安全热点路由网络隔离真的天衣无缝嘛?

Posted SecMind安全管家

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全热点路由网络隔离真的天衣无缝嘛?相关的知识,希望对你有一定的参考价值。

【安全热点】路由网络隔离真的天衣无缝嘛?

原文来自 | bleepingcomputer

原文作者 | Ionut Ilascu

整理翻译 | LD

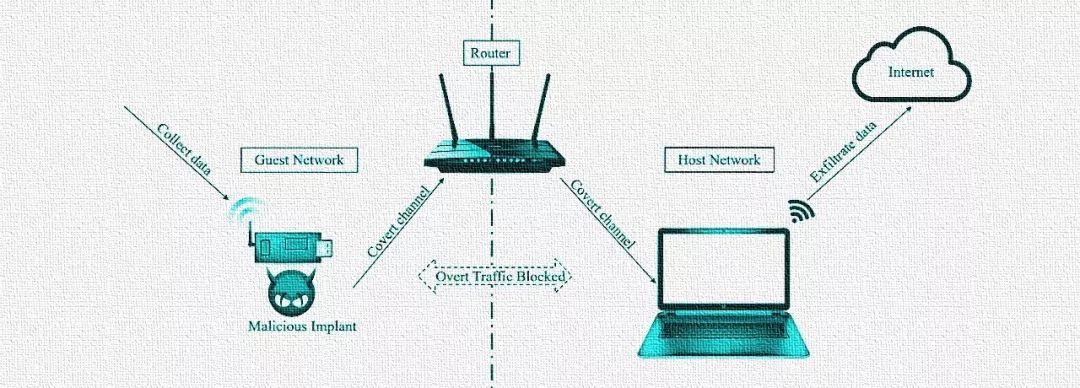

路由器提供基于软件的网络隔离并不像人们认为的那样有效,黑客仍可以在两个隔离网络之间偷运数据。大多数现代的路由器能够提供隔离网络,经典的一个例子就是访客网络与家庭网络。

这种隔离将敏感的数据和系统与其他设备隔离,为那些设备提供没有那么严格的安全策略。这个设置是十分常见的,甚至是被推荐的。但由于这个逻辑性的网络隔离是在软件层面上的,因此,这个隔离也是密不透风的。

隐秘的跨网传输

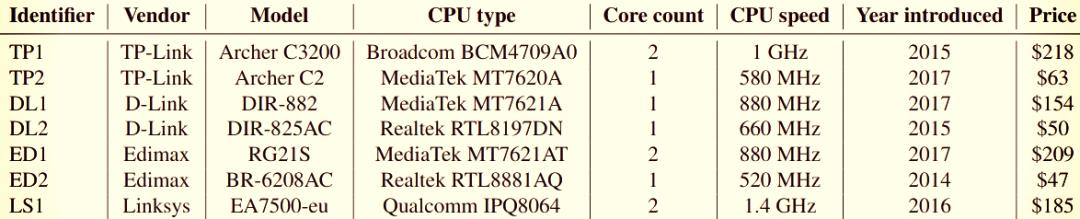

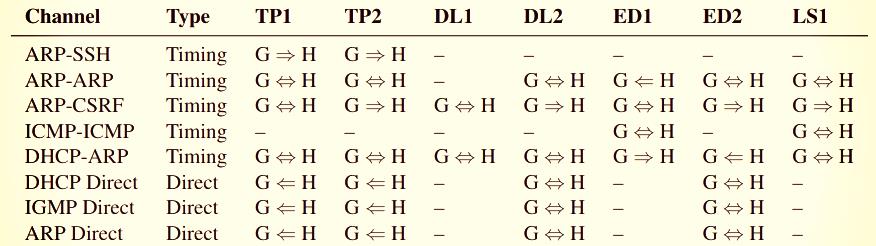

Ben-Gurion 大学的研究人员发现了多种方法,可以在同一硬件上的两个隔离的网络传输数据。他们通过直接或基于时间的通过实现了这一目的,并对来自多个不同厂商的七种不同价格范围的路由器进行了测试。这些手段不允许偷运大量的数据,但表明它有可能打破软件的逻辑屏障。

秘密的直接通信是可能的,通过编码数据包中的数据,几个协议错误地转发到两个隔离的网络。这种方法不适用于所有测试的路由器,即使它是有效的,也不是所有的情况下能够进行双向通讯。

基于时间的秘密通道依赖于共享的硬件资源(CPU时间、网络和内存缓冲区)来发送信息。这是通过影响这些资源的使用和影响数据的解释来实现的。“要利用这些[基于时间的]通道,我们需要构造发送和接收端,它们各自导致对路由器控制平面的需求增加或对该需求进行采样。”

研究人员测试了TP-Link, D-Link, Edimax, 和 Belkin的路由器,部分被测路由还有技术支持。

从合法的数据包中转运数据

通过秘密通道的直接通信不会被路由系统隔离。即使权限受限仍然有足够的许可让一些精心设计的数据通过,以达到客户端和主机端。

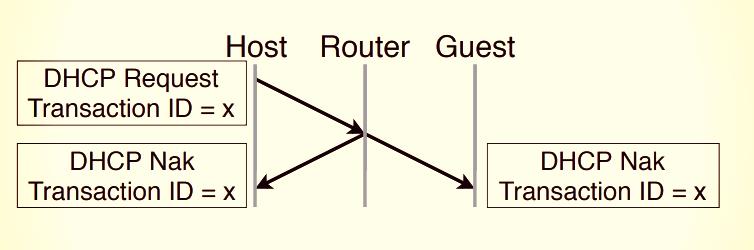

研究人员发现,在某些路由器上发送一个无效的DHCP请求消息会导致拒绝响应(NAK),该响应会错误地广播到客户机和主机网络。一个开启访客网络的路由器一般也会开启DHCP服务。这一特性允许被编码的数据通过在32bit Transaction ID内传输。

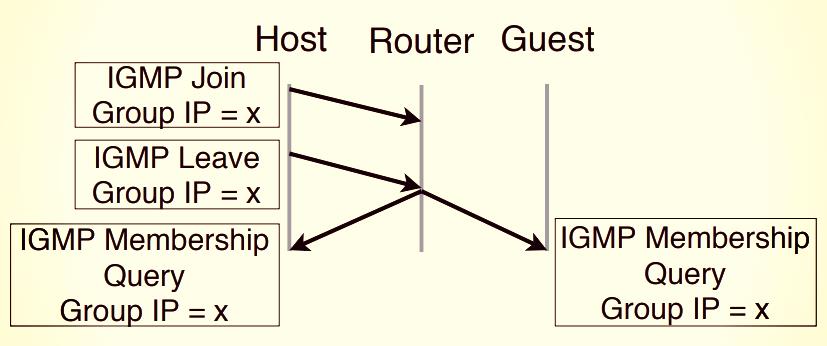

同样的方法也在IGMP协议中适用,这个协议使用组播来传递数据。当一个成员离开一个多播组时,他们通过在请求的组IP字段中包含要“偷运”的信息。随后,IGMP通过向所有连接的接口发送带有偷运数据的包来查询来检查同一广播组的其余成员。

基于时间的隐秘通讯

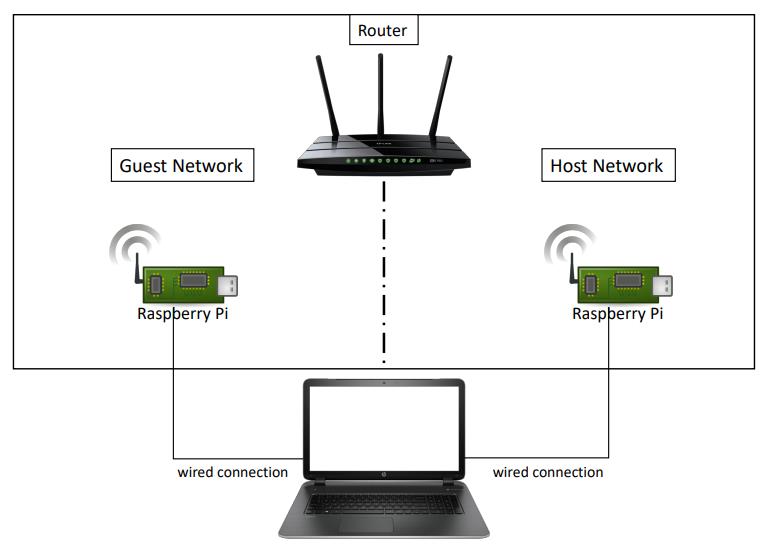

以这种方式通信数据的优点是很难防止这种情况的发生,而且解决方案意味着体系结构的改变。在这项实验中,研究人员使用树莓PI电脑,通过无线链路连接到路由器的主机和客户网络。其中一个充当发送者-以增加路由器的资源需求,另一个是接收者。两台微型计算机都使用与笔记本电脑的有线连接,启动测量并收集结果。

一个间接的隐蔽通道是通过建立一个ssh连接,这个操作是消耗CPU的,通过中止密钥交换。这个过程减慢了路由器对其他请求的响应,从而使测量成为可能。为了提高比特率,研究人员通过选择较小的密钥大小来最小化计算时间。跨站点请求伪造(CSRF)在某些路由器上工作,因为Web管理界面对主机是公开的。浏览器保护不再允许通过CSRF攻击更改路由器设置,但仍然可以在网站中使用嵌入的iframe查看来自不同站点的内容。反复加载的iframe会增加足够的CPU负载,以便由接收的rpi进行测量。

DHCP也适用于基于时间的秘密通信,尽管利用会导致在设备上创建日志。由于额外的系统活动增加了DHCP事务的处理时间,攻击者可以测量路由器回复合法请求所需的时间。

实验结果因设备而异

TP1 = TP-Link Archer C3200 (end-of-life)

TP2 = TP-Link Archer C2 (end-of-life)

DL1 = D-Link DIR-882 - (latest firmware release: March 9, 2018)

DL2 = D-Link DIR-825AC

ED1 = Edimax RG21S

(latest firmware release: May 25, 2018)

ED2 = Edimax BR-6208AC

(latest firmware release: January 14, 2019)

LS1 = Linksys EA7500-eu

(in support, latest firmware release: November 11, 2018)

5月,用于本研究的设备制造商获悉了这些结果。只有Belkin的安全响应小组答复说,他们不打算修复这些漏洞。漏洞CVE编号如下:

CVE-2019-13263

CVE-2019-13264

CVE-2019-13265

CVE-2019-13266

CVE-2019-13267

CVE-2019-13268

CVE-2019-13269

CVE-2019-13270

CVE-2019-13271

参考链接

https://www.bleepingcomputer.com/news/security/router-network-isolation-broken-by-covert-data-exfiltration/

以上是关于安全热点路由网络隔离真的天衣无缝嘛?的主要内容,如果未能解决你的问题,请参考以下文章