针对MySQL和Mongodb数据库的勒索软件

Posted 看雪学院

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了针对MySQL和Mongodb数据库的勒索软件相关的知识,希望对你有一定的参考价值。

如今,勒索软件可以说是网络安全专家处理的所有攻击中最难缠的一种。勒索软件对一个组织机构产生的影响是巨大的,并会带来严重的经济损失。仅勒索软件所勒索的赎金并不能反映攻击的总费用。

更重要的成本来自停机、数据恢复以及部分或全部的业务瘫痪带来的损失。在NotPetya勒索软件攻击事件中,马士基(Maersk)估计其损失在2亿至3亿美元之间,而联邦快递(FedEx)估计其损失为3亿美元。毋庸置疑,与勒索软件相关的损失似乎正在增加。

众所周知,典型的勒索软件会将文件加密——那针对数据库的勒索软件呢?我们在之前已经写过一篇文章来介绍它们的危害,尽管数据库勒索软件可能会对组织的数据和核心应用依赖的数据库产生更大的潜在威胁,但它们依旧不被人们关注。

在本文中,我们将介绍数据库勒索软件是如何进行攻击的,并提供两个我们近期监控到的数据库勒索软件的攻击行为分析:一个在mysql上,另一个在NoSQL(MongoDB)上。

勒索软件攻击数据库的方法

为了破坏和篡改数据,勒索软件主要用以下三种方法攻击数据库:

1) SQL/NoSQL – 内部攻击

假设攻击者已经取得了对于数据库的访问权限(无论是通过暴力破解获取到DBA的账户信息,还是早已拥有访问权限的内部人员),它可以删除、插入、更新数据,从而修改数据。这些都可以通过一些简单的SQL事务或者NoSQL命令来完成。

2) SQL/NoSQL – 外部攻击

Web应用程序漏洞,比方说SQL注入或NoSQL注入,攻击者可以执行他们

想要执行的任何SQL语句。虽然我们已经看到勒索软件在攻击网络应用程序,在实际环境中我们还没有看到这种针对数据库的攻击方法,但它很可能会发生。

外部攻击者进行攻击的另一种方法是通过公共IP来找到数据库目标,这可以通过Shodan等在线服务轻松实现。

3) 加密数据库文件

数据库文件存储着数据库架构和数据。此类攻击与针对文件的传统勒索软件攻击完全相同。唯一的警告(从勒索软件的角度来看)是它必须在加密之前先停止数据库进程,因为数据库进程会占用数据库文件,使其在使用时无法被其他进程修改。

数据库勒索程序实例分析

让我们来看一下我们的系统最近监控到的两个基于SQL/NoSQL事务的攻击。

MySQL

攻击者通过爆破用户名/密码成功获取了数据库的访问权限。下一步是“show databases”,然后使用“drop database”语句删除枚举出来的所有数据库。

值得注意的是,数据库监控和执行系统不能依赖于每个连接(流)的累积可疑活动来识别攻击。 此类攻击中,在每个SQL语句之后,攻击者的客户端在执行下一个SQL语句之前都会注销一次。 因此,删除10个表的数据库最终会有11个连续的连接(额外的一个用于列出表)。 此外,Wireshark中的“追踪TCP流”功能一次只能显示一个恶意活动,而不是整个攻击序列。

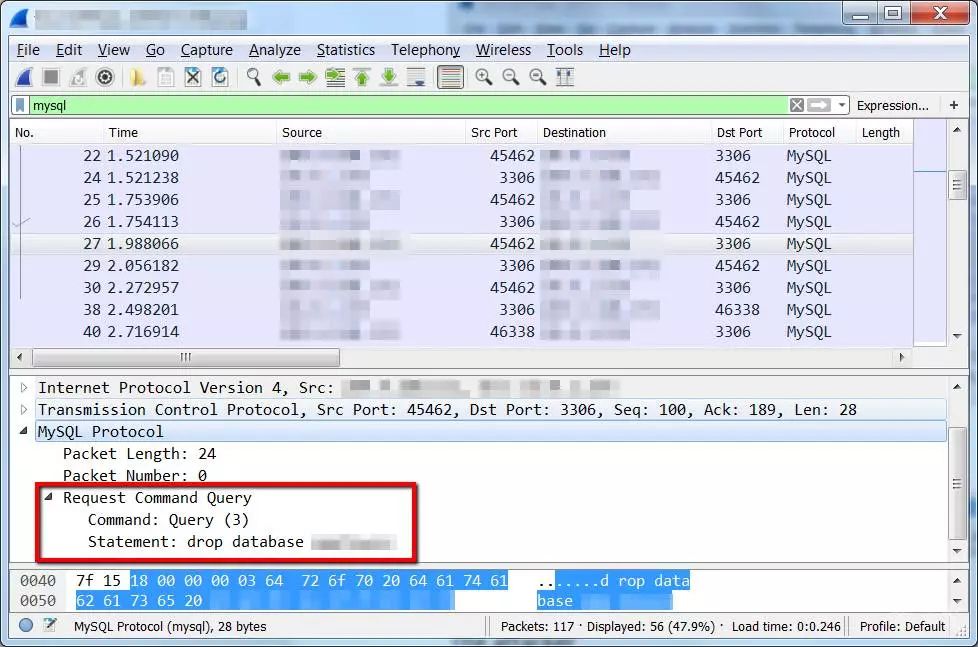

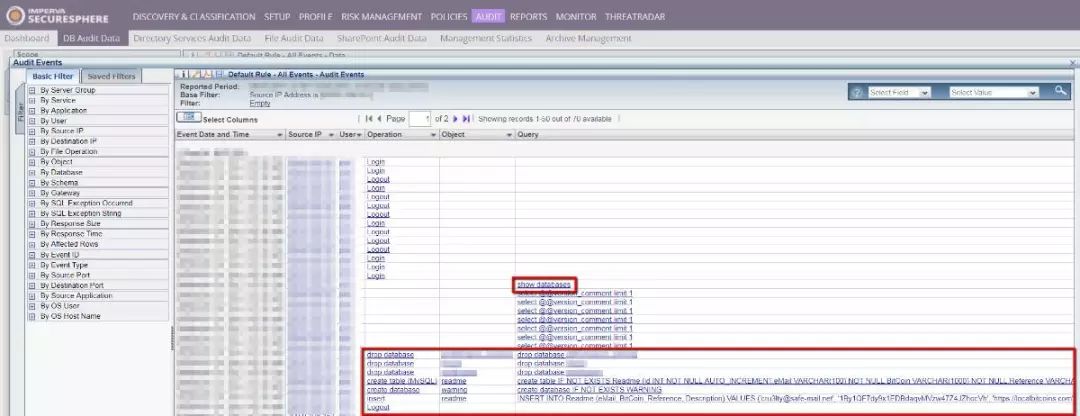

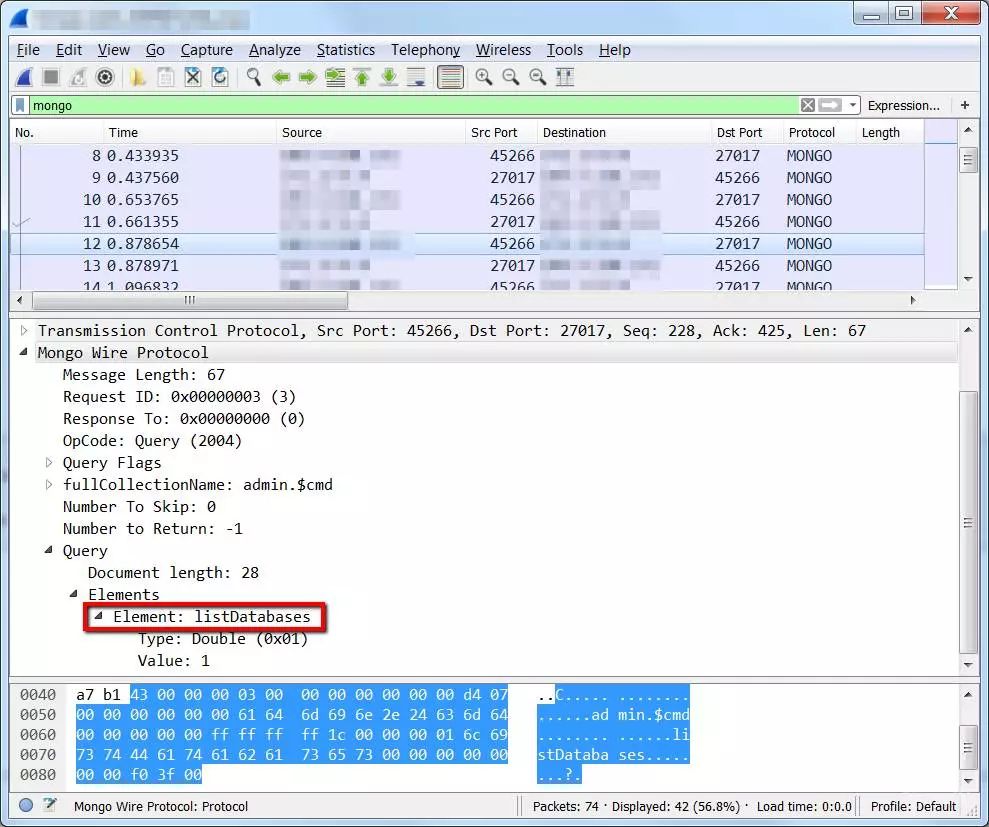

图1-3显示了攻击者如何列出数据库并删除其中一个数据库。

图1:攻击者列出所有的数据库

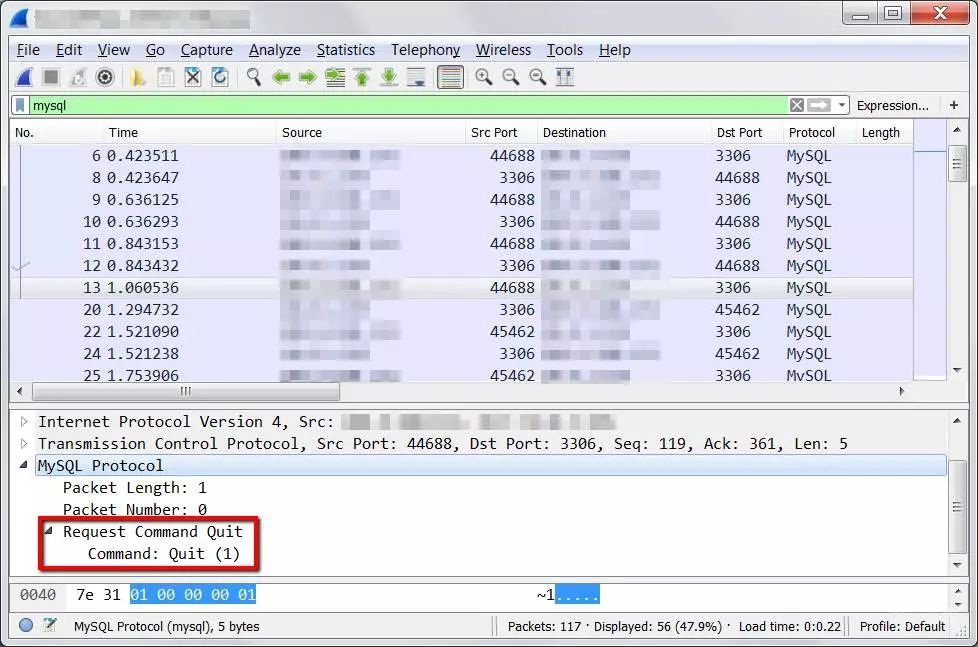

图2:攻击者在进入下一阶段之前断开连接

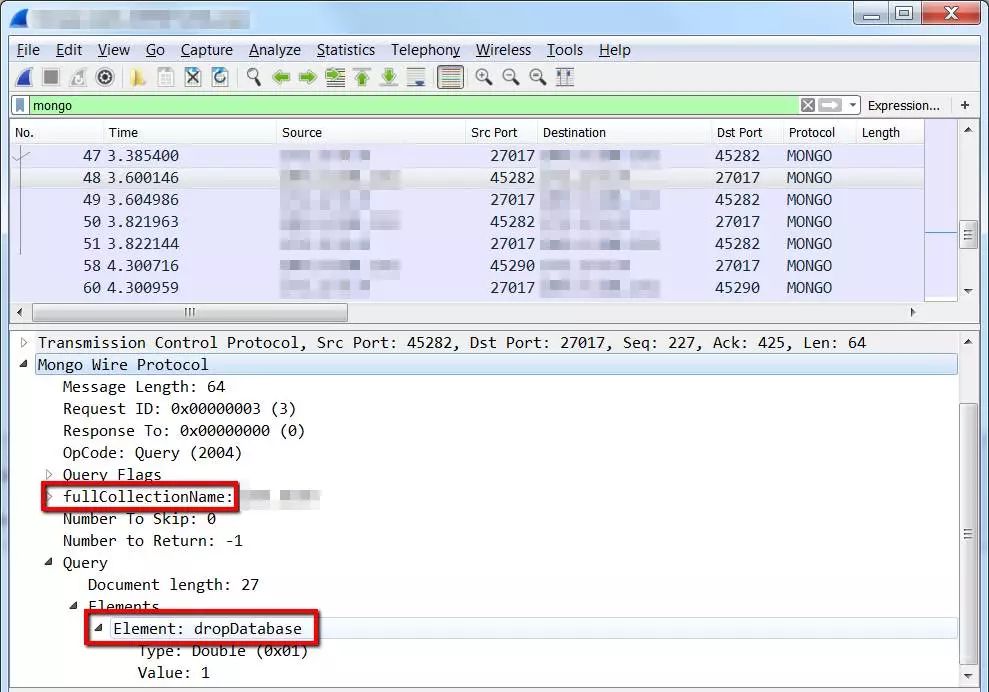

图3:攻击者删除数据库

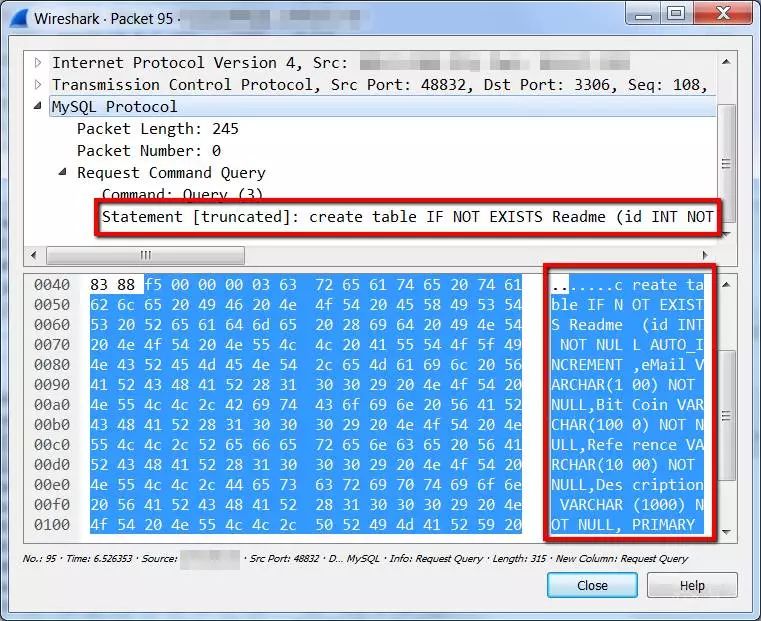

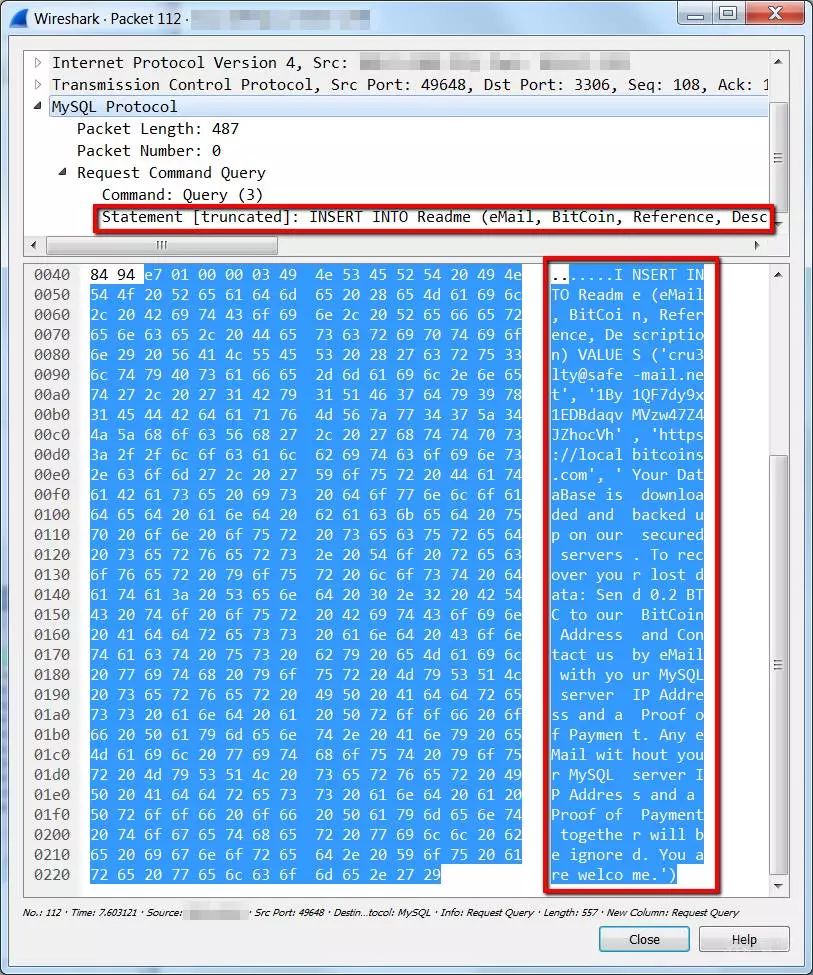

在处理完该数据库中的数据后,攻击者创建了一个名为“Readme”的表,并在表里留下了勒索提示(图4和图5)。

图4:创建 “Readme” 表

图 5:插入勒索提示,向受害者解释发生了什么以及如何付款

图 5:插入勒索提示,向受害者解释发生了什么以及如何付款

这是它在Imperva SecureSphere数据库活动监控(系统)中的表现(图6):

图6:SecureSphere审计屏幕显示了整个攻击栈

勒索提示详情(如图5所示):

– eMail: cru3lty@safe-mail.net

– BitCoin: 1By1QF7dy9x1EDBdaqvMVzw47Z4JZhocVh

– Reference: https://localbitcoins.com

– Description: Your DataBase is downloaded and backed up on our secured servers. To recover your lost data: Send 0.2 BTC to our BitCoin Address and Contact us by eMail with your MySQL server IP Address and a Proof of Payment. Any eMail without your MySQL server IP Address and a Proof of Payment together will be ignored. You are welcome.注意:此类攻击中,攻击者在删除数据之前甚至不愿意读取数据。

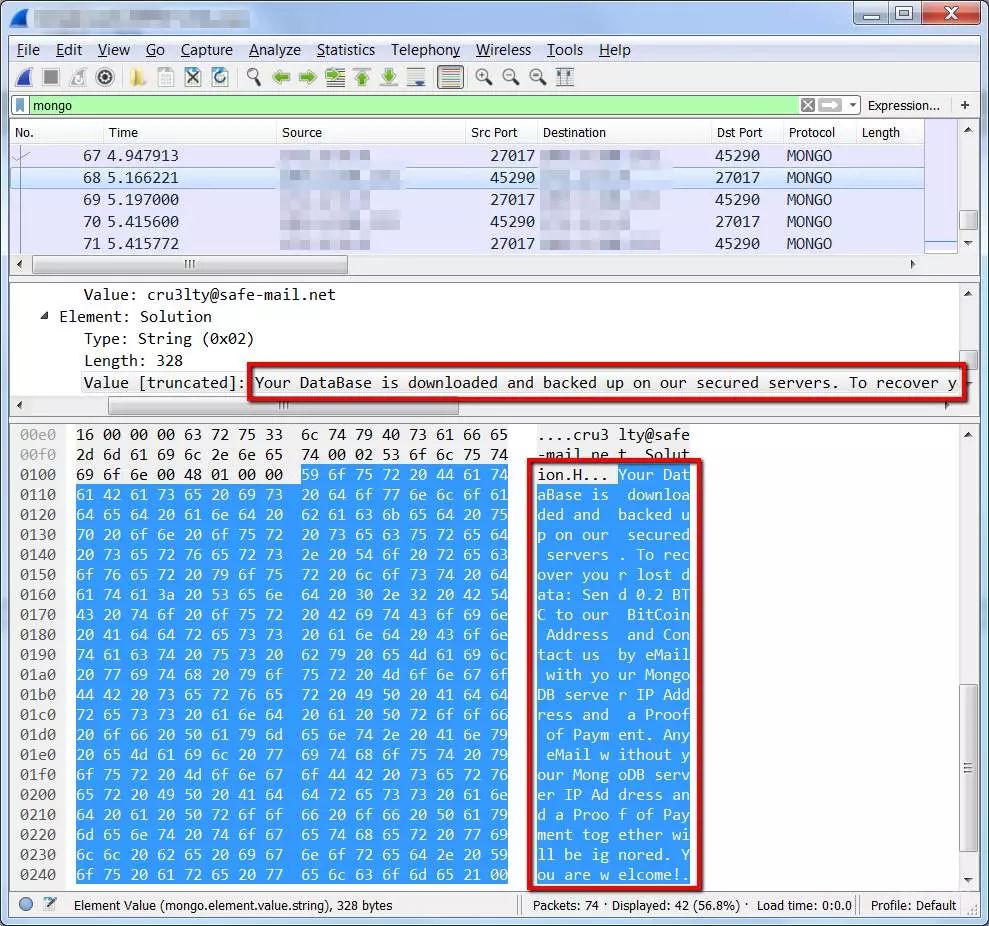

MongoDB

MongoDB是一个NoSQL数据库,但攻击逻辑非常相似。这次,由于不需要身份认证,登陆对攻击者来说变得很简单。 MongoDB默认情况下不启用访问控制,因此只知道IP和(众所周知的)端口,便可以访问到MongoDB数据库。根据Shodan的说法,有大约20,000个带有公共IP的MongoDB没有认证。这约占所有暴露在公网中的MongoDB数据库的40%。

图8和图9显示了攻击者列出数据库并删除其中一个数据库。

图8:攻击者列出数据库

图9:攻击者删除其中一个数据库

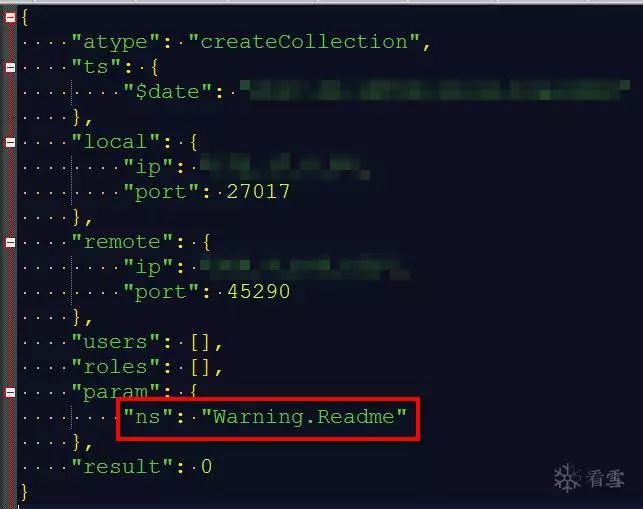

为了让受害者了解到已经遭受攻击(以及如何支付赎金),攻击者创建一个名为“Warning”的数据库,里面有个“Readme”字段。下面是使用MongoDB的本机审计工具生成的JSON内容:

图10:创建Readme以存储勒索提示

下面是消息的内容:

图11:勒索提示和比特币账户的内容勒索提示详情(如图11所示):

– eMail: cru3lty@safe-mail.net

– BitCoin: 1Ptza47PgMtFMA6fZpLNzacb1EPkWDAv6n

– Solution: Your DataBase is downloaded and backed up on our secured servers. To recover your lost data: Send 0.2 BTC to our BitCoin Address and Contact us by eMail with your MongoDB server IP Address and a Proof of Payment. Any eMail without your MongoDB server IP Address and a Proof of Payment together will be ignored. You are welcome!

Imperva并不建议客户支付赎金(尽管在没有备份的情况下,将会面临着两难的选择),并且即使用户没有备份,我们强烈建议不要向攻击者支付赎金。这是因为对于这两次攻击行为的记录和审计,我们发现攻击者甚至在进行攻击之前之前都没有读取数据。攻击者列出了数据库并立即删除了表,甚至都没有备份,因此恢复数据(对于攻击者而言)也就成了无稽之谈。译者注:其实当遇到勒索的时候,可以及时联系攻击者,随机指定几条数据让其恢复,如果确实可以恢复出来,并且数据没有备份,可以酌情支付赎金;如果没法恢复,也就避免了二次损失。当然最好的就是从根源处切断攻击者的攻击路径。

小建议

实施基于行为的策略可以有效地检测这些类型的攻击——您可以识别爆破攻击、字典攻击、用户或SQL审计分析器的异常行为等。但是这里有一些比较便捷的方法来规避风险:

确保无法从互联网访问您的数据库。通常不需要将数据库暴露在公网环境中,配置只有需Web应用服务器和DBA的跳转服务器才能访问数据库的隔离网络(VPN / VPC);

确保防火墙规则就位,只对有权限的IP加白;

启用审核(使用数据库活动监控解决方案甚至本机审计)

给登陆失败设置最小次数阈值

日常备份数据库

看雪ID:skeep

https://bbs.pediy.com/user-740325.htm

本文由看雪论坛 skeep 原创

转载请注明来自看雪社区

好书推荐:

以上是关于针对MySQL和Mongodb数据库的勒索软件的主要内容,如果未能解决你的问题,请参考以下文章

Q新闻丨MongoDB勒索软件已波及上万数据库!配置高性能Elasticsearch集群的9个小贴士

MongoDB勒索攻击主因是管理密码缺失(2017.09.22)