“短信验证码”盗刷案的风波还有多久?

Posted 360企业安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了“短信验证码”盗刷案的风波还有多久?相关的知识,希望对你有一定的参考价值。

近日,豆瓣网上一篇《这下一无所有了》的帖子迅速传遍整个互联网,文章讲述作者遭遇短信验证码盗刷的经过:作者早起上厕所发现手机在震,拿起手机一看,有100余条短信验证码及银行扣款短信,余额宝、京东等跟银联绑定的银行卡均已被盗刷!盗刷者还通过京东白条借走一万多元。一觉醒来“西虹市首富”变“西虹市首负” ,这位朋友身体一下被掏空。

目前,全国多地警方陆续发布通告称,有受害者早晨起床发现收到短信验证码及银行扣款短信,在毫不知情的情况下银行卡被盗刷。 一时间,利用伪基站实施“GSM劫持+短信嗅探”的网络身份攻击的技术又重新进入人们视野。

什么是“GSM劫持+短信嗅探”呢?

那我们不得不先解释一下伪基站。伪基站顾名思义是一个假的基站,一般是由一个主机和笔记本电脑或手机伪装成运营商的基站,利用2G移动通信的缺陷,扫描信号覆盖范围内的手机号码,冒用他人手机号码强行向用户手机发送诈骗、广告推销等短信息。黑客正是利用了这一“技术”对受害人实施的网络攻击。

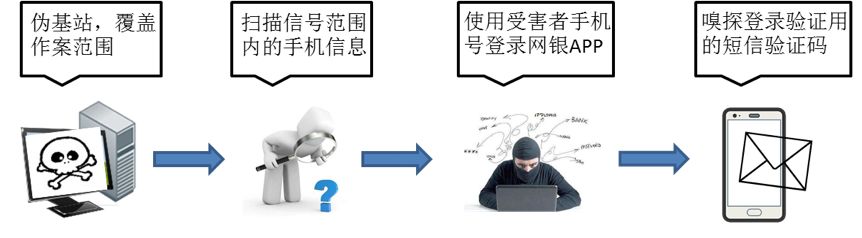

黑客首先会利用伪基站对信号覆盖范围内的手机号进行采集。然后,利用手机验证码的方式登录网上银行、购物APP等各种支付软件,通过嗅探设备嗅探到的短信验证码进行登录。最后,直接实施转账、购物等交易,掏空受害者的小金库。

需要说明的是,不要以为使用的是3G/4G手机就高枕无忧,LTE伪基站可以把3G/4G网络重定向到GSM伪基站,即使是3G、CDMA、4G手机仍然可以被伪基站劫持,通过短信拦截从而进一步作案。

早在2018年2月,全国信息安全标准技术委员会就已正式发布《网络安全实践指南-应对截获短信验证码实施网络身份假冒攻击的技术指引》,指出GSM网络存在单向鉴权和短信内容无加密传输等局限性,建议各移动应用、网站服务提供商优化用户身份验证措施,选用一种或采用多种方式组合,比如通过短信上行验证、语音通话传输验证码、常用设备绑定、生物特征识别、动态选择身份等验证方式,加强安全性。

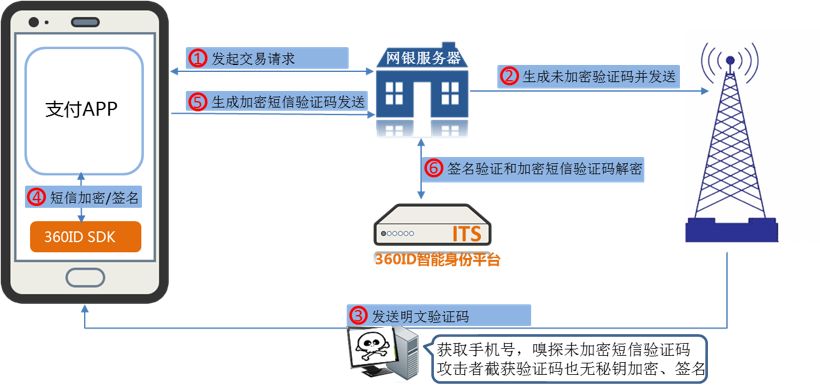

针对于短信验证码被劫持导致财物被盗问题,安全行业内的普遍做法是对交易过程的短信验证码进行加密方案,来保证被劫持的短信不能直接用于交易,以360ID短信加密方案为例:

在小编看来短信加密方案只是个脚痛医脚的方案,360企业安全这对于普遍存在的用户身份安全风险问题,发布了更为安全的360ID智能移动多因子解决方案。

360ID智能移动多因子解决方案:

设备绑定:对终端进行病毒、ROOT检查,经过合规检查后对账号和终端进行绑定,后续此账号只允许在这个终端登录。

生物识别:每次交易发生时首先需要先进行生物识别验证,验证通过后方可以进行下一步操作交易。

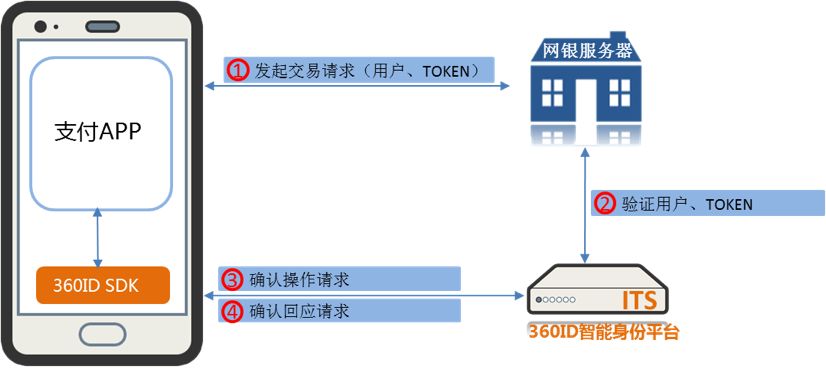

动态口令:基于totp、hotp等安全算法计算动态口令,用户交易请求时携带唯一的TOKEN到ITS进行验证。

带外推送:用户与TOKEN验证通过后,会通过安全加密隧道推送用户一条请求操作消息,只有用户确认后才可进行交易。

此外,360企业安全提醒个人用户:做好手机号、身份证号、银行卡号、支付平台账号等敏感信息的保护。在收到来历不明的短信验证码等异常情况时,提高警惕,及时联系相关移动应用、网站服务提供商。最后在此号召大家一起联手,同心协力防范和打击网络违法犯罪行为!

以上是关于“短信验证码”盗刷案的风波还有多久?的主要内容,如果未能解决你的问题,请参考以下文章

Thinkphp 3.2中注册发送短信验证码功能(未进行盗刷处理版本)