Part22 - (图文)NSX系列之配置RBAC用户访问控制详解

Posted 虚拟人

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Part22 - (图文)NSX系列之配置RBAC用户访问控制详解相关的知识,希望对你有一定的参考价值。

NSX与vCenter是不同权限体系的,所以,可以单独给NSX配置权限体系。但是NSX又可以与vCenter共享用户,或者从vCenter SingleSign-On配置的Identity Sources获取用户。关于如何配置vCenter Single Sign-On第三方Identity Sources的问题,在虚拟人网站有文档,这里就不做过多介绍。这里主要介绍在配好了的环境里,如何为NSX环境单独创建用户权限分配;

1、vSphere Web Client登录到vCenter Server后,点击“Networking & Security”选项,接着点击如图01所示的NSX Managers ›然后选中NSX Manager › Manage › Users ›点击绿色的加号,会弹出一个窗口向导,这里可以在从Identity Sources添加新用户的同时为它分配指定的角色:

图01

在图01中弹出的窗口里,可以选择以用户的形式分配角色,这样就可以给指定用户进行角色分配,;也可以以用户组的形式分配角色,这样一来,属于指定用户组的用户一样会通过角色分配获得对应的权限。选定之后,点击Next;

2、来到“Assign Role”窗口里,可以选择的Role有4种类型,分别是:

Auditor – 拥有Global的权限,但是只有Read-Only的特权;

Security Administrator – 拥有Global的权限,但是只针对安全设定区域有Read-Write权限,例如针对Security Group和Security Policy区域,对于其它区域只有Read-Only权限;

NSX Administrator – 拥有Global的权限,对于NSX的操作区域拥有Read-Write权限,例如部署Logical Switch之类的,对于其它区域则只有Read-Only权限;

Enterprise Administrator – 拥有Global的权限,同时针对所有的NSX区域都有Read-Write权限,为系统最高级别的角色;

图02

上面四种是系统默认的角色,无法删除,也无法新增角色。用户可以根据需要选定指定的角色之后,点击Finish,即可完成对于用户权限的分配;

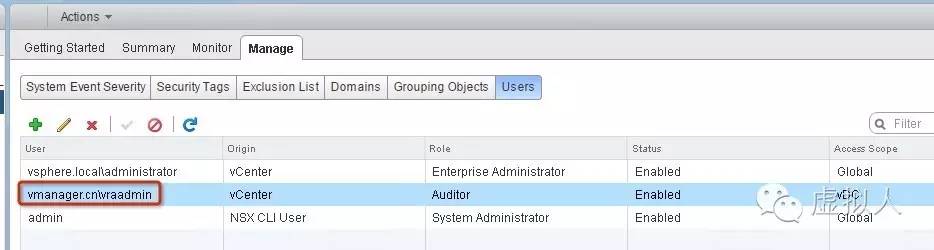

3、添加完成之后,在如图03所示的列表里,就可以看到成功添加的用户:

图03

需要注意的是:在NSX里有两个用户来源体系,一个是来自于图形界面的用户,一个是来自于CLI命令行界面的用户,这两者不是同一个体系,彼此之间是互相分离的,这一点从图03里的两个用户的“Origin”选项也可以看得出来;

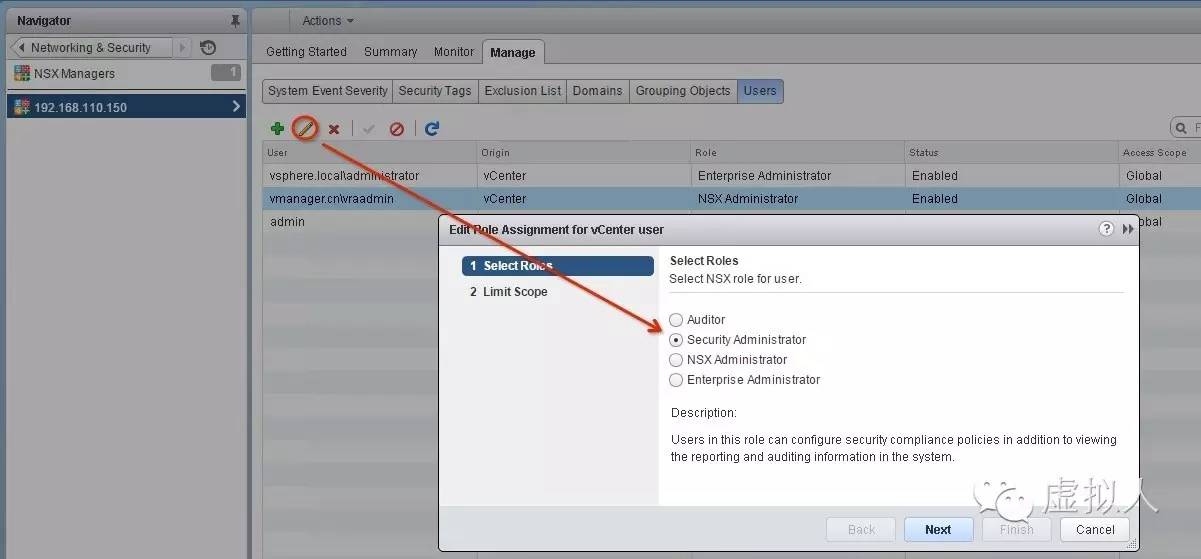

4、事实上,如果不是针对Global级别的角色分配,还可以单独设定用户的权限作用范围,如图04a所示,可以通过选中用户编辑它:

图04a

当变更为“Security Administrator”时,就可以看到还有Next可以选择,点击Next之后,就可以来到如图04b所示的窗口:

图04b

在这个窗口里,可以保持默认的Global的权限作用范围,也可以单独选择将这个用户的权限作用范围限定在指定的对象范围上,具体可以看到如图04b所示,选中指定的范围,然后点Add按钮,成功之后,如图04c所示:

图04c

最后点击Finish完成对于范围的设定。可以添加多个范围设定;

修改完成后,可以Logout,然后用变更后的用户登录系统,验证是否成功完成对于NSX的权限分配动作;

未完待续……

以上是关于Part22 - (图文)NSX系列之配置RBAC用户访问控制详解的主要内容,如果未能解决你的问题,请参考以下文章

FineBI学习系列之FineBI的Windows里安装后的一些配置事宜(图文详解)

TortoiseGit学习系列之TortoiseGit基本操作克隆项目(图文详解)

大数据学习系列之四 ----- Hadoop+Hive环境搭建图文详解(单机)