网络工程6防火墙介绍及配置实操

Posted 光仔December

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络工程6防火墙介绍及配置实操相关的知识,希望对你有一定的参考价值。

接上篇《5、路由器介绍及配置实操》

之前我们讲解了网络设备路由器的介绍,以及完成了路由器的相关配置实操。本篇我们来讲解防火墙的基础知识以及相应的实操案例。

一、什么是防火墙?

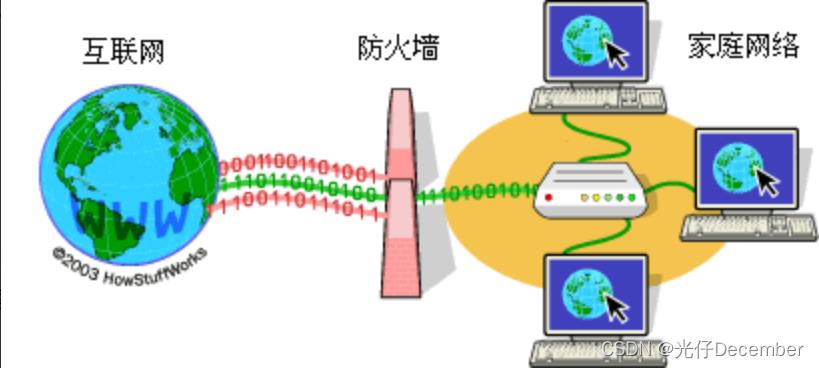

防火墙是一个安全产品,它可以把安全的内网和不安全的外网进行一个隔离,当外网有一些攻击或者病毒想要进入内网的时候,就会被防火墙所拦截。

应用范围:外网和内网之间、互联网和专网之间。

二、防火墙如何保护内网?

1、入站流量过滤

什么是入站流量?就是外围的互联网的数据流向我们局域网的数据,就是入站流量。所有的入站流量都要经过防火墙,被防火墙检查。如果是正常的数据,就可以进入内;如果是异常的数据,例如常见的病毒及网络攻击,就会被拦截在外,不会进入内网,进而不会对我们的内网主机造成危害。

2、出站流量过滤

防火墙同时可以对出站流量进行过滤,出站流量顾名思义就是内网主机要访问外网的请求流量。防火墙可以过滤哪些网站是可以访问的,哪些是不可以访问的(例如非法网站、非法app应用,或者是公司办公网络不允许员工访问娱乐网站= =),以防止内部主机访问或被诱导访问一些恶意网站,从而造成安全隐患。

防火墙有几种安全域,分别为“信任区域”、“非信任区域”以及“DMZ区域”,主要区别如下:

●信任区域:内网安全环境;

●非信任区域:外网不可信环境;

●DMZ区域:中间区域环境,例如服务器,内网用户和外网用户都需要访问。

三、防火墙的分类

防火墙分为软件防火墙和硬件防火墙。

1、软件防火墙

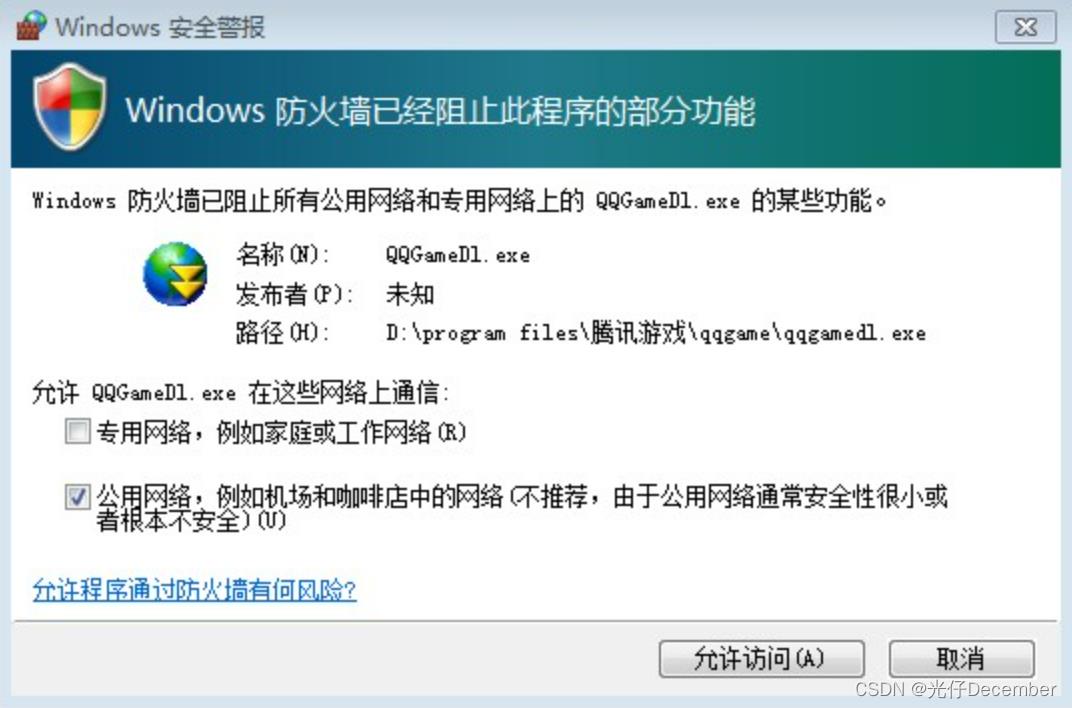

软件防火墙一般部署在用户电脑上, 对个人电脑进行保护,由个人进行管理。

例如上面这个提示,大家在日常使用电脑的时候基本上都会遇到过,这个就是Windows系统自带的防火墙软件,在我们使用新的软件的时候,防火墙会自动弹出提示,询问我们是否允许访问,这其实就是Windows自带的防火墙对出站流量进行过滤的操作。

一般大部分时间个人电脑提醒的防火墙安全提示大家都会习惯性的点击“允许访问”,无法细致的甄别出有问题的网络流量,所以大部分的软件防火墙由于使用习惯都沦为“形同虚设”的东西了。

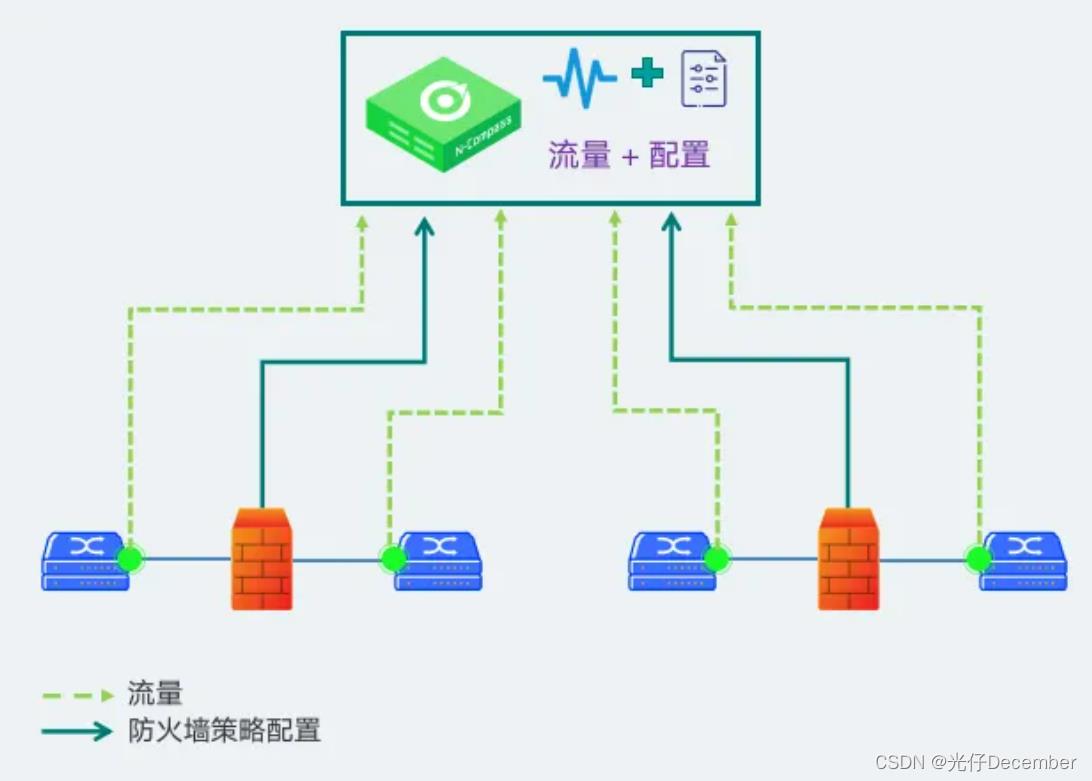

2、硬件防火墙

硬件防火墙部署在网络边界,对整体网络进行保护,由专业网络工程师进行维护。

如果上了硬件防火墙,即使用户的个人电脑软件防火墙没有开启,也是可以起到保护作用的,因为硬件防火墙是对整个内部网络进行的保护,在网络边界时就已经进行出入站流量的检测和过滤了。

硬件防火墙对比软件防火墙的有点是更加安全,防护面更广,但是一定要由专业的网络工程师进行维护(例如我们办公大楼的出入网关的防火墙,由物业聘请的网络工程师进行维护)。

常用的防火墙厂家有深信服、启明星辰、华为、天融信、奇安信、H3C、锐捷等。

四、实例讲解

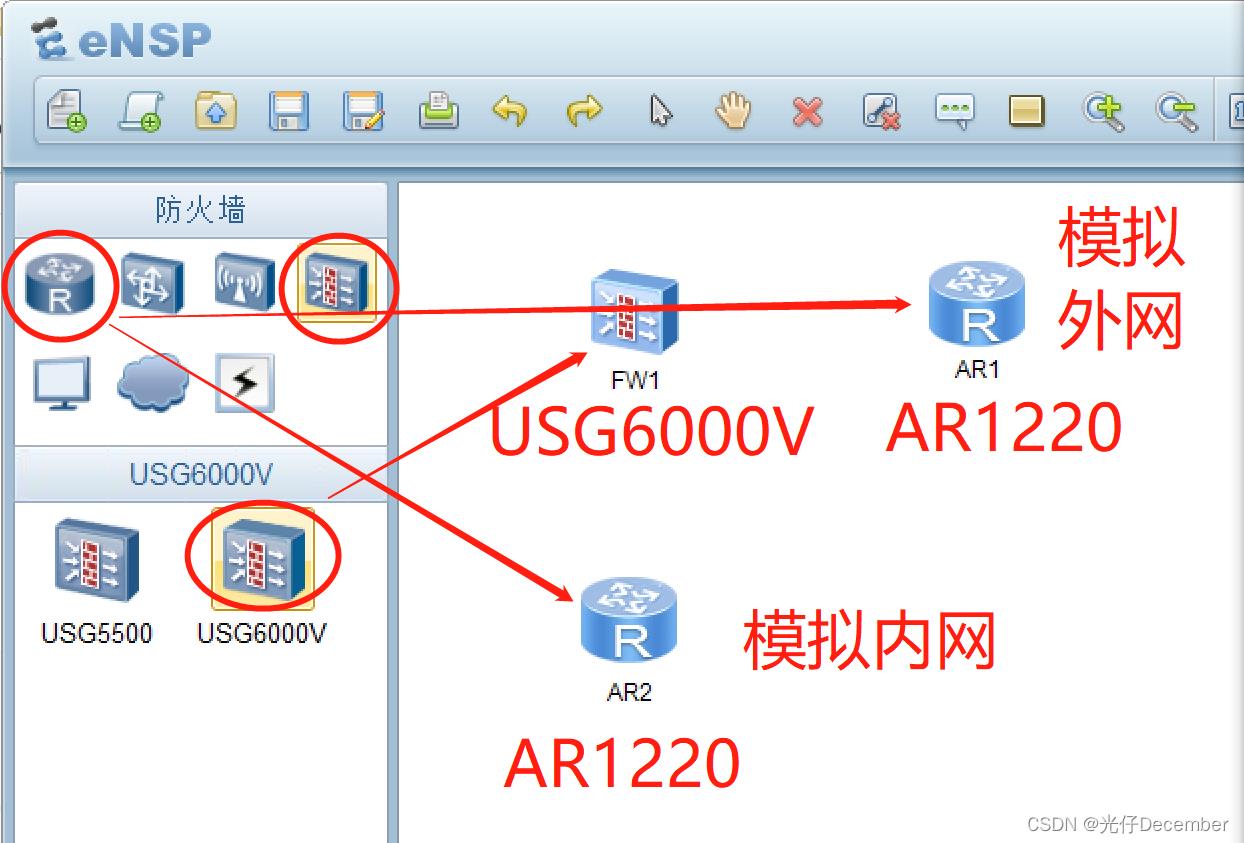

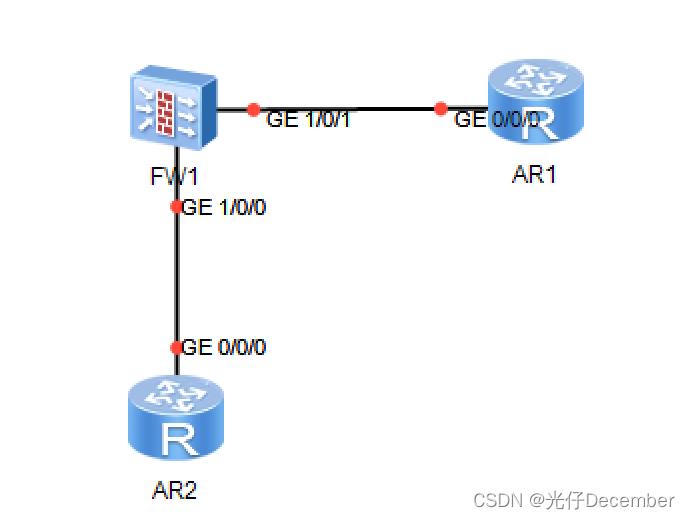

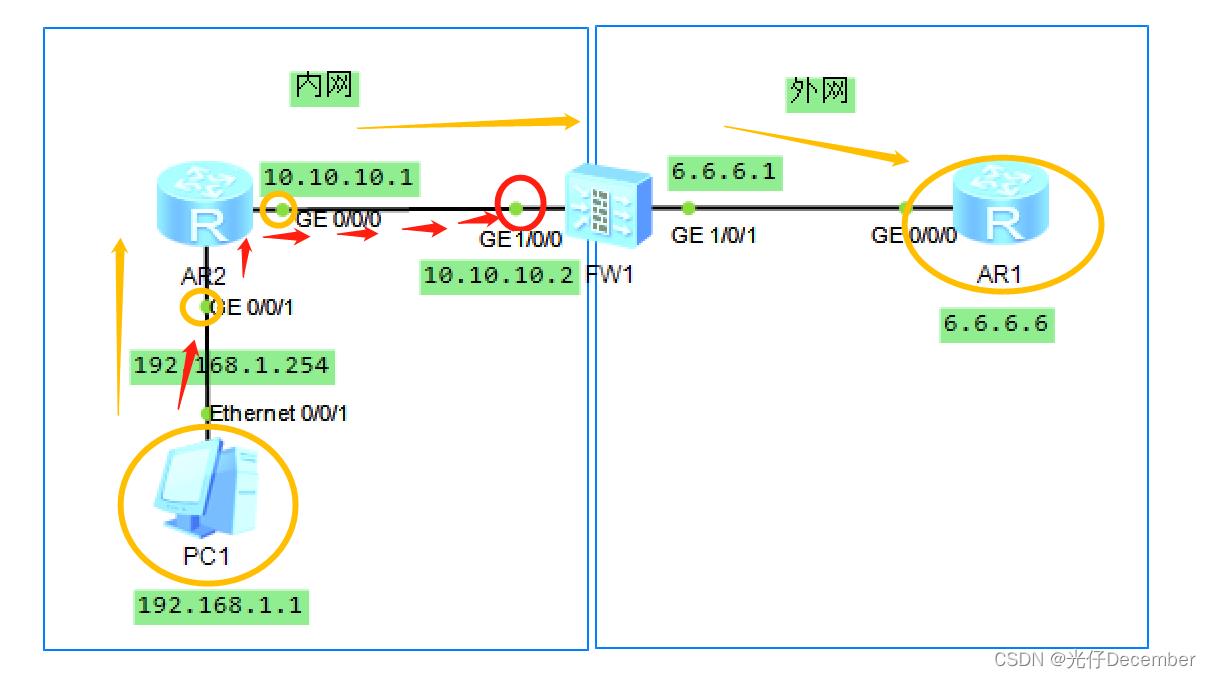

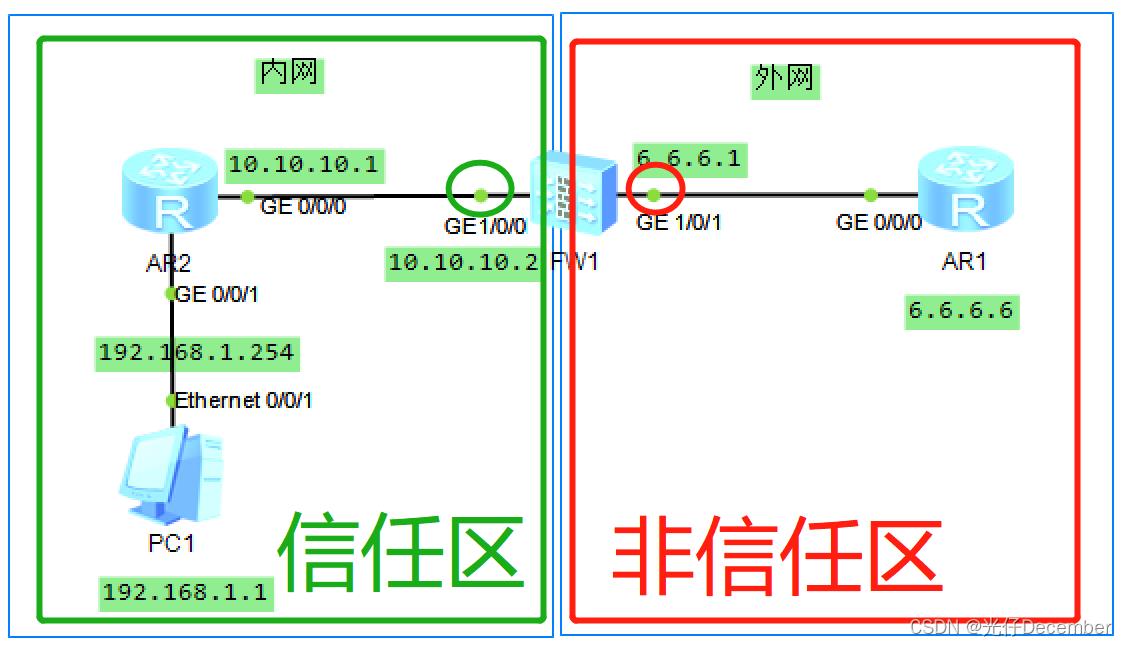

下面我们通过eNSP来搭建一个防火墙的使用场景,首先拖过来一个USG5500的华为防火墙,和两个AR1220的路由器,分别作为外网和内网环境的模拟,而我们的防火墙就作为内外网的隔离设备:

然后使用Copper线链接防火墙及2个路由器(防火墙GE1/0/0连在路由器AR2的GE0/0/0口,防火墙GE1/0/1连在路由器AR1的GE0/0/0口)

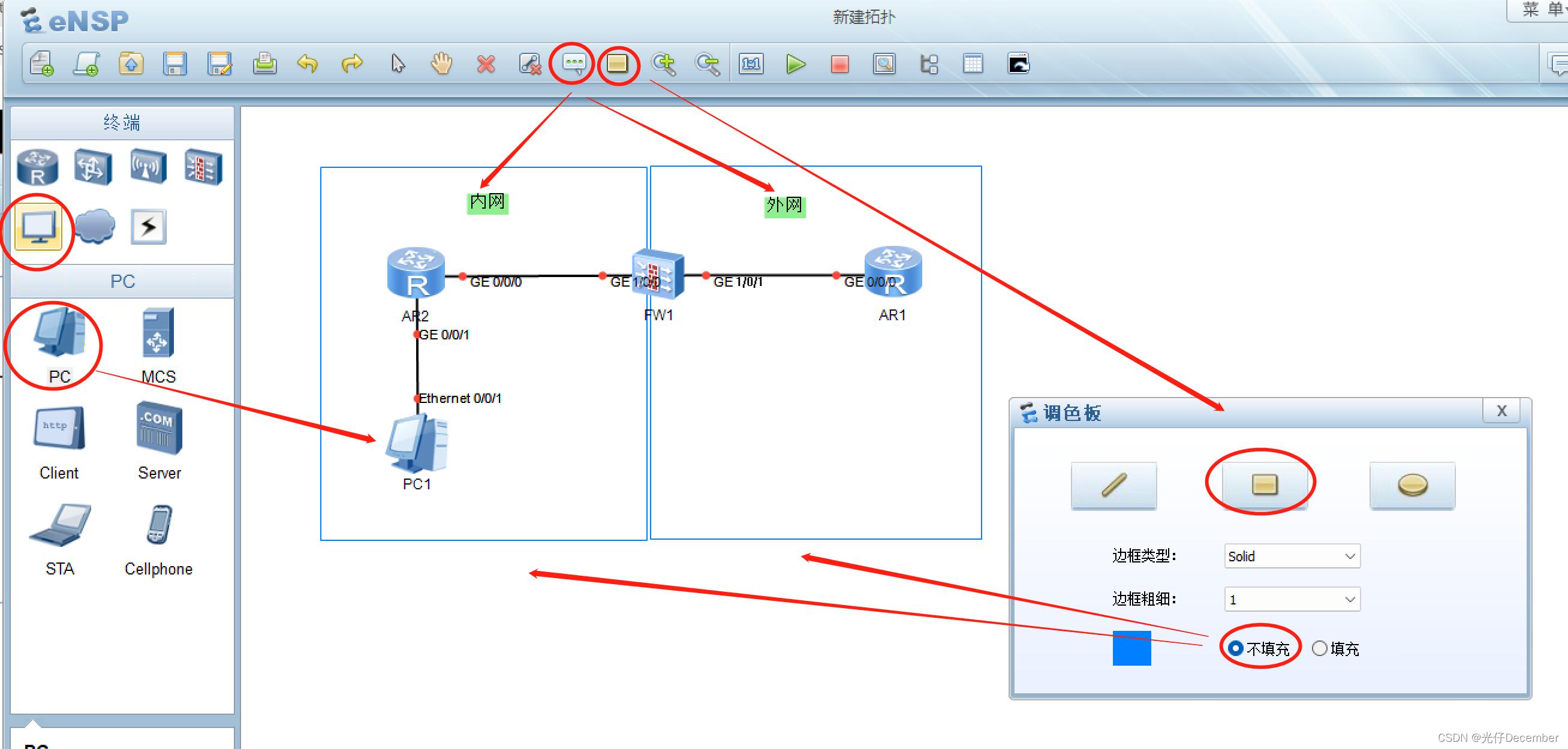

然后给内网的AR2路由器加一台电脑设备,并添加两个框来区分内网和外网环境:

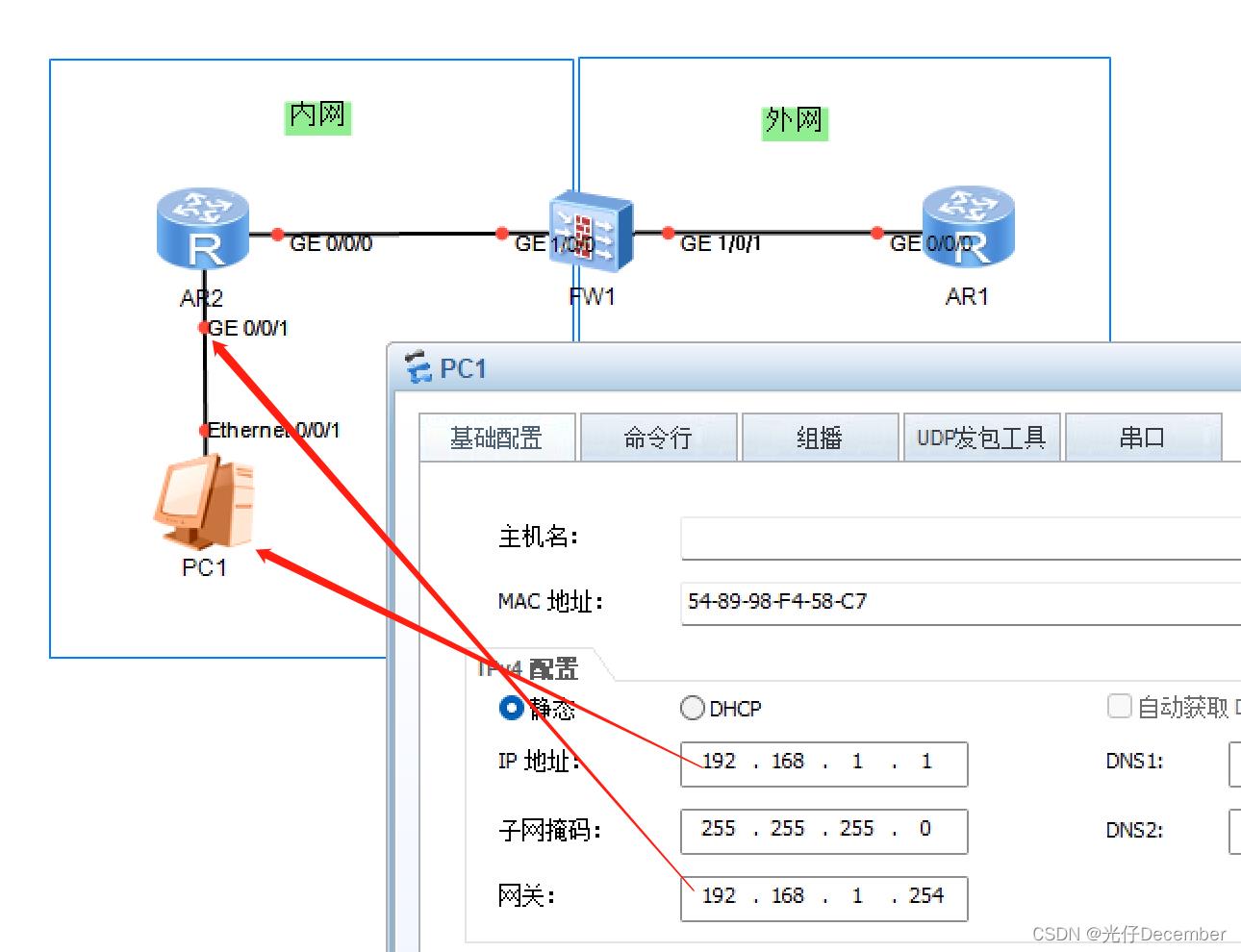

然后我们给各个设备配置上IP,以及网关IP:

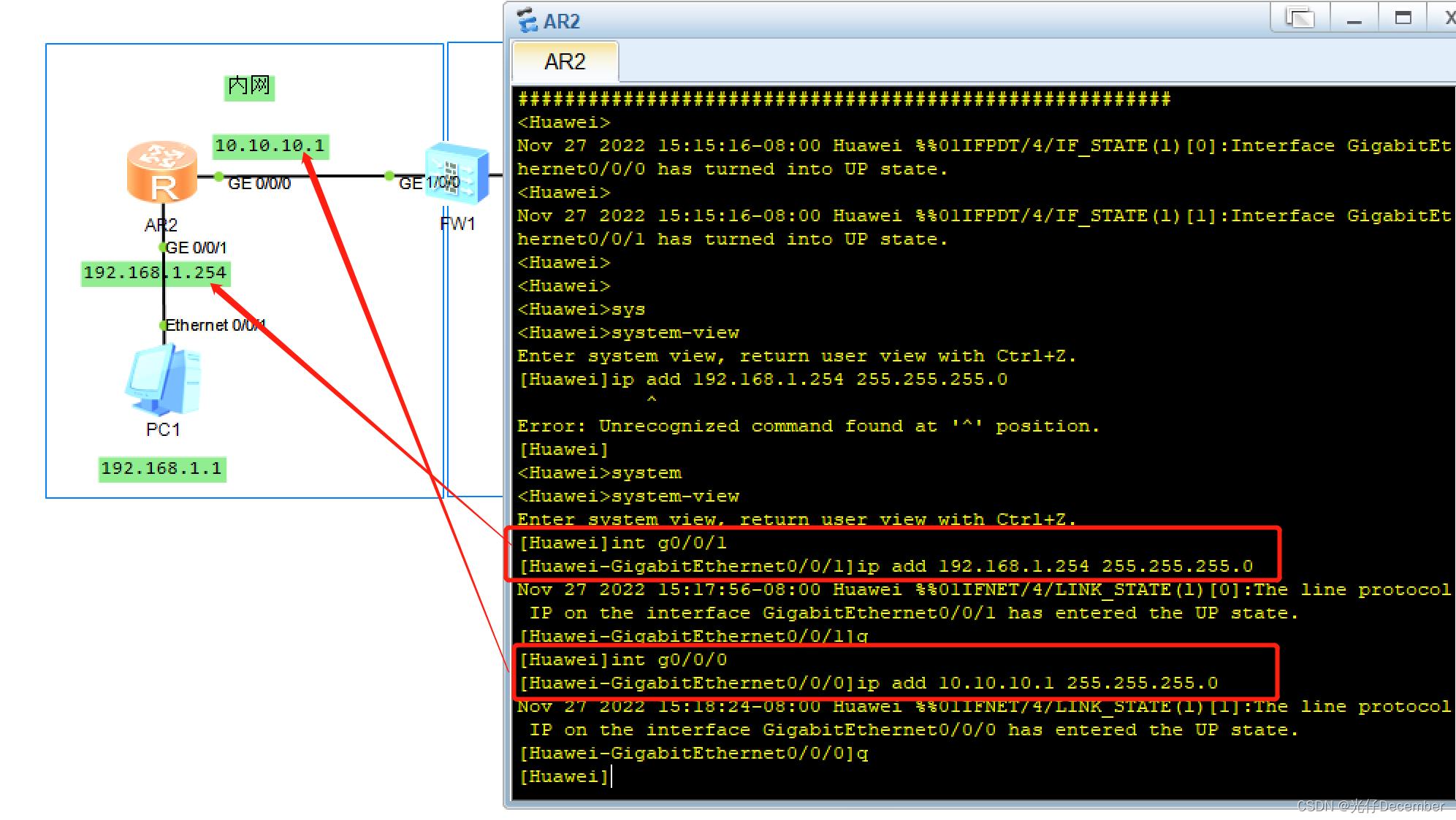

然后给路由器的1口和0口分别配置两个网关的ip——192.168.1.254和10.10.10.1:

配置语句上一节在路由器实战环节已讲解,这里不再赘述,不明白的童鞋可以看上一篇博文。

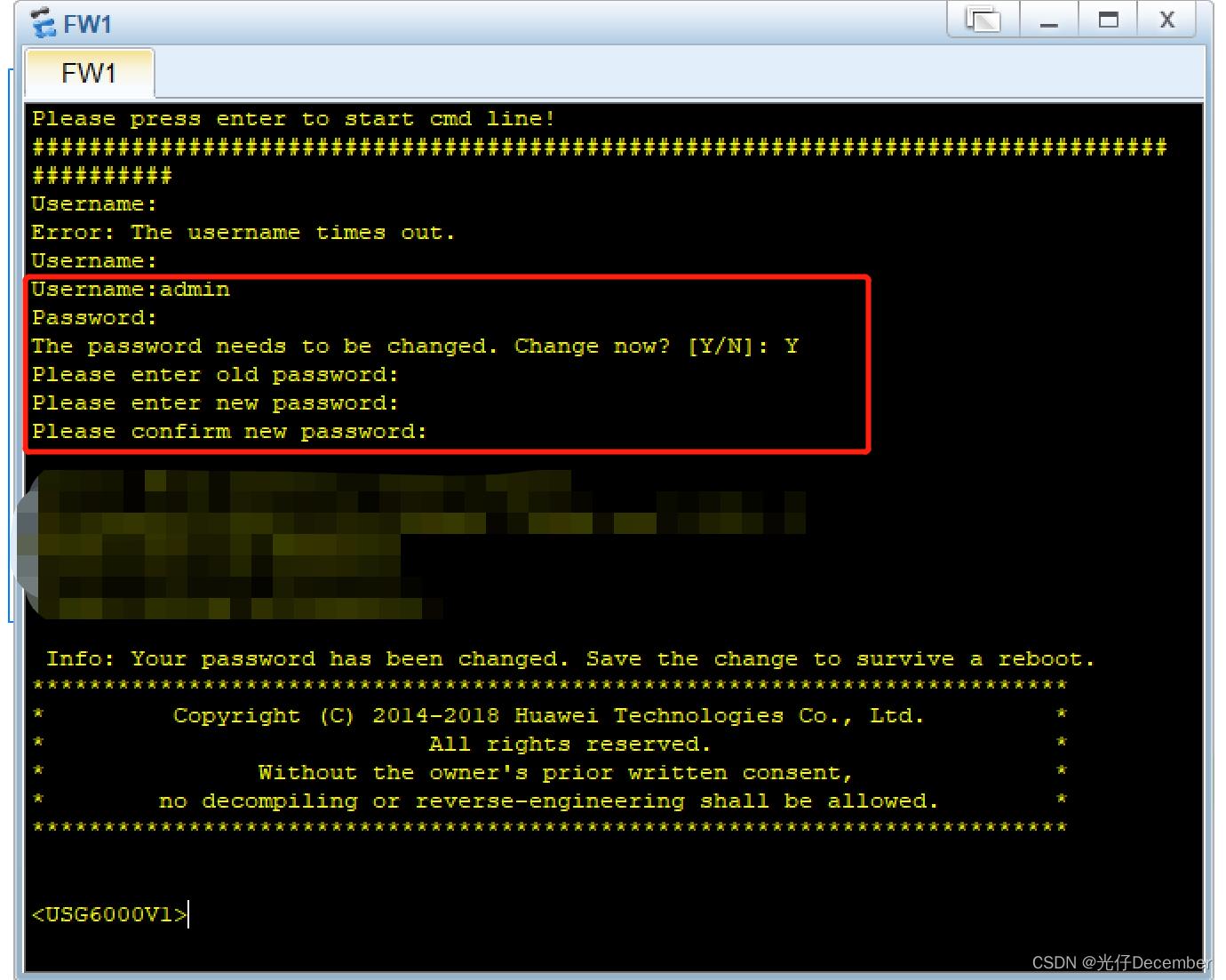

紧接着我们需要配置防火墙的两个网关口,首先进入控制台前,先输入账号和密码(默认账号admin,密码是Admin@123,登录完要求修改):

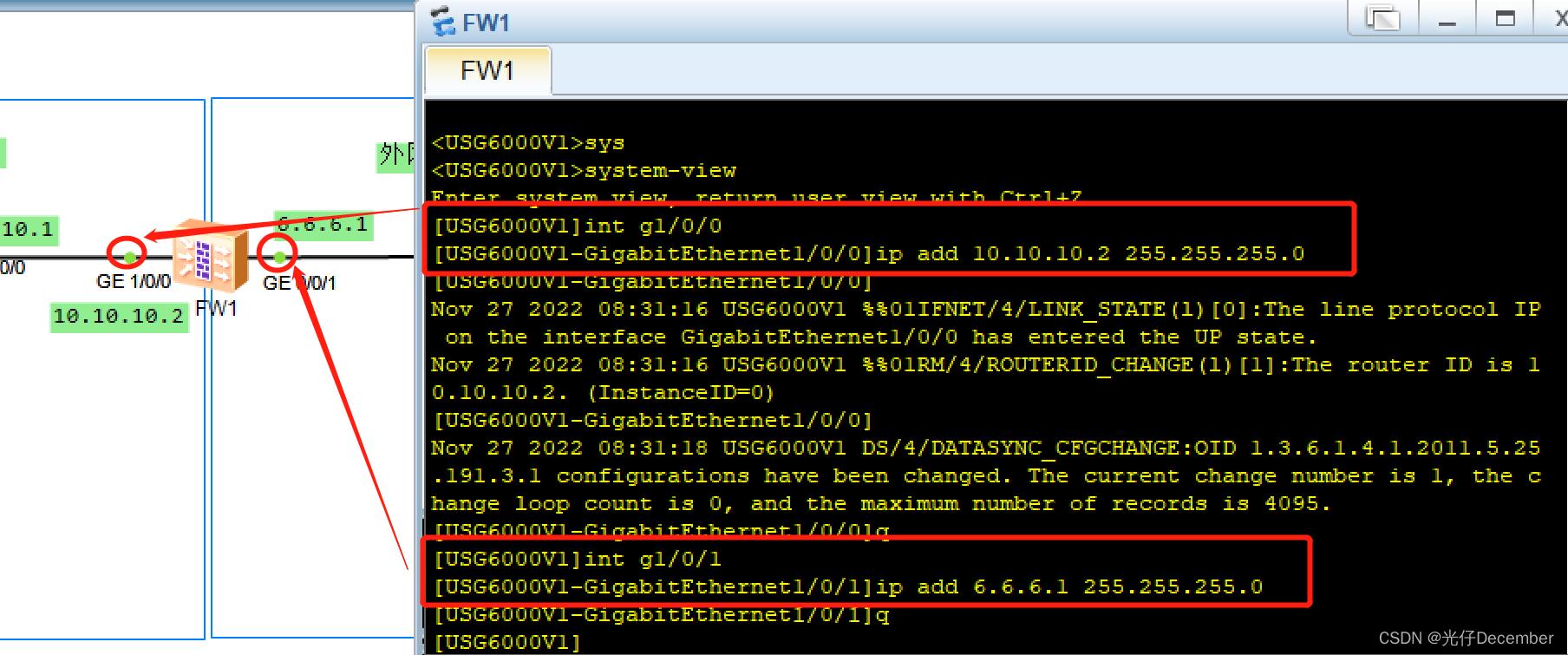

然后把左边的g1/0/0口配置ip为10.10.10.2,右边的g1/0/1口配置ip为6.6.6.1:

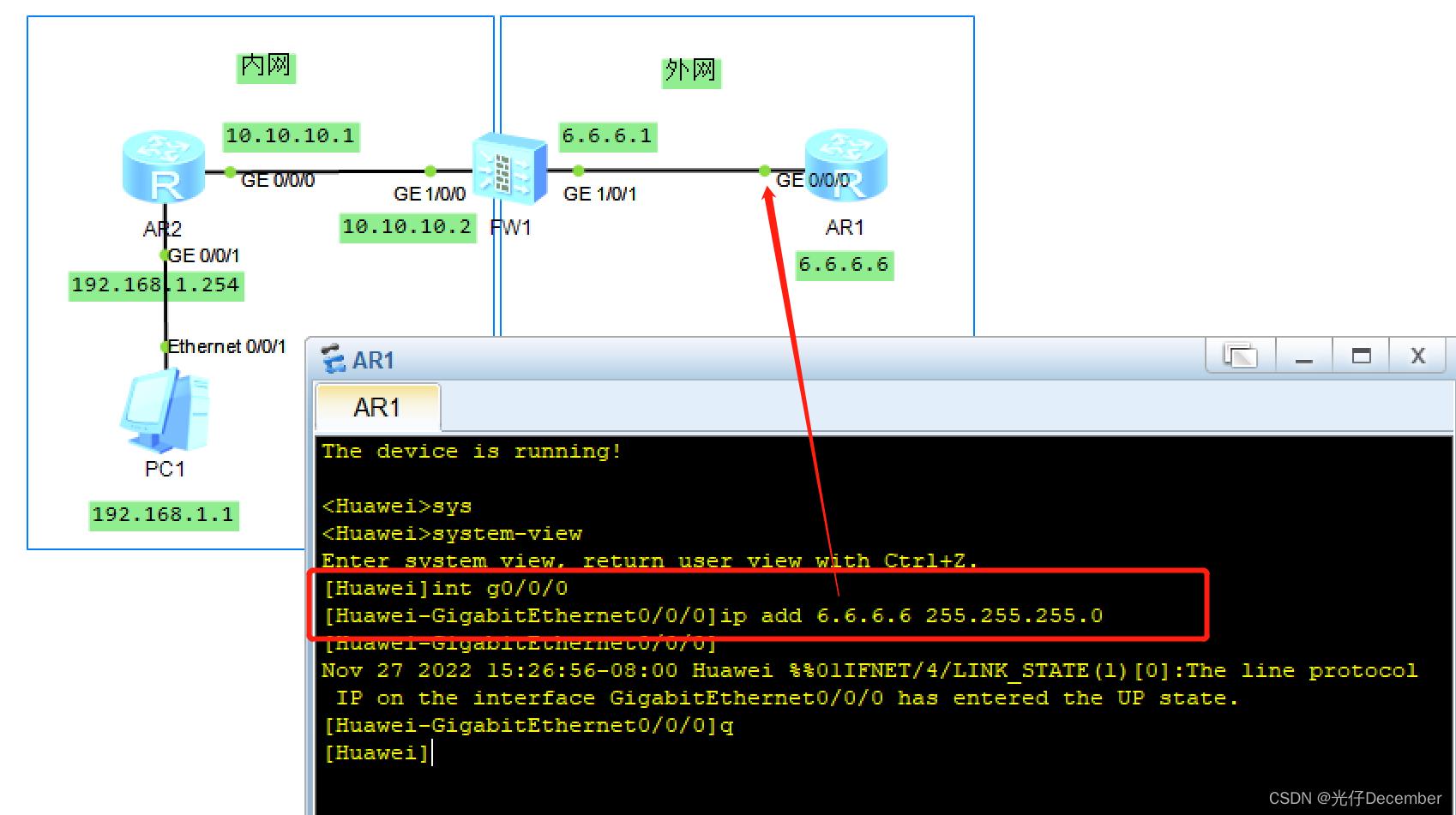

最后把外网路由器AR1的g0/0/1口配置ip为6.6.6.6:

上面就把整个环境的链接和所有地址分配好了,开始进行实验。

我们的实验目的是ip为192.168.1.1的电脑,能够访问外网的6.6.6.6的路由器。

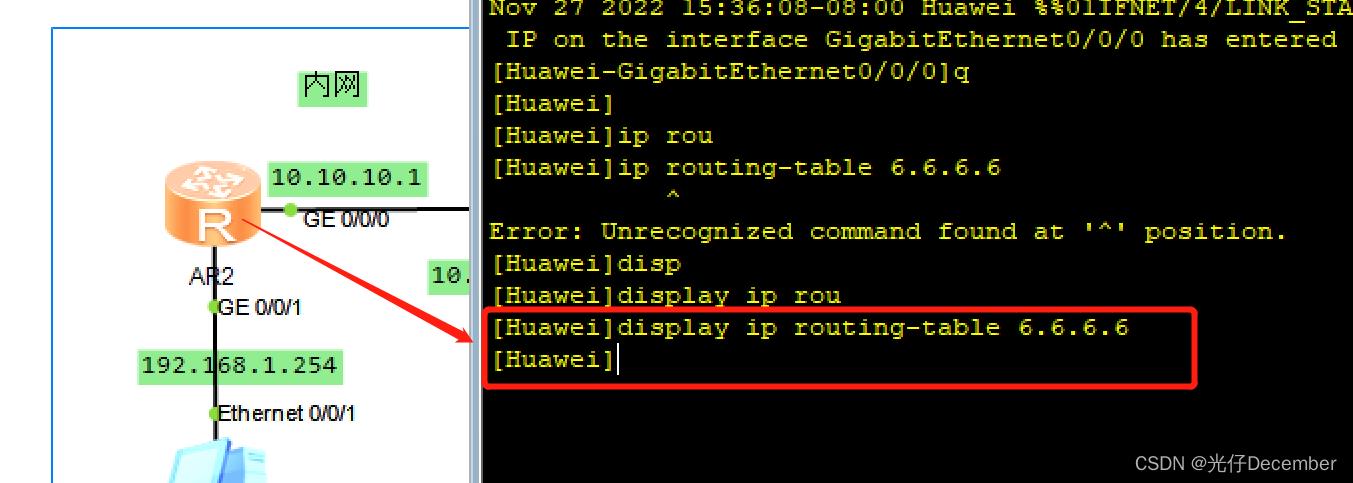

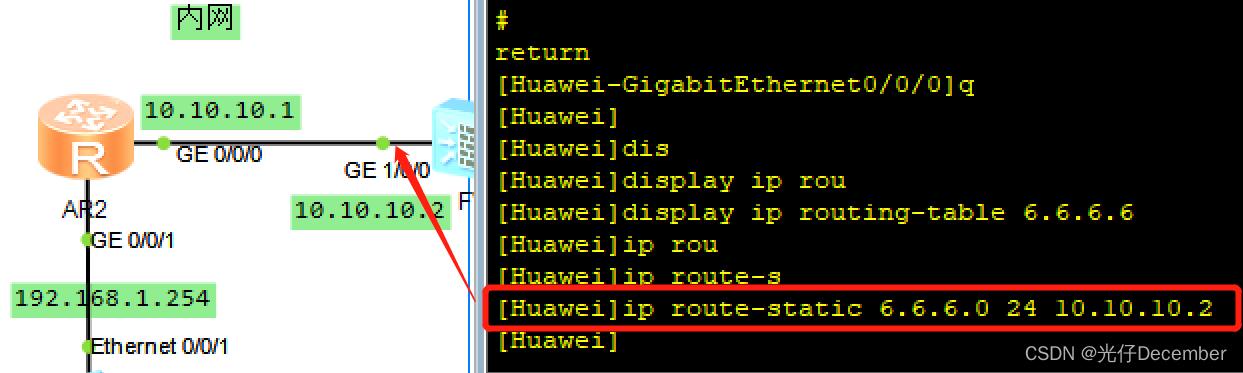

首先我们先查看一下AR2路由器的路由表(通过ip routing-table指令),看看通往6.6.6.6的路线怎么走:

我们发现此时路由表并没有记录6.6.6.6的路由信息,我们此时分析一下路由器其的路线,如果需要到达6.6.6.6,则路由器的下一跳一定是防火墙的1口,即10.10.10.2的口:

所以我们需要给AR2路由器配置一个静态路由,设置6.6.6.0/24网段的请求,下一跳地址为10.10.10.2(通过ip route-static指令):

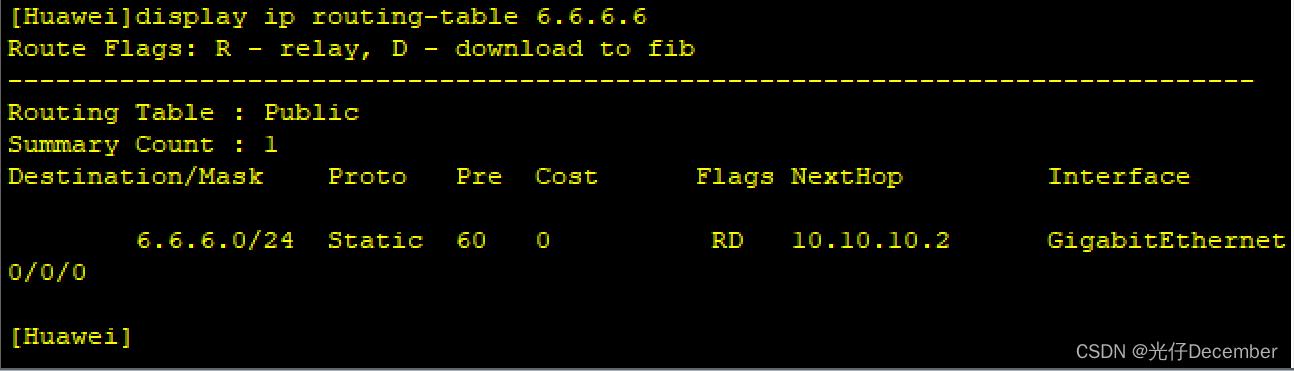

然后再去查路由表就有去6.6.6.6的路由策略了,还能看到是从g0/0/0口发出:

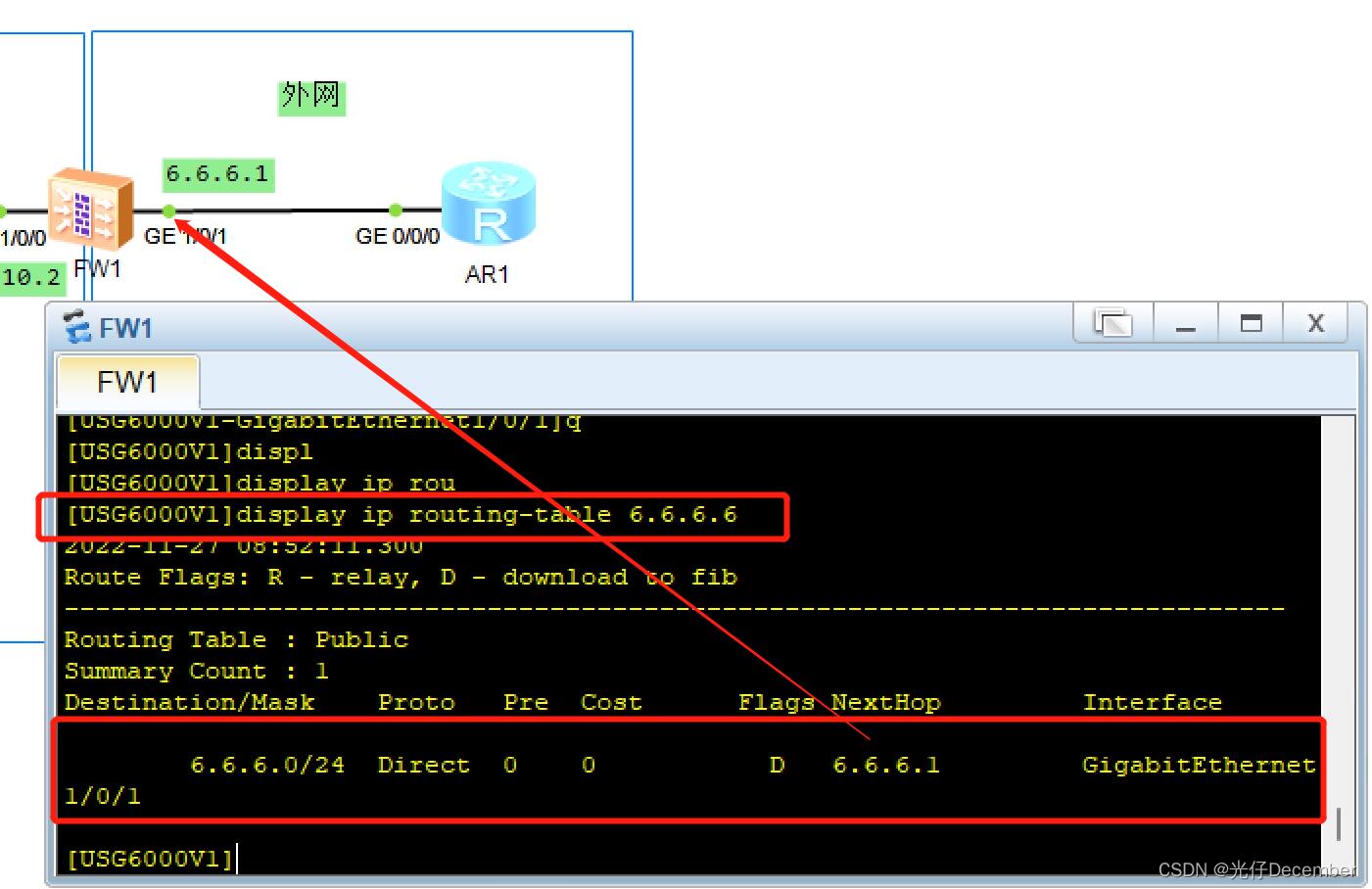

然后我们打开防火墙的控制台,看看它的路由表知不知道6.6.6.6怎么走:

我们发现是知道的(下一跳就是0口的6.6.6.1),这是因为6.6.6.6这台这设备是直连防火墙的,是直接感知到的(直连路由不用人工配置)。

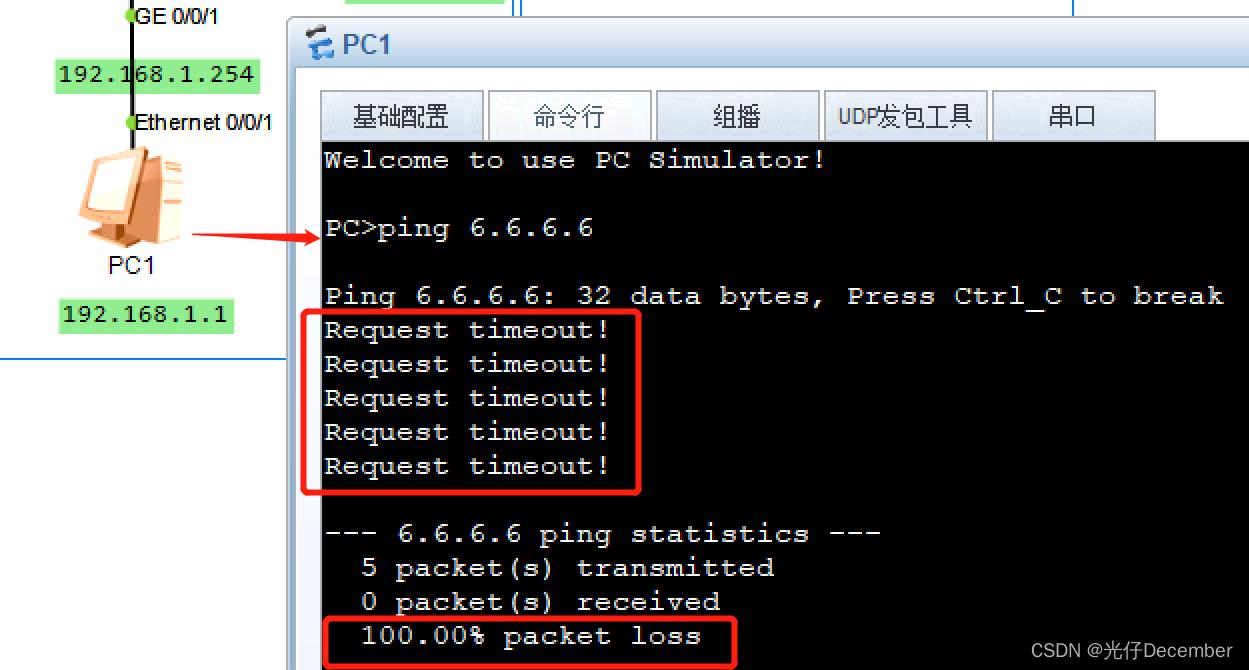

那么现在电脑能ping通6.6.6.6吗?我们试一下:

发现是不通的,这是为什么?这里有几个原因:

原因1:防火墙的安全策略没有允许这个PC的数据出去;

原因2:内网主机是私网ip,私网ip不能访问外网;

我们要解决这两个原因,才能够使这两个设备联通。

首先我们先解决第一个问题,安全策略的第一步就是设置安全域。上面我们提到了“信任区域”和“非信任区域”,那么我们内网区域就是“信任区域”,外网区域就是“非信任区域”:

所以我们只需要将防火墙的g1/0/0口配置为trust区域,g0/0/0配置为非信任区域即可。

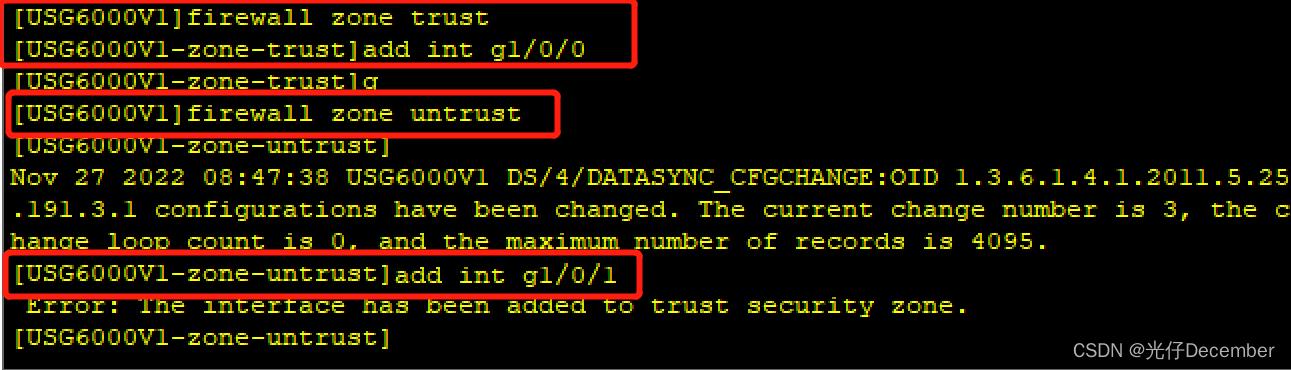

打开防火墙的控制台,使用“firewall zone trust”指令配置防火墙信任区域,将g1/0/0口加入进信任区域;使用“firewall zone untrust”指令配置防火墙非信任区域,将g1/0/1口加入进非信任区域:

这样我们就把防火墙的安全域做好了。

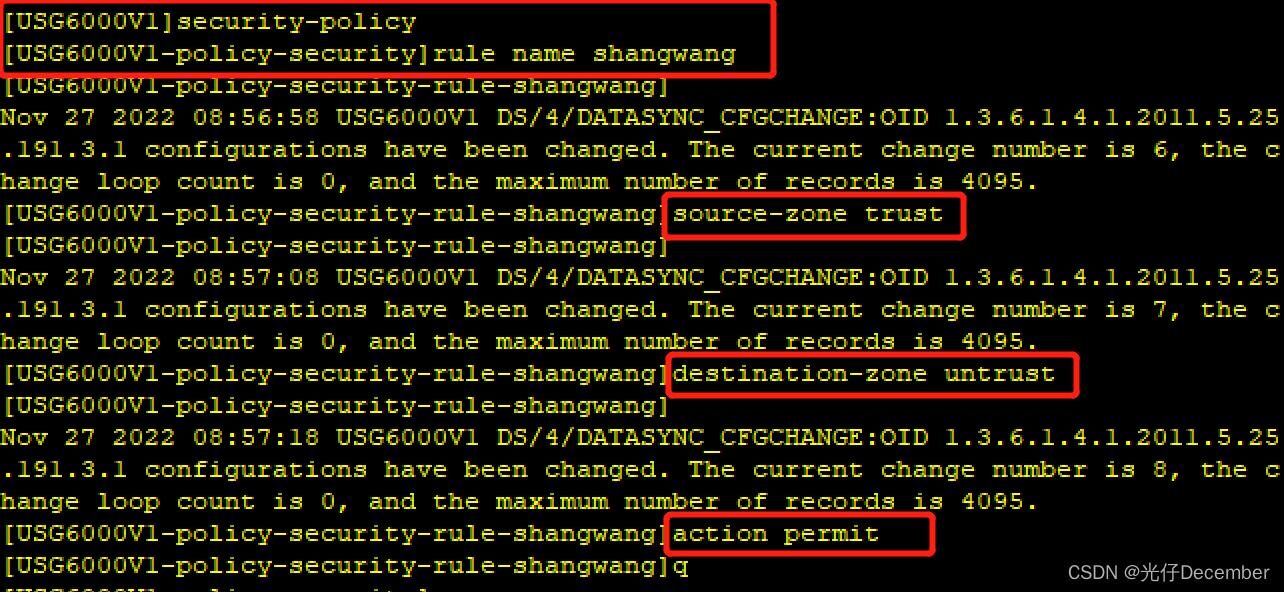

安全策略的第二步就开始设置“放行策略”了,我们设置允许从信任区域访问非信任区域(意思内网主机要上网),首先通过“security-policy”指令进行策略编辑,然后使用“rule name shangwang”创建一个名为“shangwang”的策略,然后使用“source-zone trust”指定源头区域,“destination-zone untrust”指定目的区域,“action permit”指定动作,这里的“permit”是放行的意思,及从trust到untrust是放行的:

此时原因1已经全部解决,我们来解决原因2“内网主机是私网ip,私网ip不能访问外网”的问题。

内网访问外网,我们需要使用NAT地址转换,将私网ip转换为公网ip。

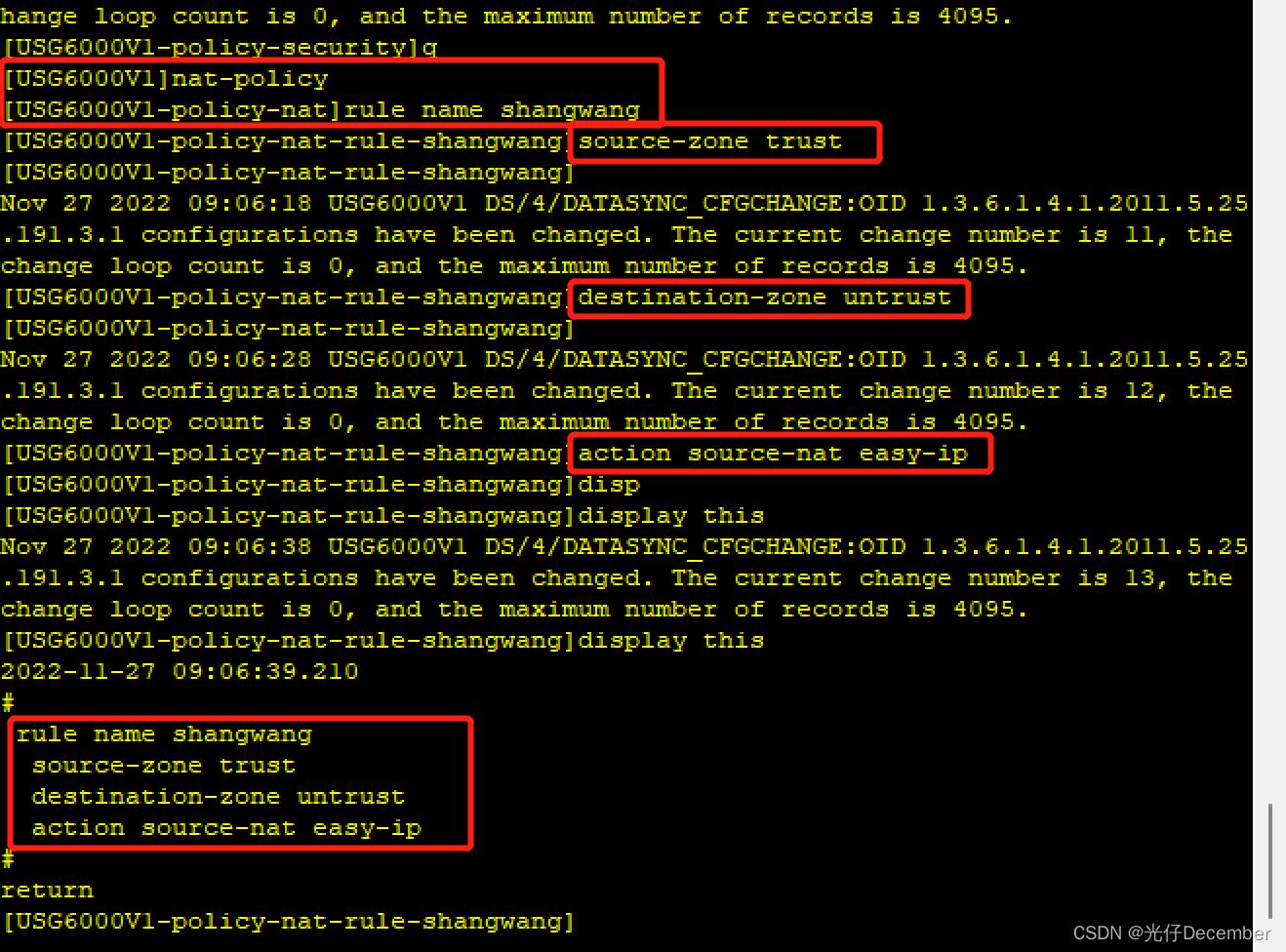

我们进入防火墙的nat策略设置中,指令为“nat-policy”,然后使用“rule name shangwang”创建一个名为“shangwang”的NAT策略,然后使用“source-zone trust”指定源头区域,“destination-zone untrust”指定目的区域,“action source-nat easy-ip”指定动作,这里的“source-nat easy-ip”是做地址转换,自动转成设备出口的ip地址(easy-ip为出口地址,但是如果有公网ip,一般会设置为具体的公网ip,如action source-nat 114.123.12.101):

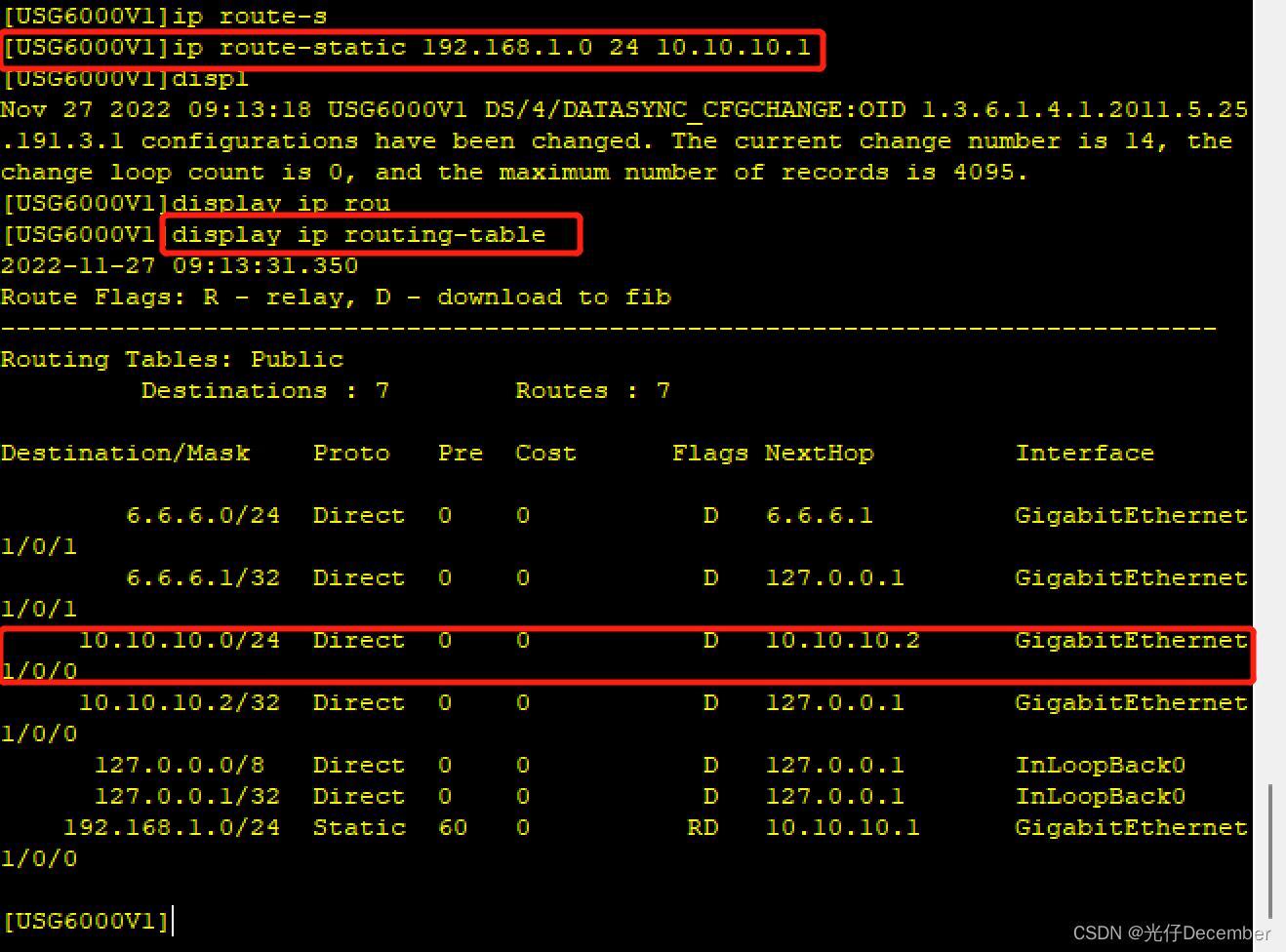

到这里我们还没有完全结束,我们还需要配置一个“回程路由”,即防火墙发送完来自内网电脑的请求后,需要将6.6.6.6返回的数据发回给内网电脑,所以要在防火墙上再配置一下10到192的静态路由:

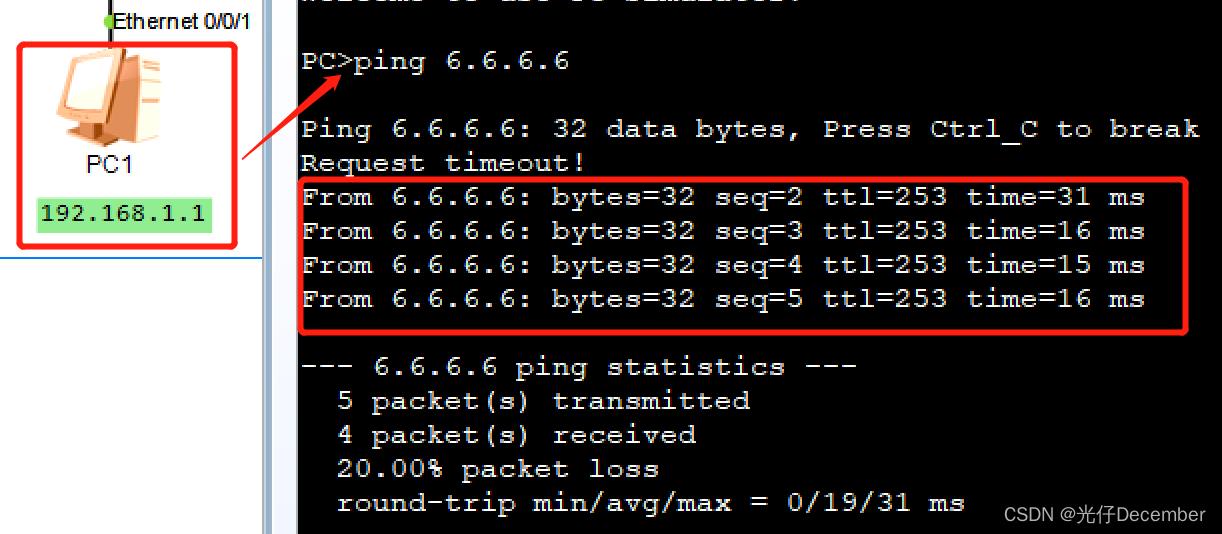

此时我们再去192的电脑去ping 6.6.6.6,发现可以通了:

注:第一次ping会有丢包,属于正常。

至此,防火墙的介绍和实操已经讲解完毕。

下一篇我们综合之前讲解的交换机、路由器和防火墙的知识,进行一个酒店综合项目的实操演习。

参考:众元教育-华为HCIA基础课程视频

转载请注明出处:https://blog.csdn.net/acmman/article/details/128067492

以上是关于网络工程6防火墙介绍及配置实操的主要内容,如果未能解决你的问题,请参考以下文章