spring security调用过程;及自定义改造

Posted 好大的月亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了spring security调用过程;及自定义改造相关的知识,希望对你有一定的参考价值。

认证/授权概述

一般系统都有登录接口来校验用户是否存在,密码是否正确,然后会颁发一个token给客户端,后续客户端就可以带着这个token来请求,代表自己是合法请求。

spring security责任链

请求->UsernamePasswordAuthenticationFilter(判断用户名密码是否正确)->ExceptionTranslationFilter(认证授权时的异常统一处理)->FilterSecurityInterceptor(判断当前用户是否有访问资源权限)->API接口->响应

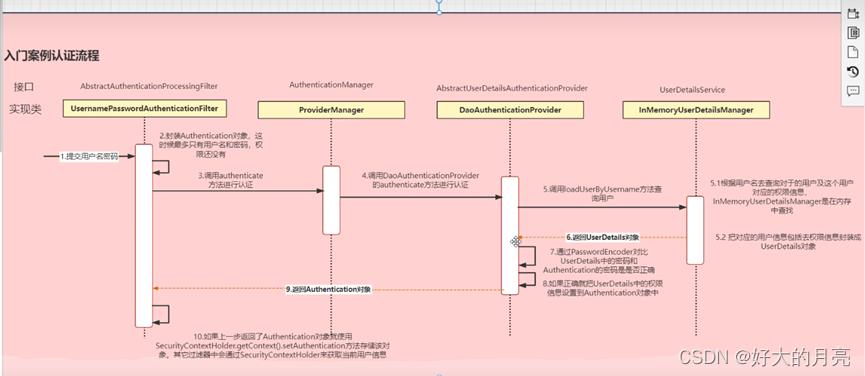

调用链路图如下,一般我们会从db中去获取用户,所以我们要自己实现userDetailService接口,去重写loadUserByUsername。同时因为自带的UsernamePasswordAuthenticationFilter认证完了就结束了,但实际上我们在认证之后还要授权,所以这里的入口也需要替换成我们自己的controller。在认证过程中查询用户信息的时候,顺序把用户权限也查出来塞到redis中,后面在拿到token来请求的时候就可以直接从redis中获取权限缓存了。

认证授权完了之后,就可以自己再定义个filter,检查请求头里携带的token,解析之后拿到信息封装成

Authentication对象再塞进SecurityContextHolder里的threadLocal变量中,后面在当前请求线程中就可以直接拿出来用了。

下面来直接上个demo

就拿ruoyi现成的配置来举例了,上面说我们需要自定义登录和用户查询逻辑,所以需要在springsecurity中给我们自己的登录接口开一个口子。

在登录完成之后会返回一个token,所以我们还需要自己写一个token过滤器,解析token,并且把用户信息塞到SecurityContextHolder中给security后面的过滤器使用

配置类

package com.ruoyi.framework.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.http.HttpMethod;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.annotation.web.configurers.ExpressionUrlAuthorizationConfigurer;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

import org.springframework.security.web.authentication.logout.LogoutFilter;

import org.springframework.web.filter.CorsFilter;

import com.ruoyi.framework.config.properties.PermitAllUrlProperties;

import com.ruoyi.framework.security.filter.JwtAuthenticationTokenFilter;

import com.ruoyi.framework.security.handle.AuthenticationEntryPointImpl;

import com.ruoyi.framework.security.handle.LogoutSuccessHandlerImpl;

/**

* spring security配置

*

* @author ruoyi

*/

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter

/**

* 自定义用户认证逻辑

*/

@Autowired

private UserDetailsService userDetailsService;

/**

* 认证失败处理类

*/

@Autowired

private AuthenticationEntryPointImpl unauthorizedHandler;

/**

* 退出处理类

*/

@Autowired

private LogoutSuccessHandlerImpl logoutSuccessHandler;

/**

* token认证过滤器

*/

@Autowired

private JwtAuthenticationTokenFilter authenticationTokenFilter;

/**

* 跨域过滤器

*/

@Autowired

private CorsFilter corsFilter;

/**

* 允许匿名访问的地址

*/

@Autowired

private PermitAllUrlProperties permitAllUrl;

/**

* 解决 无法直接注入 AuthenticationManager

*

* @return

* @throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception

return super.authenticationManagerBean();

/**

* anyRequest | 匹配所有请求路径

* access | SpringEl表达式结果为true时可以访问

* anonymous | 匿名可以访问

* denyAll | 用户不能访问

* fullyAuthenticated | 用户完全认证可以访问(非remember-me下自动登录)

* hasAnyAuthority | 如果有参数,参数表示权限,则其中任何一个权限可以访问

* hasAnyRole | 如果有参数,参数表示角色,则其中任何一个角色可以访问

* hasAuthority | 如果有参数,参数表示权限,则其权限可以访问

* hasIpAddress | 如果有参数,参数表示IP地址,如果用户IP和参数匹配,则可以访问

* hasRole | 如果有参数,参数表示角色,则其角色可以访问

* permitAll | 用户可以任意访问

* rememberMe | 允许通过remember-me登录的用户访问

* authenticated | 用户登录后可访问

*/

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception

// 注解标记允许匿名访问的url

ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry registry = httpSecurity.authorizeRequests();

permitAllUrl.getUrls().forEach(url -> registry.antMatchers(url).permitAll());

httpSecurity

// CSRF禁用,因为不使用session

.csrf().disable()

// 禁用HTTP响应标头

.headers().cacheControl().disable().and()

// 认证失败处理类

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 过滤请求

.authorizeRequests()

// 对于登录login 注册register 验证码captchaImage 允许匿名访问

.antMatchers("/login", "/register", "/captchaImage").permitAll()

// 静态资源,可匿名访问

.antMatchers(HttpMethod.GET, "/", "/*.html", "/**/*.html", "/**/*.css", "/**/*.js", "/profile/**").permitAll()

.antMatchers("/swagger-ui.html", "/swagger-resources/**", "/webjars/**", "/*/api-docs", "/druid/**").permitAll()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated()

.and()

.headers().frameOptions().disable();

// 添加Logout filter

httpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);

// 添加JWT filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 添加CORS filter

httpSecurity.addFilterBefore(corsFilter, JwtAuthenticationTokenFilter.class);

httpSecurity.addFilterBefore(corsFilter, LogoutFilter.class);

/**

* 强散列哈希加密实现

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder()

return new BCryptPasswordEncoder();

/**

* 身份认证接口

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception

auth.userDetailsService(userDetailsService).passwordEncoder(bCryptPasswordEncoder());

token过滤器

直接拿ruoyi的把

package com.ruoyi.framework.security.filter;

import java.io.IOException;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.web.authentication.WebAuthenticationDetailsSource;

import org.springframework.stereotype.Component;

import org.springframework.web.filter.OncePerRequestFilter;

import com.ruoyi.common.core.domain.model.LoginUser;

import com.ruoyi.common.utils.SecurityUtils;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.framework.web.service.TokenService;

/**

* token过滤器 验证token有效性

*

* @author ruoyi

*/

@Component

public class JwtAuthenticationTokenFilter extends OncePerRequestFilter

@Autowired

private TokenService tokenService;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws ServletException, IOException

LoginUser loginUser = tokenService.getLoginUser(request);

if (StringUtils.isNotNull(loginUser) && StringUtils.isNull(SecurityUtils.getAuthentication()))

tokenService.verifyToken(loginUser);

//三个参数的构造函数会将一个认证参数 set true,代表是已经认证过的。不然还会进入loadUserByUsername方法

UsernamePasswordAuthenticationToken authenticationToken = new UsernamePasswordAuthenticationToken(loginUser, null, loginUser.getAuthorities());

authenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

chain.doFilter(request, response);

退出登录

只需要把redis中的存放的用户信息删除即可,这样在token filter那一层获取不到redis缓存就会报异常。

自定义权限认证

先加上注解开启@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

常用就是@PreAuthorize这个注解了,代表在处理前校验。

自定义一个权限处理类,在权限验证方法中返回boolean值。

package com.fchan.service;

import com.fchan.entity.Role;

import com.fchan.security.model.MyUserDTO;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.stereotype.Service;

import java.util.stream.Collectors;

/**

* ClassName: SpringSecurityPermissionService

* Description:

* date: 2022/11/14 20:52

*

* @author fchen

*/

@Service("ss")

public class SpringSecurityPermissionService

public boolean hasPermi(String permission)

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

MyUserDTO myUserDTO = (MyUserDTO) authentication.getPrincipal();

return myUserDTO.getRoles().stream().map(it -> it.getId().toString()).collect(Collectors.toList()).contains(permission);

在controller中校验,这里的2就是自定义参数,和当前登录用户信息中的参数进行比较,符合要求就进行放行

@GetMapping("test")

@PreAuthorize("@ss.hasPermi('2')")

public Object test()

return "test success";

认证/授权失败异常处理

认证失败:实现org.springframework.security.web.AuthenticationEntryPoint接口可自定义认证失败

授权失败:实现org.springframework.security.web.access.AccessDeniedHandler接口可自定义授权失败

认证失败demo

package com.ruoyi.framework.security.handle;

import java.io.IOException;

import java.io.Serializable;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.AuthenticationEntryPoint;

import org.springframework.stereotype.Component;

import com.alibaba.fastjson2.JSON;

import com.ruoyi.common.constant.HttpStatus;

import com.ruoyi.common.core.domain.AjaxResult;

import com.ruoyi.common.utils.ServletUtils;

import com.ruoyi.common.utils.StringUtils;

/**

* 认证失败处理类 返回未授权

*

* @author ruoyi

*/

@Component

public class AuthenticationEntryPointImpl implements AuthenticationEntryPoint, Serializable

private static final long serialVersionUID = -8970718410437077606L;

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException e)

throws IOException

int code = HttpStatus.UNAUTHORIZED;

String msg = StringUtils.format("请求访问:,认证失败,无法访问系统资源", request.getRequestURI());

renderString(response, JSON.toJSONString(AjaxResult.error(code, msg)));

/**

* 将字符串渲染到客户端

*

* @param response 渲染对象

* @param string 待渲染的字符串

*/

public static void renderString(HttpServletResponse response, String string)

try

response.setStatus(200);

response.setContentType("application/json");

response.setCharacterEncoding("utf-8");

response.getWriter().print(string);

catch (IOException e)

e.printStackTrace();

鉴权失败(用户没有权限访问)

同样实现org.springframework.security.web.access.AccessDeniedHandler接口完成方法接口。

最后需要配置生效

httpSecurity

// CSRF禁用,因为不使用session

.csrf().disable()

// 禁用HTTP响应标头

.headers().cacheControl().disable().and()

// 认证失败处理类

.exceptionHandling()

.authenticationEntryPoint(authenticationEntryPointImpl)

//鉴权失败

.accessDeniedHandler(accessDeniedHandlerImpl)

spring security跨域允许

/**

* 跨域配置

*/

@Bean

public CorsFilter corsFilter()

CorsConfiguration config = new CorsConfiguration();

config.setAllowCredentials(true);

// 设置访问源地址

config.addAllowedOriginPattern("*");

// 设置访问源请求头

config.addAllowedHeader("*");

// 设置访问源请求方法

config.addAllowedMethod("*");

// 有效期 1800秒

config.setMaxAge(1800L);

// 添加映射路径,拦截一切请求

UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource();

source.registerCorsConfiguration("/**", config);

// 返回新的CorsFilter

return new CorsFilter(source);

//需要添加到sprint security的拦截器之前生效才可以,这里是在自定义的token校验拦截和登出拦以上是关于spring security调用过程;及自定义改造的主要内容,如果未能解决你的问题,请参考以下文章