互联网企业安全高级指南读书笔记之办公网络安全

Posted PolluxAvenger

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了互联网企业安全高级指南读书笔记之办公网络安全相关的知识,希望对你有一定的参考价值。

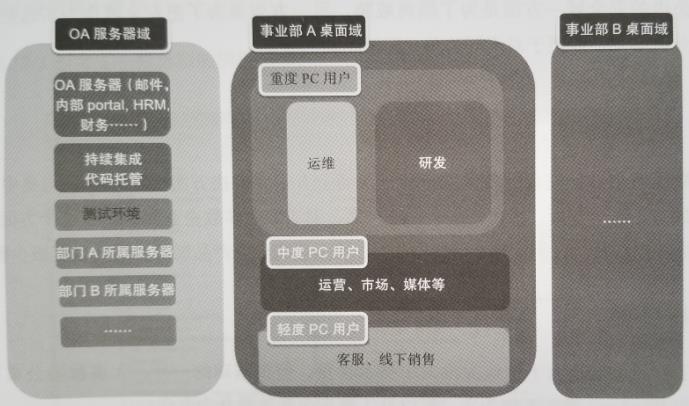

安全域划分

终端管理

补丁管理

- 微软自身解决方案中的 SCCM(WSUS/SMS 替代品,支持 Linux 和 OSX)

- 利用第三方终端管理软件中附带的补丁推送功能

组策略(GPO)

例如允许客户端运行软件的黑白名单,系统配置选项,USB 权限管理等

终端 HIPS

深究其技术意义不大,甲方唯一要做的就是选型,然后买

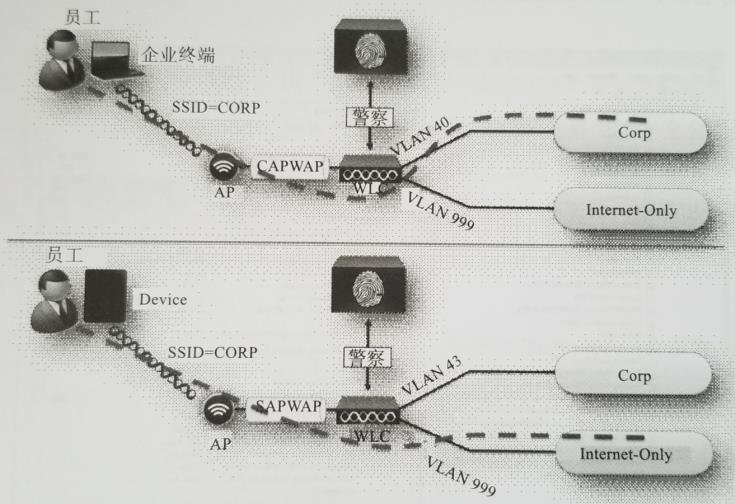

网络准入 NAC

- 802.1x

- 基于终端管理软件的 C/S 模式认证

安全网关

NGFW/FW

如果 NGFW 的设计与实现上采用了联合威胁情报的大数据做判断的方法,相对来说会有更积极的意义

UTM/反病毒网关/NIPS/反垃圾邮件

基于应用层协议扫描和查杀,网关设备为 7 层协议提供实时扫描和防护的功能因为涉及性能问题在生产网络的应用面都比较窄,但在办公网络还是有比较大的销售价值

堡垒机

堡垒机虽然部署在办公网络的网关处,但主要为生产网络的远程接入提供行为审计

行为审计

行为审计主要是对员工上网行为做审计,有些设备对明文协议甚至是可破解的加密协议提供了截取和存储的功能

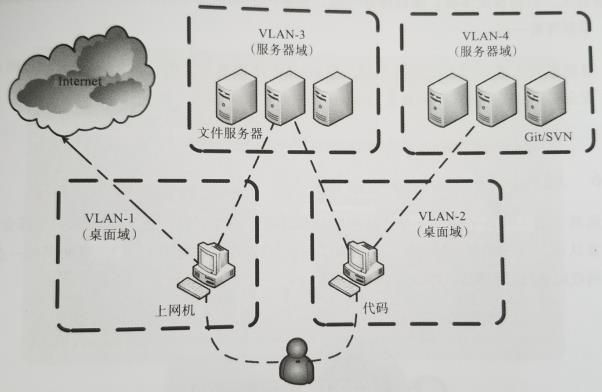

研发管理

防泄密

源代码管理

遇到有的人喜欢擅自把源代码同步到 GitHub 上的,最怕把密钥也同步出去,安全部门要考虑写一个爬虫去 GitHub 抓一下关键字

远程访问

双因素认证有效对抗暴力破解,更加谨慎的,在外网收邮件也用双因素认证

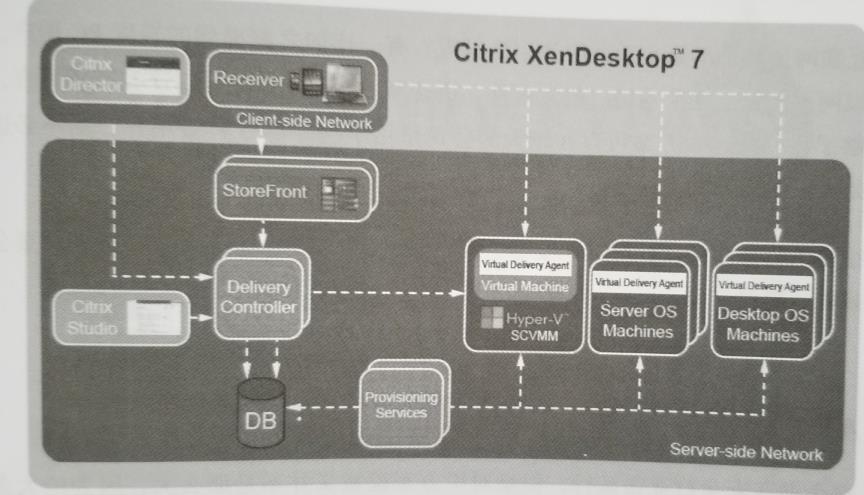

虚拟化桌面

终端用户只有一个通过 RDP/ICA 等协议得到一个远程桌面一样的界面,本地只有鼠标键盘,唯一的入口就是用户通过虚拟机(实际上虚拟机实例在服务器上)和 Internet 的连接把数据传出去

Citrix 是虚拟化桌面的领导厂商:

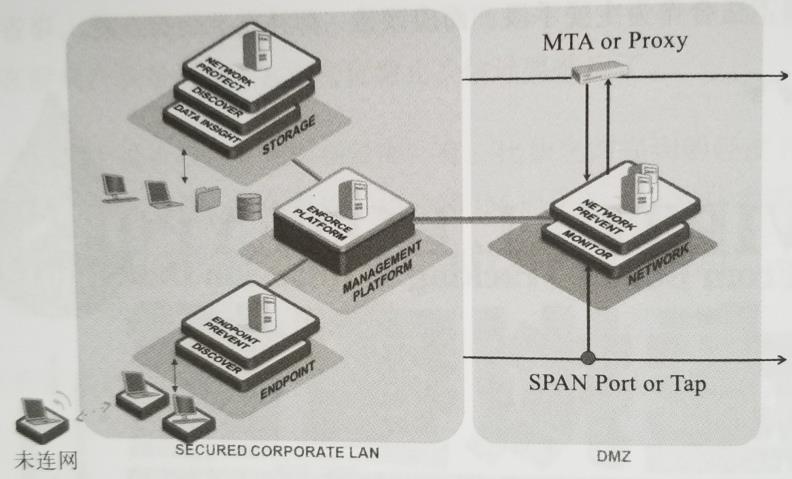

DLP 数据防泄密

DLP(Data Loss Prevention)的主流方案在互联网行业落地仍有很多问题,有很大改进空间,以 Symantec 的 DLP 架构为例:

移动办公和边界模糊化

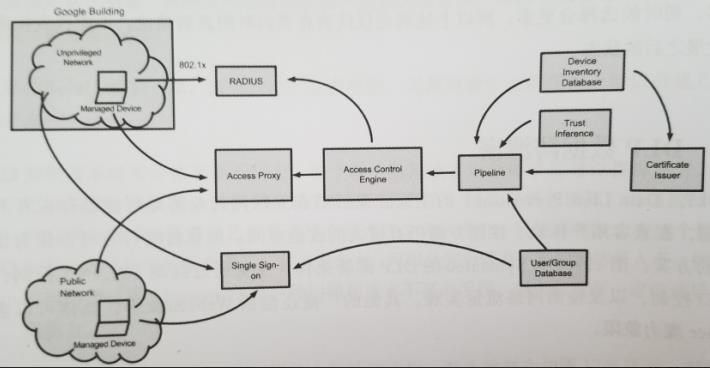

2015 年年中,Google 发布了 beyondCorp 项目,宣称其办公网络将取消内网

这种访问模式要求客户端是受控的设备,并且需要用户证书来访问。访问有通过认证服务器、访问代理以及单点登录等手段,由访问控制引擎统一管理,不同用户、不同资源有不同的访问权限控制,对于用户所处位置则没有要求。可以说,Google 的这种模式已经彻底打破了内外网之别。不过值得注意的是,Google 只是对办公网络这样做,而不是对生产网络

以上是关于互联网企业安全高级指南读书笔记之办公网络安全的主要内容,如果未能解决你的问题,请参考以下文章