教程篇(5.0) 01. 产品简介及安装 ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5

Posted 飞塔老梅子

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了教程篇(5.0) 01. 产品简介及安装 ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5相关的知识,希望对你有一定的参考价值。

在本节课中,你将了解FortiEDR是做什么的,以及它如何成为Fortinet端点解决方案的一部分。

在本节课中,你将了解FortiEDR是做什么的,以及它如何成为Fortinet端点解决方案的一部分。

在这节课中,你将学习上图显示的主题。

在这节课中,你将学习上图显示的主题。

通过展示理解当前恶意软件挑战的能力,你将了解部署FortiEDR和成为Fortinet终端解决方案的一部分的重要性。

通过展示理解当前恶意软件挑战的能力,你将了解部署FortiEDR和成为Fortinet终端解决方案的一部分的重要性。

恶意软件的领域在不断变化,新的威胁家族经常出现。现有的威胁不断演变成新的、更难察觉的变化。AV-TEST每天注册约35万个新的恶意和不必要的程序,总计超过10亿个样本。

恶意软件的领域在不断变化,新的威胁家族经常出现。现有的威胁不断演变成新的、更难察觉的变化。AV-TEST每天注册约35万个新的恶意和不必要的程序,总计超过10亿个样本。

安全程序如何跟上并阻止尚未发明的攻击?FortiEDR回应了恶意软件的挑战。

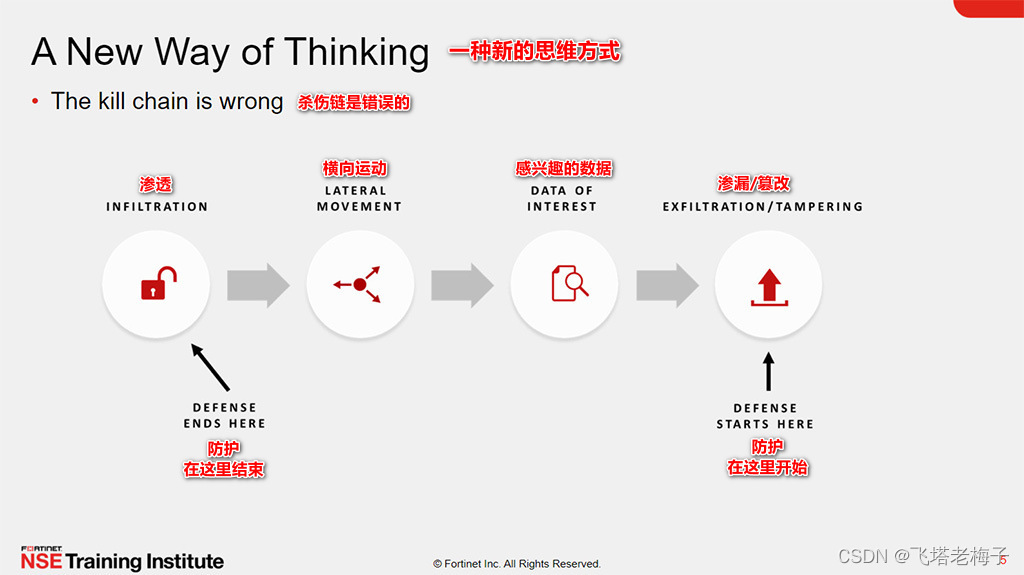

与大多数安全软件相比,FortiEDR使用了不同的方法来检测恶意软件。FortiEDR方法的重点是渗透。这有点像俱乐部里的保镖,他们试图把任何可能惹麻烦的人挡在门外。一旦有人进来,他们就不会被密切监视,所以如果他们制造麻烦(比如,如果他们开始打架),他们就会在被赶出去之前制造一些混乱。

与大多数安全软件相比,FortiEDR使用了不同的方法来检测恶意软件。FortiEDR方法的重点是渗透。这有点像俱乐部里的保镖,他们试图把任何可能惹麻烦的人挡在门外。一旦有人进来,他们就不会被密切监视,所以如果他们制造麻烦(比如,如果他们开始打架),他们就会在被赶出去之前制造一些混乱。

FortiEDR监视恶意行为(试图窃取或改变你的数据),然后跟踪从结果回来点到初始过程的源头的链。

FortiEDR提供了可靠的感染前和感染后保护,甚至可以在高度复杂的攻击造成任何伤害之前阻止它。FortiEDR还提供集中管理,可以从单个控制台管理整个组织。FortiEDR还具有高度的可伸缩性和灵活性。FortiEDR代理是轻量级的,可以保护部署在小型公司或大型国际公司中的各种操作系统。最后,FortiEDR可以通过消除违约后的运营费用和违约损失来节省你的资金。

FortiEDR提供了可靠的感染前和感染后保护,甚至可以在高度复杂的攻击造成任何伤害之前阻止它。FortiEDR还提供集中管理,可以从单个控制台管理整个组织。FortiEDR还具有高度的可伸缩性和灵活性。FortiEDR代理是轻量级的,可以保护部署在小型公司或大型国际公司中的各种操作系统。最后,FortiEDR可以通过消除违约后的运营费用和违约损失来节省你的资金。

FortiEDR提供实时下一代反病毒(NGAV),利用机器学习和持续更新的云数据库来检测已知或简单的威胁,并阻止它们执行。

FortiEDR提供实时下一代反病毒(NGAV),利用机器学习和持续更新的云数据库来检测已知或简单的威胁,并阻止它们执行。

其次,FortiEDR提供实时主动风险缓解。这使你能够自动控制通过网络通信的非恶意应用程序。FortiEDR将发现任何建立连接并跟踪其活动的应用程序。FortiEDR提供了每个应用程序版本的声誉评分和CVE数据,允许你快速识别非主动恶意应用程序是否可能存在风险。你可以使用信誉或CVE评分来主动阻止任何已知漏洞或信誉较差的应用程序版本。这意味着,如果在旧版本的谷歌Chrome中检测到一个新的漏洞,例如,你可以配置FortiEDR,在漏洞发布的那一刻自动阻止该版本,但仍然允许更安全的版本访问互联网。这减少了你的攻击面。

如果一个复杂的攻击设法通过FortiEDR NGAV,感染后检测和阻塞被激活。FortiEDR在内核级别监视操作系统。在每次尝试建立连接、修改或加密数据时,FortiEDR都会评估这个过程,并确定它是否可能是恶意的。如果有恶意活动的指标,企图立即被阻止。FortiEDR还提供实时协调的事件响应。每个事件都会根据其恶意的可能性自动分类。根据该分类,你可以配置一组自动操作,包括打开罚单、隔离设备或补救威胁。

最后,FortiEDR威胁搜索功能使用一套软件工具来检测、调查、包含和减轻终端上的可疑活动。如果需要,此数据可用于在终端上执行取证。

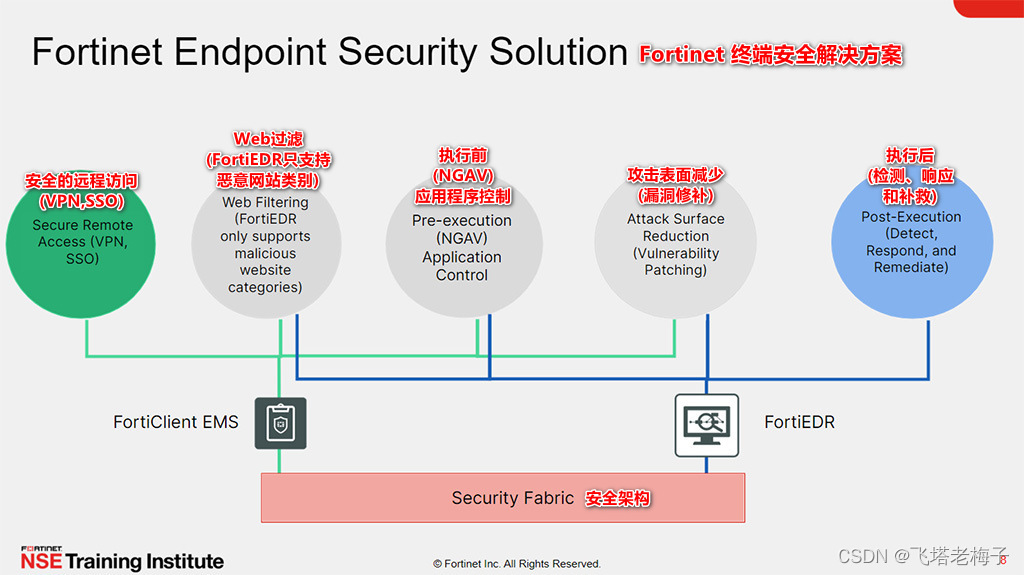

Fortinet通过部署FortiClient EMS和FortiEDR,提供完整的终端安全解决方案。如果使用FortiClient EMS,你可以利用VPN、单点登录和更广泛的web过滤功能,而FortiEDR解决方案可以防止任何执行后的可疑活动。与FortiClient EMS一样,FortiEDR也包含了NGAV,用于执行前保护,漏洞修补以减少攻击面,应用控制以阻止任何过时或不想要的应用,并且可以集成到Fortinet的安全架构中。你将在后面的课程中了解更多关于FortiEDR安全架构集成的知识。同时实现这些解决方案可以提供额外的终端保护。

Fortinet通过部署FortiClient EMS和FortiEDR,提供完整的终端安全解决方案。如果使用FortiClient EMS,你可以利用VPN、单点登录和更广泛的web过滤功能,而FortiEDR解决方案可以防止任何执行后的可疑活动。与FortiClient EMS一样,FortiEDR也包含了NGAV,用于执行前保护,漏洞修补以减少攻击面,应用控制以阻止任何过时或不想要的应用,并且可以集成到Fortinet的安全架构中。你将在后面的课程中了解更多关于FortiEDR安全架构集成的知识。同时实现这些解决方案可以提供额外的终端保护。

答案:A

答案:A

答案:B

答案:B

现在你了解了FortiEDR技术。接下来,你将了解FortiEDR体系结构和安装。

现在你了解了FortiEDR技术。接下来,你将了解FortiEDR体系结构和安装。

通过展示FortiEDR体系结构的能力,你将能够识别不同的组件,理解流量,并配置有助于你启动和运行FortiEDR的选项。

通过展示FortiEDR体系结构的能力,你将能够识别不同的组件,理解流量,并配置有助于你启动和运行FortiEDR的选项。

首先确定组成FortiEDR安装的主要组件。

首先确定组成FortiEDR安装的主要组件。

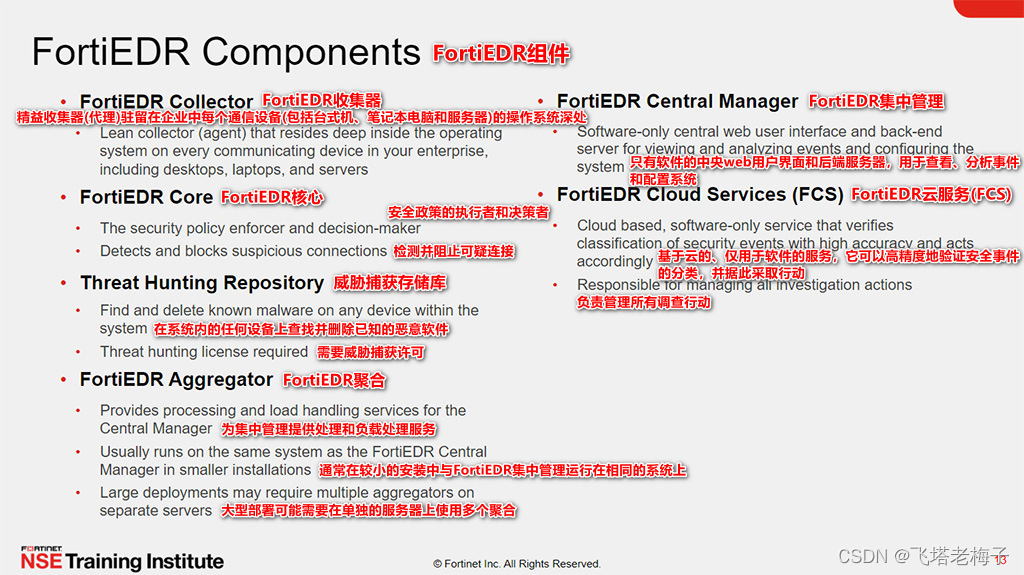

第一个组件是FortiEDR收集器——精简收集器或代理,它位于操作系统的深层,在内核级别,并查看设备上发生的一切。它安装在企业的所有系统上。

核心是安全策略的执行者和决策者。它确定连接的建立或写到磁盘的操作是合法的还是应该被阻止。核心可以在本地运行,也可以在云端运行,或者两者兼而有之。如果收集器处于离线状态,则它在收集器级别使用内置策略,以自主模式操作。这意味着如果收集器不能连接到核心,设备仍然在收集器级别受到保护。

FortiEDR聚合为集中管理提供处理和负载处理服务。FortiEDR集中管理是检查和分析事件以及配置系统的用户界面和后端服务器。在较小的部署中,这两个组件通常安装在同一台服务器上。较大的部署将需要单独的服务器,而非常大的部署可能需要多个聚合。

威胁搜索存储库是可选功能,需要申请威胁搜索许可。它允许管理员从企业内的任何系统中找到并删除恶意软件。

FCS是一种基于云的纯软件服务,它可以高精度地验证安全事件的分类,并根据这些分类采取相应的行动。在本课程中,你将了解更多关于FCS的知识。

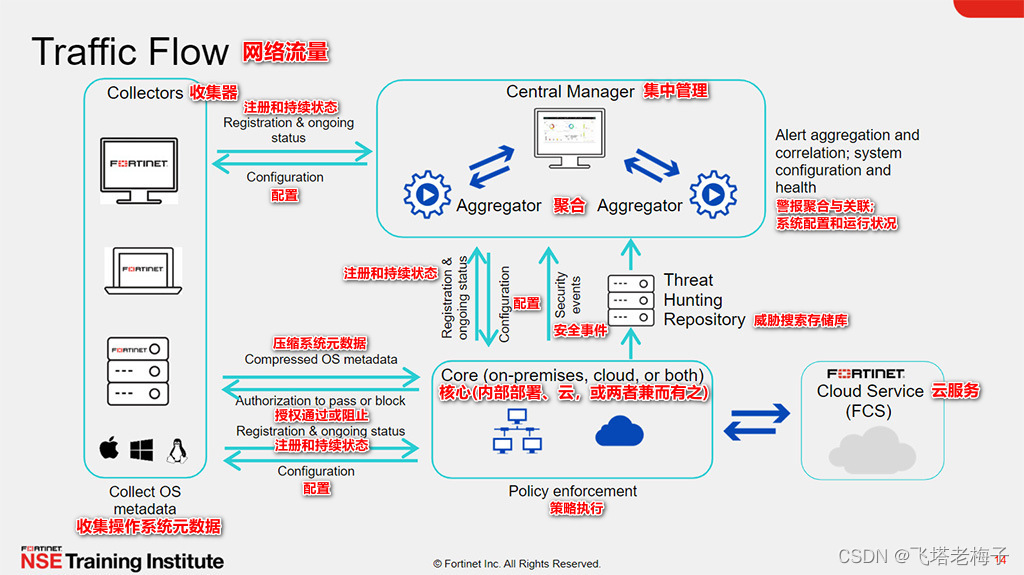

现在,你将了解FortiEDR组件如何通信,从FortiEDR收集器开始。安装完成后,它要做的第一件事就是连接到聚合,聚合发回一个许可证和一个配置文件。在该配置文件中有一个允许收集器与之通信的核心列表。最多可以有11个核心与一个聚合通信。收集器然后检查到每个核心的连接时间,并选择使用最快的一个。

现在,你将了解FortiEDR组件如何通信,从FortiEDR收集器开始。安装完成后,它要做的第一件事就是连接到聚合,聚合发回一个许可证和一个配置文件。在该配置文件中有一个允许收集器与之通信的核心列表。最多可以有11个核心与一个聚合通信。收集器然后检查到每个核心的连接时间,并选择使用最快的一个。

核心处理策略强制。如果存在风险类型的事件,收集器将发送压缩的操作系统元数据到核心进行评估。核心根据现有的策略返回对事件执行或不执行的操作。然后,它将警报数据和策略操作发送到聚合,聚合将其传递给集中管理。集中管理在GUI中显示这些数据。核心还向FortiEDR云服务(FCS)发送警报数据,后者对事件进行更深入的分析。最后,核心将在每个收集器上检测到的关于可执行文件的信息发送到威胁搜索存储库。它与集中管理通信,你可以在集中管理中搜索GUI上的可执行文件。

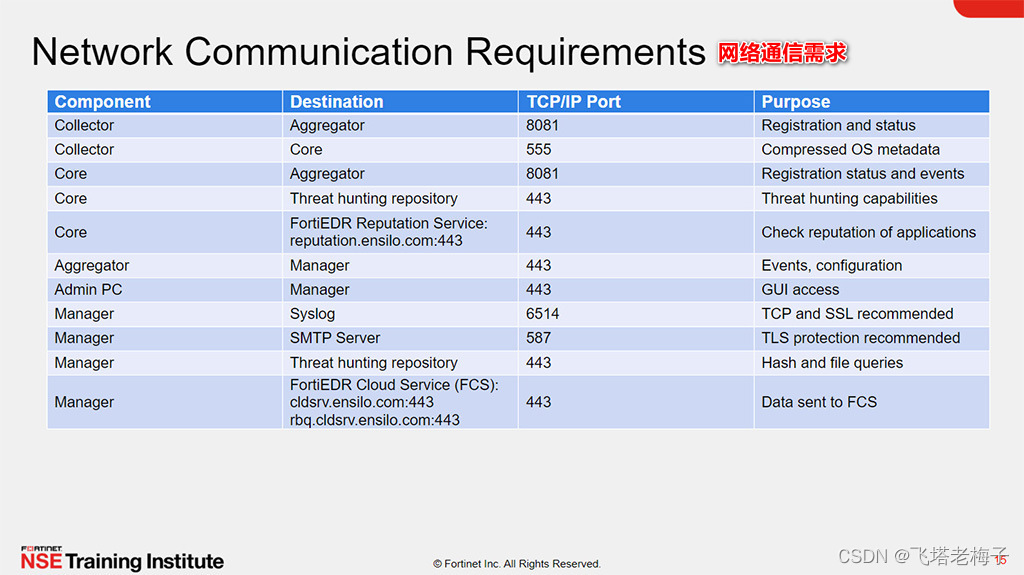

上图展示了全网络通信需求的图表。从收集器到聚合器的通信是在一个非标准端口(端口8081)上完成的,从收集器到核心的通信是在端口555上完成的。这些端口是可配置的,它们可以更改,但是大多数客户不会更改它们。核心到聚合器的通信使用端口8081,核心到威胁搜索存储库的通信使用端口443。从核心到信誉服务的通信使用相同的端口。

上图展示了全网络通信需求的图表。从收集器到聚合器的通信是在一个非标准端口(端口8081)上完成的,从收集器到核心的通信是在端口555上完成的。这些端口是可配置的,它们可以更改,但是大多数客户不会更改它们。核心到聚合器的通信使用端口8081,核心到威胁搜索存储库的通信使用端口443。从核心到信誉服务的通信使用相同的端口。

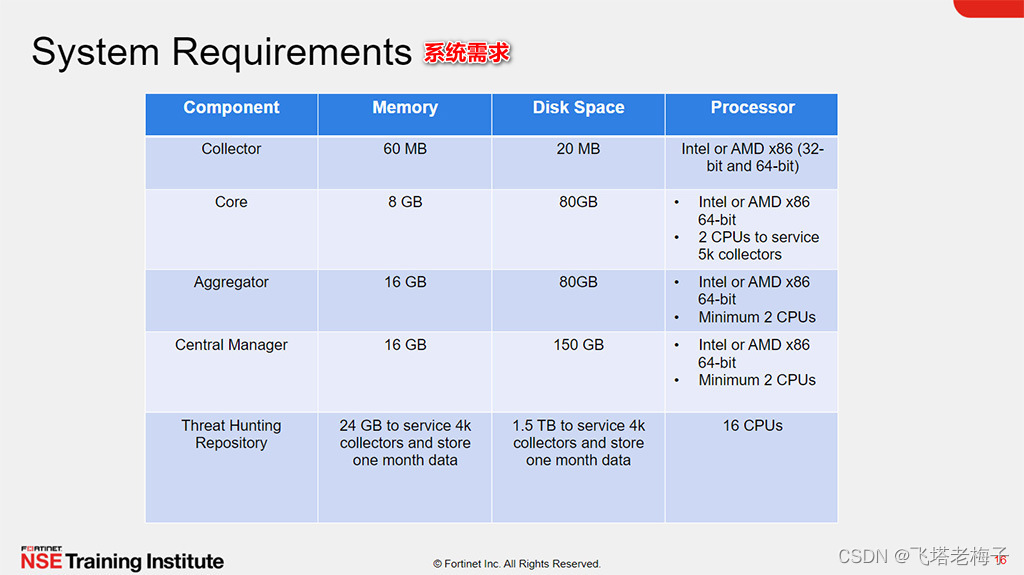

收集器需要兼容Intel或AMD x86管理程序的处理器:32位或64位。收集器的空间需求很小,你需要60MB内存和20MB磁盘空间。

收集器需要兼容Intel或AMD x86管理程序的处理器:32位或64位。收集器的空间需求很小,你需要60MB内存和20MB磁盘空间。

核心、聚合和集中管理可以安装在专用的工作站或服务器上,也可以安装在虚拟机上。你可以在一台计算机上同时安装聚合和集中管理,或者对于较大的部署,你可以分别安装它们。对于磁盘空间和内存,核心至少需要8GB内存和80GB磁盘空间。聚合和集中管理需要16GB的内存。聚合至少需要80GB磁盘空间,集中管理至少需要150GB磁盘空间。威胁搜索存储库要求至少24GB内存和1.5TB磁盘空间,满足4000台采集器的业务需求,并保留一个月的数据。每增加2000个收集器将需要1.1TB磁盘空间、6GB内存和6个CPU。

所有服务器组件都需要Intel或AMD x86 64位管理程序兼容的处理器。你需要为核心、聚合和集中管理分配一个静态IP地址或域名,并且需要所有系统组件之间的网络连接。

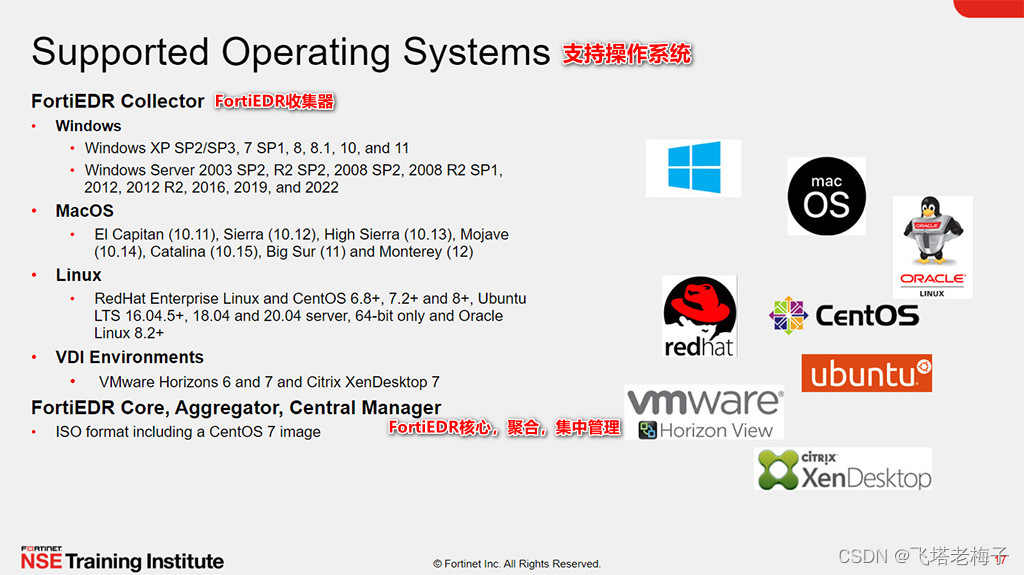

收集器位于操作系统内部的内核级别。虽然随着时间的推移,新的操作系统会带来很多变化,但内核级别的变化并不多。因此,FortiEDR支持从Windows XP、服务包2到Windows 11的各种版本。在服务器端,FortiEDR支持Windows server 2003, release 2, 服务包2,最高到Windows server 2022。

收集器位于操作系统内部的内核级别。虽然随着时间的推移,新的操作系统会带来很多变化,但内核级别的变化并不多。因此,FortiEDR支持从Windows XP、服务包2到Windows 11的各种版本。在服务器端,FortiEDR支持Windows server 2003, release 2, 服务包2,最高到Windows server 2022。

对于Mac操作系统,FortiEDR支持EI Capitan到Monterey。对于Linux系统,FortiEDR支持Red Hat Enterprise Linux及其免费版本、CentOS版本6.8-6.10、7.2-7.7和8,均为64位操作系统。FortiEDR支持Ubuntu LTS 16.04.6, 18.04.1, 18.04.2, 20.04 64位服务器。还添加了对Oracle Linux 8.2的支持。对于VMware, FortiEDR支持Horizon 6、7和CitrixXenDesktop 7。

注意,支持的操作系统列表是动态的。有关最新列表,请咨询最新版本的FortiEDR安装和管理指南,或联系Fortinet支持人员。

FortiEDR集中管理和聚合可以使用相同的ISO文件安装。安装完成后,使用默认的root帐号登录,输入fortiedr config,选择需要安装的角色。如果要在同一台机器上安装集中管理和聚合,请选择both作为角色。配置完成后,输入fortiedr status,验证所需的业务是否正在运行。集中管理是唯一具有GUI的系统组件。你可以使用上图所示的URL格式访问集中管理GUI。首次访问集中管理GUl时,需要创建管理员帐号和设备注册密码。设备注册密码用于限制聚合、核心、采集器的安装和卸载。

FortiEDR集中管理和聚合可以使用相同的ISO文件安装。安装完成后,使用默认的root帐号登录,输入fortiedr config,选择需要安装的角色。如果要在同一台机器上安装集中管理和聚合,请选择both作为角色。配置完成后,输入fortiedr status,验证所需的业务是否正在运行。集中管理是唯一具有GUI的系统组件。你可以使用上图所示的URL格式访问集中管理GUI。首次访问集中管理GUl时,需要创建管理员帐号和设备注册密码。设备注册密码用于限制聚合、核心、采集器的安装和卸载。

FortiEDR核心配置类似于集中管理和聚合。核心需要与局域网(LAN)连接,以便与收集器通信。核心还需要连接到聚合和FortiEDR信誉服务器。

威胁搜索存储库由两个安装文件组成。首先,安装提供的Kubernetes操作系统,然后在其上安装FortiEDR存储库软件。

有关安装的更多信息,请参考最新版本的FortiEDR安装和管理指南。

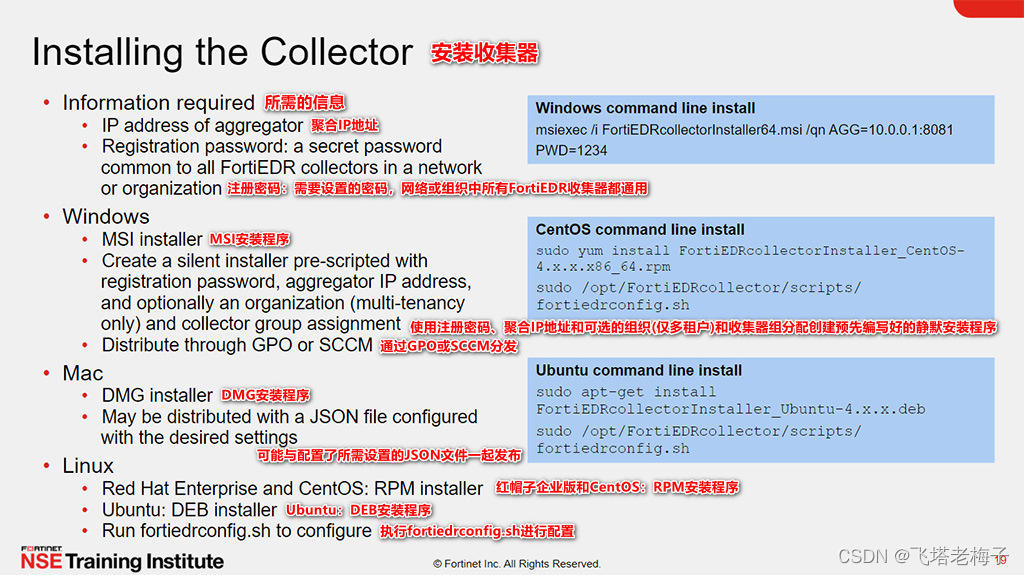

收集器安装非常简单。你所需要的信息只有聚合IP地址和注册密码。注册密码是在管理服务器初始配置时设置的,用于防止非法用户使用你的许可。

收集器安装非常简单。你所需要的信息只有聚合IP地址和注册密码。注册密码是在管理服务器初始配置时设置的,用于防止非法用户使用你的许可。

在Windows操作系统下,可以使用MSI文件安装采集器。如果需要,你可以创建一个自安装程序,该自安装程序预先配置了聚合IP地址、注册密码、多租户环境的组织名称和收集器组。Fortinet提供了一个自定义安装程序生成器来创建预先配置的文件。在4.1及更高版本中,你还可以在管理控制台的ADMINISTRATION选项卡上请求自定义安装程序。

你可以通过GPO对象或Windows系统中心配置管理器,以与交付任何其他MSI安装相同的方式交付收集器。上图展示了一个命令行安装脚本示例。你可以在安装和管理指南中找到详细的说明。

在Mac上的安装是使用DMG文件完成的,只需运行附带的PKG文件,然后通过GUI进行。你还可以使用配置了注册密码、聚合IP和任何其他所需设置的JSON文件为Mac创建静默安装程序。你可以在安装和管理指南中找到详细的说明。

你还可以在Linux机器上安装收集器。对于Red Hat Enterprise及其免费版本CentOS,你可以使用提供的RPM安装程序,文件名中包含正确的Linux发行版。上图展示了一个CentOS的安装脚本示例。安装完成后,运行fortiedrconfig.sh配置聚合IP、注册密码和其他信息。对于Ubuntu,使用DEB安装程序。上图展示了一个示例脚本。同样,你需要在安装后运行fortiedrconfig.sh来配置收集器。

如果你需要安装方面的帮助,请联系Fortinet的专业服务团队。

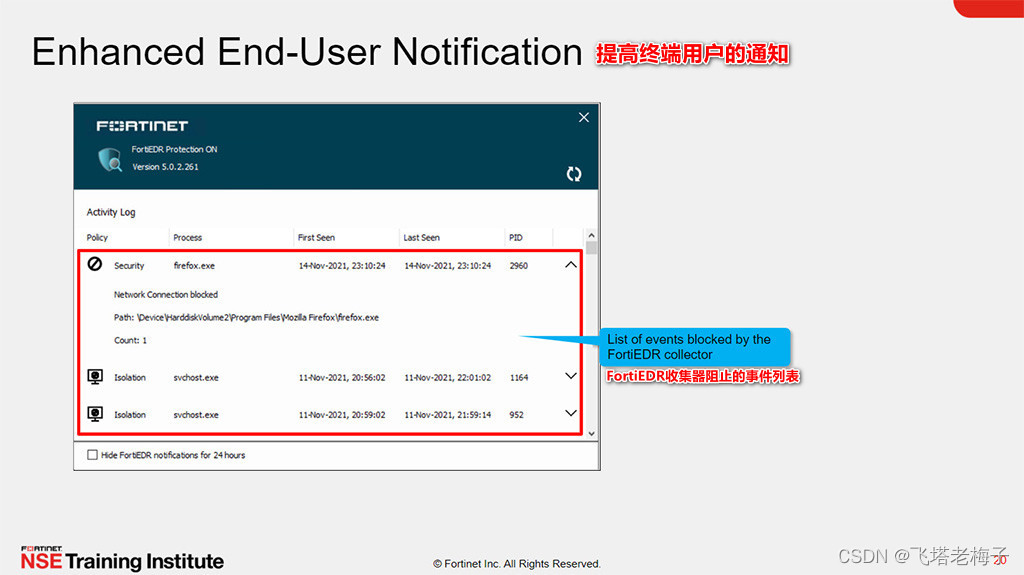

从收集器版本5开始,有一个用户托盘通知,它提供了最近事件的活动日志和收集器版本。

从收集器版本5开始,有一个用户托盘通知,它提供了最近事件的活动日志和收集器版本。

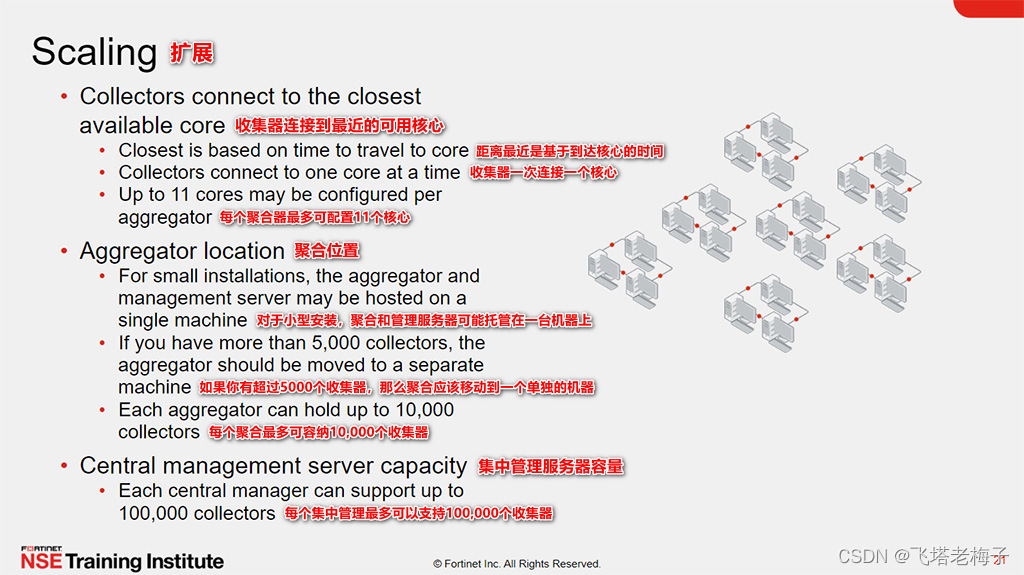

收集器总是连接到最近的可用核心。确定最近的是根据到达核心的时间。收集器一次连接一个核心,但它们可以很快切换到下一个核心。每个聚合最多可以配置11个核心。聚合通常位于与管理控制台相同的服务器上,但是如果超过5000台机器,则应该将聚合移动到单独的机器上。每个聚合最多可配置10,000个收集器。每台集中管理服务器最多支持10万台采集器。这些比例数字在不断提高。在进行大规模部署之前,请确保与Fortinet或你的服务提供商进行确认。

收集器总是连接到最近的可用核心。确定最近的是根据到达核心的时间。收集器一次连接一个核心,但它们可以很快切换到下一个核心。每个聚合最多可以配置11个核心。聚合通常位于与管理控制台相同的服务器上,但是如果超过5000台机器,则应该将聚合移动到单独的机器上。每个聚合最多可配置10,000个收集器。每台集中管理服务器最多支持10万台采集器。这些比例数字在不断提高。在进行大规模部署之前,请确保与Fortinet或你的服务提供商进行确认。

在企业部署中,我们的绝大多数客户使用基于云的集中管理和核心,还有一些使用本地核心作为补充。上图展示了一个例子,解释了为什么这个模型工作得很好。该组织拥有本地核心来支持其服务器,以及一个基于云的核心来支持云数据中心。但这对员工是怎么起作用的呢?当员工在办公室时,他们可以与内部核心进行通信,因此他们的压缩元数据不需要通过网络传递出去。但员工并不总是在办公室里。当他们在家或在路上工作时,他们都被基于云的核心所覆盖。所以。无论你在哪里,你都可以连接到一个核心。

在企业部署中,我们的绝大多数客户使用基于云的集中管理和核心,还有一些使用本地核心作为补充。上图展示了一个例子,解释了为什么这个模型工作得很好。该组织拥有本地核心来支持其服务器,以及一个基于云的核心来支持云数据中心。但这对员工是怎么起作用的呢?当员工在办公室时,他们可以与内部核心进行通信,因此他们的压缩元数据不需要通过网络传递出去。但员工并不总是在办公室里。当他们在家或在路上工作时,他们都被基于云的核心所覆盖。所以。无论你在哪里,你都可以连接到一个核心。

答案:A

答案:A

答案:B

答案:B

恭喜你!你已经完成了这一课。现在,你将回顾你在本课中涉及的目标。

恭喜你!你已经完成了这一课。现在,你将回顾你在本课中涉及的目标。

通过掌握本课涉及的目标,你了解了FortiEDR提供了什么,以及如何识别和配置不同的FortiEDR组件。

通过掌握本课涉及的目标,你了解了FortiEDR提供了什么,以及如何识别和配置不同的FortiEDR组件。

以上是关于教程篇(5.0) 01. 产品简介及安装 ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5的主要内容,如果未能解决你的问题,请参考以下文章