玩转华为ENSP模拟器系列 | 通过STelnet登录其他设备举例(RSA)

Posted COCOgsta

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了玩转华为ENSP模拟器系列 | 通过STelnet登录其他设备举例(RSA)相关的知识,希望对你有一定的参考价值。

素材来源:华为路由器配置指南

一边学习一边整理试验笔记,并与大家分享,侵权即删,谢谢支持!

附上汇总贴:玩转华为ENSP模拟器系列 | 合集_COCOgsta的博客-CSDN博客_华为模拟器实验

目标

通过STelnet登录其他设备配置的示例。在本示例中,通过在STelnet客户端和SSH服务器端生成本地密钥对,在SSH服务器端生成RSA公钥、并为用户绑定该RSA公钥,实现Stelnet客户端连接SSH服务器。

组网需求

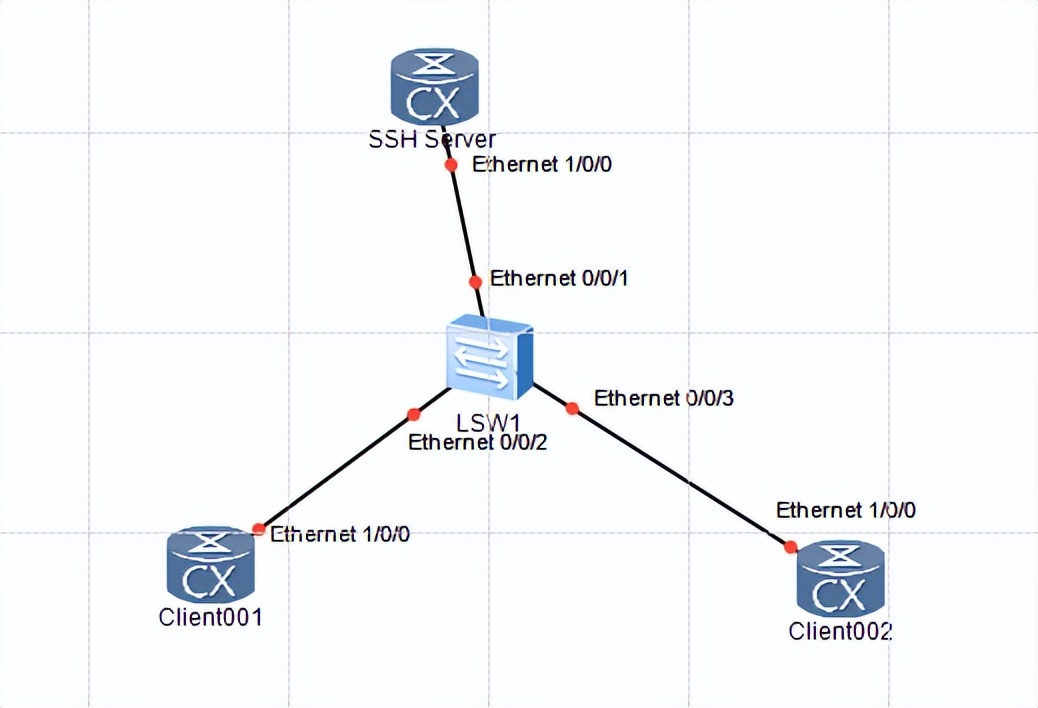

网络中有大量设备需要管理与维护,用户不可能为每台设备连接用户终端,特别是终端与需要管理的设备之间无可达路由时,用户可以使用Telnet方式从当前设备登录到网络上另一台设备,从而实现对远程设备的管理与维护。但是Telnet缺少安全的认证方式,而且传输过程采用TCP进行明文传输,存在很大的安全隐患。

而STelnet一种安全的Telnet服务,建立在SSH连接的基础之上。SSH可以利用加密和强大的认证功能提供安全保障,保护设备不受诸如IP地址欺诈、简单密码截取等攻击。如图1所示,SSH服务器端STelnet服务使能后,STelnet客户端可以通过Password、RSA、password-rsa、ECC、password-ecc或all认证的方式登录到SSH服务器端。

配置思路

- 在SSH服务器上配置用户client001和client002,分别使用不同的认证方式登录SSH服务器。

- 分别在STelnet客户端Client002和SSH服务器端生成本地密钥对,并为用户client002绑定SSH客户端的RSA公钥,实现客户端登录服务器端时,对客户端进行验证。

- SSH服务器端STelnet服务使能。

- 配置SSH用户client001和client002的服务方式为STelnet。

- 使能SSH客户端首次认证功能。

- 用户client001和client002分别以STelnet方式实现登录SSH服务器。

操作步骤

- 在服务器端生成本地密钥对

SSH Server:

sysname SSH Server

rsa local-key-pair create

- 在服务器端创建SSH用户

配置VTY用户界面。

SSH Server:

user-interface vty 0 4

authentication-mode aaa

user privilege level 3

protocol inbound ssh

创建SSH用户Client001。

新建用户名为Client001的SSH用户,且认证方式为password。

SSH Server:

ssh user client001

ssh user client001 authentication-type password

为SSH用户Client001配置密码为Hello-huawei123。

SSH Server:

aaa

local-user client001 password irreversible-cipher $1c$w*k&FxxNE$CkS6HM^2#7rC@eJL]MGJ^$U_RKq'A5`2m0Ac8fq8$

local-user client001 service-type ssh

创建SSH用户Client002。

新建用户名为Client002的SSH用户,且认证方式为RSA。

SSH Server:

ssh user client002

ssh user client002 authentication-type rsa

ssh authorization-type default root

- 配置服务器端RSA公钥

客户端Client002生成客户端的本地密钥对

client002:

sysname client002

rsa local-key-pair create

看客户端上生成RSA公钥。

[~client002]display rsa local-key-pair public

======================Host Key==========================

Time of Key pair created : 2019-10-21 17:21:55

Key Name : client002_Host

Key Type : RSA Encryption Key

========================================================

Key Code:

3082010A

02820101

00B495ED C2B2B09C DB11FC28 998F4422 887DAC48

83E2E1AE 2B5DFA95 6D4C576B 14E933F4 3137B261

90A5DDE0 20DC63C4 3A41DD98 D59264BC 0494D9C0

1F16BFD7 095579CD BFD53268 84A21C4B 93DACF2A

54C21238 205EA8C4 A5325C19 7D187B17 277D0FDD

DBD1E762 9B003805 A3848ABC 695A10D1 E00EEF3A

0D4BCD5B 057124BE 5DD5B249 CA217431 4A240A08

CF560AE1 4231424E F9CBEBF2 D47521A9 FE8B8CA3

317CCB58 E799C7FC 31ED52DA 390ACCA4 E89127B2

B95DDD5E 61A4D2A4 2A8364F6 FF243819 28818ECF

58306299 CC119493 5EC51A34 CBE97DD3 D1AC3A9A

51593C84 CC5CCBE8 A62A2154 ECCEBC96 5BC458E1

B58388E8 CE957252 A5270264 1F334D44 7B

0203

010001

Host public key for PEM format code:

---- BEGIN SSH2 PUBLIC KEY ----

AAAAB3NzaC1yc2EAAAADAQABAAABAQC0le3CsrCc2xH8KJmPRCKIfaxIg+Lhritd

+pVtTFdrFOkz9DE3smGQpd3gINxjxDpB3ZjVkmS8BJTZwB8Wv9cJVXnNv9UyaISi

HEuT2s8qVMISOCBeqMSlMlwZfRh7Fyd9D93b0edimwA4BaOEirxpWhDR4A7vOg1L

zVsFcSS+XdWyScohdDFKJAoIz1YK4UIxQk75y+vy1HUhqf6LjKMxfMtY55nH/DHt

Uto5Csyk6JEnsrld3V5hpNKkKoNk9v8kOBkogY7PWDBimcwRlJNexRo0y+l909Gs

OppRWTyEzFzL6KYqIVTszryWW8RY4bWDiOjOlXJSpScCZB8zTUR7

---- END SSH2 PUBLIC KEY ----

Public key code for pasting into OpenSSH authorized_keys file:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC0le3CsrCc2xH8KJmPRCKIfaxIg+Lhritd+pVtTFdrFOkz9DE3smGQpd3gINxjxDpB3ZjVkmS8BJTZwB8Wv9cJVXnNv9UyaISiHEuT2s8qVMISOCBeqMSlMlwZfRh7Fyd9D93b0edimwA4BaOEirxpWhDR4A7vOg1LzVsFcSS+XdWyScohdDFKJAoIz1YK4UIxQk75y+vy1HUhqf6LjKMxfMtY55nH/DHtUto5Csyk6JEnsrld3V5hpNKkKoNk9v8kOBkogY7PWDBimcwRlJNexRo0y+l909GsOppRWTyEzFzL6KYqIVTszryWW8RY4bWDiOjOlXJSpScCZB8zTUR7 rsa-key

Host public key for SSH1 format code:

2048 65537 22796827517060535737283080216348926806435578545544519276239426189491444230884499157019503614191560847768174657586071049789593154019876640460969365918250882835221319959443429432745010047769031507888985336334916467048526065336864828051434687529994246431540111794674181939591688094030739080816222557380480125239108159080610677914998541705605592438066189133483161371041818527462195941497376353507615993259086805699224325427626184352585483477125881708606846489329374312048850475034338322428125988263355783381158149721897834410245092042999793853261003791773749269155178896357585452862133653723279560805096072950352796533883

======================Server Key========================

Time of Key pair created : 2019-10-21 17:21:55

Key Name : client002_Server

Key Type : RSA Encryption Key

========================================================

Key Code:

3081B9

0281B1

00AB3792 889B659D 8C2CCE52 DA6CAA84 20DC3B2C

5D2783C9 2C04F7F9 9434EE58 557F4199 578631CD

F6BAC313 89F1916F DD0F86F1 36C13A71 63A30635

D8439D09 3EE3003A B2ADC206 6D59A72C 643887A3

768F6601 958865D2 8D2FE625 C3059724 3A8FECD2

80E78580 C82817EE 5E27CAB0 D343FA19 89F3D1E2

5A8C6515 3386A69C ED4EB677 0B46BD5D 5F35CCB4

E4B0C223 FA57777D 32739C12 7E5FB0AD 8DB8E333

EE8CEEA5 6D8E9553 1B25F224 BCAEE365 71

0203

010001

[~client002]

将客户端上产生的RSA公钥传送到服务器端。

SSH Server:

rsa peer-public-key rsakey001

public-key-code begin

3082010A

02820101

00B495ED C2B2B09C DB11FC28 998F4422 887DAC48 83E2E1AE 2B5DFA95 6D4C576B

14E933F4 3137B261 90A5DDE0 20DC63C4 3A41DD98 D59264BC 0494D9C0 1F16BFD7

095579CD BFD53268 84A21C4B 93DACF2A 54C21238 205EA8C4 A5325C19 7D187B17

277D0FDD DBD1E762 9B003805 A3848ABC 695A10D1 E00EEF3A 0D4BCD5B 057124BE

5DD5B249 CA217431 4A240A08 CF560AE1 4231424E F9CBEBF2 D47521A9 FE8B8CA3

317CCB58 E799C7FC 31ED52DA 390ACCA4 E89127B2 B95DDD5E 61A4D2A4 2A8364F6

FF243819 28818ECF 58306299 CC119493 5EC51A34 CBE97DD3 D1AC3A9A 51593C84

CC5CCBE8 A62A2154 ECCEBC96 5BC458E1 B58388E8 CE957252 A5270264 1F334D44

7B

0203

010001

public-key-code end

peer-public-key end

- 为SSH用户Client002绑定SSH客户端的RSA公钥。

SSH Server:

ssh user client002 assign rsa-key rsakey001

- SSH服务器端STelnet服务使能

使能STelnet服务功能。

SSH Server:

stelnet server enable

- 配置SSH用户Client001、Client002的服务方式为STelnet

SSH Server:

ssh user client001 service-type stelnet

ssh user client002 service-type stelnet

- STelnet客户端连接SSH服务器

第一次登录,需要使能SSH客户端首次认证功能。

使能客户端Client001首次认证功能。

client001:

sysname client001

ssh client first-time enable

使能客户端Client002首次认证功能

client002:

ssh client first-time enable

STelnet客户端Client001用password认证方式连接SSH服务器,输入配置的用户名和密码。

[~client001]stelnet 1.1.1.1

Trying 1.1.1.1 ...

Press CTRL + K to abort

Connected to 1.1.1.1 ...

The server is not authenticated. Continue to access it? [Y/N]: y

Save the server's public key? [Y/N]: y

The server's public key will be saved with the name 1.1.1.1. Please wait...

Please input the username: client001

Enter password:

Warning: The initial password poses security risks.

The password needs to be changed. Change now? [Y/N]:n

Info: The max number of VTY users is 5, the number of current VTY users online is 1, and total number of terminal users online is 2.

The current login time is 2019-10-21 17:17:15.

First login successfully.

<SSH Server>

STelnet客户端Clent002用RSA认证方式连接SSH服务器。

[~client002]stelnet 1.1.1.1

Trying 1.1.1.1 ...

Press CTRL + K to abort

Connected to 1.1.1.1 ...

The server is not authenticated. Continue to access it? [Y/N]: y

Save the server's public key? [Y/N]: y

The server's public key will be saved with the name 1.1.1.1. Please wait...

Please input the username: client002

Info: The max number of VTY users is 5, the number of current VTY users online is 1, and total number of terminal users online is 2.

The current login time is 2019-10-21 17:24:14.

<SSH Server>

- 验证配置结果

配置完成后,在SSH服务器端执行display ssh server status命令、display ssh server session,可以查看到STelnet服务已经使能,并且STelnet客户端已经成功连接到SSH服务器。

查看SSH状态信息。

<SSH Server>display ssh server status

SSH Version : 2.0

SSH authentication timeout (Seconds) : 60

SSH authentication retries (Times) : 3

SSH server key generating interval (Hours) : 0

SSH version 1.x compatibility : Disable

SSH server keepalive : Enable

SFTP IPv4 server : Disable

SFTP IPv6 server : Disable

STELNET IPv4 server : Enable

STELNET IPv6 server : Enable

SNETCONF IPv4 server : Disable

SNETCONF IPv6 server : Disable

SNETCONF IPv4 server port(830) : Disable

SNETCONF IPv6 server port(830) : Disable

SCP IPv4 server : Disable

SCP IPv6 server : Disable

SSH server DES : Disable

SSH IPv4 server port : 22

SSH IPv6 server port : 22

SSH server source address : 0.0.0.0

SSH ipv6 server source address : 0::0

SSH ipv6 server source vpnName :

ACL name :

ACL number :

ACL6 name :

ACL6 number :

SSH server ip-block : Enable

<SSH Server>

查看SSH服务器的连接信息。

<SSH Server>display ssh server session

--------------------------------------------------------------------------------

Session : 1

Conn : VTY 0

Version : 2.0

State : Started

Username : client001

Retry : 1

CTOS Cipher : aes256-ctr

STOC Cipher : aes256-ctr

CTOS Hmac : hmac-sha2-256

STOC Hmac : hmac-sha2-256

CTOS Compress : none

STOC Compress : none

Kex : diffie-hellman-group14-sha1

Public Key : ECC

Service Type : stelnet

Authentication Type : password

Connection Port Number : 22

Idle Time : 00:01:26

Total Packet Number : 22

Packet Number after Rekey : 22

Total Data(MB) : 0

Data after Rekey(MB) : 0

Time after Session Established(Minute) : 1

Time after Rekey(Minute) : 1

--------------------------------------------------------------------------------

<SSH Server>

查看SSH用户信息。

<SSH Server>

<SSH Server>display ssh user-information

--------------------------------------------------------------------------------

User Name : client001

Authentication-Type : password

User-public-key-name :

User-public-key-type : -

Sftp-directory :

Service-type : stelnet

User Name : client002

Authentication-Type : rsa

User-public-key-name : rsakey001

User-public-key-type : -

Sftp-directory :

Service-type : stelnet

--------------------------------------------------------------------------------

Total 2, 2 printed

<SSH Server>

以上是关于玩转华为ENSP模拟器系列 | 通过STelnet登录其他设备举例(RSA)的主要内容,如果未能解决你的问题,请参考以下文章

玩转华为ENSP模拟器系列 | 通过STelnet登录其他设备举例(DSA)

玩转华为ENSP模拟器系列 | 通过Telnet登录其他设备配置举例

玩转华为ENSP模拟器系列 | 通过Telnet登录其他设备配置举例