《CISP》信息安全管理

Posted 杰西啊杰西

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了《CISP》信息安全管理相关的知识,希望对你有一定的参考价值。

本系列是学习《CISP》中易混淆点的记录,文章顺序是按照教材讲解而定

目录

一、信息安全管理体系 ISMS

ISMS是组织整体管理体系的一部分,是组织在整体或特定范围内建立信息安全方针和目标,以及完成这些目标所用的方法体系。

基于风险评估和组织的风险接收水平

ISMS通常指一ISO/IEC 27001为代表的一套成熟的标准族

信息安全本质问题是人的问题

安全技术是信息安全控制的重要手段,安全技术信息安全的构筑材料,信息安全管理时粘合剂和催化剂,技术和产品是基础,管理才是关键

强调“技管并重”,“坚持管理和技术并重”是我国加强信息安全保障工作的主要原则

信息安全管理是人员、技术、操作三者紧密结合的系统工程,是不断演进、循环发展的动态过程

对组织机构的价值:

(1)对组织内

- 能够保护关键信息资产和知识产权,维护竞争优势

- 在系统遭受侵袭是,确保业务持续开展并将损失降到最低程度

- 建立起信息安全审计框架,实施监督检查

- 建立起文档化的信息安全管理规范,实现有法可依、有章可循、有据可查

- 强化员工的信息安全意识,建立良好的安全作业习惯,培育组织的安全企业文化

- 按照风险管理的思想建立起自我持续改进和发展的信息安全管理机制,用最低的成本达到可接受的信息安全水平,从根本上保证业务的持续性。

(2)对组织外

- 使各利益相关方对组织充满信息

- 能够帮助界定外包时的双方的信息安全责任

- 可以使组织更好地满足客户或其他组织的升级要求

- 可以使组织更好地符合法律法规要求

- 通过ISO27000,提高组织的公信度

- 明确要求供应商提高信息安全水平,保证数据交换中的信息安全

二、信息安全风险管理

信息安全风险管理的目的:将风险控制到可接受的程度,保护信息及其相关资产,最终保障组织能够完成其使命,实现其目标。

1、风险

事态的概念及其结果的组合

构成风险的5个方面:威胁源、威胁行为、脆弱性、资产、影响

2、风险管理

风险评估、风险减缓、基于风险的决策

- 风险评估:评价系统的资产、威胁、脆弱性+现有安全措施,分析安全事件发生的可能性以及可能的损失,从而确定信息系统的风险,判断风险的优先级,建议处理分享的措施

- 风险减缓:考察信息安全措施的成本,选择合适的方法处理风险,将风险控制到可接受的程度

- 基于风险的决策:由信息系统的主管者或者运营者判断参与分享是否处于可接受的水平之内,做出决策决定是否允许信息系统运行

3、风险管理相关要素

资产、威胁、脆弱性

- 使命依赖资产完成,资产拥有价值

- 信息化程度越高,单位的使命越重要

- 对资产依赖程度越大,资产的价值越大

- 资产的价值越大,风险越大

- 风险由威胁引发,威胁越大,风险越大,可能演变为事件

- 威胁利用脆弱性实现,脆弱性越容易被利用,风险越大

- 资产的重要性和对风险的意思导出安全需求

- 安全需求通过安全措施得以满足,有成本

- 安全措施抵抗威胁,降低风险,减弱事件的影响

- 残余风险:

1 . 安全措施不当或者无效

2 . 综合考虑安全成本和资产价值之后接收残余风险

残余风险应该受到密切监视,它可能将来引发新的事件

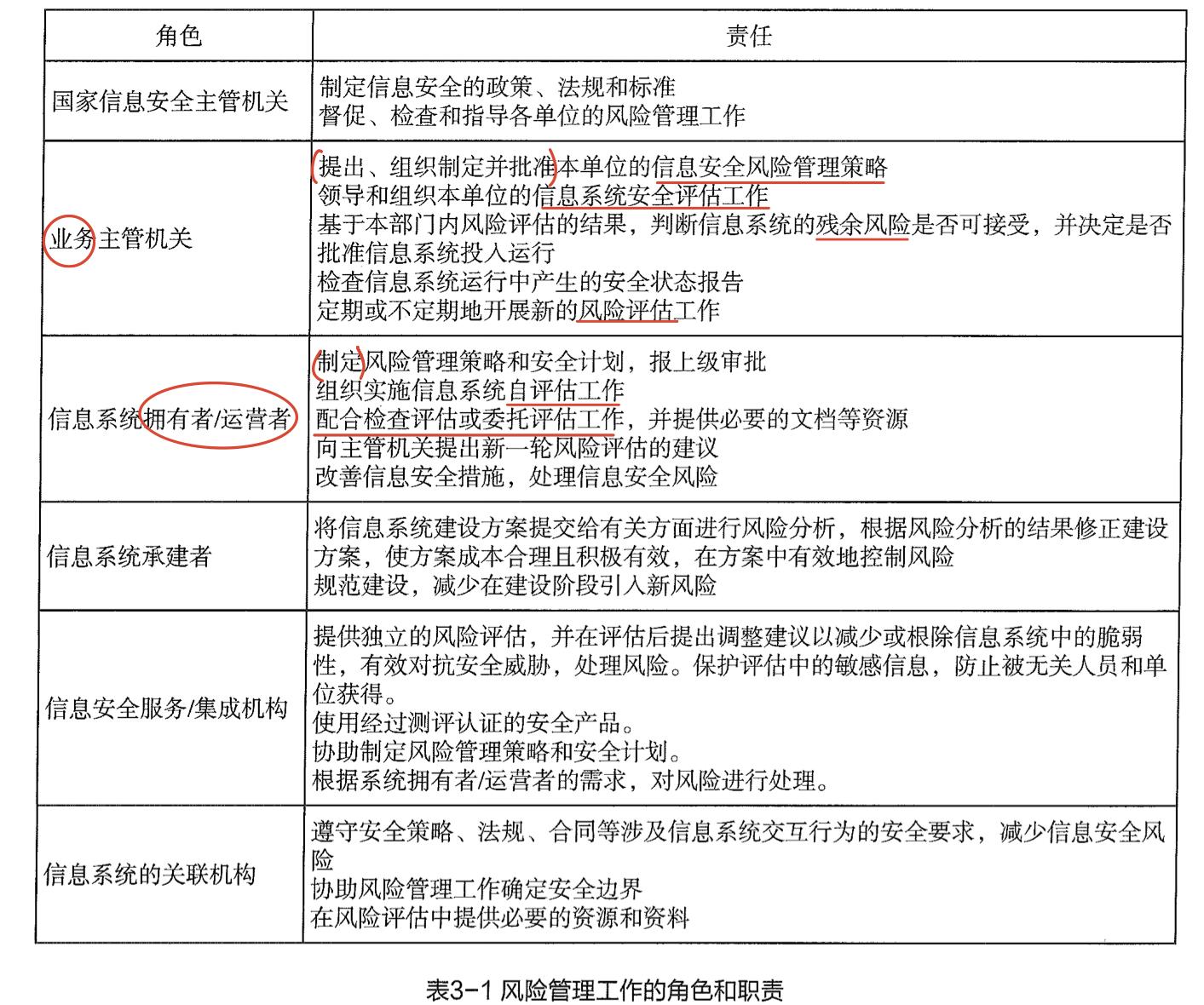

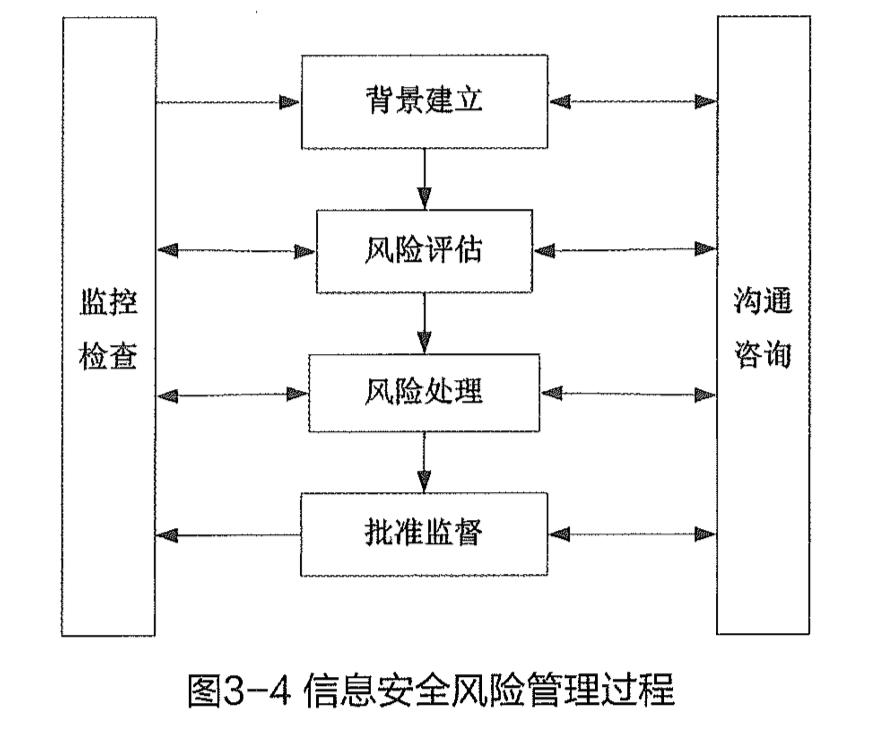

4、信息安全风险管理基本过程

监控检查和沟通咨询贯穿始终

(1)背景建立

确定风险管理的对象和范围,建立在业务需求的基础上

包括:风险管理准备、信息系统调查、信息系统分析、信息安全分析

(2)风险评估

确定信息资产的价值、识别适用的威胁和脆弱点、识别现有控制措施、对已识别风险的影响,确定潜在后果,对风险进行最终的优先级排序

包括:风险评估准备、风险要素识别、风险分析、风险结果判定

最终形成本阶段输出《风险评估报告》

(3)风险处理

依据风险评估结果,选择和实施合适的安全措施

目的:将风险始终控制在可接受的范围内

方式:降低、规避、转移、接收

- 降低:从风险5个方面采取保护措施:法律(威胁源);身份认证(威胁行为);打补丁、关闭无关端口(脆弱性);容灾备份、应急响应(影响程度)

- 规避:不使用面临风险的资产

- 转移:将资产转移到更安全的地方来避免或降低风险,外包

- 接收:前提:确定风险的等级、评估风险发生的可能性及带来的破坏…认定某些资产不需要进一步保护

过程:现存风险判断、处理目标确立、处理措施选择、处理措施实施

(4)批准监督

批准:决策层依据风险评估和处理结果是否满足安全需要来做出是否认可风险管理的决定

持续监督:管理层、执行层

依据相关标准,围绕业务

批准通过原则:

- 信息系统残余风险可以接受

- 安全措施能够满足信息系统当前业务的需要

(5)监控审查

- 过程质量管理:监视和控制风险管理过程

- 成本效益管理:分析和平衡成本效益

- 协调内外部组织机构风险管理活动

内容:

- 监控过程有效性:过程是否完整、有效执行监控、输出文档齐全、内容完备

- 监控成本有效性:执行成本与所得效果相比是否合理

- 审查结果有效性和符合性

(6)沟通咨询

三、信息安全管理体系建设

1、PDCA(Plan Do Check Adjust)

戴明环:策划——实施——检查——改进

2、文档化

3、信息安全管理体系控制措施

(1)信息安全措施

以上是关于《CISP》信息安全管理的主要内容,如果未能解决你的问题,请参考以下文章