SQL中内连接使用详细说明

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL中内连接使用详细说明相关的知识,希望对你有一定的参考价值。

内连接也称为等同连接,返回的结果集是两个表中所有相匹配的数据,而舍弃不匹配的数据。也就是说,在这种查询中,DBMS只返回来自源表中的相关的行,即查询的结果表包含的两源表行,必须满足ON子句中的搜索条件。作为对照,如果在源表中的行在另一表中没有对应(相关)的行,则该行就被过滤掉,不会包括在结果表中。内连接使用比较运算符来完成。 参考技术A dimsqldatabasename,sqlpassword,sqlusername,sqllocalname,connstr,conn

sqllocalname

=

"127.0.0.1"

'sql主机ip地址

sqlusername

=

"sa"

'sql数据库用户名

sqlpassword

=

"password"

'sql数据库用户密码

sqldatabasename

=

"test"

'sql数据库名

connstr

=

"provider=sqlncli;server="&sqllocalname&";database="&sqldatabasename&";uid="&sqlusername&";pwd="&sqlpassword&";"

至于位置,一般的都是放在页面的最前面 参考技术B (一)内连接内连接查询操作列出与连接条件匹配的数据行,它使用比较运算符比较被连接列的列值。

内连接分三种:

1、等值连接:在连接条件中使用等于号(=)运算符比较被连接列的列值,其查询结果中列出被连接表中的所有列,包括其中的重复列。

使用等值连接,,在选择列表中列出LandTbl和TownTbl表中重复列(TownCode):

例:Select * from LandTbl as A inner join TownTbl as B on A.TownCode=B.TownCode

2、不等连接:在连接条件使用除等于运算符以外的其它比较运算符比较被连接的列的列值。

这些运算符包括>、>=、<=、<、!>、!<和<>。

例:Select * from LandTbl as A inner join TownTbl as B on A.TownCode<>B.TownCode

3、自然连接:在连接条件中使用等于(=)运算符比较被连接列的列值,但它使用选择列表指出查询结果集合中所包括的列,并删除连接表中的重复列。

使用自然连接,在选择列表中删除LandTbl和TownTbl表中重复列(TownCode):

Select A.*, B.CityCode, B.TownName from LandTbl as A inner join TownTbl as B on A.TownCode=B.TownCode 参考技术C (一)内连接内连接查询操作列出与连接条件匹配的数据行,它使用比较运算符比较被连接列的列值。

内连接分三种:

1、等值连接:在连接条件中使用等于号(=)运算符比较被连接列的列值,其查询结果中列出被连接表中的所有列,包括其中的重复列。

使用等值连接,,在选择列表中列出LandTbl和TownTbl表中重复列(TownCode):

例:Select * from LandTbl as A inner join TownTbl as B on A.TownCode=B.TownCode

2、不等连接:在连接条件使用除等于运算符以外的其它比较运算符比较被连接的列的列值。

这些运算符包括>、>=、<=、<、!>、!<和<>。

例:Select * from LandTbl as A inner join TownTbl as B on A.TownCode<>B.TownCode

3、自然连接:在连接条件中使用等于(=)运算符比较被连接列的列值,但它使用选择列表指出查询结果集合中所包括的列,并删除连接表中的重复列。

使用自然连接,在选择列表中删除LandTbl和TownTbl表中重复列(TownCode):

Select A.*, B.CityCode, B.TownName from LandTbl as A inner join TownTbl as B on A.TownCode=B.TownCode本回答被提问者和网友采纳

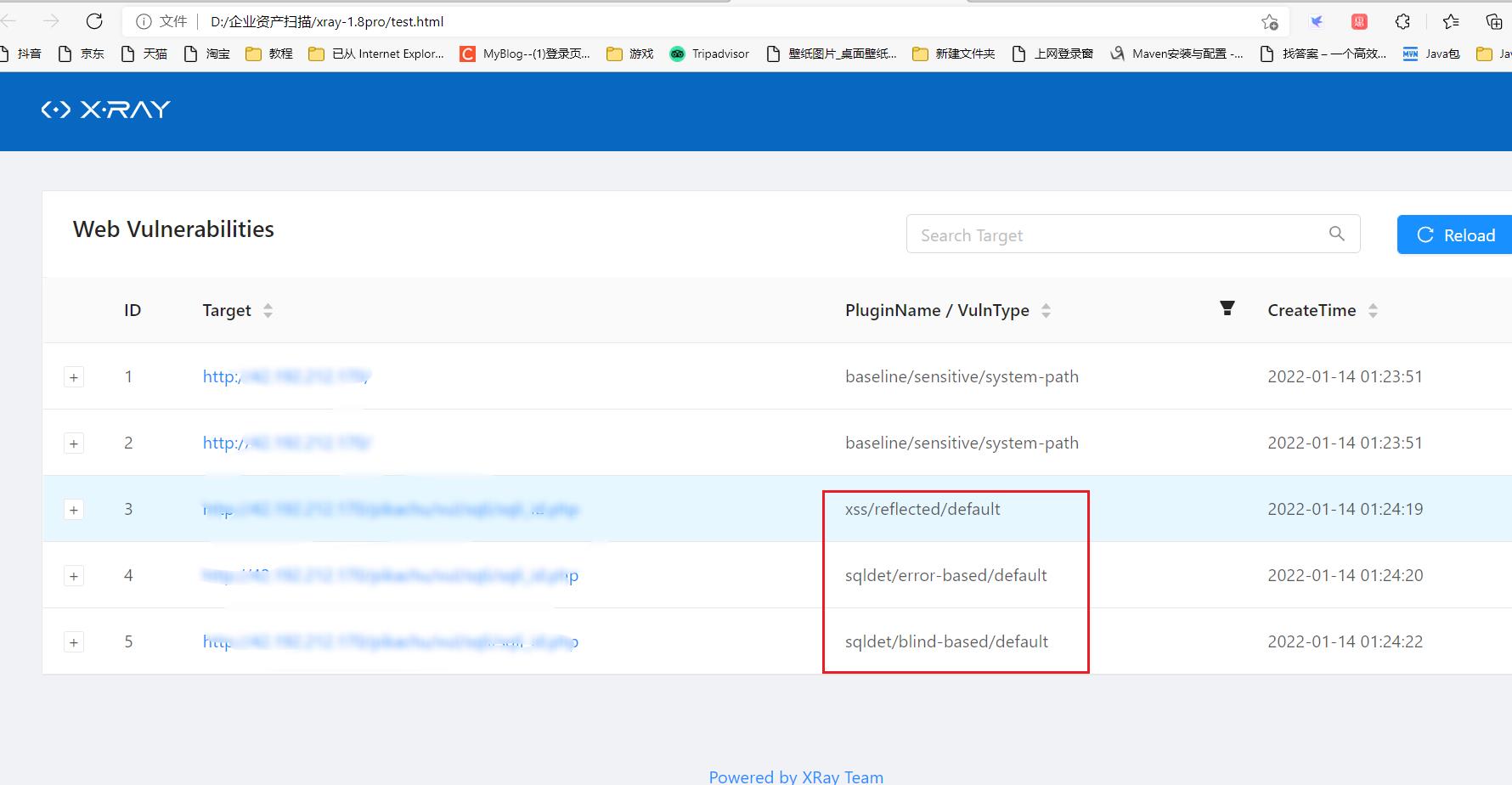

xray与burpsuite联动——详细说明加举例复现sql注入漏洞

一、xray配置代理

awvs 的爬虫很好用,支持表单分析和单页应用的爬取,xray 的扫描能力比较强,速度也更快。awvs 和 xray 搭配使用则是如虎添翼,上两章已经主要介绍过了,有不理解的小伙伴可以参考。

xray——详细使用说明(一)_xiaofengdada的博客-CSDN博客

xray——详细使用说明(二)_xiaofengdada的博客-CSDN博客

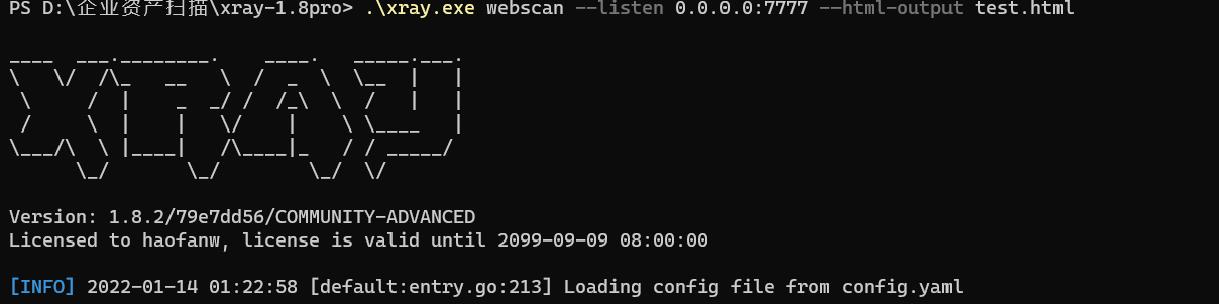

这里演示的是扫描 我的个人漏洞靶场,首先启动 xray 的被动代理,下面的命令将启动一个监听在所有网卡 7777 端口的 HTTP 代理, 并将扫描结果保存在 test.html 内。

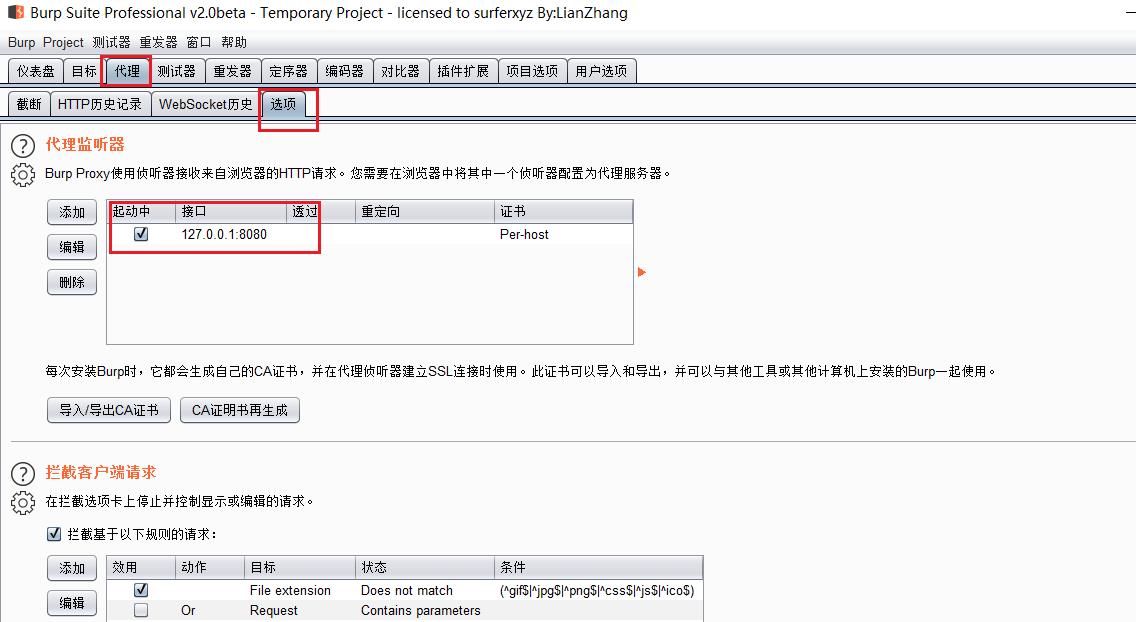

xray webscan --listen 0.0.0.0:7777 --html-output test.html二、burpsuite配置代理

三、浏览器配置代理 (这里我用的插件已经配置好了!)

四、复现 sql注入漏洞

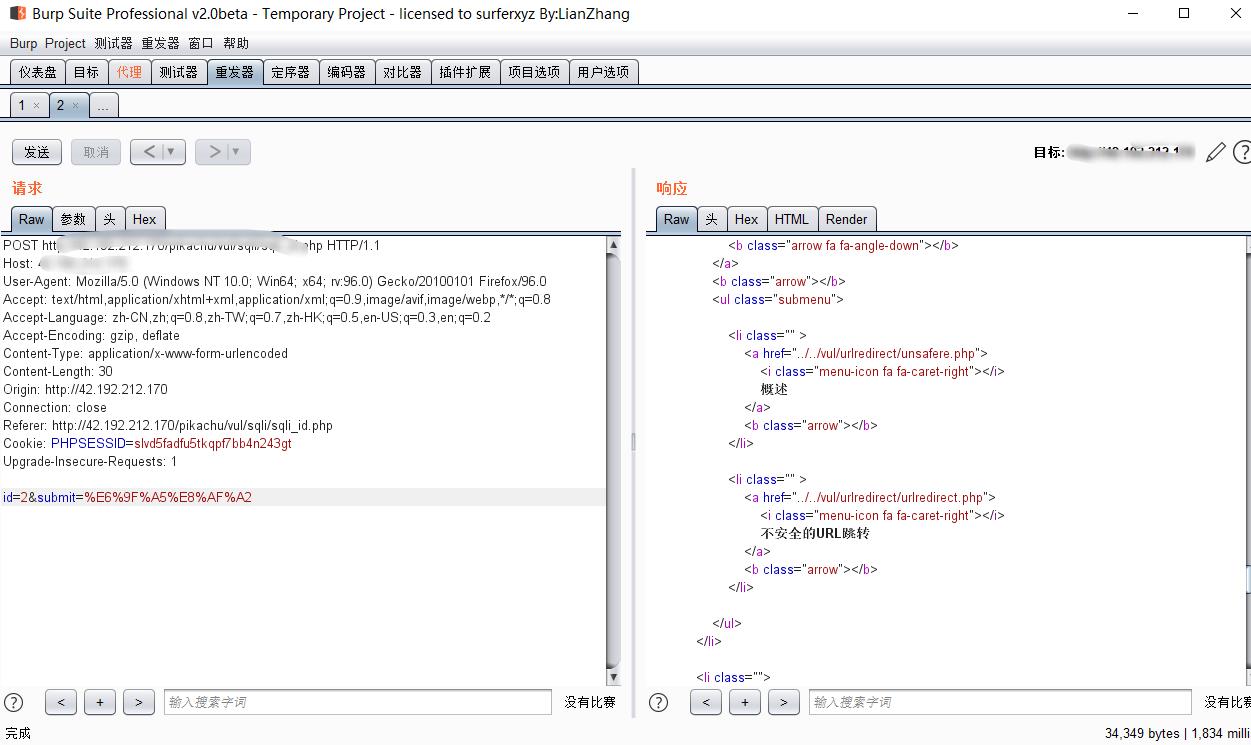

先开启burp代理

xray开始监听

burp抓包进行手测sql注入点

此时xray会帮忙一直在爬取网站数据包

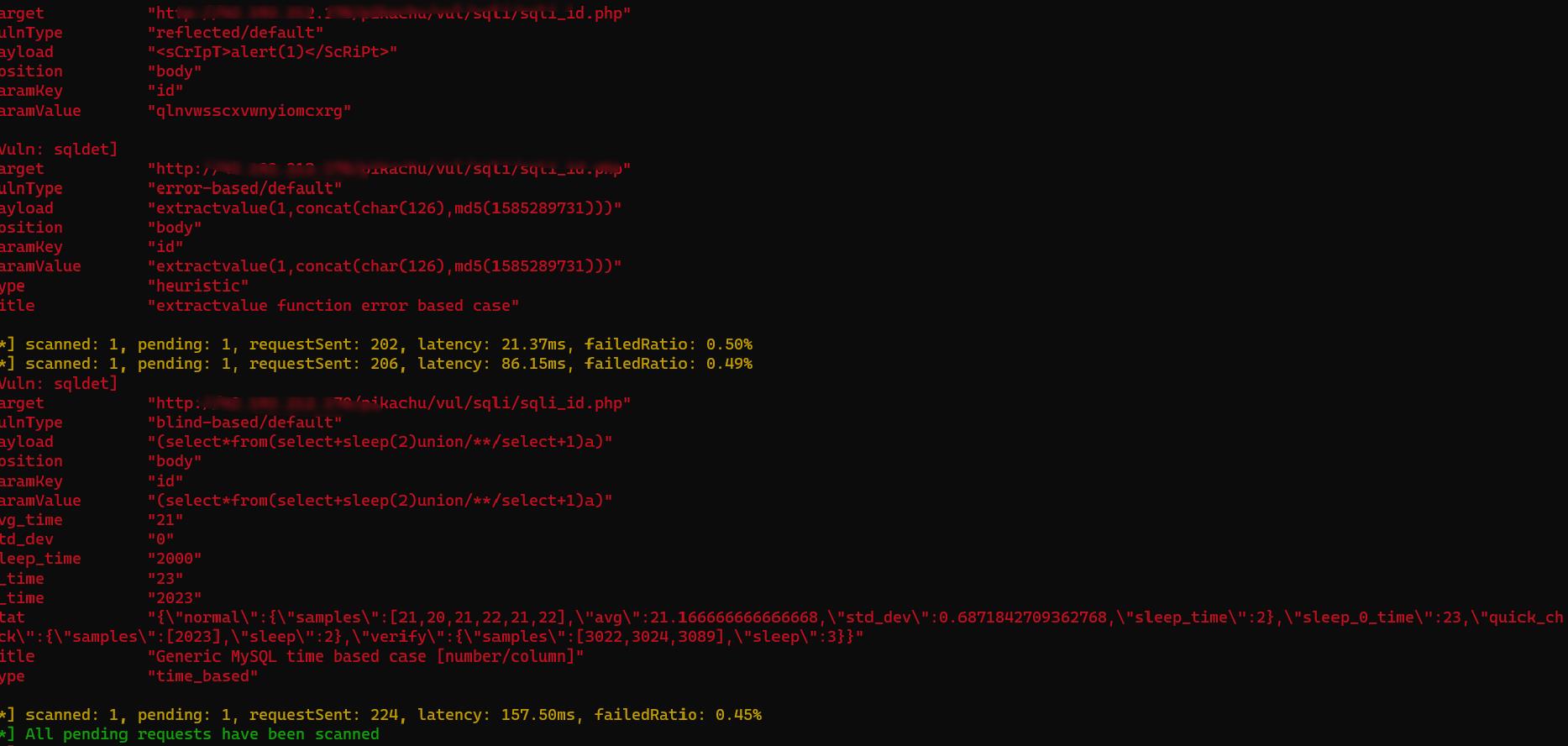

发现在手测的同时就已经在xray寻找漏洞,并且已经爆出来了,现在再看看网页报告,当然我的xray是高级版的。

不仅跑出来了sql注入,还跑出来了xss,xray高级版有需要的可以去下载。

以上是关于SQL中内连接使用详细说明的主要内容,如果未能解决你的问题,请参考以下文章