自己签发的证书与根内置的第三方机构(如天威诚信)颁发的证书有啥不同?存在啥风险?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了自己签发的证书与根内置的第三方机构(如天威诚信)颁发的证书有啥不同?存在啥风险?相关的知识,希望对你有一定的参考价值。

自签名SSL证书和权威CA机构颁发的SSL证书相比存在以下风险:1、不可信

自签名SSL证书是不受浏览器信任的,即使网站安装了自签名SSL证书,当用户访问时浏览器还是会持续弹出警告,让用户体验度大大降低。因它不是由CA进行验证签发的,所以CA无法识别签名者并且不会信任它,因此私钥也形同虚设,网站的安全性会大大降低,从而给攻击者可乘之机。

2、安装容易,吊销难

自签名SSL证书是没有可访问的吊销列表的,所以它不具备让浏览器实时查验证书的状态,一旦证书丢失或者被盗而无法吊销,就很有可能被用于非法用途从而让用户蒙受损失。同时,浏览器还会发出“吊销列表不可用,是否继续?”的警告,不仅降低了网页的浏览速度,还大大降低了访问者对网站的信任度。

3、易被“钓鱼”

自签名SSL证书你自己可以签发,那么同样别人也可以签发。黑客正好利用其随意签发性,分分钟就能伪造出一张一模一样的自签证书来安装在钓鱼网站上,让访客们分不清孰真孰假。

4、超长有效期,时间越长越容易被破解

自签名SSL证书的有效期特别长,短则几年,长则几十年,想签发多少年就多少年。而由受信任的CA机构签发的SSL证书有效期不会超过2年,因为时间越长,就越有可能被黑客破解。所以超长有效期是它的一个弊端。

因此,为了网站的安全,建议大家不要使用自签名SSL证书。可以选择权威的CA机构颁发的SSL证书,如Symantec、Comodo等。 参考技术A 国内有些网站采用自签名的SSL网站安全证书(certificate ssl)提供公众服务,却并不了解其中蕴藏着极大的安全风险。

SSL网站安全证书的两个关键功能,除了广为所知的加密通道外,网站身份识别的作用在钓鱼网站泛滥时尤为重要。CA机构需要极其严格的审核过程,才能把根植入浏览器内。通过根内置的证书才能在对用户透明的前提下完成对服务其身份的认证。

自签名的证书由于需要客户端下载根证书才能完成SSL网站安全证书的验证过程,而把对根证书真伪的判断强加给对此毫不知情的用户,显然存在极大的风险。因为,钓鱼网站可以伪造自签名的SSL网站安全证书坑用户。

天威诚信证书智能管理系统简单易用的自动化部署功能,支持一键安装SSL/TLS证书。傻瓜式安装,自动优化,自动检测。本回答被提问者采纳 参考技术B 自己签发的SSL证书设备及浏览器不会信任,并且谁都可以做一本一样的证书,这样就失去了数字证书的意义了。相反是唯一性,被认可,安全性高。 参考技术C 安全隐患。 参考技术D 艺术成就87版红楼梦剧照-曹雪芹自题诗

数字证书的签发(CA证书)及使用

CA证书签发包括生成CSR(Cerificate Signing Request)、CSR提交给CA、CA颁发证书。

CA证书的使用包括生成PFX、将PFX导入到IIS或其它web服务器及在网站上绑定证书。

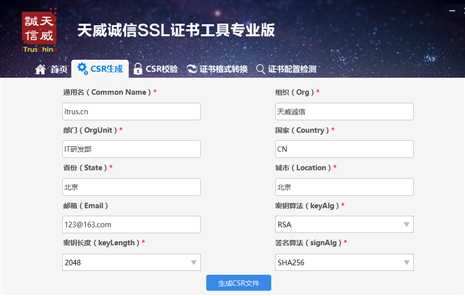

1、生成CSR

用https://www.itrus.cn/提供的工具“ItrusCsr.exe”生成CSR

生成后的压缩包里包含一个CSR及私钥

将CSR提交给CA,私钥自己保存

2、获取CA颁发证书并转换成PFX

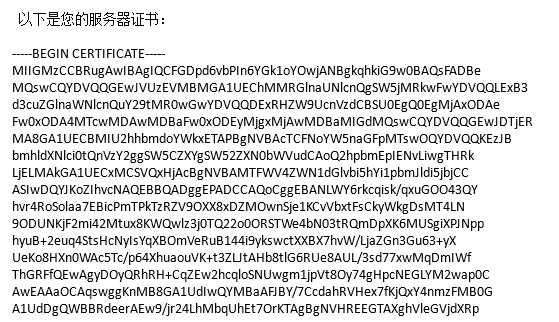

CA收到申请后验证公司的主体信息(缴费的额),通过后会发送邮件给主体人证书

将-----BEGIN CERTIFICATE-----与-----END CERTIFICATE-----之间的内容(此处非中间证书)保存成文本文件,并将文件后缀修改为PEM

将PEM、私钥转换成PFX(记住证书的密码)

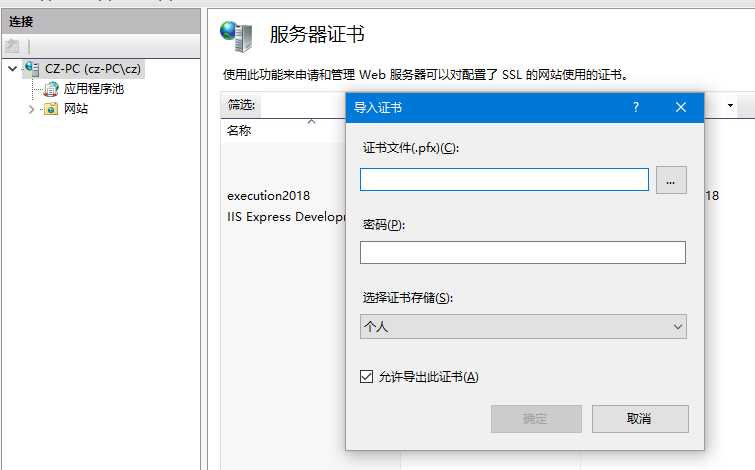

3、PFX在IIS上的使用

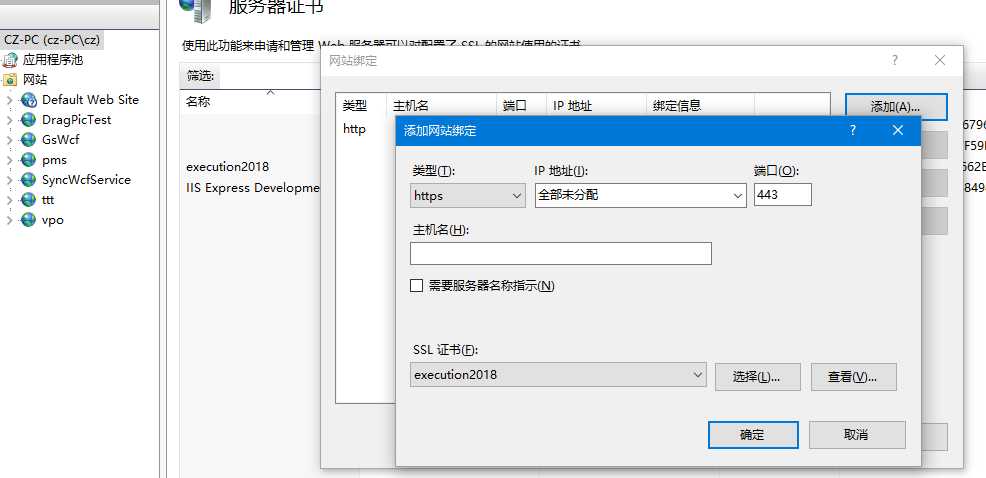

IIS服务器证书选择导入,然后指定生成的PFX及设置的密码即可

右击网站绑定443端口并指定SSL证书

以上是关于自己签发的证书与根内置的第三方机构(如天威诚信)颁发的证书有啥不同?存在啥风险?的主要内容,如果未能解决你的问题,请参考以下文章