漏洞根源 通过测试发现,Tomcat漏洞是由于tomcat-users.xml文件引 的 。该文件保存了Tomcat后台登录的用户

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞根源 通过测试发现,Tomcat漏洞是由于tomcat-users.xml文件引 的 。该文件保存了Tomcat后台登录的用户相关的知识,希望对你有一定的参考价值。

我想问的是关于这个漏洞修补的具体详细步骤是怎样的?我对服务器配置不了解,希望大家能够帮忙一下,这个东西对我很重要,谢谢了!!

通过测试发现,Tomcat漏洞是由于tomcat-users.xml文件引

的 。该文件保存了Tomcat后台登录的用户名和密码,并且默认状态下成功的登录者获得的是manager权限即管理员权限

抄一段roles和users配置说明:

1.role参数

Tomcat中保存了一些用户权限,也就是角色,比如admin、Tomcat等。用户还可以自定义,通过""来注册一个角色。它只有rolename一个属性,通过这个属性可以把用户的权限进行分配。

2.User参数

这个数据项中包含了诸如用户名、用户密码、用户权限、用户说明等数据属性。通过下面的这个例子讲解。

<user username="wudi" password="wudi" fullName="test"

roles="admin,manager,role1,Tomcat"/>

这个语句建立了一个用户,用户名是"wudi",密码也是"wudi"。这个用户的全称是"test"。"wudi"这个用户拥有的权限是admin、manager、role1、Tomcat。这些用户权限是Tomcat系统默认的。在这里有一些需要声明,Tomcat的系统管理员必须有admin的用户权限,否则无法登陆Tomcat的管理界面。 参考技术A 这个数据项中包含了诸如用户名、用户密码、用户权限、用户说明等数据属性。通过下面的这个例子讲解。

<user username="wudi" password="wudi" fullName="test"

roles="admin,manager,role1,Tomcat"/>

这个语句建立了一个用户,用户名是"wudi",密码也是"wudi"。这个用户的全称是"test"。"wudi"这个用户拥有的权限是admin、manager、role1、Tomcat。本回答被提问者采纳 参考技术B <?xml version='1.0' encoding='utf-8'?>

<tomcat-users>

<role rolename="tomcat"/>

<role rolename="role1"/>

<role rolename="manager"/>

<role rolename="admin"/>

<user username="admin" password="admin" roles="admin,manager"/>

</tomcat-users>

看到没有role 指的是权限

这儿有两种修改方法一种是改用户名或密码,一种是改权限,

我们先改用第一种试下

<user username="admin" password="FException" roles="admin,manager"/>

admin不行了.我们试下FException看,是可以的..

再用第二种试下

<user username="admin" password="admin" roles="admin"/>---注意去掉了manager权限 参考技术C 无语了,不懂就不要乱说,还漏洞呢,你以为你发现新大陆了,照你这么说,电脑中SAM文件保存了用户的登录用户名和密码,并且默认状态下成功的登录者获得的是manager权限即管理员权限,这也是漏洞了?,难道你就不更改密码?难道你就不会在创建普通的用户?啥也不懂就乱说。 参考技术D 这算什么漏洞啊。tomcat本来就是这么作的。

你在通来IE得到这个文件吗?再一个,用了TOMCAT的网站,有几个是可以访问根的?

实际应用的时候,Manager都是限制访问的,和开发不一样。

再一个,白痴的网管不是很多。

这些都不会裸在外面。

渗透测试成长篇-Apache Tomcat样例目录session操纵漏洞

1.前言:

大家好,渗透测试小白成长的一次分享。大佬绕过,在我前几天的一次渗透测试项目中,在用AWVS扫的时候,偶然的发现了这个漏洞,说真的,这个漏洞是我渗透测试第一次遇到,就简单的复现记录一下,对我来说,分享就是成长。

2.背景:

用AWVS扫到一个漏洞

翻译了一下,这叫做Apache Tomcat样例目录session操纵漏洞

Apache Tomcat默认安装包含”/examples”目录,里面存着众多的样例,其中session样例(/examples/servlets/servlet/SessionExample)允许用户对session进行操纵。因为session是全局通用的,所以用户可以通过操纵session获取管理员权限。

3.过程:

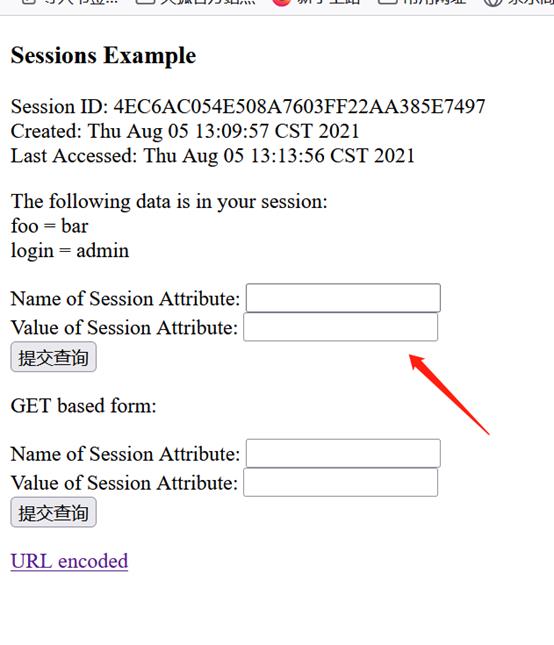

那么首先我去看了一下他的请求包,发现有一个路径,就是session样例(/examples/servlets/servlet/SessionExample)

因为session全局通用的特性,所以可以通过操纵session参数的值来获取网站管理员权限的目的

通过这个路径,进到这样一个页面

在这里,我们可以写一个index.jsp的页面,模拟网站身份验证的过程

在这里,我是没有成功的,看过大佬的一篇文章,这里会被重定向到login.jsp

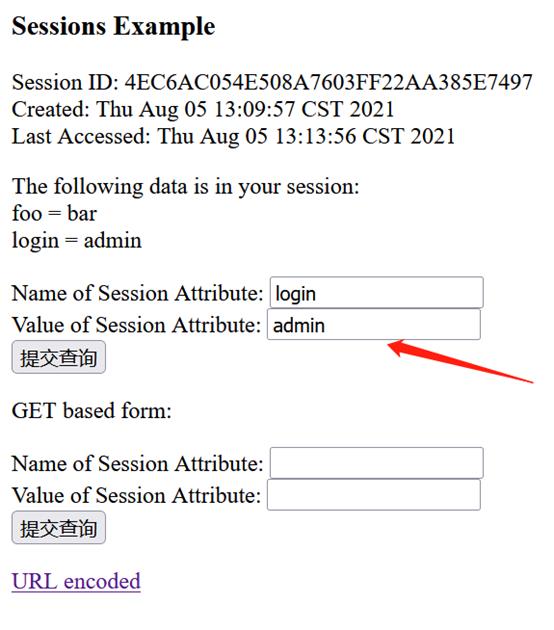

接下来就是操纵session进入网站后台

我这个没有重定向,就分享一下思路,在后台中输入login,admin

提交后显示login=admin已经写入session,当我们再次打开index.jsp

发现登录成功

###因为我没有重定向成功,所以没有登录成功,思路提供,下次大家遇到同样情况可以去试试

记录渗透测试过程,一起成长。

以上是关于漏洞根源 通过测试发现,Tomcat漏洞是由于tomcat-users.xml文件引 的 。该文件保存了Tomcat后台登录的用户的主要内容,如果未能解决你的问题,请参考以下文章