求救!exe文件被恶意修改成用图片形式打开!

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了求救!exe文件被恶意修改成用图片形式打开!相关的知识,希望对你有一定的参考价值。

如题,exe格式文件都被恶意修改成用图片打开了双击打开,是没有预览的图片别的格式都还可以,就exe不行还有,注册表不管怎么修改后缀名都打不开高手帮帮忙啊!超紧急!!!!

Windows Registry Editor Version 5.00[HKEY_CLASSES_ROOT\\exefile]@="应用程序"

"EditFlags"=hex:38,07,00,00

"TileInfo"="prop:FileDescription;Company;FileVersion"

"InfoTip"="prop:FileDescription;Company;FileVersion;Create;Size"[HKEY_CLASSES_ROOT\\exefile\\DefaultIcon]

@="%1"[HKEY_CLASSES_ROOT\\exefile\\shell][HKEY_CLASSES_ROOT\\exefile\\shell\\open]

"EditFlags"=hex:00,00,00,00[HKEY_CLASSES_ROOT\\exefile\\shell\\open\\command]

@="\\"%1\\" %*"[HKEY_CLASSES_ROOT\\exefile\\shell\\runas][HKEY_CLASSES_ROOT\\exefile\\shell\\runas\\command]

@="\\"%1\\" %*"[HKEY_CLASSES_ROOT\\exefile\\shellex][HKEY_CLASSES_ROOT\\exefile\\shellex\\DropHandler]

@="86C86720-42A0-1069-A2E8-08002B30309D"[HKEY_CLASSES_ROOT\\exefile\\shellex\\PropertySheetHandlers][HKEY_CLASSES_ROOT\\exefile\\shellex\\PropertySheetHandlers\\PifProps]

@="86F19A00-42A0-1069-A2E9-08002B30309D"[HKEY_CLASSES_ROOT\\exefile\\shellex\\PropertySheetHandlers\\ShimLayer Property Page]

@="513D916F-2A8E-4F51-AEAB-0CBC76FB1AF8"[HKEY_CLASSES_ROOT\\exefile\\shellex\\PropertySheetHandlers\\B41DB860-8EE4-11D2-9906-E49FADC173CA]

@=""[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\.exe]

@="exefile"

"Content Type"="application/x-msdownload"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\.exe\\PersistentHandler]

@="098f2470-bae0-11cd-b579-08002b30bfeb"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile]

@="应用程序"

"EditFlags"=hex:38,07,00,00

"TileInfo"="prop:FileDescription;Company;FileVersion"

"InfoTip"="prop:FileDescription;Company;FileVersion;Create;Size"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\DefaultIcon]

@="%1"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shell][HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shell\\open]

"EditFlags"=hex:00,00,00,00[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shell\\open\\command]

@="\\"%1\\" %*"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shell\\runas][HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shell\\runas\\command]

@="\\"%1\\" %*"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex][HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex\\DropHandler]

@="86C86720-42A0-1069-A2E8-08002B30309D"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex\\PropertySheetHandlers][HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex\\PropertySheetHandlers\\PifProps]

@="86F19A00-42A0-1069-A2E9-08002B30309D"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex\\PropertySheetHandlers\\ShimLayer Property Page]

@="513D916F-2A8E-4F51-AEAB-0CBC76FB1AF8"[HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\exefile\\shellex\\PropertySheetHandlers\\B41DB860-8EE4-11D2-9906-E49FADC173CA]

@=""; “篮球梦音乐心”编写。《电脑公司特别版》作者借用。 参考技术A cclearer 试试 修复!!!

恶意代码分析实战3-34

本次实验分析两个实验文件,分别为lab03-03.exe,lab03-04.exe.先来看lab03-03.exe的相关问题

Q1使用process explorer工具进行监视时,注意到了什么

Q2可以找出任何的内存修改行为吗

Q3恶意代码在主机上的感染特征是什么

Q4该恶意代码的目的是什么

依次分析。

开启process explorer,然后启动程序lab03-03.exe

此时会发现process explorer一闪而过

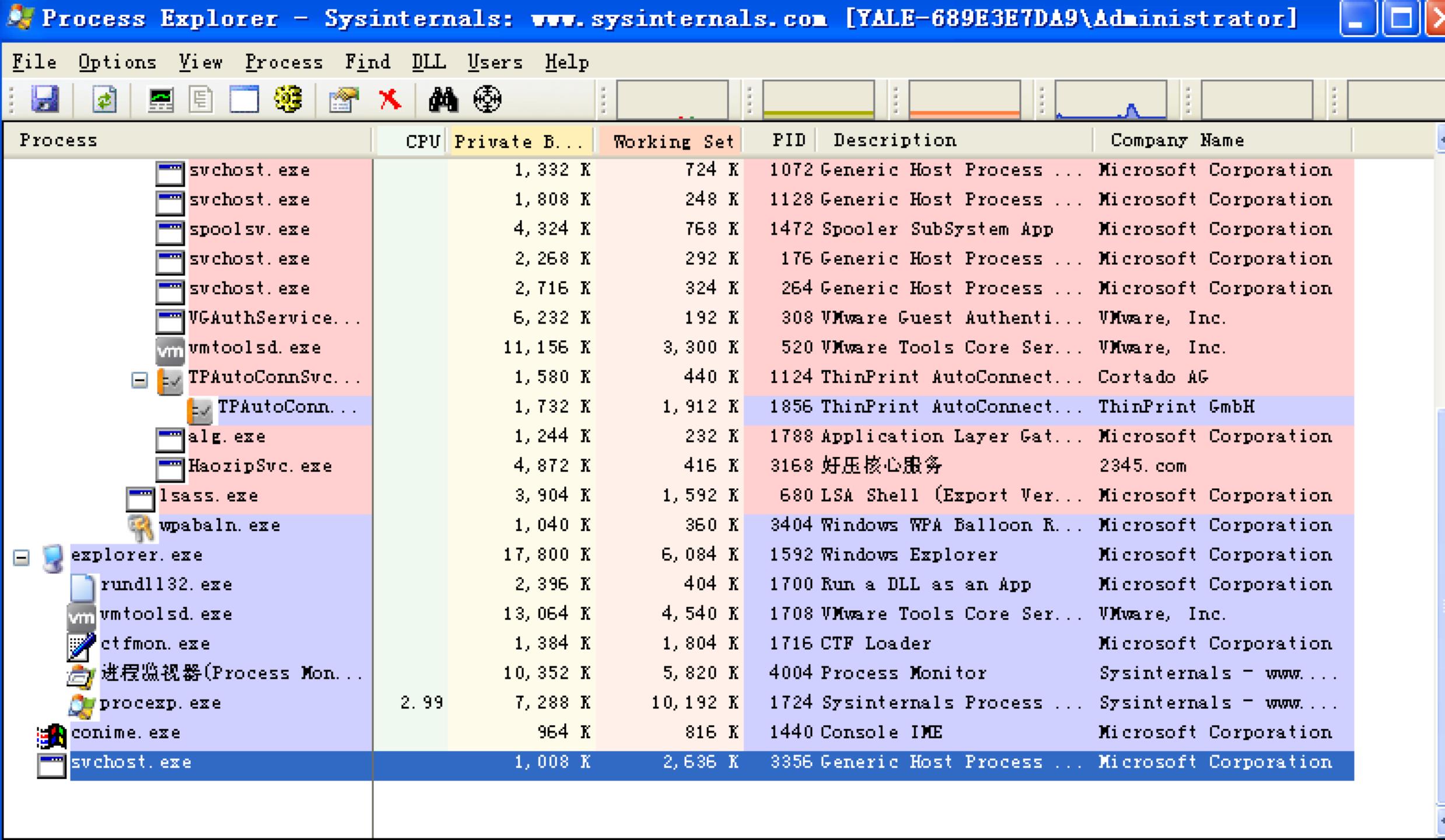

该程序创建了svchost.exe之后,然后自身进程就消失了,将svchost.exe作为“孤儿”进程运行,如下图所示

而正常情况下的svchost.exe应该是这样的

上图是正常的svchost.exe,它的父进程是services.exe

而这里被创建成孤儿进程的svchost.exe比较可疑

Q1使用process explorer工具进行监视时,注意到了什么

A1.恶意代码执行了对svchost.exe文件的替换

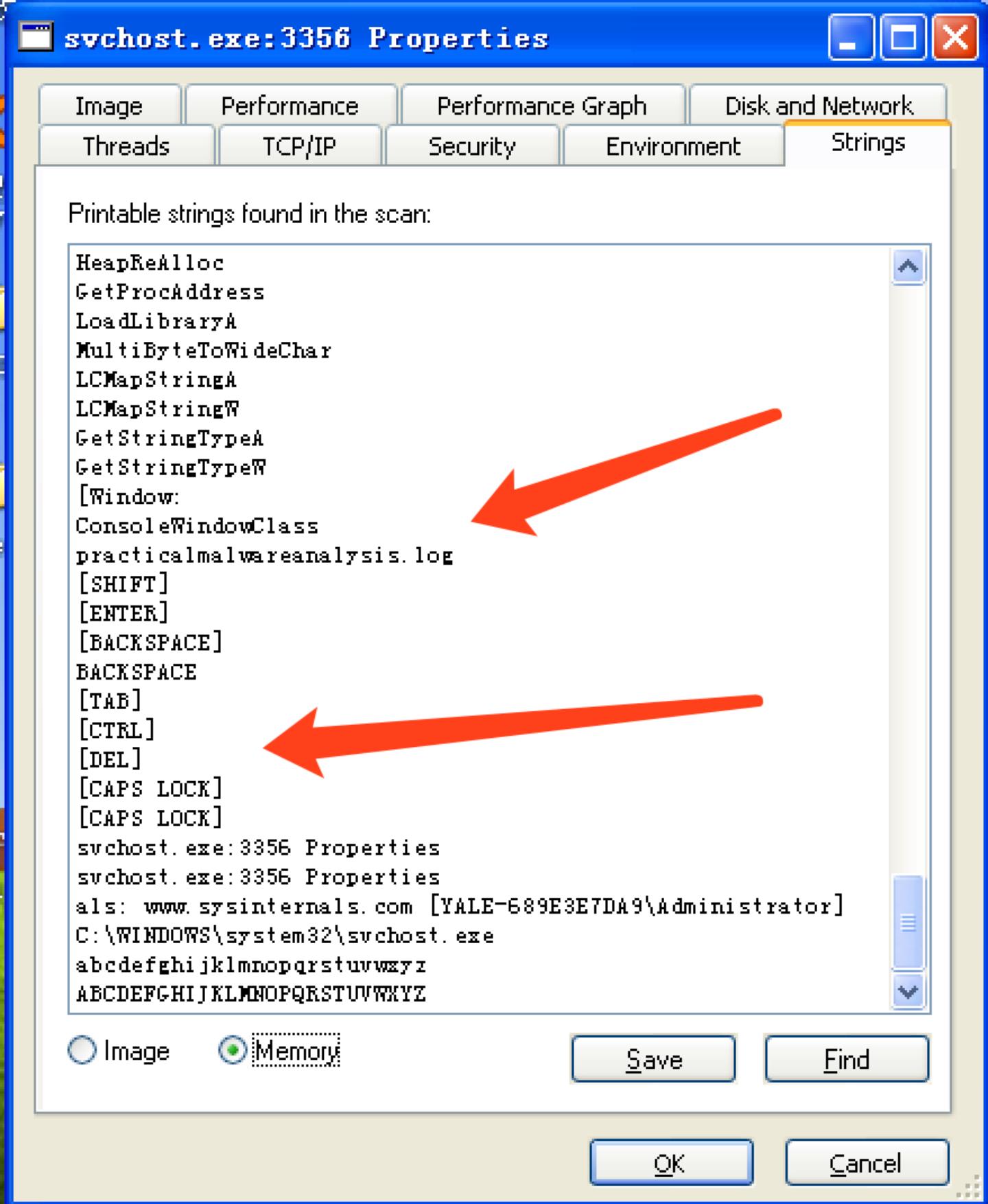

选中这个可以的svchost.exe,右键-》propertites

切换到stirngs

左下角的image,memory可以进行切换

分别是磁盘镜像和内存镜像

我们在内存镜像中看到了Log日志文件,以及下面的一些tab,caps lock之类类似于我们键盘符号的字符串;这些标志在典型的svchost.exe中是不会出现的

Q2可以找出任何的内存修改行为吗

A2对比内存映像与磁盘映像中的svchost.exe, 显示它们并不是一样的。内存映像拥有如practicalmalwareanalysis . log和[ENTER]这样的字符串,而磁盘镜像中却没有

我们猜测这可能是一个键盘记录器

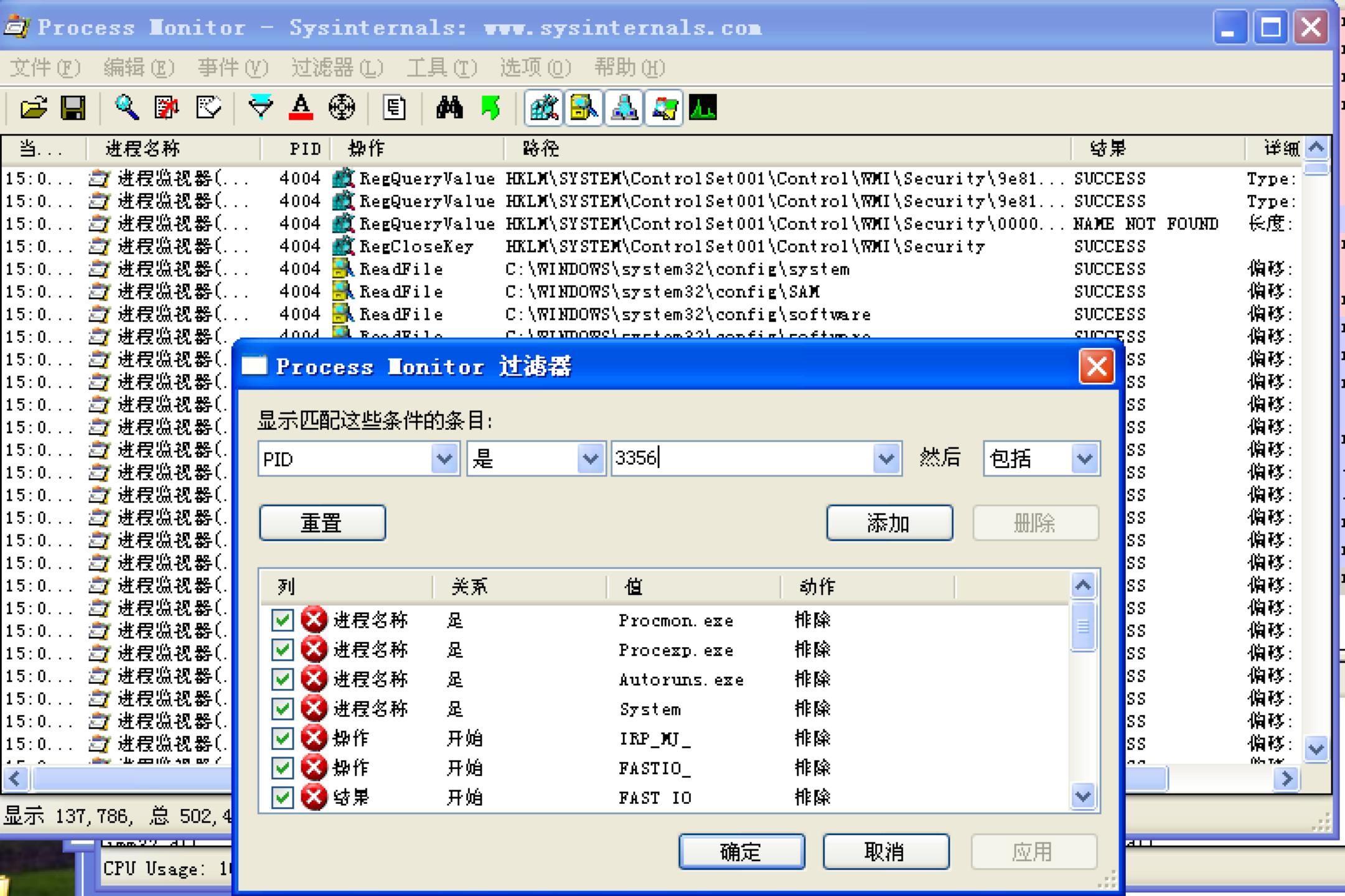

我们来测试一下,打开记事本

然后根据这个进程的pid去process monitor过滤查看

pid为3356

在过滤后的结果中看到

一直在操作log文件

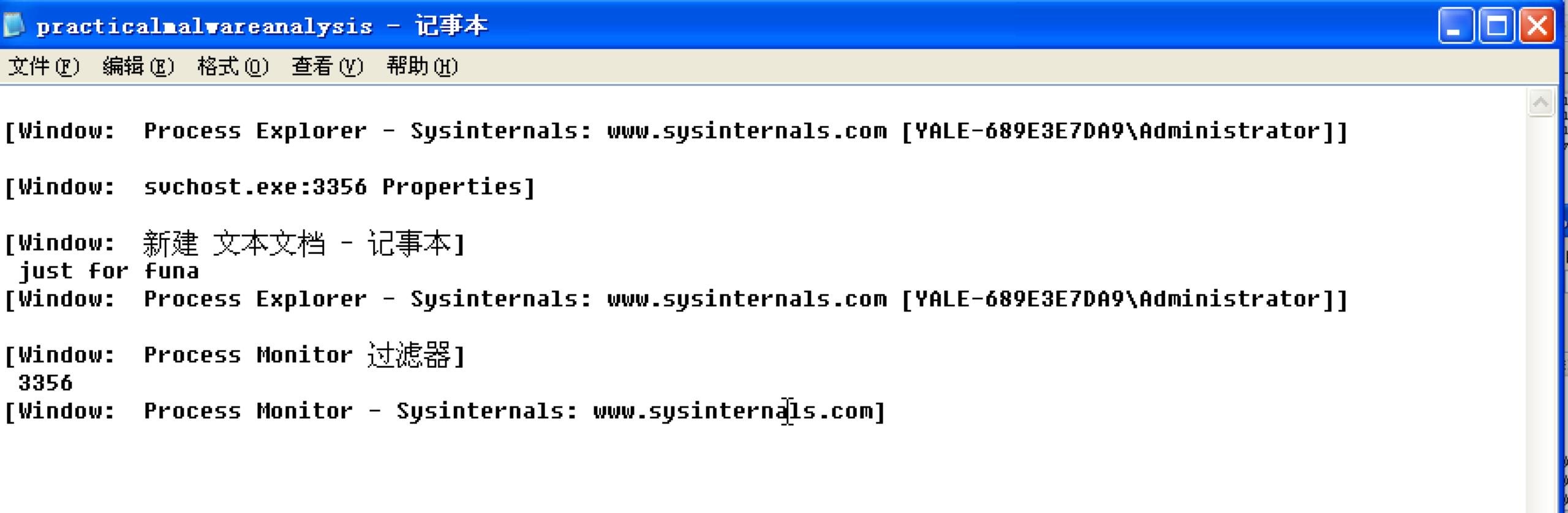

我们根据路径打开这个文件看看

可以看到记录了我们在哪个窗口,从键盘输入了什么,证实了猜测。

Q3恶意代码在主机上的感染特征是什么

A3.这个恶意代码创建了一个practicalmalwareanalysis.log日志文件

Q4该恶意代码的目的是什么

A4.这个程序在svchost.exe进程上执行了进程替换,来启动一个击键记录器

接下来我们分析lab03-04.exe

Q1当你运行这个文件时,会发生什么

Q2是什么原因造成动态分析无法有效实施

Q3是否有其他方式运行这个程序

先静态分析,载入peview看看

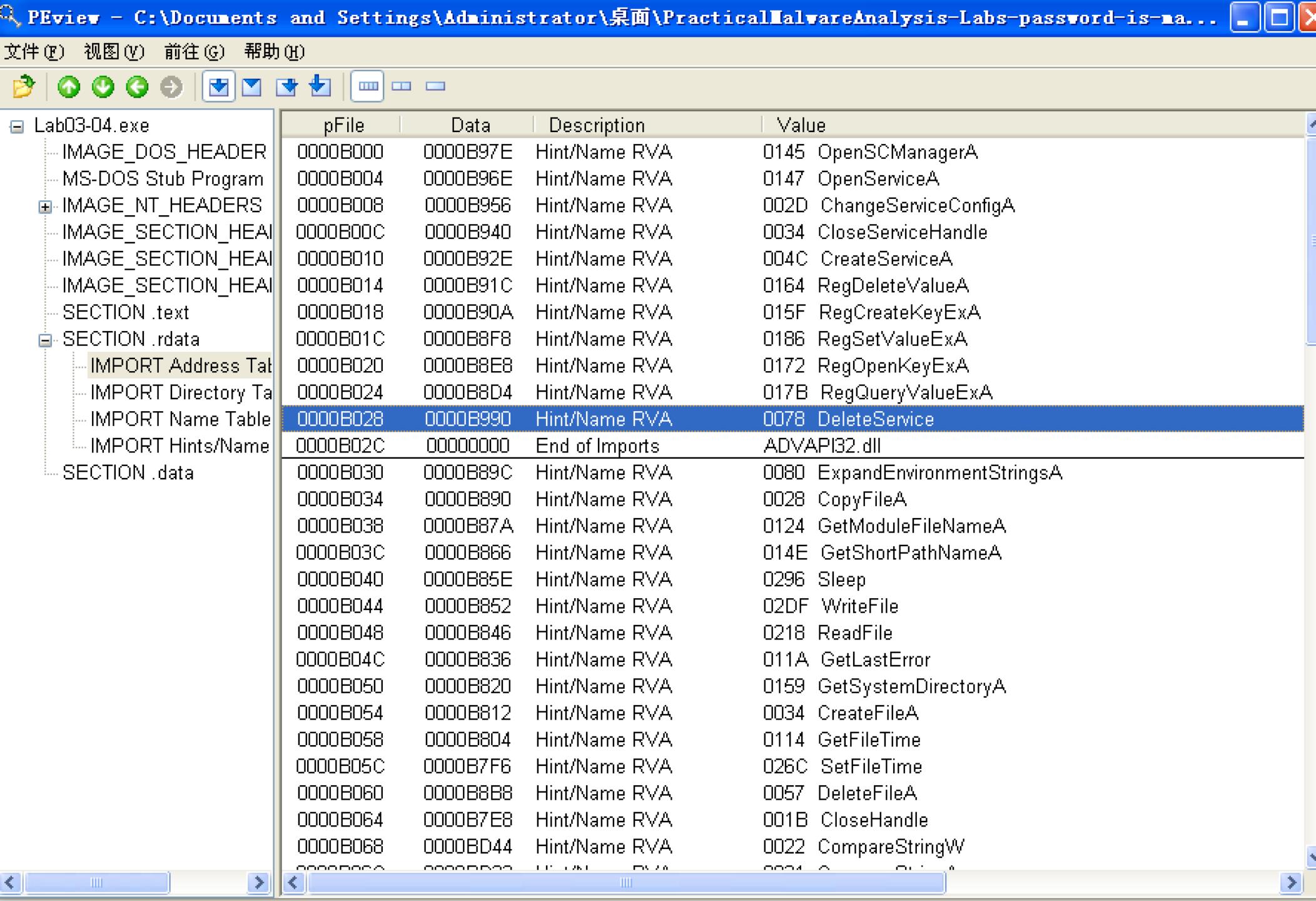

导入函数:

可以看到是有关注册表的操作,还有个deleteservice,待会儿会发现它的作用

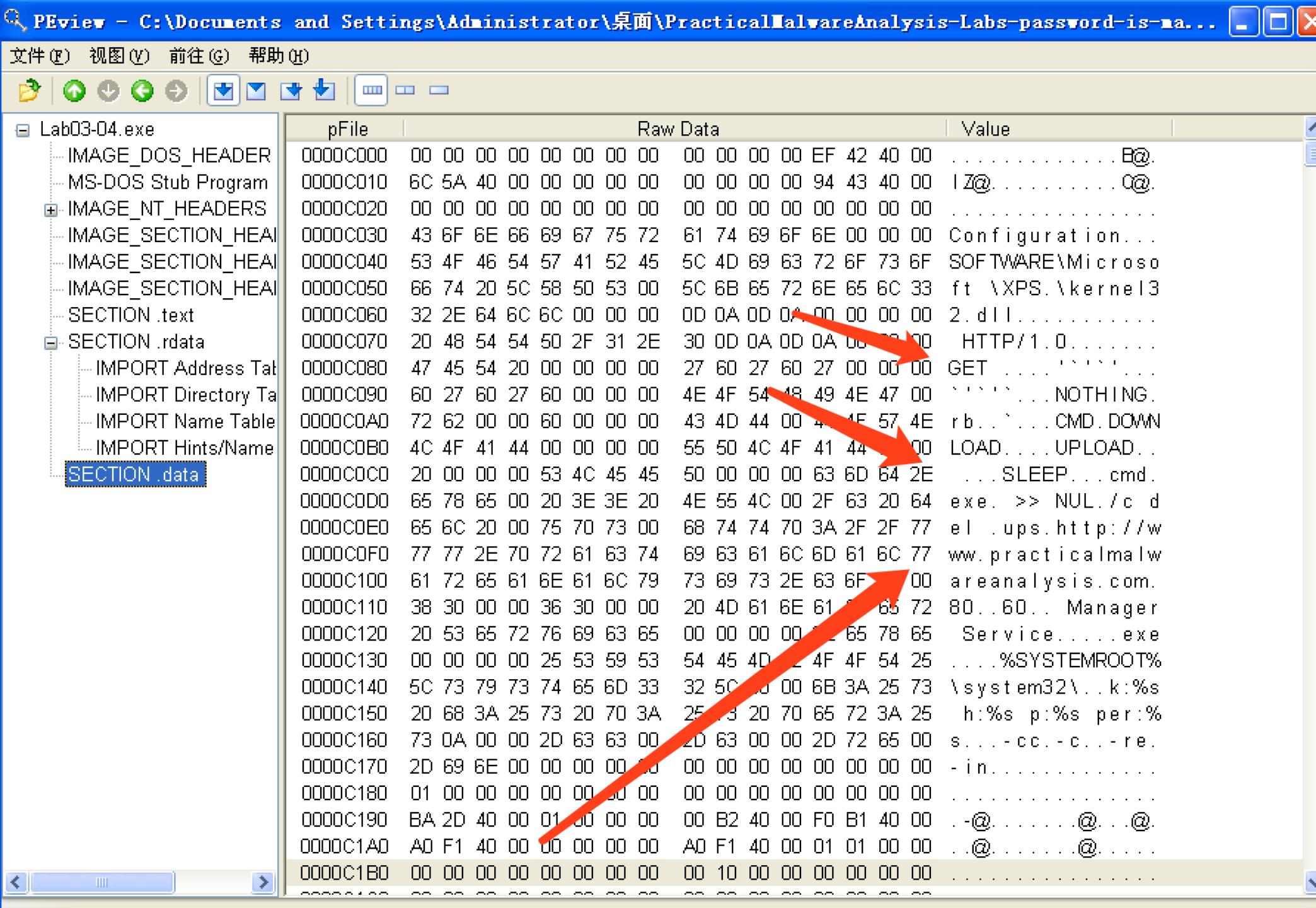

再来看看有没有什么特殊的字符串

看到了域名、注册表位置(如SOFTWARE\\Microsoft\\XPS),http/1.0还有DOWNLOAD,UPLOAD等信息,我们的猜测是可能是一个后门程序,会未经允许访问网站。而-cc,-re,-in应该是一些命令行参数(如-in可能是install的缩写)

接下来进行动态分析,为了监控行为,打开process monitor,process explorer

将lab03-04.exe复制到桌面后双击

发现先是弹窗,继而程序自身就被删除了

Q1当你运行这个文件时,会发生什么

A1.当你双击它运行这个恶意代码时,程序会立即将自身删除掉。

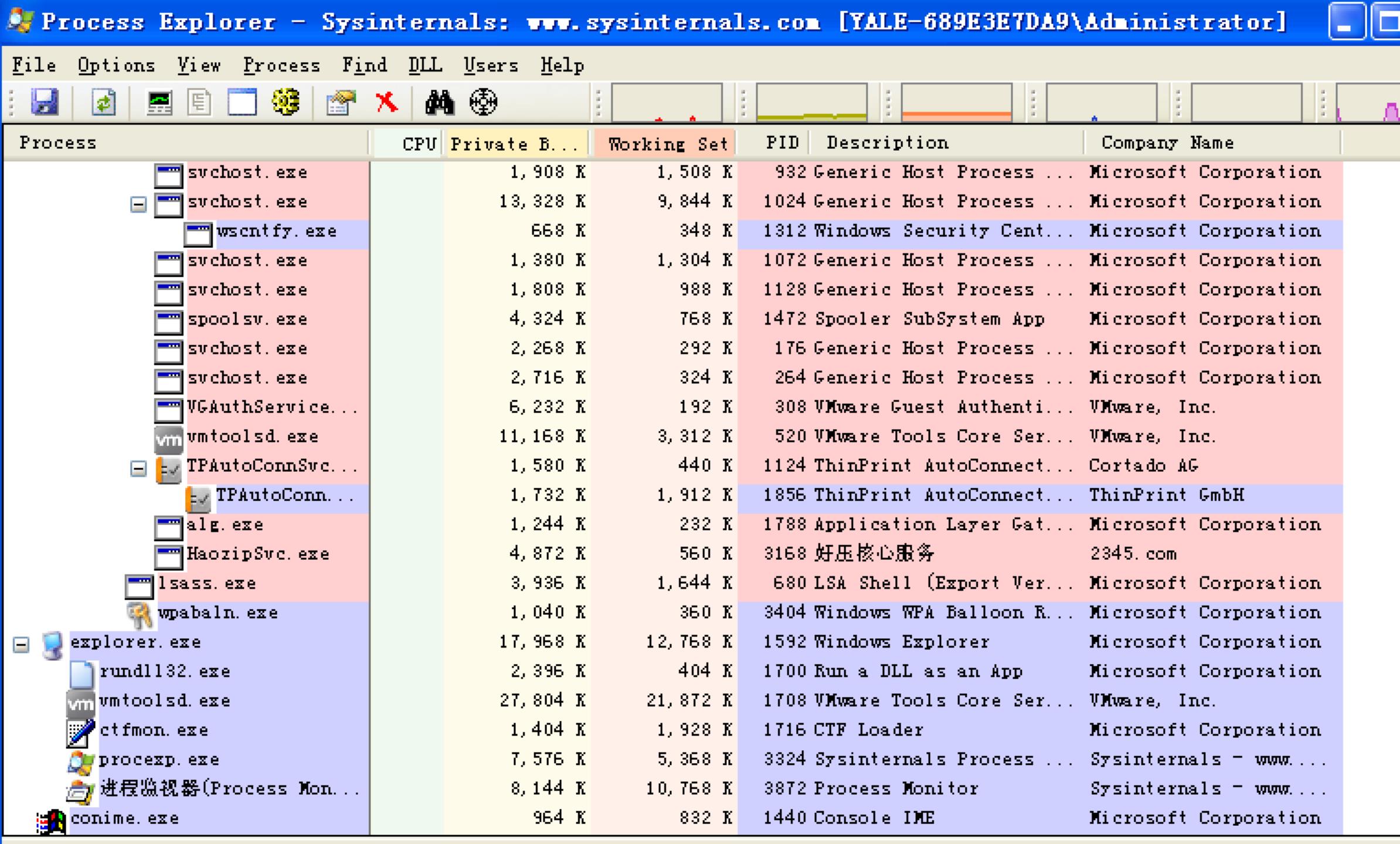

整个过程中,process explore的进程列表没有任何变化

那么去process monitor看看

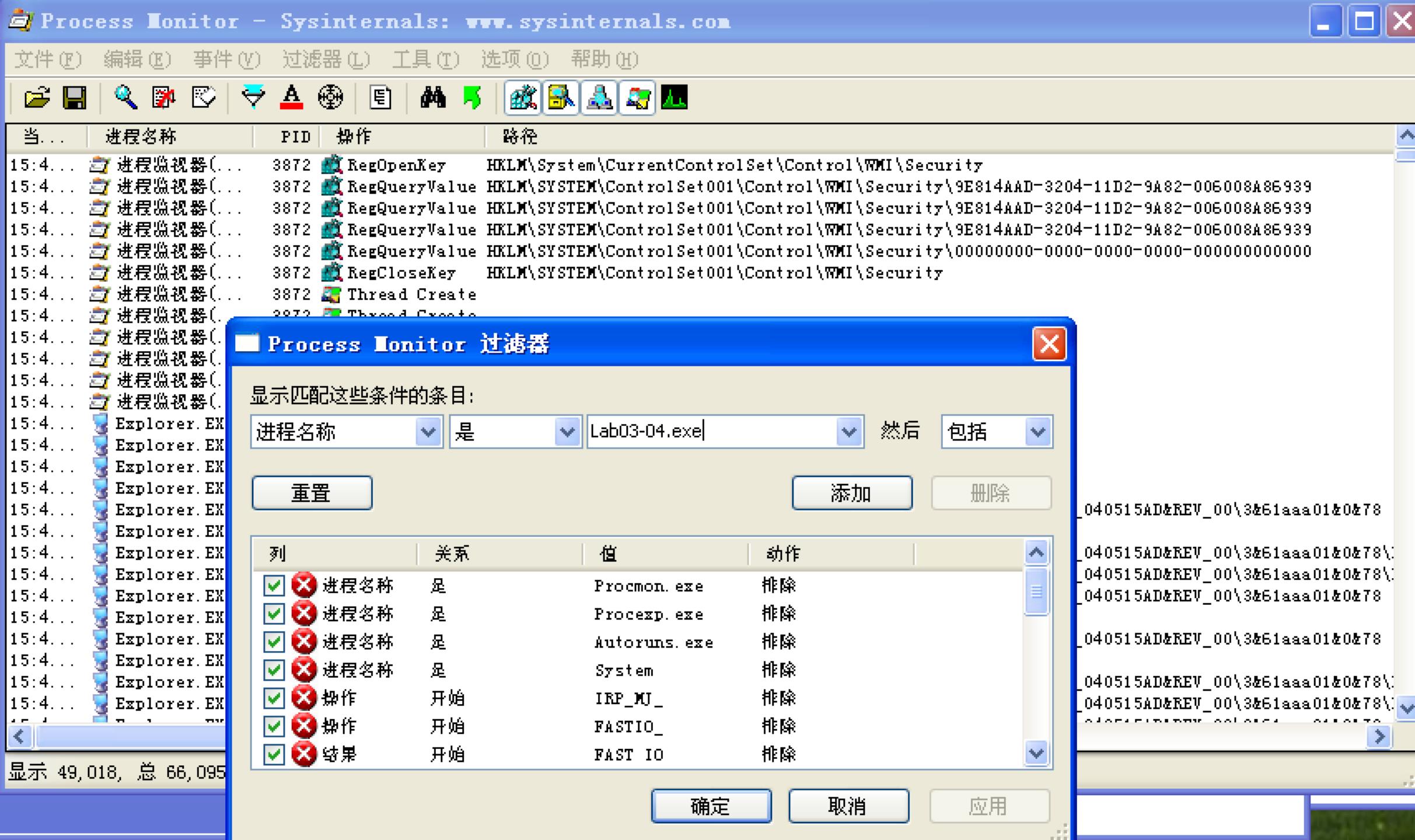

加上过滤条件

我们这里关注进程监控

可以看到有process create的操作,是打开了一个cmd程序

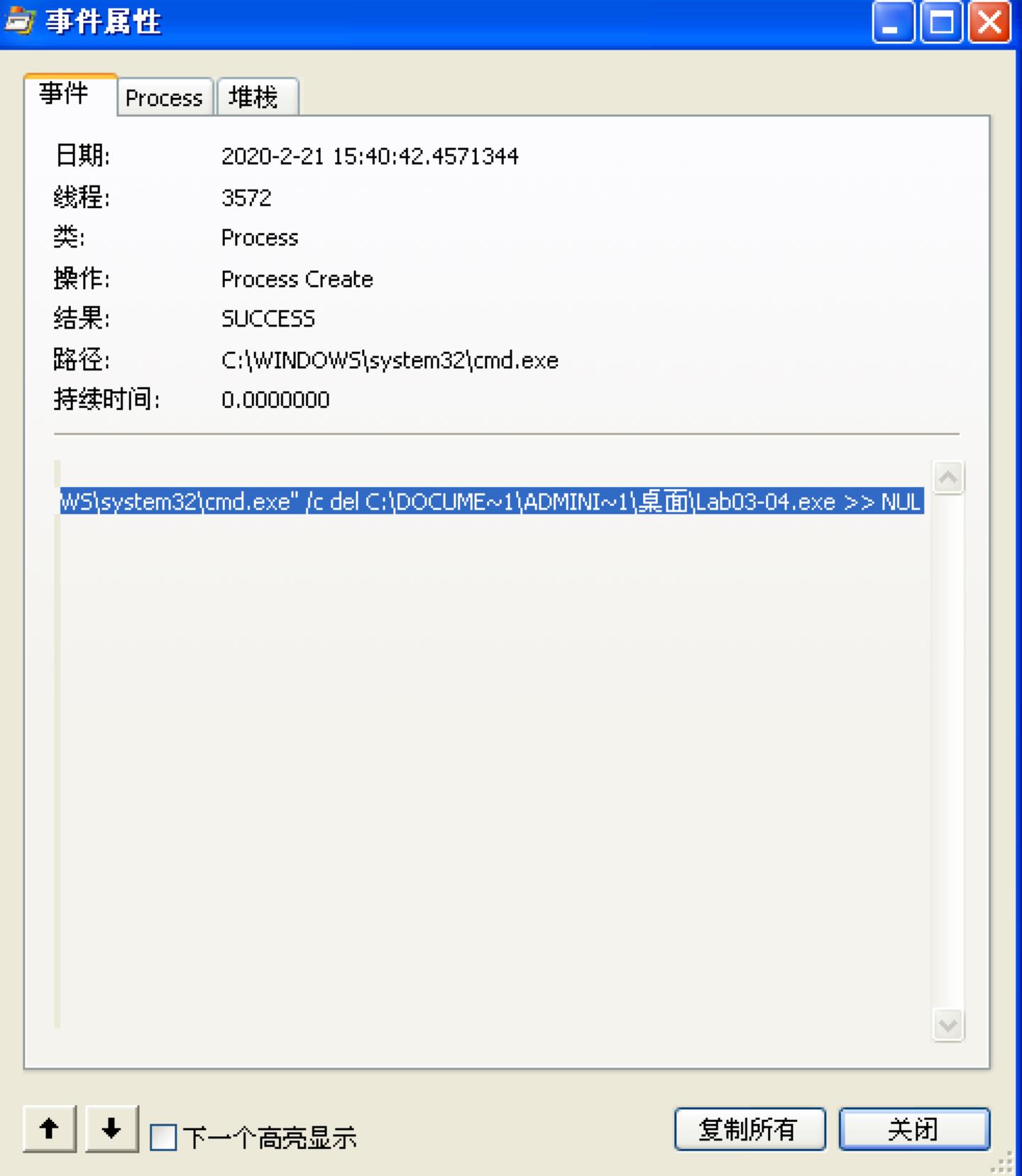

双击可以看到事件属性

可以知道,是通过cmd执行了一条命令,这条命令的字符串与我们之前静态分析看到的是一致的。

这条命令的作用就是删除自身。

Q2是什么原因造成动态分析无法有效实施

A2.我们怀疑可能需要提供-一个命令行参数,或者这个程序的某个部件缺失了 Q3是否有其他方式运行这个程序

A3我们尝试使用在字符串列表中显示的一些命令行参数,比如在前面查看字符串时看到的-in.-re,-cc等, 但这样做却没有得到有效的结果,需要更深入的分析。( 我们将在第9章的实验中进一步分析这个恶意代码。)

以上是关于求救!exe文件被恶意修改成用图片形式打开!的主要内容,如果未能解决你的问题,请参考以下文章

delphi 请问如何将bpl文件编译到exe文件中!!(紧急求救!!)

我双击任何一个.c文件,结果却每次都自动运行cmd.exe,怎么办啊?求救