Windows Hello 可绕过漏洞进行身份认证

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows Hello 可绕过漏洞进行身份认证相关的知识,希望对你有一定的参考价值。

参考技术A Windows 安全漏洞将允许攻击者欺骗用于系统生物特征面部识别方面的 USB 摄像头。微软 Windows 10 无密码身份验证系统中的一个漏洞已被发现,攻击者可以利用该漏洞欺骗人脸图像以欺骗面部识别系统并控制设备。 【 网安资料 】

Windows Hello是Windows 10提供的一个新的安全功能,该功能通过生物识别技术为小伙伴们带来指纹、人脸和虹膜等多种身份验证方式,具有极高的安全性。只有具备特定的硬件设备才能使用Windows Hello功能。例如,指纹识别技术需要指纹收集器,人脸和虹膜识别技术需要Intel 3D RealSense摄像头或采用该技术并得到微软认证的同类设备。使用Windows Hello功能之前需要先启用PIN码,如果没有为当前登录系统的用户账户设置密码,那么需要在启用PIN码之前先为该账户创建密码。设置好PIN码后,如果已经为计算机安装好了Windows Hello所需的硬件设备,接下来可以通过设置向导来启用Windows Hello功能。成功启用Windows Hello后,小伙伴们将获得企业级别的安全性。以后只需通过快速轻扫手指或对着RealSense摄像头刷脸来登录Windows 10操作系统,而不再需要手动输入任何密码。据微软称,大约 85% 的 Windows 10 用户使用该系统。

CyberArk Labs 的研究人员早在 3 月份发现了该漏洞,并该漏洞命名为 CVE-2021-34466 ,并被评为重要严重性的Windows Hello漏洞。

根据 Microsoft 对安全漏洞的评估,未经身份验证的攻击者需要物理访问目标设备才能在高复杂性攻击中利用它。

攻击者利用这个漏洞可以继续操纵身份验证过程,方法是捕捉或重现目标的面部照片,然后插入定制的USB设备,将伪造的图像注入身份验证主机。

此外,该绕过漏洞的利用可以扩展到Windows Hello系统之外的任何认证系统,允许可插接的第三方USB摄像头作为生物识别传感器。

研究人员没有证据表明有人曾在野外尝试或使用过这种攻击,但有攻击动机的人可能会将其用于目标间谍受害者,比如研究人员、科学家、记者、活动家或设备上有敏感IP的特权用户。

微软在其 July Patch Tuesday update 中修复了该漏洞,该漏洞会影响该功能的消费者和商业版本。此外,Windows Hello 增强登录安全性(Windows 中的一项新安全功能需要专门的预装硬件、驱动程序和固件)的 Windows 用户可以免受任何“篡改生物识别管道”的攻击。然而,Tsarfati 表示,该解决方案可能无法完全缓解这个漏洞。

根据我们对缓解措施的初步测试,使用具有兼容硬件的增强登录安全性限制了攻击面,但依赖于拥有特定摄像头的用户,对于系统设计而言,对来自外围设备的输入的隐式信任仍然存在。为了更全面地缓解这种固有的信任问题,主机应该在信任生物特征认证设备之前验证它的完整性。

【 网安资料 】

CyberArk的研究人员发布了一段关于如何利用该漏洞的概念验证(PoC)的视频,该视频可用于消费者版本 Windows Hello 和名为 Windows Hello 企业版 (WHfB) 的企业版功能企业使用 ActiveDirectory。

绕过漏洞本身利用了 Windows Hello 生物识别传感器的一个漏洞,它“传输信息,操作系统……根据这些信息做出身份验证决定”。 因此,操纵这些信息可能导致绕过整个身份验证系统。

对于面部识别,生物识别传感器可以是嵌入在设备(如笔记本电脑)中的摄像头,也可以是通过 USB 连接到计算机的摄像头。因此,整个过程依赖于这个摄像头来证明身份,这就是漏洞所在,特别是当使用 USB 摄像头进行身份验证时。

问题就出在输入本身,在将信息输入系统之前,只有打字的人才知道键盘输入,而摄像头输入则不然。

因此,使用摄像头访问“公共”信息(即人脸)进行身份验证很容易被劫持。这类似于窃取密码,但由于数据(人脸)在那里,因此更容易访问。这个漏洞的核心在于,Windows Hello允许外部数据源作为信任的根源,而外部数据源可以被操纵。

【 网安资料 】

研究人员详细介绍了攻击者捕获某人图像、保存捕获的帧、冒充 USB 摄像头设备并最终将这些帧发送到 Windows hello 系统进行验证的稍微复杂的方法。

为了证明这一概念,他们使用 NXP 制造的评估板创建了一个自定义 USB 设备,该设备用作带有红外 (IR) 和红绿蓝 (RGB) 传感器的 USB 摄像头。他们使用这个自定义摄像头来传输目标人物的有效红外帧,同时发送卡通人物海绵宝宝的RGB帧图像。令研究人员惊讶的是,它奏效了。

基于这种原理,攻击者只需要实现一个支持 RGB 和 红外相机的 USB 摄像头,然后只发送受害者的一个真正的 IR 帧来绕过设备的登录阶段,而 RGB 帧可以包含任何随机图像。

整个过程依赖于攻击者拥有一个潜在受害者的红外帧,这可以通过捕获一个或将一个人的常规RBG帧转换为红外帧来实现

研究人员的研究结果表明,任何USB设备都可以被复制,而且任何USB设备都可以模仿其他USB设备。我们使用人的 IR 帧来绕过人脸识别机制。研究人员相信这些 IR 帧可以用常规的彩色图像创建出来。

【 再也不用担心我的网络安全学习-很想给她来一巴掌 】

【 网安资料 】

身份验证绕过漏洞分析

0x01 前言

最近Tenable 披露了Arcadyna 网络设备身份验证绕过漏洞,并且很多的厂商都采用产生漏洞的组件,由于Arcadyan 设备固件厂商并没有开源出来,在官网支持里面下载的文件是window和linux 下和设备连接的客户端软件,无法对漏洞点开展分析,这里我们使用同样受影响的华硕产品DSL-AC3100 的固件来进行设备分析。并且复现在网络设备中网络检测ping 功能的远程命令执行漏洞,从而开启设备telentd。

0x02 华硕DSL-AC3100 固件

我们从华硕的官网中下载固件。

设备名称: DSL-AC3100

固件版本: DSL-AC3100_v1.10.05_build503

0x03 身份验证绕过漏洞分析

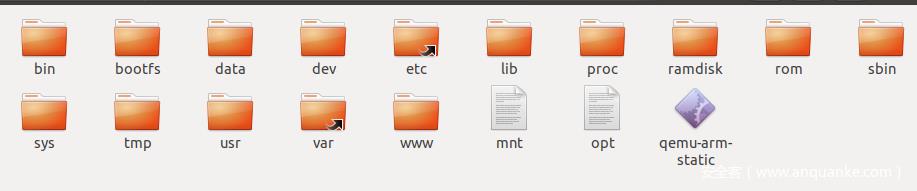

提取固件包

从华硕的官网下载到固件包DSL-AC3100_v1.10.05_build503.w ,这是一个是用.w 为后缀的固件文件,使用binwalk 可以提取出来。根据漏洞信息,可以确定这是一个在http服务中存在的漏洞,可以确定到httpd 文件,本固件的httpd 文件在 /usr/sbin/httpd 中。

httpd 二进制文件分析

在ghidra 导入httpd 文件,自动对文件进行分析,识别文件的各种函数。

由于漏洞是身份认证绕过漏洞,因此首先要确定设备的身份验证相关的函数有哪些,在ghidra对httpd文件中的字符串进行搜寻,根据字符串 “check_auth” ,定位到函数 FUN_0001d0c0(),

undefined4 FUN_0001d0c0(int iParm1)

{

int iVar1;

undefined4 uVar2;

int iVar3;

undefined4 local_52c;

undefined4 local_528;

undefined4 local_524;

undefined4 uStack1312;

undefined4 local_51c;

char acStack1304 [1024];

char acStack280 [260];

memset(acStack280,0,0x100);

memset(acStack1304,0,0x400);

local_52c = 0;

local_528 = 0;

local_524 = 0;

uStack1312 = 0;

local_51c = 0;

iVar1 = FUN_00017df0();

if (iVar1 == -1) {

uVar2 = 1;

}

else {

iVar3 = mapi_ccfg_match_str(iVar1,"ARC_SYS_LogEnable",&DAT_00046b48);

iVar1 = mapi_ccfg_match_str(iVar1,"ARC_SYS_MPTEST",&DAT_00046b48);

if (iVar1 == 0) {

if (iVar3 != 0) {

iVar3 = 1;

}

if (iVar3 != 0) {

FUN_00017738(iParm1 + 0x76f0,&local_52c);

}

if (*(int *)(iParm1 + 0x774c) == 0) {

uVar2 = FUN_0001b6f4(iParm1 + 0x771e,*(undefined4 *)(iParm1 + 0x76ec));

FUN_0001b8c8(iParm1,uVar2);

}

iVar1 = FUN_0001ce8c(*(undefined4 *)(iParm1 + 0x774c),*(undefined4 *)(iParm1 + 0x76b0),

*(undefined4 *)(iParm1 + 0x76b4),*(undefined4 *)(iParm1 + 0x76b8),

*(undefined4 *)(iParm1 + 0x76bc),*(undefined4 *)(iParm1 + 0x76c0),

*(undefined4 *)(iParm1 + 0x76c4),*(undefined4 *)(iParm1 + 0x76c8),

*(undefined4 *)(iParm1 + 0x7b34));

if (iVar1 == 1) {

printf("[%s] %s login time out, reauth\\n","check_auth",iParm1 + 0x76f0);

FUN_00039088(1);

snprintf(acStack1304,0x400,"Location: /relogin.htm\\n\\n");

}

else {

if (iVar1 == 2) {

printf("[%s] new user %s(%s) comes to login, check user and auth\\n","check_auth",

iParm1 + 0x76f0,iParm1 + 0x4c);

snprintf(acStack1304,0x400,"Location: /relogin.htm\\n\\n");

}

else {

if (iVar1 == 0) {

printf("[%s] %s has already granted, pass\\n","check_auth",iParm1 + 0x76f0);

return 0;

}

}

}

if (iVar3 != 0) {

snprintf(acStack280,0x100,"User from %s(%s) authentication fail.",&local_52c,iParm1 +0x76f0

);

append_to_file("/tmp/security_log.txt",acStack280);

}

FUN_00015338(iParm1,acStack1304);

uVar2 = 1;

}

else {

uVar2 = 0;

}

}

return uVar2;

}

根据函数代码的一些细节,可以看出这个函数检查认认证是否符合的功能函数,其中FUN_0001ce8c 函数的返回值iVar1,在函数中 iVar1 的值为2 时,说明是新用户登录,需要检查用户名和验证。iVar1 的值为 0 的时候,则显示验证通过。iVar1 的值为 1 的时候,则表示说明验证超时,并且重新返回到登录界面。

接下来,查看FUN_0001d0c0() 函数在FUN_0001d578() 中被引用。而FUN_0001d0c0() 函数就是漏洞的evaluate_access() 函数。

// evaluate_access()

undefined4 FUN_0001d578(undefined4 uParm1,undefined4 uParm2,int iParm3)

{

int iVar1;

undefined4 uVar2;

if (iParm3 == 0) {

return 0;

}

iVar1 = FUN_0001d2e0(iParm3);

if (iVar1 != 0) {

if (*(int *)(iParm3 + 0x76a8) != 0) {

return 0;

}

uVar2 = FUN_0001d0c0(iParm3);

return uVar2;

}

FUN_00014510(iParm3,0x193,"Unauthorized.");

return 1;

}

FUN_0001d578() 函数中的 FUN_0001d2e0() 是使用正则表达式来校验URL中的IP,端口是否符合规范。以及FUN_0001d0c0() 函数也在其中,因此这个函数是httpd 中来做身份验证的函数,也就是漏洞分析中的evaluate_access()。

接下来我们来查看调用evaluate_access() 函数的地方,真正的漏洞点在这个函数,我们来看漏洞点是如何绕过身份验证的。我们来到了FUN_00015058函数,这就是process_request 的函数。

void FUN_00015058(int iParm1)

{

undefined4 uVar1;

char *pcVar2;

char *__src;

int iVar3;

char *__dest;

iVar3 = iParm1 + 0xd5;

uVar1 = FUN_00016a84(iVar3,0xd);

*(undefined4 *)(iParm1 + 0x27f0) = uVar1;

*(undefined4 *)(iParm1 + 0x76a4) = 0xffffffff;

*(undefined4 *)(iParm1 + 0x76ac) = 0xffffffff;

__src = (char *)FUN_00016a84(iVar3,0x20);

*(int *)(iParm1 + 0x7b18) = iVar3;

pcVar2 = (char *)FUN_00016a84(__src,0x20);

uVar1 = FUN_00016a84(__src,0x3f);

*(undefined4 *)(iParm1 + 0x7b14) = uVar1;

__dest = (char *)(iParm1 + 0x7994);

strncpy(__dest,__src,0xff);

*(undefined *)(iParm1 + 0x7a93) = 0;

FUN_00016e3c(__dest);

printf("[%s] url=[%s], args=[%s], method=[%s]\\n","process_request",__dest,

*(undefined4 *)(iParm1 + 0x7b14),*(undefined4 *)(iParm1 + 0x7b18));

iVar3 = FUN_00018c70(iParm1);

if (iVar3 < 0) {

return;

}

if (*pcVar2 == '\\0') {

*(undefined4 *)(iParm1 + 0x7988) = 1;

}

else {

*(undefined4 *)(iParm1 + 0x7988) = 0;

iVar3 = FUN_00018cb8(iParm1);

if (iVar3 < 0) {

return;

}

iVar3 = strncasecmp(*(char **)(iParm1 + 0x7620),"multipart/form-data",0x13);

if ((((iVar3 != 0) && (*(char **)(iParm1 + 0x7b24) != (char *)0x0)) &&

(__src = strcasestr(*(char **)(iParm1 + 0x7b24),"FirmwareUpload"), __src == (char *)0x0))&&

(0 < (int)(*(int *)(iParm1 + 0x7984) + (uint)(64000 < *(uint *)(iParm1 + 0x7980))))) {

FUN_0000bef4(iParm1,*(undefined4 *)(iParm1 + 0xc));

FUN_00014510(iParm1,0x193,"The Content-length is extreme large!");

return;

}

}

uVar1 = FUN_0000deb0(__dest);

*(undefined4 *)(iParm1 + 0x76a8) = uVar1;

// evaluate_access()

if (((*(code **)(PTR_PTR_DAT_00054fac + 0x14) == (code *)0x0) ||

(iVar3 = (**(code **)(PTR_PTR_DAT_00054fac + 0x14))(iParm1), iVar3 != 2)) &&

((*(int *)(iParm1 + 0x76a8) != 0 || (iVar3 = FUN_0001d578(__dest,0,iParm1), iVar3 == 0)))) {

*(undefined4 *)(iParm1 + 0x798c) = 0;

__src = *(char **)(iParm1 + 0x7b18);

iVar3 = strcmp(__src,"HEAD");

if (iVar3 == 0) {

*(undefined4 *)(iParm1 + 0x798c) = 1;

if (*(int *)(iParm1 + 0x7988) == 0) {

FUN_0000eb98(iParm1);

}

else {

*(undefined4 *)(iParm1 + 0x798c) = 0;

FUN_00014510(iParm1,400,"Invalid HTTP/0.9 method.");

}

}

else {

iVar3 = strcmp(__src,"GET");

if (iVar3 == 0) {

FUN_0000eb98(iParm1);

}

else {

iVar3 = strcmp(__src,"POST");

if (iVar3 == 0) {

FUN_00014c30(iParm1);

}

else {

FUN_00014510(iParm1,400,"Invalid or unsupported method.");

}

}

}

}

return;

}

&& : 逻辑与,前后条件同时满足表达式为真;

|| : 逻辑与,前后条件只要有一个满足表达式为真。

如下面的代码,因为逻辑运算符&& 的优先级大于 || ,因此会先计算 && 的值。所以要先判断 iParm1 + 0x76a8 的值。如果值不为0 ,则接着执行 逻辑运算符的|| 的表达式。

((((code )(PTR_PTR_DAT_00054fac + 0x14) == (code )0x0) ||

(iVar3 = ((code )(PTR_PTR_DAT_00054fac + 0x14))(iParm1), iVar3 != 2)) &&

(((int )(iParm1 + 0x76a8) != 0 || (iVar3 = FUN_0001d578(__dest,0,iParm1), iVar3 == 0))))

根据 FUN_00015058() 函数的代码,可以看到 iParm1 + 0x76a8 的值是从 FUN_0000deb0(__dest) 获取到的,而 “_dest” 的值在前面可以看出来是用户请求的 URL。

如果 iParm1 + 0x76a8 不为0 ,那么就能跳过身份验证的函数evaluate_access(),来直接执行处理POST请求的FUN_00014c30函数。

接下来进入 FUN_0000deb0() 函数,来查看是怎么处理 URL

undefined4 FUN_0000deb0(char *pcParm1)

{

size_t __n;

int iVar1;

char *__s;

undefined **ppuVar2;

ppuVar2 = &PTR_s_/images/_00054f70;

__s = PTR_s_/images/_00054f70;

if (PTR_s_/images/_00054f70 == (undefined *)0x0) {

return 0;

}

do {

__n = strlen(__s);

iVar1 = strncasecmp(pcParm1,__s,__n);

if (iVar1 == 0) {

return 1;

}

ppuVar2 = ppuVar2 + 1;

__s = *ppuVar2;

} while (*ppuVar2 != (char *)0x0);

return 0;

}

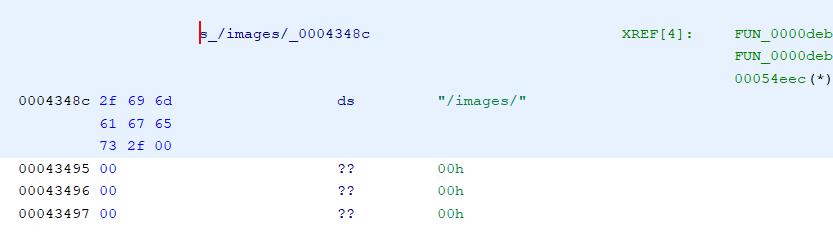

函数会将 url 和 &PTRs/images/00054f70 字符串进行比较,直到符合为止,而 &PTR_s/images/_00054f70 的值是 “/images/” ,所以只需要请求的URL中带有 “/images/” 字符串,就可以绕过身份认证函数访问其他页面。

前面已经分析出来了身份验证绕过的漏洞点,但是并不能绕过验证访问任意界面,因为在访问的时候,需要正确的httoken值。接下来我们来分析设备的httoken 是怎么获取和生成的,在这个设备里,httoken 是设备的token值,并且访问设备的页面需要带有给定的httoken 值。根据漏洞披露来看,httoken 是在服务端进行生成,然后前端js 中进行解密,最终向服务器请求的时候,将httoken加入到请求数据中,但是漏洞披露并没有说明httoken 是那一段字符串生成的。。

我在httpd 的逆向工程中找到了生成httoken 的函数,

undefined4 FUN_00022520(int iParm1)

{

int iVar1;

undefined4 uVar2;

undefined *puVar3;

size_t sVar4;

char cStack120;

undefined auStack119 [107];

memset(&cStack120,0,0x65);

iVar1 = FUN_00017df0();

if (iVar1 == -1) {

uVar2 = 0;

}

else {

puVar3 = (undefined *)(iParm1 + 0x7994);

if (puVar3 == (undefined *)0x0) {

puVar3 = &DAT_0003d274;

}

uVar2 = FUN_000393e0(puVar3);

sprintf(&cStack120,"%lu",uVar2);

sVar4 = strlen(&cStack120);

FUN_00017e78(&cStack120,sVar4,auStack119 + sVar4,100 - sVar4);

uVar2 = so_printf(iParm1,

"<img title=spacersrc=\\"data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7%s\\" border=0>"

,auStack119 + sVar4);

}

return uVar2;

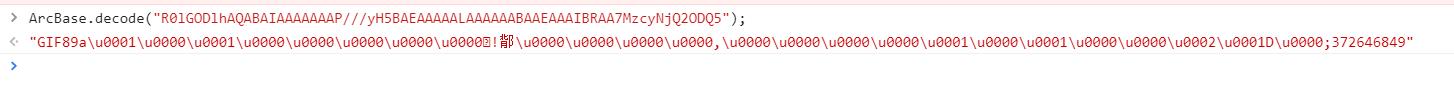

接下来我们来分析FUN_00022520函数。在函数中我们可以看到最终生成了一个img 标签,并且src 的值是一段“data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7 + auStack119 + sVar4 ”字符串,而其中 auStack119 + sVar4 的值是从FUN_00017e78 函数中进行base64 以及其他的方式进行处理后的字符串,并且这段字符串就是httoken的值。

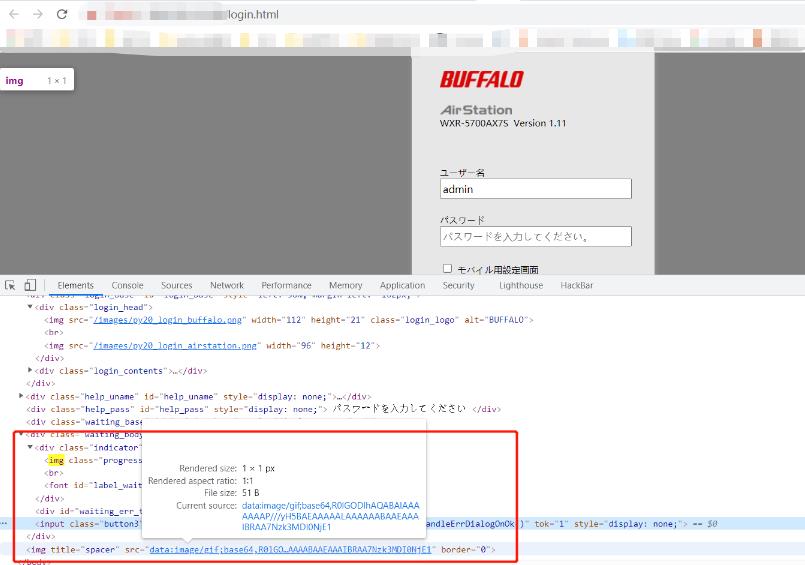

生成的img 标签会在设备的login.html 中html 代码中出现,如下图所示,

根据生成httoken函数拼接这段字符串的方式,使用脚本对把token 解密出来,可以确定如下图的“372646849” 为设备的 token。

ArcBase.decode(“image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7MTU2OTQzNDE0OA==”)

根据解密出来的信息,“;” 后面的字符串 “ 372646849” 就是设备解密后的httoken 值。

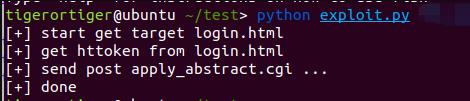

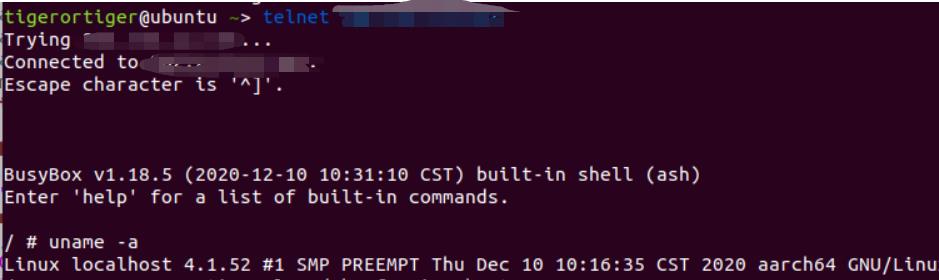

0x04 ping 命令注入+配置选项

这一部分,漏洞披露的相对来说比较详细,很多的网络设备中在ping网络诊断 这个功能中,出现过大量的历史漏洞,比如NetGear,D-Link等都出现过此类漏洞,因此关于ping 这一步部分命令拼接就不展开来讲述,但是本漏洞的不同点在于使用设备内部的配置选项ARC_TELNETD_ENABLE 来开启设备的telentd,这一点可以在以后的漏洞挖掘中遇到无法执行命令的时候,提供了不同的执行命令的方式。

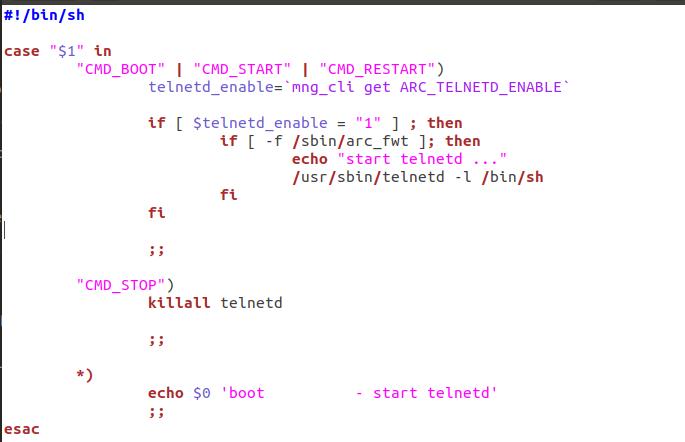

我们来重点的关注一下ARC_TELNETD_ENABLE 这个配置。在文件 /sbin/arc_telnetd 文件中可以看到文件内容。文件可以获取ARC_TELNETD_ENABLE的值,当ARC_TELNETD_ENABLE的值为1的时候,设备会开启telnetd。

漏洞复现

0x05 总结

这个身份验证绕过漏洞产生的根本原因在于对请求的URL 验证不严格,本来”/image”是用来用户请求前端静态资源时,默认不需要通过验证,最终导致通过“/image/” 绕过登录。

另外在前一阵子的披露的NetGear DGN2200v1 设备中同样存在通过前端静态资源的路径,来绕过身份验证。并且我在其他的一款网络设备的固件中发现类似的问题。

以上是关于Windows Hello 可绕过漏洞进行身份认证的主要内容,如果未能解决你的问题,请参考以下文章