burpsuite安装插件captcha-killer识别验证码

Posted 一颗小黑橙

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了burpsuite安装插件captcha-killer识别验证码相关的知识,希望对你有一定的参考价值。

0#01安装captcha-killer插件

我安装的是burpsuite v.2021版本,于2020年后,使用的captcha-killer链接地址如下:

(burp版本为2020年前的可查看文末链接1)GitHub - Ta0ing/captcha-killer-java8 https://github.com/Ta0ing/captcha-killer-java8

https://github.com/Ta0ing/captcha-killer-java8

下载zip文件并解压文件

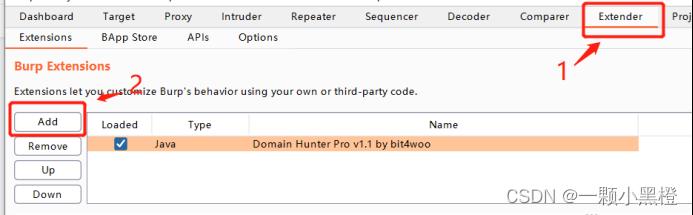

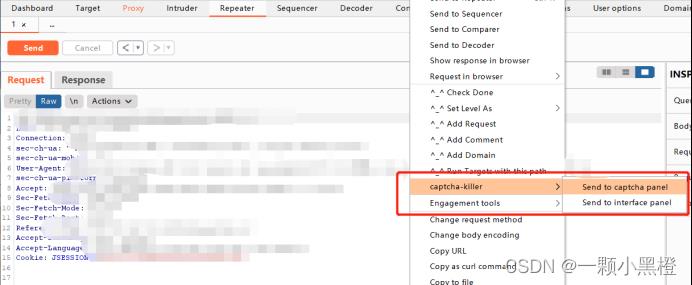

打开burpsuite,Extender扩展 - Add添加.jar文件 -Select file选择文件 - Next - Close

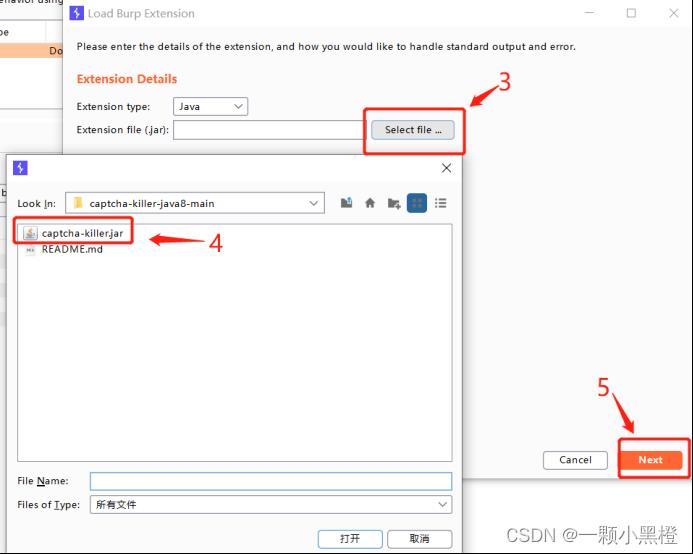

插件安装成功如下:

0#02调用第三方及初体验:

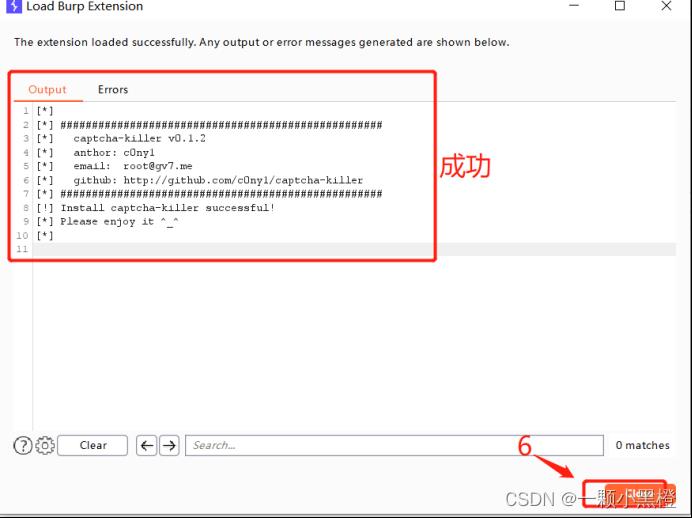

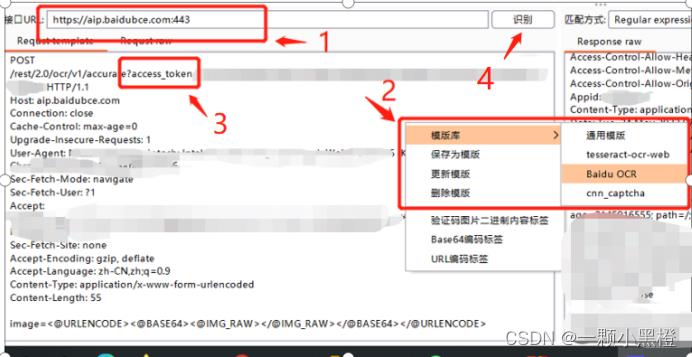

网络设置中开启代理,如果使用的是火狐浏览器在火狐浏览器设置中开启代理,proxy代理中intercept is on进行抓包,在proxy中抓取验证码请求包,或发送到repeater重发器(图中为repeater页面),右键将数据包发送到captcha-killer,如图所示:

接口选择:

使用captcha-killer并不能进行验证码识别,还需要依赖第三方工具的使用。网上常见的方法有以下三种:

- ddddocr链接:https://github.com/sml2h3/ddddocr 环境:python<=3.9 优势:免费开源且无限次 可参考链接1

- 图鉴网站http://www.ttshitu.com/

- 百度等aip接口:每天免费次数有限,准确性不够高,只能识别简单的验证码

本次使用的是方法三,百度文字识别,具体步骤如下

a. 登陆百度大脑官网https://ai.baidu.com/ ,领取通用文字识别

参考链接:https://ai.baidu.com/ai-doc/REFERENCE/Ck3dwjhhu

领取后需要等待,预计30分钟内到账

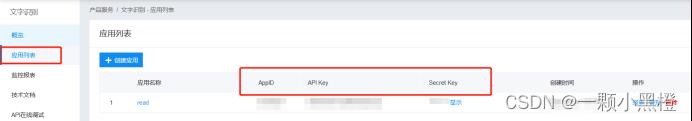

b.创建应用:

假设命名为read:

需要记下API Key、Secret Key,以便后续获取access-token.

access_token的有效期为30天,需要每30天进行定期更换

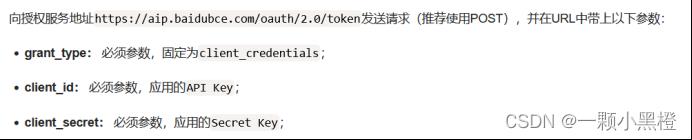

access_token的获取方法:

https://aip.baidubce.com/oauth/2.0/token?grant_type=client_credentials&client_id=****&client_secret=****将上面的链接修改成自己的参数,具体如下:

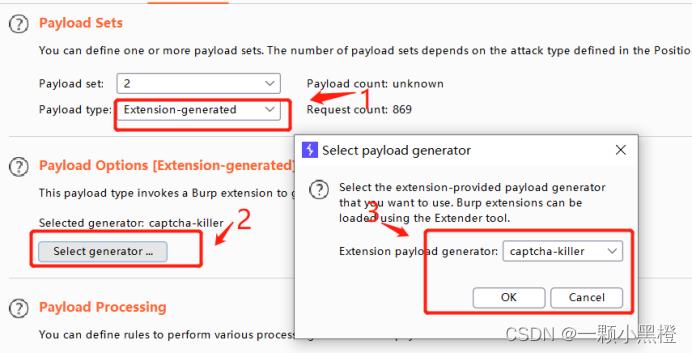

在burpsuite的captcha-killer模块左下角请求中右键使用baidu orc模块,粘贴token,点击识别

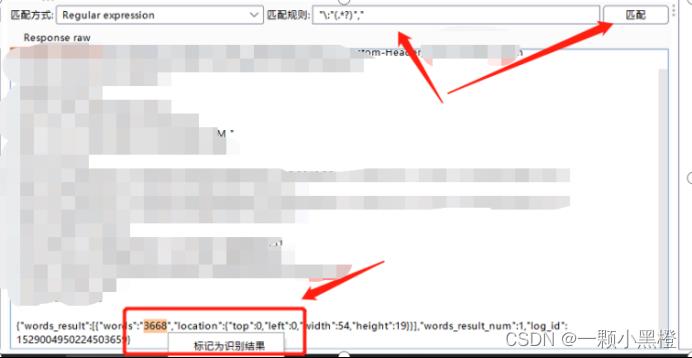

返回respones raw,下拉到最下方,对识别结果位置标出右键标记为识别结果,点击匹配

0#03 结合intruder暴力破解

抓包发送到intruder

intruder有4个模块:

sniper :使用单一payload组,常见漏洞请求中单独进行fuzz测试

Battering ram :使用单一payload组,常用于在请求中把相同的输入放到多个位置

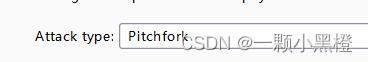

Pitchfork :多个payload组,常用于不同位置,本次使用的pitchfork

Cluster bomb :多个payload组,进行交集破解

此处设置了两个变量,一个为password,一个为验证码

此处设置了两个变量,一个为password,一个为验证码

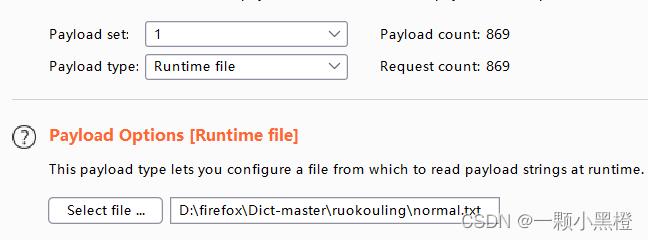

设置payloads:

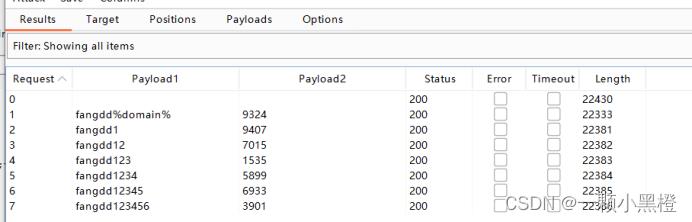

Start attack开始爆破:

Start attack开始爆破:

建议Options中的线程为1

注意:如果出现问题可以考虑下路径上是否存在中文

最后可根据返回值的长度Length查看是否成功(这里没有爆破成功,但达到预期效果了)

使用百度云识别结果精确度和准确度不高,只能识别超好识别的验证码。可以使用ddddocr或自己编写代码提高准确性。如图为百度api识别其他网站验证码结果发生错误。

参考链接:

链接2:https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html

https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html

连接3:https://blog.csdn.net/weixin_45808483/article/details/121392526

Burpsuit安装sqlmap插件

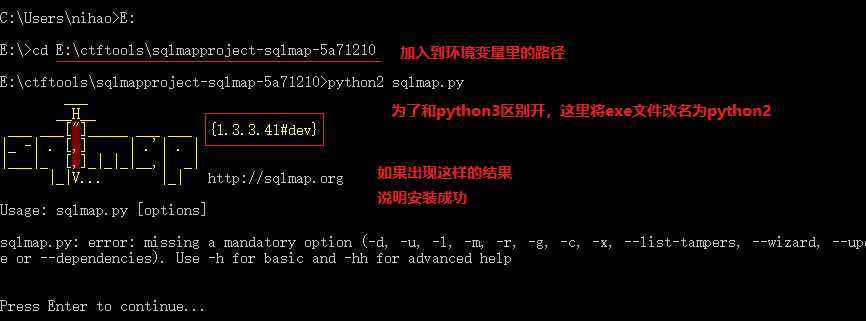

1.首先我们要拥有python2的环境,sqlmap.py目前不支持python3

2.下载sqlmap的jar插件

3.设置对应的环境变量

4.看是否安装成功

5.打开burpsuit

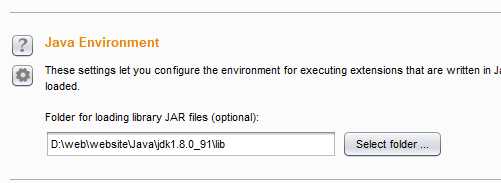

Extender > option >Java Environment >Select folder(安装java的lib地址,如下图)

Extender > Extensions> Add > jar > Sqlmap.jar

问题:

我自己电脑里有pycharm,不知道为什么用之前的办法从burpsuit sent to sqlmap时总会调用pycharm,我猜想是不是默认方式不对(因为py文件可能默认会用pycharm打开)

我原本想说要不就把sqlmap.py选择默认用cmd打开,但是系统说不可以,emmmmmm

又一想它是说py文件不能用cmd(可能是文件类型不匹配)

那我要是用命令行的话是不是可不可以用python的命令行exe

就找到sqlmap.py,右键属性,更改默认打开方式,找到之前添加到环境变量里的那个python2.exe

在burpsuit中·抓包后 sent to sqlmap ,成功调用命令行

这里也可以用co2的方法:https://blog.csdn.net/cjx529377/article/details/81490750

相当于是页面形式,将sql语句写在相应的位置进行操作

————————————————————————————————————————————————————————————————

这里在找自己的问题时发现了别人的问题,也一起分享给大家

sqlmap 加入环境变量中后,cmd 下 sqlmap.py 是可以正常运行的,burp send to sqlmap 就不行了,会提示没有找到这个命令不是内部程序。

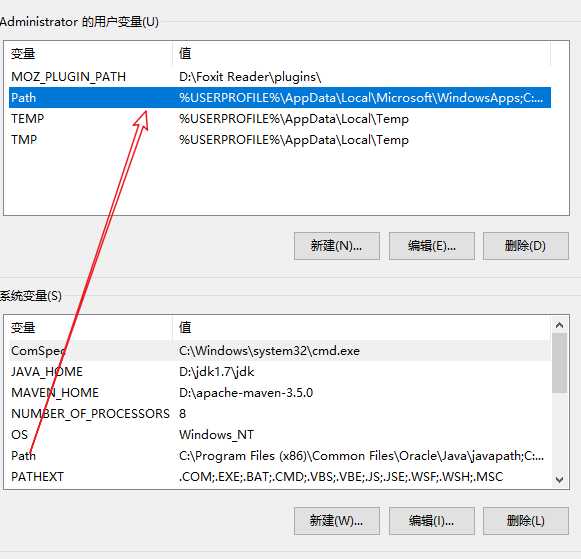

解决办法是把系统中的 python 环境变量和 sqlmap 环境变量同样在 administrator 中设置一份,如下图:

设置往后重启生效。为什么系统环境变量没有生效而 administrator 生效了,可以理解成 burp 调用 sqlmap 和 python 时,用的是当前用户 administrator 的环境变量而不是系统的。

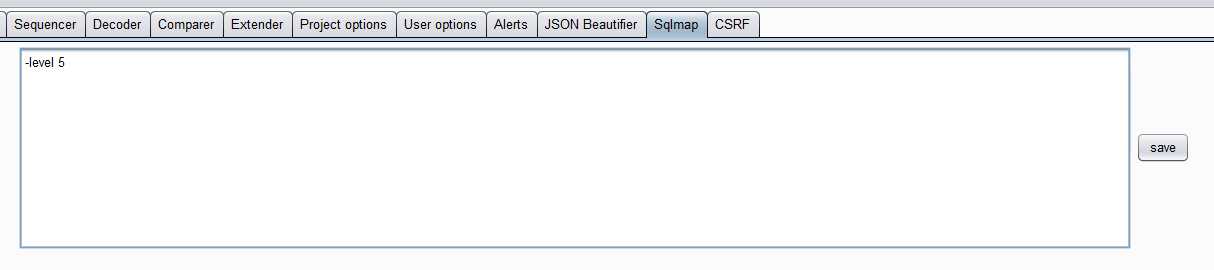

再说一下 sqlmap 插件之前说到的那个框,你会发现 sqlmap 插件执行的是一个基本的命令只有一个 - r 参数,如果有特殊需求怎么办,例如 - level 5,这时候打开这个框输入 - level 5 然后保存就可以了,再次运行插件的时候这个参数就会加上,如下图:

最后,再说一下注入复测时的问题,当一个注入点被测出来后,开发去修改,改好后再复测依然存在,可是开发修了,参数化查询了,特殊符号也过滤了,那么可能就是缓存的问题,怎么判断?

没有扫描过程,直接输出注入点 payload 就是缓存,sqlmap 扫描时会先去自己的扫描记录里过一遍,有记录的话就会直接出记录的结果,这个目录在 C:UsersAdministrator.sqlmapoutput 中,里面都是以文件夹方式存放的之前的扫描项目,删除即可。或者用参数 --purge-output,清除所有的记录。

以上是关于burpsuite安装插件captcha-killer识别验证码的主要内容,如果未能解决你的问题,请参考以下文章