超细DVWA靶场搭建--(小黑栈渗透测试初级篇1)

Posted 小黑日志

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了超细DVWA靶场搭建--(小黑栈渗透测试初级篇1)相关的知识,希望对你有一定的参考价值。

前言:对于渗透测试这块,最初阶段建议先学习一下前、后端知识,然后再学习一到两门语言,这样子方便后续的成为大佬做好基石。渗透测试的方向上建议先web渗透 -- APP渗透 --内网渗透,多打靶场多理解漏洞的原理和工具的利用,在学习的过程中遇到的问题多做笔记和记录,一定要拥有自己的知识框架体系。骚年--冲冲冲~

靶场无疑是渗透理解过程及概念的最好的成长最快的东西,废话不多说,直接上

DVWA环境搭建需要:

目录

一、phpstudy安装

1、phpstudy ---- php调式环境的程序集成包,根据自己的电脑配置选择下载64位或32位。

https://www.xp.cn/ 官网下载地址

2、下载后直接运行phpstudy程序,默认路径下会生成一个phpstudy_pro文件夹

3、启动运行mysql和apache (数据库和服务器)

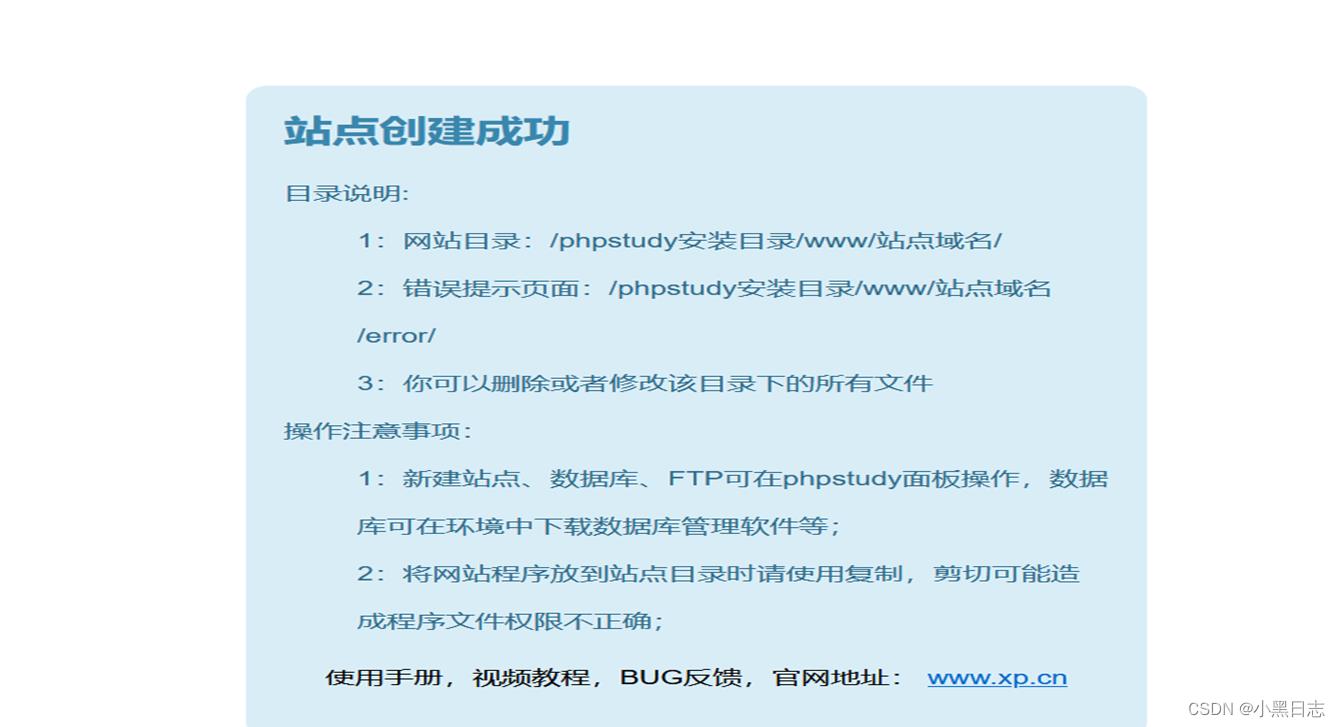

4、访问 http://127.0.0.1 看到这个即表示安装成功,这里做一下说明,这里的自定义安装的盘/phpstudy/www 这里的目录是运行php脚本的地方,如果后面有需要php环境测试或者项目搭建的,放在这个目录下即可(这里可能会出现一些问题,在www目录下创建文件夹或者创建php文件,然后访问测试一下)

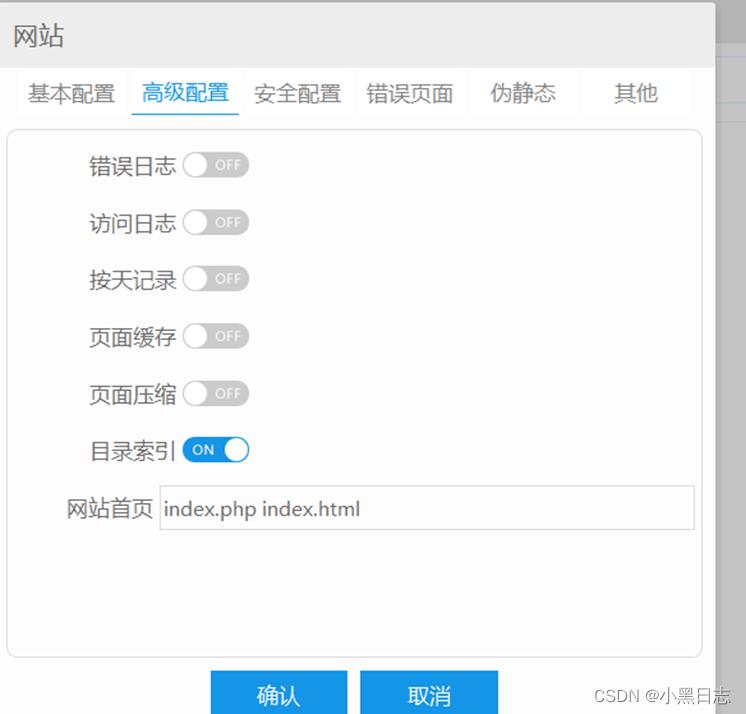

问题一: phpstudy不显示目录列表

解决:在网站中选择 管理 --> 修改 --> 高级设置 --> 目录索引打开就行【访问的时候需要添加文件名,如:http://127.0.0.1/dvwa】

提示:我这里安装的是官网的8.1版本,老版本显示目录列表的在 其它选项菜单-->Phpstudy设置 --> 允许目录列表即可

问题二: 出现403页面,无法访问

解决:phpstudy中选择 设置 --> 配置文件 --> vhosts.conf --> 找到 Options Indexes FollowSymLinks ExecCGI(配置文件中optios后面添加 Indexes)

二、DVWA安装

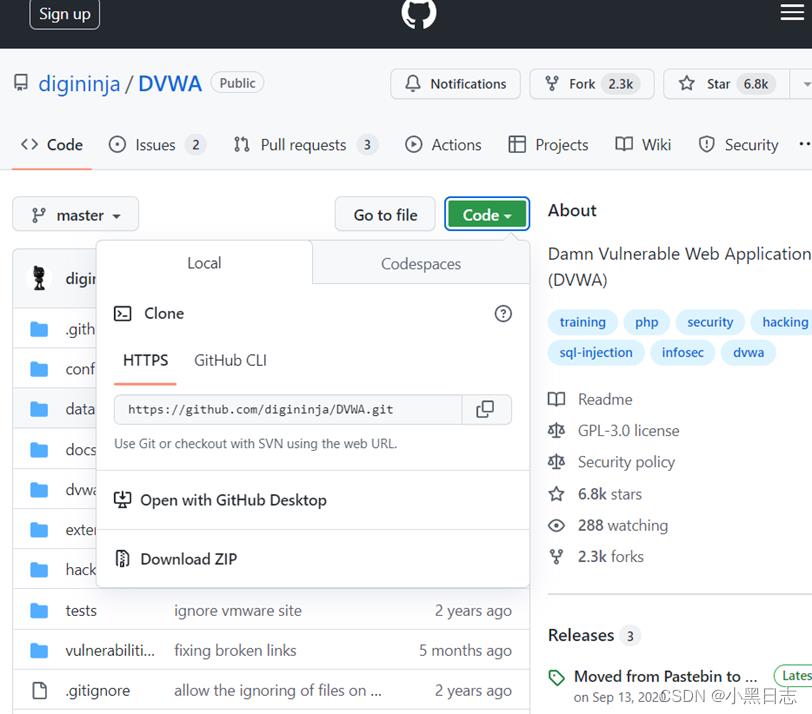

1、在giethub上下载源包,然后将文件解压到phpstudy/www的目录下

http://github.com/digininja/DVWA

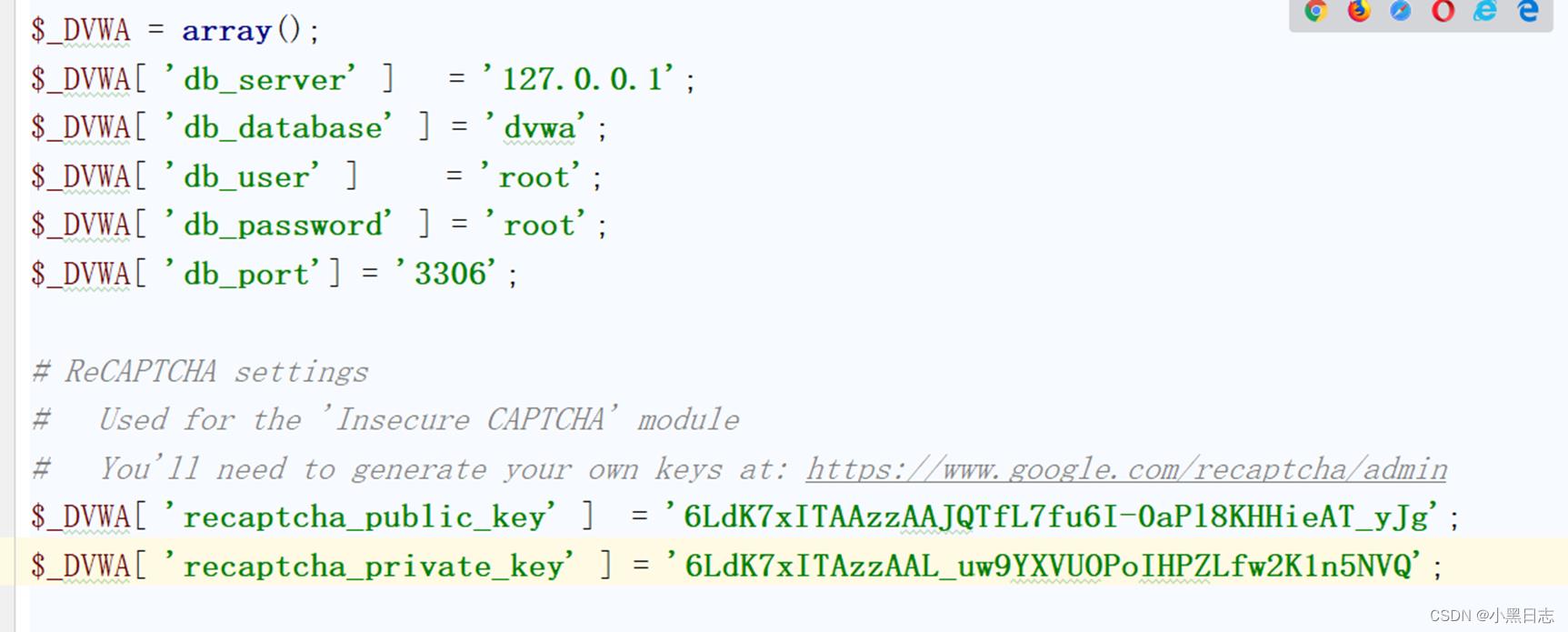

2、然后配置dvwa中配置文件,首先第一个是config文件中的config.inc.php.dist,将这个文件复制一份在这个目录下,更改名字为config.inc.php,然后修改里面数据库的配置信息。

6LdK7xITAAzzAAJQTfL7fu6I-0aPl8KHHieAT_yJg

6LdK7xITAzzAAL_uw9YXVUOPoIHPZLfw2K1n5NVQ

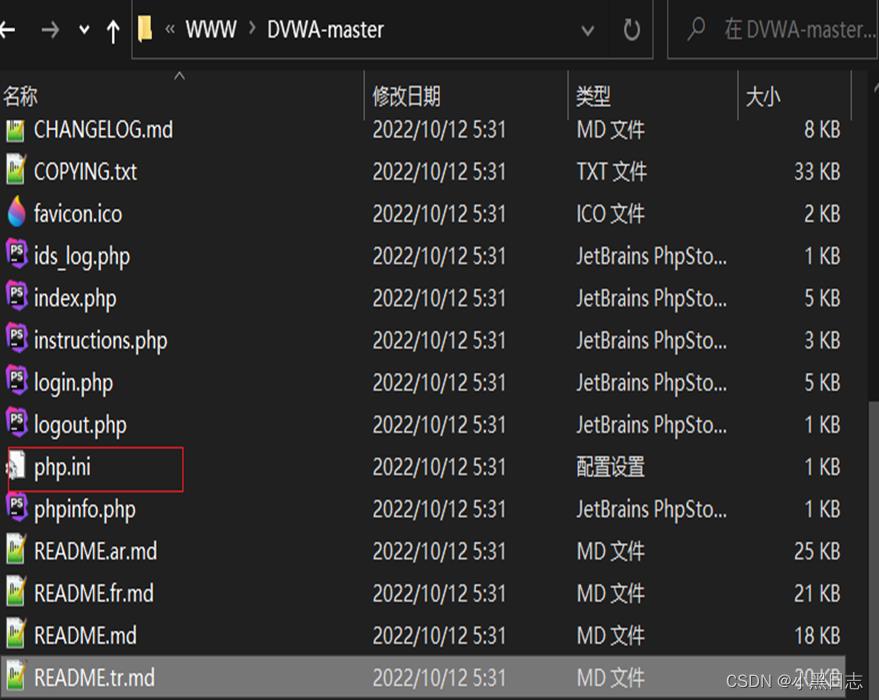

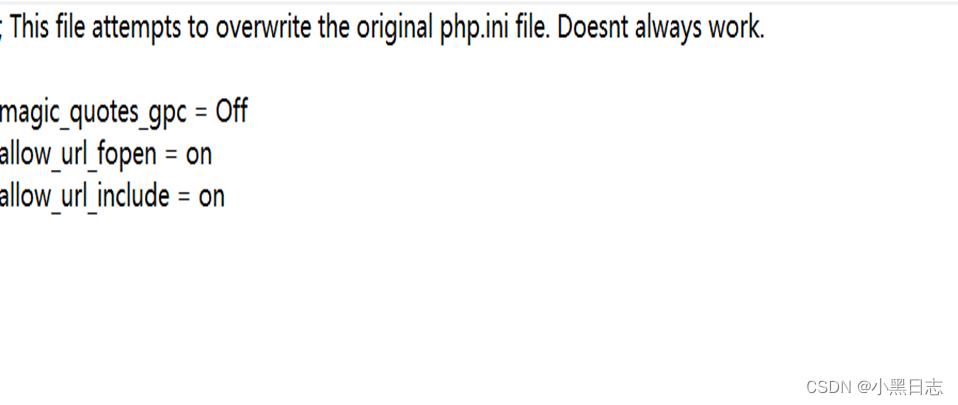

3、修改dvwa中的php.ini文件

allow_url_fopen=on

allow_url_include=on (如果原配置文件就是这样子就不需要修改)

4、访问http://127.0.0.1/DVWA 默认登录账户密码

| 账户 | 密码 |

| admin | password |

| gordonb | abc123 |

| 1337 | charley |

| pablo | letmein |

| smithy | password |

在我的资源里面有现成的dvwa的环境,初心是希望如果在配置的过程中出现错误可以有参照的对比版本,希望大家共同进步。

扬帆起航,骚年们,加油,你们是最强的!!!

新版Burp Suite全模块详细使用篇<宝藏文> -- 小黑渗透工程栈(工具篇2)

本篇文章关于Burp Suite 的模块的详细说明,以及使用说明,但实际上的功能不仅仅局限于此,需要各位在实际使用过程中详细发掘,总共十三个模块,建议先从Proxy开始然后一个一个模块地玩。【此篇为burp suite 8.2版本为原型做的使用教程】

新版burp suite安装超细教程 -->

目录

1、Targe是帮助渗透更好地了解目标应用的整体状况、当前工作涉及哪些目标域、分析可能存在的攻击面等信息,它的组成由三部分组成

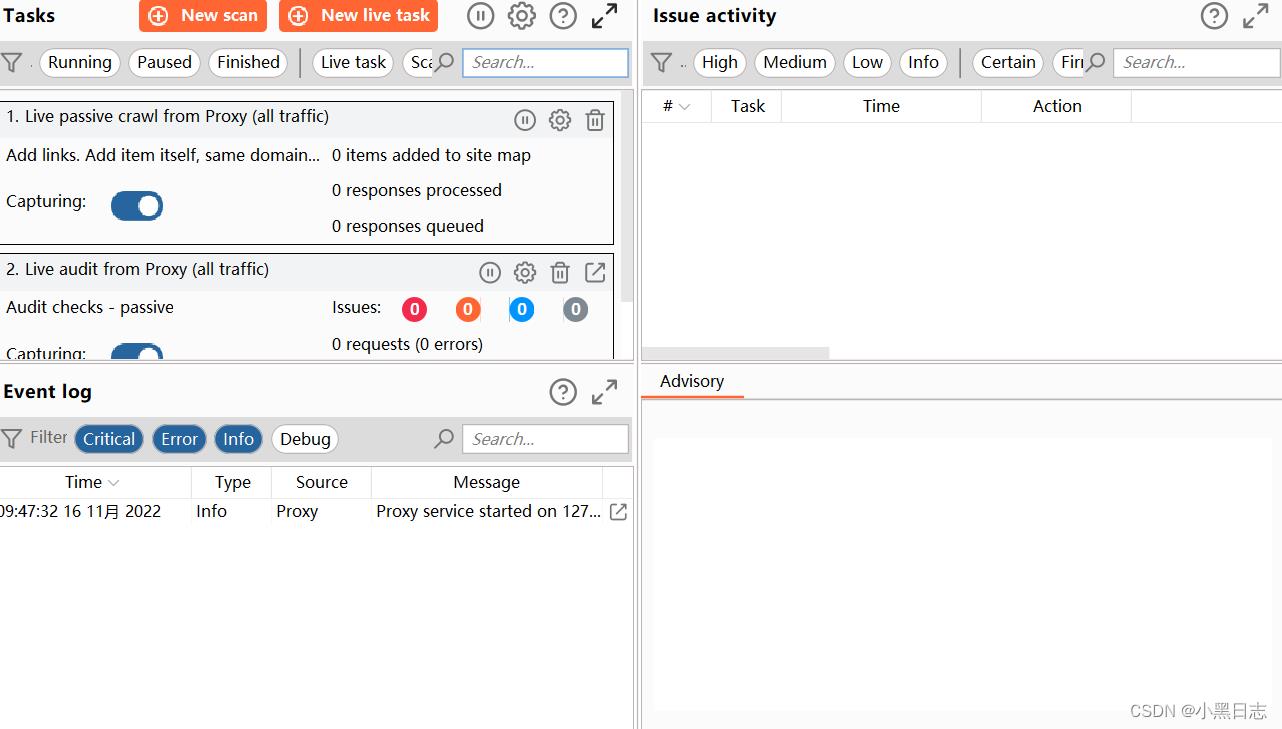

一、Doshboard模块

1、Doshboard模块主要分为三小块

Tasks : 任务

Event log: 事件日志

issue activity: 动态发现的问题

默认开关

1、live passive crawl from proxy(all traffic) (被动抓取来自代理流量)

2、live audit from proxy(all traffic) (实时审计来自代理流量)

2、new scan (主动扫描)

scan details 选项有两个,一个是爬虫+审计,第二个是只有审计 然后填上URL即可

scan configuration 可以设置自己的UA头,或者按照默认配置即可

Application login options 应用登录选项,只有爬虫检测到登录表单会自动提交,可以自定义设置账户密码,审计用不到

Resource pool options 并发数配置,默认为10

3、new live scan(被动扫描)

live audit 动态审计

LIve passive crawl 动态被动爬虫

Tools scope 选择proxy、Repeater、Intrude审计那些流量

Everything 包含所有

suite scope 使用burpsuite 里加入scope

custom scope 自定义选项,可以使用suite scope,可以新增等

deduplication 删除重复url,减少重复扫描,默认没有选

其它功能和主动扫描一样说明二、Target模块

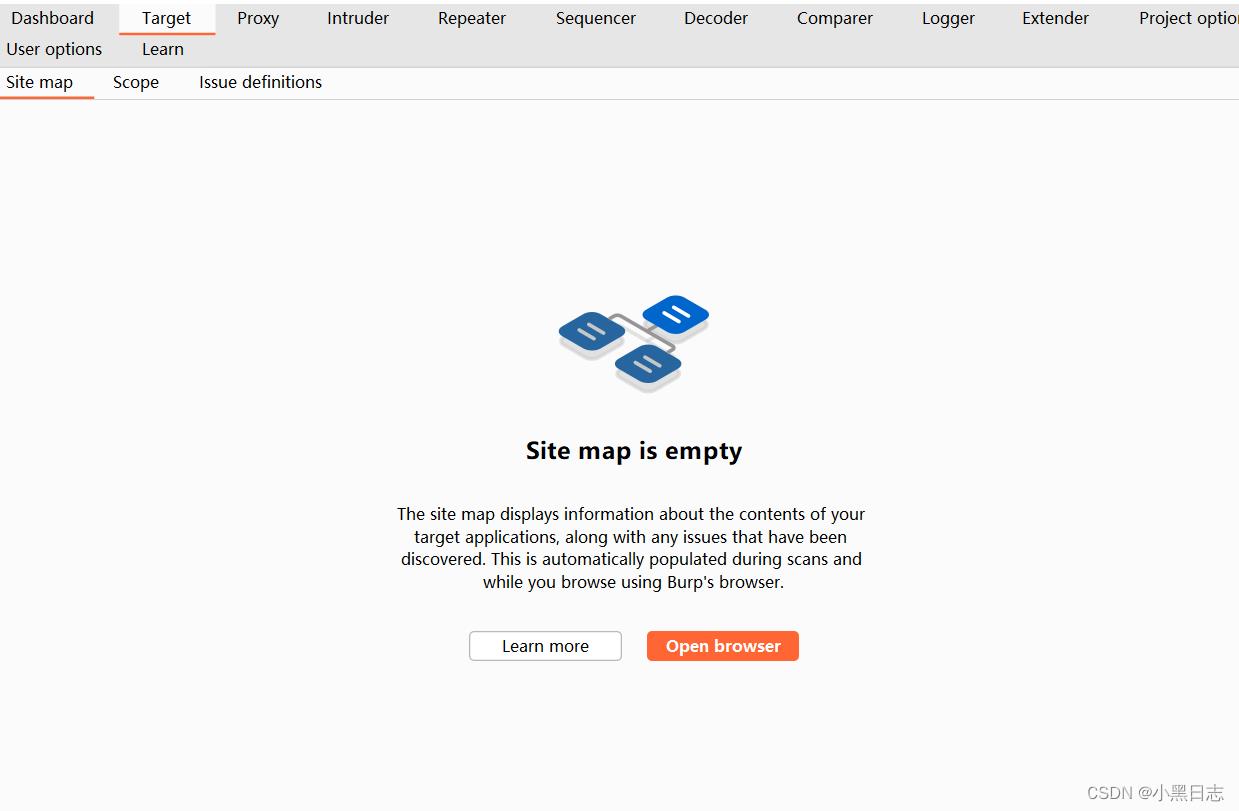

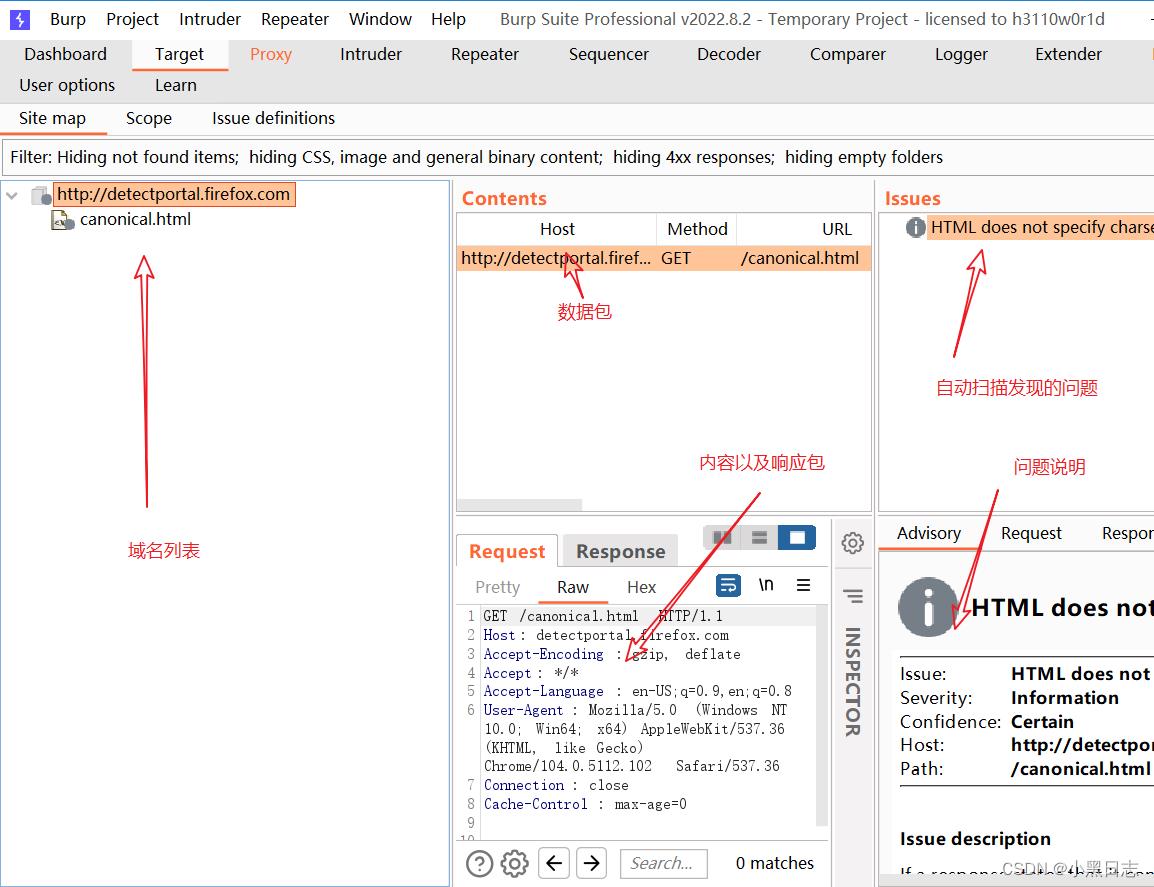

1、Targe是帮助渗透更好地了解目标应用的整体状况、当前工作涉及哪些目标域、分析可能存在的攻击面等信息,它的组成由三部分组成

site map 网站地图

scope 范围

issue definitions 字段、专业词汇说明

site map 功能模块详解

scope 功能模块详解

Incude in scope 定义范围内规则

exclude from scope 定义排除范围内规则

渗透测试过程中,可以通过域名或者主机名去限制拦截内容,如果想细粒度化,比如只想拦截login目录下的所有请求,此时的作用域就是目录

场景:

1、限制站点地图和proxy历史中的显示结果

2、告诉Burp proxy 拦截哪些请求

3、burp spider抓取哪些内容

4、burp scanner自动扫描哪些作用域的安全漏洞

5、在burp Intruder和Burp Repeater中指定URL

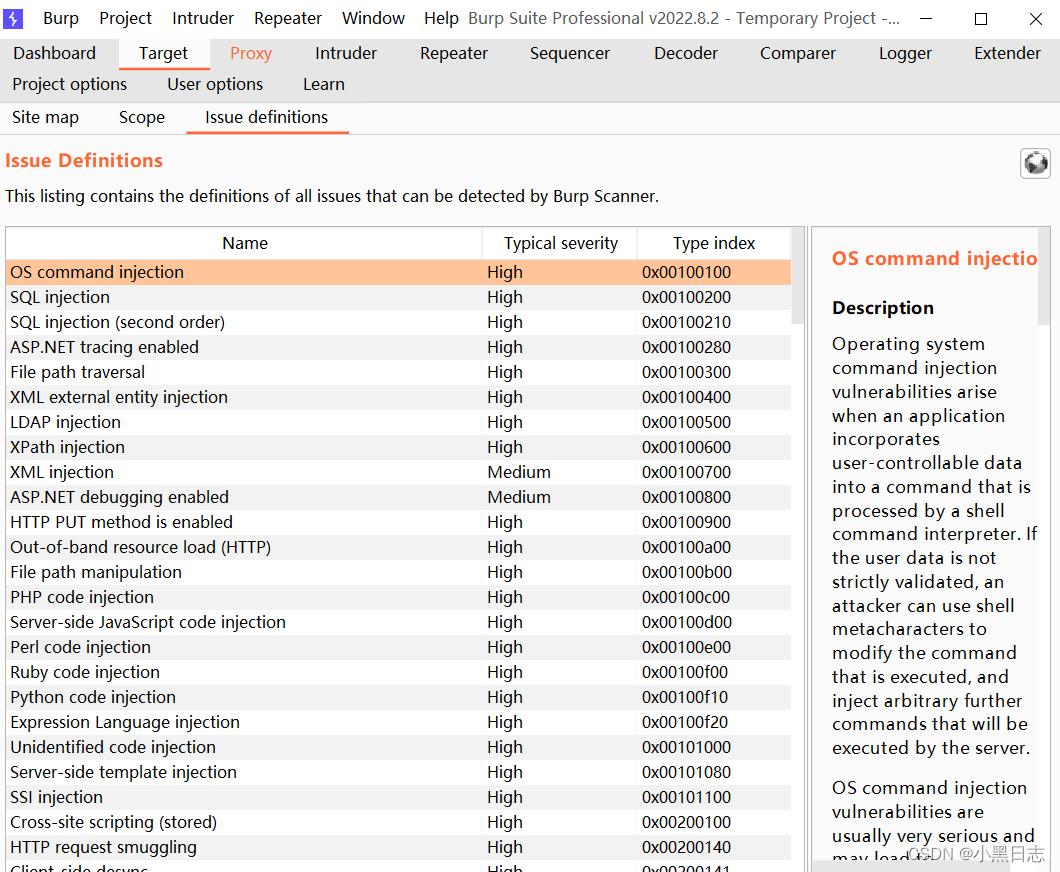

Issue definitions 模块

这里就不做过多的解释了,安全专业的词汇和定义说明

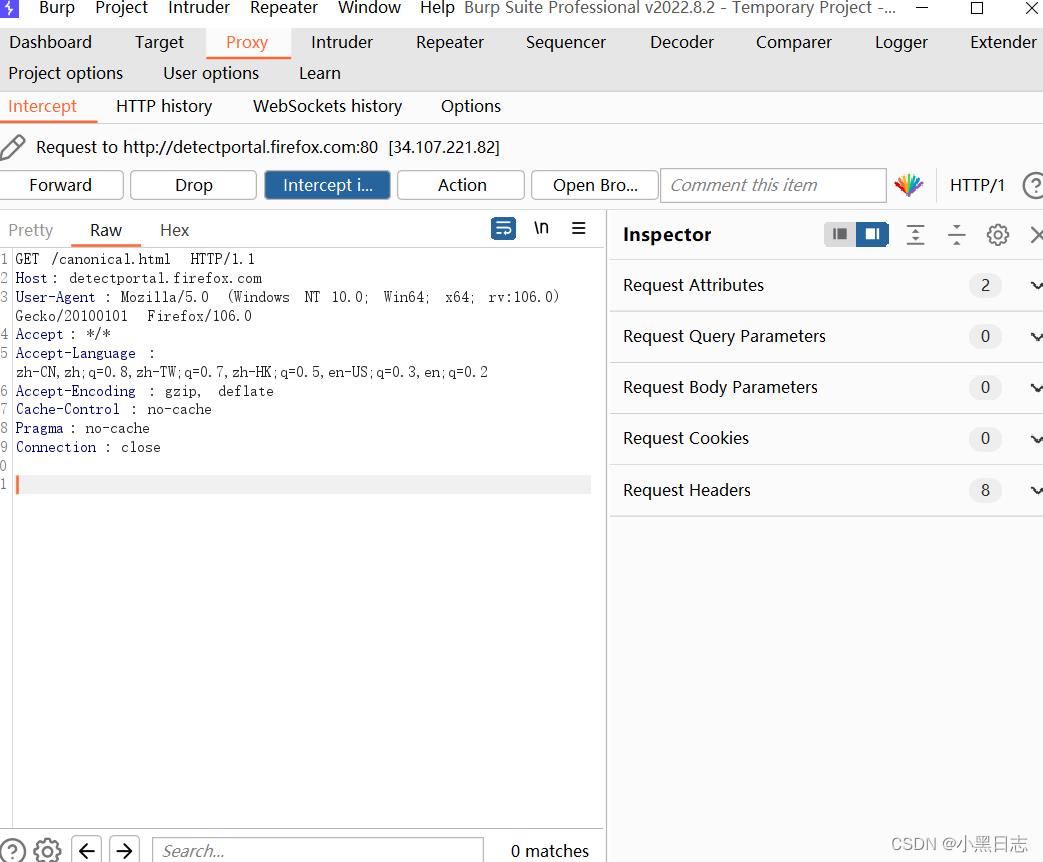

三、Proxy模块

proxy模块分为四个部分

Intercept 用于显示和修改HTTP请求和响应

HTTP history 请求产生的细节

WebSockets history 记录WebSockets数据包

Options 代理监听、请求和响应

Intercept模块 模块说明

Forward 修改或查看对应的信息,发送到服务器或浏览器

Drop 把抓取到的不要的数据包丢掉

Intercept is off 代理流量拦截的开关,off/on

Action 菜单可用的动作行为操作可以有哪些操作

Raw 拦截的数据详情

params 拦截请求包带的参数

Hex 十六进制的形式查看拦截的请求包

Inspector 检查数据信息

Inspector下的检查说明

Request Attributes 这里可以设置HTTP请求协议的版本,以及请求的路径

Request Query Parameters 可以设置get请求中的参数内容

Request Body Parameters 可以设置post请求中的参数内容

Request Cookies 可以设置Cookies中的key或者值

Request Headers 这里可以设置HTTP请求头

右边的框 commentfieId 是给请求和响应包添加注释,在history选项卡中识别他们

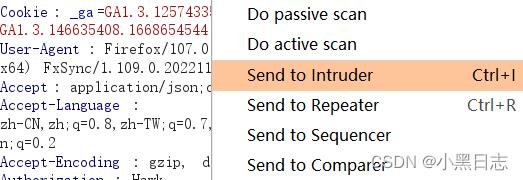

接下来我们看一下菜单~

scan 发送到扫描模块

Do passive scan 发起被动扫描

Do active scan 发起主动扫描

Send to XXXX 发送到其他模块

Engagement tools 用一些工具地当前请求进行处理

Find references 在历史记录中找到对当前请求地址进行引用的记录

Discover content (下面是模块细节说明) 对亲求的地址发起目录以及文件的扫描【可以作为基本的目录扫描工具,选择config模块相当于一个爬虫工具】

control模块说明 【执行层】

session is running 点击开始

显示扫描开始后进行中的任务

config模块说明: 【配置层】

TARGET

start directory 选择扫描的目录

Discover 扫描目录选项

files and directories 文件+目录

files only 仅文件

directories only 仅目录

Recuse subdirectories 扫描的深度,子目录级别

Filenames 扫目录字典配置【可以自定义也可以使用默认带的自字典】

Names obsereced in use on target site 用网站中发现的名字构成字典

Derivations based on discovered items 基于已经存在的名称进行猜测

File EXtensions 设置拓展名(后缀之类的)

test these extensions 测试这些拓展名

Test all extensions obserced on target site 不测试这些拓展名

Test these variant extensions on discovered files 测试扩展名变体,有利于挖出备份文件

Test file stems with on extension 测试没有拓展名的文件

Discovery Engine 特殊设置

case sensitivity 匹配的大小写是否敏感

Add discovered content to suite map 将枚举到的内容保存到site map 中

copy ...... 复制site map

Spider from discovered content 爬取发现的内容

Number of discovery threads 设置爆破的线程

Number od spider threads 设置爬虫的线程

site map 模块说明 【显示层】

显示收集到的文件和目录列表

Change request method 改变请求的HTTP方法

Change body encoding 改变请求内容的格式,它可以把正常的表单内容改成分块上传

copy XXXXX 复制该内容

paste from file 从文件中复制

save item 保存数据

Don't intercept request 通过当前请求的一些值来设置不拦截对应的内容

不拦截这个域名

不拦截这个IP

不拦截这个文件的拓展名

不拦截这个目录

do intercept 拦截响应包

URL-encode as you type 选中字符进行url编码 Http history/WebSocket 模块说明

两个都是历史记录,记录通过Burpsuite代理发起的HTTP/WebSocket 请求以及对应响应的内容

关于模块设置说明

FilIter by request type 按请求类型进行筛选

show only in-scope items 仅显示作用域内的记录【target的scope模块设置作用域】

Hide items without responses 隐藏没有响应的记录

show only parameterized 显示有参数的请求

Filter by MIME type 根据MIME这个类型来进行过滤【content-Type请求头的值】

Filter bystatus code 根据请求状态码来过滤

Filter by search term 更具搜索的内容来进行过滤

Regex 启动正则

Case sebsitive 区分大小写

Negative search 反向搜索(没有指定字符的返回会被匹配

Filter by file extension 根据文件后缀名来过滤

filter by annnotation 根据注释来过滤

show only comented items 只显示有备注的记录

show only highlighted items 只显示设置了高亮的记录

Filter by listener 根据端口来过滤Options模块说明

Proxy Listeners 配置代理监听地址

这是主要的核心模块,配置代理抓取流量的首要条件

ADD 添加监听地址

Binding模块说明

Bind to port 端口设置

loopback only 地址代理选项1,Burpsuite的代理只有本地可以访问

ALL interfaces 地址代理选项2,同一网络下,以设置本电脑IP设置为网络代理,可以截取其它的网络链接请求包

Specific address 地址代理选项3,指定网卡地址进行监听

Request handling 软件设置代理,这里可以抓客户端的包,而不是浏览器的包

redirect to host 重定向的地址

redirect to port 重定向端口

Force use of TLS 强制使用HTTPS

Certificate 代理证书设置模块【这里不做详细说明,默认配置即可】

TLS protocols / Http TLS协议,选中即为HTTP/2协议

EDIT 修改监听地址

Remove 删除监听地址

Import/export CA cetificate 下载CA代理证书(浏览器先挂代理,然后访问http://burpsuite/cert

Regenerate CA certificate 重新生成CA证书(需要重新启动Burp suite)

Intercept Client Requests (拦截请求的规则配置)

默认选项即可,也可自定义,对自定义添加配置和最下面两个选项做说明,其他就不做说明

ADD自定义配置说明

Boolean operator 设置拦截规则逻辑,And或者Or

Match type 设置根据什么来拦截

Domain name 根据域名拦截的数据包,解决burpsuite抓到我们不想要的网站数据包

IP address 根据IP地址拦截,它的值可以是一个IP段

Protocol 根据协议拦截,只有HTTP和HTTPS可以选

HTTP method 根据HTTP请求方法来拦截

URL 根据URL来拦截

File extension 根据文件拓展名来拦截

Cookie name/Cookie value 根据COOkie的key或者值拦截

Any header 根据请求头拦截

Body 根据请求实体内容进行拦截

Param name/Param value 根据参数名或者值来拦截

Listenner port 根据请求的端口进行拦截

Match relationship 根据匹配类型的不同,内容可能也不同,不过也就是指定匹配/不匹配或者指定匹配什么

Match condition 匹配的详细内容

第一个选项 对于请求中换行格式自动处理

第二个选秀 自动更新Content-Length 这个请求头的长度,主要用于修改数据

Intercept Server Responses (拦截响应的规则配置) 默认配置即可,详情可参考上面

Intercept WebSockets Messages (拦截WebSockets的配置)

第一个是拦截客户端到服务器

第二个是拦截服务器到客户端

Response Modification (对响应内容的修改)

字段选项说明

Unhide hidden from fields 显示from表单中所有隐藏的字段

Prominently highlight unhidden fields 高亮显示

Enable disabled from fields 启动from表单中被禁用的字段

Remove input field length limits 删除输入框汇中对数据长度的设置

Remove javascript from validation 删除所有javascript验证

Remove all javascript 删除所有javascript代码

Remove <object> tags 删除object标签

Convert HTTPS links to HTTP 强制HTTPS转HTTP

Remove secure flag from cookies 删除Cookie中的安全标志Match and Replace (通过正则匹配替换请求或响应的内容) 默认配置即可,也可自定义正则匹配内容,修改匹配到的内容

TLS Pass Through (TSL直接连接)通过添加访问地址,直接通过SSL进行连接,解决浏览器代理进行SSL连接时报错。

Miscellaneous (其他设置) 大多用于协议之类的配置,默认配置即可

四、Intruder模块

Intruder 为web应用程序自定义攻击模块,首先我们先将Proxy抓取到的数据包丢到Intruder模块,然后根据下面的模块说明自定义修改配置,进行攻击。

Intruder 模块说明

新版本的Intruder模块多了个资源池

positions 选择攻击模式和攻击范围

payloads 有效载荷 【攻击字典模块配置】

Resource Pool 资源池管理情况

Options Intruder攻击配置模块

Positions 模块说明

Attack type 攻击模式设置

sniper 对变量依次进行爆破。多个标记依次进行

battering ram 对变量同时进行爆破,多个标记同时进行

pitchfork 每一个变量标记对应一个字典,取每个字典的对应项

cluster bomb 每一个变量对应一个字典,并且进行交集破解,尝试各种组合

add 插入一个新的标记

clear 清楚所有标记

auto 自动设置标记【自动选中cookie、URL等参数】

refresh 模板编辑器的语法高亮显示Payloads 模块说明

Payload Sets 有效载荷集

Payload Set 指定需要配置的变量【根据选中Attack type的攻击模式有关】

payload type 攻击字典的类型

simple list 简单字典

Runtime file 运行文件

Custom iterator 自定义迭代器

Character substitution 字符替换

Recursive grep 递归查找

lllegal unicode 非法字符

Character blocks 字符块

Numbers 数字组合

Dates 日期组合

Brute forcer 暴力破解

Null payloads 空payload

Usename generator 用户名生成

copy other payload 复制其他payload

Paload Otions [simple list] 有效载荷选项

paste 粘贴

load 加载本地字典

remove 删除选中行

clear 清除所有行

Deduplicate 删除重复值

add from list 从列表中添加

Payload Processing 对加载的payload进行编码、加密、截取等

add: 选择规则类型

Add prefix 添加一个文字前缀

Add suffix 添加一个文字后缀

Match/replace 用文本字符串替换与特定正则表达式匹配的有效载荷部分

Substring 从指定偏移量(0索引)到指定长度,提取payload子部分

Reverse substring 指定从有效载荷末尾后计数结束偏移量,并从结束偏移量向后计数长度

Modify case 修改有效负载的大小写

Encode -URL ,HTML,Base64,ASCII码 对有效载荷编码加密

Decode 解码负载,url、html、base64....

Hash 对负载窒息感散列操作

Add raw payload 这将在当前处理值之前或之后添加原始有效负载值,以原始哈希形式提交相同负载

Skip if matches regex 检查当前处理值之前或之后添加原始有效负载值

lnvoke burp extension 调用一个burp 扩展来处理有效负载,扩展必须注册入侵者有效负载处理器

edit: 编辑一条规则

Remove: 删除一条规则

Up 上移

Down 下移

Payload Encoding 配置有效载荷中字符中应该是URL编码的HTTP请求中的安全传输 【可默认配置或自定义配置】Resource Pool 资源池(并发线程设置)

这是最新版将线程这个模块单独揪出来,主要是做线程并发配置,没什么特别需要备注的就没做详细说明了。

Opetions 选项卡模块

Save Options 保存选项,允许当前攻击保存到当前项目中

Request Headers 请求标头【默认选项即可】

Update content-Length header 更新内容长度标题

Set Connection header 设置连接头

Request Haders 请求引擎【原本线程是在这里设置的】

简单说明:

Number of retries on network failure 网络故障的重试次数

pause before retry 重试前等待的时间(毫秒为单位)

Attack Results 攻击结果

Store requests /responses 储存请求\\响应,会占用临时目录磁盘空间

Make unmodified baseline request 主动提供基本模板请求设置

Use denial-of-service mode 使用拒绝服务的模式,攻击发出请求不等服务器收到答复,只要发出每个请求,TCP连接将被关闭。这个功能可以被用来执行拒绝服务的应用层对脆弱的应用程序的攻击,通过重复发送该启动高负荷任务的服务器上,同时避免通过举办开放套接字等服务器响应锁定了本地资源的请求。

store full paloads 保存完整有效载荷,选择此项会将全部有效载荷值储存

Grep - Match 在响应中找到存在指定的内容的一项

match type 匹配类型

Case sensitive match 区分大小写的匹配,检查表达式是否应区分大小写

Exclude HTTP headers 排除HTTP头,指定的HTTP响应头是否应被排除在检查

Grep - Extract 通过正则提取返回信息中的内容

Grep - Payloads 如果启用此选项,会添加包含应该复选框指示当前负载的值在每个响应发现新的结果

search responses for payload strings 在响应中搜索payload

case sensitive match 检查区分大小写

exclude HTTP headers 排除HTTP标头,不对HTTP响应头进行检查

Match against pre-URL-encoded payloads 对预URL编码的有效载荷匹配

Redirection 重定向响应

Follow redirections 跟随重定向

never: 不更随重定向

on-site only 只会跟随重定向到同一个网页

In-scope only 只跟随范围内的URL

Always 总是跟随重定向,并遵循重定向到任何URL

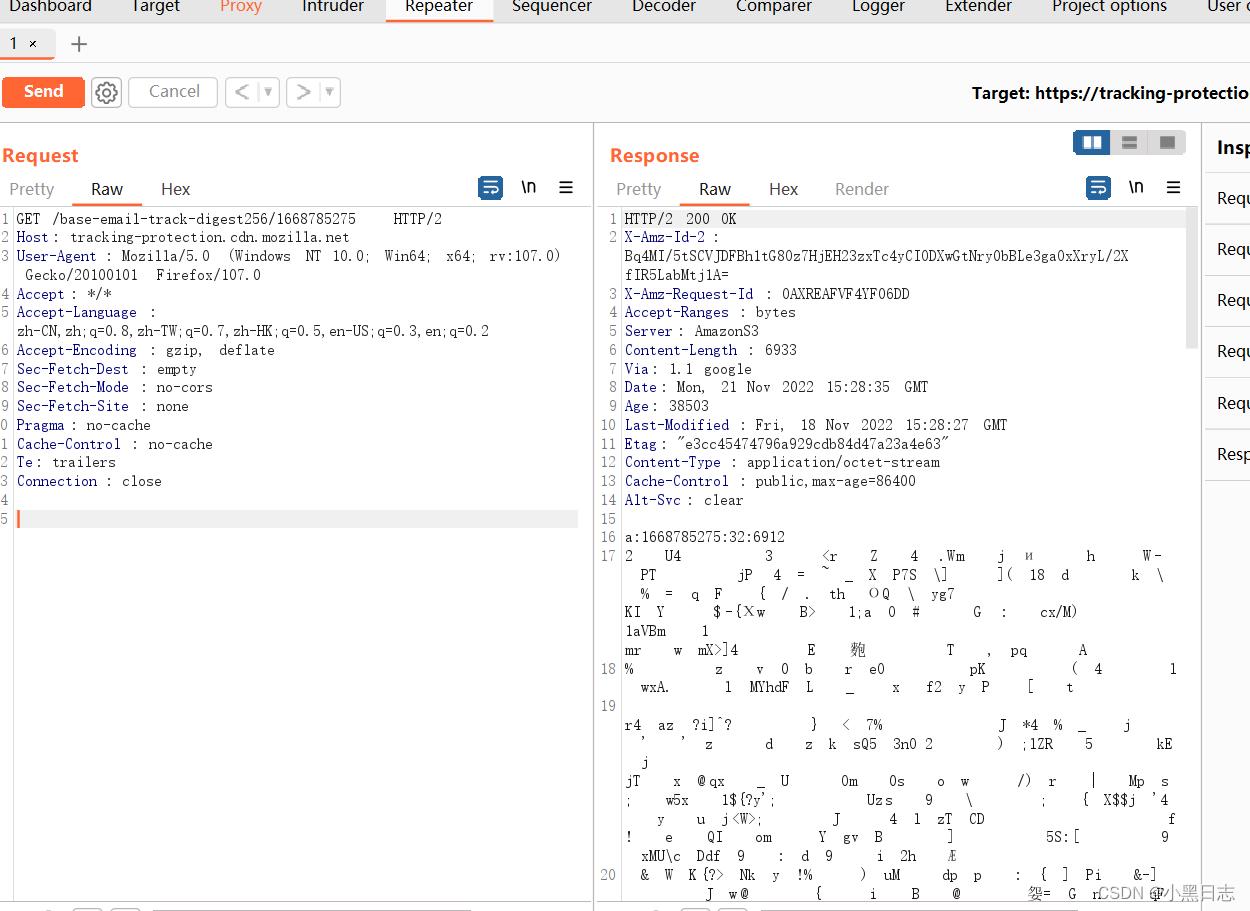

process cookie in redirections 在重定向中处理cookie五、Repeater模块--中继器

Repeater模块--中继器

它是根据抓到的数据包,如Proxy抓到的数据包,send to Repeater传递过去,作用通俗理解就是通过传递过来的数据包,根据自己的想法进行编辑,然后进行测试,看响应包反馈信息。

对于Repeater模块模块名词做一些简单的说明吧!

send 发送数据包【编辑好的数据包发送,可以看到响应包】

cancel 中断发送

Request 请求包

Response 响应包

Raw 接受到的数据包信息【包括响应包数据】

Render 反馈数据包的响应包页面【不是代码形式】

Hex 二进制数据消息

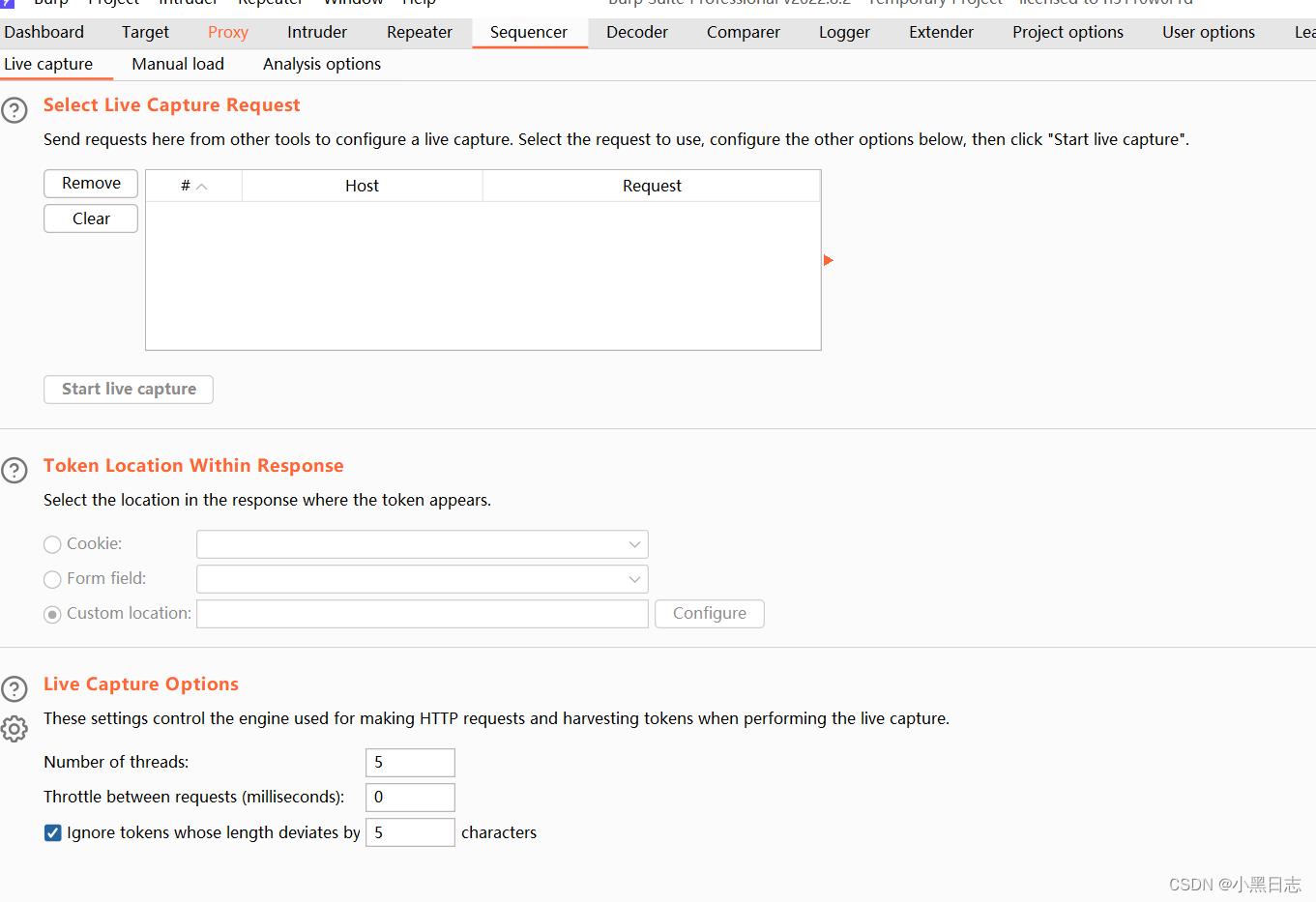

六、Sequencer模块--定序器

Sequencer模块,检测数据包质量的工具,主要是为检测数据包代码质量,检测数据是否有被伪造的风险,这个模块很少用如果不是非常熟悉系统的情况下,建议不要在生产环境中进行。

主要由三个模块组成

live capture 信息截取

Manual load 手动加载

Analysis options 选项分析

Live capture 说明

Select live Capture Request 接收从其他模块转发的数据包

start live capture 开始捕捉

Token Location Within Response 选择令牌响应位置

Live Capture Options 实时捕获请求线程配置

Manual load 模块

Manual load 手动加载

Analyze now 立即分析

Tokens loaded 令牌加载

shortest 最短

Longest 最长

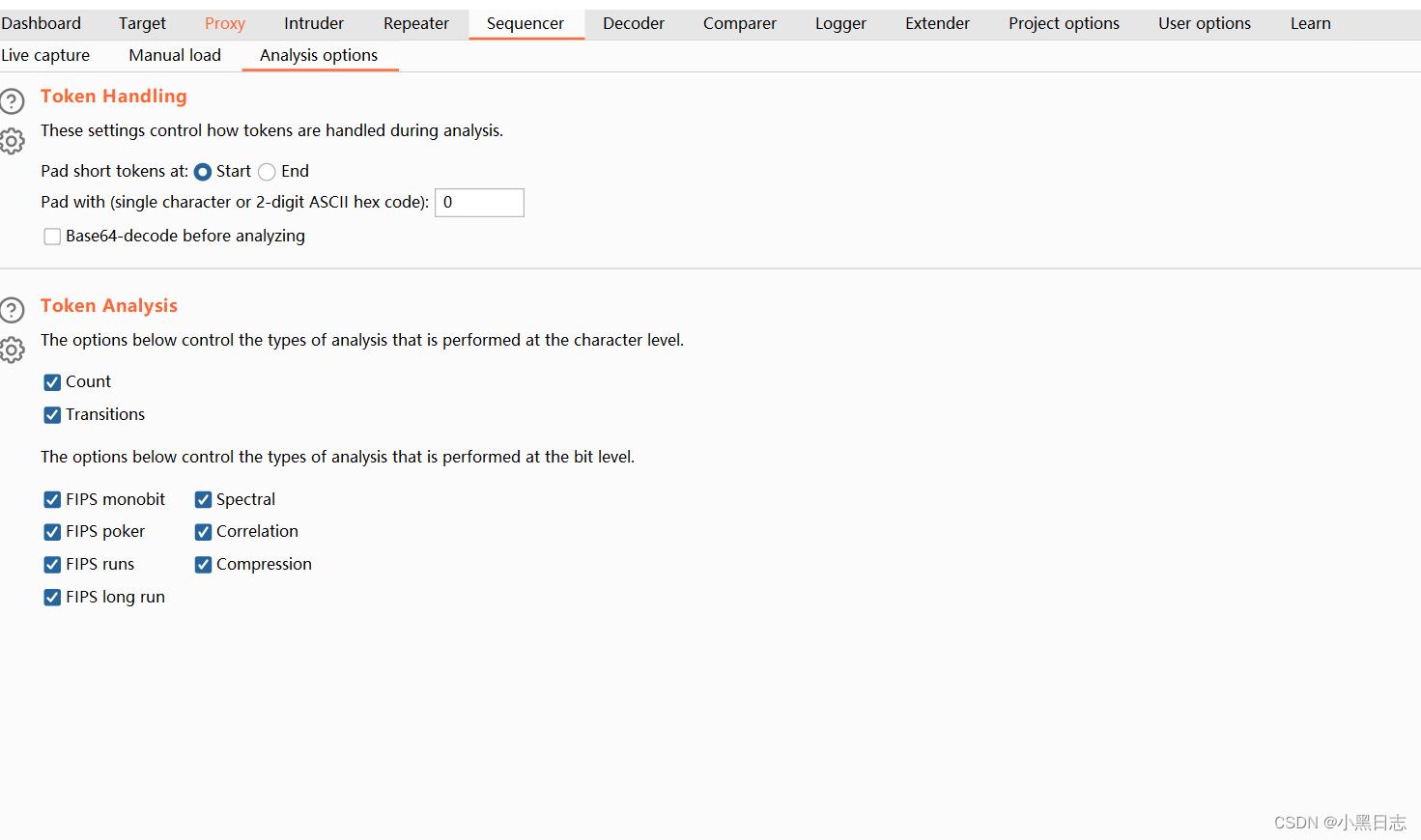

Analysis options模块

Token Handling 令牌处理

Token Analysis 令牌分析

默认配置即可

七、Decoder模块

Decoder模块,是编码和解码的模块工具,多种编码格式个多重解码加密模式。

Decode 解码

Encode 加密

Hash 散列

Smart decode 智能解码,根据自己支持的解码格式,自动尝试解码

编码类型

URL

HTML

Base64

ASCII

Hex(16进制)

octal(8进制)

binary(2进制)

GZIP

八、Comparer模块

Compare 数据比对模块,举例来说,类似登录页面,登录成功和登录失败的响应包是不一样的,因此比对两组数据,看响应的代码中数据的差异性,找突破点。

words 选项【文本数据比对结果】

bytes 字节【16进制比对结果】

九、Logger模块

Logger 查看日志模块,方便筛选需要的数据包然后也方便看到数据包的响应包,老版本是没有这个模块的,页面很简单就不详细解释了,用起来还是不错的。

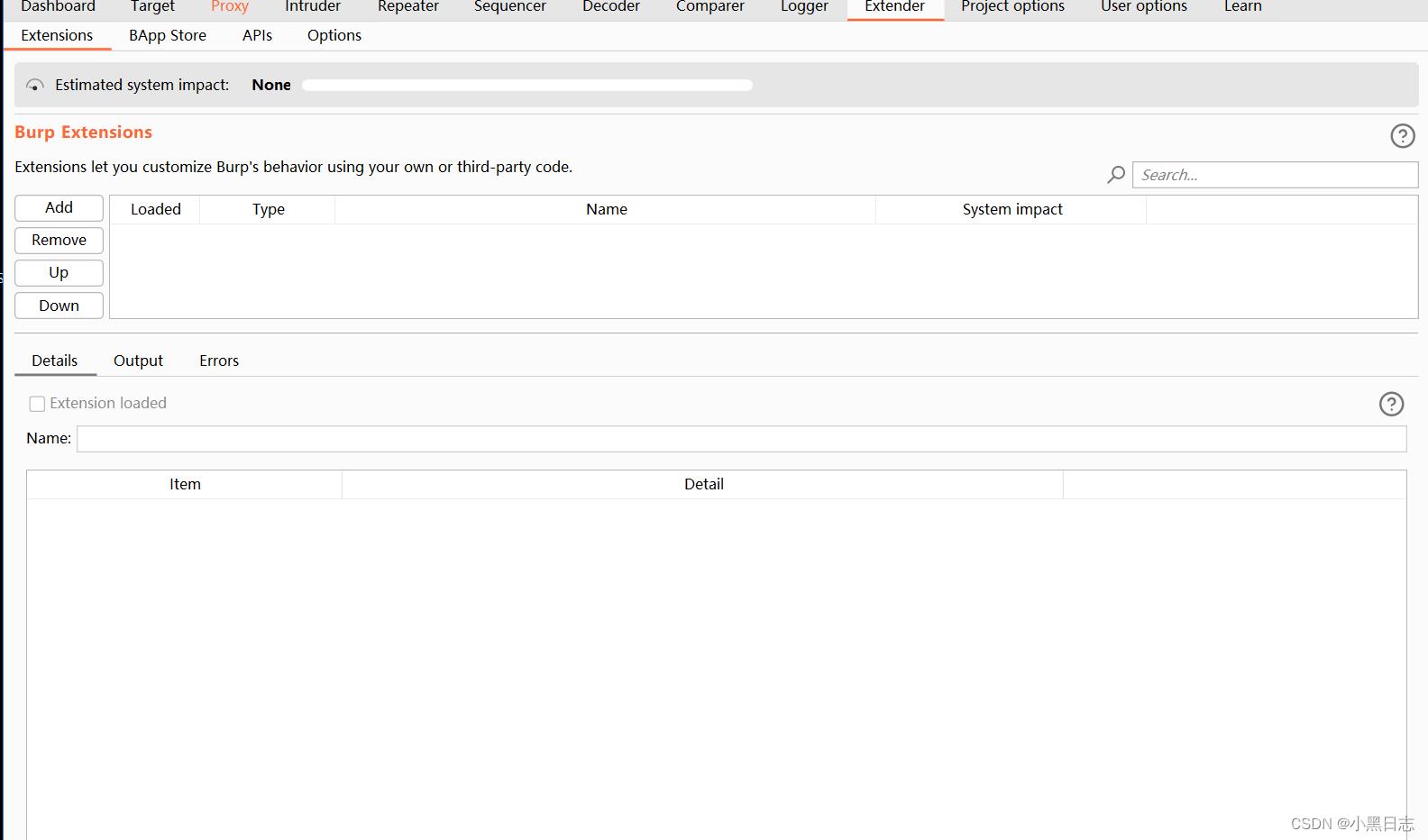

十、Extender模块

Extender 支持第三方拓展插件的功能,主要由四个功能组成。

Extender 扩展

BApp store 应用程序商店

APIS 接口

Option 选项

Extender 说明

允许使用自己的或者第三方代码的扩展插件

Details 细节

Output 输出

Errors 错误

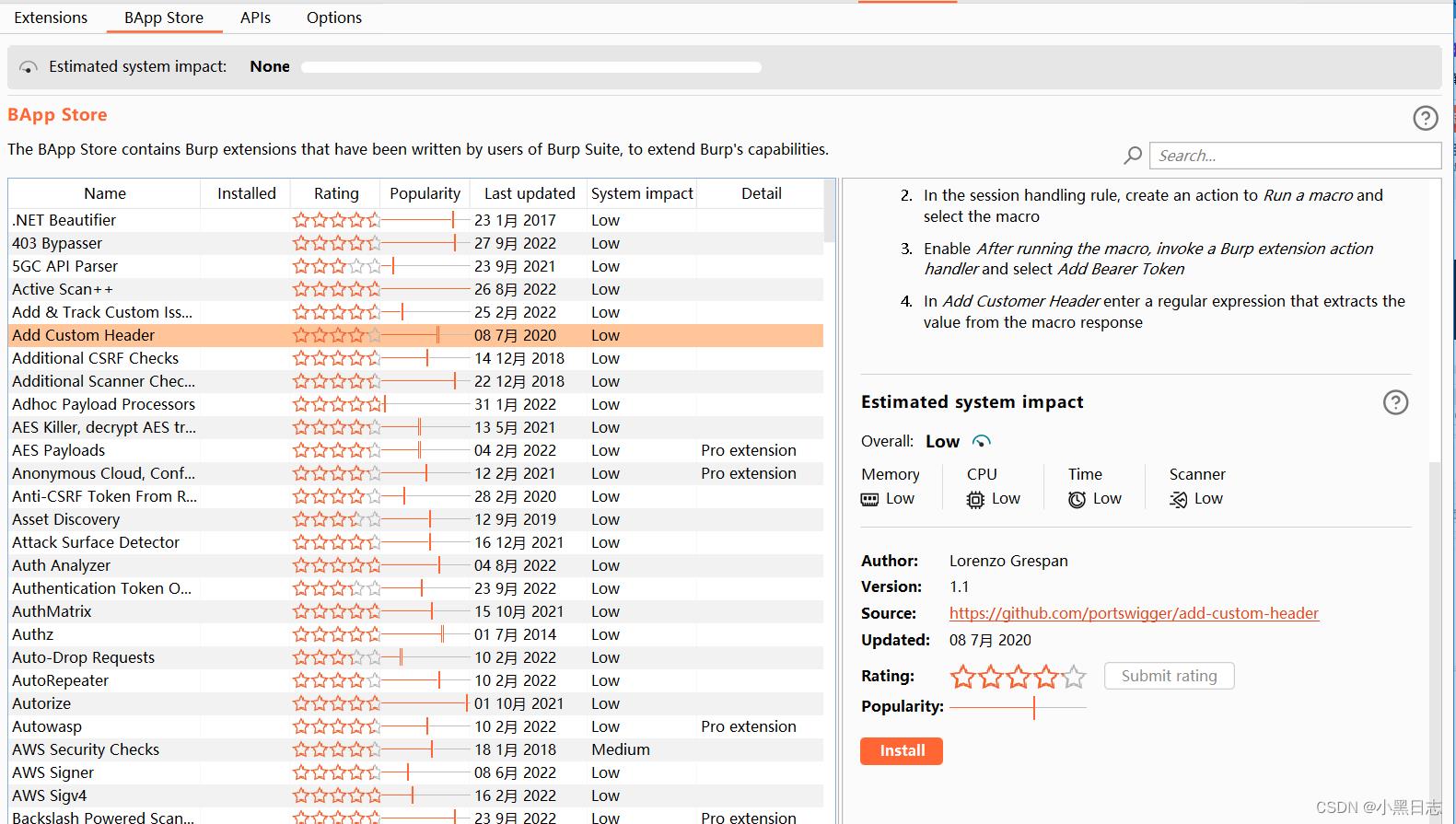

BApp store 说明

插件应用商店

refresh list 刷新列表

Manual install 自定义插件

Installing 安装

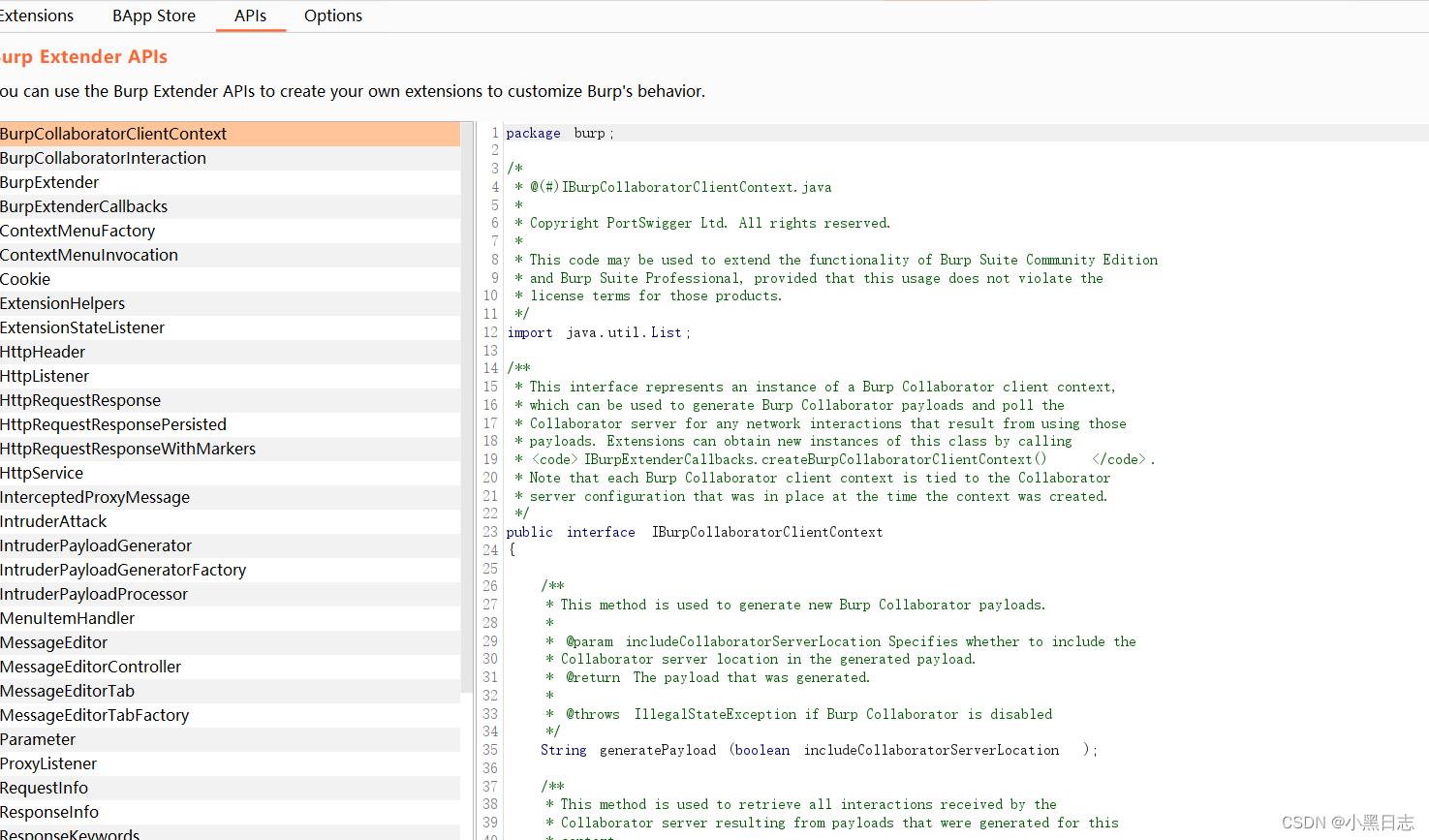

APIS

通过拓展程序api创建自己的扩展,自定义burp suite的行为

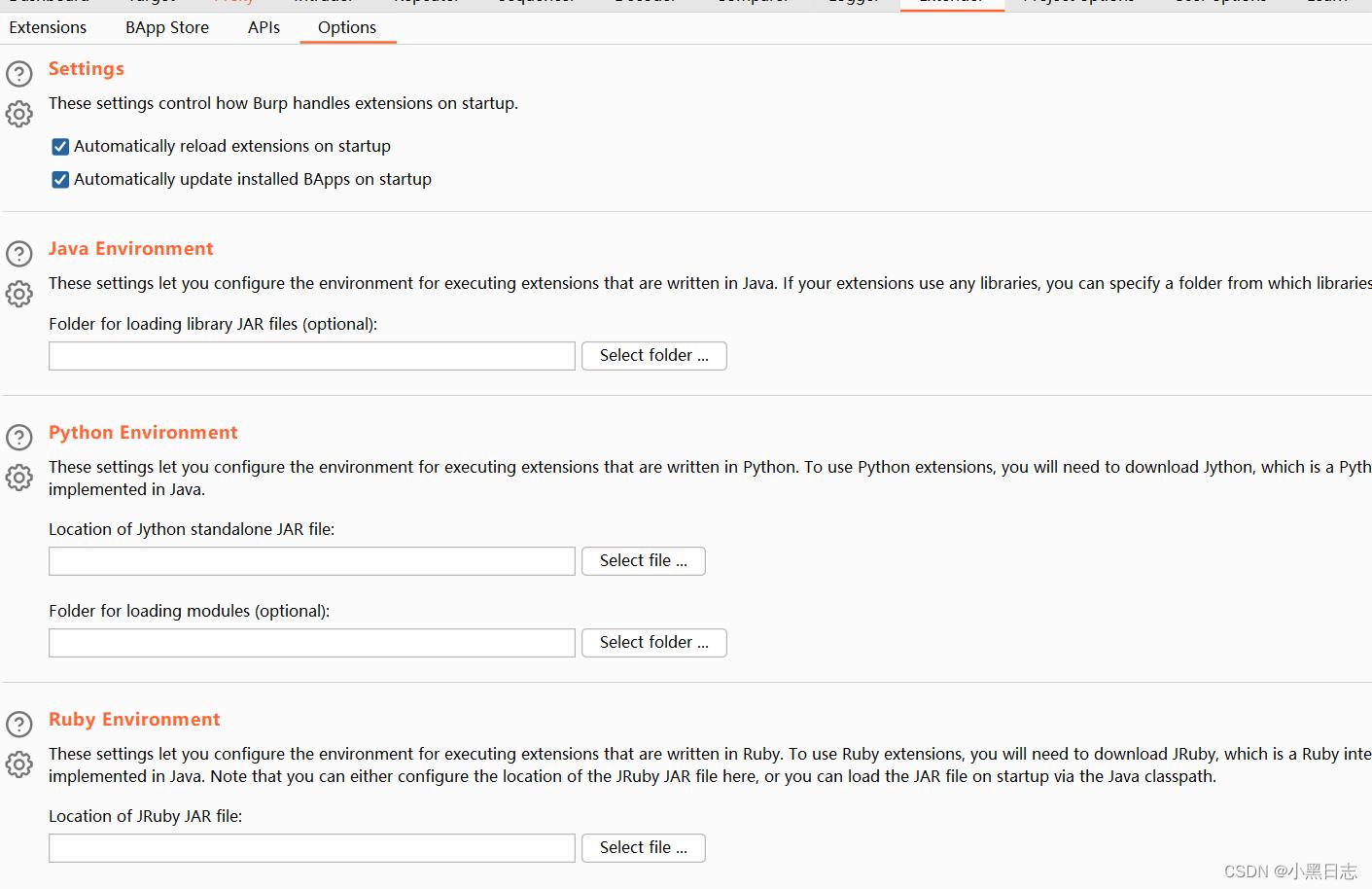

Option 说明

Settings 设置

Automatically reload extensions on startup 启动时自动重新加载扩展

Automatically update installed BApps on startup 启动时自动更新已安装的BApps

java Environment java环境【 加载jar文件的文件夹】

python Enviroment python环境【在java中实现的python解释器】

第一个选项 jython独立的jar文件

第二个选项 加载模块

Ruby Environment Ruby'环境

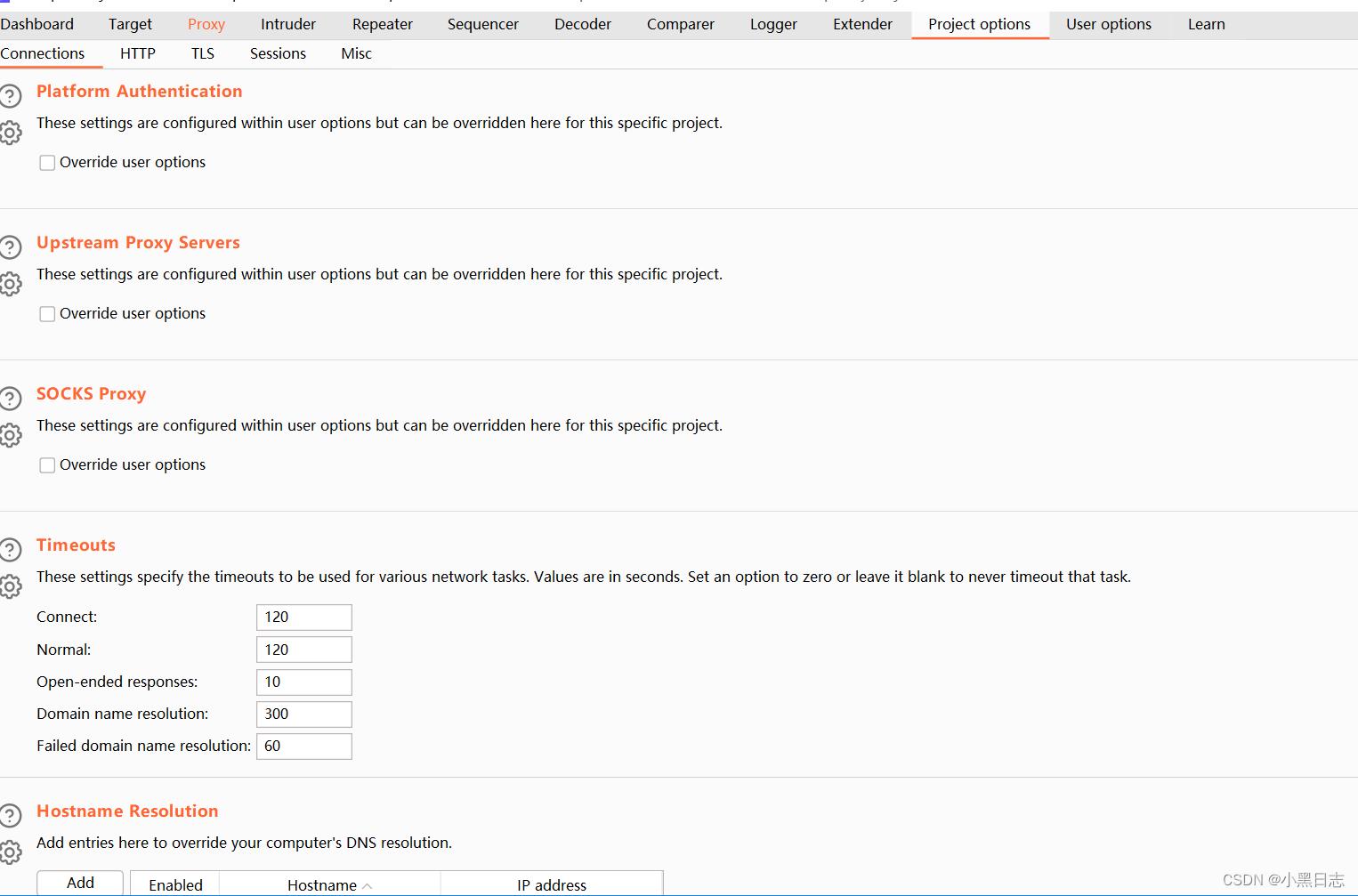

十一、Project options模块

project options 配置project选项,五个功能模块

Connections

HTTP

TLS

Sessions

Misc

Connections

Platfrom Authentication 平台验证

Override user options 覆盖用户选项

Upstream Proxy servers 上游代理设置

SOCKS Proxy SOCKS代理

Timeouts 超时

Connect 连接

Normal 正常

Open-ended responses 开放式反应

Domain name resolution 域名解析

Failed domain name resolution 失败的域名解析

Hostname Resolution 主机域名解析

Out-of-Scope Requests 超出范围请求

Drop out-of-scope requests 删除所有超范围请求

Use suite scope 【defined in Target tab】 使用suite范围

Use custom scope 使用自定义范围

HTTP

Redirections 重定向

3xx status code with Location header 3xx状态码与位置头

Refresh header 刷新标头

Meta refresh tag 刷新标记

JavaScript-driven javascript驱动

Any status code with Location header 任何带有位置标头的状态码

Streaming Responses 流式响应【指定url无限延迟的响应】

Use advanced scope control

store straming responses(may result in large temp files) 商店流响应

Strip chunked encoding metadata in streaming responses 带块流响应元数据编码

Status 100 Responses 状态100响应

Understand 100 Continue reponses 100继续回复

Remove 100 Continue headers 移除100给连续标头

TLS

TLS Negotiation TLS 协商

TLS trust TLS 信任

Verify upstream TLS 验证上游TLS

Use all supported protocols and ciphers of your java installation 使用java安装支持的协议和密码

Use the default protocols and ciphers of your java installation 使用java安装的默认协议和密码

Use custom protocols and ciphers 使用自定义协议和密码

TLS Negotiation Workarounds

Allow nusafe renegotiation (required for some client certficates) 允许不安全啊的重新协商

Disable TLS session resume 禁止TLS会话恢复

Client TLS Certificates 客户端TSL证书

Override user options 覆盖用户选项

Server TLS Certificates 服务器TSL证书

Session

Session Handling Rules 会话处理规则

open sessions tracer 打开会话跟踪

Cookie Jar 监视以下工具的流量以更新cookie jar

Macros 宏【一个或多个请求序列】

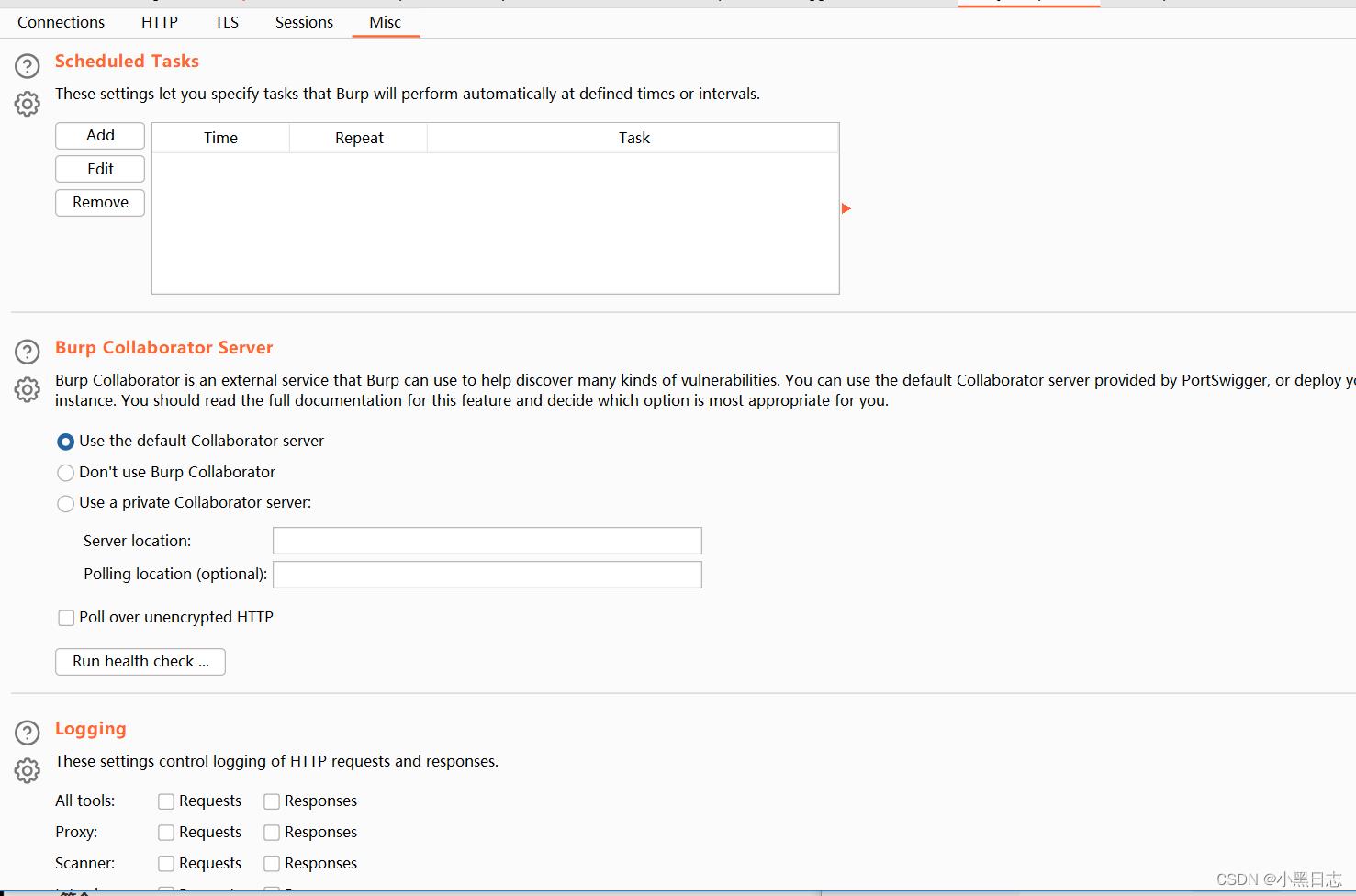

Misc

Scheduled TASKS 计划任务

Burp Collaborator Server Burp 协作服务器

Use the default Collaborator server 默认协作服务器

Don't use Burp Collaborator 不使用burp协作服务器

Use a private Collaborator server 使用专用协作服务器

Server location 服务器位置

Polling location(optional) 轮询位置

Poll over unencrypted HTTP 轮询未加密的HTTP

Run health check 运行健康检查

Logging 设置HTTP请求和响应的日志

Burp's Browser buRP 浏览器

Allow Burp's browser to without a sandbox 允许burp设置浏览器行为

Stop Burp's browser using the GPU 使用GPU停止Burp的浏览器

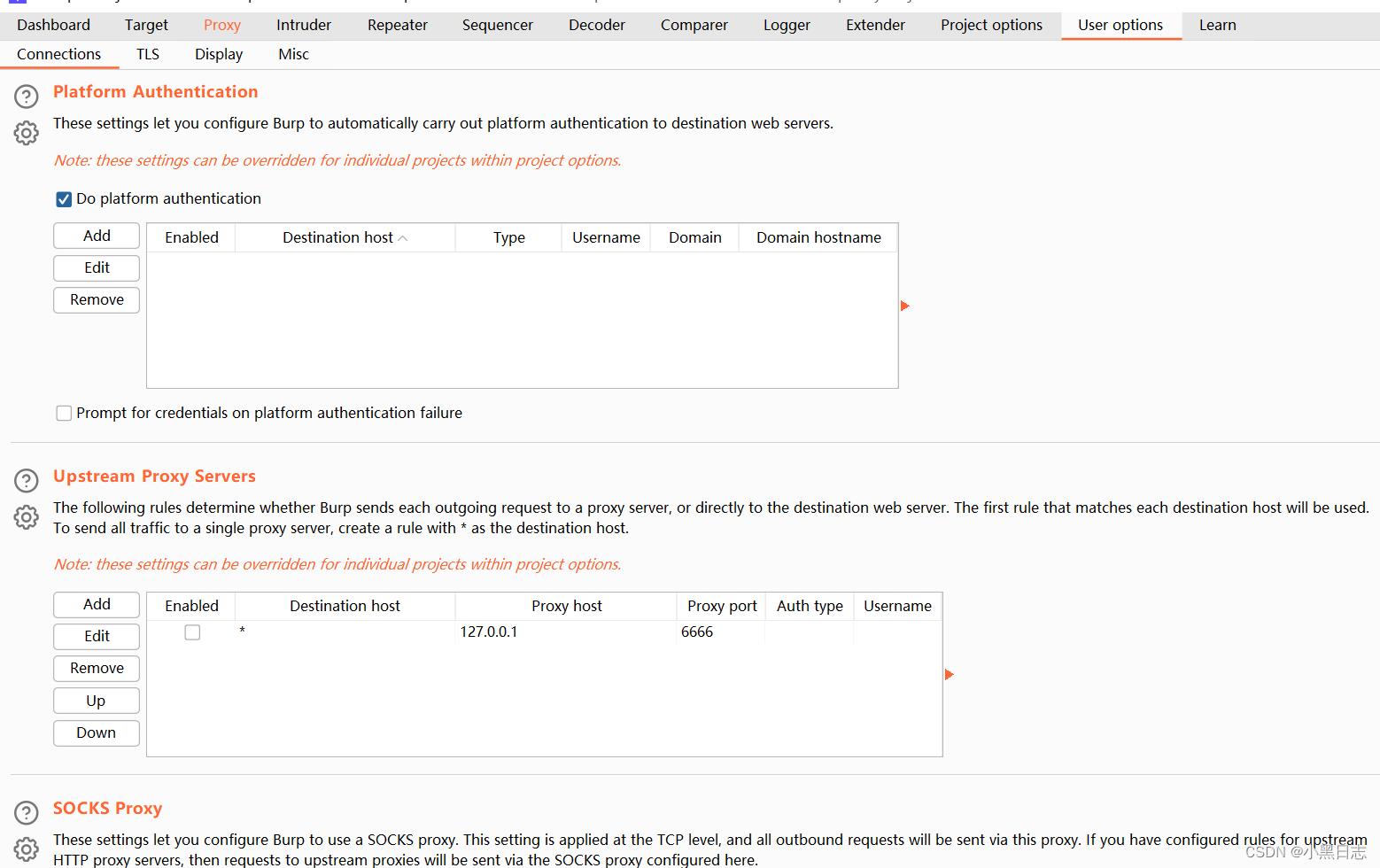

十二、User options模块

User options 配置常用选项

Connection

TLS

Display

Misc

Connection

Platfrom Authentication 平台认证

Do platfrom authentication 执行平台认证

Prompt for credentials on platform authentication failure 在平台身份验证失败时提示凭据

Upstream Proxy Servers 上游代理

SOCKS Proxy SOCKS代理

Use SOCKS proxy 使用SOCKS代理

SOCKS proxy host 代理主机

..........port 代理端口

Do DNS lookups over SOCKS proxy 通过SOCKS代理进行DNS查找

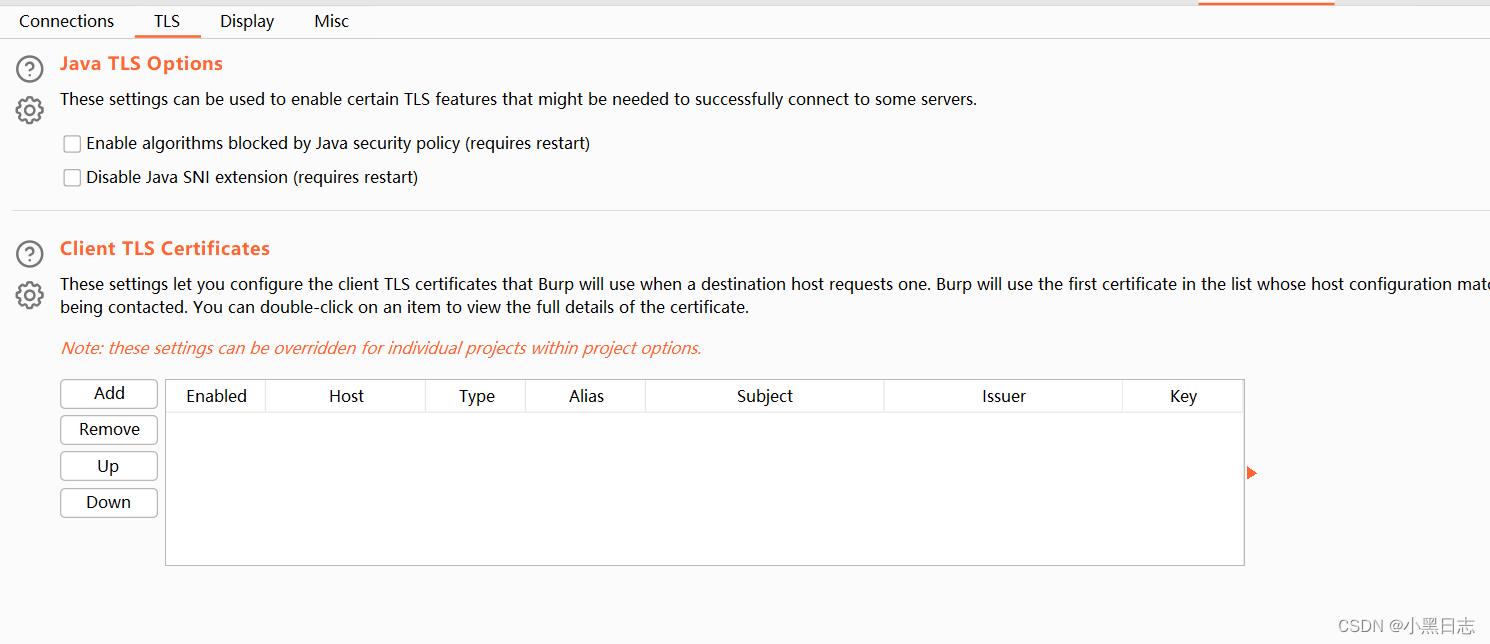

TLS

Java TLS Options java TLS选项

Enable algorithms blocked by java security policy (requires restart)

启动由java安全策略组织的算法

Disable java SNI extension (requires restart)

禁用java TLS 扩展(需要重新启动)

Client TLS Certificates 客户端SSL证书

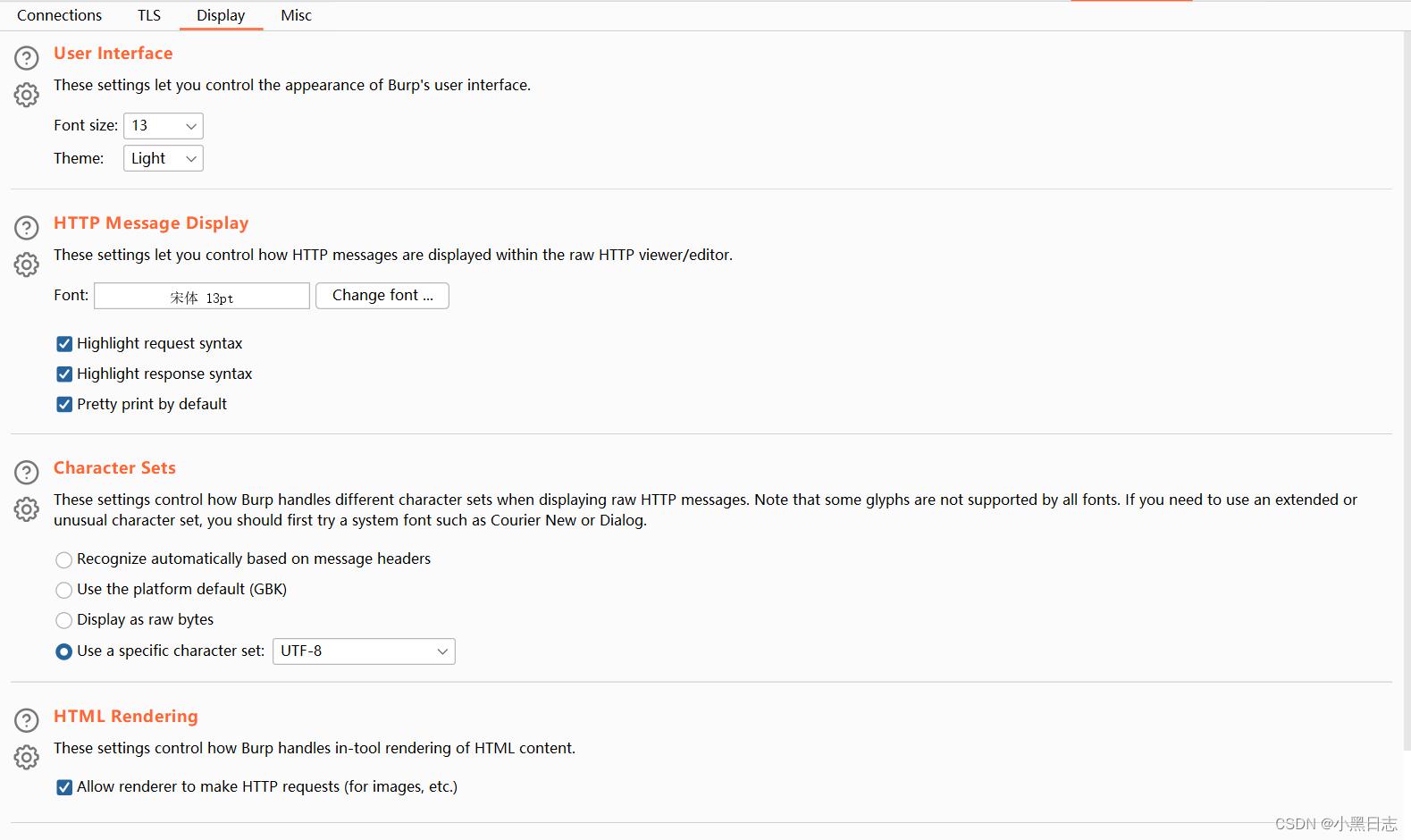

Display

User Interface 用户界面

Font size 字体大小

THeme 外观和感觉

HTTP Message Display HTTP消息显示

Highlight request syntax 突出显示请求参数

Highlight response syntax 突出响应语法

Pretty print by default 默认打印

Character Sets 字符集

Recognize automatically based on message headers 基于邮件头自动识别

Use the platform default(GBK) 使用平台默认

Display as raw bytes 显示为原始字节

Use a specific character set 使用特定的字符集

HTML Rendering HTML呈现

Inspector and Message Editor 检查器和消息编辑器

Misc

Hotkeys 热i键,快捷键

Automatic Project Backup 【disk projects only】 自动项目备份

Temporary Files Location 临时文件位置

Use default system temp directory 使用默认系统临时文件

Use custom location 使用自定义位置

REST API API

Service running 正在运行服务

Allow access without API key (using this option is not secure) 允许没有API密钥的情况下访问(不安全项)

Proxy Interception 代理拦截

Always enable 总是启用

Always disable 总是禁止

Restore setting from when Burp was last closed 恢复上次关闭burp时的设置形式

Proxy HisTory Logging 代理历史记录

Stop sending out-of-scope items to Proxy history and other Burp tools

停止向代理历史记录和其他Burp工具发送超出范围的项目

Prompt for action 提示操作

Do nothing 什么都不做

Performance Feedback 性能反馈

Updates 【installer version only】 更新程序【不能选择自动更新】

Htto Message Search HTTP消息搜索

Case sensitive 区分大小写

Regex

Auto-scroll to match when text changes 文本更改时自动滚动匹配

Tasks 任务

Learn Tab 选项卡

十三、Learn学习

learn 资料学习模块

Burp Suite 入门

视频导览

主动功能和工具

网络安全学院

支持中心

社区【推特】

终于写完了,最新版的bursuite改动还是挺大的,后续会持续更新渗透工具与burpsuite联动,以及渗透实例测试,期待一起进步~

以上是关于超细DVWA靶场搭建--(小黑栈渗透测试初级篇1)的主要内容,如果未能解决你的问题,请参考以下文章