Spring cloud微服务安全实战-4-7重构代码以适应真实环境

Posted 青春是课桌下风干的鼻屎,是借了不还的直尺。

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Spring cloud微服务安全实战-4-7重构代码以适应真实环境相关的知识,希望对你有一定的参考价值。

现在有了认证服务器,也配置了资源服务器。也根据OAuth协议,基于令牌认证的授权也跑通了。基本的概念也有了简单的理解。

往下深入之前,有几个点,还需要说一下

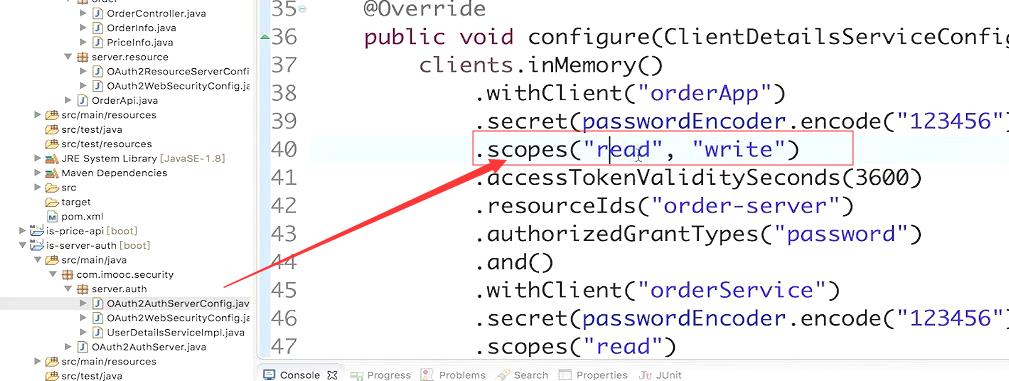

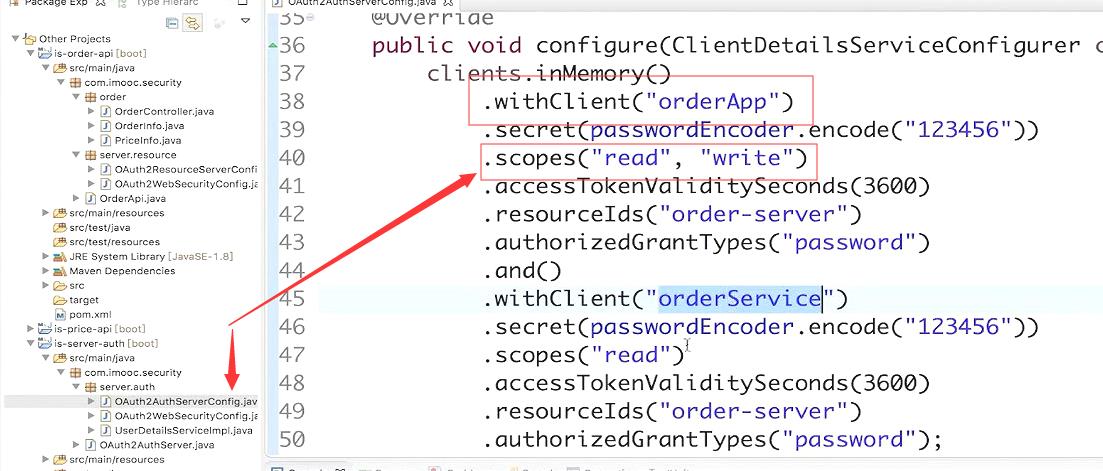

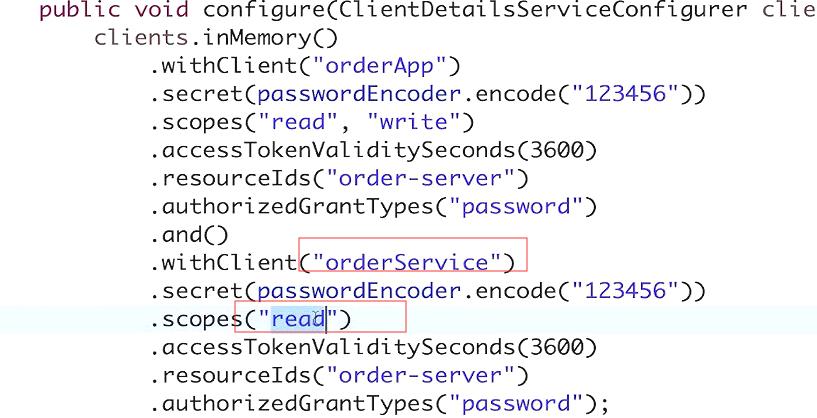

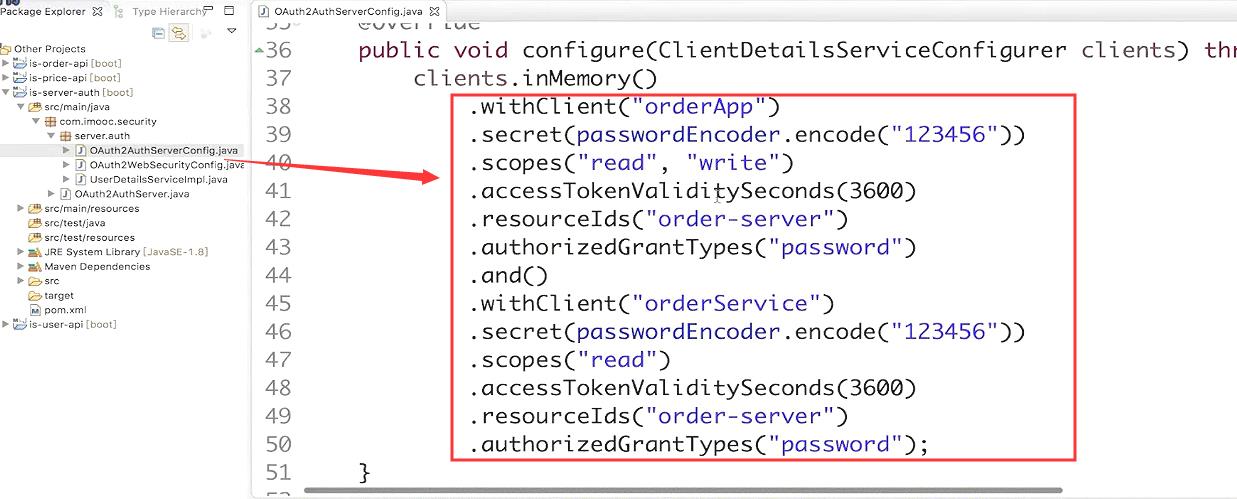

使用scopes来控制权限,scopes可以理解为之前的ACL 第三章的时候自己写的ACL来控制的读写权限。在OAuth协议里面用scopes来实现ACL的权限控制,两方面,首先在服务器这一端,可以针对不同的应用发出去不同权限的令牌, 。

比如针对oderApp可以有读权限,也可以有写的权限。

针对orderService发出去的就只有read 读的权限。这是在服务器端,我可以控制发出去的令牌可以包含配置权限,

另外在资源服务器这一端,我也可以根据令牌里的scopes去控制一些权限。那么下面来看下 在服务器端 怎么去做这个事。

还是演示读写权限这样的场景的控制

读写权限演示

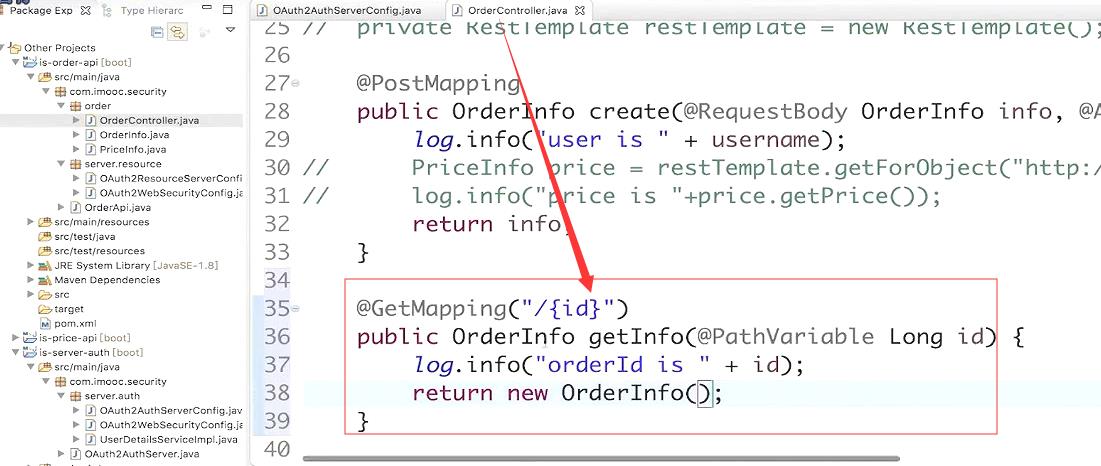

orderController 再写一个getInfo。只是为了读和写 这两个请求。

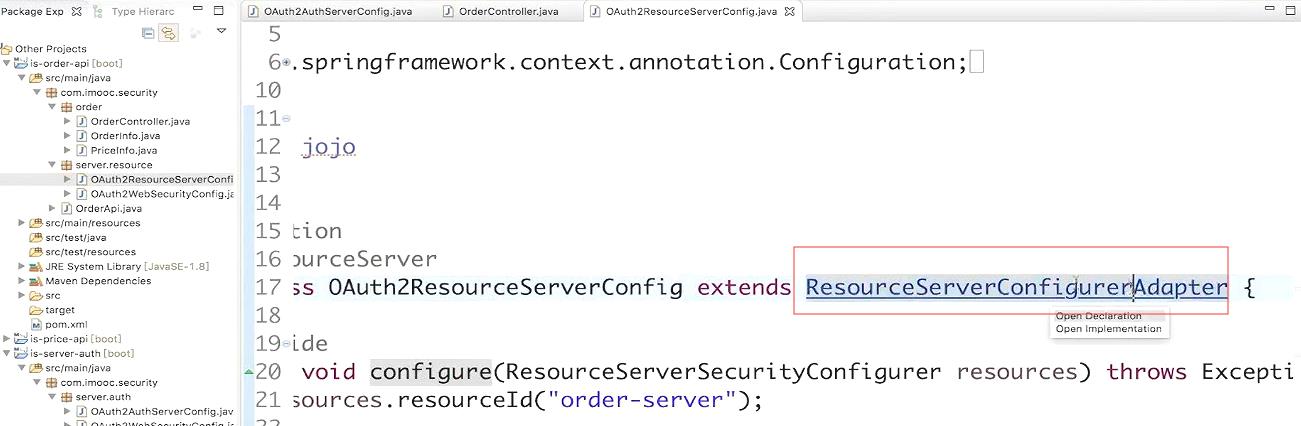

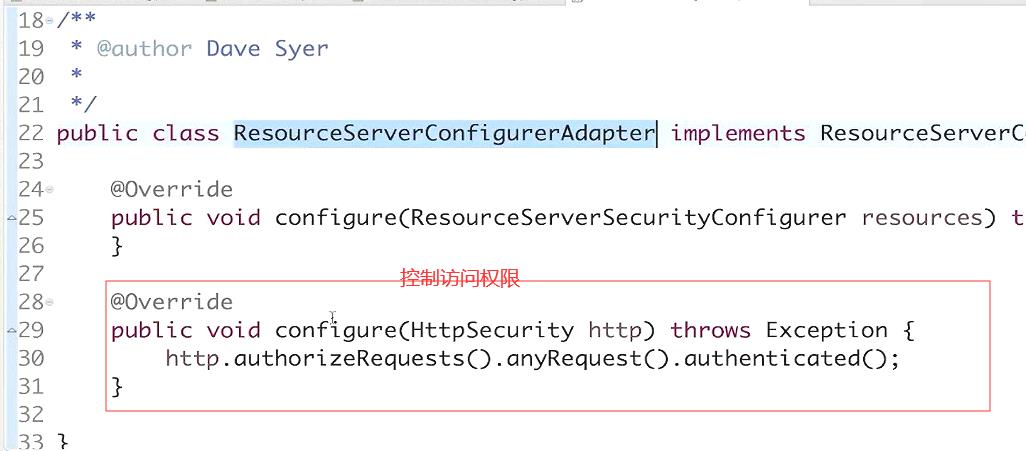

这个适配器里面还有一个方法,可以用来控制我们的访问权限。

默认的配置是任何请求都需要身份认证

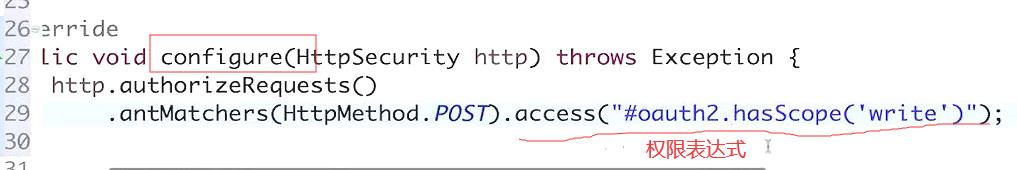

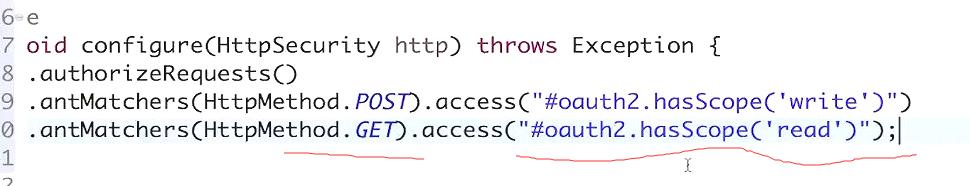

有write的scope的时候,才能去调用post请求。

get的请求要有read的scope权限

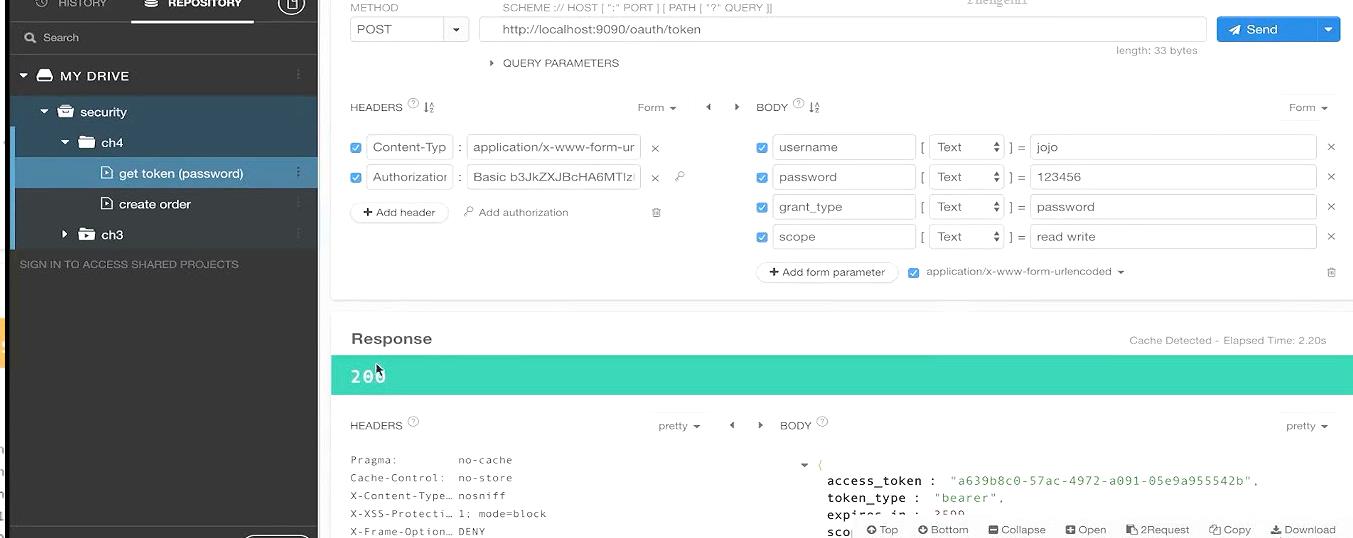

启动服务测试

首先启动认证服务

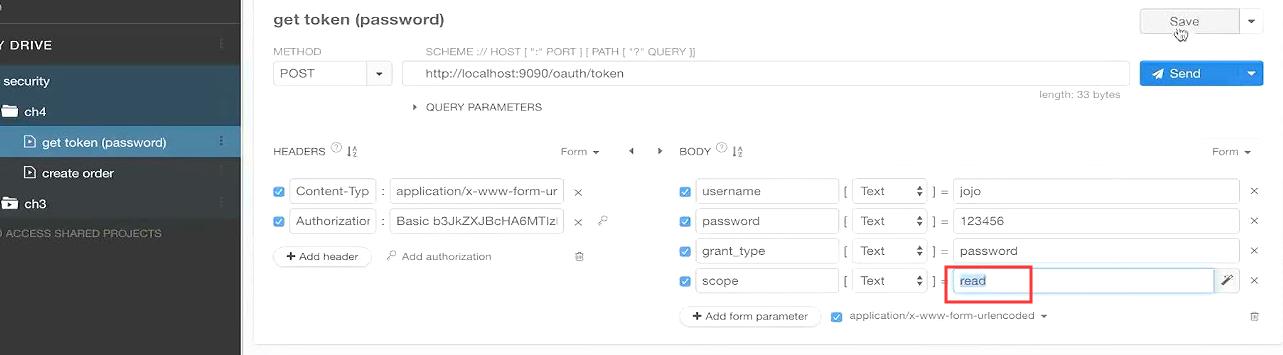

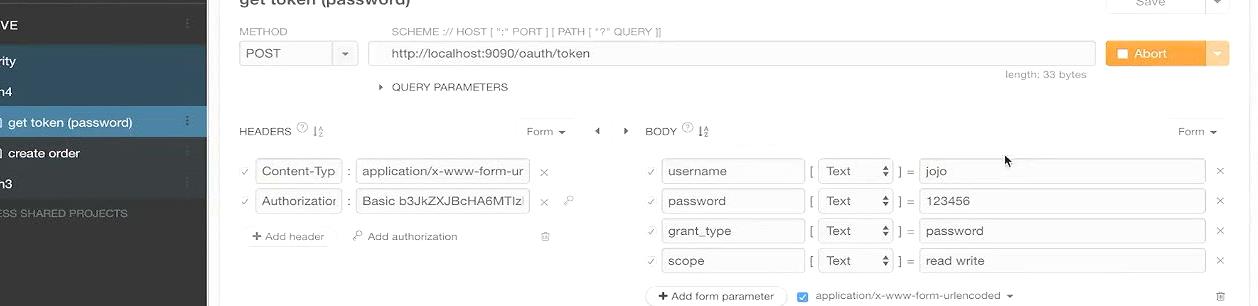

现在只去拿reade的权限

现在拿到的token只有read的权限。

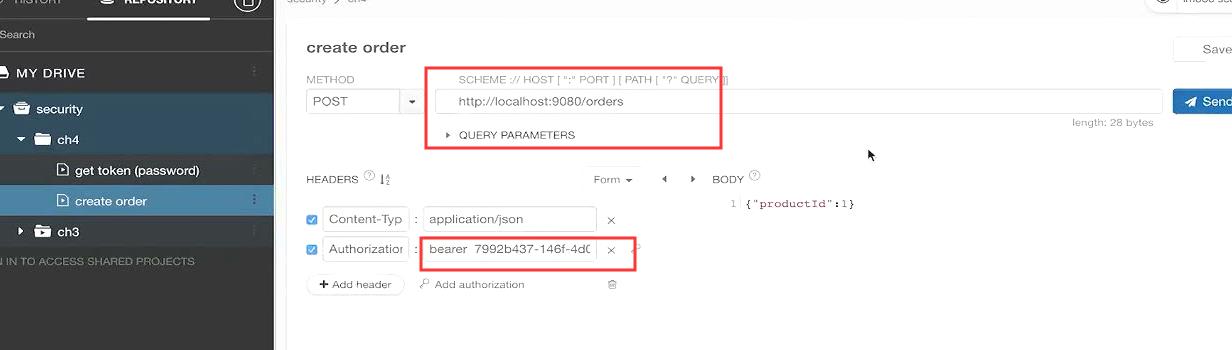

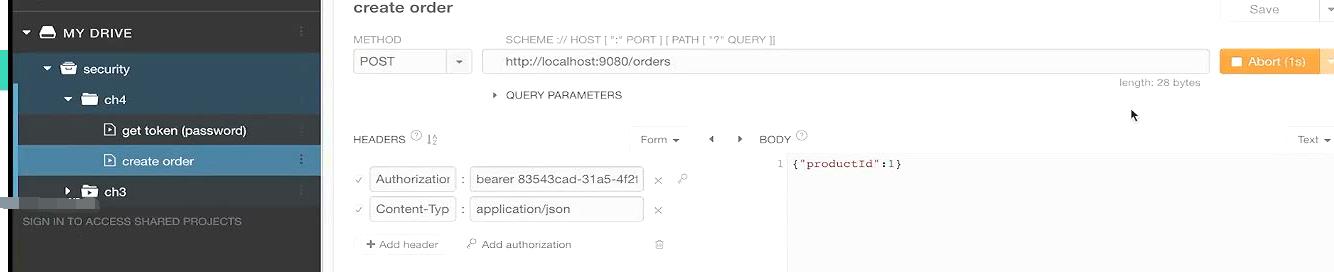

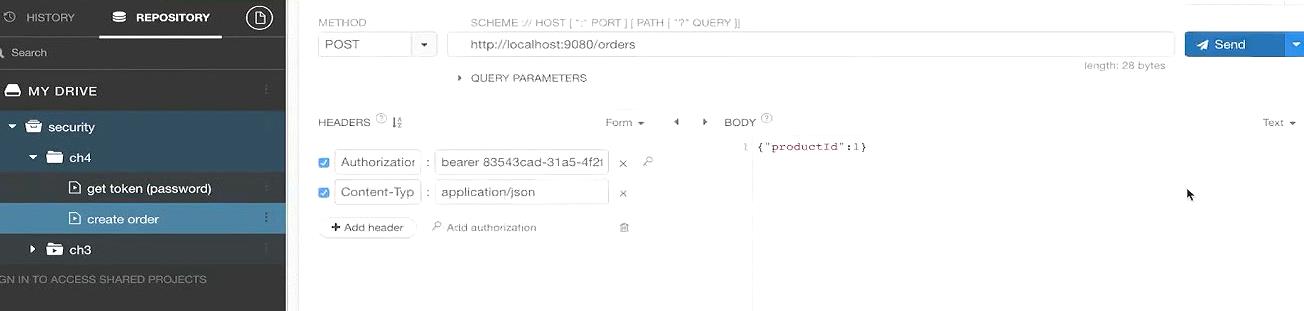

启动订单服务。用令牌去创建订单的方法。

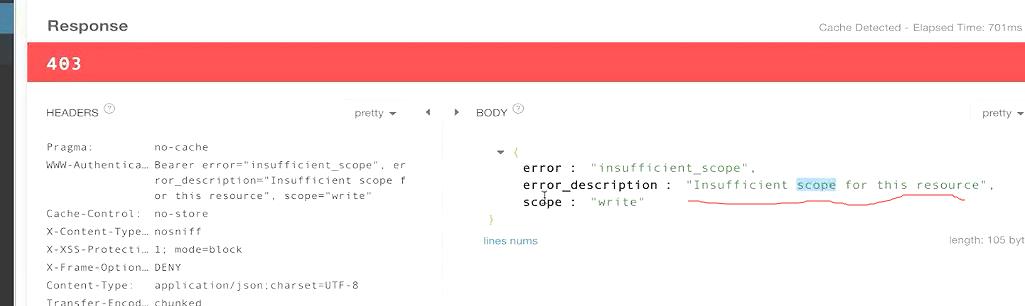

错误,争对这个资源没有scope。需要的scope是write。但是你的令牌没有write的权限。

这样我们就基于OAuth2实现了ACL

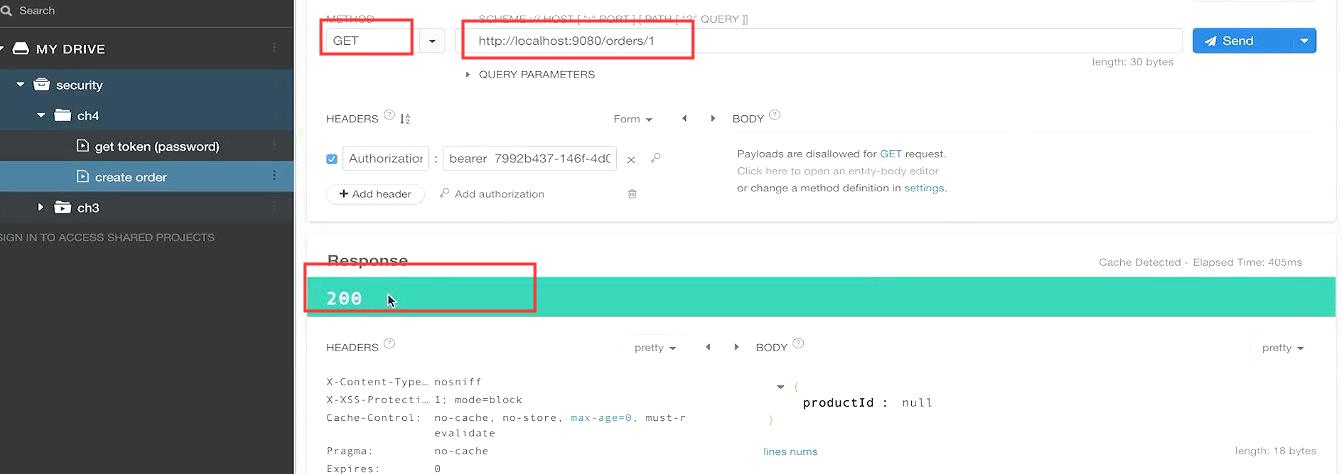

我们发送一个get请求 可以成功。

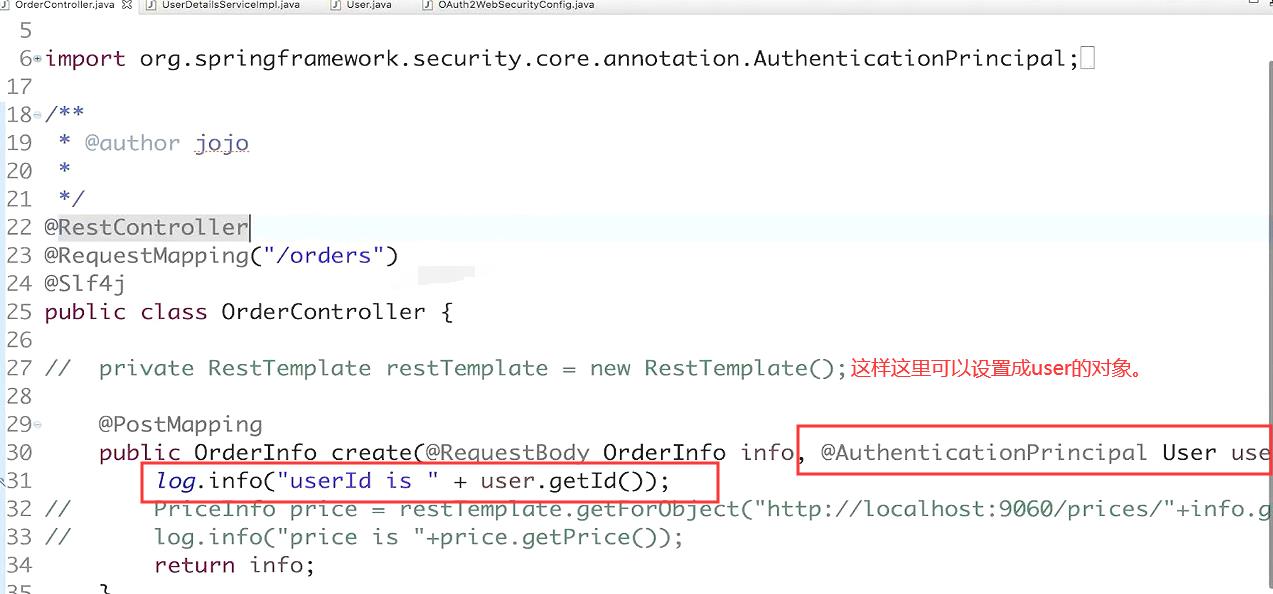

在资源服务器中获取用户信息

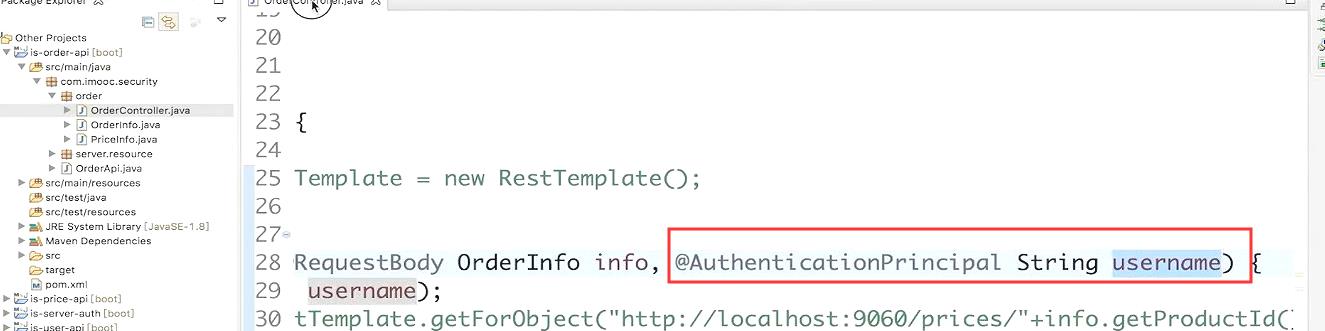

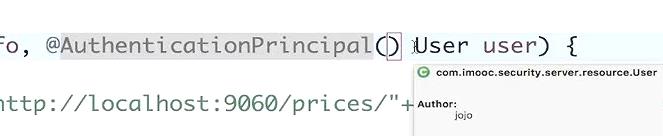

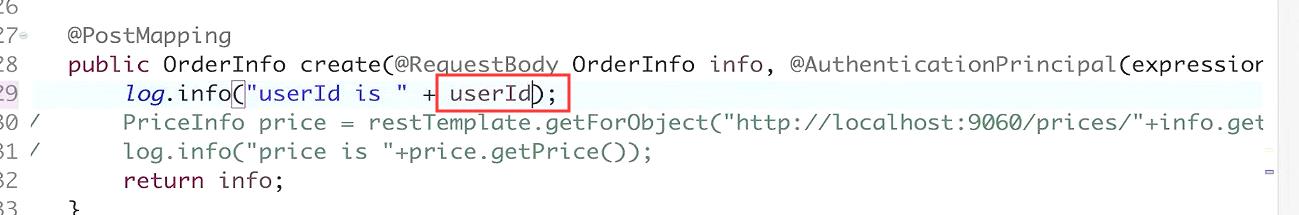

之前将的是在这里拿到用户名

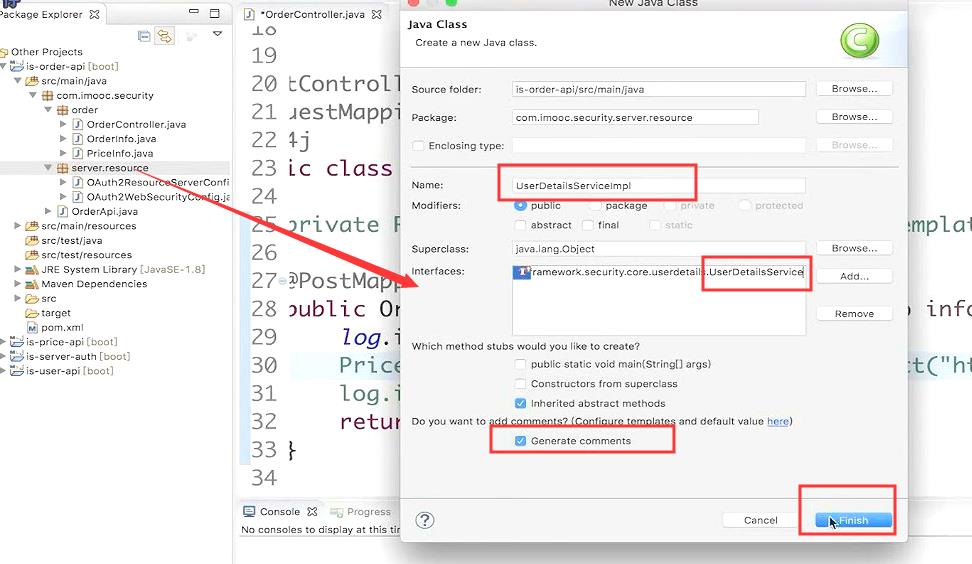

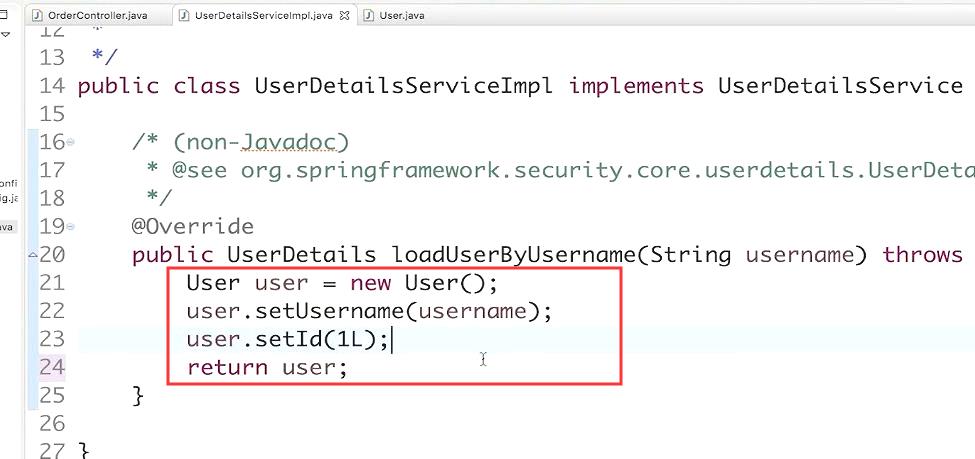

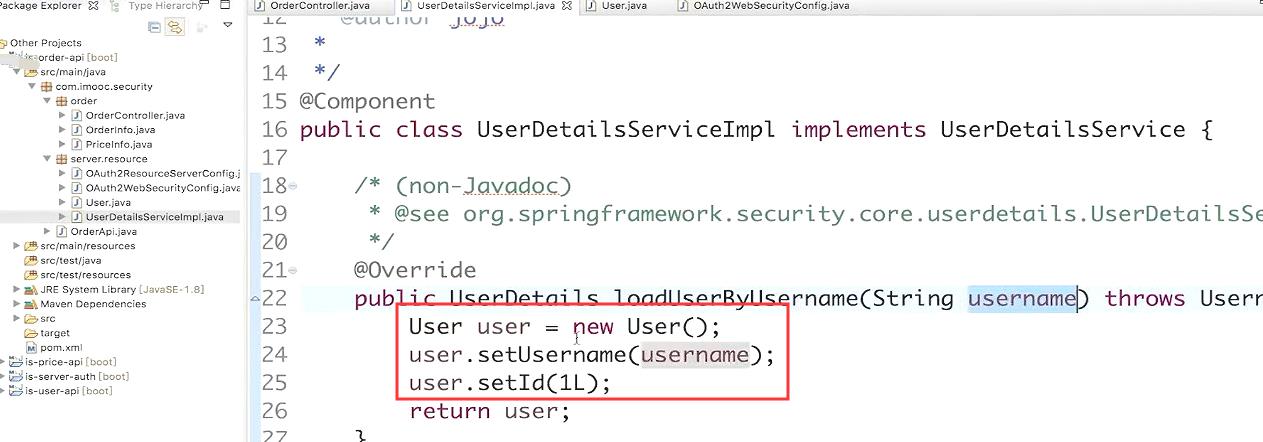

能不能在之类直接拿到用户信息呢?????创建一个UserDetailsService的实现类。

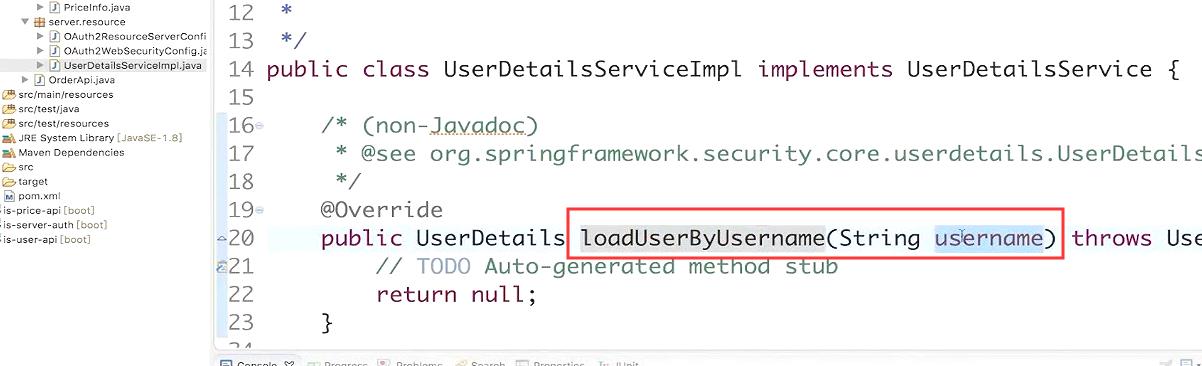

它里面只有一个方法就是根据用户名返回 UserDetails对象。

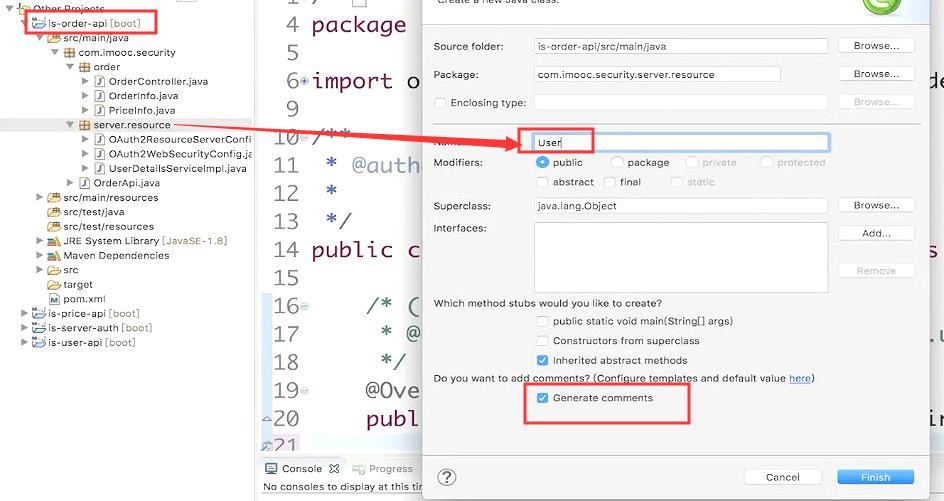

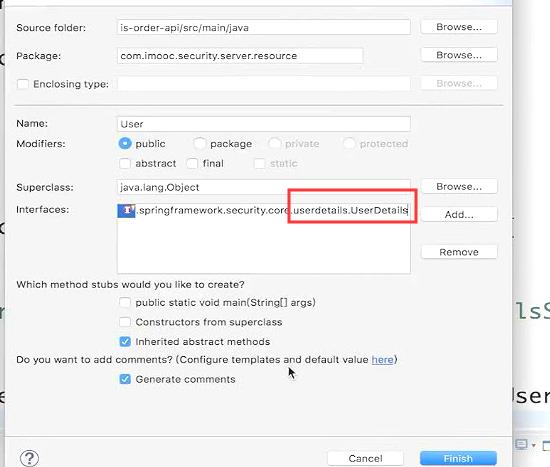

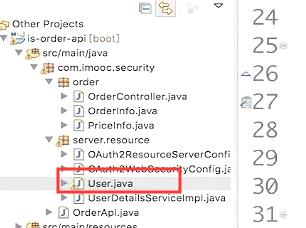

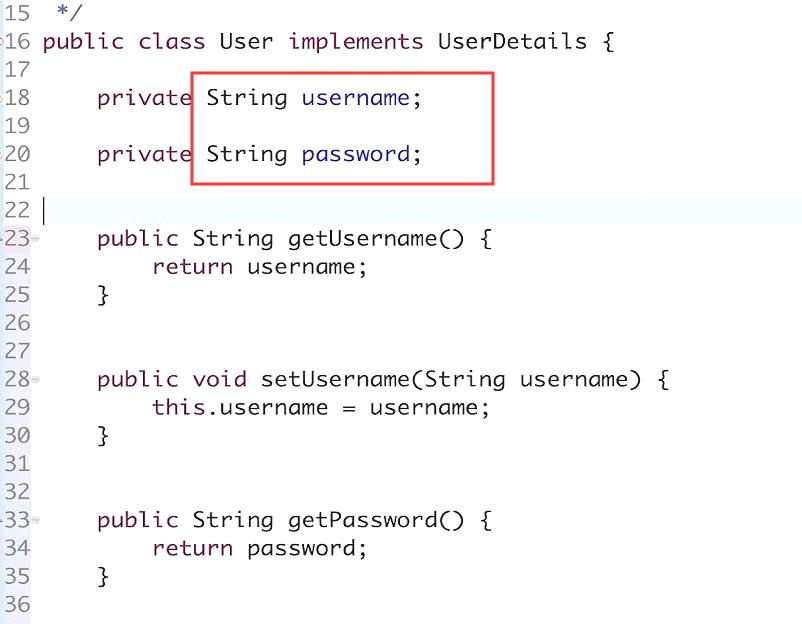

创建一个user类。

也要实现UserDetais的接口

把字符串转换成 GrantedAuthority集合返回。

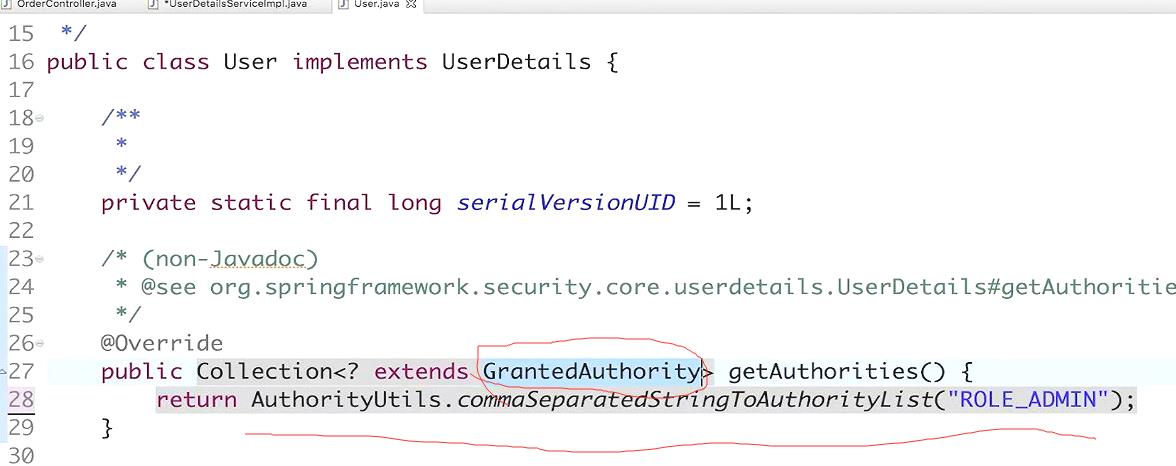

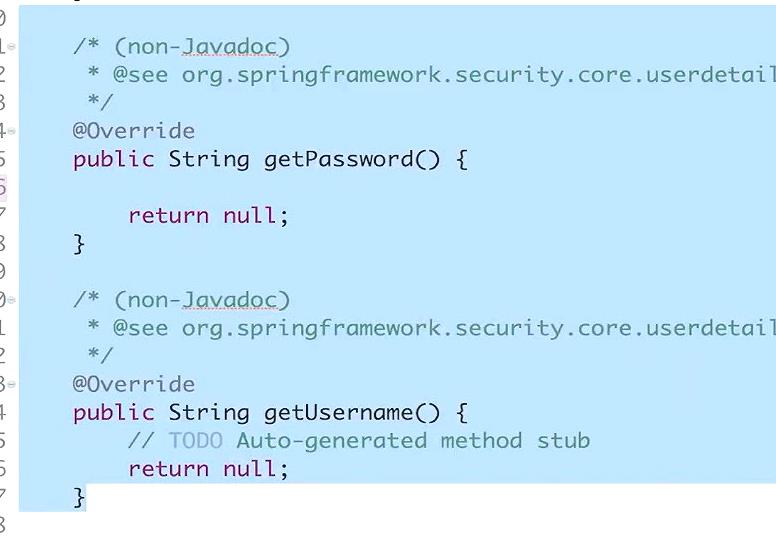

getPassword和getUserName这里就删掉

在上面定义 username和password。然后生成get和set属性。

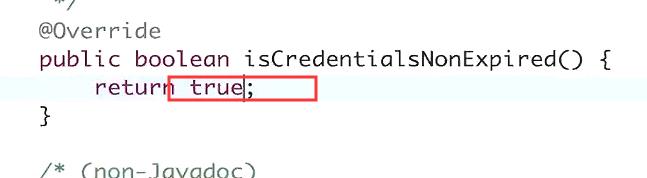

这两个方法都返回true

密码是不是没过期,也返回true

账户是不是可用的 也返回true

加一个自己特有的属性id并生成get和set方法。这个就是除了UserDetails要求以外,我们自己声明的信息。

把这个UserDetailsService接口的实现,声明成一个Spring的Bean。

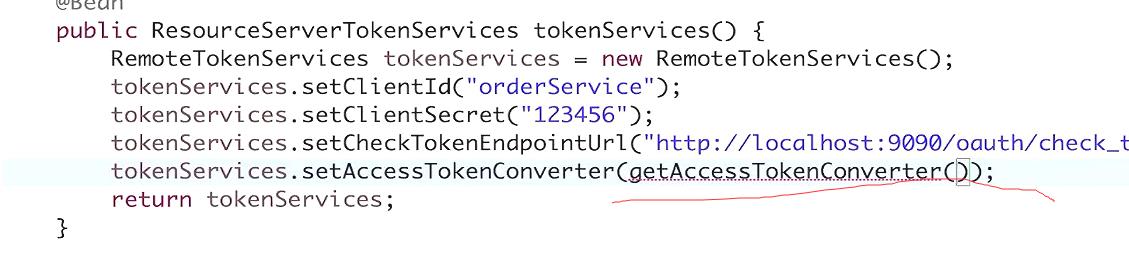

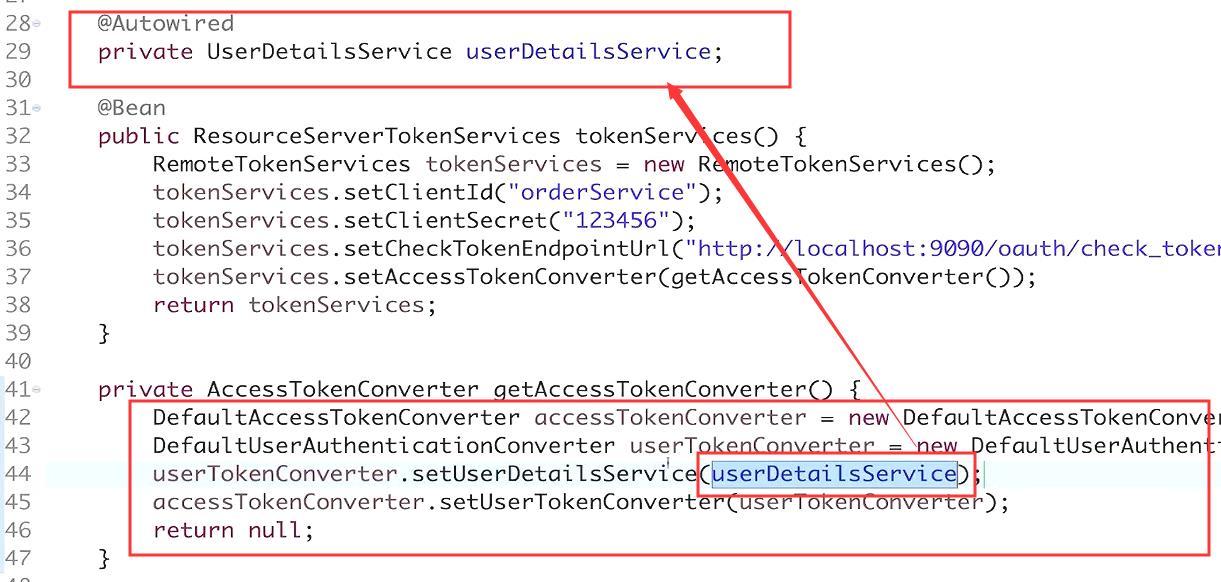

有了这个Bean 我们需要修改下配置 ,让它用这个bean来读取相关的用户信息。

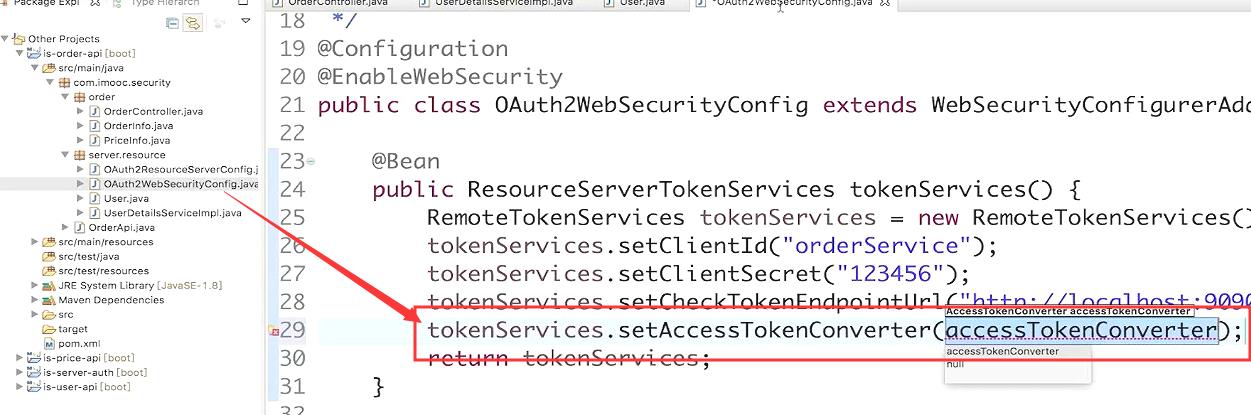

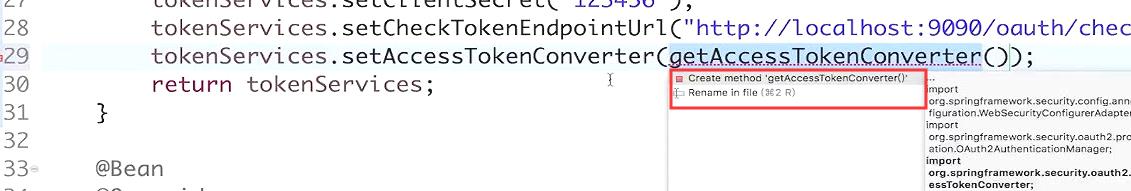

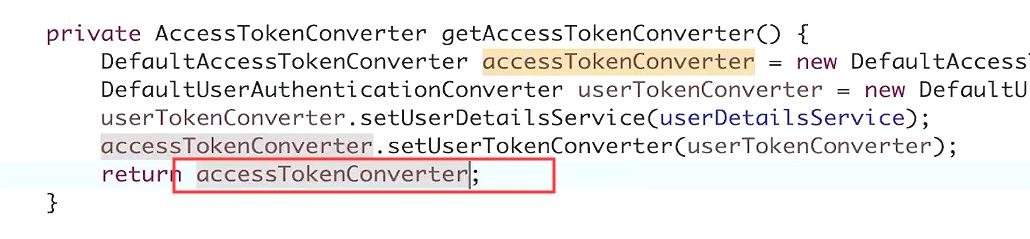

我们写一个getAccessTokenConvert这样的一个方法。

设置用userDetailsService转换成user对象。

最终返回

测试

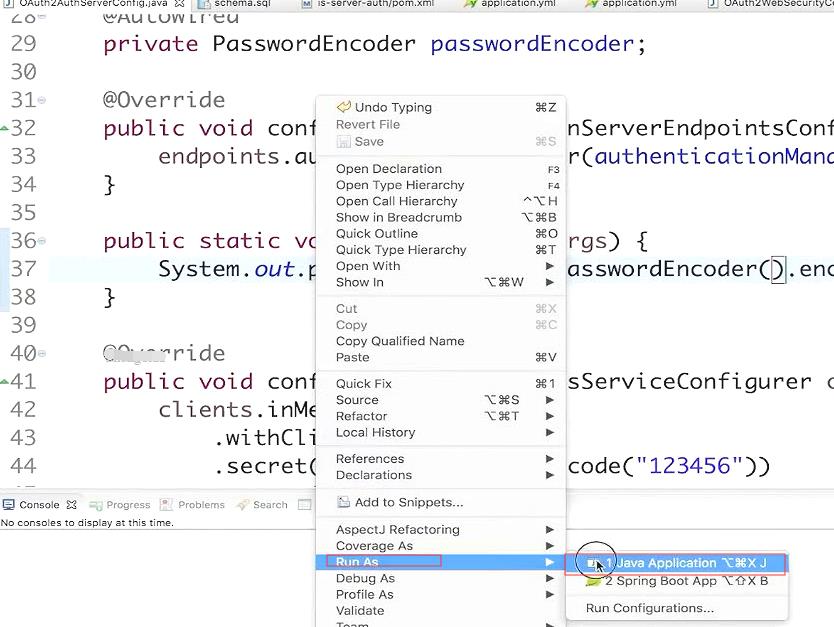

启动认证服务

启动订单服务。

因为当前令牌是存在内存里面的。一旦认证服务器重启了。这些令牌就都消失了 。我们要重新申请令牌。

重新申请令牌

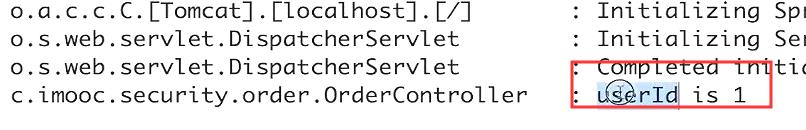

控制台获取到了用户的id

下面的这段逻辑就可以根据用户名去数据库内去查询

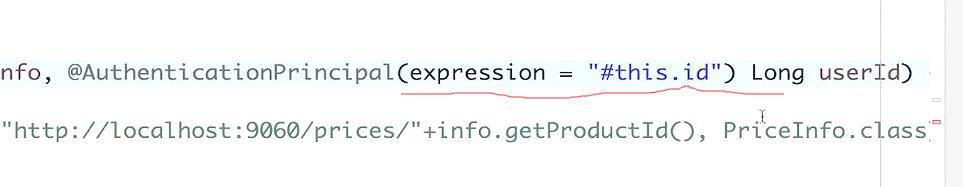

只要用户id

这里只要用户的id 也不需要用户的对象了。

这样写了以后,它就会把User对象里面的id单独拿出来 传递出去。可以用这个表达式把对象里面任何一个属性 当做参数传出来。

orderAPi服务 重启

查看控制台的输出

数据持久化

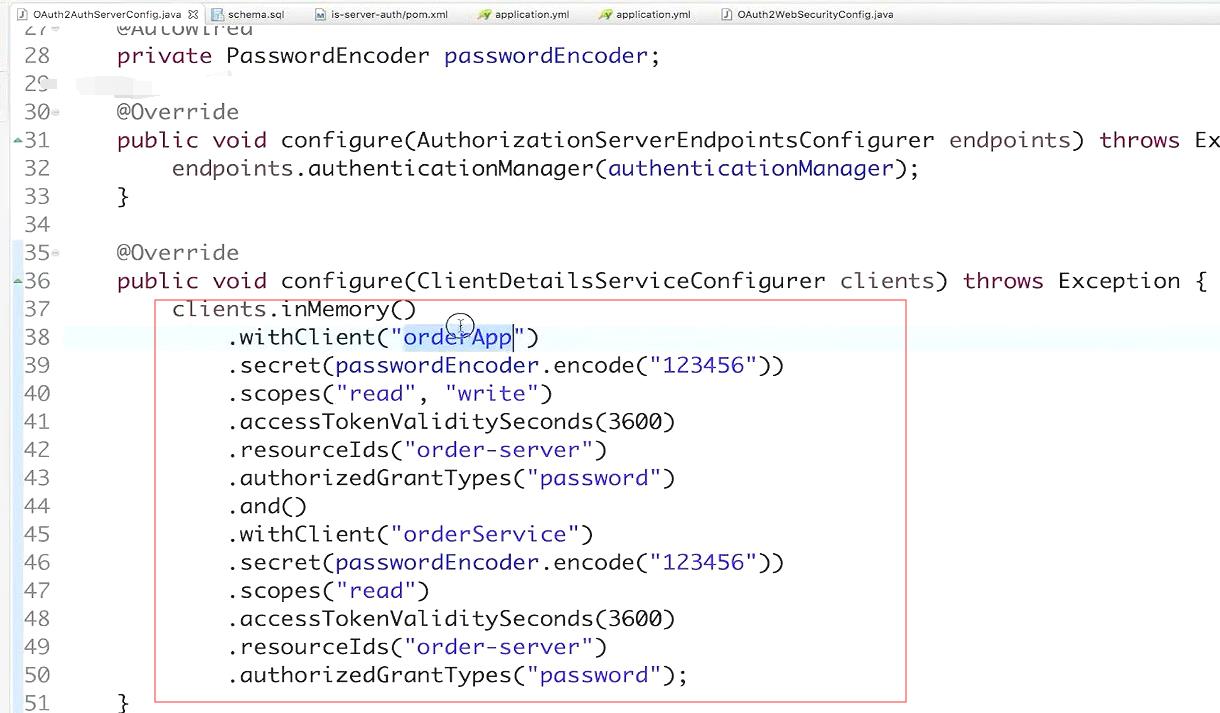

一块是客户端应用的数据,server里面的这段配置。这块信息要放到数据库里。

令牌的信息持久化。生产环境一般是集群,至少是两台机器。

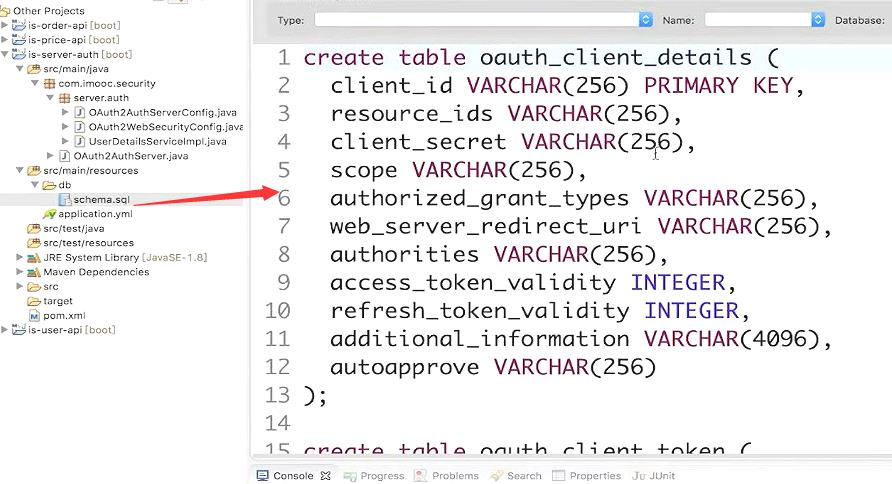

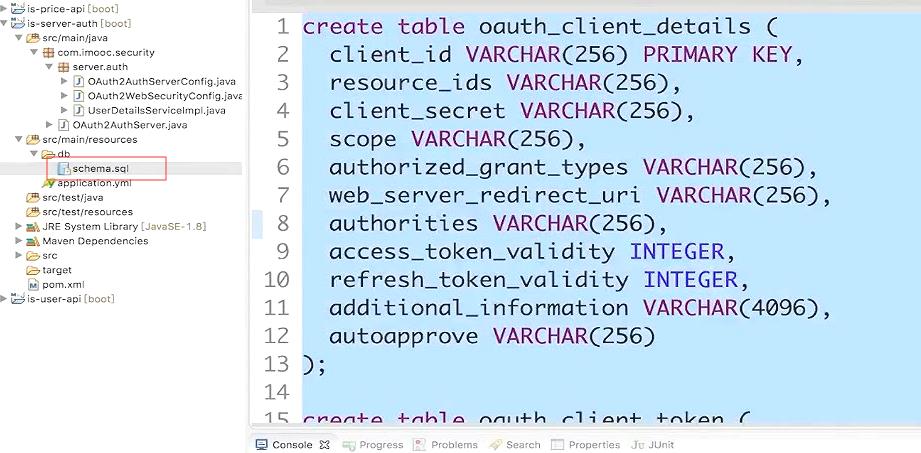

在SpringSceurityOAuth的测试代码里面提供了一组构件表的scheme。这个scheme是争对内存的数据库来写的。主要用来测试的。

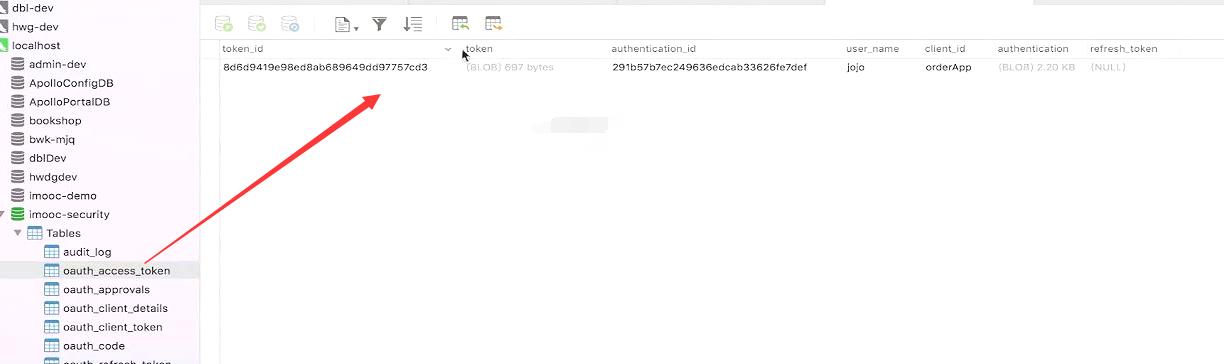

把代码复制出来,改一下 争对mysql 主要改了下数据类型。这个目录下的 就是可以直接创建表结构的

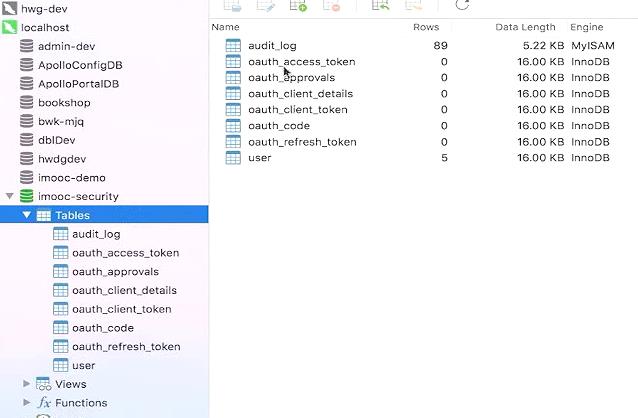

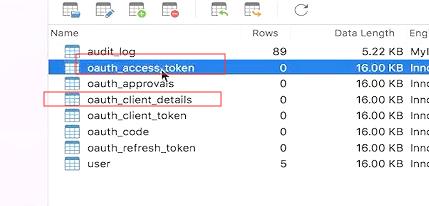

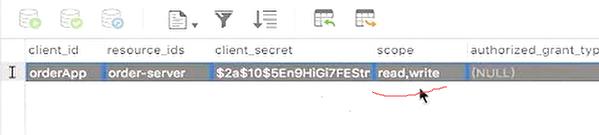

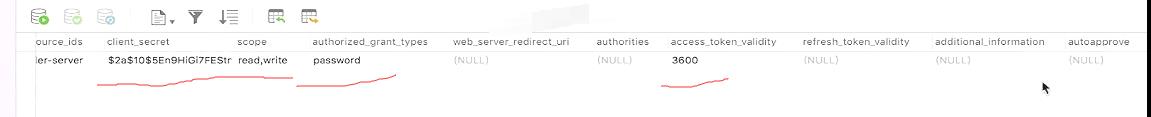

建好的表

目前可能就用到这两张表

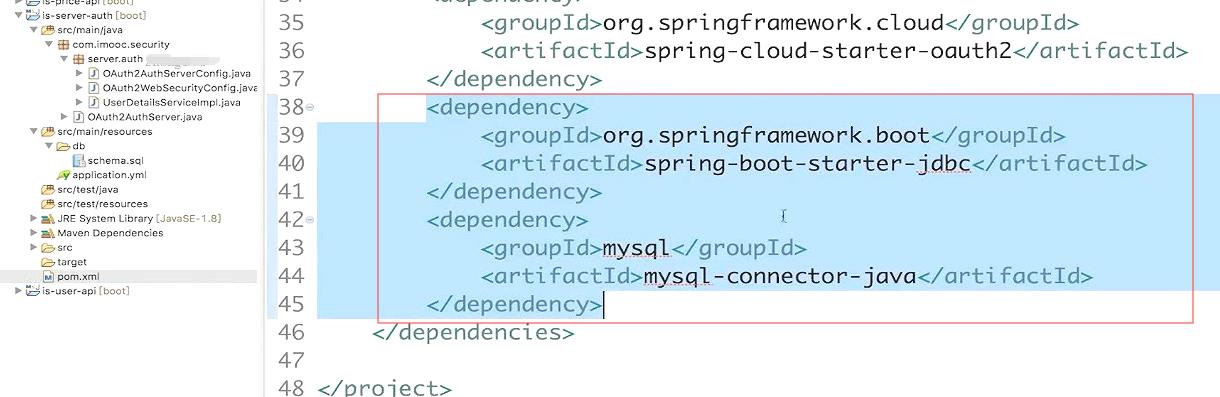

加上数据库的依赖,一个是jdbc的启动器,它会替我去声明一个数据源,还有jdbcTemplate。

另外一个就是MySql的驱动。

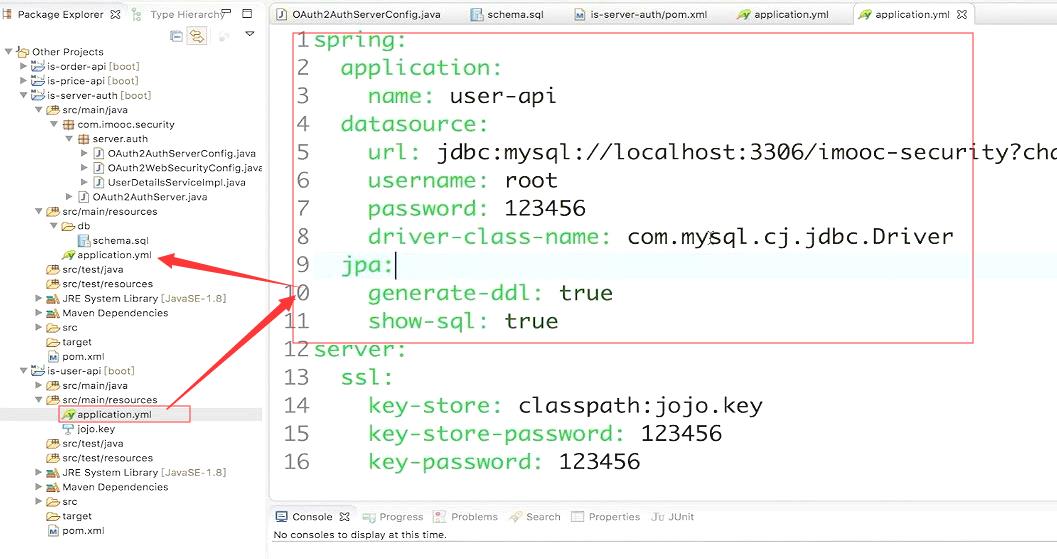

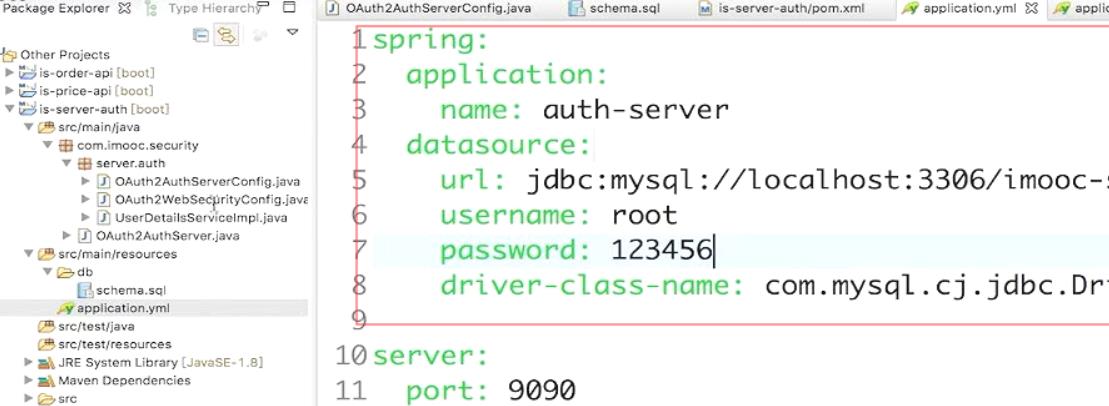

数据库相关的配置也复制到server的微服务里面

首先是把这些放到数据库的表内

写一个main函数,让把加密后的密码打印出来 存到我们的数据库内

这个就是加密后的密码串。

填写多个的用逗号隔开

添加另外一条数据。这样就把客户端的信息都加如到数据库表内了。

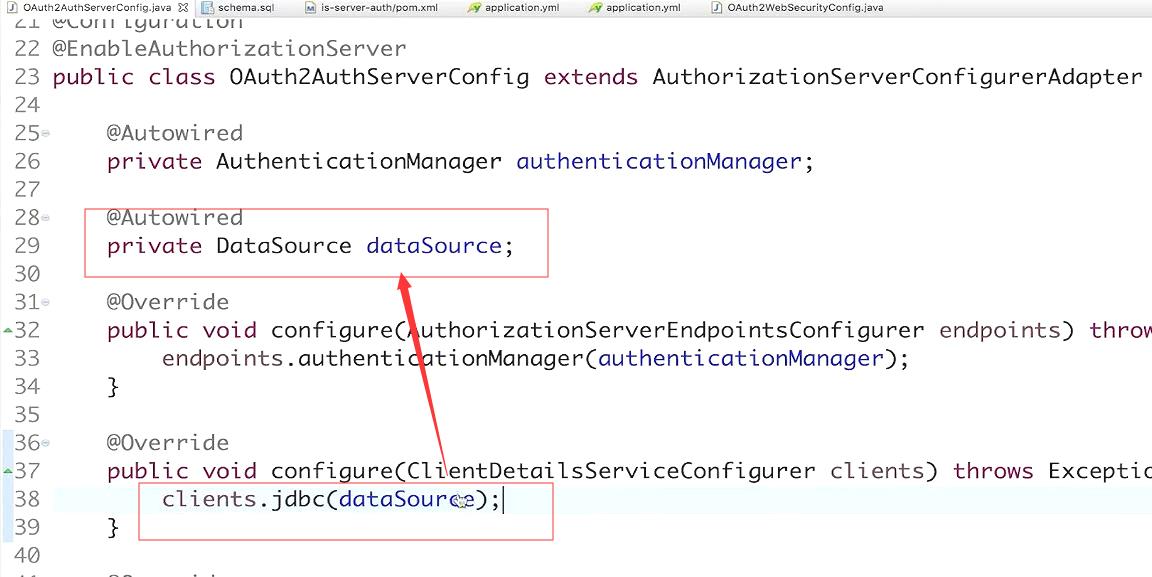

读取数据库内的配置

注入数据源。然后用jdbc。把数据源给它。它会自动根据数据源 到数据库内读取auth_client_details表内的数据

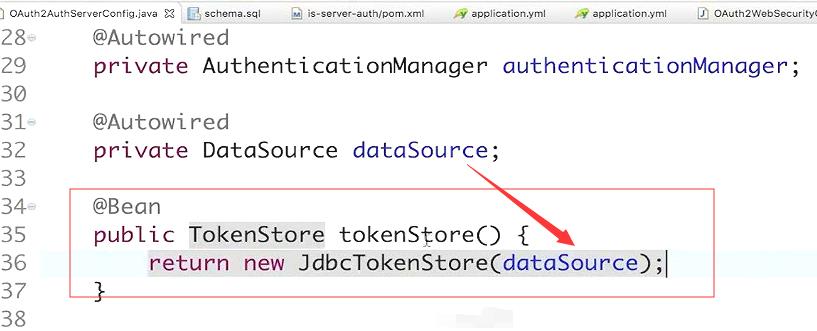

把token的信息放进去。

tokenStore是一个接口,作用就是存取token的。把数据源dataSource给它

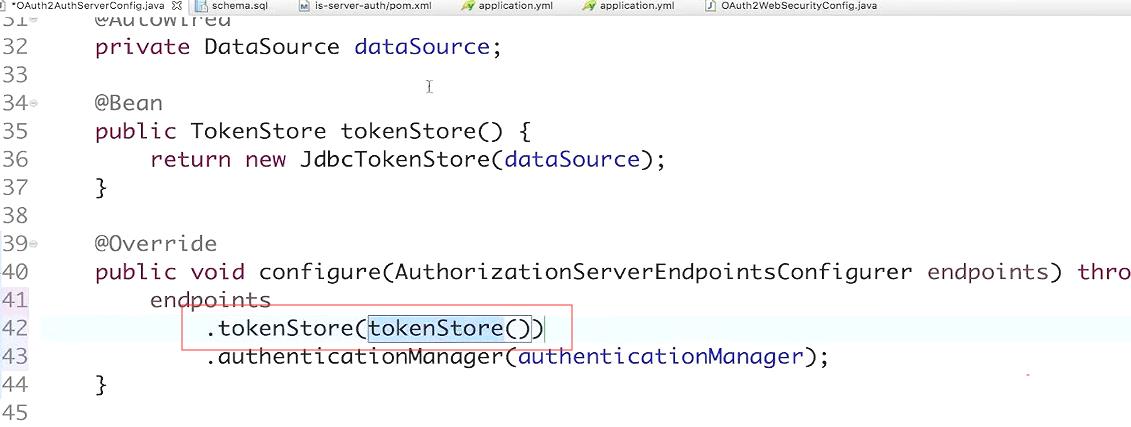

告诉服务器用这个tokenStore来存取token。

这样token聚会存到数据库内。

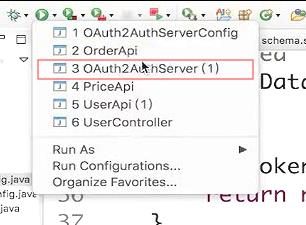

测试

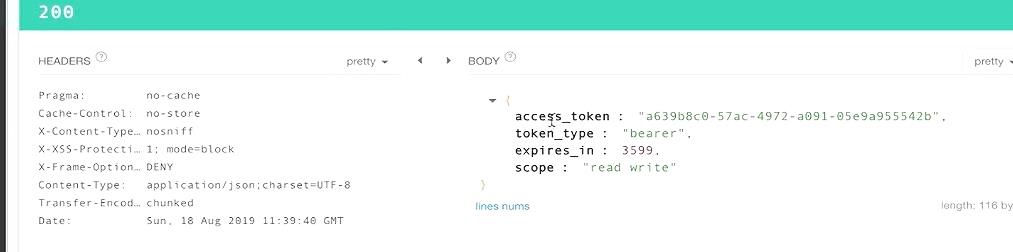

访问getToken的请求

这句说明 信息都挪到数据库里面了 但是也可以正常的拿到这些信息。

生成的令牌也存到了access_token的表内

这样就有了一个持久化的令牌。

这个时候不管我是集群也好 ,还是认证服务器重启也好。令牌信息都不会丢失了。

结束

以上是关于Spring cloud微服务安全实战-4-7重构代码以适应真实环境的主要内容,如果未能解决你的问题,请参考以下文章