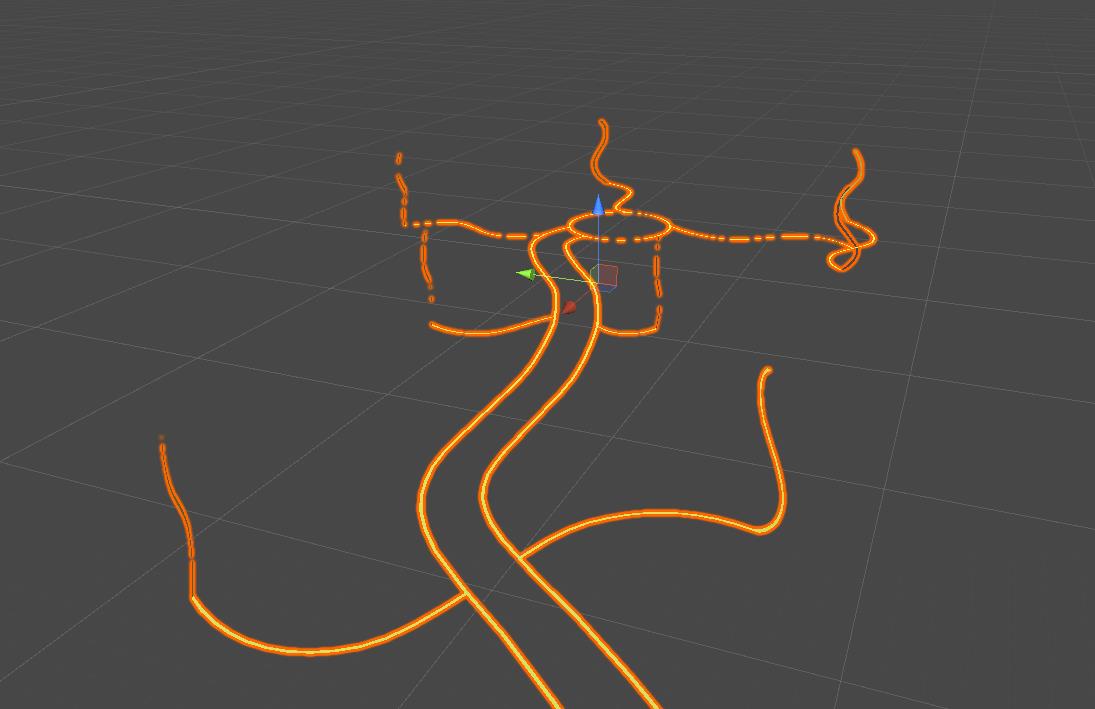

unity 中的线条类模型闪烁该如何处理?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了unity 中的线条类模型闪烁该如何处理?相关的知识,希望对你有一定的参考价值。

当相机移动的时候,模型不断的闪烁,不是面重叠,该如何处理让模型不闪烁啊

个人见解,如果不正确希望指正,谢谢。 参考技术A camera设置的问题。

把clipping planes的near调高就可以了。追问

没有用,而且near调高之后视角就显得特别别扭

参考技术B 编程的时候设置就可以了。追问具体该如何编写呢,麻烦具体说明一下,谢谢

[ 应急响应 ]服务器(电脑)受到攻击该如何处理?

由于文章篇幅问题,本文主要讲了了解哪些病毒的问题,勒索病毒的问题,其他问题后续都会有详细介绍,欢迎关注和订阅哦。

第一篇文章简单从应急响应是安全岗位的必问知识点引入,从客户描述中寻找可利用信息帮助处理异常事件。重点介绍了什么是应急响应,应急响应基本流程。

第二篇文章从真实工作环境情况中,介绍了我们的分析方法及具体采用的一些分析技术、工具等内容。

前两篇文概括的可能并不全面,从这篇文章起,我会从面试题着手,去进行补充和细化。

同样的,要吧应急响应所有的知识点介绍到位几乎是做不到的,这个需要在学习和工作中去积累。

目录

目录

面试官:

一、了解哪些病毒?

对于这个问题的话,我们可以从电脑常见的病毒着手,再重点介绍应急响应中常见的病毒。

电脑常见不代表你在应急响应工作中是常见的。

这里介绍一下常见的病毒:

1. 系统病毒:系统病毒

系统病毒的前缀为:Win32、PE、 Win95、 W32、 W95等

这些病毒的公有特性:可以感染Windows操作系统的*.exe 和*.dll 文件,并通过这些文件进行传播。

如:CIH病毒。

2. 蠕虫病毒:蠕虫病毒

蠕虫病毒的前缀是:Worm

这种病毒的公有特性:通过网络或者系统漏洞进行传播,很大部分的蠕虫病毒都有向外发送带毒邮件,阻塞网络的特性。

3. 木马病毒:木马病毒

木马病毒其前缀是: Trojan

木马病毒的公有特性:通过网络或者系统漏洞进入用户的系统并隐藏,然后向外界泄露用户的信息,马病毒负责侵入用户的电脑。

如:QQ密码截取者Trojan.QQpass,QQ消息尾巴木马 Trojan.QQ3344

针对网络游戏的木马病毒如:Trojan.LMir.PSW.60

补充:病毒名中有PSW或者什么PWD之类的一般都表示这个病毒有盗取密码的功能(这些字母一般都为"密码”的英文"password” 的缩写)

4. 黑客病毒:黑客病毒

黑客病毒前缀名是:一般为Hack

黑客病毒的公有特性:有一个可视的界面,能对用户的电脑进行远程控制,黑客病毒会通过木马病毒对用户进行控制。

如:网络枭雄(Hack.Nether.Client)等。

补充:木马病毒、黑客病毒往往是成对出现的:木马病毒负责侵入用户的电脑,黑客病毒则会通过该木马病毒来进行控制。现在这两种类型都越来越趋向于整合了。

5. 脚本病毒:脚本病毒

脚本病毒的前缀是:Script、VBS、JS(表明是何种脚本编写的)

脚本病毒的公有特性:使用脚本语言编写,通过网页进行的传播的病毒。

如:红色代码(Script.Redlof)、欢乐时光病毒(VBS.Happytime)、 十四日(Js.Fortnight.c.s)等。

6. 宏病毒:宏病毒

实宏病毒是也是脚本病毒的一种,由于它的特殊性,这里单独算成一类。

宏病毒的第一前缀:Macro

宏病毒的第二前缀:Word、Word97、 Excel、 Excel97等

只感染WORD97及以前版本WORD文档的病毒,采用得是Word97做为第二前缀。格式: Macro.Word97

只感染WORD97以后版本WORD文档的病毒,采用的是Word做为第二前缀。格式:Macro.Word

只感染EXCEL97及以前版本EXCEL文档的病毒,采用的是Excel97做为第二前缀。格式: Macro.Excel97

只感染EXCEL97以后版本EXCEL文档的病毒,采用的是Excel做为第二前缀。格式是: Macro.Excel

依此类推。

该类病毒的公有特性:能感染OFFICE系列文档,然后通过OFFICE通用模板进行传播。

如:著名的美丽莎(Macro.Melissa)。

7. 后门病毒:后门病毒

后门病毒的前缀是: Backdoor

后门病毒的公有特性是:通过网络传播,给系统开后门,给用户电脑带来安全隐患。

8. 病毒种植程序病毒:病毒种植程序病毒

这类病毒的公有特性:运行时会从体内释放出一个或几个新的病毒到系统目录下,由释放

出来的新病毒产生破坏。如:冰河播种者(Dropper.BingHe2.2C)、MSN射手(Dropper.Worm.Smibag)等。

9. 破坏性程序病毒:破坏性程序病毒

破坏性程序病毒的前缀是:Harm

这类病毒的公有特性:本身具有好看的图标来诱惑用户点击,当户点击这类病毒时,病毒便会直接对用户计算机产生破坏。

如:格式化C盘(Harm.formatC.f)、刹命令(Harm.Command.Killer)等。

10. 玩笑病毒(称恶作剧病毒):玩笑病毒

玩笑病毒的前缀是:Joke

这类病毒的公有特性:本身具有好看的图标来诱惑用户点击,当用户点击这类病毒时,病毒会做出各种破坏操作来吓唬用户,实际上病毒并没有对用户电脑进行任何破坏。

如:女鬼病毒(oke.Girlghost)。

11. 捆绑机病毒:捆绑机病毒

捆绑机病毒的前缀是:Binder

这类病毒的公有特性:病毒作者会使用特定的捆绑程序将病毒与一些应用程序如QQ、IE捆绑起来,表面上看是一个正常的文件,当用户运行这些捆绑病毒时,会表面上运行这些应用程序,然后隐藏运行捆绑在一起的病毒, 从而给用户造成危

害。如:捆绑QQ(Binder.QQPass.QQBin)、系统杀手(Binderkillsys)等。

后续会对部分病毒进行深入讲解

二、服务器受到勒索病毒威胁怎么处理?

首先我们需要了解什么是勒索病毒,重点讲解对勒索病毒的原理和危害。

然后再去讲中了勒索病毒怎么去解决,这样就会让面试官觉得你是真正的理解,然不是背的。

那么什么是勒索病毒呢?

1. 什么是勒索病毒?

勒索病毒,是一种新型电脑病毒,主要以邮件、程序木马、网页挂马的形式进行传播。

该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。

这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。

攻击对象:勒索病毒一般分两种攻击对象,一部分针对企业用户(如xtbl,wallet),一部分针对所有用户。

危害:该类型病毒可以导致重要文件无法读取,关键数据被损坏,给用户的正常工作带来了极为严重的影响。

2. 勒索病毒勒索过程

黑客会以各种方式上传勒索病毒文件,勒索病毒文件一旦被用户点击打开,会利用连接至黑客的C&C服务器,进而上传本机信息并下载加密公钥和私钥。

然后,将加密公钥私钥写入到注册表中,遍历本地所 有磁盘中的Office 文档、图片等文件,对这些文件进行格式篡改和加密。

加密完成后,还会在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金。

3. 勒索病毒如何破坏文件

勒索病毒有很多种类,不同的扩展名,每一种勒索病毒或变种的加密原理不是一模一样。

但大多数的加密表现都是对文件头部的2048或4096个扇区、尾部部分扇区进行加密破坏,中间部分分段加密或不加密。

也有全扇区加密的病毒,不过这种非常少,因为效率太低了,黑客大多不会采用这种加密方式。

中勒索病毒后,由于文件的结构被加密破坏,所有文件都是无法使用的。

而且勒索病毒加密算法采用的是非对称算法,想直接破解是不现实的。

木马病毒

4. 中了勒索病毒怎么办

1. 在网上查找有没有破解工具。

如果是老款的勒索病毒,网上有可能可以找到加解密工具。

这里注意一点,如果找到了解密工具,最好是先备份,再解密。

因为如果版本不一致,会解密失败,但同时文件底层扇区会进行相应的解密修改,导致后期就算找到一致的解密工具或解密秘钥,都是没办法再成功解密的,因为加密信息已经不一致了。

几个解密工具集下载地址:

2. 寻找专业团队进行恢复或修复

大多数公司或个人当下中的勒索病毒都是新款或新变种,没有解密工具,如果不想联系黑客解密或者黑客要价太高怎么办?

简单来说,这是属于逆向技术,当前有很多的专家、学者、技术人员在研究这个方向,也有很多的专业团队在做这个事情。所以可以一些专业的团队去帮你恢复或者修复文件。但是所需要花费的人力物力是很大的,所以花费也是很大的。

虽然存在这样的专业团队,修复概率也是很大的,但并不是百分之百能够修复的,所以也要做好数据丢失的准备。

之前谈到了,勒索病毒大多只是对文件底层扇区进行部分加密破坏,对于一个几百兆或几个G甚至几百G的数据库文件来说,很多扇区仍然是明文状态,加密的损坏页占比一般是很小的,这就决定了它的可修复性,不过普通的小文档、表格、照片等则基本没有修复的可能性,因为大多表现为全加密的密文状态。

所以,如果不慎中了勒索病毒,数据库类的文件是可以不联系黑客解密,而进行数据修复的。

当然,全扇区加密除外,这种目前除了解密没有其他办法。

3. 哪些数据库可以进行修复

数据库也有很多种,目前修复效果最好的就是MS SqlServer和Oracle。

其他类型数据库大多由于小文件太多,会表现为全加密状态,修复效果一般。

总体来说,单个数据库文件越大,加密的坏页占比越低,完整度越高。

目前,Oracle数据库修复后一般表数据、包、存储过程、函数、索引、视图、触发、同义词等都可以正常。

4. 等待解密工具的出现

随着时间的推进,技术的不断发展。现在勒索病毒使用的加密技术在未来一定会出现解密工具,只是时间长短的问题罢了。

也就是说,如果数据不是很迫切,可以是把数据备份好,耐心等待解密工具的出现。(可能需要等待数年)

5. 交赎金解密能成功吗

交赎金大多数情况是可以解决问题的,但也有失败的,目前主要有两种情况。

一是黑客这条线上,由于勒索病毒现在是一个产业链,主要由勒索病毒作者、传播渠道商 、勒索者组成,甚至还有代理人,一般勒索邮件并不是直接跟病毒制作者沟通,会有很多不可控因素。

出现过交赎金(大多是虚拟货币比特币)后没有回应、二次勒索或提供了错误的解密秘钥后不再回应等情况。

二是服务器端数据加密时被中断或存储空间满导致没有完全加密成功、服务器被多重加密或多个不同的勒索病毒加密等。如果加密信息不完整,这种是无法解密的,黑客自己也没办法。

多重加密或多个病毒加密,则需要购买多个解密秘钥才行,有一个出了问题都无法完成解密。

交赎金前,也要做好准备工作,防止二次损失。

三、服务器受到矿机危害怎么处理?

四、日志被删除怎么处理?

五、Sality病毒了解吗,知道如何分析和查杀吗?

六、飞客病毒了解吗,知道如何分析和查杀吗?

七、Windows环境黑客入侵应急与排查?

八、你有应急工具箱吗,都有哪些工具呢?

九、处理完第二天发现又有同样的异常,你会怎么办呢?

以上是关于unity 中的线条类模型闪烁该如何处理?的主要内容,如果未能解决你的问题,请参考以下文章

C#的webform中的button弹出确认对话框,该如何处理