spring security oauth2 认证端异常处理(基于前后分离统一返回json)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了spring security oauth2 认证端异常处理(基于前后分离统一返回json)相关的知识,希望对你有一定的参考价值。

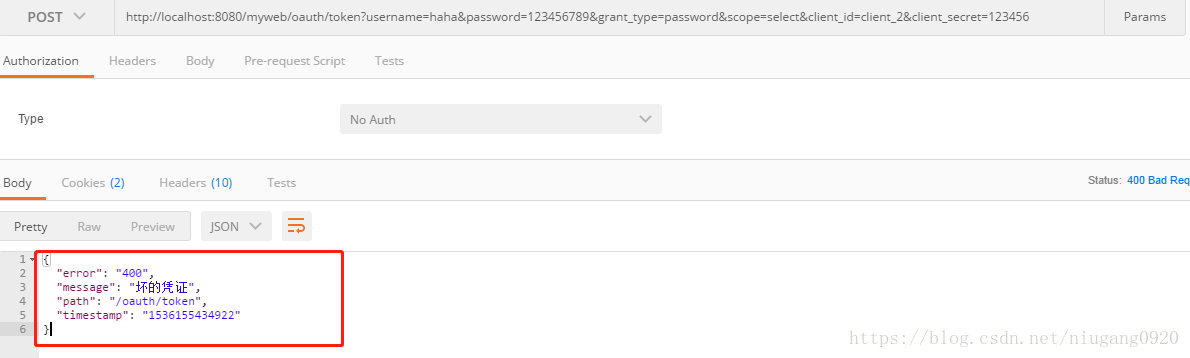

参考技术A 在默认的情况下,spring security oauth2 在发生异常情况下,返回的格式并不符合现实需要,其格式是:我们一般需要是这种格式

对于oauth2的异常,其类主要是 OAuth2Exception ,默认处理这些异常的是DefaultWebResponseExceptionTranslator,其错误主要是包含oauth2相关的错误,就类似以下的。

DefaultWebResponseExceptionTranslator处理的OAuth2Exception,其类可见的序列化器如下,可以得出默认的返回格式:

所以我们需要重新定义自己的WebResponseExceptionTranslator,以及自己的oauth2异常以及其序列化器(也可以不定义,重写handleOauth2Exception即可)

自定义oauth2异常处理类,CustomWebResponseExceptionTranslator,模仿DefaultWebResponseExceptionTranslator即可,下面给出关键部分,注意result是自己定义返回格式的bean,含有msg和code。最后在认证服务器配置一下就可。

这里说的是oauth2的异常处理,其中还有认证的异常,我们这里使用basic的认证方式,如果发生异常,是不会走这个自定义的异常处理器的,所以在securityConfig中配置,在httpBasic后面配置的那里处理了。

这里加上 http.addFilterBefore(customBasicAuthenticationFilter, BasicAuthenticationFilter.class);

这个filter其实就是验证一些必要参数有无缺失,并且返回自定义的格式,

还有需要注意是:因为是授权码模式,在获取token的时候,需要传clientId和clientSecret,这是获取token的验证我们需要先于一步再到后面,所以我们会定义个过滤器处理,因为在测试过程,如果不先于验证clientId和clientSecret,返回的错误可能不是预期之中的,这里还不清楚为啥会出现那些特殊情况,所以还是先于一步先校验了、

认证服务器配置上自定义的filter,这个filter会先执行再到后面/oauth2/token链接,还有这里不开启allowFormAuthenticationForClients,还是只限于basic,如果开启了,有可能返回不正确的异常格式,具体原因不明,但后续肯定是不走basicFilter的,自定义的filter还是验证参数完整性和认证clientId和clientSecret身份是否正确。

例示参考:

https://blog.csdn.net/qq_31063463/article/details/83752459

Spring-Security-Oauth整合Spring-Security,拦截器

程序的目的主要是,在自己开发的web项目中,即提供前端页面调用访问得接口(带有安全机制),也提供第三方调用的API(基于授权认证的).

在整合的过程中发现SpringSecurity不能到即处理自己的web请求也处理第三方调用请求。所以采用拦截器拦截处理本地的web请求,spring-security-oauth对第三方认证请求进行认证与授权。如果对Oauth2.0不熟悉请参考Oauth2.0介绍,程序主要演示password模式和client模式。

官方样例:

1.pom.xml

2.application.properties中增加redis配置

3.第三方调用API

AuthExceptionEntryPoint.java 自定义token授权失败返回信息

CustomAccessDeniedHandler.java 自定义token授权失败返回信息

以下为password模式通过用户名和密码获取token失败,自定义错误信息。

CustomOauthException.java

CustomOauthExceptionSerializer.java

CustomWebResponseExceptionTranslator.java

4.配置授权认证服务器

5.配置资源服务器

6.配置springsecurity

7.增加拦截器

8.配置拦截器

9.配置配置springsecurity数据库认证

如访问:http:://localhost:8080/myweb/index,没有登录就会跳转到登录页面通过以上配置,对于所有web请求,如果没有登录都会跳转到登录页面,拦截器不会拦截调用api的请求。

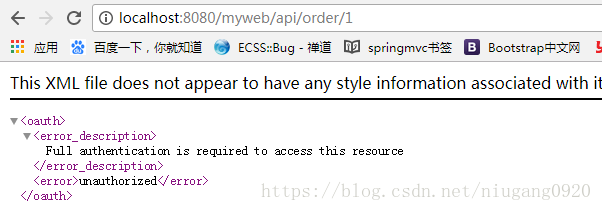

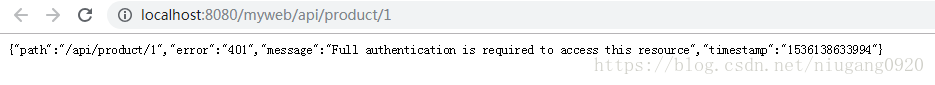

访问http:://localhost:8080/myweb/api/order/1会提示没有权限需要认证,默认错误与我们自定义返回信息不一致,并且描述信息较少。那么如何自定义Spring Security Oauth2异常信息,上面也已经有代码实现

(默认的)

(自定义的)

获取token

进行如上配置之后,启动springboot应用就可以发现多了一些自动创建的endpoints(项目启动的时候也会打印mappings):

{[/oauth/authorize]}

{[/oauth/authorize],methods=[POST]

{[/oauth/token],methods=[GET]}

{[/oauth/token],methods=[POST]}

{[/oauth/check_token]}

{[/oauth/error]

通过单元测试,获取client模式的token

{"access_token":"5bf8c55d-874d-41fc-94bc-01e2cb8f7142","token_type":"bearer","expires_in":43199,"scope":"select"}

expires_in:访问令牌数秒内的生命周期。例如,值“3600”表示访问令牌将在响应生成后一小时内过期

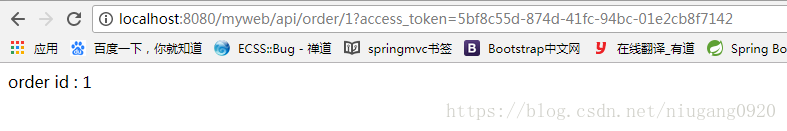

然后在访问:访问http://localhost:8080/myweb/api/order/1?access_token=bbc81328-69f6-4ff0-8c4c-512f1b8beea3

密码模式也是一样就是放说需要的参数变了

注意此列中的密码模式是基于数据认证的,所以获取token之前确保数据库有对应的username和password

{"access_token":"39aa6302-6614-4b94-8553-a96d9ba0f893","token_type":"bearer","refresh_token":"7f2f41dd-4406-4df4-997a-d80178431db8","expires_in":43199,"scope":"select"} //密码模式返回了refresh_token

源码地址:https://gitee.com/niugangxy/springboot

微信公众号:

JAVA程序猿成长之路

分享资源,记录程序猿成长点滴。专注于Java,Spring,SpringBoot,SpringCloud,分布式,微服务。

以上是关于spring security oauth2 认证端异常处理(基于前后分离统一返回json)的主要内容,如果未能解决你的问题,请参考以下文章

Spring security oauth2 client_credentials认证