发现XSS漏洞的一般做法都有哪些?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了发现XSS漏洞的一般做法都有哪些?相关的知识,希望对你有一定的参考价值。

关于发现时间,要具体到是检测什么目标了。找google的,和找腾讯的时间肯定不会一样。 至于“你们一般都是如何发现xss漏洞的?” 不同类型的XSS漏洞,可能不尽相同。

1.对于反射型XSS以及一些DOM XSS,一般建议是开发一些自动化的扫描工具进行扫描,并辅以手工分析。 另外一方面,搜索引擎也是快速寻找具有缺陷参数的好办法。

2.对于存储型XSS,

1) 对于单纯的输入->存储->输出点 的情况 (输入与输出点关系:一个地方输入,会有多个地方输出;不同地方输入,同一地方输出。绕了点 T T ...)。常规测试是正向直接输入内容,然后在输出点查看是否未过滤,当然你也可以先大胆假设输出点未过滤,反向寻找在何处进行输入,进而测试。

2)对于富文本,则需要对过滤器进行fuzz测试(人脑+自动化)了,正好乌云drops上有乌乌发了一篇:fuzzing XSS filter

3)第三类,就是一些WEB应用中所出现的DOM-存储型XSS,即输出点的无害内容,会经过js的一些dom操作变得危险(本质上和 第1点里的dom xss成因是一样的)。这一类的挖掘方法,个人觉得不太好总结。 其一,需要熟悉WEB应用的功能,其二,知道功能所对应的JS代码有哪些,其三,凭直觉猜测程序员会在哪些功能出现可能导致XSS的过滤遗忘或过滤错误(直觉是唬人的,其实就是你知道某些功能会需要某些代码实现,而这些代码常常容易出错),其四,需要有较好的代码阅读跟踪能力(JS一大坨。。还是蛮难读的.... 有些代码被混淆过,十分不易阅读,就会涉及到如何下断点进行调试的小技巧)。 我想,挖掘这一类的前提可能是需要有不错的前端开发经验,写多了,才会有足够的嗅觉。

其实吧,有时候专门去找漏洞会很累的,大什么怡情,小什么伤身,因此,我们还不如开心的敲敲代码,听听歌,静待生命中那些意外的收获。 这些收获经常来自身边的人发给你的一些事物。

最后,不论如何,基础很重要吧,内力不足,招式再多也没用,反之,草木竹石皆可为剑。

对于XSS的漏洞挖掘过程,其实就是一个使用Payload不断测试和调整再测试的过程,这个过程我们把它叫做Fuzzing;同样是Fuzzing,有些人挖洞比较高效,有些人却不那么容易挖出漏洞,除了掌握的技术之外,比如编码的绕过处理等,还包含一些技巧性的东西,掌握一些技巧和规律,可以使得挖洞会更加从容。

XSS应该是我挖过的最多漏洞的一种Web漏洞类型,累积下来,就国内BAT、金山、新浪、网易等这些互联网公司的XSS,应该至少也有超过100个。

Fuzzing(模糊测试)是挖掘漏洞最常用的手段之一,不止是XSS,应该可以说Fuzzing可以用于大部分类型的漏洞挖掘。通俗可以把这种方式理解为不断尝试的过程。

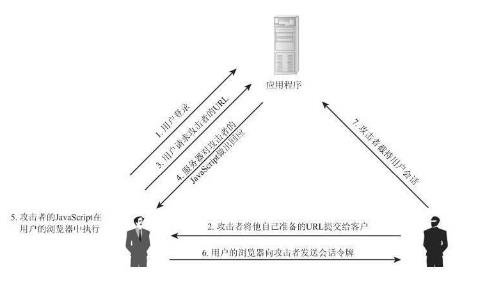

网上有一个比较常规的Web漏扫中XSS检测插件的一个流程图,其中比较关键的几个点在于:检测输入点,潜在注入点检测,生成Payload,Payload攻击验证。

其次是潜在注入点检测,潜在注入的检测是判断输入点是否可以成功把数据注入到页面内容,对于提交数据内容但是不输出到页面的输入点是没有必要进行Fuzzing的,因为即使可以提交攻击代码,也不会产生XSS;在潜在注入点的检测通常使用的是一个随机字符串,比如随机6位数字,再判断这6位数字是否返回输出在页面,以此来进行判断。为什么不直接使用Payload进行判断呢?因为Payload里包含了攻击代码,通常很多应用都有防火墙或者过滤机制,Payload中的关键词会被拦截导致提交失败或者不会返回输出在页面,但这种情况不代表不能XSS,因为有可能只是Payload不够好,没有绕过过滤或者其他安全机制,所以采用无害的随机数字字符就可以避免这种情况产生,先验证可注入,再调整Payload去绕过过滤;而随机的目的在于不希望固定字符成为XSS防御黑名单里的关键词。

漏洞扫描工具都有哪些

5款实用的漏洞扫描工具:

1、SQLmap

Sqlmap属于渗透测试工具,但具有自动检测和评估漏洞的功能。该工具不只是简单地发现安全漏洞及利用漏洞的情况,它还针对发现结果创建了详细的报告。Sqlmap利用Python进行开发,支持任何安装了Python解释器的操作系统。它能自动识别密码哈希,并使用六种不同方式来利用SQL注入漏洞。此外,Sqlmap的数据库非常全面,支持oracle、PostgreSQL、MySQL、SqlServer和Access。

2、Nmap

Nmap是一款开源网络扫描工具,应用场景包括端口扫描、服务指纹识别以及操作系统版本识别。Nmap通常被视为网络映射及端口扫描工具,但因为其带有Nmap脚本引擎,也有助于对错误配置问题和安全漏洞进行检测。另外,Nmap具备命令行界面以及图形用户界面。

3、Nexpose

Nexpose社区是一个通用的开源漏洞评估工具,其漏洞引擎由Rapid7开发,扫描漏洞近68000个,进行了超过16.3万次网络检查。针对Windows及Linux系统的社区版免费,但仅限32个IP地址,以及一个用户。虽然没有Web应用程序扫描,但Nexpose覆盖自动漏洞更新以及微软补丁星期二漏洞更新。

4、Retina CS

Retina CS也是一个通用的开源漏洞评估工具。它是基于Web的控制台,可以免费简化并集中管理漏洞,可打补丁资产达到256项。Retina

CS能对服务器、工作站、移动设备、数据库、应用程序和Web应用程序自动进行漏洞评估。这款开源应用程序为VMware环境提供了全方位支持,包括在线与离线虚拟镜像扫描、虚拟应用程序扫描,以及与Vcenter集成。

5、Burp Suite

Burp

Suite免费版是开源的Web应用程序漏洞扫描器,该版本属于软件工具包,涵盖了对Web应用程序手动安全测试所需的所有东西。它可以使用拦截代理,针对浏览器和目标应用程序之间的流量进行检查与修改;还能利用可感知应用程序的Spider抓取应用程序的内容及功能;此外,使用中继器工具能够处理并重新发送单个请求,也可访问针对分析及解码应用程序数据的一系列实用程序。

Accunetix Web Vulnerability Scanner(AWVS)

IBM Rational AppScan

网藤风险感知CRS

以上几款扫描器中,前两款属于商业软件,网藤风险感知CRS属于Saas模式,新用户可在线免费试用,后几款均是免费开源模式 参考技术B 杀毒软件,电脑管家之类都可检查系统漏洞和下载安装补丁。系统自己也有自动更新设置。

以上是关于发现XSS漏洞的一般做法都有哪些?的主要内容,如果未能解决你的问题,请参考以下文章