802.1X认证实验

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了802.1X认证实验相关的知识,希望对你有一定的参考价值。

参考技术A 802.1X认证+DHCP+ACS Server+Windows802.1x简介:

802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。 随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。 二、802.1x认证体系 802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。对于无线局域网来说,一个端口就是一个信道。802.1x认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。 实验所需要的用到设备:

认证设备:cisco 3550 交换机一台

认证服务器:Cisco ACS 4.0 windows

认证客户端环境:Windows 2003

实验拓扑:

实验拓扑简单描述:

在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:192.168.10.100,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。。好了,下面动手干活。。

实验过程:

Cisco 3550配置

由于cisco 交换机默认生成树都已经运行,开启生成树的目的为了防止网络发生环路,但是根据portfast的特性,如果交换机的某个接口连接的是路由器或者交换机,就可以启用portfast来加快接口的相应时间,跳过生成树的收敛。并且如果要在接口启用802.1x认证,接口要是access模式

*********************************配置过程**********************************

sw3550(config)#int f0/1

sw3550(config-if)#switchport mode access

//配置f0/1接口永久为接入模式

sw3550(config-if)#spanning-tree portfast

//启用portfast特性(注意下面的警告提示哦)

%Warning: portfast should only be enabled on ports connected to a single

host. Connecting hubs, concentrators, switches, bridges, etc... to this

interface when portfast is enabled, can cause temporary bridging loops.

Use with CAUTION

%Portfast has been configured on FastEthernet0/2 but will only

have effect when the interface is in a non-trunking mode.

sw3550(config)#int f0/2

sw3550(config-if)#switchport mode access

sw3550(config-if)#spanning-tree portfast

%Warning: portfast should only be enabled on ports connected to a single

host. Connecting hubs, concentrators, switches, bridges, etc... to this

interface when portfast is enabled, can cause temporary bridging loops.

Use with CAUTION

%Portfast has been configured on FastEthernet0/2 but will only

have effect when the interface is in a non-trunking mode.

sw3550(config-if)#exit

sw3550(config)#int vlan 1

sw3550(config-if)#ip add 192.168.10.1 255.255.255.0

//默认的所有的交换机上的所有接口都在vlan 1,给VLAN1配置IP地址,目的是与AAA服务器,192.168.10.100相互ping通,

sw3550(config-if)#no shutdown

00:05:08: %LINK-3-UPDOWN: Interface Vlan1, changed state to up

00:05:09: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up

sw3550(config)#aaa new-model

//全局开启AAA,(AAA默认是关闭的)

sw3550(config)#aaa authentication login default group radius local

//配置登陆验证方式优先用radius,当radius不能提供认证服务,则采用本地认证,认证调用的名称按默认名称default

sw3550(config)#radius-server host 192.168.10.100 key server03

//指定radius Server的IP地址为192.168.10.100,Radius Server与交换机认证的密钥为server03(这里的server03,是我安装ACS 4.0,在安装过程最后一步定义的密码)

sw3550(config)#aaa authentication dot1x default group radius local

//802.1x认证由radius 服务器来完成,当radius不能认证时,由本地认证,这样配置的目的为了备份。如果说radius server服务器“挂了“,还可以用本地认证。

sw3550(config)#aaa authorization network default group radius local

//当认证通过之后,授权用户能接入网络,授权也由radius来完成

sw3550(config)#dot1x system-auth-control

全局下开启dot.1x认证功能,然后还需要到具体某个接口下制定认证的方式

sw3550(config-if)#int f0/2

sw3550(config-if)#switchport mode access

sw3550(config-if)#dot1x port-control auto

//当接口下发现有设备接入时,自动进行认证

AUTO是常用的方式,正常的通过认证和授权过程

sw3550(config-if)#dot1x reauthentication 打不出来

//当认证失败,重新认证,直到认证通过

这里还有一些可选的配置,分享给大家,大家在工程中,可以根据自己的实际情况来调整配置 ,我的这次试验正常的配置命令都是用黑色来表示。请大家注意

可选配置:

Switch(config)#interface fa0/3

Switch(config-if)#dot1x reauthentication

Switch(config-if)#dot1x timeout reauth-period 7200

2小时后重新认证

Switch#dot1x re-authenticate interface fa0/3

现在重新认证,注意:如果会话已经建立,此方式不断开会话

Switch#dot1x initialize interface fa0/3

初始化认证,此时断开会话

Switch(config)#interface fa0/3

Switch(config-if)#dot1x timeout quiet-period 45

45秒之后才能发起下一次认证请求

Switch(config)#interface fa0/3

Switch(config-if)#dot1x timeout tx-period 90 默认是30S

Switch(config-if)#dot1x max-req count 4

客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次

Switch#configure terminal

Switch(config)#interface fastethernet0/3

Switch(config-if)#dot1x port-control auto

Switch(config-if)#dot1x host-mode multi-host

默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;

当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口

Switch#configure terminal

Switch(config)#dot1x guest-vlan supplicant

Switch(config)#interface fa0/3

Switch(config-if)#dot1x guest-vlan 2

未得到授权的进入VLAN2,提供了灵活性

注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去

Switch(config)#interface fa0/3

Switch(config-if)#dot1x default

回到默认设置

在cisco的三层交换机上可以配置DHCP,通过DHCP功能,可以给客户端分配IP地址,子网掩码,网关,DNS,域名,租期,wins等

sw3550(config)#ip dhcp pool mu

//定义地址池的名称为DHCP,这里可以随便定义

sw3550(dhcp-config)#network 192.168.10.0 /24

//定义要分配给客户端的网段和掩码

sw3550(dhcp-config)#default-router 192.168.10.1

//定义分配给客户端的网关

sw3550(dhcp-config)#dns-server 202.102.224.68

//定义DNS地址,可以设置多个DNS

sw3550(dhcp-config)#doamin-name [url]www.cisco.com[/url]

//定义域名为[url]www.cisco.com[/url]

sw3550(dhcp-config)#lease 2

//定义租期为2天

sw3550(config)#ip dhcp excluded-address 192.168.10.1 192.168.10.150

//定义不通过DHCP分配的IP地址,也就是排除的地址范围 192.168.10.1 192.168.10.150 。

例如说: 192.168.10.1

这个地址是我的网关,如果这个地址作为IP 地址分配给客户端,就会造成IP 地址冲突,影响网络的正常通信。所以说做排除是非常有必要的。

sw3550(config)#exit

00:42:57: %SYS-5-CONFIG_I: Configured from console by console

以上完成之后,交换机上所需的配置命令都已完成,下面就到AAA服务器来配置

1,添加认证的用户和密码,左侧面板-单击-User Setup-admin-Add/Edit

单击Add/Edit,在随后的窗口设置admin的密码,我设置用户和密码都相同

2,添加AAA认证Client信息,单击-Network Configuration你可以AAA Client信息和AAA Servers信息

在AAA Clients这栏下面,单击Add Entry

AAA Client Hostname 填写当前交换机的名称

AAA Client IP Address 为当前VLAN1的IP地址,根据你的实际情况,你想对那个VLAN用户采取802.1X认证,就填写那个VLAN的IP Address

KEY 为交换机和AAA 服务器的认证的密钥,这里填写的KEY应该要和在交换机配置的 KEY值相同

Authenticate Using 这里选择认证的协议,我选择的Radius。认证的协议也要和在交换机配置的认证方式相同,否则认证失败。填写玩这些信息之后,单击确认即可

R1的名字改为sw重新添加

3,Guoup Setup,配置组的授权,授权用户认证通过之后,能接入网络

在Rdius IETF配置栏目下,找到如下图

注意:064设置对VLAN下面的用户提供认证,065设置认证方式为802.1x,081设置为VLAN ID,这里设置为VLAN 1。设置完成之后,单击Submit+Restart

***************到此AAA服务器设置完成了***********

在交换机上测试定义的用户和密码能否完成认证

sw3550#test aaa group radius admin admin new-code

User successfully authenticated

如下是:认证客户端windows xp 配置

默认由于windows 操作系统并没有启用802.1x认证这个服务,所以第一步,先打开系统服务-开启8021.x认证功能

开始-运行-services.msc

双击Wired AutOConfig,启动类型:自动

网络邻居-本地连接

这里更改默认认证方式,EAP支持无线认证,这里我们应该选择MD5质询,如图

单击-MD5-质询-确定启用了802.1x认证功能

本地连接已经试图去尝试认证了,单击右下角通知区域提示,输入认证的用户名和密码

按图提示,必须输入用户名和密码,方可认证通过,认证通过之后才可以从交换机上获得IP地址等

输入在AAA服务器上定义的用户名和密码admin。如果是你工作组环境就无所谓域的概念,登录到域这项不填,然后单击确定开始进入802.1X认证会话阶段。如下图正在验证身份

802.1X认证全过程,

整个802.1x的认证过程可以描述如下

(1) 客户端向接入设备发送一个EAPoL-Start报文,开始802.1x认证接入; (2) 接入设备向客户端发送EAP-Request/Identity报文,要求客户端将用户名送上来;

(3) 客户端回应一个EAP-Response/Identity给接入设备的请求,其中包括用户名;

(4) 接入设备将EAP-Response/Identity报文封装到RADIUS Access-Request报文中,发送给认证服务器;

(5) 认证服务器产生一个Challenge,通过接入设备将RADIUS Access-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge;

(6) 接入设备通过EAP-Request/MD5-Challenge发送给客户端,要求客户端进行认证

(7) 客户端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenged-Pass-word,在EAP-Response/MD5-Challenge回应给接入设备

(8) 接入设备将Challenge,Challenged Password和用户名一起送到RADIUS服务器,由RADIUS服务器进行认证

(9)RADIUS服务器根据用户信息,做MD5算法,判断用户是否合法,然后回应认证成功/失败报文到接入设备。如果成功,携带协商参数,以及用户的相关业务属性给用户授权。如果认证失败,则流程到此结束;

(10) 如果认证通过,用户通过标准的DHCP协议 (可以是DHCP Relay) ,通过接入设备获取规划的IP地址;

(11) 如果认证通过,接入设备发起计费开始请求给RADIUS用户认证服务器;

(12)RADIUS用户认证服务器回应计费开始请求报文。用户上线完毕

华为 1+X《网络系统建设与运维(中级)》认证 模拟实验上机试题及其答案全解析

1 考试背景

高校校园网的信息化建设一直走在各个行业前列,其网络建设相对比较复杂,涉及到多种网

元,如交换机,路由器,无线设备及安全设备等。

本实验模拟某高校园区网络的规划与建设。

此高校网络建设正处于网络规划中,负责该网络的工程师需要对网络进行初始化部署与配置,

并满足以下网络需求:

⚫ 首先,需要对网络进行初始化配置,包括:设备命名以及 VLAN 和 IP 地址规划与配置。

⚫ 其次,为保障底层网络的基础连通性,需要部署 OSPF、静态路由使得全网互通。

⚫ 最后,为保证网络的稳定性及安全性,对于设备进行 RSTP、OSPF 区域认证等安全性配

置

2 考试说明

2.1 考试分数说明

考试内容为《网络系统建设与运维(中级)》,总分为 800 分。

2.2 考试要求

- 做题之前需要仔细、完整阅读考试题目,并按照题干要求完成相应题目。

- 除非任务中另有说明,否则禁止进行以下操作:

- 创建或删除接口

- 创建题目外的 VLAN

- 使用题目外的 IP 地址

- 新增或替换设备

2.3 考试环境介绍

本次考试中,考试环境中的设备包括:

2.4 启动考试环境

考试平台主界面(提醒:在考试试题查看区点击鼠标左键并拖动,可放大考试试题文档)

以下操作步骤在考试实验操作区进行:

- 双击鼠标左键打开桌面 eNSP 软件 开启考试环境;

- 打开 eNSP 软件上方“打开文件”按钮 ,并找到并打开桌面 Resource 文 件夹中的 paper 文件 载入实验考题;

- 打开 eNSP 软件上方“启动”按钮 ,启动所有实验设备,即可开始实验考 试。

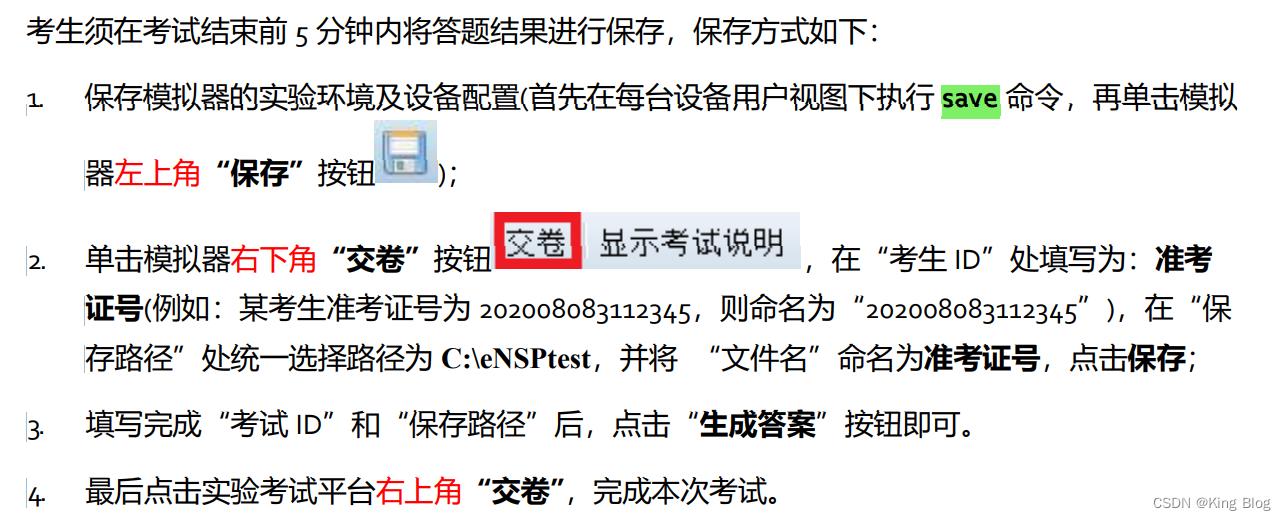

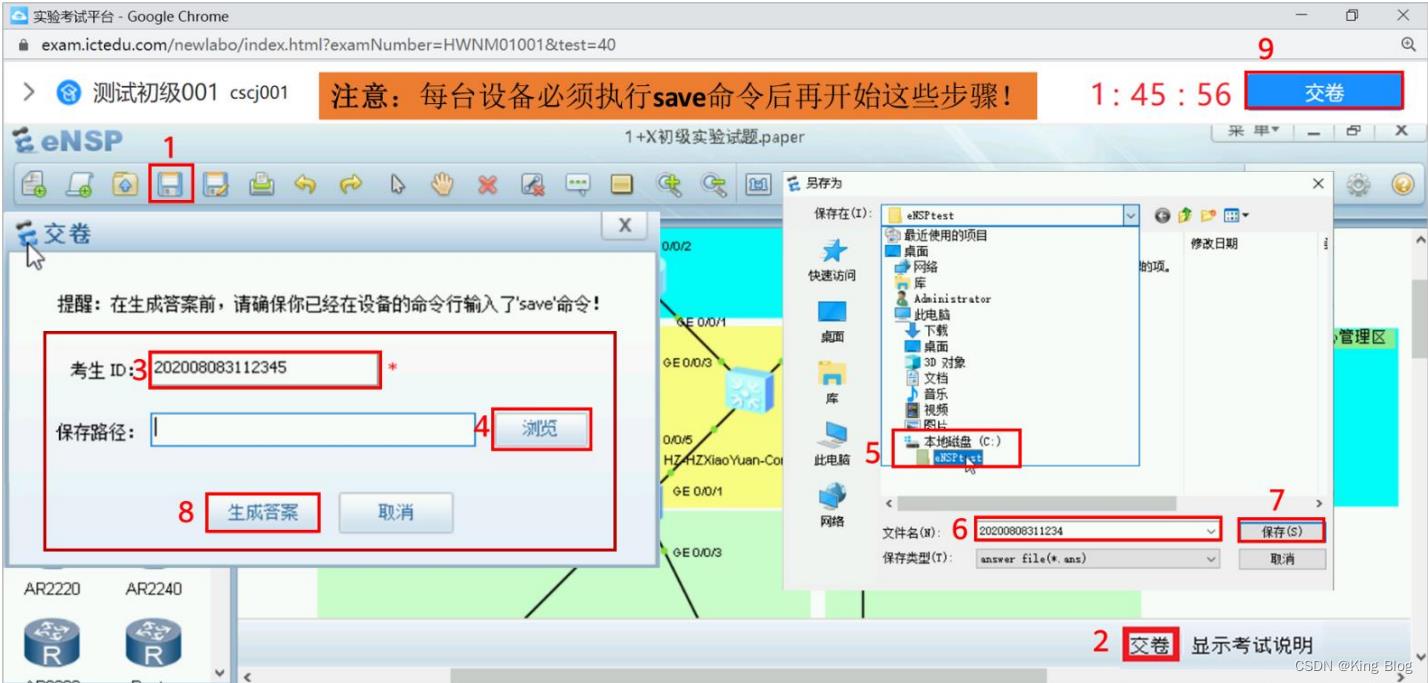

2.5 保存答案(非常重要)

3 考试正文

3.1 注意事项

为方便考生阅读题目,以下考题中对部分设备进行简称,如:HZ-HZCampus-Agg01-

S5731 简称为 Agg01。

3.2 考试内容

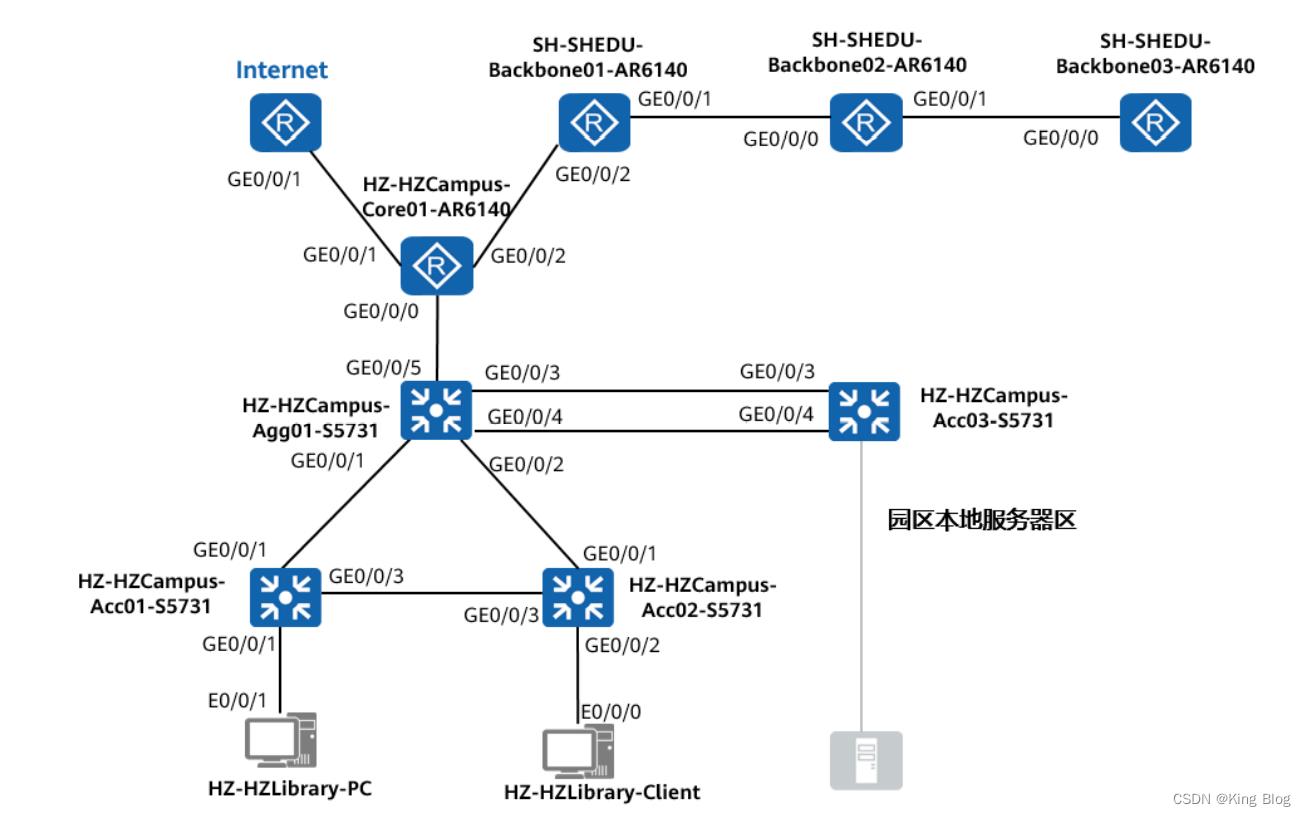

Figure 3-1 实验考试拓扑

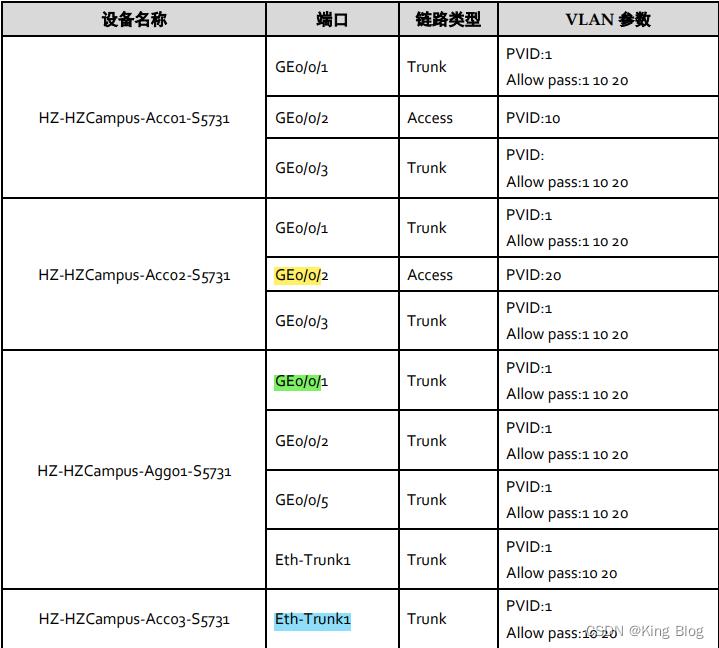

Table 3-1 VLAN 信息

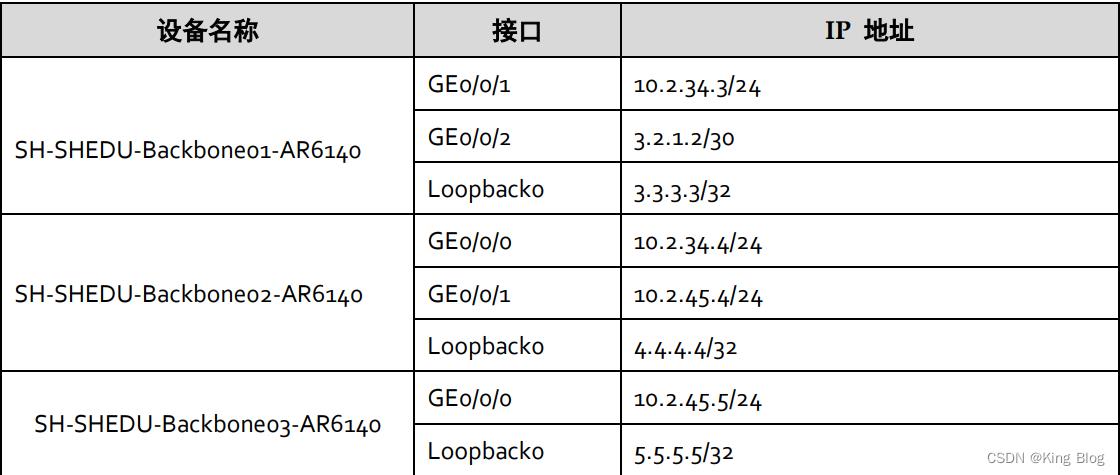

Table 3-2 IP 地址规划

3.2.2 任务 1:设备命名

- 为了方便后期维护和故障定位及网络的规范性,需要对网络设备进行规范化命名。 请根据 Figure 3-1 实验考试拓扑对设备进行命名。

命名规则为:城市-设备的设置地点-设备的功能属性和序号-设备型号。

例如:处于杭州校园的核心层路由器,命名为:HZ-HZCampus-Core01-AR6140。 请注意大小写,务必与 Figure3-1

实验考试拓扑保持一致。

3.2.3 任务 2:链路聚合 - 园区本地服务器区,为校园用户提供内网服务。为了保证链路的稳定性,同时在不升 级硬件设备的前提下最大限度的提升带宽。在 Agg01 与

Acc03 之间配置链路聚合。请 通过 Lacp 模式实现二层链路聚合,成员接口为 GE0/0/3、GE0/0/4,链路聚合接口 ID

为 1。

3.2.4 任务 3:VLAN - 全网设备按照要求配置所需的 VLAN。 请根据 Figure 3-1 实验考试拓扑和 Table 3-1 VLAN

信息,在对应交换机上配置所需的 VLAN。 注意:为了保证网络的连通性,交换机只允许题目中规定的 VLAN 通过。

3.2.5 任务 4:IP 编址 - 请根据 Figure 3-1 实验考试拓扑和 Table 3-2 IP 地址规划给出的信息,配置对应网络设 备接口的 IP 地址。

3.2.6 任务 5:RSTP - 为了防止二层网络中出现环路和提高网络可靠性,在 Acc01、Acc02 和 Agg01 之间配置 STP 协议。

- STP 模式为 RSTP。设置 Agg01 的优先级为 4096 使其成为根桥。

- 为了最大限度的保证网络的稳定性,避免主机频繁重启导致的网络波动。要求所 有与 PC 相连的交换机端口,不参加 STP 计算,直接进入 Forwarding 状态转发。

3.2.8 任务 6:OSPF

- 为了保证教育骨干网之间的通信,选用动态路由协议 OSPF 作为教育骨干网的 IGP。

9. Backbone01、Backbone 02 和 Backbone 03 之间运行 OSPF,配置 OSPF 进程号为 1,都在骨干区域 0 内。 2022-08-23 Page 4 of 10

10. 在创建 OSPF 进程时手动设定 Router ID 与环回口地址一致。要求互联接口和 Loopback 接口所在网段采用 32 位精确宣告。 例如:将 1.2.3.4/24 此地址进行 32 位宣告的命令为 Network 1.2.3.4 0.0.0.0

11. 为了保证路由交互的安全性,在 Backbone01、Backbone 02 和 Backbone 03 上采用 区域认证,选择 md5 加密算法,认证密钥 ID 为 1,密钥类型为 cipher,密码为 “huawei@123”。

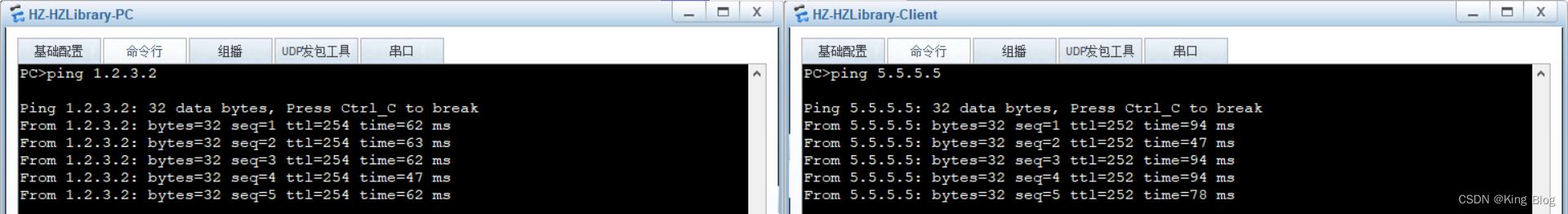

3.2.7 任务 7:出口设计 - 为了能够让校园用户访问互联网和通过教育骨干网访问其他学校的资料库。在

Core01 上部署两条缺省的静态路由,下一跳分别指向 Internet 和 Backbone01。

在 Backbone01 上部署明细静态路由,目的网段是 192.168.20.0,下一跳指向

Core01。

在 Internet 上部署明细静态路由,目的网段是 192.168.10.0,下一跳指向 Core01。 - 为了实现内网 192.168.10.0/24 网段用户能够访问外网(Internet),在 Core01 上配

置 NAT,结合 ACL permit 语句,使用 Easy IP 实现。 - 为了保证教育骨干网的安全,只允许内网 192.168.20.0/24 网段用户能够访问其他

学校的资料库。结合 ACL permit 语句,在 Core01 接口的出方向实现。

以上 ACL 均使用基本 ACL,编号 2000 匹配 192.168.10.0/24 网段。编号 2001 匹配

192.168.20.0/24 网段,rule 编号从 5 开始,采用默认步长。

3.2.9 任务8:路由引入

- 为了使内网用户能够通过教育骨干网和其他校区正常通信,在 Backbone01 上将静态路 由引入 OSPF。

路由引入的命令为:Import-route

3.2.10 任务 9:Telnet

- 为了方便后期对 Core01 进行远程管理,需在该设备上配置远程登录设置。 用户认证方式为 AAA 认证,用户名为

huawei,密码为 Huawei@123,加密形式为 cipher,服务类型为 telnet,配置服务器的用户权限等级为 3

级,设置同时在线人数为 5 人,认证方式为 aaa。

答案解析如下:

SW1

sys

[Huawei]sysname HZ-HZCampus-Agg01-S5731

[HZ-HZCampus-Agg01-S5731]int Eth-Trunk 1

[HZ-HZCampus-Agg01-S5731-Eth-Trunk1]trunkport g0/0/4

[HZ-HZCampus-Agg01-S5731-Eth-Trunk1]trunkport g0/0/3

[HZ-HZCampus-Agg01-S5731]vlan batch 10 20

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/1]port link-type trunk

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/1]port trunk pvid vlan 1

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/1]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/2]port link-type trunk

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/2]port trunk pvid vlan 1

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/2]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/5]port link-type trunk

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/5]port trunk pvid vlan 1

[HZ-HZCampus-Agg01-S5731-GigabitEthernet0/0/5]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Agg01-S5731-Eth-Trunk1]port link-type trunk

[HZ-HZCampus-Agg01-S5731-Eth-Trunk1]port trunk pvid vlan 1

[HZ-HZCampus-Agg01-S5731-Eth-Trunk1]port trunk allow-pass vlan 10 20

[HZ-HZCampus-Agg01-S5731]stp enable

[HZ-HZCampus-Agg01-S5731]stp mode rstp

[HZ-HZCampus-Agg01-S5731]stp priority 4096

Sw2

sys

[Huawei]sysname HZ-HZCampus-Acc03-S5731

[HZ-HZCampus-Acc03-S5731]int Eth-Trunk 1

[HZ-HZCampus-Acc03-S5731-Eth-Trunk1]trunkport g0/0/4

[HZ-HZCampus-Acc03-S5731-Eth-Trunk1]trunkport g0/0/3

[HZ-HZCampus-Acc03-S5731-Eth-Trunk1]port link-type trunk

[HZ-HZCampus-Acc03-S5731-Eth-Trunk1]port trunk pvid vlan 1

[HZ-HZCampus-Acc03-S5731-Eth-Trunk1]port trunk allow-pass vlan 10 20

Sw3

sys

[Huawei]sysname HZ-HZCampus-Acc01-S5731

[HZ-HZCampus-Acc01-S5731]vlan batch 10 20 30

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/1]port link-type trunk

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/1]port trunk pvid vlan 1

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/1]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/2]port link-type access

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/2]port default vlan 10

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/3]port link-type trun

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/3]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/3]port trunk pvid vlan 1

[HZ-HZCampus-Acc01-S5731]stp enable

[HZ-HZCampus-Acc01-S5731]stp mode rstp

[HZ-HZCampus-Acc01-S5731-GigabitEthernet0/0/2]stp edged-port enable

Sw4

sys

[Huawei]sysname HZ-HZCampus-Acc02-S5731

[HZ-HZCampus-Acc02-S5731]vlan batch 10 20 30

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/1]port link-type trunk

[S5731-GigabitEthernet0/0/1]port trunk pvid vlan 1

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/1]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/2]port link-type access

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/2]port default vlan 20

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/3]port link-type trunk

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/3]port trunk pvid vlan 1

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/3]port trunk allow-pass vlan 1 10 20

[HZ-HZCampus-Acc02-S5731]stp enable

[HZ-HZCampus-Acc02-S5731]stp mode rstp

[HZ-HZCampus-Acc02-S5731-GigabitEthernet0/0/2]stp edged-port enable

AR1

[HZ-HZCampus-Core01-AR6140]int g0/0/0.1

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.1]dot1q termination vid 10

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.1]arp broadcast enable

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.1]ip add 192.168.10.254 24

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.2]dot1q termination vid 20 (单臂路由)

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.2]arp broadcast enable

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/0.2]ip add 192.168.20.254 24

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/1]ip add 1.2.3.1 30

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/2]ip add 3.2.1.1 30

[HZ-HZCampus-Core01-AR6140]ip route-static 0.0.0.0 0 1.2.3.2

[HZ-HZCampus-Core01-AR6140]ip route-static 0.0.0.0 0 3.2.1.2

[HZ-HZCampus-Core01-AR6140]acl 2000

[HZ-HZCampus-Core01-AR6140-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/1]nat outbound 2000 (Eazy—ip)

[HZ-HZCampus-Core01-AR6140-acl-basic-2001]rule permit source 192.168.20.0 0.0.0.

255

[HZ-HZCampus-Core01-AR6140-GigabitEthernet0/0/2]traffic-filter outbound 2001

[HZ-HZCampus-Core01-AR6140]telnet server enable

[HZ-HZCampus-Core01-AR6140]user-interface vty 0 4

[HZ-HZCampus-Core01-AR6140-ui-vty0-4]authentication-mode aaa

[HZ-HZCampus-Core01-AR6140-aaa]local-user huawei password cipher Huawei@123

[HZ-HZCampus-Core01-AR6140-aaa]local-user huawei service-type telnet (服务类型)

[HZ-HZCampus-Core01-AR6140-aaa]local-user huawei privilege level 3 (权限等级)

[HZ-HZCampus-Core01-AR6140-aaa]local-user huawei state active access-limit 5 (限制人数)

R1

[Huawei]sysname Internet

[Internet-GigabitEthernet0/0/1]ip add 1.2.3.2 30

[Internet]ip route-static 192.168.10.0 24 1.2.3.1

R3

[Huawei]sysname SH-SHEDU-Backbone01-AR6140

[SH-SHEDU-Backbone01-AR6140-GigabitEthernet0/0/1]ip add 10.2.34.3 24

[SH-SHEDU-Backbone01-AR6140-GigabitEthernet0/0/2]ip add 3.2.1.2 30

[SH-SHEDU-Backbone01-AR6140]int LoopBack 0

[SH-SHEDU-Backbone01-AR6140-LoopBack0]ip add 3.3.3.3 32

[SH-SHEDU-Backbone01-AR6140]ip route-static 192.168.20.0 24 3.2.1.1

[SH-SHEDU-Backbone01-AR6140]ospf router-id 3.3.3.3

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.0

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]network 10.2.34.0 0.0.0.255

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]network 3.2.1.0 0.0.0.0

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]authentication-mode md5 1 cipher huawei@123

[SH-SHEDU-Backbone01-AR6140-ospf-1]import-route static

R4

[Huawei]sysname SH-SHEDU-Backbone02-AR6140

[SH-SHEDU-Backbone02-AR6140-GigabitEthernet0/0/0]ip add 10.2.34.4 24

[SH-SHEDU-Backbone02-AR6140-GigabitEthernet0/0/1]ip add 10.2.45.4 24

[SH-SHEDU-Backbone02-AR6140-LoopBack0]ip add 4.4.4.4 32

[SH-SHEDU-Backbone02-AR6140]ospf router-id 4.4.4.4

[SH-SHEDU-Backbone02-AR6140-ospf-1-area-0.0.0.0]network 4.4.4.4 0.0.0.255

[SH-SHEDU-Backbone02-AR6140-ospf-1-area-0.0.0.0]network 10.2.45.0 0.0.0.255

[SH-SHEDU-Backbone02-AR6140-ospf-1-area-0.0.0.0]network 10.2.34.0 0.0.0.255

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]authentication-mode md5 1 cipher huawei@123

R5

[Huawei]sysname SH-SHEDU-Backbone03-AR6140

[SH-SHEDU-Backbone03-AR6140-GigabitEthernet0/0/0]ip add 10.2.45.5 24

[SH-SHEDU-Backbone03-AR6140-LoopBack0]ip add 5.5.5.5

SH-SHEDU-Backbone02-AR6140]ospf router-id 5.5.5.5

[SH-SHEDU-Backbone02-AR6140-ospf-1-area-0.0.0.0]network 5.5.5.5 0.0.0.255

[SH-SHEDU-Backbone02-AR6140-ospf-1-area-0.0.0.0]network 10.2.45.0 0.0.0.255

[SH-SHEDU-Backbone01-AR6140-ospf-1-area-0.0.0.0]authentication-mode md5 1 cipher huawei@123

注意:如果需要素材的朋友们请及时与我私信!

以上是关于802.1X认证实验的主要内容,如果未能解决你的问题,请参考以下文章