linux下如何配置DNS服务器,

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux下如何配置DNS服务器,相关的知识,希望对你有一定的参考价值。

linux DNS服务器配置基本理论:

DNS系统的作用是把域名和IP对应起来。

正向解析:根据域名(主机名)查找对应的IP地址。

反向解析:根据IP地址查询对应的域名(主机名)。

查询

递归查询:大多数客户机向DNS服务器解析域名的方式。

迭代查询:大多数DNS服务器向其它DNS服务器解析域名的方式。

DNS服务器的类型

缓存域名服务器:也称唯高速缓存服务器。通过向其它域名服务器查询获得域名与IP地址的对应记录,将域名查询结果缓存到本地,提高重复查询时的速度。

主域名服务器:特定DNS区域的官方服务器,具有唯一性。负责维护该区域内的所有域名与IP的映射记录。

从域名服务器:也称辅助域名服务器。其维护的域名与IP地址的映射记录来源于主域名服务器。

环境准备:

临时关闭selinux和iptables

#setenforce 0

#service iptables stop

查询相关软件包:

[root@localhost ~]# yum search bind

Loaded plugins: product-id, refresh-packagekit, subscription-manager

Updating Red Hat repositories.

====================================================================================== N/S Matched: bind ======================================================================================

PackageKit-device-rebind.i686 : Device rebind functionality for PackageKit

bind.i686 : The Berkeley Internet Name Domain (BIND) DNS (Domain Name System) server

bind-chroot.i686 : A chroot runtime environment for the ISC BIND DNS server, named(8)

bind-utils.i686 : Utilities for querying DNS name servers

其中各软件包的作用如下:

bind: 提供域名服务的主要程序及相关文件。

bind-chroot:为bind提供一个伪装的根目录以增强安全性。

bind-utils:提供对DNS服务器测试的工具程序(如nslookup、dig等)。

安装BIND软件包#yum install *bind*

配置DNS服务器:

bind服务器端程序

主要执行程序:/usr/sbin/named

服务脚本:、etc/init.d/named

默认监听端口:53

主配置文件: /etc/named.conf

保存DNS解析记录的数据文件: /var/named/chroot/var/named

查询bind程序的配置文件列表

[root@localhost ~]# rpm -qc bind

/etc/logrotate.d/named

/etc/named.conf

/etc/named.iscdlv.key

/etc/named.rfc1912.zones

/etc/named.root.key

/etc/rndc.conf

/etc/rndc.key

/etc/sysconfig/named

/var/named/named.ca

/var/named/named.empty

/var/named/named.localhost

/var/named/named.loopback

查看主配置文件named.conf

#vim /etc/named.conf

主配置文件解析:

全局配置部分:

默认的全局配置项如下:

10 options

11 listen-on port 53 127.0.0.1; ; //监听的端口和接口IP地址

12 listen-on-v6 port 53 ::1; ;

13 directory "/var/named"; //dns区域的数据文件默认存放位置

14 dump-file "/var/named/data/cache_dump.db";

15 statistics-file "/var/named/data/named_stats.txt";

16 memstatistics-file "/var/named/data/named_mem_stats.txt";

17 allow-query localhost; ; //允许dns查询的客户机列表,any表示所有

18 recursion yes; //是否允许客户机进行递归查询

19

20 dnssec-enable yes;

21 dnssec-validation yes;

22 dnssec-lookaside auto;

23

24 /* Path to ISC DLV key */

25 bindkeys-file "/etc/named.iscdlv.key";

26 ;

全局配置中还有如下选项:

forwarders 202.102.24.68;12.3.3.3;; //将本域名服务器不能解析的条目转发给其它DNS服务器的IP地址

默认的区域配置项如下:

35 zone "." IN

36 type hint; //区域类型。hint为根区域;master为主区域; slave为辅助区域

37 file "named.ca"; //该区域对应的区域数据配置文件名

38 ;

区域配置中还有如下选项:

allow-transfer 189.98.90.23;; //允许下载区域数据库的从域名服务器IP地址

allow-update none;; //允许动态更新的客户端IP地址(none表示全部禁止)

添加如下区域配置:

zone “my.com” IN

type master; //主区域

file “my.com”; //该区域对应的区域数据配置文件名

allow-transfer 192.168.153.1;; //允许下载区域数据库的从域名服务器IP地址

allow-update none;;

;

zone “153.168.192.in-addr.arpa” IN //表示针对IP192.168.153.130反向解析

type master; //主区域

file “192.168.153.my.arpa”; //该区域对应的区域数据配置文件名

;

配置完了,可以执行如下命令对named.conf文件进行语法检查。

#named-checkconf

注意:倒序网络地址.in-addr.arpa 表示反向区域

主配置文件最后还有一行是:

include “/etc/named.rfc1912.zones” //该文件包含/etc/named.rfc1912.zones文件

区域数据配置文件:

先看一下named.localhost的内容:

$TTL 1D //time to live 生存时间

@ IN SOA @ rname.invalid. ( //”rname.invalid”DNS区域地址

0 ; serial //更新序列号

1D ; refresh //更新时间

1H ; retry //重试延时

1W ; expire //失效时间

3H ) ; minimum //无效地址解析记录的默认缓存时间

NS @ //name server 域名服务记录

A 127.0.0.1 //address 只用在正向解析的区域数据文件中

AAAA ::1

新建2个对应的区域数据配置文件:

#touch my.com

#touch 192.168.153.my.arpa

#vim my.com

$TTL 86400

@ IN SOA my.com. admin.my.com ( //admin.myNaN为该区域管理员的邮箱地址

200900201

3H

15M

1W

1D

)

@ IN NS ns1.my.com. //当前域的DNS服务器地址

IN MX 10 mail.my.com. //用于设置当前域的邮件服务器域名地址,数字10表示优先级别,数字越大优先级越低

ns1 IN A 192.168.153.130

mail IN A 192.168.153.130

www IN A 192.168.153.130

ftp IN CNAME www //CNAME别名(canonical name)记录,表示ftp.my.com和www.my.com对应同一个IP.

[root@localhost named]# vim 192.168.153.my.arpa

$TTL 86400

@ IN SOA my.com. admin.my.com (

200900201

3H

15M

1W

1D

)

@ IN NS ns1.my.com.

130 IN PTR ftp.my.com

启动DNS服务

[root@localhost ~]# service named start

测试:

配置一台ftp服务器用于测试:

#service vsftpd start //启动vsftpd服务

当前网卡的配置:

eth0: 192.168.0.1/24

eth1: 192.168.153.130/24

[root@localhost named]# nslookup 192.168.153.130

Server: 127.0.0.1

Address: 127.0.0.1#53

130.153.168.192.in-addr.arpa name = www.my.com.

[root@localhost ~]# nslookup ftp.my.com

Server: 127.0.0.1

Address: 127.0.0.1#53

ftp.my.com canonical name = www.my.com.

Name: www.my.com

Address: 192.168.153.130

测试成功 参考技术A 在linux下配置DNS服务器,下面是配置过程中设置过的一些文件,

/etc/hosts 文件的具体内容如下:

# Do not remove the following line, or various programs

# that require network functionality will fail.

127.0.0.1 localhost.localdomain localhost fc4

192.168.1.3 a.test.com a

192.168.1.1 b.test.cn b

/etc/host.conf 文件:

order hosts,bind

表示先用hosts文件做解析,在用DNS解析

/etc/resolv.conf 文件:

; generated by NetworkManager, do not edit!

search test.com

nameserver 127.0.0.1

search test.cn

nameserver 192.168.1.1

nameserver 61.144.56.100

/etc/named.conf 文件:

//

// named.conf for Red Hat caching-nameserver

//

options

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

/*

* If there is a firewall between you and nameservers you want

* to talk to, you might need to uncomment the query-source

* directive below. Previous versions of BIND always asked

* questions using port 53, but BIND 8.1 uses an unprivileged

* port by default.

*/

// query-source address * port 53;

;

//

// a caching only nameserver config

//

controls

inet 127.0.0.1 allow localhost; keys rndckey; ;

;

zone "." IN

type hint;

file "named.ca";

;

zone "test.com"IN

type master;

file "test.com";

allow-update none; ;

;

zone "1.168.192.in-addr.arpa"IN

type master;

file "192.168.1.rev";

allow-update none; ;

;

zone "test.cn"IN

type master;

file "test.cn";

allow-update none; ;

;

zone "0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa" IN

type master;

file "named.ip6.local";

allow-update none; ;

;

zone "255.in-addr.arpa" IN

type master;

file "named.broadcast";

allow-update none; ;

;

zone "0.in-addr.arpa" IN

type master;

file "named.zero";

allow-update none; ;

;

include "/etc/rndc.key";

在/var/name/test.com 文件下:

$TTL 86400

@ IN SOA a.test.com. root.a.test.com (

42 ; serial (d. adams)

3H ; refresh

15M ; retry

1W ; expiry

1D ) ; minimum

IN NS a.test.com.

IN MX 10 mail.test.com.

a IN A 192.168.1.3

mail IN A 192.168.1.3

//其中root.a.test.com的含义是管理员的邮箱

/var/name/test.cn 文件下:

$TTL 86400

@ IN SOA b.test.cn. root.a.test.com (

42 ; serial (d. adams)

3H ; refresh

15M ; retry

1W ; expiry

1D ) ; minimum

IN NS b.test.cn.

IN MX 10 mail.test.cn.

b IN A 192.168.1.1

mail IN A 192.168.1.1

/var/name/192.168.1.rev 文件下:

$TTL 86400

@ IN SOA 1.168.192.in-addr.arpa. root.test.com. (

1997022700 ; Serial

28800 ; Refresh

14400 ; Retry

3600000 ; Expire

86400 ) ; Minimum

IN NS a.test.com.

IN NS b.test.cn.

IN MX 10 mail.test.com.

IN MX 10 mail.test.cn.

3 IN PTR a.test.com.

3 IN PTR mail.test.com.

1 IN PTR b.test.cn.

1 IN PTR mail.test.cn.

然后用/etc/init.d/named restart重启DNS服务,在重启过程中,我曾经出现过好几次的错误,按照出错的提示,会提示是named.conf文件第几行出错的。或者提示在那些包含文件例如test.cn这些文件里面的问题,然后一个一个排除。

最后还有一些nslookup的命令比较有用:

set all用于显示使用nslookup工具这台机器上的DNS服务器的一些信息

set type=any会显示完整信息包括域中邮件服务器和主从DNS服务器的名字和IP地址

server 192.168.0.1更换查询的DNS服务器地址 参考技术B 答案给出的很详细,可是那是老版本redhat9的配置了。 现在通用的bind9.0使用的是chroot环境,就是说你安装RHEL5.4的时候,在/etc/下面是找不到named.conf文件的.简要说下过程 如果你用的RHEL5的yum库1.安装#yum install bind* -y #yum install caching-nameserver2.配置主配文件#cd /var/named/chroot/etc/ #cp -a named.caching-nameserver.conf named.conf# vim named.conf主要参数和以前的bind差不多,都是写明正向和方向域文件。allow-query 这行要匹配any 否则服务器就只能你本地使用 参考技术C 让我讲,我不讲,但是有问题的时候可以找我,(*^__^*) 嘻嘻……QQ:263281115

对称加密算法和非对称加密算法

对称加密算

对称加密算法是加密和解密时使用相同的密钥,主要用于保证数据的机密性。最具有代表性的算法是20世纪70年代IBM公司提出的DES(dataencryption standard)算法;在此基础上又提出了许多DES的改进算法,如三重DES(triple DES)、随机化DES(RDS)、IDEA(internationaldataencryptionalgorithm)、广义DES(generalizedDES)、NewDES、Blowfish、FEAL以及RC5等。2001年美国国家标准与技术研究院发布高级加密标准(advancedencryption standard,AES)取代了DES,成为对称密钥加密中最流行的算法之一。

对称加密算法的优点是计算开销小、加密速度快,适用于少量或海量数据的加密,是目前用于信息加密的主要算法。

其缺点是通信双方使用相同的密钥,很难确保双方密钥的安全性;密钥数据量增长时,密钥管理会给用户带来负担;此外,它仅适用于对数据进行加解密处理,提供数据的机密性,它不适合在分布式网络系统中使用,密钥管理困难,且成本较高。

非对称加密算法

非对称加密算法也叫公开密钥算法,其加密和解密是相对独立的,使用不同的密钥。它主要用于身份认证、数字签名等信息交换领域。公钥密码体制的算法中最著名的代表是RSA,此外还有背包密码、DSA,McEliece密码、Diffe_Hellman、Rabin、零知识证明、椭圆曲线、EIGamal算法等。非对称加密算法的优点是可以适应网络的开放性要求,且密钥管理问题也较为简单,可方便地实现数字签名和验证。其缺点是算法复杂、加密数据的速率较低。然而,无论是对称加密算法还是非对称加密算法都存在密钥泄露的风险。因此,Rivest在1989年开发出MD2算法,不需要密钥,引发了杂凑算法(也称Hash函数)的研究,即把任意长的输入消息字符串变化成固定长的输出串,不需要密钥,且过程是单向的,不可逆的。比较流行的算法有MD5,sha-1,RIPEMD以及Haval等。杂凑算法不存在密钥保管和分发问题,非常适合在分布式网络系统上使用,但因加密计算复杂,通常只在数据量有限的情形下使用,如广泛应用在注册系统中的口令密、软件使用期限加密等。数据加密技术能保证最终数据的准确性和安全性,但计算开销比较大,加密并不能防止数据流向外部,因此,加密自身不能完全解决保护数据隐私的问题。数据加密算法作为隐私保护的一项关键技术,大数据时代研究重点将集中在对已有算法的完善;综合使用对称加密算法和非对称加密算法。随着新技术的出现会研究出符合新技术发展的新加密算法。

对称加密和非对称加密都有分国际算法和国密算法。

非对称加密:RSA(国际算法),SM2(国密算法)

对称加密:DES(国际算法), SM4(国密算法)

以RSA加密过程为例

RSA的公钥、私钥的组成,以及加密、解密的公式可见于下表:

素数是这样的整数,它除了能表示为它自己和1的乘积以外,不能表示为任何其它两个整数的乘积。

公约数只有1的两个数,叫做互质数。

让m去被n整除,只取所得的余数作为结果,就叫做模运算。

步骤例如:

(1)设计公私密钥(e,n)和(d,n)。

令p=3,q=11,得出n=p×q=3×11=33;f(n)=(p-1)(q-1)=2×10=20;取e=3,(3与20互质)则e×d≡1 modf(n),即3×d≡1 mod 20。

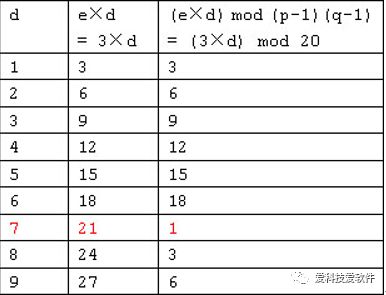

d怎样取值呢?可以用试算的办法来寻找。试算结果见

通过试算我们找到,当d=7时,e×d≡1 mod f(n)同余等式成立。因此,可令d=7。从而我们可以设计出一对公私密钥,加密密钥(公钥)为:KU=(e,n)=(3,33),解密密钥(私钥)为:KR =(d,n)=(7,33)。

(2)英文数字化。

将明文信息数字化,并将每块两个数字分组。假定明文英文字母编码表为按字母顺序排列数值,如表示

则得到分组后的key的明文信息为:11,05,25。

(3)明文加密

用户加密密钥(3,33)将数字化明文分组信息加密成密文。由C≡Me(mod n)因此,得到相应的密文信息为:11,31,16。

(4)密文解密。

用户B收到密文,若将其解密,只需要计算,即:

用户B得到明文信息为:11,05,25。根据上面的编码表将其转换为英文,我们又得到了恢复后的原文“key”。

RSA的缺点:

1.产生密钥很麻烦,受到素数产生技术的限制,因而难以做到一次一密。

2.分组长度太大,为保证安全性,n 至少也要 600 bits 以上,使运算代价很高,尤其是速度较慢,较对称密码算法慢几个数量级;且随着大数分解技术的发展,这个长度还在增加,不利于数据格式的标准化。因此,使用RSA只能加密少量数据,大量的数据加密还要靠对称密码算法。

以上是关于linux下如何配置DNS服务器,的主要内容,如果未能解决你的问题,请参考以下文章