溯源之攻击源的获取

Posted 私ははいしゃ敗者です

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了溯源之攻击源的获取相关的知识,希望对你有一定的参考价值。

溯源(一)之溯源的概念与意义

溯源(二)之 windows-还原攻击路径

溯源(三)之Linux-入侵排查

溯源(四)之流量分析-Wireshark使用

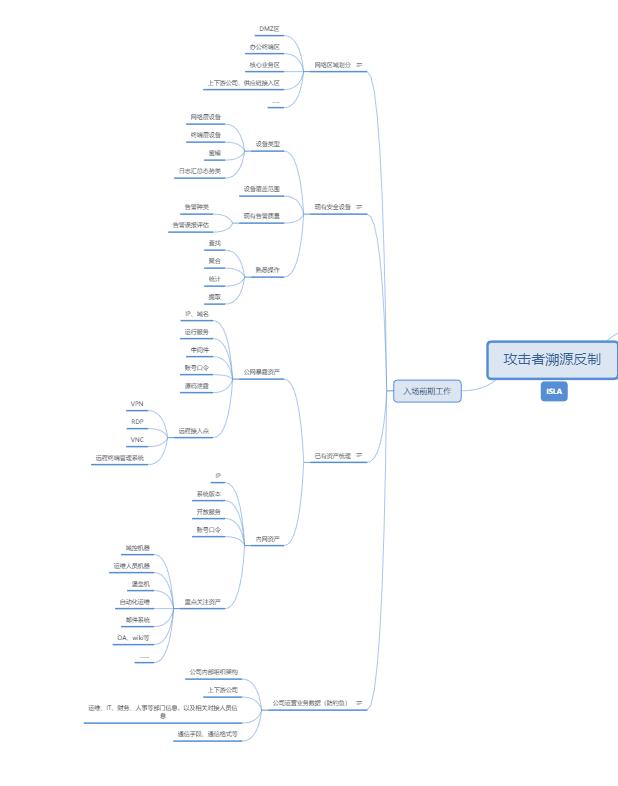

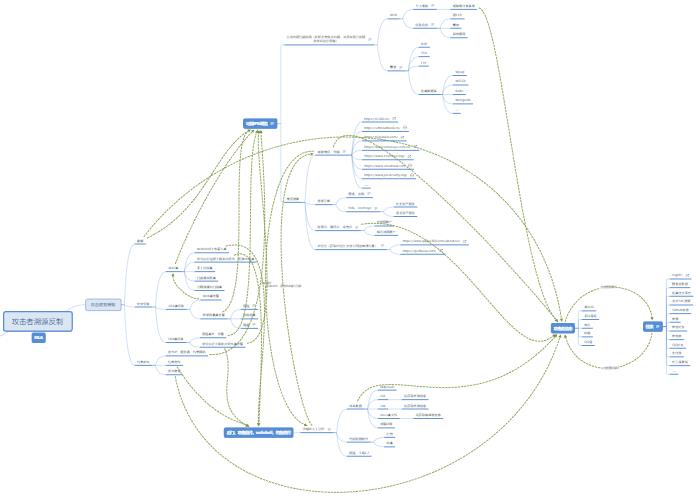

溯源整体流程的思维导图

攻击源的获取

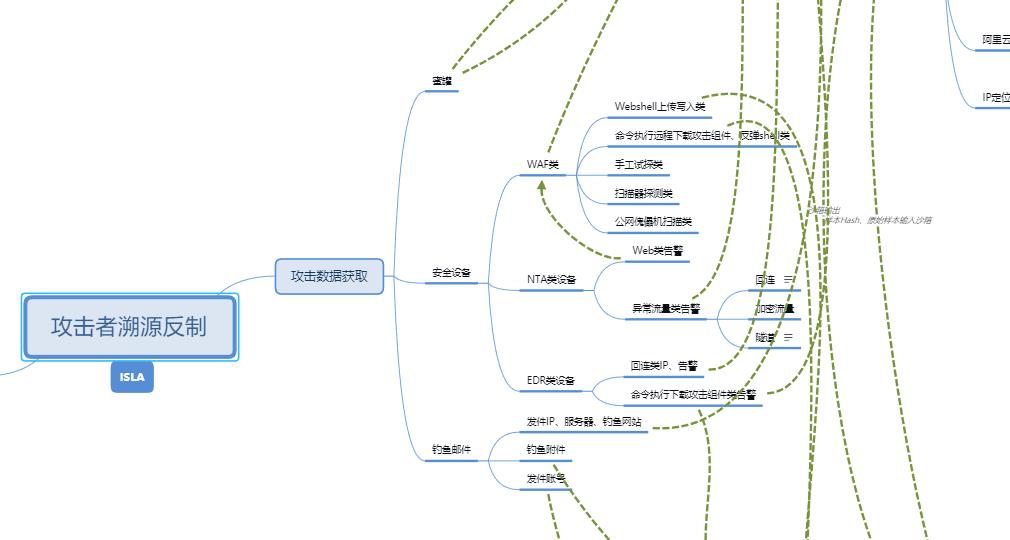

1、获取哪些数据?

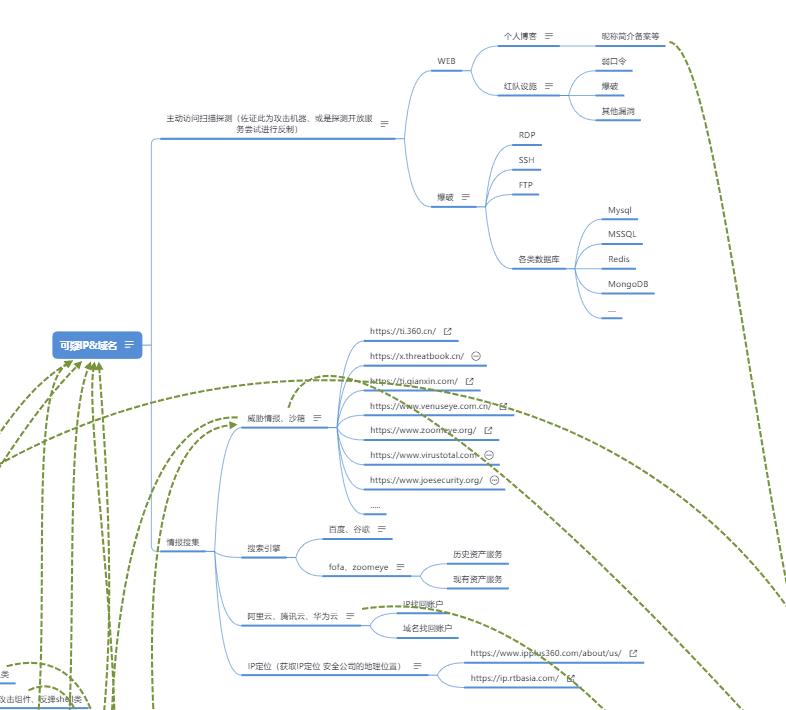

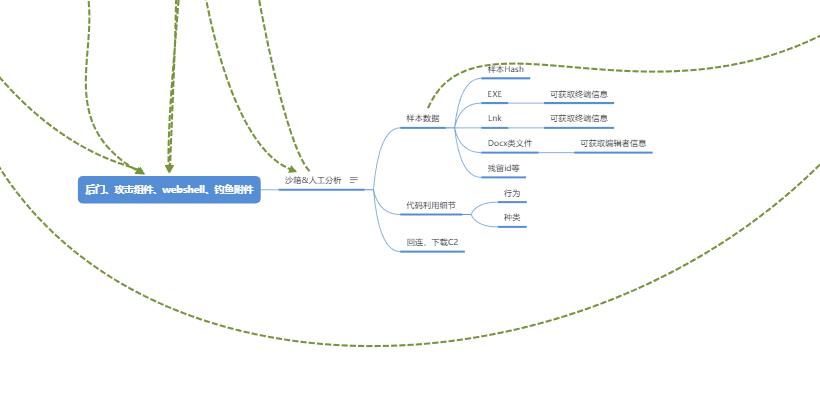

我们溯源需要获取的数据有攻击者ip、域名、后门、攻击组件、webshell等等

2、通过什么方式去获取?

我们可以通过蜜罐、安全设备、钓鱼邮件、文件日志进程分析等操作去一步步分析获取

3、什么是蜜罐?

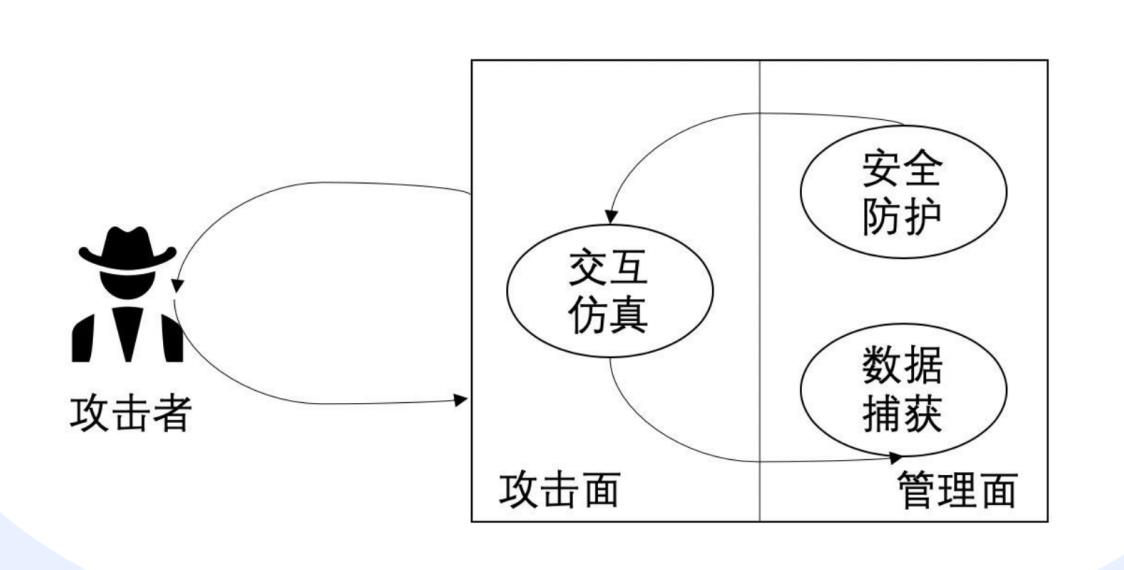

蜜罐的概念:

模拟各种常见的应用服务,诱导攻击者攻击,从而记录攻击者的入侵行为,获取攻击者的主机信息、浏览器信息、甚至是真实 IP及社交信息

蜜罐的工作原理流程图:

蜜罐溯源的常见两种方式:

1、网站上插入特定的js文件

2、网站上显示需要下载某插件

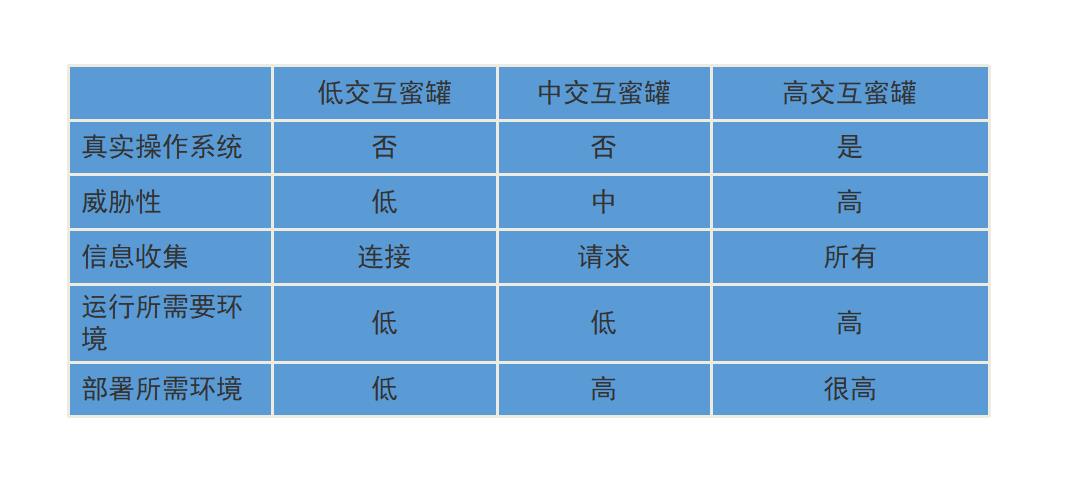

蜜罐的分类:

1、低交互蜜罐

模拟系统 能够获取信息比较少 但是安全

2、中交互蜜罐

比较真实的模拟系统, 比较安全

3、高交互蜜罐

真实的主机, 获取的信息比较多,配置难,维护难,威胁高,不安全

4、市面上常见的蜜罐系统

Hfish 开源免费的低交互蜜罐

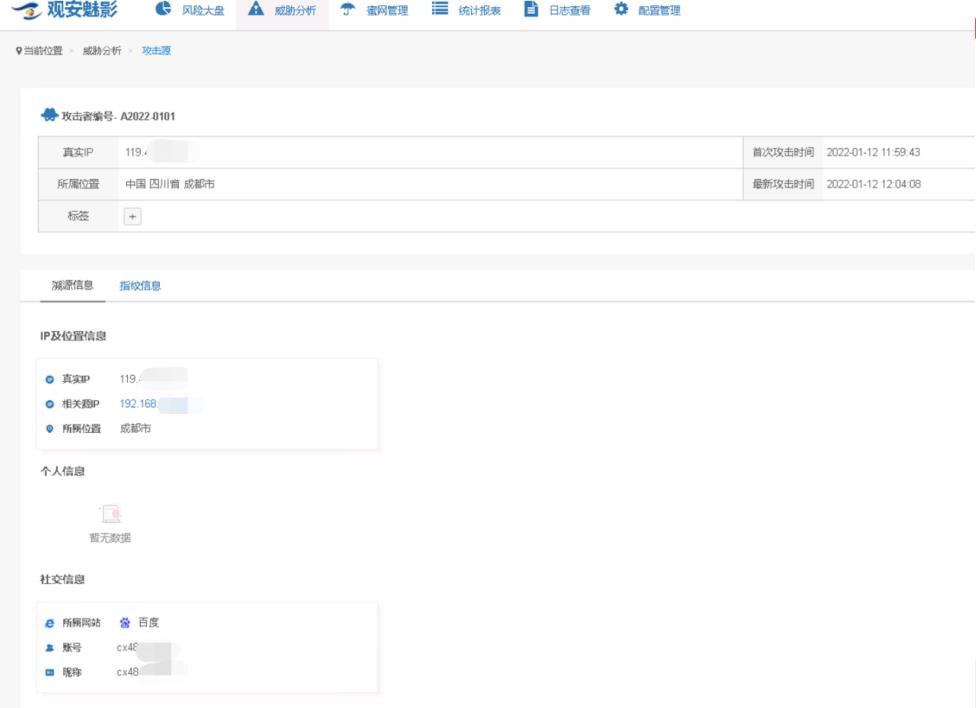

观安魅影蜜罐

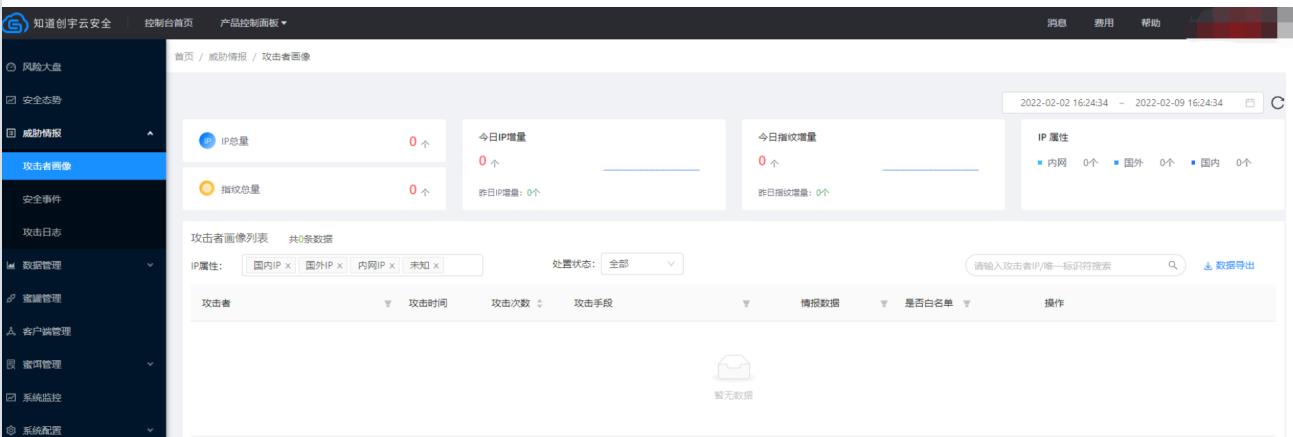

创宇蜜罐

谛听(长亭科技)

幻盾、幻阵(默安)

蜃景(360)

春秋云阵(永信至诚)

幻云(锦行科技)

明鉴迷网(安恒)

御阵(腾讯)

潜听(天融信)

幻影(非凡安全)

天燕(启明星辰)

等等

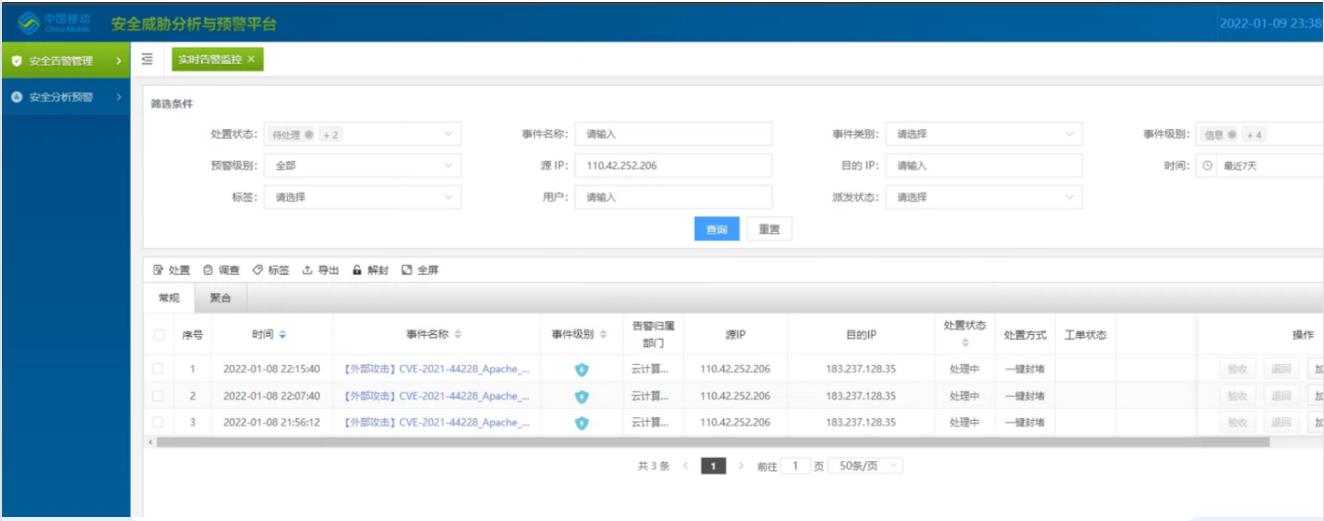

5、安全设备

从这些安全设备能获取哪些信息?

1、全流量平台

2、waf

3、EDR

全流量平台态势感知:

全面感知网络安全威胁态势、洞悉网络和应用运行的健康状态、通过全流量分析技术实现完整的网络攻击溯源取证

waf:

web应用防火墙,专注于网站及Web应用系统的应用层安全防护

EDR终端安全防护:

主动发现来自外部或内部的各类安全威胁。同时,基于端点的背景数据、恶意软件行为以及整体的高级威胁的生命周期的角度进行全面的检测和响应

6、钓鱼邮件

我们在做蓝队时,常常会遇到红队发起的钓鱼服务

1、通过钓鱼邮件获取到哪些信息?

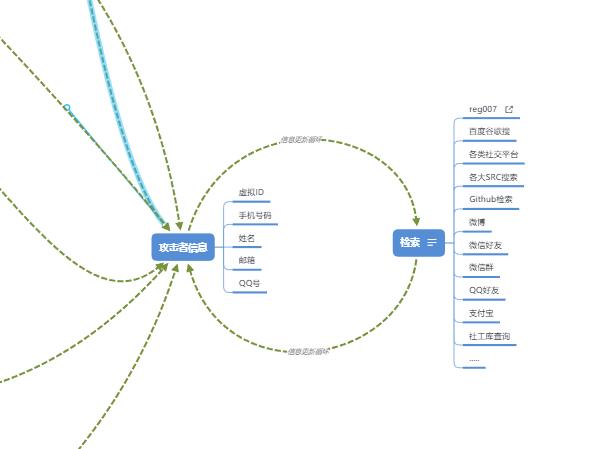

发件人的id,IP地址,钓鱼的服务器,恶意样本,注册信息等等

2、溯源可以从哪些地方入手?

我们可以对获取到的钓鱼服务器IP,然后我们可以对这台服务器发起渗透拿下权限,进一步获取信息

如果我们发现了对方留下的恶意文件,我们可以通过某些平台的在线云去分析恶意文件的 C2地址,以获取对方服务器的IP

以上是关于溯源之攻击源的获取的主要内容,如果未能解决你的问题,请参考以下文章