应急响应——Web响应思路

Posted Thgilil

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了应急响应——Web响应思路相关的知识,希望对你有一定的参考价值。

网站被信息搜集

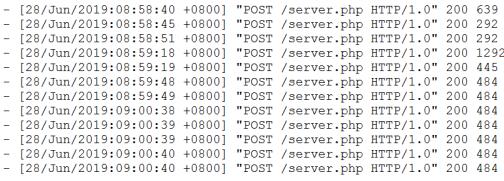

1.菜刀连接记录

菜刀、蚁剑等连接工具连接一句话后门,执行操作时,只会早web日志中保存后门马的post连接请求和请求的字节数,但是看不到通过后门马做了哪些操作。

2.端口扫描

通过nmap对端口进行扫描,通过测试,发现当使用nmap进行端口扫描时,在web访问日志中出现了大量User-agent中出现了nmap标识:https://nmap.org/book/nse.html

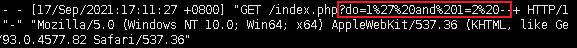

3.sql注入

对sql注入的日志记录进行发现,记录中包含向指定参数提交的sql查询。

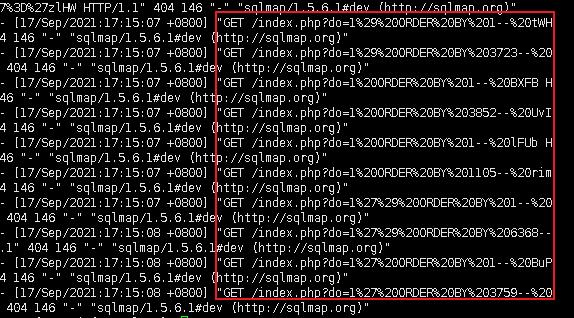

sqlmap是一款很强大的sql注入工具,在对目标进行测试时,其会发送大量的sql注入语句

并且每条日志记录末尾的User-agent字段包含 http://sqlmap.org

4.shell连接记录

后门的写入通常具有以下集中方式:文件上传页面、常见中间件、cms、编辑器、框架命令执行漏洞、sql注入、phpmyadmin写入等方式。虽然从日志中不能看到由post方式具体写入的shell,但可以看到GET方式写入的记录,同时可以看到是否攻击者访问后门文件,对其进行连接。

连接记录如 1.菜刀连接记录

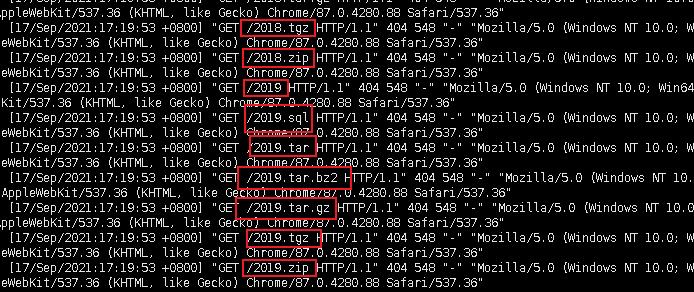

5.目录枚举

目录枚举通常是以GET或HEAD方式对url进行路径遍历,目录遍历多数是跑字典的方式,所以由于目标不存在,在日志中会出现大量对不存在访问目录的404的报错。

web入侵现象描述及分析思路

- 网站被植入Webshell

攻击者通过文件上传、远程命令执行、sql注入写入软件等写入后门

现象:

使用webshell查杀工具扫描出后门、异常流量等。

分析:

查看后门创建时间,分析该段时间内的web日志,发现存在可疑的上传、命令执行、sql注入等请求。排查出webshell后进一步对服务器做排查

- 门罗币恶意挖矿

门罗币(XMR),通过网页的js脚本进行挖矿,是一种非常简单的挖矿方式,而通过这种恶意挖矿获取数字货币是黑灰色产业获取收益的重要途径

入侵现象:

CPU资源被大量占用,影响网站用户体验。访问某页面时网站会发出“该页面不安全”的警告

分析:

分析不安全网站页面js代码,发现被植入在线门罗币挖矿代码。删除js恶意代码后,对服务器做进一步入侵排查。

- 批量挂黑页

网站友情连接被挂大量垃圾连接,网站出现不该有的关于菠菜、皇色网页。

现象:

网站被挂大量菠菜、皇色连接及网页

分析:

打开电脑文件夹选项卡,取消”隐藏受保护的操作系统文件“勾选,把”隐藏文件和文件夹“下面的单选选择“显示隐藏的文件、文件夹和驱动器”,再次查看,可以看到半透明的文件夹,清楚隐藏文件夹及所有页面,然后清除IIS临时压缩文件,投诉快照,申请删除相关的网页收录,减少对网站的影响。

- 新闻源网站劫持

新闻源网站一般权重较高,收录快,能够被搜索引擎优先收录,是黑灰产推广引流的必争之地,很容易成为被攻击的对象。被黑以后主要挂的不良信息内容主要是菠菜、六合菜等独播类内容。

现象:

网站首页广告连接被劫持到菠菜网站

分析:

抓包查看网页返回界面,发现加载了第三方js文件。第三方js文件层层跳转到恶意网页。通过找到url对应文件位置,删除文件。但连接依然可以访问,对nginx配置文件进行排查,发现Nginx配置文件VirtualHost.conf被篡改,通过反向代理匹配以“sc”后缀的专题链接,劫持到http://xx.xx.xx.xx,该网站为博彩链接导航网站。删除恶意代理即可。

- 移动端劫持

PC端访问正常,移动端访问出现异常,比如插入弹窗、嵌入式广告和跳转到第三方网站,将干扰用户的正常使用,对用户体验造成极大伤害。

现象:

PC段正常,移动端访问网站跳转到赌博网站

分析:

网站首页加载恶意js文件,该js代码判断访问内来源,劫持移动端流量,跳转到菠菜网站。

- 搜索引擎劫持

打开搜索殷勤结果页会跳转到第三方网页,可能时搜索殷勤借此

现象:

从搜索引擎来的流量自动跳转到指定的网页

分析:

通过对index.php文件进行代码分析,发现该文件代码 对来自搜狗和好搜的访问进行流量劫持,通过(文件包含)include函数包含某个目录下图片、文本的菠菜劫持程序。

- 网站首页被篡改

网站首页被非法篡改,网站程序存在严重的安全漏洞,攻击者通过上传脚本木马,从而对网站内容进行篡改。

现象:

网站首页被恶意篡改,图片被恶意photoshop

分析:

查看篡改图片时间,通过时间对日志进行溯源,发现上传的后门马。

- 管理员账号被篡改

管理员账号登录不上,且新增了另外一个管理员

现象:

管理员账号admin却登录不上,进入数据库查看,原来管理员账号用户名不存在了,却多了另外一个管理员用户名,表明管理员用户名被篡改了。

分析:

对万盏目录扫描发现后门马,查看创建时间,通过创建时间查看日志定位到攻击者ip,

全局搜索该ip执行的操作,发现某页面存在sql注入漏洞,攻击者写入了后门马,执行exp修改数据库中的管理员用户名。

参考:

https://www.freebuf.com/column/206886.html

https://bypass007.github.io/Emergency-Response-Notes/Web/

https://github.com/theLSA/emergency-response-checklist

以上是关于应急响应——Web响应思路的主要内容,如果未能解决你的问题,请参考以下文章