linux文件特殊权限:SUID,SGID,SBIT

Posted tgww88

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux文件特殊权限:SUID,SGID,SBIT相关的知识,希望对你有一定的参考价值。

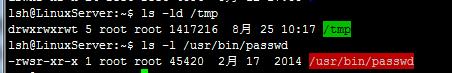

通常我们看到的文件的权限就是rwx这个三个读、写、可执行的权限的组合,但是,眼尖的朋友可能会发现有些文件的权限怪怪的?譬如说/tmp和/usr/bin/passwd,如下图所示:

不应该只有rwx吗?还有其他的特殊权限(s跟t)啊?s和t到底是什么呢?

Set UID

当s这个标志出现在文件拥有者的x权限上时,例如刚刚提到的/usr/bin/passwd这个档案的权限状态:-rwsr-xr-x,此时就称为Set UID,简称SUID的特殊权限。那么SUID的权限对于一个档案的特殊功能是什么呢?基本上SUID有这样的限制与功能:

- SUID权限仅对二进制程序(binary program)有效

- 执行者对于程序需要具有x的可执行权限

- 本权限仅在执行该程序的过程中有效(run-time)

- 执行者将具有该程序拥有者的权限

Set GID

当s标志在文件拥有者的x项是称为SUID,那s在群组的x时,则称为Set GID,SGID。举例来说,你可以下面的指令来观察具有SGID权限的档案:

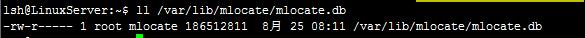

与SUID不同的是,SGID可以针对文件或目录来设定!如果是对档案来说,SGID有如下功能: 1、SGID对二进制程序有用 2、程序执行者对于该程序来说,需具备x的权限 3、执行者在执行的过程中将会获得该程序群组的支持 举例来说,上面的/usr/bin/locate这个程序可以去搜索/var/lib/mlocate/mlocate.db这个档案的内容,mlocate.db的权限如下:

与SUID非常的类似,若我们使用普通帐户去执行locate时,那么普通帐号将会获得slocate群组的支持,因为就能够去读取mlocate.db啦!非常有趣吧!

除了binary program之外,事实上SGID也能够用在目录上,这也是非常常见的一种用途!当一个目录设定了SGID的权限后,他将具有如下的功能:

1、用户若对于此目录具有r与x的权限时,该用户能够进入此目录

2、用户在此目录下的有效群组将会变成该目录的群组

3、用途:若用户在此目录下具有w的权限(可以新建档案),则使用者所建立的新档案,该新档案的群组与此目录的群组相同

SGID对于项目开发来说是非常重要的!因为这涉及群组权限的问题。

与SUID非常的类似,若我们使用普通帐户去执行locate时,那么普通帐号将会获得slocate群组的支持,因为就能够去读取mlocate.db啦!非常有趣吧!

除了binary program之外,事实上SGID也能够用在目录上,这也是非常常见的一种用途!当一个目录设定了SGID的权限后,他将具有如下的功能:

1、用户若对于此目录具有r与x的权限时,该用户能够进入此目录

2、用户在此目录下的有效群组将会变成该目录的群组

3、用途:若用户在此目录下具有w的权限(可以新建档案),则使用者所建立的新档案,该新档案的群组与此目录的群组相同

SGID对于项目开发来说是非常重要的!因为这涉及群组权限的问题。

Sticky Bit

这个Sticky Bit,SBIT目前只针对目录有效,对于档案已经没有效果了。SBIT对于目录的作用是: 1、当用户对于此目录具有w、x权限,亦即具有写入的权限时 2、当用户在该目录下建立档案或目录时,仅有自己与root才有权利删除该档案 换句话说:当甲这个用户于A目录是具有群组或其他人的身份,并且拥有该目录w的权限,这表示甲用户对于该目录内任何人建立的目录或档案均可进行“删除/更名/搬移”等动作。不过,如果将A目录加上SBIT的权限时,则甲只能对自己建立的档案或目录进行删除/更名/移动等动作,而无法删除他人的档案。 举例来说,我们的/tmp本身的权限是drwxrwxrwt,这这样的权限内容下,任何人都可以在/tmp内新增、修改档案,但仅有该档案/目录的建立者与root能够删除自己的目录或档案。SUID/SGID/SBIT权限设定 前面介绍过SUID与SGID的功能,那么如何配置文件使成为具有SUID或SGID的权限呢?可以通过chmod数字更改权限的方法,其中4为SUDI,2为SGID,1为SBIT。 假设要将一个档案权限改为-rwsr-xr-x时,由于s在用户权利中,所以是SUID,因此,在原先的755之前还要加上4,也就是chmod 4755 filename来设定。 除了数字法之外,你也可以通过符号法来修改权限哦!其中SUID为u+s,而SGID为g+s,SBIT则是o+t啰!

以上是关于linux文件特殊权限:SUID,SGID,SBIT的主要内容,如果未能解决你的问题,请参考以下文章