IT技术分享思科防火墙ASA8.4以上IOS如何配置端口映射及PAT

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IT技术分享思科防火墙ASA8.4以上IOS如何配置端口映射及PAT相关的知识,希望对你有一定的参考价值。

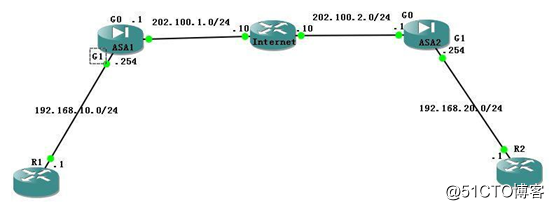

拓扑:

实验目标:把 R1 的 telnet 服务(端口 23)映射到 ASA1 的外网口 G0 口的端口 12345,使外网可以访问它;配置 PAT 使内网可以访问公网。

配置:

一、基本配置:

R1:

#int f0/0

#ip add 192.168.10.1 255.255.255.0

#no sh

#no ip routing

#ip default-gateway 192.168.10.254

#line vty 0 4

#password cisco

#login

#enable password cisco

ASA1:

#int g0

#nameif outside

#ip add 202.100.1.1 255.255.255.0

#no sh

#int g1

#nameif inside

#ip add 192.168.10.254 255.255.255.0

#no sh

二、在 ASA1 上配置映射 R1 的 telnet 服务(端口 23):

ASA1:

#object network outside_telnet_inside - - - - - - - -新建一个名字叫“outside_telnet_inside”的网络对

象

#host 192.168.10.1 - - - - - - - - -定义网络对象的地址,也可以是一个网段

nat (inside,outside) static interface service tcp 23 12345 - - - - - 把所定义的地址的 23 端口映射到外

网口的端口 12345,注意,参数

“static”用打问号的方式是不会

显示的,但是可以 TAB 出来。 #access-list 100 permit tcp any host 192.168.10.1 eq 23 - - - - - - -写 ACL 允许外网访问内网特定地址

的端口 23,注意,与旧版 ios 不同

的是,这里允许访问的地址并不是

外网口的地址,而是要映射出去的

内网的真实地址。

#access-group 100 in interface outside ------- 把ACL应用在外网口

三、在 ASA1 上配置 PAT 使内网可以访问外网:

#object network inside

#subnet 192.168.10.0 255.255.255.0

#nat (inside,outside) dynamic interface - - - - - - - - -把内网网段 192.168.10.0/24 做

PAT,注意,与“static”一样,

“dynamic”也是“?”不出来

的,但是可以 Tab 出来。

验证:

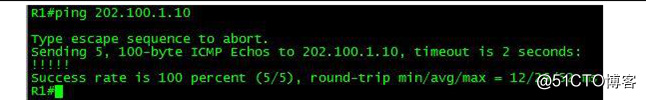

PAT:

R1 上:

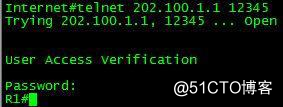

端口映射:

Internet 上:

以上是关于IT技术分享思科防火墙ASA8.4以上IOS如何配置端口映射及PAT的主要内容,如果未能解决你的问题,请参考以下文章

IT技术分享思科无线之1602i,2620i,3550I瘦AP如何升级为胖AP

IT技术分享思科交换机端口聚合之EtherChannel技术