解析|国密SSL特性 :属于中国的密码算法和传输层安全协议

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了解析|国密SSL特性 :属于中国的密码算法和传输层安全协议相关的知识,希望对你有一定的参考价值。

参考技术A国密SSL产生背景

随着互联网技术的兴盛和网络应用的普及,网络安全问题日益突出,大量的数据在网络上传递并遭受攻击和威胁,数据的安全性受到越来越多人的重视,因此产生了多种安全协议和相关规范。SSL协议就是在这种背景下由Netscape提出的,其中SSLv3.0自1996提出并得到大规模应用成为了业界标准,在2015年才被弃用。1999年,IETF收纳了SSLv3.0并以此为基础提出TLS规范,版本已由TLS1.0发展到如今的TLS3.0,是被应用最广泛的安全协议之一。

安全协议的核心和基础就是密码算法,为了确保我国的信息安全,国内的相关安全产品以及协议如HTTPS、SSL VPN、STMPS等就不能直接使用TLS标准规范和密码算法,因此必须要有一个属于中国的密码算法和传输层安全协议,国密SSL协议顺势产生。

国密SSL协议概述

目前TLS版本包含TLS1.0、TLS1.1、TLS1.2、TLS1.3以及GMTLS1.1。

国密 SSL协议在GM/T中不是一个独立的协议标准[1],而是按照相关密码政策、法规结合我国实际情况并参照RFC4346 TLS1.1规范,在GM/T 0024-2014《SSLVPN技术规范》中对其进行了相关定义。主要不同体现在以下几方面:

注[1]:随着国家越发重视信息安全,在2020年11月1日正式实施了《GB/T38636-2020信息安全技术传输层密码协议(TLCP)》,现阶段使用者相对较少,因此本文依旧按照《SSL VPN技术规范》进行介绍。

国密SSL协议包括记录层协议、握手协议族(握手协议、密码规格变更协议、报警协议)和网关到网关协议。

记录层协议是分层次的,每一层都包括长度字段、描述字段和内容字段;其会接收将要被传输的消息,将数据分段、压缩(可选)、计算HMAC、加密,然后传输,接收到的数据经过解密、验证、解压缩(可选)、重新封装然后传送给高层应用。

国密SSL握手协议族由密码规格变更协议、握手协议和报警协议3个子协议组成,用于通信双方协商出供记录层使用的安全参数,进行身份验证以及向对方报告错误等。

密码规格变更协议用于通知密码规格的改变,即通知对方使用刚协商好的安全参数来保护揭晓了的数据。客户端和服务端都要在安全参数协商完毕之后、握手结束消息之前发送此消息。

报警协议用于关闭连接的通知以及对整个连接过程中出现的错误行为进行报警,其中关闭通知由发起者发送,错误报警由错误的发现者发送。报警消息的长度为两个字节,分别为报警级别和报警内容。

握手协议是在记录层协议之上的协议,用于协商安全参数,是通过记录层协议传输的。握手消息应当按照规定流程顺序进行发送,否则将会导致致命错误,不需要的握手消息可以被接收方忽略。

在Client支持的密码套件列表中,Client会按照密码套件使用的优先级顺序进行排列,优先级最高的密码套件会排在首位。国密SSL支持的密码套件列表如下所示:

在国密SSL标准中实现ECC和ECDHE的算法是SM2,实现IBC和IBSDH的算法是SM9,RSA算法的使用需要符合国家密码管理主管部门的要求。

注[2]:在《GB/T38636-2020信息安全技术传输层密码协议(TLCP)》标准中增加了GCM的密码套件,并且删除了涉及SM1和RSA的密码套件。

网关到网关协议定义了SSL VPN之间建立网关到网关的传输层隧道,对IP数据报文进行安全传输时所采用的报文格式(包括控制报文与数据报文)以及控制报文交换过程和数据报文封装过程。

国密SSL测试的需求

为了保障数据安全,国家密码管理局要求相关系统均要进行国密改造,改用国密的密码算法,目前国密算法已经成为了数据安全保障的基础。因此国密设备在实验室的概念设计、研发设计、生产、部署验收都有测试的必要。

在概念设计和研发阶段需要确定设备是否符合相关要求,能否正常的进行国密SSL加密以对数据进行保护;设备研发成型阶段还需要进行整机测试,验证设备各项功能和性能是否满足实际应用;在部署验收阶段也需要进行整体测试,验证国密设备在真实网络环境中能否正常对数据进行传输以及与整网的兼容适配。

国密测试分为功能测试和性能测试,目前市场上针对功能测试主要采用的是利用具备同样国密功能的设备与被测设备对接测试,而性能测试则是采用自研类软件模拟多终端进行测试,测试能力相对较弱且操作复杂,因此专业的测试工具在国密SSL的研发和推广过程中就愈发重要。

信而泰国密SSL测试方案

信而泰经过多年潜心研制,推出了基于PCT架构的新一代B/S架构测试平台ALPS,该平台支持真实的应用层流量仿真。HTTPS /SMTPS Application Simulator是一个7层测试组件,可基于国密SSL模拟现实网络环境中的HTTPS/SMTPS协议流量,进而测试设备处理客户端应用层流量的能力。该平台可以针对防火墙、负载均衡、VPN、网关等应用层安全设备进行相关测试,测试拓扑如下图所示:

信而泰国密SSL支持以下测试功能和特性:

HTTPS/SMTPS应用流配置界面:

SSL Client Session统计界面:

SSL Server Session统计界面:

2023,国密HTTPS加密普及元年

“2018网站空间可信峰会”(2008.12.17)首次提出了“中国网络空间可信生态建设框架”的构想,并提出了国密SSL证书的应用思路--先“双轨制”再慢慢变成“单轨制”,这个“双轨制”就是部署双算法双SSL证书过渡,在国密应用生态成熟后就很自然地实现了“单轨制”(仅需部署国密SSL证书)。通过密码业界在过去的4年的不断努力,特别是《密码法》在2020年1月1日的正式施行,密码业界一致认为2023年是“国密HTTPS加密普及元年”。

在过去的一年里零信技术鼎力打造了两大国密SSL证书生态:国密证书透明生态和国密证书自动化管理生态,前者是做好了国密SSL证书的可靠供给生态,后者则是做好了国密SSL证书的快速部署应用生态。这两个生态完全参考了已经签发了84亿张的国际SSL证书的成功路线,并根据国密算法的现状而定制打造,为我国普及国密SSL证书应用做好了充分的准备,普及国密SSL证书实现国密https加密也就是指日可待了。

“普及元年”的触发点就是去年2月份的俄乌冲突发生后的一周内俄罗斯政府和银行网站的RSA算法SSL证书被吊销了三千多张,导致大量的政府网站和银行网站无法正常访问而瘫痪,并同时停止为俄罗斯政府网站和银行网站签发新的SSL证书的“断供”也让俄罗斯措手不及!这给我国政府网站和银行网站敲响了安全警钟,因为我国政府网站和银行网站也都是在使用RSA算法SSL证书!这个互联网安全事件让政府主管部门、安全业界都充分认识到了普及应用我国自主密码算法的国密SSL证书的重要性和紧迫性!所以说,这个事件让业界上下都形成了共识,这个非常重要!知名密码资深专业人士王高华早在2019年第七届互联网安全大会的演讲上指出“我国做好RSA SSL证书断供和吊销的准备了吗?”,当时就有“专家”反驳,说是“危言耸听”!而现在,这事真实发生在俄罗斯身上了,让大家马上都有了共识,这就是国密SSL证书普及元年的触发点!深深地触动了密码业界的共识,并开足马力增强国密SSL证书的供给能力,提供充足的能满足各个应用方的部署需求的解决方案。

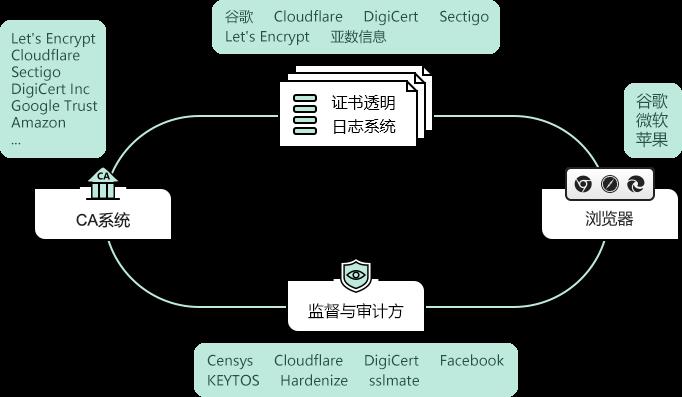

国际SSL证书之所以能从2013年开始可靠地签发了84亿张SSL证书,可靠地保障了全球互联网的安全,是因为有证书透明生态,正是这个生态保证了国际SSL证书的可靠供给。有CA系统(SSL证书提供商)可以签发支持证书透明的SSL证书、有浏览器能验证证书透明、有第三方监督和审计证书签发行为,这个生态闭环保证了国际SSL证书的可靠供给。

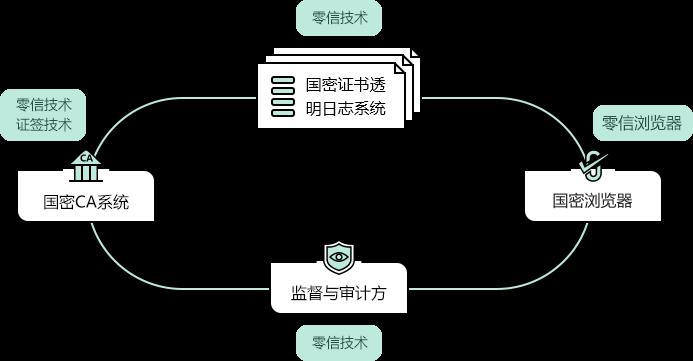

虽然从2019年开始我国有多家国内CA机构开始签发国密SSL证书,也有国产浏览器支持国密SSL证书,但是,这个生态中最重要的监管系统没有建立,没有支持国密算法的证书透明日志系统,国密SSL证书当然也就无从下手支持国密证书透明了,浏览器也就无从下手支持国密证书透明了,当然监管方也就无从下手获取证书签发数据而行驶监管职能了。零信技术参考国际证书透明生态体系,于2022年11月8日在乌镇2022世界互联网大会上首发并启用了全球第一个国密证书透明日志系统,这个生态体系发布后得到了密码业界的认同和认可。不仅零信技术和证签技术签发的国密SSL证书支持国密证书透明,已经有多家CA机构开始着手改造现有国密CA系统支持国密证书透明。不仅零信浏览器支持国密证书透明,已经有几家国密浏览器开始计划升级支持国密证书透明。最可喜的是国密密码主管部门也有计划建设国家级国密证书透明日志系统以行使作为主管机构的监管职能,也有几家企业有兴趣运营国密证书透明日志系统。也有第三方市场调查机构有兴趣提供基于国密证书透明日志数据的证书市场分析服务。这些可喜的一致行动让笔者坚信国密证书透明生态一定能很快形成,一定能很快具有国密SSL证书的可靠供给能力,为国密HTTPS加密普及元年提供了安全可靠的“货源”。

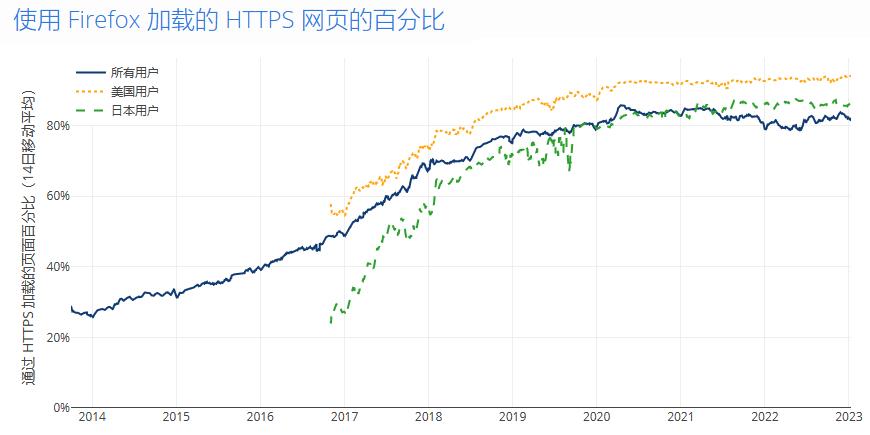

全球SSL证书的部署在2015年之前发展都比较缓慢,每年平均增长5%左右,这个缓慢的增长速度的关键制约因素是申请和部署SSL证书太难了。但是,2015年Let’s Encrypt开始实现自动化提供免费SSL证书后,短短的三年就把SSL证书普及率从30%快速提升到80%。特别是在2019年出台了RFC8555 ACME(自动化证书管理环境)国际标准后,使得现在的全球SSL证书中自动化申请和部署比例已经高达85%。这给了我们很大的启示,那就是:普及国密SSL证书不能走传统的人工申请和部署证书的老路,必须走自动化申请和部署证书的新路。

但是,这条自动化的新路不是我国的路,因为国际ACME协议不支持国密SSL证书,所以,零信技术又鼎力打造了国密SSL证书的第二个生态—国密证书自动化管理生态(SM2 ACME),这个生态专为国密SSL证书的快速普及应用打造。这个生态包含了国密证书透明生态中的多个产品,包括增加了国密ACME服务系统的零信云SSL系统、双算法双SSL证书、国密证书透明日志系统、零信浏览器,零信网站安全云服务,新增加国密ACME客户端和国密HTTPS网关两个新产品。

国密ACME客户端和国密ACME服务系统参考国际ACME标准设计,用户只需在服务器安装国密ACME客户端软件-SM2cerBot,一键实现国密SSL证书和国际SSL证书的双算法双SSL证书的自动化申请和部署,自动化实现国密https加密。而对于无法在服务器上安装国密ACME客户端软件的用户,则可以选用部署内置国密ACME客户端实现自动化部署双SSL证书的国密HTTPS网关,实现原Web服务器零改造和零安装证书的国密https加密。而对于不想部署或无法部署硬件网关的用户,则可以选用网站安全云服务,只需做域名解析就可以零改造实现国密https加密、云WAF防护、CDN分发和网站可信认证四位一体的网站安全服务。

有了国密证书自动化管理生态产品和解决方案,普及国密SSL证书实现国密https加密就变成非常容易了,就可以实现像国际SSL证书在实现了自动化部署后一样的快速增长,普及国密SSL证书应用就指日可待了。这就是为何密码业界认同2023年为“国密HTTPS加密普及元年”的信心所在,必须在扫除了国密SSL证书的使用障碍后才能得到快速普及使用,这一点已经在国际SSL证书的快速普及得到验证和印证。

国密HTTPS加密普及元年来了,中国网站将开启国密算法保护年!这样,即使将来的某一天也同样遭遇俄罗斯一样的SSL证书被断供和被吊销的局面,也不会对我国网站造成任何影响,因为我国网站根本就没有使用其制裁工具(RSA SSL证书)!国密HTTPS加密普及元年来了,您准备好了?

以上是关于解析|国密SSL特性 :属于中国的密码算法和传输层安全协议的主要内容,如果未能解决你的问题,请参考以下文章