代码静态扫描属于安全测试吗

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了代码静态扫描属于安全测试吗相关的知识,希望对你有一定的参考价值。

参考技术A 属于。静态的源代码安全测试是非常有用的方法,它可以在编码阶段找出所有可能存在安全风险的代码,这样开发人员可以在早期解决潜在的安全问题。而正因为如此,静态代码测试比较适用于早期的代码开发阶段,而不是测试阶段。

目前主要安全测试方法有:

1)静态的代码安全测试

主要通过对源代码进行安全扫描,根据程序中数据流、控制流、语义等信息与其特有软件安全规则库进行匹对,从中找出代码中潜在的安全漏洞。

2)动态的渗透测试

渗透测试也是常用的安全测试方法。是使用自动化工具或者人工的方法模拟黑客的输入,对应用系统进行攻击性测试,从中找出运行时刻所存在的安全漏洞。

3)程序数据扫描

一个有高安全性需求的软件,在运行过程中数据是不能遭到破坏的,否则就会导致缓冲区溢出类型的攻击。数据扫描的手段通常是进行内存测试,内存测试可以发现许多诸如缓冲区溢出之类的漏洞,而这类漏洞使用除此之外的测试手段都难以发现。

安全测试-代码质量扫描 SonarQube

1.搭建环境

使用docker镜像启动SonarQueb

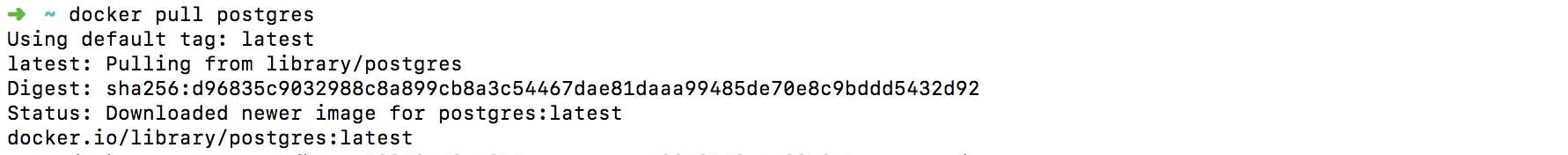

1.获取 postgresql 的镜像

$ docker pull postgres

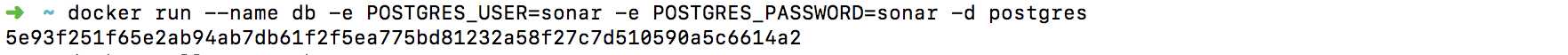

2.启动 postgresql

$ docker run --name db -e POSTGRES_USER=sonar -e POSTGRES_PASSWORD=sonar -d postgres

说明:

--name db 是搭建的postgres数据库docker 容器名称

-e POSTGRES_USER=sonar -e POSTGRES_PASSWORD=sonar 是数据库账号和密码

-d postgres 是postgres镜像

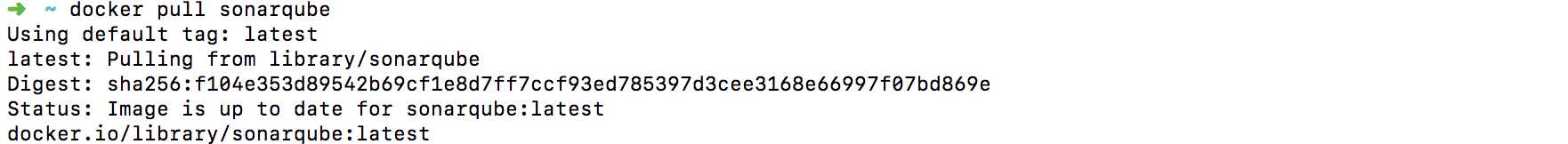

3.获取 sonarqube 的镜像

$ docker pull sonarqube

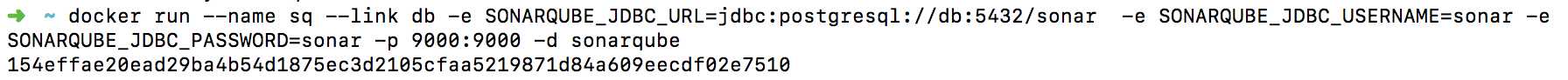

4.启动 sonarqube

docker run --name sq --link db -e SONARQUBE_JDBC_URL=jdbc:postgresql://db:5432/sonar -e SONARQUBE_JDBC_USERNAME=sonar -e SONARQUBE_JDBC_PASSWORD=sonar -p 9000:9000 -d sonarqube

ps:一般使用sonar启动,否则会报错

说明:

--name sq 是搭建的sonarqube数据库docker 容器名称

--link db 是连接上面postgres容器

-d sonarqube 是最新版本的sonarqube 镜像

-p 9000:9000 对外访问端口9000

(对外对内可区分下:p 9001:9000 对外访问端口9001)

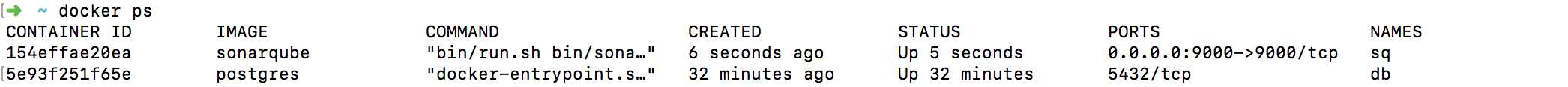

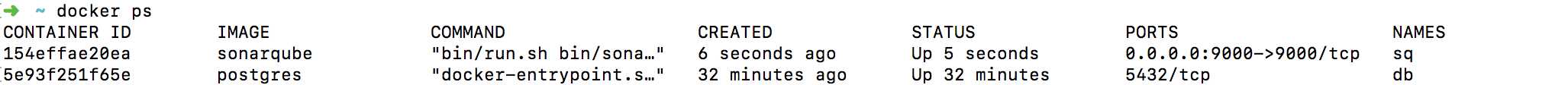

5.docker ps postgres和sonarqube都启动说明搭建成功了

至此平台搭建完毕

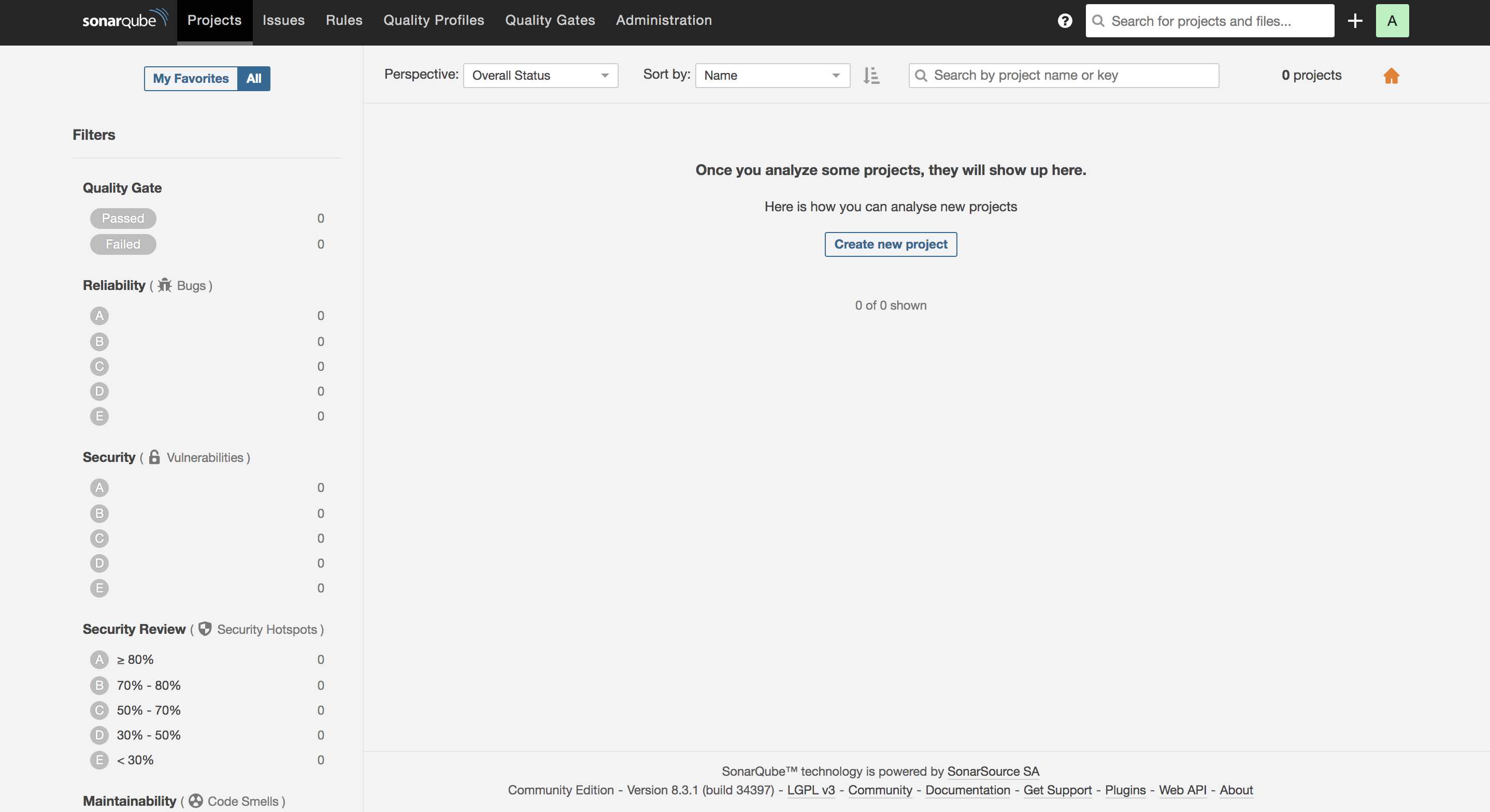

2.代码质检

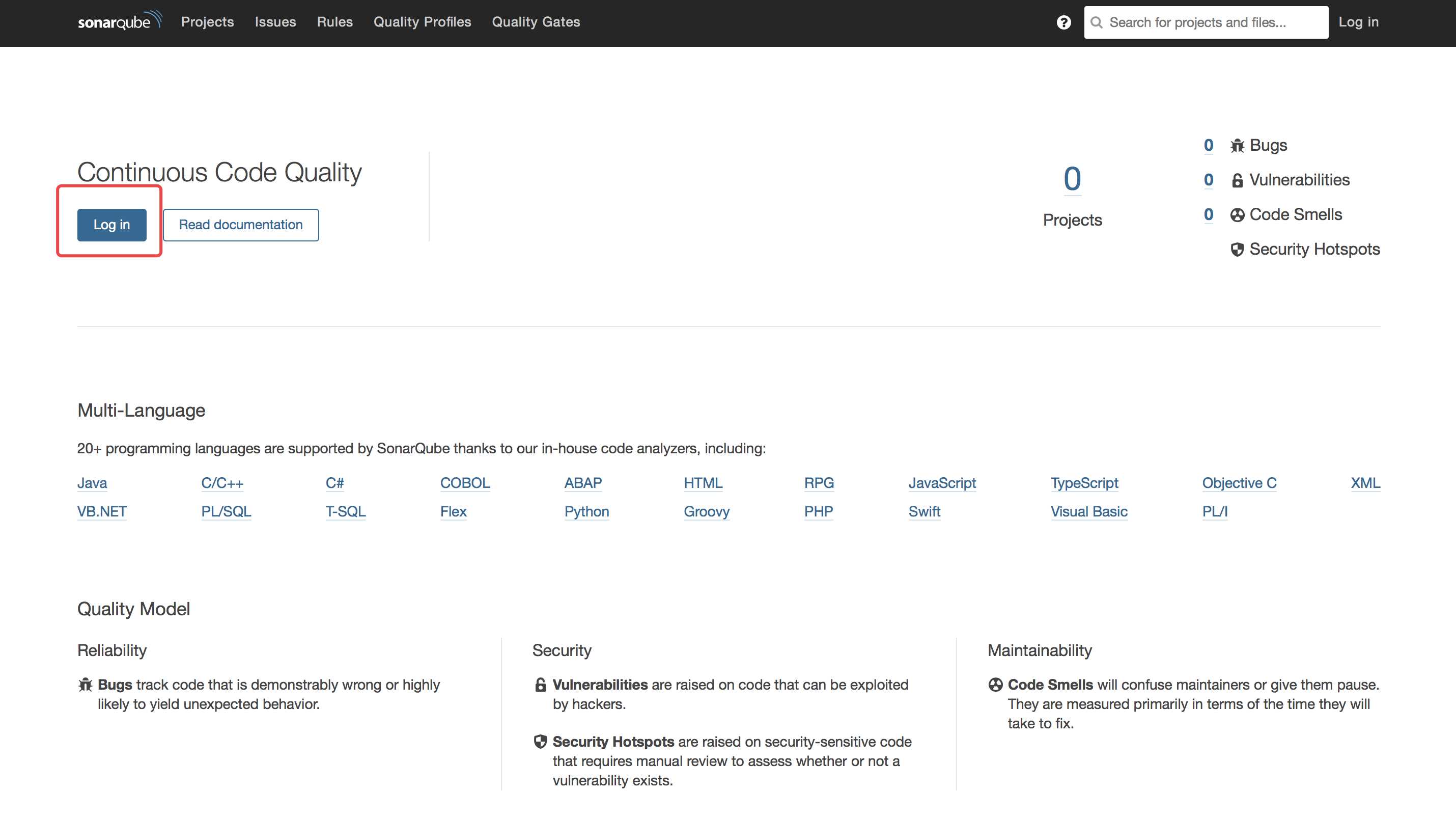

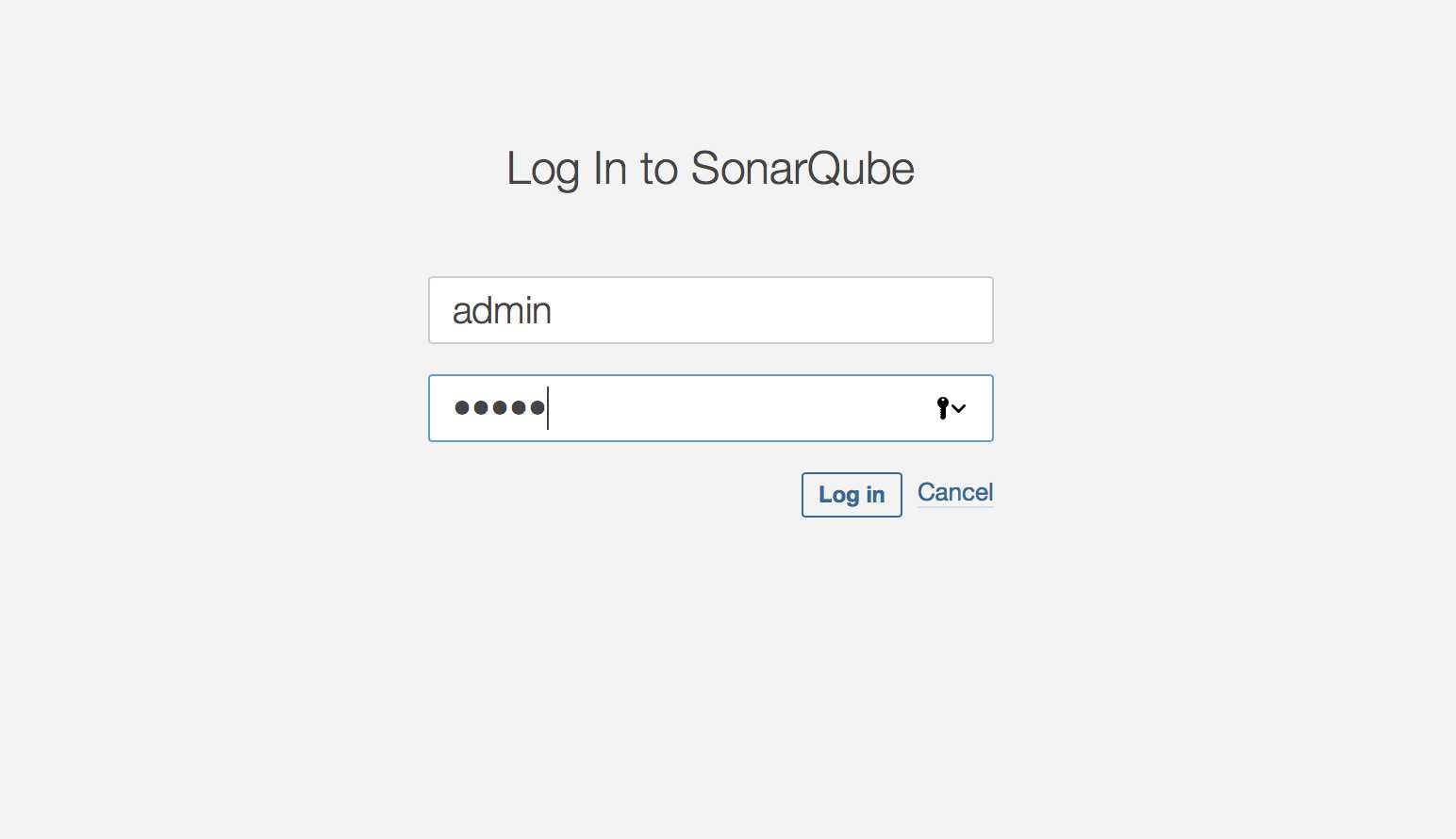

1.打开http://localhost:9000/about,点击login进行登录,用户名密码:admin/admin

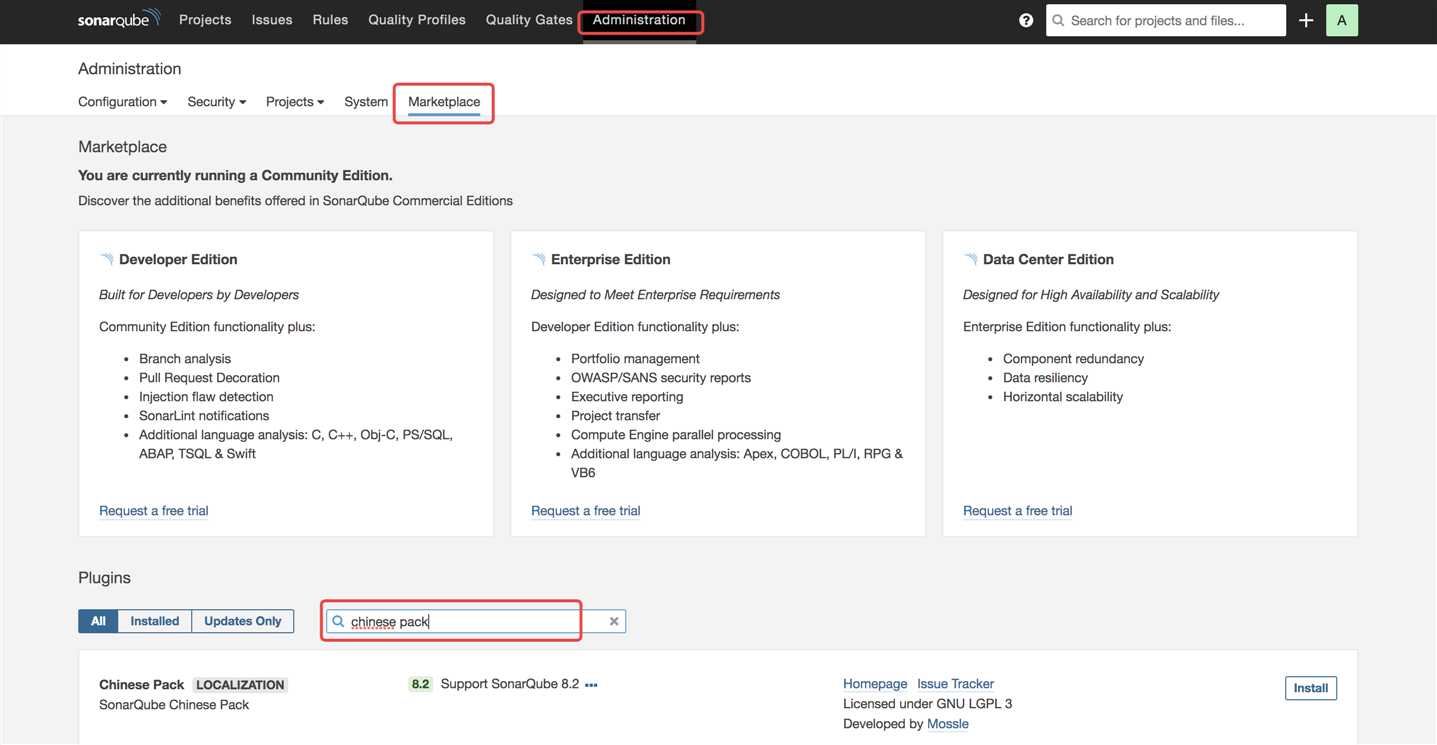

3.插件汉化

1.利用sonar 的插件体系,直接汉化

sonar并选择Administration中,选择MarketPlace,搜索Chinese Pack,点击安装,安装完成后,重启即可

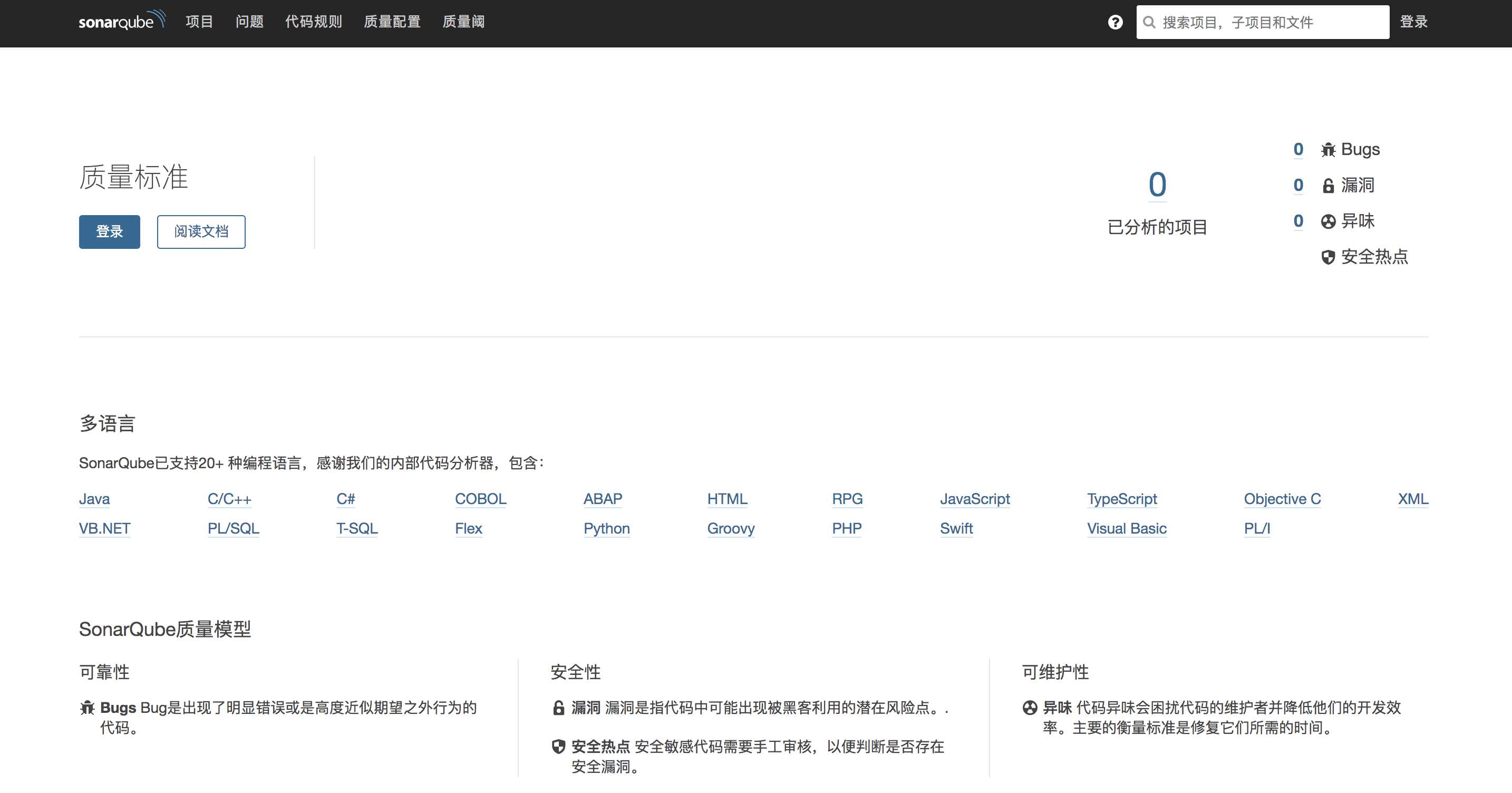

重启命令:docker restart sq

重启后就是中文了

其他命令

docker ps 查看正在运行的进程

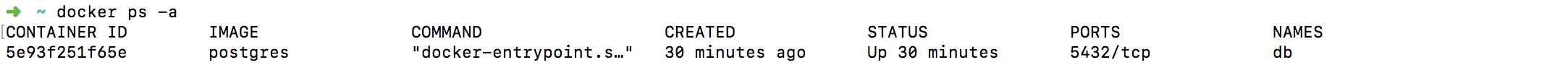

docker ps -a 查看所有的进程状态

docker rm -f 根据id 删除镜像

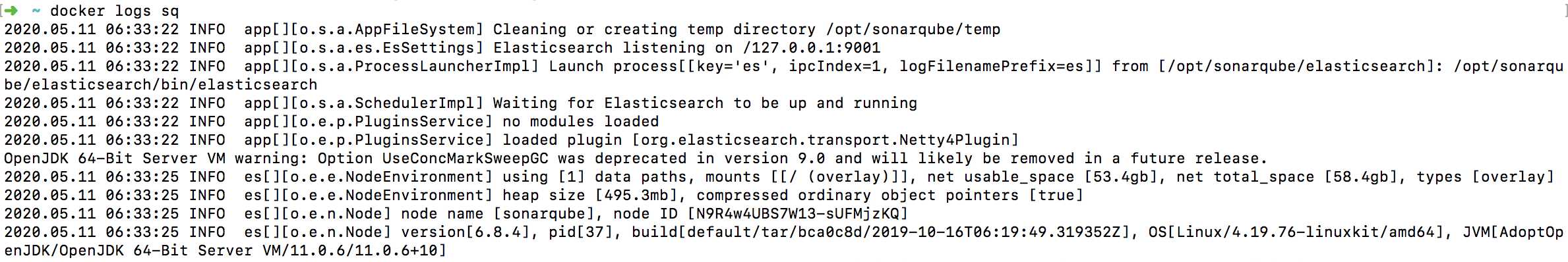

docker logs sq 查看sonar qube的日志

docker stop sq 停止运行sonar qube

docker start sq 启动运行sonar qube

docker restart sq 重新启动sonar qube

以上是关于代码静态扫描属于安全测试吗的主要内容,如果未能解决你的问题,请参考以下文章