路由器chap的双向配置命令

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了路由器chap的双向配置命令相关的知识,希望对你有一定的参考价值。

公共认证名是a1,认证密码是b1,两个路由器是R1,R2

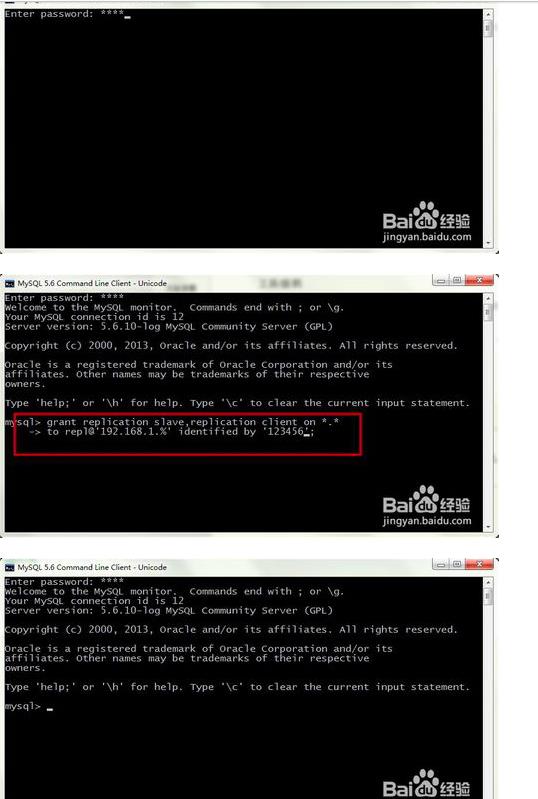

添加同步账户。向两台服务器上的mysql添加账户,进入Mysql命令界面,输入密码进入。如下图:执行Mysql命令,mysql> grant replication slave,replication client on *.* -> to repl@\'192.168.1.%\' identified by \'123456\';说明:repl是账户名称,123456是对应的密码,192.168.1.%是局域网内可访问,也可指定某一台服务器,把%换成对应的IP即可。注:以上命令在A、B服务器上都要执行。

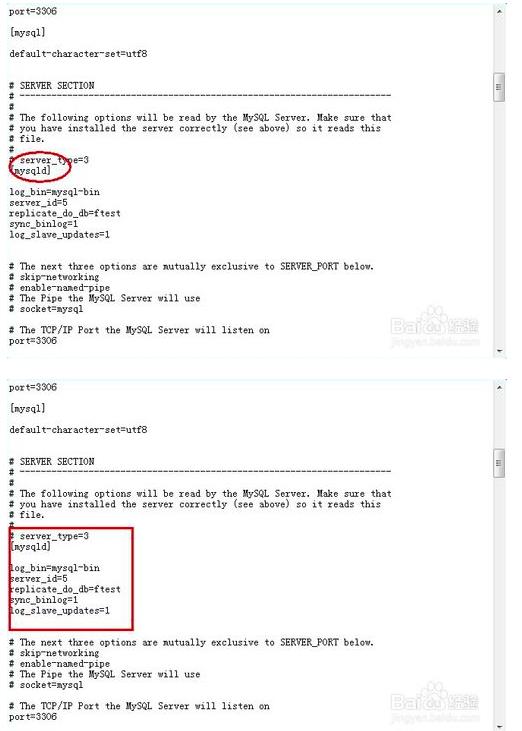

配置A服务器。找到mysql的配置文件my.ini,在[mysqld]下面添加以下配置:log_bin=mysql-binserver_id=5replicate_do_db=ftestsync_binlog=1log_slave_updates=1说明:log_bin:指定二进制日志文件的位置和命名, server_id:MySql服务器标示,必须保证唯一, replicate_do_db:要同步的数据库名称,多个用逗号隔开,此项可不配置, sync_binlog:是否将二进制日志文件同步到磁盘上,大于0为开户, log_slave_updates:将事件自动写到填制日志中注:保存文件后,要重新启动MySql服务,然后同样的操作在B服务器上操作一遍。

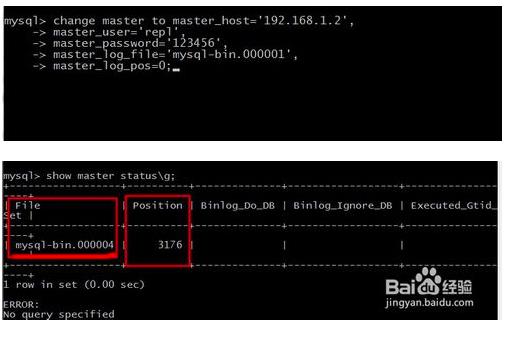

两台服务器配置完成以后,先在B服务器上开启复制功能。这一步不需要修改my.ini文件,只需要执行mysql命令,以下是命令:mysql> change master to master_host=\'192.168.1.2\', -> master_user=\'repl\', -> master_password=\'123456\', -> master_log_file=\'mysql-bin.000001\', -> master_log_pos=0;说明:master_host:A服务器的IP地址 master_user:我们在第一步创建的同步账号 master_password:对应的账号密码 master_log_file:二进制日志文件名称,不一定是这个名称,可以用命令来查看 用 show master status\\g;来查询名称和pos master_log_pos:用上面的命令可以查出来此值

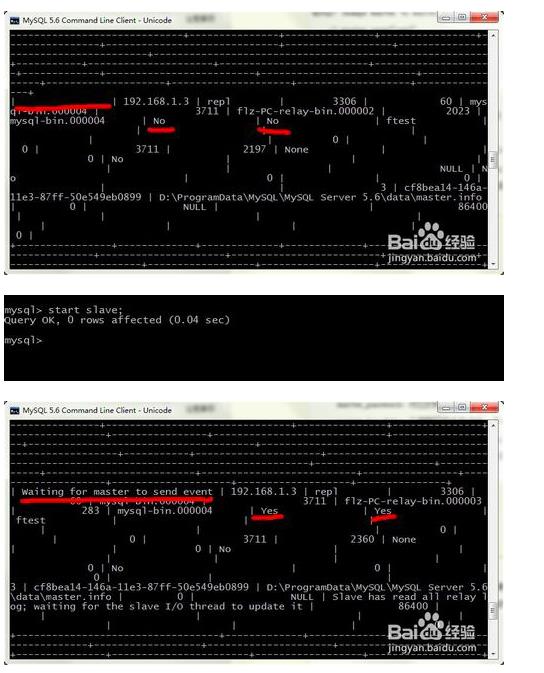

开启复制功能。用 show slave status\\g; 来检查复制是否已经正常运行,若Slave_IO_State为空,Slave_IO_Running、Slave_IO_Running为NO,则复制功能未运行,我们用 start slave;来启动 复制功能。再用命令 show slave status\\g; 查看,这时我们看到Slave_IO_State为:Waiting for master to send eventSlave_IO_Running、Slave_SQL_Running为YES,表明配置已经成功,复制功能已经正常运行。然后配置A服务器,步骤和配置B服务器一样。注:一定要小心配置里面的参数,要把对应的master_host、master_log_file、master_log_pos配置正确。

测试数据是否同步成功,在A服务器上修改ftest数据库的一个表数据,然后在B服务器上查看,数据是否变化了呢,如果变化了,说明已经配置成功。然后修改B服务器的数据,再去A服务器上查看,如果数据也变化了,双向同步 的数据同步功能就成功了。

参考技术A 配置命名ACL: router(config)# ip access-list [ standard | extended ] ACL-Name router(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ] router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-L配置命名ACL:

router(config)# ip access-list [ standard | extended ] ACL-Name

router(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ]

router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-List-Test-Conditions ]

router(config [ std- | ext- ] nacl)# ^z

router(config)# interface Type Port

router(config-if)# ip access-group [ACL-Name | 1~199 ] [ in | out ]

router(config-if)# ^z

配置DCE时钟:

router# show controllers Type Port <--确定DCE接口-->

router(confin-if)# clock rate 64000 <--进入DCE接口设置时钟速率-->

router(config-if)# ^z

配置PPP协议:

router(config)# username Name password Set-Password-Here <--验证方建立数据库-->

router(config)# interface Type Port

router(config-if)# encapsulation ppp <--启动PPP协议-->

router(config-if)# ppp outhentication [ chap | chap pap | pap chap | pap ] <--选择PPP认证-->

router(config-if)# ppp pap sent-username Name password Password <--发送验证信息-->

router(config-if)# ^z

PAP单向认证配置实例:

验证方:

router-server(config)# username Client password 12345 <--验证方建立数据库-->

router-server(config)# interface serial 0

router-server(config-if)# encapsulation ppp

router-server(config-if)# ppp authentication pap <--选择使用PAP实现PPP认证-->

router-server(config-if)# ^z

被验证方:

router-client(config-if)# encapsulation ppp

router-client(config-if)# ppp pap sent-username Client password 12345 <--发送验证信息-->

router-client(config-if)# ^z

PAP双向认证配置实例:

路由器 A:

routerA(config)# username B password 12345

routerA(config)# interface serial 0

routerA(config-if)# encapsulation ppp

routerA(config-if)# ppp authentication pap

routerA(config-if)# ppp pap sent-username A password 54321

routerA(config-if)# ^z

路由器 B:

routerB(config)# username A password 54321

routerB(config)# interface serial 1

routerB(config-if)# encapsulation ppp

routerB(config-if)# ppp authentication pap

routerB(config-if)# ppp pap sent-username B password 12345

routerB(config-if)# ^z

CHAP单向认证配置实例:

验证方:

router-server(config)# username router-client password 12345

router-server(config)# interface serial 0

router-server(config-if)# encapsulation ppp

router-server(config-if)# ppp authentication chap

router-server(config-if)# ^z

被验证方:

router-client(config-if)# encapsulation ppp

router-client(config-if)# ppp authentication chap

router-client(config-if)# ppp chap hostname router-client

router-client(config-if)# ppp chap password 12345

router-client(config-if)# ^z

CHAP双向认证配置实例:

路由器 A:

routerA(config)# username routerB password 12345

routerA(config)# interface serial 0

routerA(config-if)# encapsulation ppp

routerA(config-if)# ppp authentication chap

routerA(config-if)# ppp chap hostname routerA

routerA(config-if)# ppp chap password 54321

routerA(config-if)# ^z

路由器 B:

routerB(config)# username routerA password 54321

routerB(config)# interface serial 1

routerB(config-if)# encapsulation ppp

routerB(config-if)# ppp authentication chap

routerB(config-if)# ppp chap hostname routerB

routerB(config-if)# ppp chap password 12345

routerB(config-if)# ^z追问

没有使用公共认证名和密码的啊,你的回答网上能找到,我想问下怎么使用公共认证名和密码的。

本回答被提问者采纳 参考技术B 1、配置命名ACL: router(config)# ip access-list [ standard | extended ] ACL-Name router(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ] router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-L2、配置命名ACL:

router(config)# ip access-list [ standard | extended ] ACL-Name

router(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ]

router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-List-Test-Conditions ]

router(config [ std- | ext- ] nacl)# ^z

router(config)# interface Type Port

router(config-if)# ip access-group [ACL-Name | 1~199 ] [ in | out ]

router(config-if)# ^z

3、 配置DCE时钟:

router# show controllers Type Port <--确定DCE接口-->

router(confin-if)# clock rate 64000 <--进入DCE接口设置时钟速率-->

router(config-if)# ^z

4、配置PPP协议:

router(config)# username Name password Set-Password-Here <--验证方建立数据库-->

router(config)# interface Type Port

router(config-if)# encapsulation ppp <--启动PPP协议-->

router(config-if)# ppp outhentication [ chap | chap pap | pap chap | pap ] <--选择PPP认证-->

router(config-if)# ppp pap sent-username Name password Password <--发送验证信息-->

router(config-if)# ^z

5、PAP单向认证配置实例:

验证方:

router-server(config)# username Client password 12345 <--验证方建立数据库-->

router-server(config)# interface serial 0

router-server(config-if)# encapsulation ppp

router-server(config-if)# ppp authentication pap <--选择使用PAP实现PPP认证-->

router-server(config-if)# ^z

6、 被验证方:

router-client(config-if)# encapsulation ppp

router-client(config-if)# ppp pap sent-username Client password 12345 <--发送验证信息-->

router-client(config-if)# ^z

PAP双向认证配置实例:

7、路由器 A:

routerA(config)# username B password 12345

routerA(config)# interface serial 0

routerA(config-if)# encapsulation ppp

routerA(config-if)# ppp authentication pap

routerA(config-if)# ppp pap sent-username A password 54321

routerA(config-if)# ^z

CISCO-配置路由器的双向PAP和CHAP身份认证

CISCO-配置路由器的CHAP身份认证

一、拓扑图

二、IP地址规划表

设备 | 接口 | IP地址 |

R1 | S0/0/0 | 172.16.10.1/30 |

R1 | G0/0 | 192.168.10.254/24 |

R2 | S0/0/0 | 172.16.10.2/30 |

R2 | G0/0 | 192.168.20.254/24 |

pc0 | Fa0 | 192.168.10.1/24 |

pc1 | Fa0 | 192.168.20.1/24 |

三、配置(IP地址自己配置)

双向pap

1、创建用户(对等体设备名)

R1

R1(config)#username R2 password cisco

R2

R2(config)#username R1 password cisco

2、PPP封装技术,并使用PAP认证方式

R1

R1(config)#int s0/0/0

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication pap

R1(config-if)#ppp pap sent-username R1 password cisco

R2

R2(config)#int s0/0/0

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication pap

R2(config-if)#ppp pap sent-username R2 password cisco

3、配置静态路由

R1

R1(config)#ip route 192.168.20.0 255.255.255.0 172.16.10.2

R2

R2(config)#ip route 192.168.10.0 255.255.255.0 172.16.10.1

双向chap

1、创建用户(对等体设备名)

R1

R1(config)#username R2 password cisco

R2

R2(config)#username R1 password cisco

2、PPP封装技术,并使用chap认证方式

R1

R1(config)#int s0/0/0

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication chap

R2

R2(config)#int s0/0/0

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication chap

3、配置静态路由

R1

R1(config)#ip route 192.168.20.0 255.255.255.0 172.16.10.2

R2

R2(config)#ip route 192.168.10.0 255.255.255.0 172.16.10.1

以上是关于路由器chap的双向配置命令的主要内容,如果未能解决你的问题,请参考以下文章