NGFW的Portal认证实验

Posted 坏坏-5

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NGFW的Portal认证实验相关的知识,希望对你有一定的参考价值。

目录

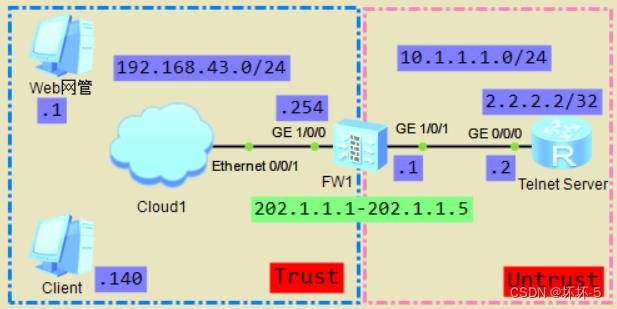

实验拓扑

实验说明

- 内网允许Web网关主机使用防火墙的G1/0/0接口登录管理防火墙

- 在防火墙上配置SNAT,Client使用公网地址202.1.1.1-202.1.1.5访问互联网

- 内网的Client访问Telnet Server需要先进行Portal认证,认证通过后,才允许Client访问互联网

基础配置

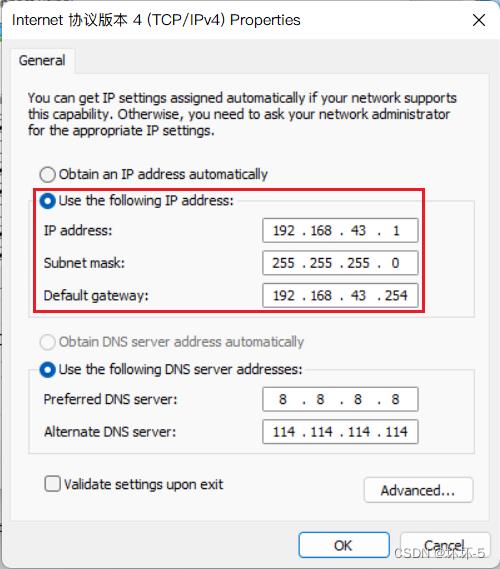

- Web网管主机使用物理机,VMnet1网卡的IP地址配置为192.168.43.1/24,网关为192.168.43.254

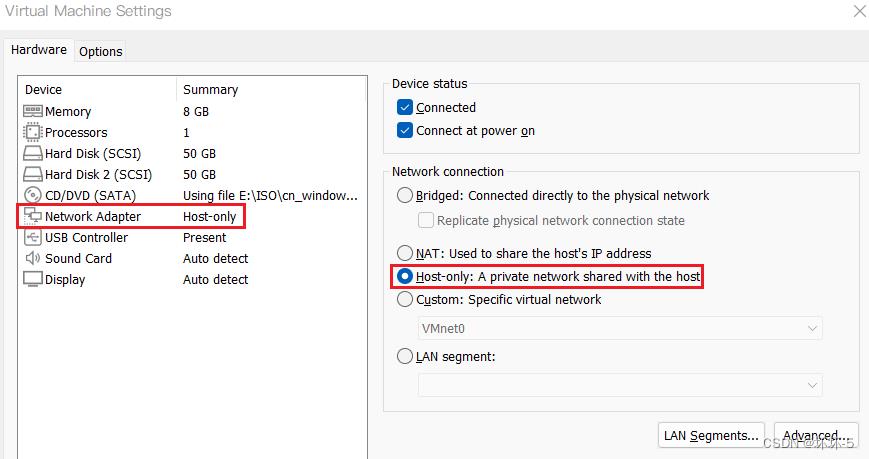

- Client使用VMware中Win10虚拟机,网卡使用仅主机模式,连接到VMnet1网卡上

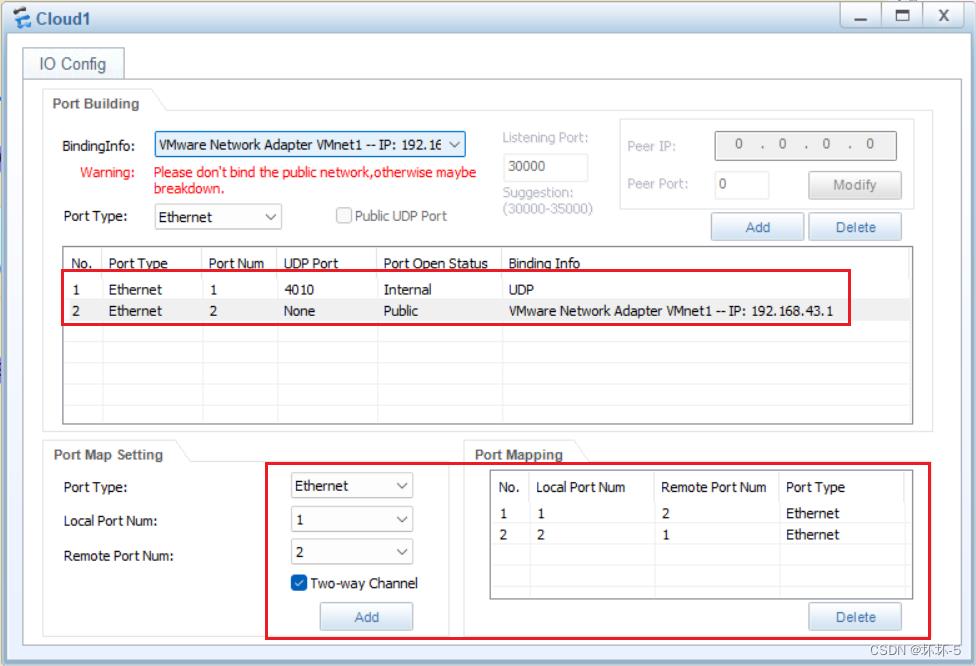

- Cloud配置

- 防火墙基本配置

- 配置接口IP地址,允许接口的网关服务

- 配置缺省路由

| int g1/0/1 ip ad 1.1.1.1 24 int g1/0/0 ip ad 192.168.43.254 24 service-manage http permit service-manage https permit service-manage ping permit

firewall zone trust add int g1/0/0 firewall zone untrust add int g1/0/1

ip rou 0.0.0.0 0 1.1.1.2 |

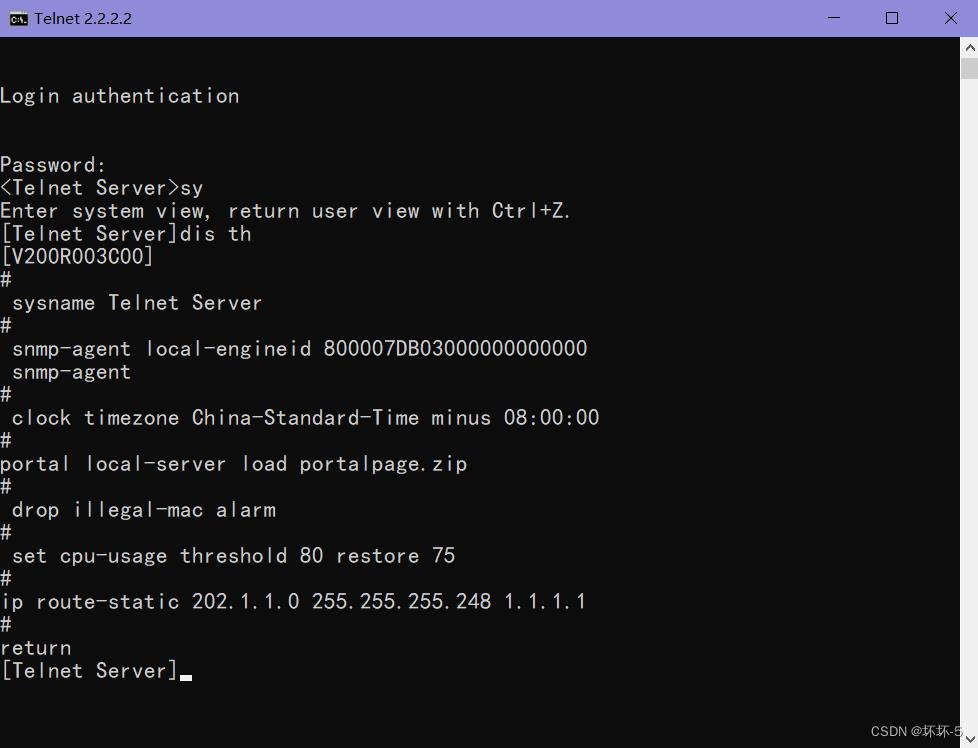

- Telnet Server基础配置

- 配置接口IP地址,配置回程静态路由

- 配置Telnet服务的用户密码及用户登录权限

| int lo 0 ip ad 2.2.2.2 32 int g0/0/0 ip ad 1.1.1.2 24

ip rou 202.1.1.0 29 1.1.1.1

user-interface vty 0 4 set authentication password cipher huawei@123 user privilege level 3

web-manager timeout 1440 //系统视图下,配置Web登录超时时间 |

防火墙配置

- 配置NAT地址池,并配置NAT策略

| nat address-group ISP mode pat section 0 202.1.1.1 202.1.1.5 nat-policy rule name SNAT source-zone trust destination-zone untrust source-address 192.168.43.140 mask 255.255.255.255 action source-nat address-group ISP |

- 配置安全策略,放行trust区域到untrust区域的Telnet服务

| security-policy rule name Telnet source-zone trust destination-zone untrust source-address 192.168.43.140 mask 255.255.255.255 service telnet action permit |

测试

- 在Client上使用telnet 2.2.2.2,测试是否能登录到Telnet Server

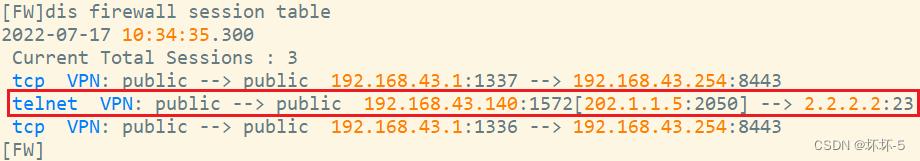

- 查看防火墙的会话表项

- Client可以正常访问Tenlet Server

- 防火墙也对Client的私网地址做了转换

配置Portal认证

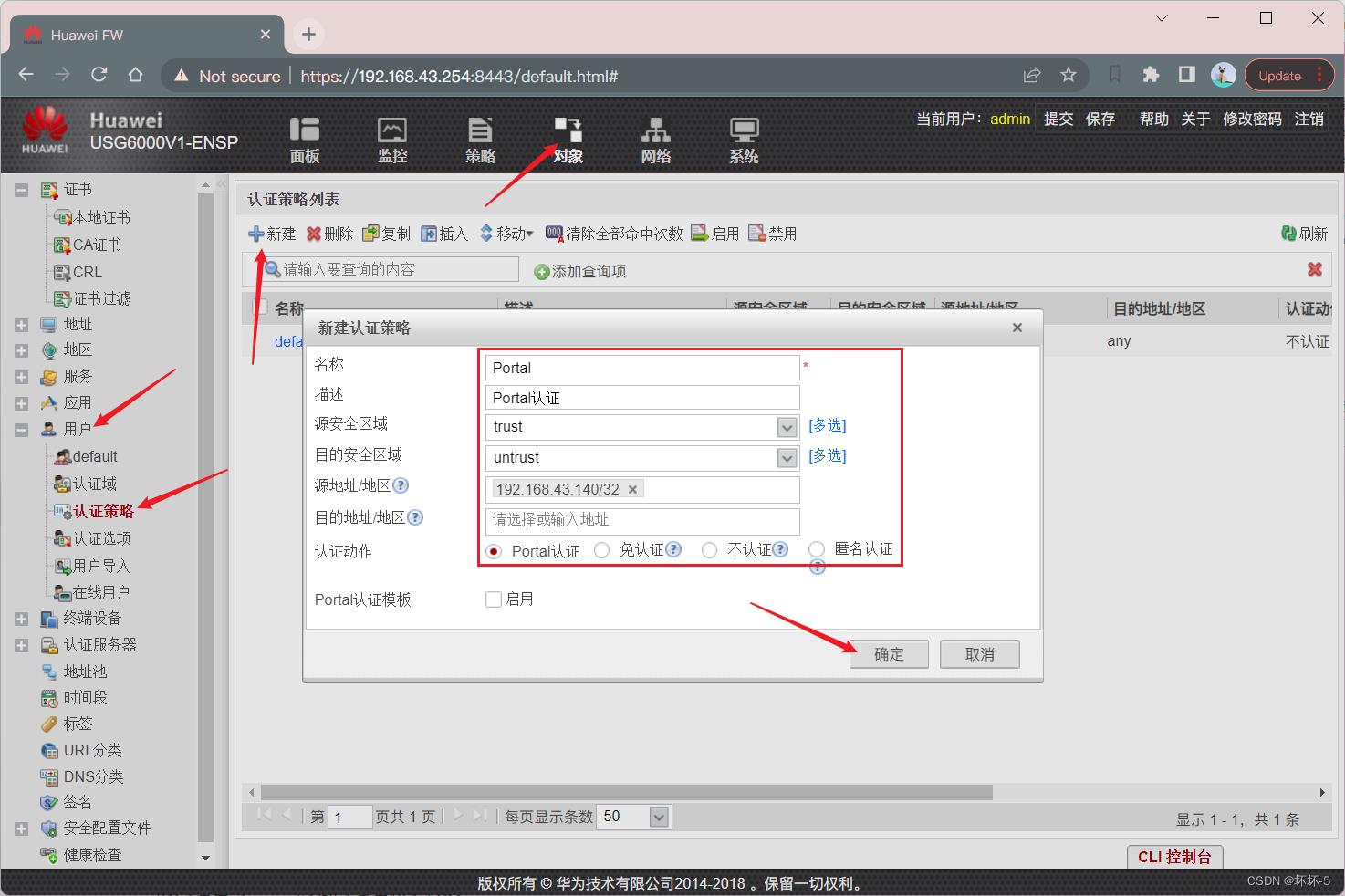

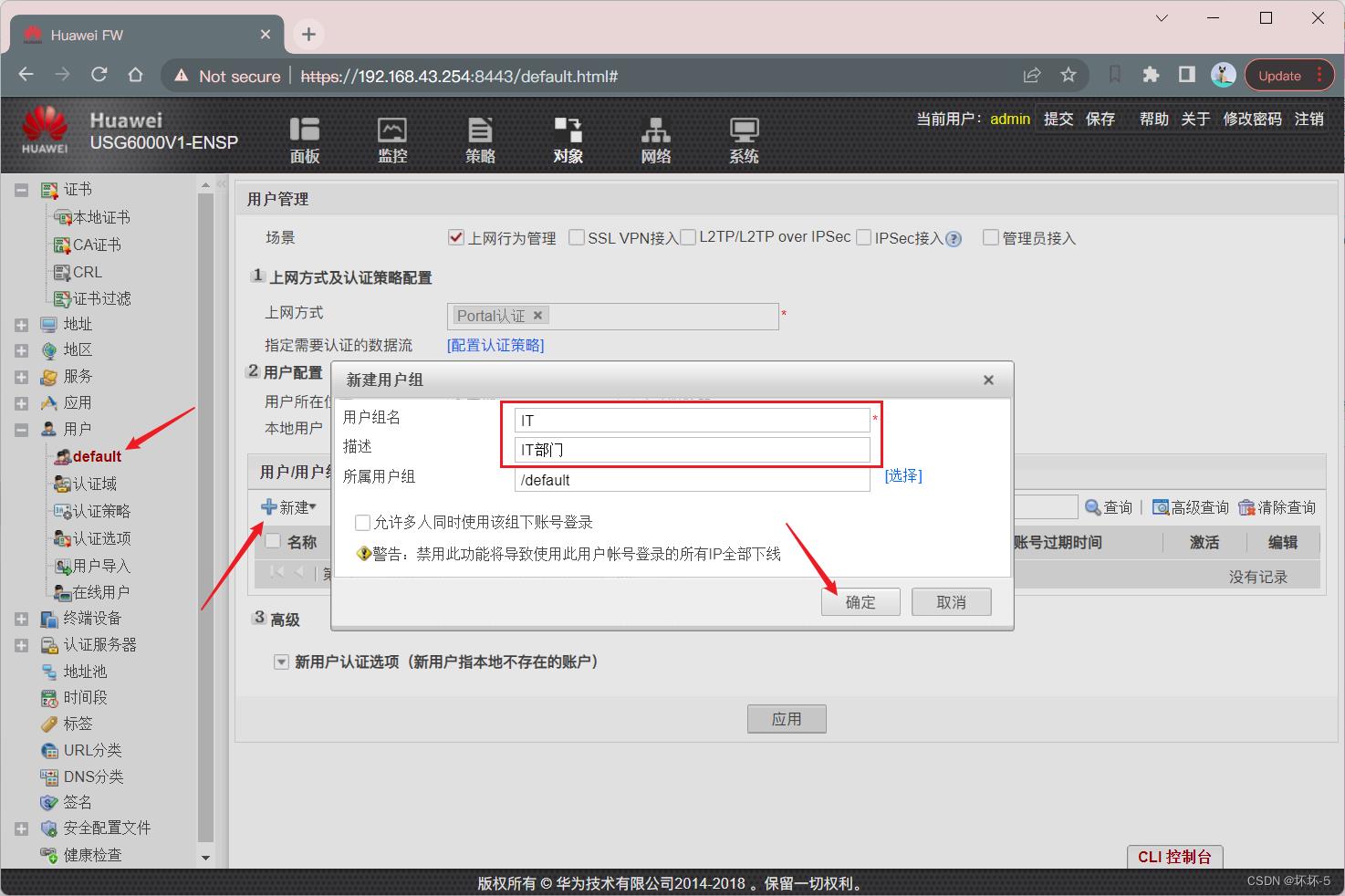

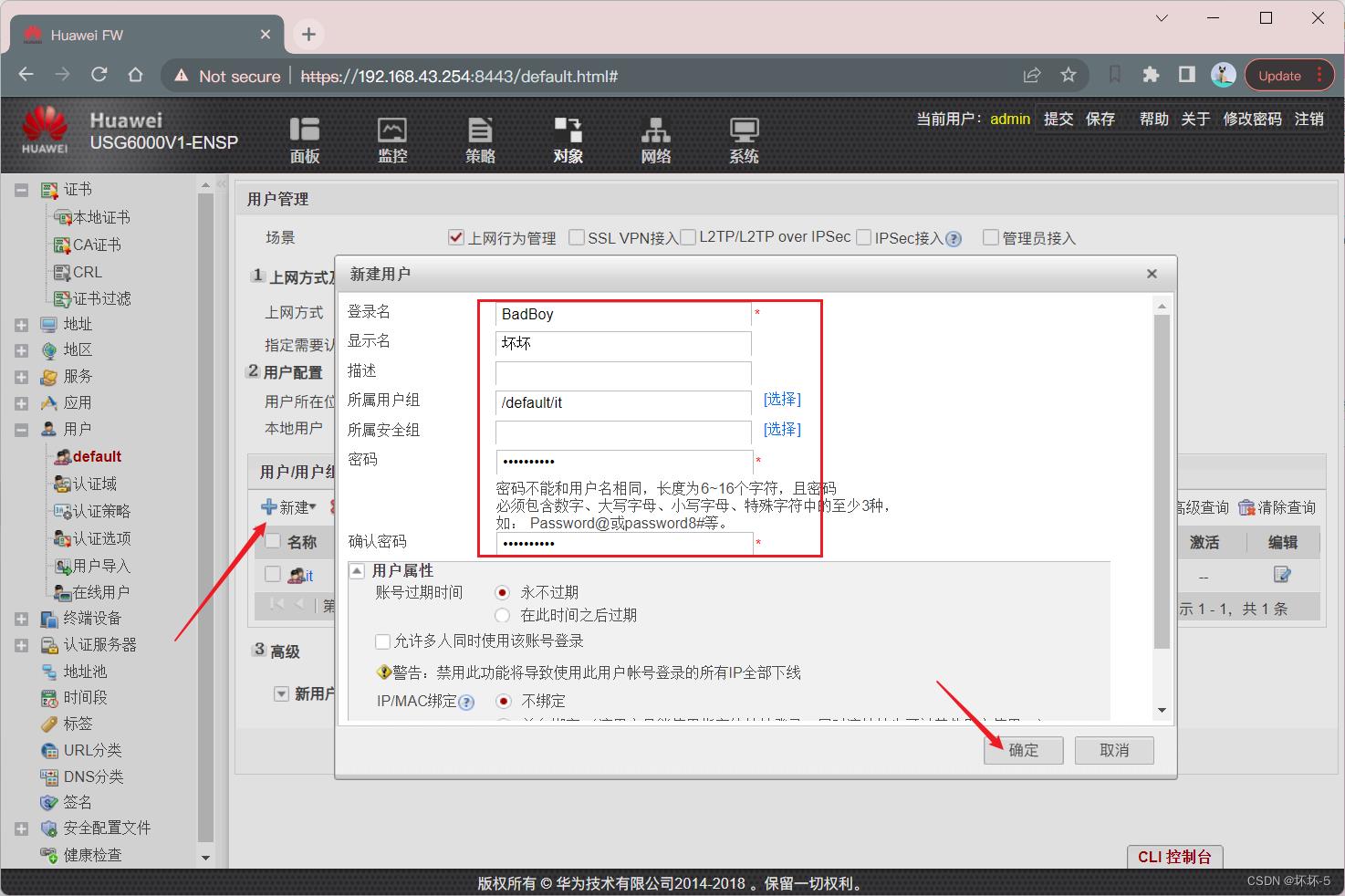

- Web登录防火墙管理页面,配置认证策略

- 新建用户组,再新建用户隶属于该用户组

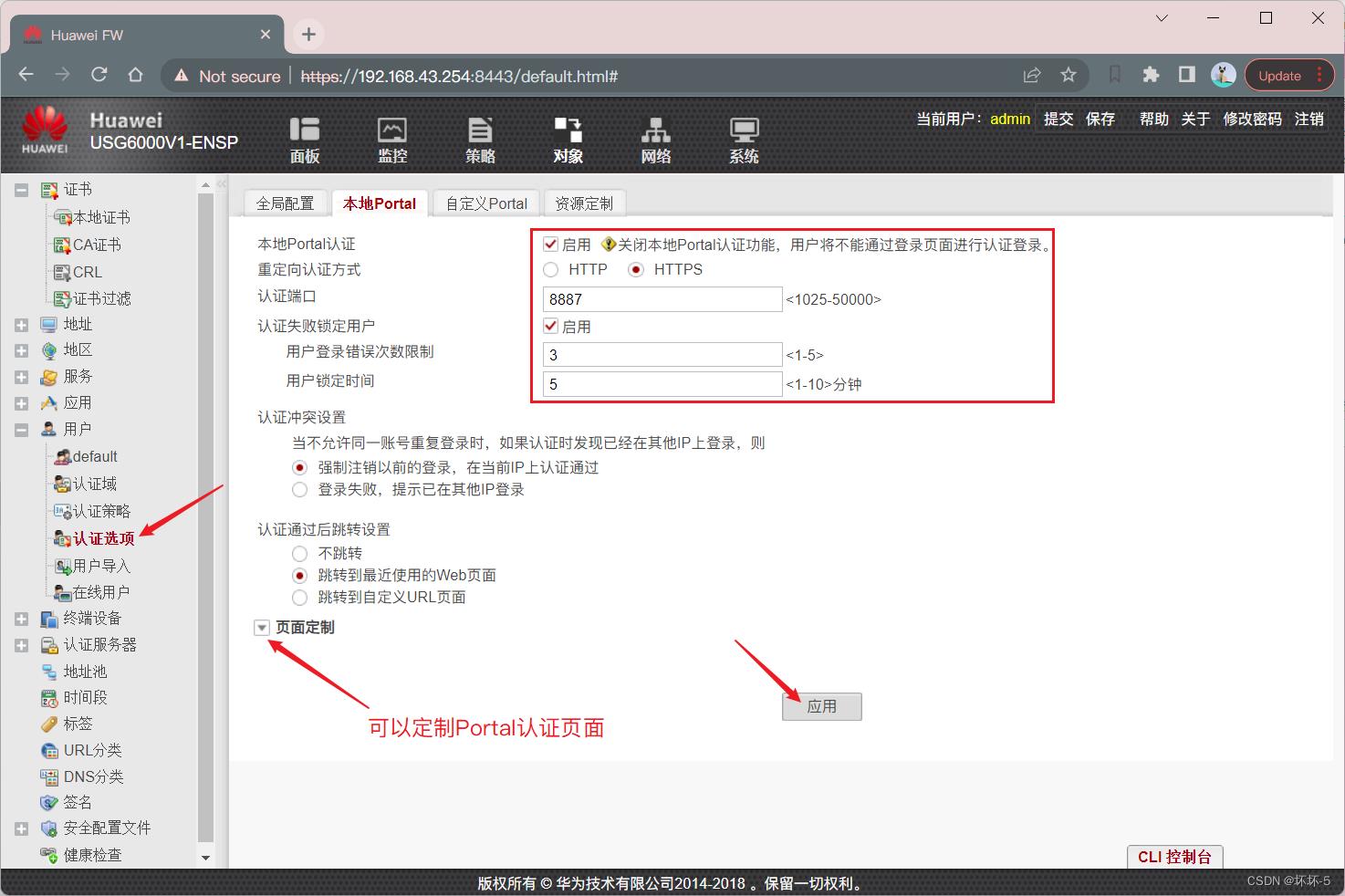

- 配置认证选项。可以配置使用的端口、用户的密码登陆后是否需要修改、Portal认证页面定制等功能

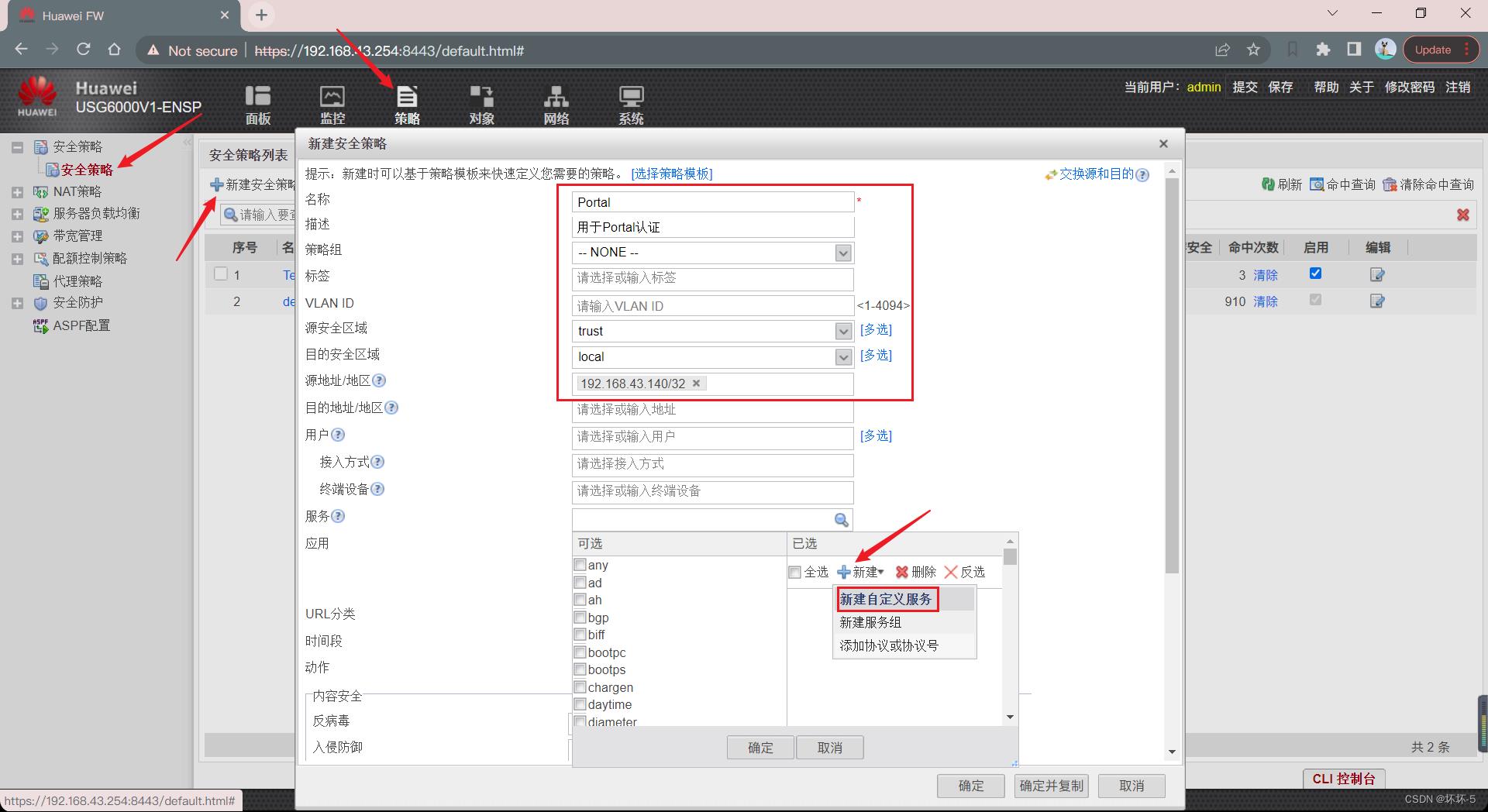

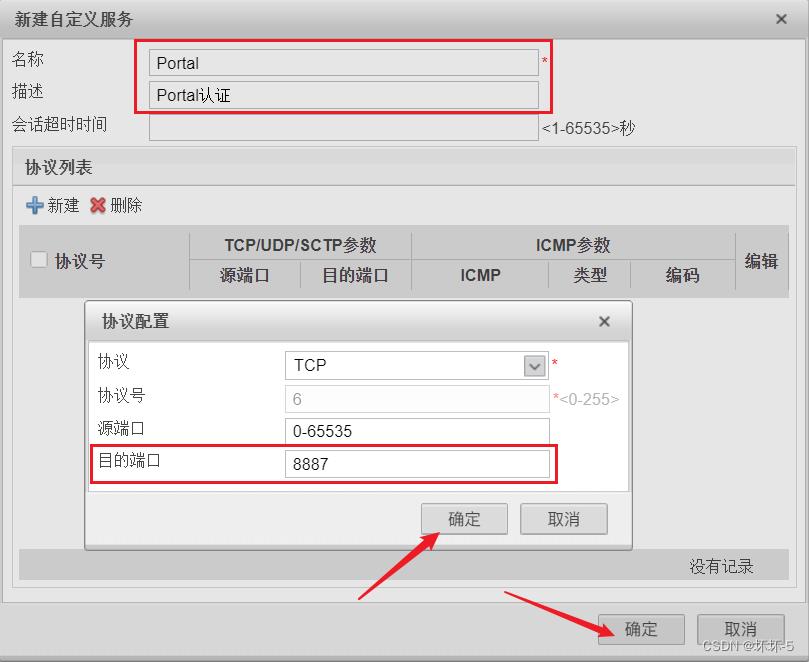

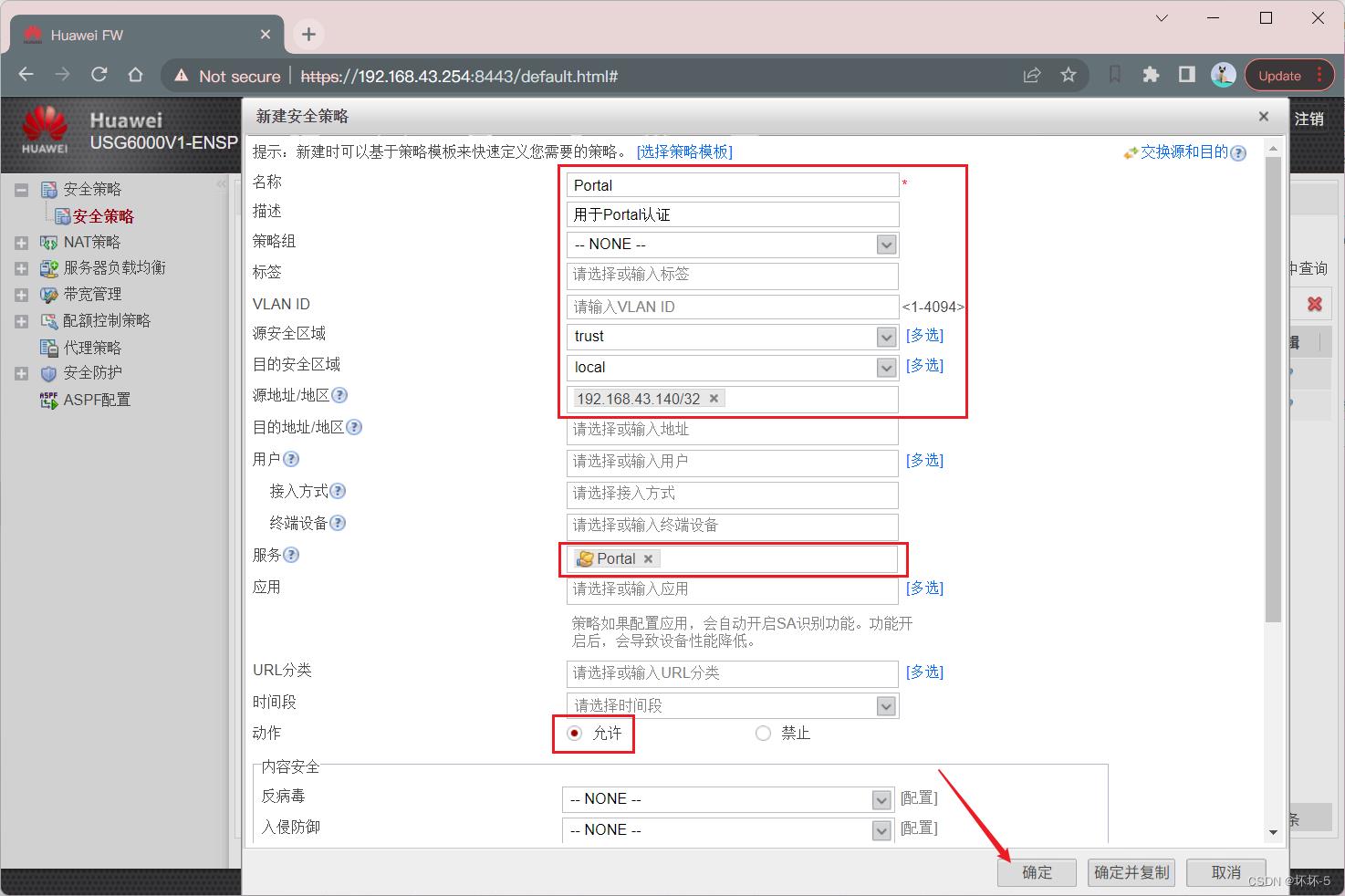

- 配置允许Portal报文通过防火墙的安全策略

- Portal默认使用的是TCP的8887端口

- 因为是由防防火墙的接口返回给Client的Portal认证页面,而防火墙的接口是本身是属于Local区域的,所以目的区域选择Local

测试

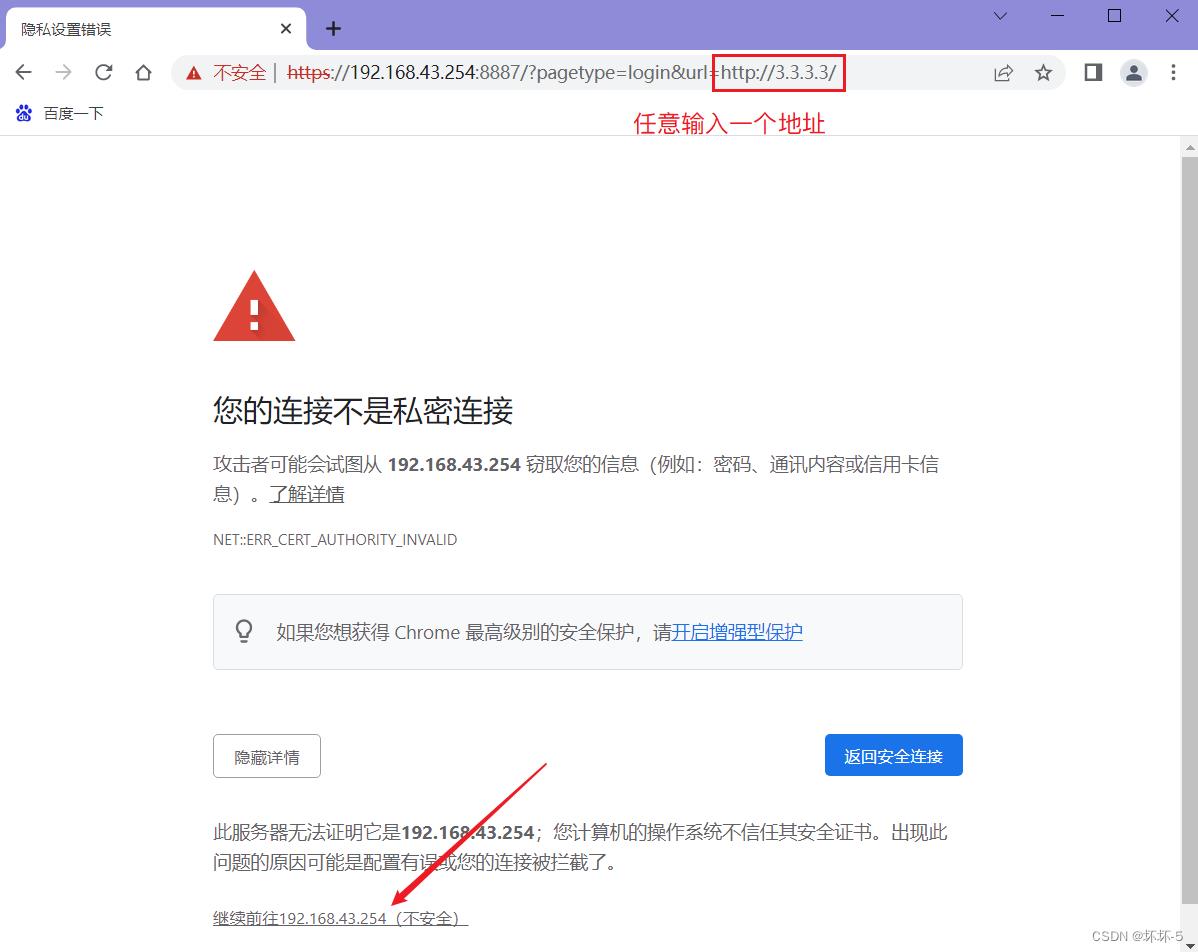

- 在Client上,使用浏览器触发HTTP上网行为,查看是否有Portal认证页面推送

- 由于没有DNS解析域名,所以随便使用一个IP地址,进行访问,触发HTTP上网流量

- 使用http://1.1.1.1会推送防火墙的登录页面

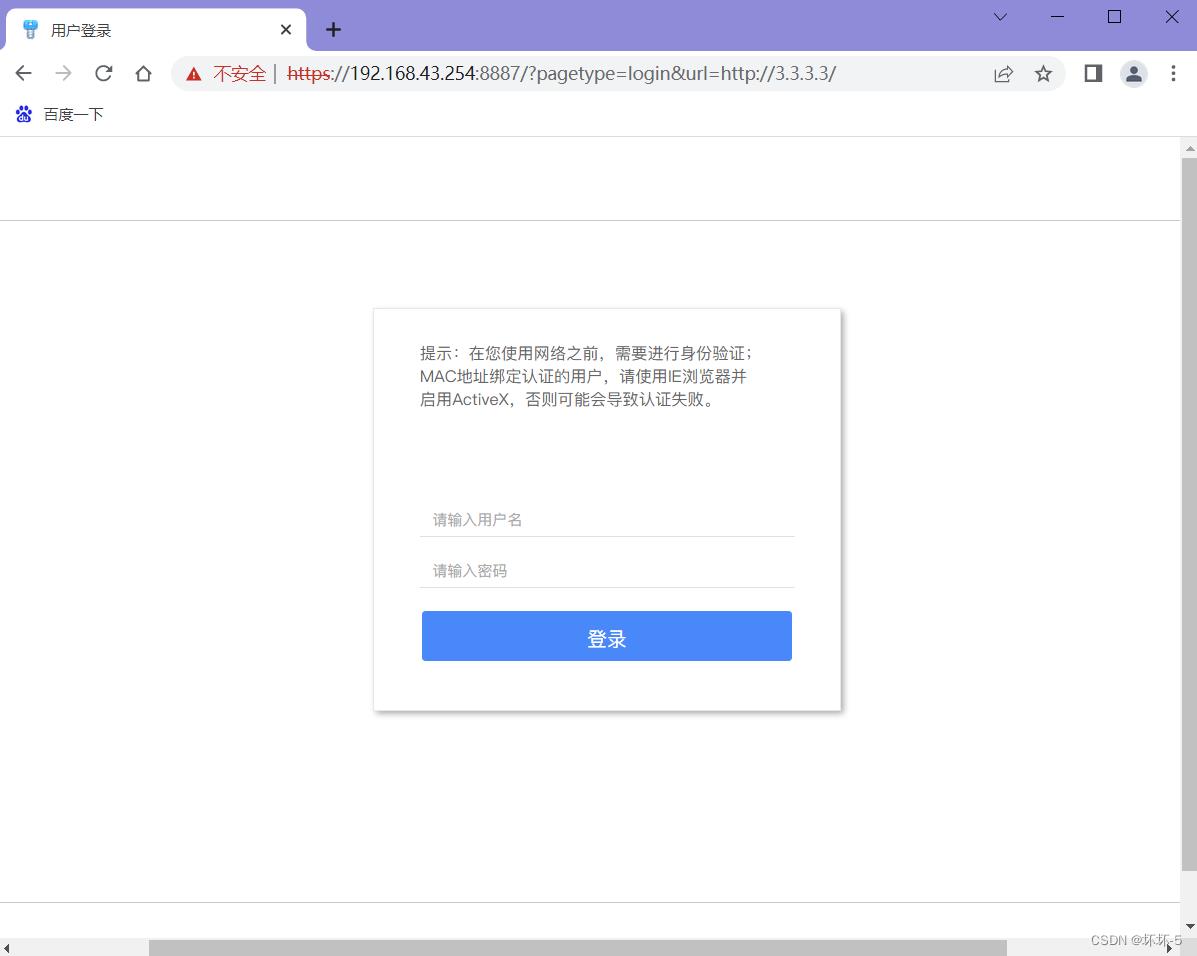

- 可以收到由防火墙推送的Portal认证页面

- 使用创建的用户,登录测试

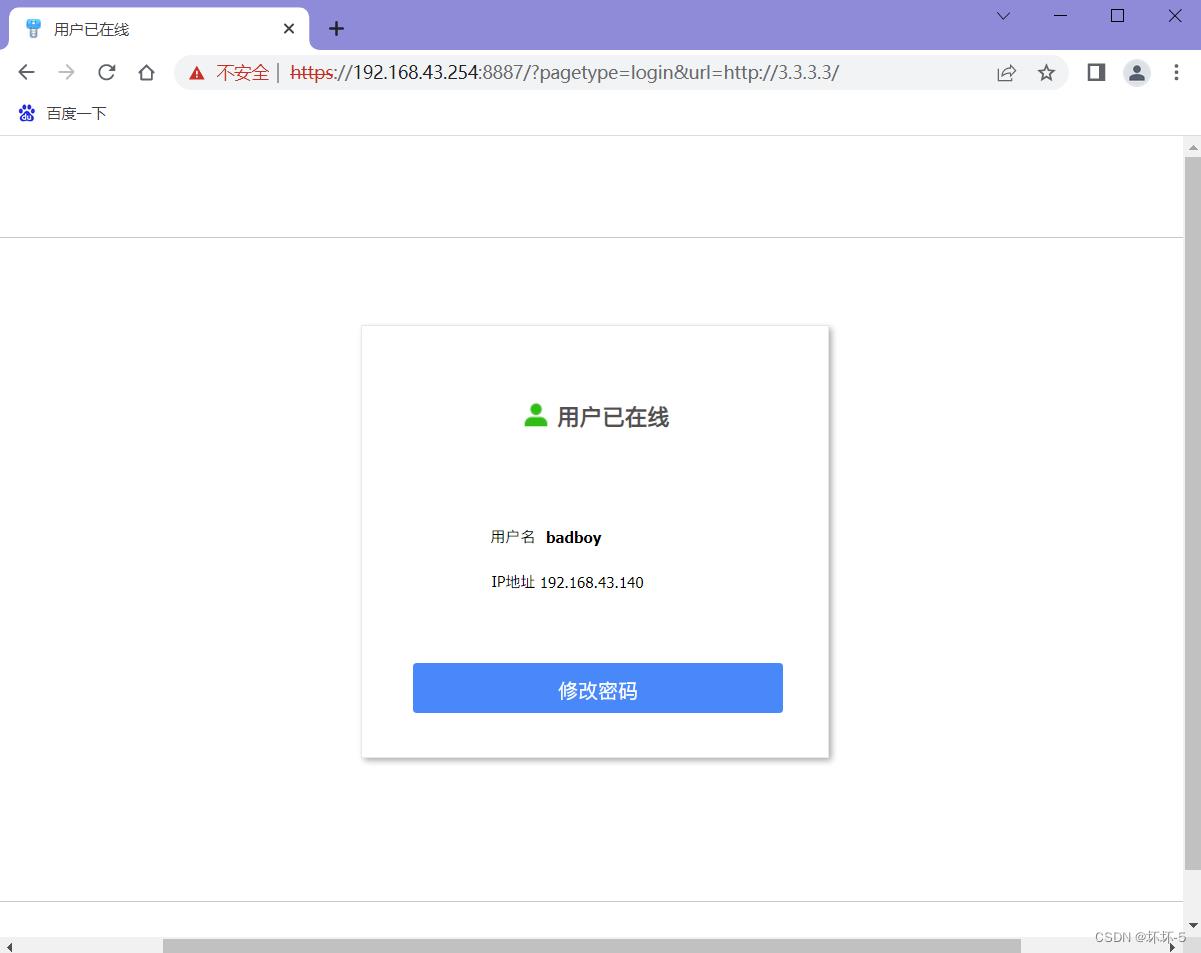

- 登录成功!

- 重新在Client上尝试登录到Telnet Server

- 登录成功!

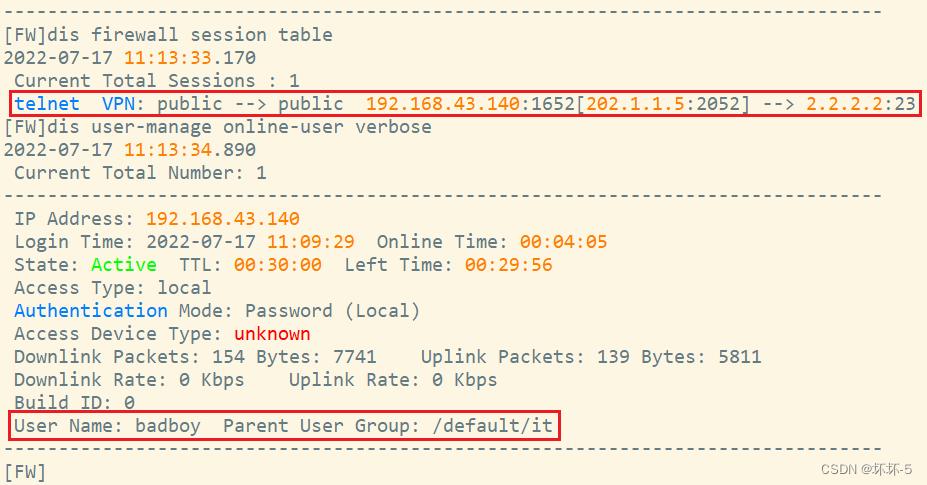

- 在防火墙上查看会话表项以及在线的用户

- 可以看到Telnet的会话表项。在线用户信息中,也可以看到用户的登录信息、隶属的组、认证方式等信息

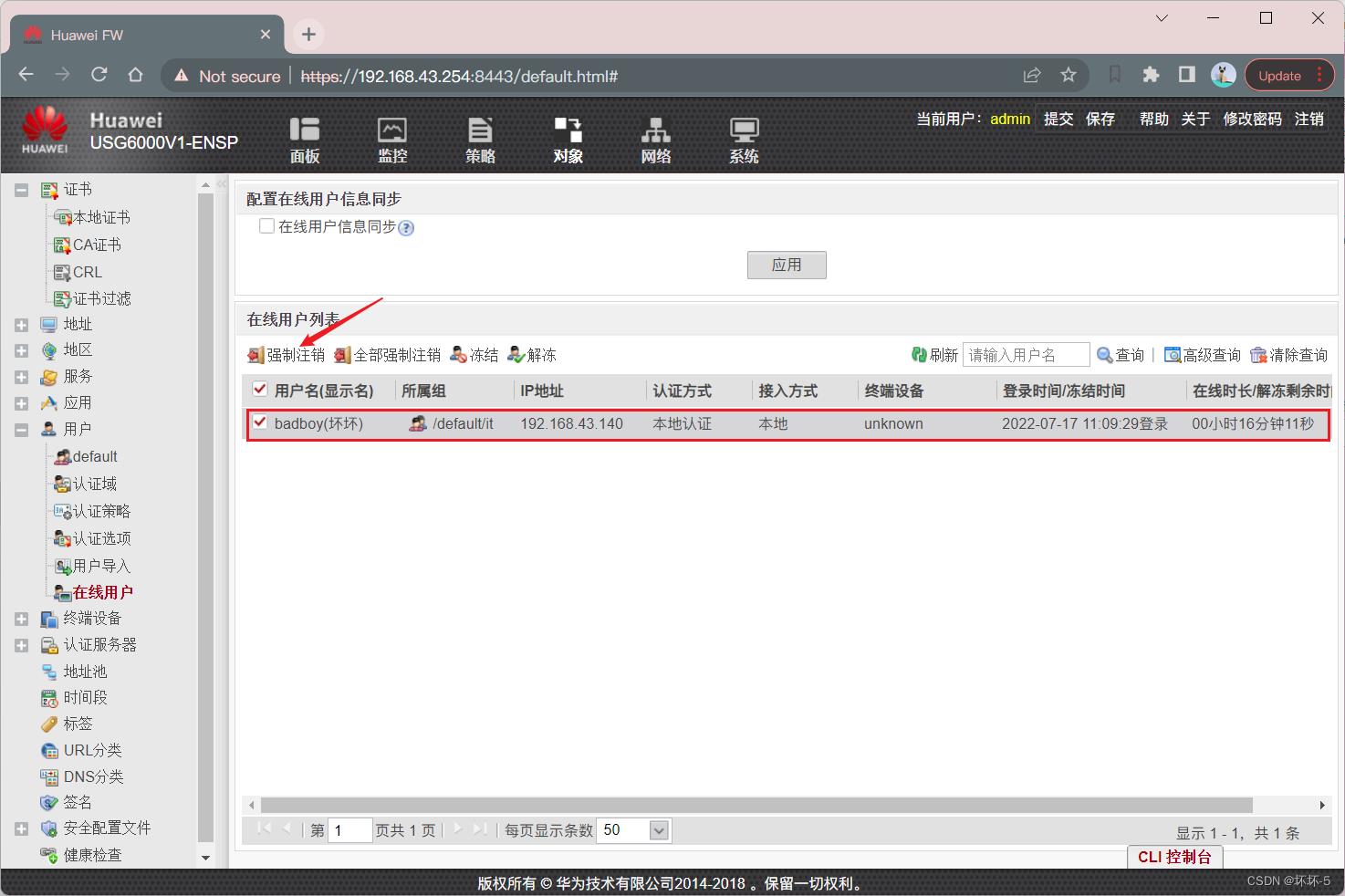

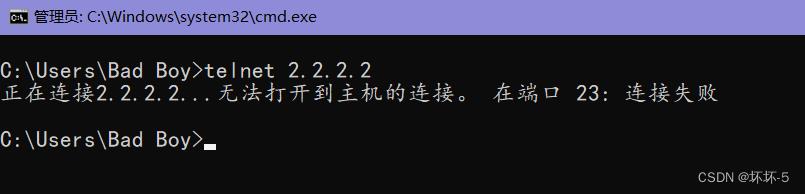

- 在防火墙上强制用户下线,查看是否还可以登录的Telnet Server

- 登录失败!

以上内容均属原创,如有不详或错误,敬请指出。

本文作者: 坏坏

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请联系作者注明出处并附带本文链接!

以上是关于NGFW的Portal认证实验的主要内容,如果未能解决你的问题,请参考以下文章